Compreender a análise comportamental

Identificar ameaças dentro de sua organização e seu impacto potencial - seja uma entidade comprometida ou um insider mal-intencionado - sempre foi um processo demorado e trabalhoso. Quando você está peneirando alertas, conectando os pontos e caçando ativamente, isso soma enormes quantidades de tempo e esforço despendidos com retornos mínimos. E a possibilidade de ameaças sofisticadas escaparem à descoberta. Ameaças evasivas, como ameaças persistentes de dia zero, direcionadas e avançadas, podem ser as mais perigosas para sua organização, tornando sua deteção ainda mais crítica.

O recurso Comportamento de Entidade no Microsoft Sentinel elimina o trabalho pesado das cargas de trabalho de seus analistas e a incerteza de seus esforços. O recurso Entity Behavior oferece alta fidelidade e inteligência acionável, para que eles possam se concentrar na investigação e remediação.

Como o Microsoft Sentinel coleta logs e alertas de todas as fontes de dados conectadas, ele analisa e cria perfis comportamentais de linha de base das entidades da sua organização (usuários, hosts, endereços IP, aplicativos, etc.). A análise é transversal ao horizonte temporal e do grupo de pares. O Microsoft Sentinel usa várias técnicas e recursos de aprendizado de máquina e pode identificar atividades anômalas e ajudá-lo a determinar se um ativo foi comprometido. Não só isso, mas também pode descobrir a sensibilidade relativa de ativos específicos, identificar grupos pares de ativos e avaliar o impacto potencial de qualquer ativo comprometido (seu "raio de explosão"). Armado com essas informações, você pode efetivamente priorizar sua investigação e tratamento de incidentes.

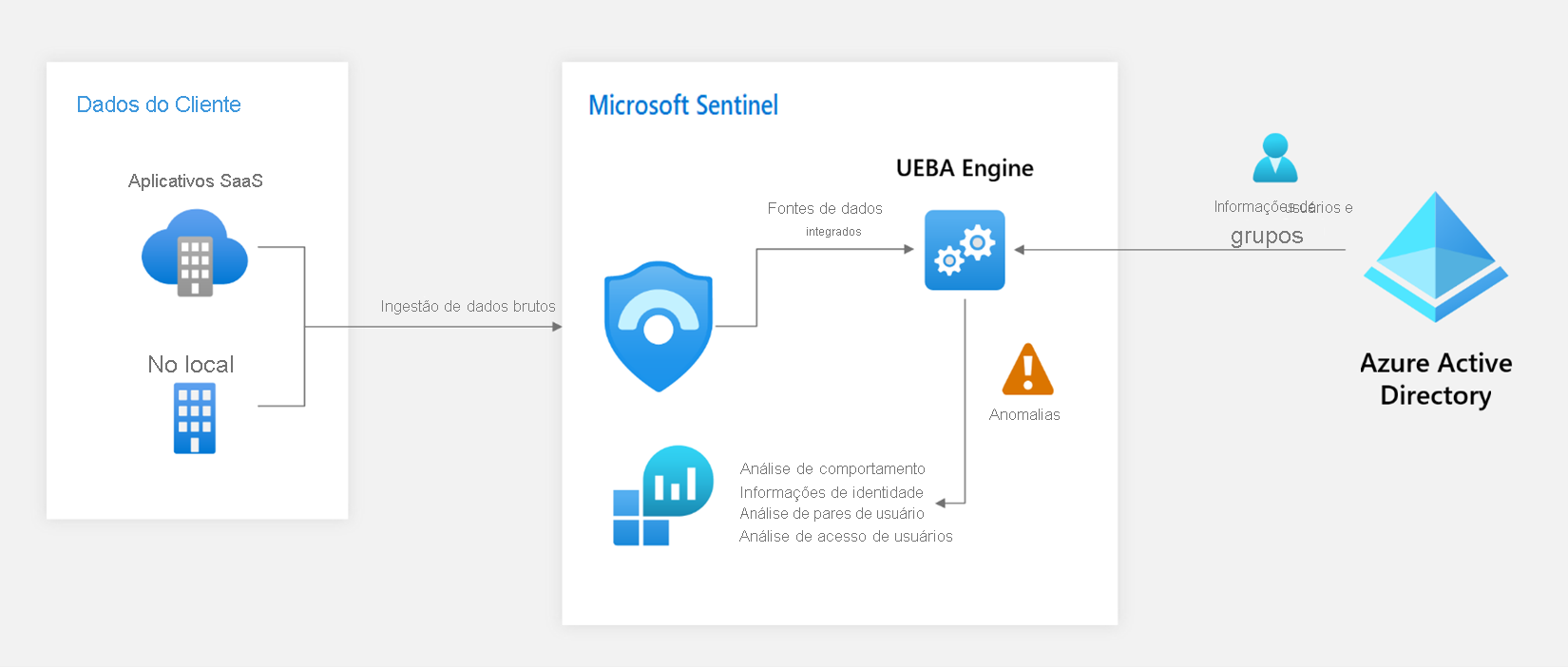

Descrição geral da arquitetura

Análise orientada para a segurança

A Microsoft adotou o paradigma do Gartner para soluções UEBA, o Microsoft Sentinel fornece uma abordagem "de fora para dentro", baseada em três quadros de referência:

Casos de uso: o Microsoft Sentinel prioriza vetores e cenários de ataque relevantes com base em pesquisas de segurança alinhadas com a estrutura MITRE ATT&CK de táticas, técnicas e subtécnicas. A priorização identifica várias entidades como vítimas, perpetradores ou pontos de pivô na cadeia de matança. O Microsoft Sentinel se concentra especificamente nos logs mais valiosos que cada fonte de dados pode fornecer.

Fontes de dados: Embora ofereça suporte principalmente a fontes de dados do Azure, o Microsoft Sentinel seleciona cuidadosamente fontes de dados de terceiros para fornecer dados que correspondam aos nossos cenários de ameaça.

Análise : o Microsoft Sentinel usa algoritmos de aprendizado de máquina (ML) e identifica atividades anômalas que apresentam evidências de forma clara e concisa na forma de enriquecimento contextual. Veja os exemplos abaixo.

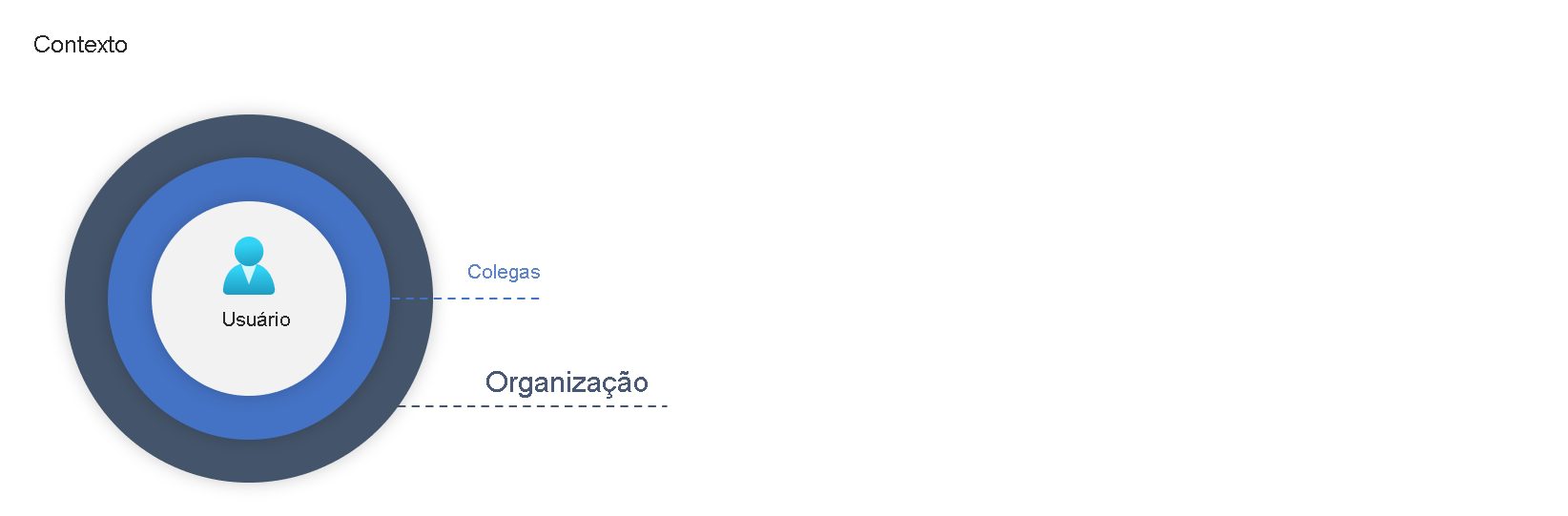

O Microsoft Sentinel apresenta artefatos que ajudam seus analistas de segurança a obter uma compreensão clara das atividades anômalas no contexto e em comparação com o perfil de linha de base do usuário. As ações executadas por um usuário (ou um host, ou um endereço) são avaliadas contextualmente, onde um resultado "verdadeiro" indica uma anomalia identificada:

Em localizações geográficas, dispositivos e ambientes.

Através de horizontes de tempo e frequência (em comparação com o próprio histórico do usuário).

Em comparação com o comportamento dos pares.

Em comparação com o comportamento da organização.

Classificação

Cada atividade é pontuada com "Pontuação de Prioridade de Investigação". A pontuação determina a probabilidade de um usuário específico realizar uma atividade específica com base na aprendizagem comportamental do usuário e de seus pares. As atividades identificadas como as mais anormais recebem as pontuações mais elevadas (numa escala de 0 a 10).