Solução de problemas da implantação do perfil de certificados SCEP para dispositivos em Intune

Este artigo fornece diretrizes de solução de problemas para problemas de implantação de perfis de certificado SCEP (Protocolo de Registro de Certificado Simples) com Microsoft Intune. A implantação do certificado é a etapa 1 da visão geral do fluxo de comunicação do SCEP.

O perfil de certificado SCEP e o perfil de certificado confiável especificado no perfil SCEP devem ser atribuídos ao mesmo usuário ou ao mesmo dispositivo. A tabela a seguir mostra o resultado esperado de atribuições misturadas:

| A atribuição de perfil de certificado confiável inclui Usuário | A atribuição de perfil de certificado confiável inclui Dispositivo | A atribuição de perfil de certificado confiável inclui Usuário e Dispositivo | |

|---|---|---|---|

| A atribuição do perfil de certificado SCEP inclui Usuário | Êxito | Falha | Êxito |

| A atribuição do perfil de certificado SCEP inclui Dispositivo | Falha | Êxito | Êxito |

| A atribuição do perfil de certificado SCEP inclui Usuário e Dispositivo | Êxito | Êxito | Êxito |

Android

Os perfis de certificado SCEP para Android descem para o dispositivo como um SyncML e são registrados no log OMADM.

Validar que o dispositivo Android foi enviado à política

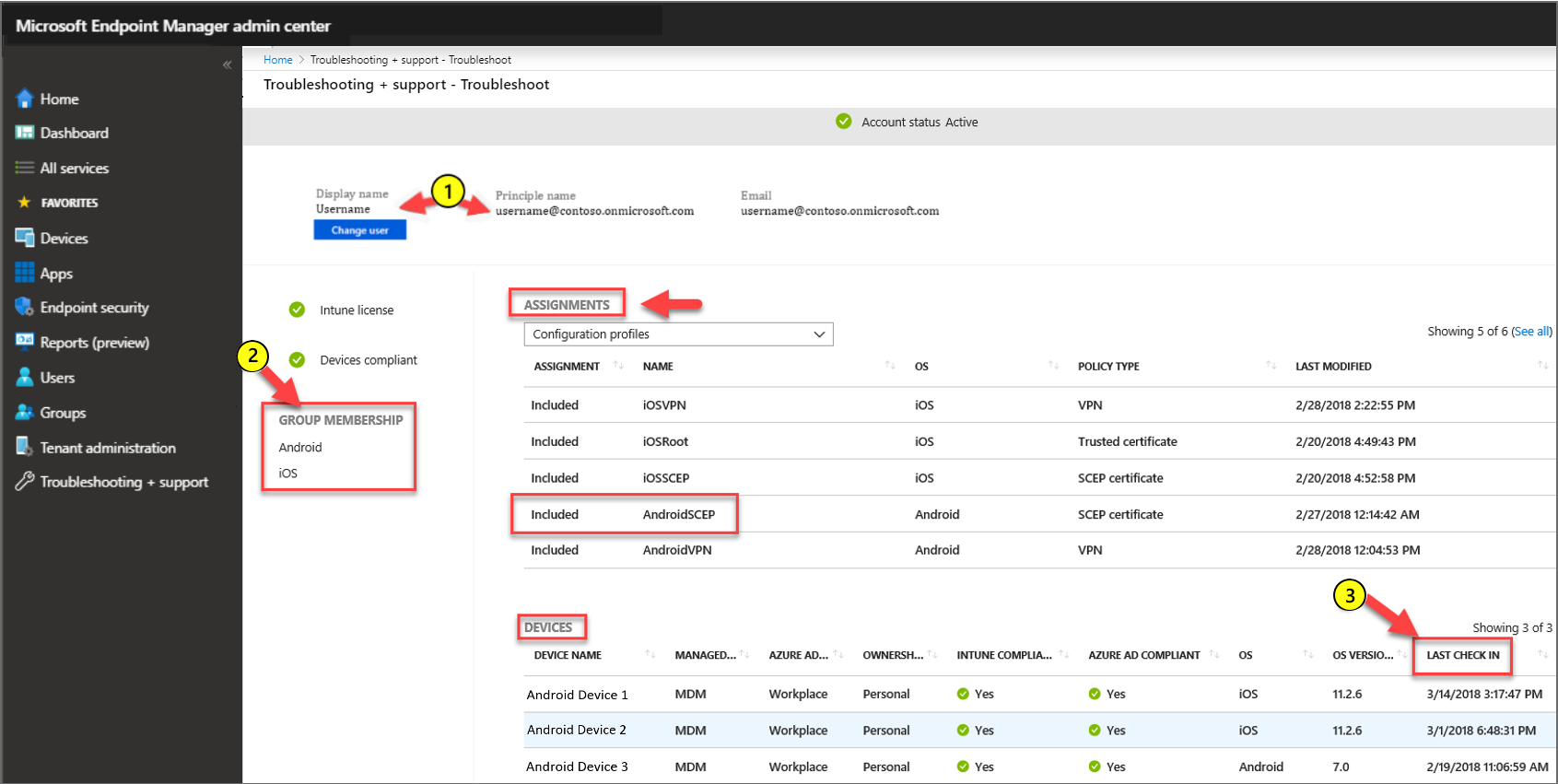

Para validar um perfil foi enviado para o dispositivo esperado, no centro de administração Microsoft Intune vá para solução de problemas + soluçãode problemas de suporte>. Na janela Solução de problemas , defina Atribuições como perfis de configuração e valide as seguintes configurações:

Especifique o usuário que deve receber o perfil de certificado SCEP.

Examine a associação de grupo do usuário para garantir que ele esteja no grupo de segurança usado com o perfil de certificado SCEP.

Examine quando o dispositivo se registrou pela última vez com Intune.

Validar a política atingiu o dispositivo Android

Examine o log OMADM dos dispositivos. Procure entradas que se assemelham aos exemplos a seguir, que são registrados quando o dispositivo obtém o perfil de Intune:

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Exemplos de entradas principais:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Validar que o dispositivo iOS/iPadOS foi enviado à política

Para validar um perfil foi enviado para o dispositivo esperado, no centro de administração Microsoft Intune vá para solução de problemas + soluçãode problemas de suporte>. Na janela Solução de problemas , defina Atribuições como perfis de configuração e valide as seguintes configurações:

Especifique o usuário que deve receber o perfil de certificado SCEP.

Examine a associação de grupo do usuário para garantir que ele esteja no grupo de segurança usado com o perfil de certificado SCEP.

Examine quando o dispositivo se registrou pela última vez com Intune.

Validar a política atingiu o dispositivo iOS ou iPadOS

Examine o log de depuração de dispositivos. Procure entradas que se assemelham aos exemplos a seguir, que são registrados quando o dispositivo obtém o perfil de Intune:

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Exemplos de entradas principais:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Validar que o dispositivo Windows foi enviado à política

Para validar o perfil foi enviado para o dispositivo esperado, no centro de administração Microsoft Intune, acesse Solução de problemas + soluçãode problemas de suporte>. Na janela Solução de problemas , defina Atribuições como perfis de configuração e valide as seguintes configurações:

Especifique o usuário que deve receber o perfil de certificado SCEP.

Examine a associação de grupo do usuário para garantir que ele esteja no grupo de segurança usado com o perfil de certificado SCEP.

Examine quando o dispositivo se registrou pela última vez com Intune.

Validar a política atingiu o dispositivo Windows

A chegada da política para o perfil é registrada no log deviceManagement-Enterprise-Diagnostics-Provider> de um dispositivo Windows Administração, com uma ID de evento 306.

Para abrir o log:

No dispositivo, execute eventvwr.msc para abrir o Windows Visualizador de Eventos.

Expanda Logs de Aplicativos e Serviços>Microsoft Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Administração.>

Procure o Evento 306, que se assemelha ao seguinte exemplo:

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).O código de erro 0x2ab0003 se traduz em DM_S_ACCEPTED_FOR_PROCESSING.

Um código de erro não bem-sucedido pode fornecer indicação do problema subjacente.

Próximas etapas

Se o perfil atingir o dispositivo, a próxima etapa será examinar o dispositivo para a comunicação do servidor NDES.