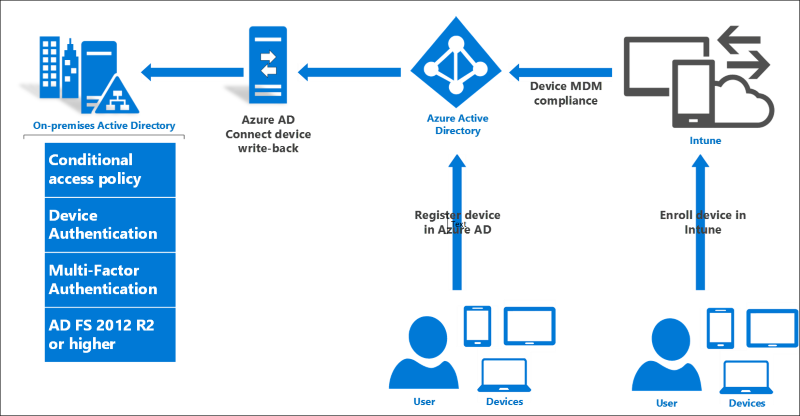

Configurar o acesso condicional local usando dispositivos registrados

O documento a seguir orientará você na instalação e na configuração do acesso condicional local com dispositivos registrados.

Pré-requisitos de infraestrutura

Os requisitos a seguir são necessários para você começar a usar o acesso condicional local.

| Requisito | Descrição |

|---|---|

| Um locatário do Microsoft Entra com uma licença P1 ou P2 do Microsoft Entra ID. | Para habilitar o write-back do dispositivo para acesso condicional local, uma avaliação gratuita é suficiente |

| Assinatura do Intune | necessário apenas para integração de MDM para cenários de conformidade do dispositivo, uma avaliação gratuita é suficiente |

| Microsoft Entra Connect | QFE de novembro de 2015 ou posterior. Obter a versão mais recente aqui. |

| Windows Server 2016 | Build 10586 ou mais recente para o AD FS |

| Esquema do Active Directory do Windows Server 2016 | O nível de esquema 85 ou superior é necessário. |

| Controlador de domínio do Windows Server 2016 | Isso só é necessário para implantações de confiança de chave do Hello For Business. É possível encontrar mais informações aqui. |

| Cliente do Windows 10 | O build 10586 ou mais recente, ingressado no domínio acima, é necessária apenas para Windows 10 cenários de ingresso no domínio e Windows Hello para Empresas |

| Conta de usuário do Microsoft Entra com licença P1 ou P2 do Microsoft Entra ID atribuída | Para registrar o dispositivo |

Fazer upgrade dos recursos do Esquema do Active Directory

Para usar o acesso condicional local com dispositivos registrados, atualize o esquema do AD. As seguintes condições devem ser cumpridas: – O esquema deve ser versão 85 ou posterior – Isso só é necessário para a floresta à qual o AD FS está associado

Observação

Se você instalou o Microsoft Entra Connect antes de atualizar para a versão do esquema (nível 85 ou superior) no Windows Server 2016, é necessário executar novamente a instalação do Microsoft Entra Connect e atualizar o esquema do AD local para garantir que a regra de sincronização para msDS-KeyCredentialLink esteja configurada.

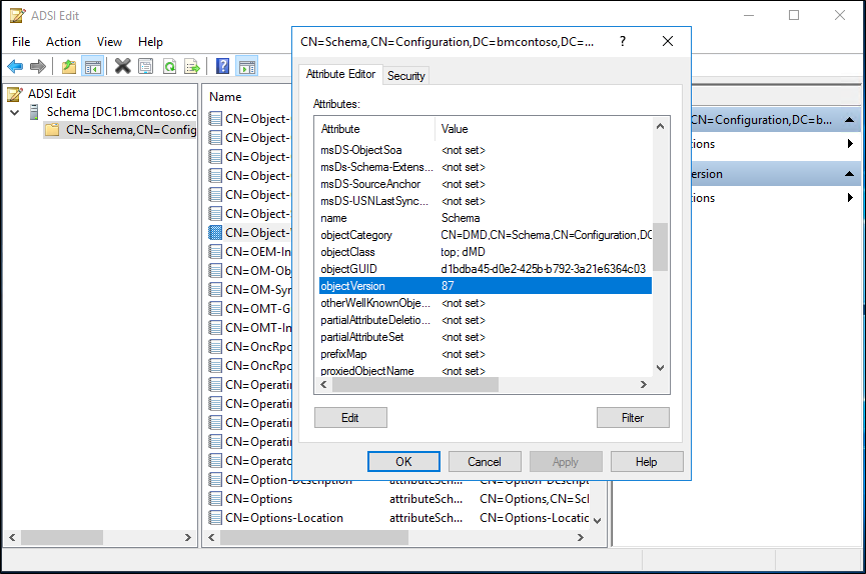

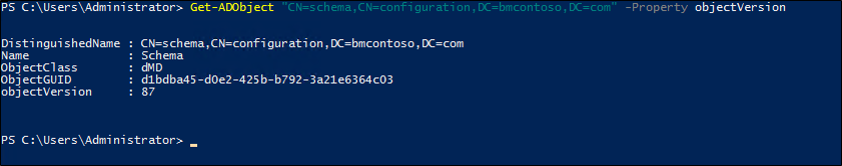

Verificar o nível do esquema

Para verificar o nível do esquema, faça o seguinte:

- Você pode usar ADSIEdit ou LDP e conectar-se ao Contexto de Nomenclatura de Esquema.

- Usando ADSIEdit, clique com o botão direito do mouse em "CN=Schema,CN=Configuration,DC=<domain,DC>=<com> e selecione Propriedades. Substitua as partes "domain" e "com" pelas informações da sua floresta.

- No Editor de Atributos, localize o atributo objectVersion e ele informará sua versão.

Você também pode usar o seguinte cmdlet do PowerShell (substitua o objeto por suas informações de contexto de nomenclatura de esquema):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Para saber mais sobre como fazer upgrade, confira Atualizar controladores de domínio para o Windows Server 2016.

Habilitar Registro de Dispositivo do Microsoft Entra

Para configurar esse cenário, configure a funcionalidade de registro de dispositivo no Microsoft Entra ID.

Para fazer isso, siga as etapas em Configurar o ingresso no Microsoft Entra ID na sua organização

Configurar o AD FS

- Criar um farm do AD FS 2016.

- Ou migrar um farm para o AD FS 2016 do AD FS 2012 R2

- Implante o Microsoft Entra Connect usando o caminho Personalizado para conectar o AD FS ao Microsoft Entra ID.

Configurar o write-back do dispositivo e a autenticação de dispositivo

Observação

Se você executou o Microsoft Entra Connect usando Configurações Expressas, os objetos corretos do AD foram criados para você. No entanto, na maioria dos cenários do AD FS, o Microsoft Entra Connect foi executado com Configurações Personalizadas para configurar o AD FS, portanto, as etapas abaixo são necessárias.

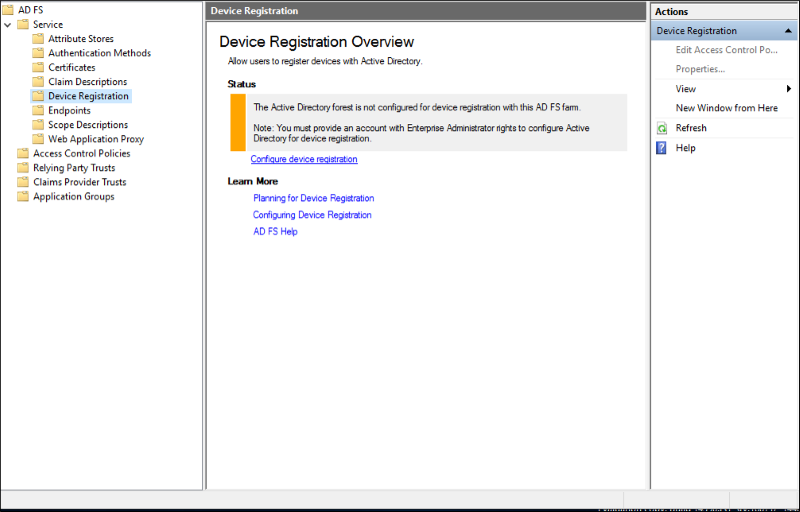

Criar objetos do AD para a autenticação de dispositivo do AD FS

Se o farm do AD FS já não estiver configurado para Autenticação de dispositivo (você pode ver isso no console de Gerenciamento do AD FS em Serviço -> Registro de dispositivo), siga estas etapas para criar a configuração e os objetos corretos do AD DS.

Observação: os comandos abaixo exigem as ferramentas de administração do Active Directory, por isso, se o servidor de federação também não for um controlador de domínio, instale as ferramentas usando a etapa 1 abaixo. Caso contrário, você pode ignorar a etapa 1.

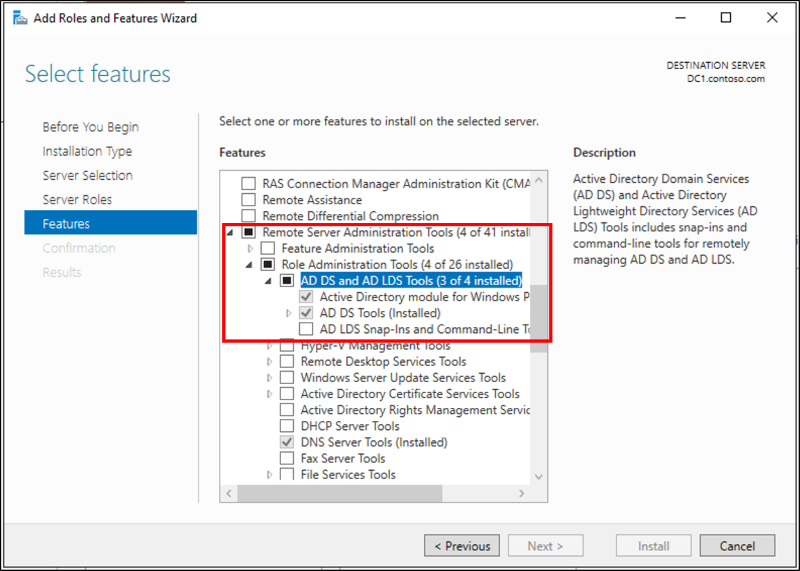

- Execute o assistente para Adicionar funções e recursos e selecione recurso Ferramentas de administração de servidor remoto ->Ferramentas de administração de função ->Ferramentas do AD DS e AD LDS -> Escolha o Módulo do Active Directory para Windows PowerShell e as Ferramentas do AD DS.

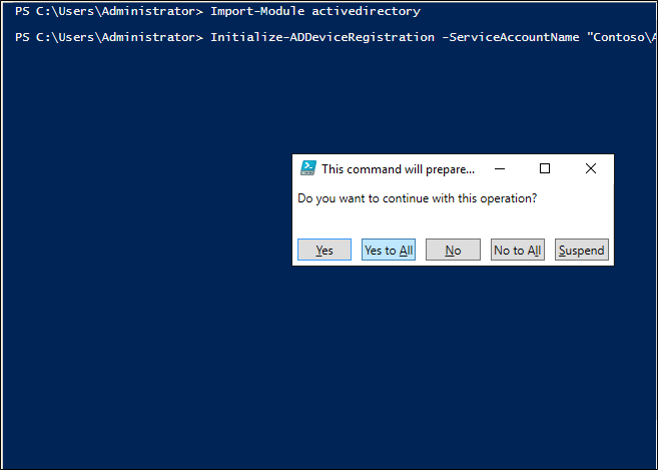

No servidor primário do AD FS, verifique se você efetuou logon como usuário do AD DS com privilégios de EA (admin corporativo) e abra um prompt do PowerShell com privilégios. Em seguida, execute os seguintes comandos do PowerShell:

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"Na janela pop-up, clique em Sim.

Observação: se o serviço do AD FS está configurado para usar uma conta GMSA, insira o nome da conta no formato "domain\accountname$"

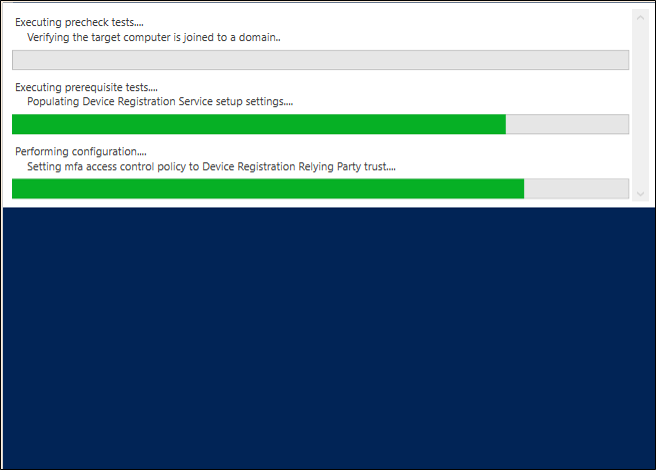

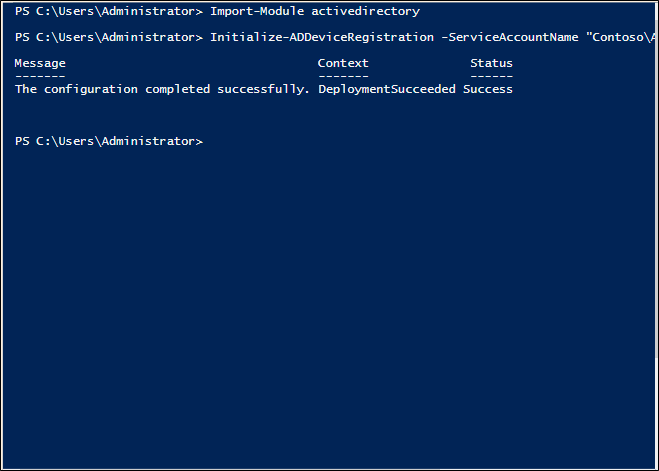

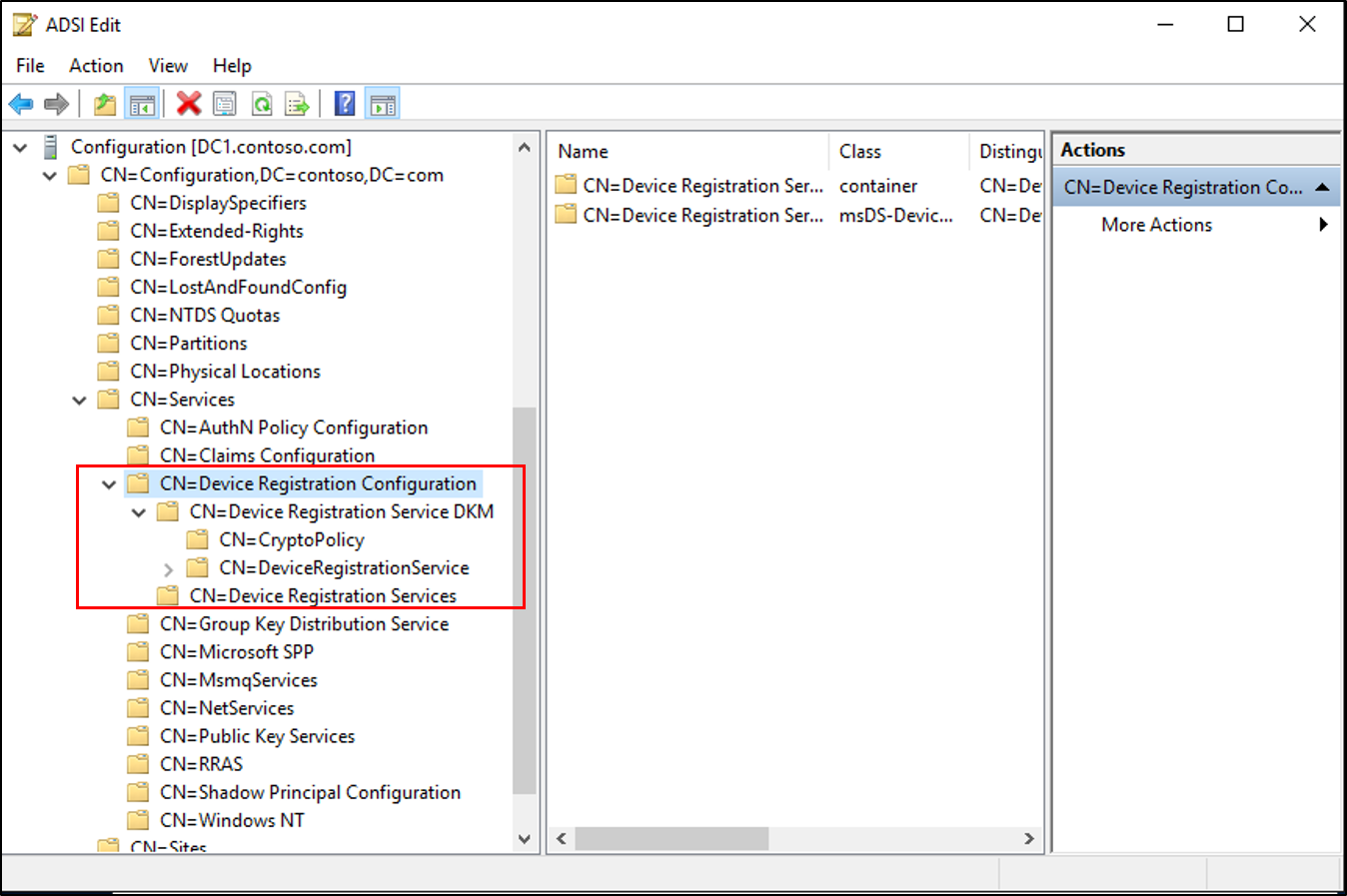

O PSH acima cria os seguintes objetos:

- O contêiner RegisteredDevices na partição do domínio do AD

- Contêiner de Serviço de registro do dispositivo e o objeto em Configuração--> Serviços --> Configuração do registro de dispositivo

- Contêiner DKM de serviço de registro do dispositivo e o objeto em Configuração --> Serviços --> Configuração do registro de dispositivo

- Depois disso, você verá uma mensagem de conclusão bem-sucedida.

Criar um Ponto de conexão de serviço (SCP) no AD

Se você pretende usar o ingresso em domínio no Windows 10 (com o registro automático no Microsoft Entra ID) como descrito aqui, execute os seguintes comandos para criar um ponto de conexão de serviço no AD DS

Abra o Windows PowerShell e execute o seguinte:

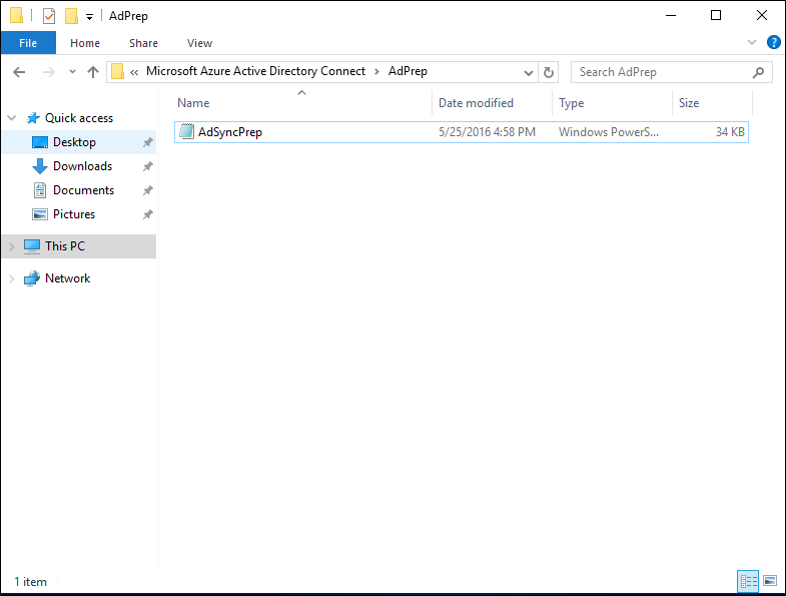

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Observação

Se necessário, copie o arquivo AdSyncPrep.psm1 do seu servidor do Microsoft Entra Connect. O arquivo está localizado em Arquivos de Programas\Microsoft Entra Connect\AdPrep

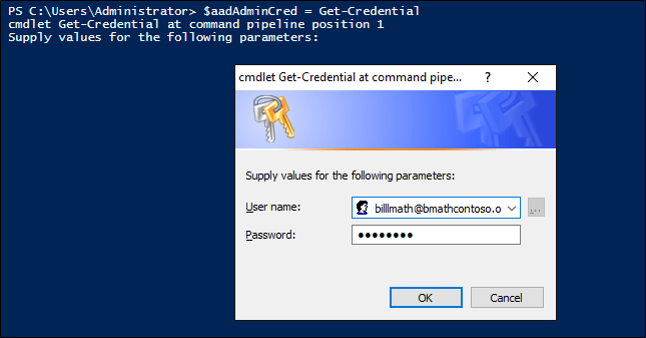

Forneça suas credenciais de Administrador Global do Microsoft Entra.

PS C:>$aadAdminCred = Get-Credential

Execute o seguinte comando do PowerShell

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Onde o [nome da conta do conector do AD] é o nome da conta configurada no Microsoft Entra Connect ao adicionar o diretório do AD DS local.

Os comandos acima permitem que os clientes do Windows 10 encontrem o domínio correto do Microsoft Entra para ingressar ao criar o objeto serviceConnectionpoint no AD DS.

Preparar AD para write-back de dispositivo

Para garantir que os objetos e contêineres do AD DS estejam no estado correto para o write-back de dispositivos do Microsoft Entra ID, faça o seguinte.

Abra o Windows PowerShell e execute o seguinte:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Onde o [nome da conta do conector do AD] é o nome da conta configurada no Microsoft Entra Connect ao adicionar o diretório do AD DS local no formato domínio\nome da conta.

O comando acima cria os seguintes objetos para write-back de dispositivo no AD DS, se eles não existir e permite o acesso ao nome da conta do conector do AD especificado

- O contêiner RegisteredDevices na partição do domínio do AD

- Contêiner de Serviço de registro do dispositivo e o objeto em Configuração--> Serviços --> Configuração do registro de dispositivo

Habilitar o write-back de dispositivo no Microsoft Entra Connect

Se você não tiver feito isso antes, habilite a gravação de dispositivo no Microsoft Entra Connect executando o assistente uma segunda vez e selecionando "Personalizar opções de sincronização" e, em seguida, marque a caixa de write-back do dispositivo e selecione a floresta em que você executou os cmdlets acima

Configurar a autenticação de dispositivo no AD FS

Usando uma janela de comando do PowerShell com privilégios elevados, configure a política do AD FS executando o seguinte comando

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Verificar a configuração

Para referência, veja a seguir uma lista abrangente de dispositivos, contêineres e permissões do AD DS necessárias para write-back do dispositivo e trabalho de autenticação

Objeto do tipo ms-DS-DeviceContainer em CN=RegisteredDevices, DC=<domínio>

- Acesso de leitura à conta de serviço do AD FS

- acesso de leitura/gravação para a sincronização da conta de conector do AD ao Microsoft Entra Connect

Contêiner CN=Configuração de registro de dispositivo,CN=Serviços,CN=Configuração, DC=<domínio>.

DKM de serviço de registro de dispositivo do contêiner sob o contêiner acima

Objeto do tipo serviceConnectionpoint em CN =<guid>, CN=Registro de dispositivo

Configuração,CN=Serviços,CN=Configuration,DC=<domínio>

- acesso de leitura/gravação para o nome da conta de conector do AD especificado no novo objeto

Objeto do tipo msDS-DeviceRegistrationServiceContainer at CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

Objeto do tipo msDS-DeviceRegistrationService no contêiner acima

Ver isso em ação

Para avaliar as novas declarações e políticas, primeiro registre um dispositivo. Por exemplo, com o Microsoft Entra, conecte um computador Windows 10 usando o aplicativo Configurações em Sistema –> Sobre ou configure o ingresso no domínio do Windows 10 com o registro automático de dispositivo seguindo as etapas adicionais aqui. Para informações sobre como adicionar dispositivos móveis Windows 10, confira o documento aqui.

Para uma avaliação mais fácil, entre no AD FS usando um aplicativo de teste que mostra uma lista de declarações. Você poderá ver novas declarações, incluindo isManaged, isCompliant e trusttype. Se você habilitar Windows Hello para Empresas, também verá a declaração prt.

Configurar cenários adicionais

Registro automático para computadores conectados ao domínio do Windows 10

Para habilitar o registro automático de dispositivo para computadores conectados ao domínio do Windows 10, siga as etapas 1 e 2 aqui. Isso ajudará você a fazer o seguinte:

- Verifique se o ponto de conexão de serviço no AD DS existe e tem as permissões adequadas (criamos esse objeto acima, mas isso não prejudica a verificação dupla).

- Verifique se o AD FS está configurado corretamente

- Verifique se o sistema do AD FS tem os pontos de extremidade corretos habilitados e as regras de declaração configuradas

- Definir as configurações de política de grupo necessárias para o registro automático de dispositivo de computadores conectados ao domínio

Windows Hello for Business

Para informações sobre como habilitar Windows 10 com Windows Hello para Empresas, confira Habilitar Windows Hello para Empresas em sua organização.

Registro automático de MDM

Para habilitar o registro automático de MDM de dispositivos registrados para que você possa usar a declaração isCompliant na política de controle de acesso, siga as etapas aqui.

Solução de problemas

- Se você receber um erro em

Initialize-ADDeviceRegistrationque reclama de um objeto já existente no estado errado, como "O objeto de serviço DRS foi encontrado sem todos os atributos necessários", talvez você tenha executado comandos do PowerShell do Microsoft Entra Connect antes e uma configuração parcial no AD DS. Tente excluir manualmente os objetos em CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain> e repita a operação. - Para clientes conectados ao domínio do Windows 10

- Para verificar se a autenticação do dispositivo está funcionando, entre no cliente ingressado no domínio como uma conta de usuário de teste. Para disparar o provisionamento rapidamente, bloqueie e desbloqueie a área de trabalho pelo menos uma vez.

- Instruções para verificar o link de credencial de chave STK no objeto do AD DS (a sincronização ainda precisa ser executada duas vezes?)

- Se você receber um erro ao tentar registrar um computador Windows em que o dispositivo já estava registrado, mas não conseguir ou já tiver cancelado o registro do dispositivo, talvez tenha um fragmento da configuração de registro do dispositivo no Registro. Para investigar e remover isso, use as seguintes etapas:

- No computador Windows, abra Regedit e navegue até HKLM\Software\Microsoft\Enrollments

- Sob essa chave, haverá muitas subchaves no formulário GUID. Navegue até a subchave que tem ~17 valores e tem "EnrollmentType" de "6" [MDM adicionado] ou "13" (ingressado no Microsoft Entra)

- Modificar EnrollmentType para 0

- Tente a inscrição ou o registro do dispositivo novamente

Artigos relacionados

- Proteger o acesso ao Microsoft 365 e a outros aplicativos conectados ao Microsoft Entra ID

- Políticas de dispositivo de acesso condicional para serviços do Office 365

- Configurar o acesso condicional no local usando o registro de dispositivo do Microsoft Entra

- Conectar dispositivos ingressados no domínio ao Microsoft Entra ID para experiências com Windows 10