Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Você pode usar este tópico para saber como criar uma política de DNS para gerenciamento de tráfego baseado em localização geográfica quando sua implantação de DNS incluir servidores DNS primários e secundários.

O cenário anterior, Usar Política de DNS para Gerenciamento de Tráfego Baseado em Geo-Location com Servidores Primários, fornecia instruções para configurar a política DNS para gerenciamento de tráfego baseado em localização geográfica em um servidor DNS primário. Na infraestrutura da Internet, no entanto, os servidores DNS são amplamente implantados em um modelo primário-secundário, onde a cópia gravável de uma zona é armazenada em servidores primários selecionados e seguros, e cópias somente leitura da zona são mantidas em vários servidores secundários.

Os servidores secundários usam os protocolos de transferência de zona Transferência autoritativa (AXFR) e Transferência de zona incremental (IXFR) para solicitar e receber atualizações de zona que incluem novas alterações nas zonas nos servidores DNS primários.

Note

Para obter mais informações sobre o AXFR, consulte o Internet Engineering Task Force (IETF) Request for Comments 5936. Para obter mais informações sobre o IXFR, consulte o Internet Engineering Task Force (IETF) Request for Comments 1995.

Exemplo de gestão de tráfego baseada em Primary-Secondary Geo-Location

A seguir está um exemplo de como você pode usar a política DNS em uma implantação primária-secundária para obter o redirecionamento de tráfego com base no local físico do cliente que executa uma consulta DNS.

Este exemplo usa duas empresas fictícias - Contoso Cloud Services, que fornece soluções de hospedagem na Web e de domínio; e Woodgrove Food Services, que fornece serviços de entrega de comida em várias cidades do mundo e que tem um site chamado woodgrove.com.

Para garantir que woodgrove.com clientes obtenham uma experiência responsiva de seu site, a Woodgrove quer clientes europeus direcionados para o datacenter europeu e clientes americanos direcionados para o datacenter dos EUA. Os clientes localizados em outros lugares do mundo podem ser direcionados para qualquer um dos datacenters.

Os Serviços de Nuvem da Contoso têm dois datacenters, um nos EUA e outro na Europa, nos quais a Contoso hospeda seu portal de pedidos de alimentos para woodgrove.com.

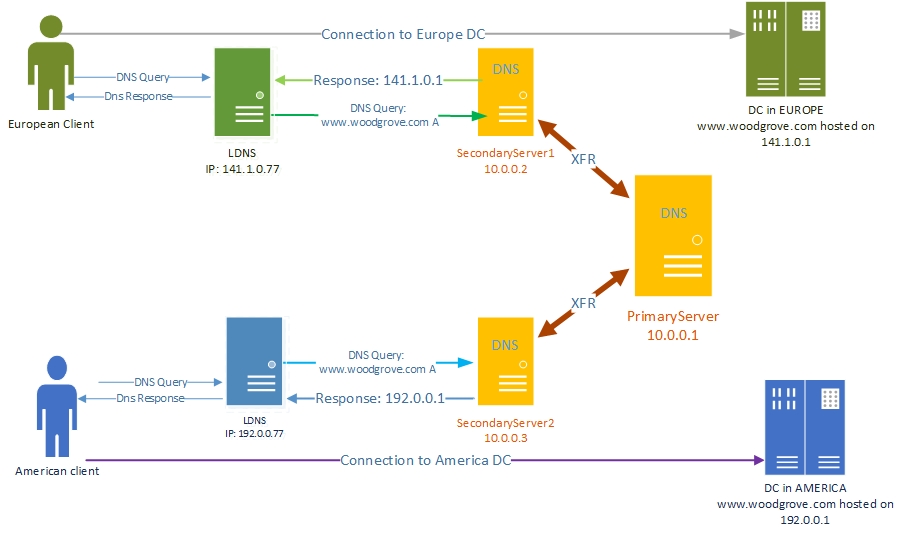

The Contoso DNS deployment includes two secondary servers: SecondaryServer1, with the IP address 10.0.0.2; and SecondaryServer2, with the IP address 10.0.0.3. Esses servidores secundários estão atuando como servidores de nomes nas duas regiões diferentes, com SecondaryServer1 localizado na Europa e SecondaryServer2 localizado nos EUA.

There is a primary writable zone copy on PrimaryServer (IP address 10.0.0.1), where the zone changes are made. Com transferências de zona regulares para os servidores secundários, os servidores secundários estão sempre atualizados com quaisquer novas alterações na zona no PrimaryServer.

A ilustração a seguir mostra esse cenário.

Como funciona o sistema DNS Primary-Secondary

Quando você implanta o gerenciamento de tráfego baseado em geolocalização em uma implantação de DNS primário-secundário, é importante entender como as transferências normais de zona primária-secundária ocorrem antes de aprender sobre as transferências de nível de escopo de zona. As secções a seguir fornecem informações sobre transferências de zona e de nível de escopo de zona.

- Transferências de zona em uma implantação primária e secundária de DNS

- Transferências de nível de escopo de zona numa configuração primária-secundária de DNS

Transferências de zona em uma implantação primária e secundária de DNS

Você pode criar uma implantação primária e secundária de DNS e sincronizar zonas com as etapas a seguir.

- Quando você instala o DNS, a zona primária é criada no servidor DNS primário.

- No servidor secundário, crie as zonas e especifique os servidores primários.

- Nos servidores primários, você pode adicionar os servidores secundários como secundários confiáveis na zona primária.

- As zonas secundárias fazem uma solicitação de transferência de zona completa (AXFR) e recebem a cópia da zona.

- Quando necessário, os servidores primários enviam notificações aos servidores secundários sobre atualizações de zona.

- Os servidores secundários fazem uma solicitação de transferência de zona incremental (IXFR). Por isso, os servidores secundários permanecem sincronizados com o servidor primário.

Transferências de nível de escopo de zona em uma implantação primária e secundária de DNS

O cenário de gerenciamento de tráfego requer etapas adicionais para particionar as zonas em escopos de zona diferentes. Por isso, etapas adicionais são necessárias para transferir os dados dentro dos escopos de zona para os servidores secundários e para transferir políticas e sub-redes de cliente DNS para os servidores secundários.

Depois de configurar sua infraestrutura DNS com servidores primários e secundários, as transferências de nível de escopo de zona são executadas automaticamente pelo DNS, usando os seguintes processos.

Para garantir a transferência ao nível de escopo da Zona, os servidores DNS usam os Mecanismos de Extensão para DNS (EDNS0) OPT RR. Todas as solicitações de transferência de zona (AXFR ou IXFR) das zonas com escopos são originadas com um EDNS0 OPT RR, cujo ID de opção é definido como "65433" por padrão. Para obter mais informações sobre EDNSO, consulte o IETF Request for Comments 6891.

O valor do OPT RR é o nome do escopo da zona para o qual a solicitação está sendo enviada. Quando um servidor DNS primário recebe esse pacote de um servidor secundário confiável, ele interpreta a solicitação como proveniente do escopo dessa zona.

Se o servidor primário tiver esse escopo de zona, ele responderá com os dados de transferência (XFR) desse escopo. A resposta contém um OPT RR com o mesmo ID de opção "65433" e valor definido para o mesmo escopo de zona. Os servidores secundários recebem essa resposta, recuperam as informações de escopo da resposta e atualizam esse escopo específico da zona.

Após esse processo, o servidor primário mantém uma lista de secundários confiáveis que enviaram essa solicitação de escopo de zona para notificações.

Para qualquer atualização adicional em um escopo de zona, uma notificação IXFR é enviada aos servidores secundários, com o mesmo OPT RR. O âmbito da zona que recebe aquela notificação faz a solicitação IXFR contendo aquele OPT RR e segue o mesmo processo descrito acima.

Como configurar a política de DNS para gerenciamento de tráfego baseado em Primary-Secondary Geo-Location

Antes de começar, verifique se concluiu todas as etapas no tópico Usar a Política de DNS para Gerenciamento de Tráfego Baseado em Geo-Location com Servidores Primários e se o servidor DNS primário está configurado com zonas, escopos de zona, sub-redes de cliente DNS e política DNS.

Note

As instruções neste tópico para copiar sub-redes de cliente DNS, âmbitos de zona e políticas DNS de servidores primários DNS para servidores secundários DNS destinam-se à configuração e validação inicial do DNS. No futuro, talvez você queira alterar as configurações de Sub-redes de Cliente DNS, escopos de zona e políticas no servidor primário. Nessa circunstância, você pode criar scripts de automação para manter os servidores secundários sincronizados com o servidor primário.

Para configurar a política DNS para respostas de consulta baseadas em geolocalização primária-secundária, você deve executar as etapas a seguir.

- Criar as zonas secundárias

- Definir as configurações de transferência de zona na zona primária

- Copie as sub-redes do cliente de DNS

- Criar os escopos de zona no servidor secundário

- Configurar política de DNS

As seções a seguir fornecem instruções detalhadas de configuração.

Important

As seções a seguir incluem exemplos de comandos do Windows PowerShell que contêm valores de exemplo para muitos parâmetros. Certifique-se de substituir valores de exemplo nesses comandos por valores apropriados para sua implantação antes de executar esses comandos.

Membership in DnsAdmins, or equivalent, is required to perform the following procedures.

Criar as zonas secundárias

Você pode criar a cópia secundária da zona que deseja replicar para SecondaryServer1 e SecondaryServer2 (supondo que os cmdlets estejam sendo executados remotamente a partir de um único cliente de gerenciamento).

For example, you can create the secondary copy of www.woodgrove.com on SecondaryServer1 and SecondaryServer2.

Você pode usar os seguintes comandos do Windows PowerShell para criar as zonas secundárias.

Add-DnsServerSecondaryZone -Name "woodgrove.com" -ZoneFile "woodgrove.com.dns" -MasterServers 10.0.0.1 -ComputerName SecondaryServer1

Add-DnsServerSecondaryZone -Name "woodgrove.com" -ZoneFile "woodgrove.com.dns" -MasterServers 10.0.0.1 -ComputerName SecondaryServer2

For more information, see Add-DnsServerSecondaryZone.

Definir as configurações de transferência de zona na zona primária

Você deve definir as configurações da zona primária para que:

- São permitidas transferências de zona do servidor primário para os servidores secundários especificados.

- As notificações de atualização de zona são enviadas pelo servidor primário para os servidores secundários.

Você pode usar os seguintes comandos do Windows PowerShell para definir as configurações de transferência de zona na zona primária.

Note

In the following example command, the parameter -Notify specifies that the primary server will send notifications about updates to the select list of secondaries.

Set-DnsServerPrimaryZone -Name "woodgrove.com" -Notify Notify -SecondaryServers "10.0.0.2,10.0.0.3" -SecureSecondaries TransferToSecureServers -ComputerName PrimaryServer

For more information, see Set-DnsServerPrimaryZone.

Copie as sub-redes do Cliente DNS

Você deve copiar as sub-redes do cliente DNS do servidor primário para os servidores secundários.

Você pode usar os seguintes comandos do Windows PowerShell para copiar as sub-redes para os servidores secundários.

Get-DnsServerClientSubnet -ComputerName PrimaryServer | Add-DnsServerClientSubnet -ComputerName SecondaryServer1

Get-DnsServerClientSubnet -ComputerName PrimaryServer | Add-DnsServerClientSubnet -ComputerName SecondaryServer2

For more information, see Add-DnsServerClientSubnet.

Criar os escopos de zona no servidor secundário

Você deve criar os escopos de zona nos servidores secundários. No DNS, os escopos de zona também começam a solicitar XFRs do servidor primário. Com qualquer alteração nos escopos de zona no servidor primário, uma notificação que contém as informações de escopo de zona é enviada aos servidores secundários. Os servidores secundários podem então atualizar os seus âmbitos de zona com alterações incrementais.

Você pode usar os seguintes comandos do Windows PowerShell para criar os escopos de zona nos servidores secundários.

Get-DnsServerZoneScope -ZoneName "woodgrove.com" -ComputerName PrimaryServer|Add-DnsServerZoneScope -ZoneName "woodgrove.com" -ComputerName SecondaryServer1 -ErrorAction Ignore

Get-DnsServerZoneScope -ZoneName "woodgrove.com" -ComputerName PrimaryServer|Add-DnsServerZoneScope -ZoneName "woodgrove.com" -ComputerName SecondaryServer2 -ErrorAction Ignore

Note

In these example commands, the -ErrorAction Ignore parameter is included, because a default zone scope exists on every zone. O escopo da zona padrão não pode ser criado ou excluído. O pipelining resultará em uma tentativa de criar esse escopo e ele falhará. Como alternativa, você pode criar os escopos de zona não padrão em duas zonas secundárias.

For more information, see Add-DnsServerZoneScope.

Configurar política de DNS

Depois de criar as sub-redes, as partições (escopos de zona) e adicionar registros, você deve criar políticas que conectem as sub-redes e partições, para que, quando uma consulta vier de uma fonte em uma das sub-redes do cliente DNS, a resposta da consulta seja retornada do escopo correto da zona. Nenhuma política é necessária para mapear o escopo da zona padrão.

Você pode usar os seguintes comandos do Windows PowerShell para criar uma política DNS que vincule as sub-redes do cliente DNS e os escopos de zona.

$policy = Get-DnsServerQueryResolutionPolicy -ZoneName "woodgrove.com" -ComputerName PrimaryServer

$policy | Add-DnsServerQueryResolutionPolicy -ZoneName "woodgrove.com" -ComputerName SecondaryServer1

$policy | Add-DnsServerQueryResolutionPolicy -ZoneName "woodgrove.com" -ComputerName SecondaryServer2

For more information, see Add-DnsServerQueryResolutionPolicy.

Agora, os servidores DNS secundários estão configurados com as políticas de DNS necessárias para redirecionar o tráfego com base na localização geográfica.

Quando o servidor DNS recebe consultas de resolução de nomes, o servidor DNS avalia os campos na solicitação DNS em relação às políticas DNS configuradas. Se o endereço IP de origem na solicitação de resolução de nome corresponder a qualquer uma das políticas, o escopo da zona associada será usado para responder à consulta e o usuário será direcionado para o recurso geograficamente mais próximo deles.

Você pode criar milhares de políticas de DNS de acordo com seus requisitos de gerenciamento de tráfego, e todas as novas políticas são aplicadas dinamicamente - sem reiniciar o servidor DNS - em consultas de entrada.