Integração do Microsoft Entra com a MDM

O Microsoft Entra ID é o maior serviço de gestão de identidades da cloud empresarial do mundo. É utilizado por organizações para aceder ao Microsoft 365 e aplicações empresariais a partir da Microsoft e de fornecedores de software como serviço (SaaS) de terceiros. Muitas das experiências avançadas do Windows para utilizadores organizacionais (como o acesso à loja ou o roaming do estado do SO) utilizam o Microsoft Entra ID como a infraestrutura de identidade subjacente. O Windows integra-se com o Microsoft Entra ID, permitindo que os dispositivos sejam registados no Microsoft Entra ID e inscritos na Gestão de Dispositivos Móveis (MDM) num fluxo integrado.

Depois de um dispositivo ser inscrito na MDM, a MDM:

- Pode impor a conformidade com as políticas da organização, adicionar ou remover aplicações e muito mais.

- Pode comunicar a conformidade de um dispositivo no Microsoft Entra ID.

- Pode permitir o acesso a recursos da organização ou aplicações protegidas pelo ID do Microsoft Entra para dispositivos que estejam em conformidade com as políticas.

Para suportar estas experiências avançadas com o respetivo produto MDM, os fornecedores de MDM podem integrar-se com o Microsoft Entra ID.

Inscrição mdm integrada e UX

Existem várias formas de ligar os seus dispositivos ao Microsoft Entra ID:

- Associar o dispositivo ao ID do Microsoft Entra

- Associar o dispositivo ao AD no local e ao Microsoft Entra ID

- Adicionar uma conta profissional da Microsoft ao Windows

Em cada cenário, o Microsoft Entra autentica o utilizador e o dispositivo. Fornece um identificador de dispositivo exclusivo verificado que pode ser utilizado para a inscrição mdm. O fluxo de inscrição proporciona uma oportunidade para o serviço MDM compor a sua própria IU através de uma vista Web. Os fornecedores de MDM devem utilizar a IU para compor os Termos de Utilização (TOU), que podem ser diferentes para dispositivos BYOD (bring your own device) pertencentes à empresa. Os fornecedores de MDM também podem utilizar a vista Web para compor mais elementos de IU, como pedir um PIN único.

No Windows 10, a vista Web durante o cenário de configuração inicial é apresentada como ecrã inteiro por predefinição, fornecendo aos fornecedores de MDM a capacidade de criar uma experiência de utilizador de ponta a ponta totalmente integrada. No entanto, no Windows 11, a vista Web é composta num iframe. É importante que os fornecedores de MDM que se integram com o Microsoft Entra ID respeitem as diretrizes de design do Windows. Este passo inclui a utilização de um design Web reativo e o respeito pelas diretrizes de acessibilidade do Windows. Por exemplo, inclua os botões para a frente e para trás que estão corretamente ligados à lógica de navegação. Mais detalhes são fornecidos mais adiante neste artigo.

Para que a inscrição do Microsoft Entra funcione para uma conta microsoft Entra suportada pelos Serviços Federados do Active Directory (AD FS), tem de ativar a autenticação por palavra-passe para a intranet no serviço ADFS. Para obter mais informações, veja Configurar a autenticação multifator do Microsoft Entra como fornecedor de autenticação com o AD FS.

Assim que um utilizador tiver uma conta microsoft Entra adicionada ao Windows e inscrita na MDM, a inscrição pode ser gerida através de Definições>Contas>de Acesso profissional ou escolar. A gestão de dispositivos da associação do Microsoft Entra para cenários organizacionais ou cenários BYOD é semelhante.

Observação

Os utilizadores não podem remover a inscrição de dispositivos através da interface de utilizador escolar ou profissional do Access porque a gestão está associada ao ID do Microsoft Entra ou à conta profissional.

Pontos finais mdm envolvidos na inscrição integrada do Microsoft Entra

A inscrição na MDM do Microsoft Entra é um processo de dois passos:

- Apresentar os Termos de Utilização e recolher o consentimento do utilizador: este consentimento é um fluxo passivo em que o utilizador é redirecionado num controlo do browser (webview) para o URL dos Termos de Utilização da MDM.

- Inscrever o dispositivo: este passo é um fluxo ativo em que o agente OMA DM do Windows chama o serviço MDM para inscrever o dispositivo.

Para suportar a inscrição do Microsoft Entra, os fornecedores de MDM têm de alojar e expor um ponto final dos Termos de Utilização e um ponto final de inscrição MDM.

Ponto final dos Termos de Utilização: utilize este ponto final para informar os utilizadores sobre as formas como a organização pode controlar os respetivos dispositivos. A página Termos de Utilização é responsável por recolher o consentimento do utilizador antes do início da fase de inscrição real.

É importante compreender que o fluxo dos Termos de Utilização é uma "caixa opaca" para o Windows e o ID do Microsoft Entra. Toda a vista Web é redirecionada para o URL dos Termos de Utilização. O utilizador deve ser redirecionado novamente após aprovar ou rejeitar os Termos. Esta estrutura permite ao fornecedor de MDM personalizar os Respetivos Termos de Utilização para diferentes cenários. Por exemplo, são aplicados diferentes níveis de controlo em dispositivos BYOD vs. pertencentes à organização. Em alternativa, implemente a segmentação baseada em utilizadores/grupos, como os utilizadores em determinadas geografias podem ter políticas de gestão de dispositivos mais rigorosas.

O ponto final dos Termos de Utilização pode implementar mais lógica de negócio, como recolher um PIN único fornecido pelas TI para controlar a inscrição de dispositivos. No entanto, os fornecedores de MDM não podem utilizar o fluxo de Termos de Utilização para recolher credenciais de utilizador, o que pode ser uma experiência de utilizador degradada. Não é necessário, uma vez que parte da integração de MDM garante que o serviço MDM consegue compreender os tokens emitidos pelo Microsoft Entra ID.

Ponto final de inscrição MDM: depois de os utilizadores aceitarem os Termos de Utilização, o dispositivo é registado no Microsoft Entra ID. Inicia-se a inscrição mdm automática.

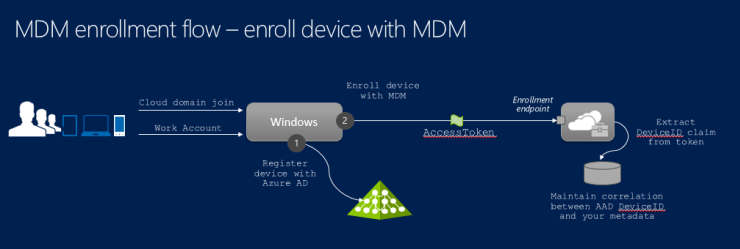

O diagrama seguinte ilustra o fluxo de alto nível envolvido no processo de inscrição real. O dispositivo é registado pela primeira vez com o Microsoft Entra ID. Este processo atribui um identificador de dispositivo exclusivo ao dispositivo e apresenta ao dispositivo a capacidade de se autenticar com o Microsoft Entra ID (autenticação do dispositivo). Em seguida, o dispositivo é inscrito para gestão com a MDM. Este passo chama o ponto final de inscrição e pede a inscrição para o utilizador e o dispositivo. Neste momento, o utilizador foi autenticado e o dispositivo foi registado e autenticado com o ID do Microsoft Entra. Estas informações estão disponíveis para a MDM sob a forma de afirmações num token de acesso apresentado no ponto final de inscrição.

Espera-se que a MDM utilize estas informações sobre o dispositivo (ID do Dispositivo) ao comunicar a conformidade do dispositivo ao Microsoft Entra ID com a Microsoft Graph API. Mais adiante neste artigo, é fornecido um exemplo para comunicar a conformidade do dispositivo.

Tornar a MDM numa festa fiável do Microsoft Entra ID

Para participar no fluxo de inscrição integrado descrito na secção anterior, a MDM tem de consumir tokens de acesso emitidos pelo Microsoft Entra ID. Para comunicar a conformidade com o Microsoft Entra ID, a MDM tem de se autenticar no Microsoft Entra ID e obter autorização sob a forma de um token de acesso que lhe permita invocar a Microsoft Graph API.

MDM baseada na cloud

Uma MDM baseada na cloud é uma aplicação SaaS que fornece capacidades de gestão de dispositivos na cloud. É uma aplicação multi-inquilino. Esta aplicação está registada com o ID do Microsoft Entra no inquilino principal do fornecedor de MDM. Quando um administrador de TI decide utilizar esta solução de MDM, é visível uma instância desta aplicação no inquilino do cliente.

O fornecedor de MDM tem primeiro de registar a aplicação no respetivo inquilino raiz e marcá-la como uma aplicação multi-inquilino. Para obter mais informações sobre como adicionar aplicações multi-inquilino ao Microsoft Entra ID, consulte o artigo Integrar uma aplicação que autentica utilizadores e chama o Microsoft Graph com o exemplo de código de padrão de integração multi-inquilino (SaaS) no GitHub.

Observação

Para o fornecedor de MDM, se não tiver um inquilino do Microsoft Entra existente com uma subscrição do Microsoft Entra que gere, siga estes guias passo a passo:

- Início Rápido: criar um novo inquilino no Microsoft Entra ID para configurar um inquilino.

- Associe ou adicione uma subscrição do Azure ao seu inquilino do Microsoft Entra para adicionar uma subscrição e geri-la através do Portal do Azure.

A aplicação MDM utiliza chaves para pedir tokens de acesso ao Microsoft Entra ID. Estas chaves são geridas no inquilino do fornecedor de MDM e não são visíveis para clientes individuais. A mesma chave é utilizada pela aplicação MDM multi-inquilino para se autenticar com o Microsoft Entra ID, no inquilino do cliente ao qual pertence o dispositivo gerido.

Observação

Todas as aplicações MDM têm de implementar tokens do Microsoft Entra v2 antes de certificarmos que a integração funciona. Devido a alterações na plataforma da aplicação Microsoft Entra, a utilização de tokens do Microsoft Entra v2 é um requisito difícil. Para obter mais informações, veja Tokens de acesso da plataforma de identidades da Microsoft.

MDM no local

Uma aplicação MDM no local é diferente de uma MDM na cloud. É uma aplicação de inquilino único que está presente exclusivamente no inquilino do cliente. Os clientes têm de adicionar a aplicação diretamente no seu próprio inquilino. Além disso, cada instância de uma aplicação MDM no local tem de ser registada separadamente e ter uma chave separada para autenticação com o Microsoft Entra ID.

Para adicionar uma aplicação MDM no local ao inquilino, utilize o serviço Microsoft Entra, especificamente em Mobilidade (MDM e MAM)>Adicionar aplicação>Criar a sua própria aplicação. Os administradores podem configurar os URLs necessários para inscrição e Termos de Utilização.

O produto MDM no local tem de expor uma experiência de configuração na qual os administradores podem fornecer o ID de cliente, o ID da aplicação e a chave configurada no respetivo diretório para essa aplicação MDM. Pode utilizar este ID de cliente e chave para pedir tokens ao ID do Microsoft Entra ao comunicar a conformidade do dispositivo.

Para obter mais informações sobre o registo de aplicações com o Microsoft Entra ID, consulte Noções básicas sobre como Registar uma Aplicação no Microsoft Entra ID.

Diretrizes de gestão e segurança de chaves

As chaves de aplicação utilizadas pelo serviço MDM são um recurso confidencial. Devem ser protegidos e revertidos periodicamente para maior segurança. Os tokens de acesso obtidos pelo serviço MDM para chamar a Microsoft Graph API são tokens de portador e devem ser protegidos para evitar a divulgação não autorizada.

Para obter as melhores práticas de segurança, veja Microsoft Azure Security Essentials.

Para a MDM baseada na cloud, pode reverter as chaves da aplicação sem exigir uma interação do cliente. Existe um único conjunto de chaves em todos os inquilinos do cliente geridos pelo fornecedor de MDM no inquilino do Microsoft Entra.

Para a MDM no local, as chaves de autenticação do Microsoft Entra estão no inquilino do cliente e o administrador do cliente tem de reverter as chaves. Para melhorar a segurança, forneça orientações aos clientes sobre como implementar e proteger as chaves.

Publicar a sua aplicação MDM na galeria de aplicações do Microsoft Entra

Os administradores de TI utilizam a galeria de aplicações do Microsoft Entra para adicionar uma MDM para a sua organização utilizar. A galeria de aplicações é uma loja avançada com mais de 2400 aplicações SaaS integradas no Microsoft Entra ID.

Adicionar MDM com base na cloud à galeria de aplicações

Observação

Deve trabalhar com a equipa de engenharia do Microsoft Entra se a sua aplicação MDM for baseada na cloud e precisar de ser ativada como uma aplicação MDM multi-inquilino

Para publicar a sua aplicação, submeta um pedido para publicar a sua aplicação na galeria de aplicações do Microsoft Entra

A tabela seguinte mostra as informações necessárias para criar uma entrada na galeria de aplicações do Microsoft Entra.

| Item | Descrição |

|---|---|

| ID da Aplicação | O ID de cliente da sua aplicação MDM que está configurado no seu inquilino. Este ID é o identificador exclusivo da sua aplicação multi-inquilino. |

| Editor | Uma cadeia que identifica o publicador da aplicação. |

| URL da Aplicação | Um URL para a página de destino da sua aplicação onde os administradores podem obter mais informações sobre a aplicação MDM e contém uma ligação para a página de destino da sua aplicação. Este URL não é utilizado para a inscrição real. |

| Descrição | Uma breve descrição da sua aplicação MDM, que tem de ter menos de 255 carateres. |

| Ícones | Um conjunto de ícones de logótipo para a aplicação MDM. Dimensões: 45 X 45, 150 X 122, 214 X 215 |

Adicionar MDM no local à galeria de aplicações

Não existem requisitos especiais para adicionar MDM no local à galeria de aplicações. Existe uma entrada genérica para os administradores adicionarem uma aplicação ao respetivo inquilino.

No entanto, a gestão de chaves é diferente para a MDM no local. Tem de obter o ID de cliente (ID da aplicação) e a chave atribuída à aplicação MDM no inquilino do cliente. O ID e a chave obtêm autorização para aceder à Microsoft Graph API e comunicar a conformidade do dispositivo.

Temas

As páginas compostas pela MDM no processo de inscrição integrada têm de utilizar modelos do Windows (Transfira os modelos do Windows e os ficheiros CSS (1.1.4)). Estes modelos são importantes para a inscrição durante a experiência de associação do Microsoft Entra no OOBE, onde todas as páginas são páginas HTML de ponta a ponta. Evite copiar os modelos porque é difícil acertar o posicionamento do botão.

Existem três cenários distintos:

- Inscrição MDM como parte da associação do Microsoft Entra no Windows OOBE.

- Inscrição MDM como parte da associação do Microsoft Entra, após o Windows OOBE a partir das Definições.

- Inscrição MDM como parte da adição de uma conta profissional da Microsoft num dispositivo pessoal (BYOD).

Estes cenários suportam o Windows Pro, Enterprise e Education.

Os ficheiros CSS fornecidos pela Microsoft contêm informações de versão e recomendamos que utilize a versão mais recente. Existem ficheiros CSS separados para dispositivos cliente Windows, experiências OOBE e pós-OOBE. Transfira os modelos do Windows e os ficheiros CSS (1.1.4).

- Para o Windows 10, utilize oobe-desktop.css

- Para o Windows 11, utilize oobe-light.css

Utilizar temas

Uma página MDM tem de cumprir um tema predefinido consoante o cenário apresentado. Por exemplo, se o cabeçalho CXH-HOSTHTTP for FRX, que é o cenário OOBE, a página tem de suportar um tema escuro com cor de fundo azul, que utiliza o ficheiro WinJS Ui-dark.css ver 4.0 e oobe-desktop.css ver 1.0.4.

| CXH-HOST (CABEÇALHO HTTP) | Cenário | Tema de Fundo | WinJS | Cenário CSS |

|---|---|---|---|---|

| FRX | OOBE | Tema escuro + cor de fundo azul | Nome do ficheiro: Ui-dark.css | Nome do ficheiro: oobe-dekstop.css |

| MOSET | Definições/Publicar OOBE | Tema claro | Nome do ficheiro: Ui-light.css | Nome do ficheiro: settings-desktop.css |

Semântica de protocolo dos Termos de Utilização

O servidor MDM aloja o ponto final dos Termos de Utilização . Durante o fluxo de protocolo de associação do Microsoft Entra, o Windows faz um redirecionamento de página inteira para este ponto final. Este redirecionamento permite que a MDM apresente os termos e condições aplicáveis. Permite que o utilizador aceite ou rejeite os termos associados à inscrição. Depois de o utilizador aceitar os termos, o MDM redireciona novamente para o Windows para que o processo de inscrição continue.

Redirecionar para o ponto final dos Termos de Utilização

Este redirecionamento é um redirecionamento de página inteira para o ponto final dos Termos de Utilizador alojado pela MDM. Eis um URL de exemplo, https://fabrikam.contosomdm.com/TermsOfUse.

Os seguintes parâmetros são transmitidos na cadeia de consulta:

| Item | Descrição |

|---|---|

| redirect_uri | Depois de o utilizador aceitar ou rejeitar os Termos de Utilização, o utilizador é redirecionado para este URL. |

| client-request-id | Um GUID que é utilizado para correlacionar registos para fins de diagnóstico e depuração. Utilize este parâmetro para registar ou rastrear o estado do pedido de inscrição para ajudar a encontrar a causa principal das falhas. |

| versão da API | Especifica a versão do protocolo pedido pelo cliente. Este valor fornece um mecanismo para suportar revisões de versões do protocolo. |

| modo | Especifica que o dispositivo é propriedade da organização quando mode=azureadjoin. Este parâmetro não está presente para dispositivos BYOD. |

Token de acesso

O Microsoft Entra ID emite um token de acesso de portador. O token é transmitido no cabeçalho de autorização do pedido HTTP. Eis um formato típico:

Autorização: Portador CI6MTQxmCF5xgu6yYcmV9ng6vhQfaJYw...

As afirmações seguintes são esperadas no token de acesso transmitido pelo Windows para o ponto final dos Termos de Utilização:

| Item | Descrição |

|---|---|

| ID do Objeto | Identificador do objeto de utilizador correspondente ao utilizador autenticado. |

| UPN | Uma afirmação que contém o nome principal de utilizador (UPN) do utilizador autenticado. |

| TID | Uma afirmação que representa o ID de inquilino do inquilino. No exemplo anterior, é Fabrikam. |

| Recurso | Um URL limpa que representa a aplicação MDM. Exemplo: https://fabrikam.contosomdm.com |

Observação

Não existe nenhuma afirmação de ID de dispositivo no token de acesso porque o dispositivo pode ainda não estar inscrito neste momento.

Para obter a lista de associações a grupos do utilizador, pode utilizar a Microsoft Graph API.

Eis um URL de exemplo:

https://fabrikam.contosomdm.com/TermsOfUse?redirect_uri=ms-appx-web://ContosoMdm/ToUResponse&client-request-id=34be581c-6ebd-49d6-a4e1-150eff4b7213&api-version=1.0

Authorization: Bearer eyJ0eXAiOi

Espera-se que o MDM valide a assinatura do token de acesso para garantir que é emitido pelo Microsoft Entra ID e que o destinatário é adequado.

Conteúdo dos Termos de Utilização

A MDM pode efetuar outros redirecionamentos, conforme necessário, antes de apresentar o conteúdo dos Termos de Utilização ao utilizador. O conteúdo dos Termos de Utilização adequado deve ser devolvido ao autor da chamada (Windows) para que possa ser apresentado ao utilizador final no controlo do browser.

O conteúdo dos Termos de Utilização deve conter os seguintes botões:

- Aceitar – o utilizador aceita os Termos de Utilização e prossegue com a inscrição.

- Recusar – o utilizador recusa e interrompe o processo de inscrição.

O conteúdo dos Termos de Utilização tem de ser consistente com o tema utilizado para as outras páginas compostas durante este processo.

Lógica de processamento de pontos finais dos Termos de Utilização

Neste momento, o utilizador está na página Termos de Utilização apresentada durante o OOBE ou a partir das experiências de Definição. O utilizador tem as seguintes opções na página:

-

O utilizador clica no botão Aceitar – a MDM tem de redirecionar para o URI especificado pelo parâmetro redirect_uri no pedido de entrada. São esperados os seguintes parâmetros de cadeia de consulta:

- IsAccepted – este valor booleano é obrigatório e tem de ser definido como verdadeiro.

- OpaqueBlob – parâmetro necessário se o utilizador aceitar. A MDM pode utilizar este blob para disponibilizar algumas informações ao ponto final de inscrição. O valor persistente aqui é disponibilizado inalterado no ponto final de inscrição. A MDM pode utilizar este parâmetro para fins de correlação.

- Eis um redirecionamento de exemplo -

ms-appx-web://MyApp1/ToUResponse?OpaqueBlob=value&IsAccepted=true

-

O utilizador clica no botão Recusar – a MDM tem de redirecionar para o URI especificado no redirect_uri no pedido recebido. São esperados os seguintes parâmetros de cadeia de consulta:

- IsAccepted – este valor booleano é obrigatório e tem de ser definido como falso. Esta opção também se aplica se o utilizador tiver ignorado os Termos de Utilização.

- OpaqueBlob – não se espera que este parâmetro seja utilizado. A inscrição é interrompida com uma mensagem de erro apresentada ao utilizador.

Os utilizadores ignoram os Termos de Utilização quando estão a adicionar uma conta profissional da Microsoft ao respetivo dispositivo. No entanto, não podem ignorá-lo durante o processo de adesão ao Microsoft Entra. Não mostre o botão recusar no processo de adesão ao Microsoft Entra. O utilizador não pode recusar a inscrição MDM se for configurada pelo administrador para a associação ao Microsoft Entra.

Recomendamos que envie os parâmetros client-request-id na cadeia de consulta como parte desta resposta de redirecionamento.

Processamento de Erros de Termos de Utilização

Se ocorrer um erro durante o processamento dos termos de utilização, a MDM pode devolver dois parâmetros : um error e error_description no respetivo pedido de redirecionamento para o Windows. O URL deve ser codificado e o conteúdo do error_description deve estar em texto simples em inglês. Este texto não está visível para o utilizador final. Portanto, a localização do error_description texto não é uma preocupação.

Eis o formato de URL:

HTTP/1.1 302

Location:

<redirect_uri>?error=access_denied&error_description=Access%20is%20denied%2E

Example:

HTTP/1.1 302

Location: ms-appx-web://App1/ToUResponse?error=access_denied&error_description=Access%20is%20denied%2E

A tabela seguinte mostra os códigos de erro.

| Causa | Estado HTTP | Erro | Descrição |

|---|---|---|---|

| versão da API | 302 | invalid_request | versão não suportada |

| Os dados do inquilino ou do utilizador estão em falta ou outros pré-requisitos necessários para a inscrição de dispositivos não são cumpridos | 302 | unauthorized_client | utilizador ou inquilino não autorizado |

| Falha na validação do token do Microsoft Entra | 302 | unauthorized_client | unauthorized_client |

| erro de serviço interno | 302 | server_error | erro de serviço interno |

Protocolo de inscrição com o Microsoft Entra ID

Com a inscrição mdm integrada do Azure, não existe nenhuma fase de deteção e o URL de deteção é transmitido diretamente para o sistema a partir do Azure. A tabela seguinte mostra a comparação entre as inscrições tradicionais e do Azure.

| Detalhe | Inscrição mdm tradicional | Associação ao Microsoft Entra (dispositivo pertencente à organização) | O ID do Microsoft Entra adiciona uma conta profissional (dispositivo propriedade do utilizador) |

|---|---|---|---|

| Deteção automática de MDM com o endereço de e-mail para obter o URL de deteção de MDM | Inscrição | Não aplicável URL de deteção aprovisionado no Azure |

|

| Utiliza o URL de deteção de MDM | Inscrição Renovação da inscrição ROBO |

Inscrição Renovação da inscrição ROBO |

Inscrição Renovação da inscrição ROBO |

| A inscrição mdm é necessária? | Sim | Sim | Não O utilizador pode recusar. |

| Tipo de autenticação | OnPremise Federado Certificado |

Federado | Federado |

| EnrollmentPolicyServiceURL | Opcional (toda a autenticação) | Opcional (toda a autenticação) | Opcional (toda a autenticação) |

| EnrollmentServiceURL | Necessário (toda a autenticação) | Utilizado (toda a autenticação) | Utilizado (toda a autenticação) |

| EnrollmentServiceURL inclui a Versão do SO, a Plataforma do SO e outros atributos fornecidos pelo URL de deteção de MDM | Altamente recomendado | Altamente recomendado | Altamente recomendado |

| AuthenticationServiceURL utilizado | Utilizado (Autenticação Federada) | Ignorado | Ignorado |

| BinarySecurityToken | Personalizado por MDM | Token emitido do Microsoft Entra ID | Token emitido do Microsoft Entra ID |

| EnrollmentType | Completo | Dispositivo | Completo |

| Tipo de certificado inscrito | Certificado de utilizador | Certificado de dispositivo | Certificado de utilizador |

| Arquivo de certificados inscrito | O Meu/Utilizador | O Meu/Sistema | O Meu/Utilizador |

| Nome do requerente do CSR | UPN | ID do Dispositivo | UPN |

| EnrollmentData Termos de Utilização do blob binário como AdditionalContext para EnrollmentServiceURL | Sem suporte | Com suporte | Com suporte |

| CSPs acessíveis durante a inscrição | Suporte para o Windows 10: - DMClient - CertificateStore - RootCATrustedCertificates - ClientCertificateInstall - EnterpriseModernAppManagement - PassportForWork - Política - w7 APPLICATION |

Protocolo de gestão com o Microsoft Entra ID

Existem dois tipos de inscrição MDM diferentes que se integram com o Microsoft Entra ID e utilizam identidades de utilizador e dispositivo do Microsoft Entra. Consoante o tipo de inscrição, o serviço MDM poderá ter de gerir um único utilizador ou vários utilizadores.

Gestão de vários utilizadores para dispositivos associados ao Microsoft Entra

Neste cenário, a inscrição MDM aplica-se a todos os utilizadores do Microsoft Entra que iniciem sessão no dispositivo associado ao Microsoft Entra – chame a este tipo de inscrição uma inscrição de dispositivos ou uma inscrição multiutilizador. O servidor de gestão pode determinar a identidade do utilizador, determinar que políticas são direcionadas para este utilizador e enviar políticas correspondentes para o dispositivo. Para permitir que o servidor de gestão identifique o utilizador atual com sessão iniciada no dispositivo, o cliente OMA DM utiliza os tokens de utilizador do Microsoft Entra. Cada sessão de gestão contém um cabeçalho HTTP adicional que contém um token de utilizador do Microsoft Entra. Estas informações são fornecidas no pacote DM enviado para o servidor de gestão. No entanto, em algumas circunstâncias, o token de utilizador do Microsoft Entra não é enviado para o servidor de gestão. Um desses cenários ocorre imediatamente após a conclusão das inscrições mdm durante o processo de associação do Microsoft Entra. Até que o processo de adesão do Microsoft Entra esteja concluído e o utilizador do Microsoft Entra inicie sessão no computador, o token de utilizador do Microsoft Entra não está disponível para o processo OMA-DM. Normalmente, a inscrição MDM é concluída antes de o utilizador do Microsoft Entra iniciar sessão no computador e a sessão de gestão inicial não contém um token de utilizador do Microsoft Entra. O servidor de gestão deve verificar se o token está em falta e enviar apenas políticas de dispositivo nesse caso. Outro motivo possível para um token do Microsoft Entra em falta no payload OMA-DM é quando um convidado tem sessão iniciada no dispositivo.

Adicionar uma conta profissional e a inscrição MDM a um dispositivo:

Neste cenário, a inscrição MDM aplica-se a um único utilizador que inicialmente adicionou a conta profissional e inscreveu o dispositivo. Neste tipo de inscrição, o servidor de gestão pode ignorar os tokens do Microsoft Entra que podem ser enviados durante a sessão de gestão. Quer o token do Microsoft Entra esteja presente ou em falta, o servidor de gestão envia políticas de utilizador e de dispositivo para o dispositivo.

Avaliar os tokens de utilizador do Microsoft Entra:

O token do Microsoft Entra está no cabeçalho Autorização HTTP no seguinte formato:

Authorization:Bearer <Azure AD User Token Inserted here>Podem estar presentes mais afirmações no token do Microsoft Entra, tais como:

- Utilizador – utilizador com sessão iniciada atualmente

- Conformidade do dispositivo – valor definido para o serviço MDM no Azure

- ID do Dispositivo – identifica o dispositivo que está a dar entrada

- ID do locatário

Os tokens de acesso emitidos pelo Microsoft Entra ID são tokens Web JSON (JWTs). O Windows apresenta um token JWT válido para o ponto final de inscrição MDM para iniciar o processo de inscrição. Existem algumas opções para avaliar os tokens:

- Utilize a extensão processador de tokens JWT para WIF para validar o conteúdo do token de acesso e extrair as afirmações necessárias para utilização. Para obter mais informações, veja Classe JwtSecurityTokenHandler.

- Veja os exemplos de código de autenticação do Microsoft Entra para obter um exemplo para trabalhar com tokens de acesso. Por exemplo, veja NativeClient-DotNet.

Alerta de Dispositivo 1224 para o token de utilizador do Microsoft Entra

É enviado um alerta quando a sessão de DM é iniciada e há um utilizador do Microsoft Entra com sessão iniciada. O alerta é enviado no pacote OMA DM n.º 1. Veja um exemplo:

Alert Type: com.microsoft/MDM/AADUserToken

Alert sample:

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/AADUserToken</Type>

</Meta>

<Data>UserToken inserted here</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Determinar quando um utilizador tem sessão iniciada através de consultas

É enviado um alerta para o servidor MDM no pacote DM n.º 1.

- Tipo de alerta -

com.microsoft/MDM/LoginStatus - Formato do alerta -

chr - Dados de alerta – forneça informações de estado de início de sessão para o utilizador com sessão iniciada ativa atual.

- Utilizador com sessão iniciada que tem uma conta do Microsoft Entra – texto predefinido: utilizador.

- Utilizador com sessão iniciada sem uma conta do Microsoft Entra – texto predefinido: outros.

- Nenhum utilizador ativo - texto predefinido:nenhum

Veja um exemplo.

<SyncBody>

<Alert>

<CmdID>1</CmdID>

<Data>1224</Data>

<Item>

<Meta>

<Type xmlns= "syncml:metinf ">com.microsoft/MDM/LoginStatus</Type>

</Meta>

<Data>user</Data>

</Item>

</Alert>

... other XML tags ...

</SyncBody>

Comunicar a conformidade do dispositivo ao ID do Microsoft Entra

Assim que um dispositivo é inscrito na MDM para gestão, as políticas de organização configuradas pelo administrador de TI são impostas no dispositivo. A MDM avalia a conformidade do dispositivo com as políticas configuradas e, em seguida, reporta-a ao Microsoft Entra ID. Esta secção abrange a chamada à Graph API que pode utilizar para comunicar um estado de conformidade do dispositivo ao Microsoft Entra ID.

Para obter um exemplo que ilustra como um MDM pode obter um token de acesso com o tipo de concessão de client_credentials OAuth 2.0, veja Daemon_CertificateCredential-DotNet.

- MDM com base na cloud – se o seu produto for um serviço mdm multi-inquilino baseado na cloud, tem uma única chave configurada para o seu serviço no seu inquilino. Para obter autorização, utilize esta chave para autenticar o serviço MDM com o Microsoft Entra ID.

- MDM no local – se o seu produto for um MDM no local, os clientes têm de configurar o seu produto com a chave utilizada para autenticar com o Microsoft Entra ID. Esta configuração de chave deve-se ao facto de cada instância no local do seu produto MDM ter uma chave específica do inquilino diferente. Por isso, poderá ter de expor uma experiência de configuração no seu produto MDM que permita aos administradores especificar a chave a ser utilizada para autenticar com o Microsoft Entra ID.

Utilizar a Microsoft Graph API

A seguinte chamada à API REST de exemplo ilustra como uma MDM pode utilizar a Microsoft Graph API para comunicar o estado de conformidade de um dispositivo gerido.

Observação

Esta API só é aplicável a aplicações MDM aprovadas em dispositivos Windows.

Sample Graph API Request:

PATCH https://graph.windows.net/contoso.com/devices/db7ab579-3759-4492-a03f-655ca7f52ae1?api-version=beta HTTP/1.1

Authorization: Bearer eyJ0eXAiO.........

Accept: application/json

Content-Type: application/json

{ "isManaged":true,

"isCompliant":true

}

Onde:

- contoso.com – este valor é o nome do inquilino do Microsoft Entra a cujo diretório o dispositivo foi associado.

- db7ab579-3759-4492-a03f-655ca7f52ae1 – este valor é o identificador do dispositivo cujas informações de conformidade estão a ser comunicadas ao ID do Microsoft Entra.

- eyJ0eXAiO......... – este valor é o token de acesso de portador emitido pelo Microsoft Entra ID para a MDM que autoriza a MDM a chamar a Microsoft Graph API. O token de acesso é colocado no cabeçalho de autorização HTTP do pedido.

- isManaged e isCompliant - Estes atributos Booleanos indicam o estado de compatibilidade.

- api-version - utilize este parâmetro para especificar a versão da graph API que está a ser pedida.

Resposta:

- Êxito – HTTP 204 sem Conteúdo.

- Falha/Erro – HTTP 404 Não Encontrado. Este erro poderá ser devolvido se não for possível localizar o dispositivo ou inquilino especificado.

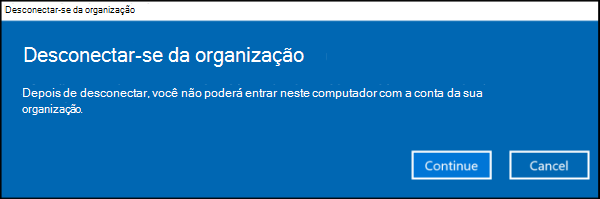

Perda de dados durante a anulação da inscrição da associação do Microsoft Entra

Quando um utilizador é inscrito na MDM através da associação ao Microsoft Entra e, em seguida, desliga a inscrição, não existe nenhum aviso de que o utilizador perderá os dados do Windows Information Protection (WIP). A mensagem de desconexão não indica a perda de dados wip.

Códigos de erro

| Código | ID | Mensagem de erro |

|---|---|---|

| 0x80180001 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_MESSAGE_FORMAT_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x80180002 | "idErrorAuthenticationFailure", // MENROLL_E_DEVICE_AUTHENTICATION_ERROR | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180003 | "idErrorAuthorizationFailure", // MENROLL_E_DEVICE_AUTHORIZATION_ERROR | Este utilizador não está autorizado a inscrever-se. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180004 | "idErrorMDMCertificateError", // MENROLL_E_DEVICE_CERTIFCATEREQUEST_ERROR | Ocorreu um erro de certificado. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180005 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x80180006 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_CONFIGMGRSERVER_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x80180007 | "idErrorAuthenticationFailure", // MENROLL_E_DEVICE_INVALIDSECURITY_ERROR | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180008 | "idErrorServerConnectivity", // MENROLL_E_DEVICE_UNKNOWN_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x80180009 | "idErrorAlreadyInProgress", // MENROLL_E_ENROLLMENT_IN_PROGRESS | Está em curso outra inscrição. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x8018000A | "idErrorMDMAlreadyEnrolled", // MENROLL_E_DEVICE_ALREADY_ENROLLED | Este dispositivo já está inscrito. Pode contactar o administrador de sistema com o código {0}de erro . |

| 0x8018000D | "idErrorMDMCertificateError", // MENROLL_E_DISCOVERY_SEC_CERT_DATE_INVALID | Ocorreu um erro de certificado. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x8018000E | "idErrorAuthenticationFailure", // MENROLL_E_PASSWORD_NEEDED | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x8018000F | "idErrorAuthenticationFailure", // MENROLL_E_WAB_ERROR | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180010 | "idErrorServerConnectivity", // MENROLL_E_CONNECTIVITY | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x80180012 | "idErrorMDMCertificateError", // MENROLL_E_INVALIDSSLCERT | Ocorreu um erro de certificado. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180013 | "idErrorDeviceLimit", // MENROLL_E_DEVICECAPREACHED | Parece que existem demasiados dispositivos ou utilizadores para esta conta. Contacte o administrador de sistema com o código {0}de erro . |

| 0x80180014 | "idErrorMDMNotSupported", // MENROLL_E_DEVICENOTSUPPORTED | Esta funcionalidade não é suportada. Contacte o administrador de sistema com o código {0}de erro . |

| 0x80180015 | "idErrorMDMNotSupported", // MENROLL_E_NOTSUPPORTED | Esta funcionalidade não é suportada. Contacte o administrador de sistema com o código {0}de erro . |

| 0x80180016 | "idErrorMDMRenewalR ejectado", // MENROLL_E_NOTELIGIBLETORENEW | O servidor não aceitou o pedido. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180017 | "idErrorMDMAccountMaintenance", // MENROLL_E_INMAINTENANCE | O serviço está em manutenção. Pode tentar fazê-lo novamente mais tarde ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180018 | "idErrorMDMLicenseError", // MENROLL_E_USERLICENSE | Ocorreu um erro com a sua licença. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x80180019 | "idErrorInvalidServerConfig", // MENROLL_E_ENROLLMENTDATAINVALID | Parece que o servidor não está configurado corretamente. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| "rejectedTermsOfUse" | "idErrorRejectedTermsOfUse" | A sua organização requer que aceite os Termos de Utilização. Tente novamente ou peça mais informações ao seu técnico de suporte. |

| 0x801c0001 | "idErrorServerConnectivity", // DSREG_E_DEVICE_MESSAGE_FORMAT_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x801c0002 | "idErrorAuthenticationFailure", // DSREG_E_DEVICE_AUTHENTICATION_ERROR | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x801c0003 | "idErrorAuthorizationFailure", // DSREG_E_DEVICE_AUTHORIZATION_ERROR | Este utilizador não está autorizado a inscrever-se. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x801c0006 | "idErrorServerConnectivity", // DSREG_E_DEVICE_INTERNALSERVICE_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x801c000B | "idErrorUntrustedServer", // DSREG_E_DISCOVERY_REDIRECTION_NOT_TRUSTED | O servidor que está a ser contactado não é fidedigno. Contacte o administrador de sistema com o código {0}de erro . |

| 0x801c000C | "idErrorServerConnectivity", // DSREG_E_DISCOVERY_FAILED | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x801c000E | "idErrorDeviceLimit", // DSREG_E_DEVICE_REGISTRATION_QUOTA_EXCCEEDED | Parece que existem demasiados dispositivos ou utilizadores para esta conta. Contacte o administrador de sistema com o código {0}de erro . |

| 0x801c000F | "idErrorDeviceRequiresReboot", // DSREG_E_DEVICE_REQUIRES_REBOOT | É necessário reiniciar para concluir o registo do dispositivo. |

| 0x801c0010 | "idErrorInvalidCertificate", // DSREG_E_DEVICE_AIK_VALIDATION_ERROR | Parece que tem um certificado inválido. Contacte o administrador de sistema com o código {0}de erro . |

| 0x801c0011 | "idErrorAuthenticationFailure", // DSREG_E_DEVICE_ATTESTATION_ERROR | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x801c0012 | "idErrorServerConnectivity", // DSREG_E_DISCOVERY_BAD_MESSAGE_ERROR | Ocorreu um erro ao comunicar com o servidor. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código de erro {0} |

| 0x801c0013 | "idErrorAuthenticationFailure", // DSREG_E_TENANTID_NOT_FOUND | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |

| 0x801c0014 | "idErrorAuthenticationFailure", // DSREG_E_USERSID_NOT_FOUND | Ocorreu um problema ao autenticar a sua conta ou dispositivo. Pode tentar fazê-lo novamente ou contactar o administrador de sistema com o código {0}de erro . |