Configurar o logon único para dispositivos ingressados Microsoft Entra

Este artigo descreve Windows Hello para Empresas funcionalidades ou cenários que se aplicam a:

- Tipo de implantação:

- Tipo dechave de confiança

dos controladores de domínio , confiança

do certificado dos controladores de domínio

- Tipo de junção: Microsoft Entra ingressar

Windows Hello para Empresas combinados com Microsoft Entra dispositivos ingressados facilitam o acesso seguro aos recursos baseados em nuvem usando uma credencial forte de dois fatores. À medida que as organizações fazem a transição de recursos para a nuvem, alguns recursos podem permanecer locais e Microsoft Entra dispositivos ingressados podem precisar acessá-los. Com configurações adicionais para a implantação híbrida, você pode fornecer logon único para recursos locais para Microsoft Entra dispositivos ingressados usando Windows Hello para Empresas, usando uma chave ou um certificado.

Observação

Essas etapas não são necessárias ao usar o modelo de confiança kerberos de nuvem.

Pré-requisitos

Ao contrário Microsoft Entra dispositivos híbridos ingressados, Microsoft Entra dispositivos ingressados não têm uma relação com seu domínio do Active Directory. Esse fator altera a maneira como os usuários são autenticados ao Active Directory. Valide as seguintes configurações para garantir que elas dão suporte Microsoft Entra dispositivos ingressados:

- Ponto de distribuição crl (lista de revogação de certificado)

- Certificados do controlador de domínio

- Infraestrutura de rede em vigor para alcançar os controladores de domínio locais. Se os computadores forem externos, você poderá usar qualquer solução VPN

Ponto de distribuição (CDP) de CRL

Os certificados emitidos por uma autoridade de certificação podem ser revogados. Quando uma autoridade de certificado revoga um certificado, grava informações sobre o certificado em uma CRL (lista de revogação de certificado ).

Durante a validação do certificado, o Windows compara o certificado atual com informações no CRL para determinar se o certificado é válido.

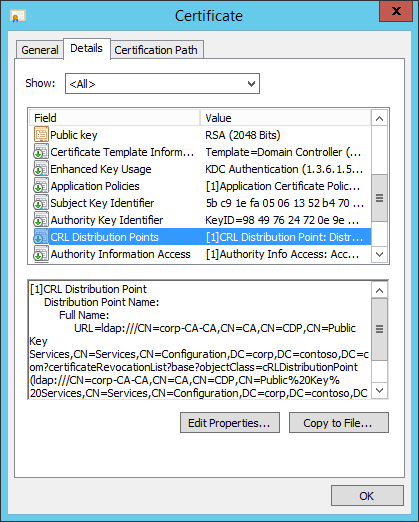

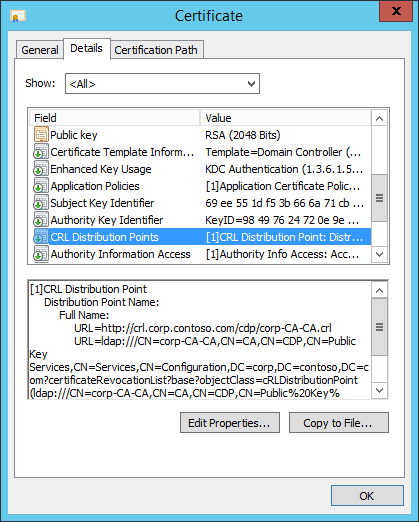

Na captura de tela, a propriedade CDP do certificado do controlador de domínio mostra um caminho LDAP. Usar o Active Directory para dispositivos associados ao domínio fornece um ponto de distribuição de CRL altamente disponível. No entanto, Microsoft Entra dispositivos ingressados não podem ler dados do Active Directory e a validação de certificado não oferece uma oportunidade de autenticação antes de ler o CRL. A autenticação se torna um problema circular: o usuário está tentando se autenticar, mas precisa ler o Active Directory para concluir a autenticação, mas o usuário não pode ler o Active Directory porque não foi autenticado.

Para resolve esse problema, o ponto de distribuição crl deve ser um local acessível por Microsoft Entra dispositivos ingressados que não exigem autenticação. A solução mais fácil é publicar o ponto de distribuição da CRL em um servidor Web que usa HTTP (não HTTPS).

Se o ponto de distribuição do CRL não listar um ponto de distribuição HTTP, você precisará reconfigurar a autoridade de certificado emissor para incluir um ponto de distribuição HTTP CRL, preferencialmente primeiro, na lista de pontos de distribuição.

Observação

Se sua AC tiver publicado a Base e o Delta CRL, publique o Delta CRL no caminho HTTP. Inclua o servidor Web para buscar o DELTA CRL permitindo a fuga dupla no servidor Web (IIS).

Certificados do controlador de domínio

As autoridades de certificado gravam informações de CDP em certificados conforme são emitidas. Se o ponto de distribuição for alterado, os certificados emitidos anteriormente devem ser reemitidos para que a autoridade de certificado inclua o novo CDP. O certificado do controlador de domínio é um dos componentes críticos de Microsoft Entra dispositivos ingressados que se autenticam no Active Directory.

Por que o Windows precisa validar o certificado de controlador de domínio?

Windows Hello para Empresas impõe o rigoroso recurso de segurança de validação KDC ao autenticar de um dispositivo ingressado Microsoft Entra em um domínio. Essa aplicação impõe critérios mais restritivos que devem ser atendidos pelo Centro de Distribuição de Chaves (KDC). Ao autenticar usando Windows Hello para Empresas em um dispositivo ingressado Microsoft Entra, o cliente Windows valida a resposta do controlador de domínio garantindo que todos os seguintes sejam atendidos:

- O controlador de domínio tem a chave privada para o certificado fornecido

- A AC raiz que emitiu o certificado do controlador de domínio está nas autoridades de certificado raiz confiáveis do dispositivo

- Use o modelo de certificado de Autenticação Kerberos em vez de qualquer outro modelo mais antigo

- O certificado do controlador de domínio tem o EKU (uso de chave estendida) de Autenticação KDC

- O nome alternativo do certificado do controlador de domínio tem um nome DNS que corresponde ao nome do domínio

- O algoritmo de hash de assinatura do controlador de domínio é sha256

- A chave pública do certificado do controlador de domínio é RSA (2048 Bits)

Importante

A autenticação de um Microsoft Entra dispositivo híbrido ingressado em um domínio usando Windows Hello para Empresas não impõe que o certificado do controlador de domínio inclua o EKU de Autenticação KDC. Se você estiver adicionando Microsoft Entra dispositivos ingressados a um ambiente de domínio existente, verifique se o certificado do controlador de domínio foi atualizado para incluir o EKU de Autenticação KDC.

Configurar um ponto de distribuição de CRL para uma AC emissora

Use esse conjunto de procedimentos para atualizar a AC que emite certificados do controlador de domínio para incluir um ponto de distribuição crl baseado em http.

Configurar os serviços de informações da Internet para hospedar o ponto de distribuição da CRL

Você precisa hospedar sua nova lista de revogação de certificados em um servidor Web para que Microsoft Entra dispositivos ingressados possam validar facilmente certificados sem autenticação. Você pode hospedar esses arquivos em servidores Web de várias maneiras. As etapas a seguir são apenas uma e podem ser úteis para administradores não familiarizados com a adição de um novo ponto de distribuição de CRL.

Importante

Não configure o servidor IIS que hospeda o ponto de distribuição da CRL para usar o HTTPS ou um certificado de autenticação de servidor. Clientes devem acessar o ponto de distribuição usando http.

Instalar o servidor Web

- Entre no servidor como administrador local e inicie Gerenciador do Servidor se ele não tiver iniciado durante a entrada

- Selecione o nó Servidor Local no painel de navegação. Selecione Gerenciar e selecione Adicionar Funções e Recursos

- No Assistente de Adicionar Função e Recursos, selecione Seleção de Servidor. Verifique se o servidor selecionado é o servidor local. Selecione funções de servidor. Selecione a caixa marcar ao lado do Servidor Web (IIS)

- Selecione Avançar por meio das opções restantes no assistente, aceitando os padrões e instale a função Servidor Web

Configurar o servidor Web

No Windows Administrative Tools, Open Internet Information Services (IIS) Manager

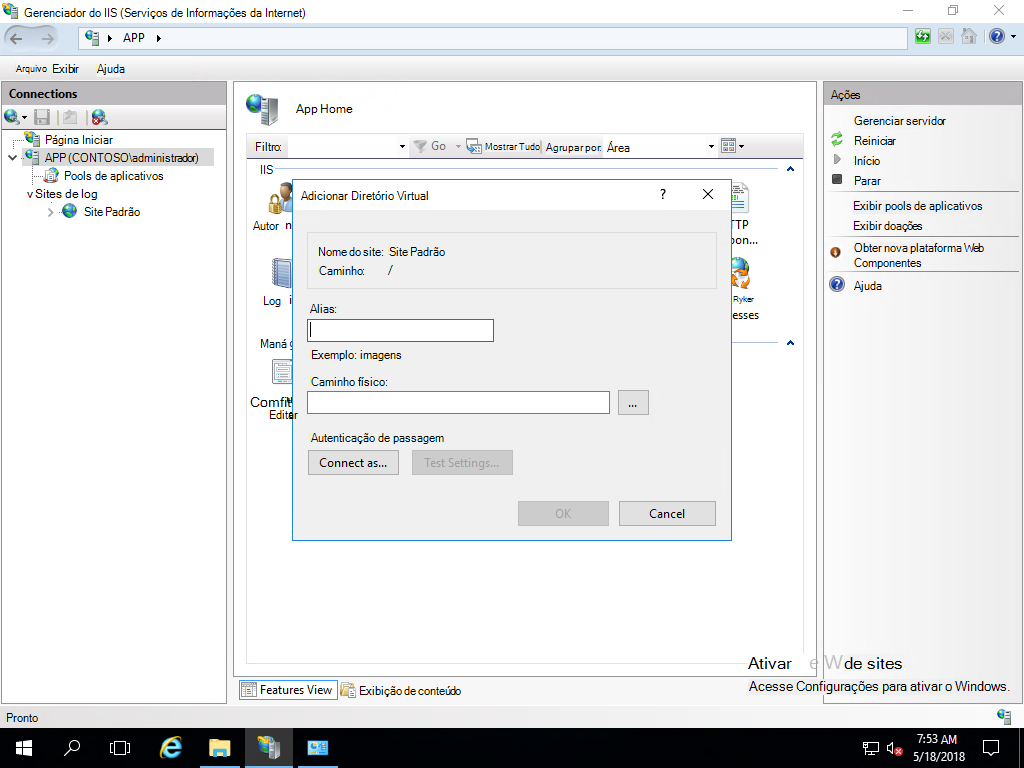

Expanda o painel de navegação para mostrar Site padrão. Selecione e clique com o botão direito do mouse no site padrão e selecione Adicionar Diretório Virtual...

Na caixa de diálogo Adicionar Diretório Virtual, digite cdp em Alias. Para caminho físico, digite ou navegue pelo local do arquivo físico em que você hospedará a lista de revogação de certificados. Para este exemplo, o caminho

c:\cdpé usado. Selecione OK

Observação

Anote esse caminho, uma vez que será usado posteriormente para configurar as permissões de compartilhamento e arquivo.

Selecione CDP em Site padrão no painel de navegação. Abra a Navegação do Diretório no painel de conteúdo. Selecione Habilitar no painel de detalhes

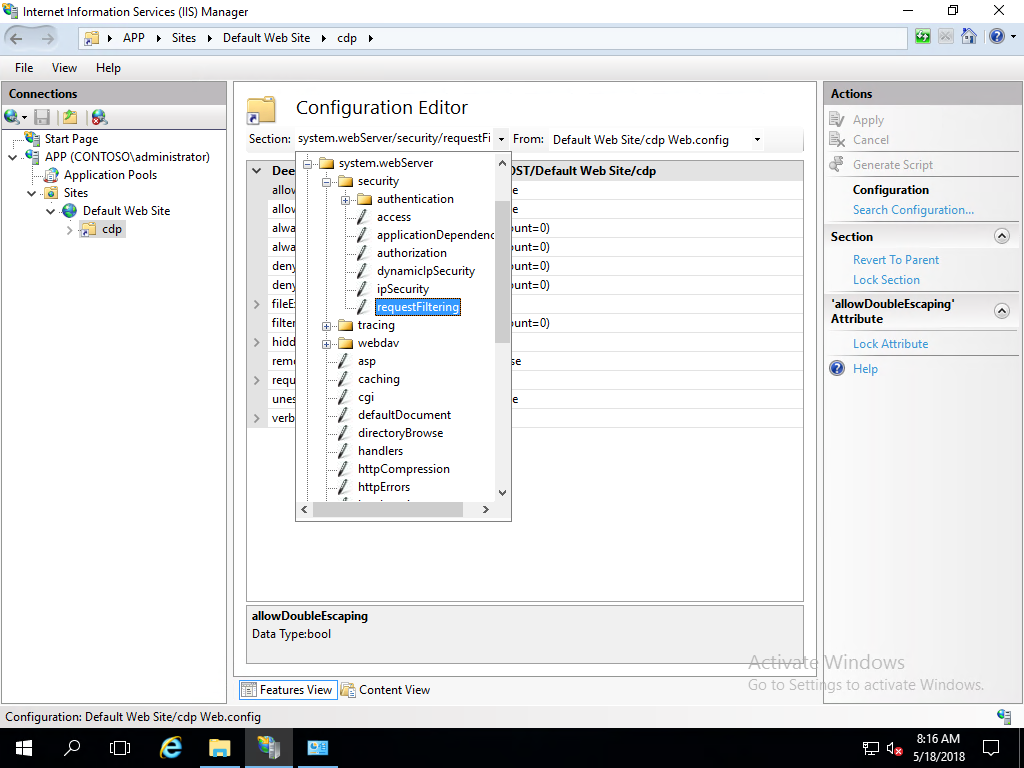

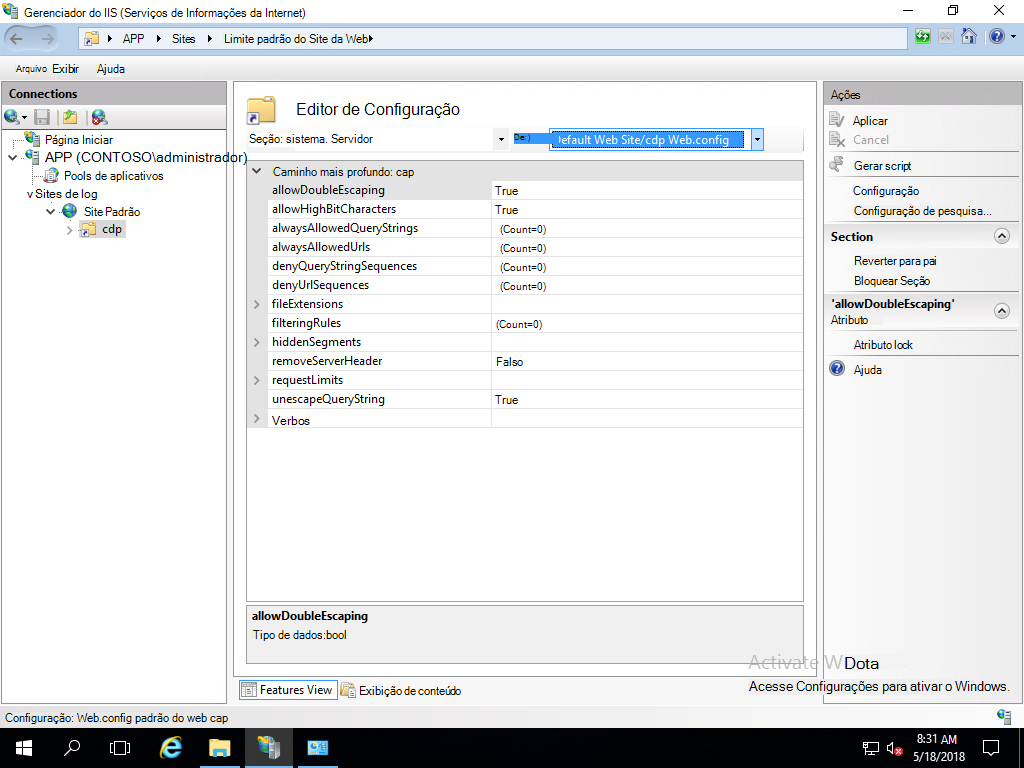

Selecione CDP em Site padrão no painel de navegação. Abrir Editor de configuração

Na lista Seção, navegue até system.webServer/security/requestFiltering

Na lista de pares de valores nomeados no painel de conteúdo, configure allowDoubleEscaping para True. Selecione Aplicar no painel de ações

Fechar o Gerenciador de Serviços de Informações da Internet (IIS)

Criar um registro de recurso DNS para a URL do ponto de distribuição da CRL

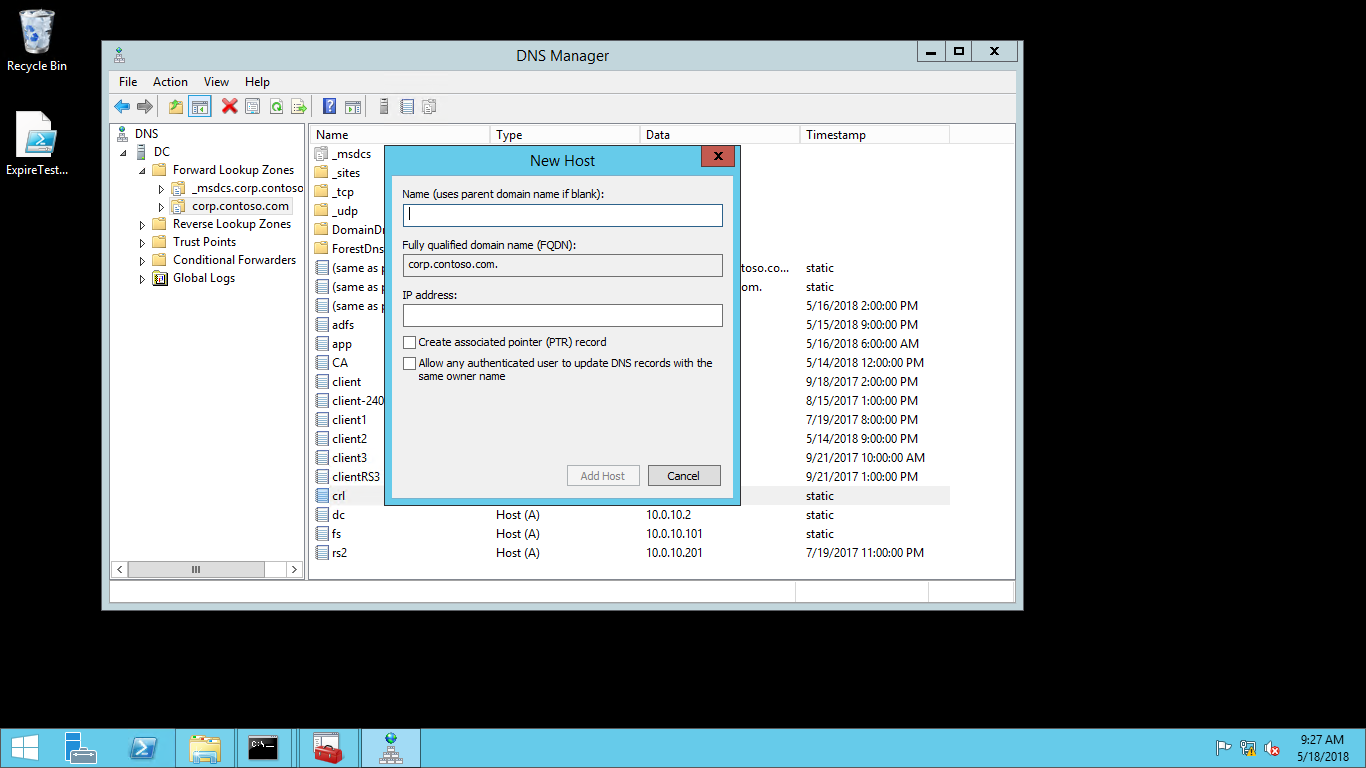

- No servidor DNS ou em uma estação de trabalho administrativa, abra o DNS Manager de Ferramentas Administrativas

- Expanda Zonas de pesquisa direta para mostrar a zona DNS do seu domínio. Clique com o botão direito do mouse no nome do domínio no painel de navegação e selecione Novo Host (A ou AAAA)...

- Na caixa de diálogo Novo Host, digite crl em Nome. Digite o endereço IP do servidor Web configurado no Endereço IP. Selecione Adicionar Host. Selecione OK para fechar a caixa de diálogo DNS . Selecione Concluído

- Fechar o DNS Manager

Preparar um compartilhamento de arquivos para hospedar a lista de certificados revogados

Esses procedimentos configuram o NTFS e as permissões de compartilhamento no servidor Web para permitir que a autoridade de certificação publique automaticamente a lista de certificados revogados.

Configurar o compartilhamento de arquivos CDP.

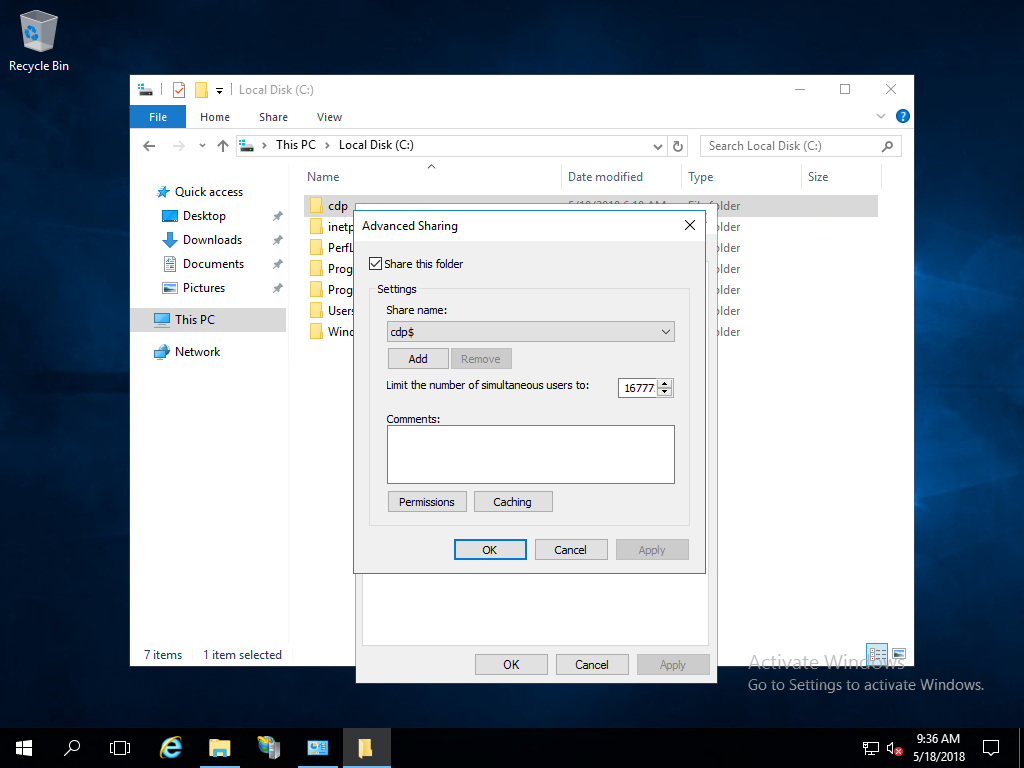

- No servidor Web, abra o Windows Explorer e navegue até a pasta cdp que você criou na etapa 3 de Configurar o Servidor Web

- Clique com o botão direito do mouse na pasta cdp e selecione Propriedades. Selecione a guia Compartilhamento . Selecionar Compartilhamento Avançado

- Selecione Compartilhar esta pasta. Digite cdp$ em Nome do compartilhamento. Selecione Permissões

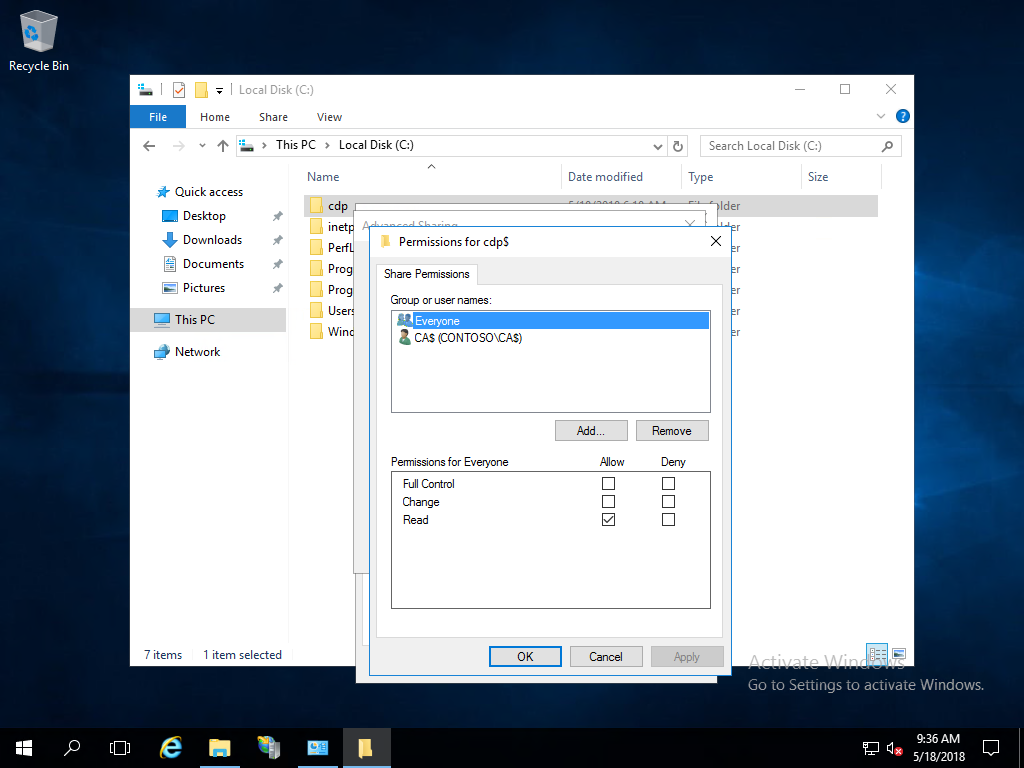

- Na caixa de diálogo Permissões para cdp$ , selecione Adicionar

- Na caixa de diálogo Selecionar Usuários, Computadores, Contas de Serviço ou Grupos , selecione Tipos de Objeto. Na caixa de diálogo Tipos de Objeto , selecione Computadores e, em seguida, selecione OK

- Na caixa de diálogo Selecionar Usuários, Computadores, Contas de Serviço ou Grupos , em Inserir os nomes de objeto a serem selecionados, digite o nome do servidor que executa a autoridade de certificado que emite a lista de revogação de certificado e selecione Verificar Nomes. Selecione OK

- Na caixa de diálogo Permissões para cdp$, selecione a autoridade de certificação na Lista de grupo ou nomes de usuário. Na seção Permissões para, selecione Permitir para Controle total. Selecione Permissões de

- Na caixa de diálogo Compartilhamento Avançado , selecione OK

Dica

Verifique se os usuários podem acessar \\Server FQDN\sharename.

Desabilitar o armazenamento em cache

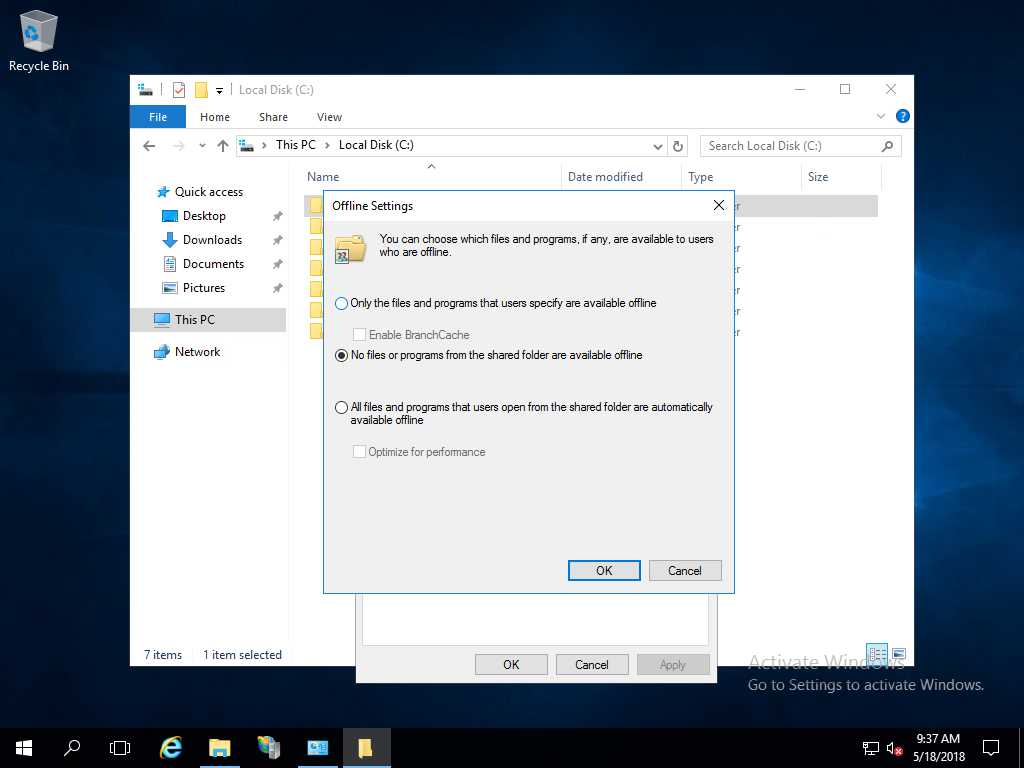

- No servidor Web, abra o Windows Explorer e navegue até a pasta cdp que você criou na etapa 3 de Configurar o Servidor Web

- Clique com o botão direito do mouse na pasta cdp e selecione Propriedades. Selecione a guia Compartilhamento . Selecionar Compartilhamento Avançado

- Selecione Cache. Selecione Nenhum arquivo ou programas da pasta compartilhada estão disponíveis para

offline.

offline. - Selecione OK

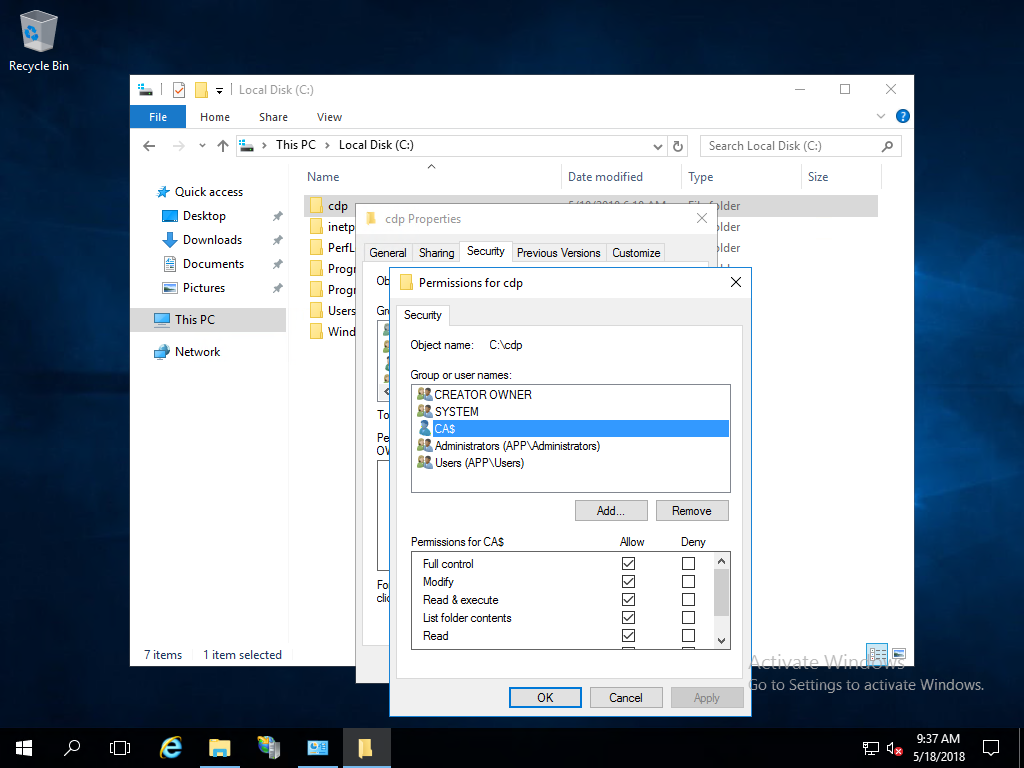

Configurar a permissão de NTFS para a pasta CDP

- No servidor Web, abra o Windows Explorer e navegue até a pasta cdp que você criou na etapa 3 de Configurar o Servidor Web

- Clique com o botão direito do mouse na pasta cdp e selecione Propriedades. Selecione a guia Segurança

- Na guia Segurança , selecione Editar

- Na caixa de diálogo Permissões para cdp , selecione Adicionar

- Na caixa de diálogo Selecionar Usuários, Computadores, Contas de Serviço ou Grupos , selecione Tipos de Objeto. Na caixa de diálogo Tipos de Objeto, selecione Computadores. Selecione OK

- Na caixa de diálogo Selecionar Usuários, Computadores, Contas de Serviço ou Grupos , insira os nomes de objeto para selecionar, digite o nome da autoridade de certificado e selecione Verificar Nomes. Selecione OK

- Na caixa de diálogo Permissões para cdp, selecione o nome da autoridade de certificação na lista Grupo ou nomes de usuário. Na seção Permissões para, selecione Permitir para Controle total. Selecione OK

- Selecione Fechar na caixa de diálogo Propriedades cdp

Configurar o novo CDP e o local de publicação na AC emissora

O servidor Web está pronto para hospedar o ponto de distribuição da CRL. Agora, configure a autoridade de certificado de emissão para publicar o CRL no novo local e incluir o novo ponto de distribuição de CRL.

Configure o ponto de distribuição da CRL.

- Na autoridade de certificado de emissão, entre como administrador local. Iniciar o console da Autoridade de Certificação a partir de Ferramentas Administrativas

- No painel de navegação, clique com o botão direito do mouse no nome da autoridade de certificado e selecione Propriedades

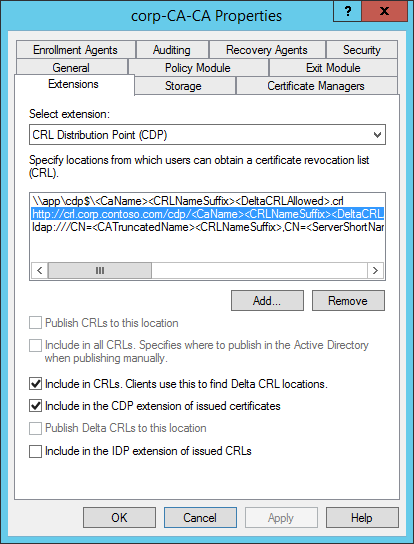

- Selecione Extensões. Na guia Extensões, selecione CDP (Ponto de Distribuição de CRL) na lista Selecionar extensão

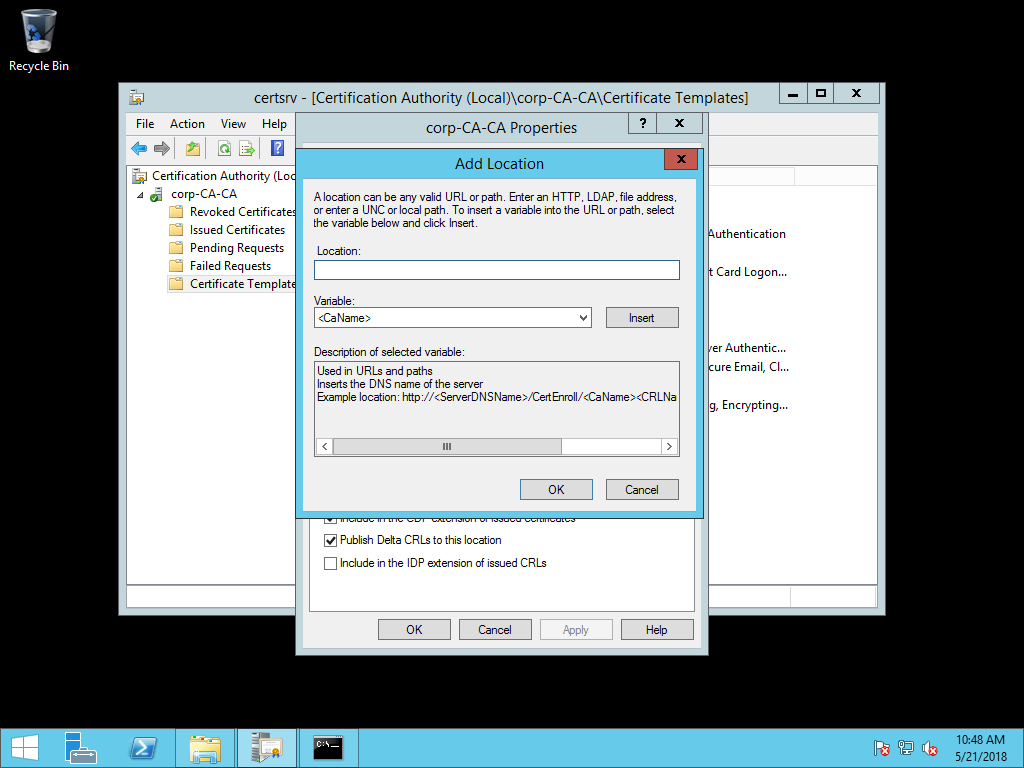

- Na guia Extensões , selecione Adicionar. Digite http://crl.[domainname]/cdp/ no local. Por exemplo,

<http://crl.corp.contoso.com/cdp/>ou<http://crl.contoso.com/cdp/>(não se esqueça da barra de avanço) caixa de

- Selecione <CaName> na lista Variável e selecione Inserir. Selecione <CRLNameSuffix> na lista Variável e selecione Inserir. Selecione <DeltaCRLAllowed> na lista Variável e selecione Inserir

- Digite .crl no final do texto no Local. Selecione OK

- Selecione o CDP que você acabou de criar

- Selecione Incluir em CRLs. Os clientes usam isso para localizar locais delta crl

- Selecione Incluir na extensão CDP de certificados emitidos

- Selecione Aplicar salvar suas seleções. Selecione Não quando pedir para reiniciar o serviço

Observação

Opcionalmente, você pode remover os pontos de distribuição da CRL não usados e os locais de publicação.

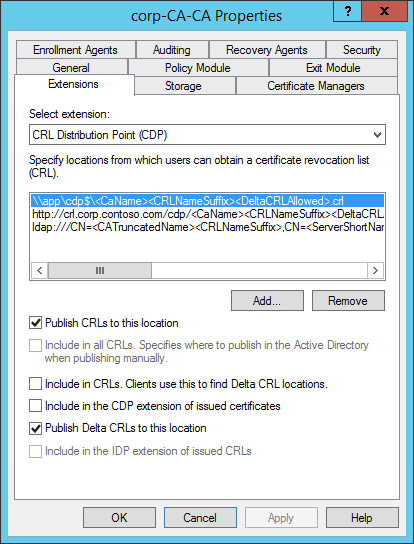

Configurar o local de publicação da CRL

- Na autoridade de certificado de emissão, entre como administrador local. Iniciar o console da Autoridade de Certificado a partir de Ferramentas Administrativas

- No painel de navegação, clique com o botão direito do mouse no nome da autoridade de certificado e selecione Propriedades

- Selecione Extensões. Na guia Extensões, selecione CDP (Ponto de Distribuição de CRL) na lista Selecionar extensão

- Na guia Extensões , selecione Adicionar. Digite o nome do computador e do compartilhamento criado para o ponto de distribuição da CRL em Configurar o compartilhamento de arquivo CDP. Por exemplo, \\app\cdp$\ (não se esqueça da barra para trás)

- Selecione <CaName> na lista Variável e selecione Inserir. Selecione <CRLNameSuffix> na lista Variável e selecione Inserir. Selecione <DeltaCRLAllowed> na lista Variável e selecione Inserir

- Digite .crl no final do texto no Local. Selecione OK

- Selecione o CDP que você acabou de criar local

- Selecione Publicar CRLs neste local

- Selecione Publicar CRLs Delta neste local

- Selecione Aplicar salvar suas seleções. Selecione Sim quando pedir para reiniciar o serviço. Selecione OK para fechar a caixa de diálogo propriedades

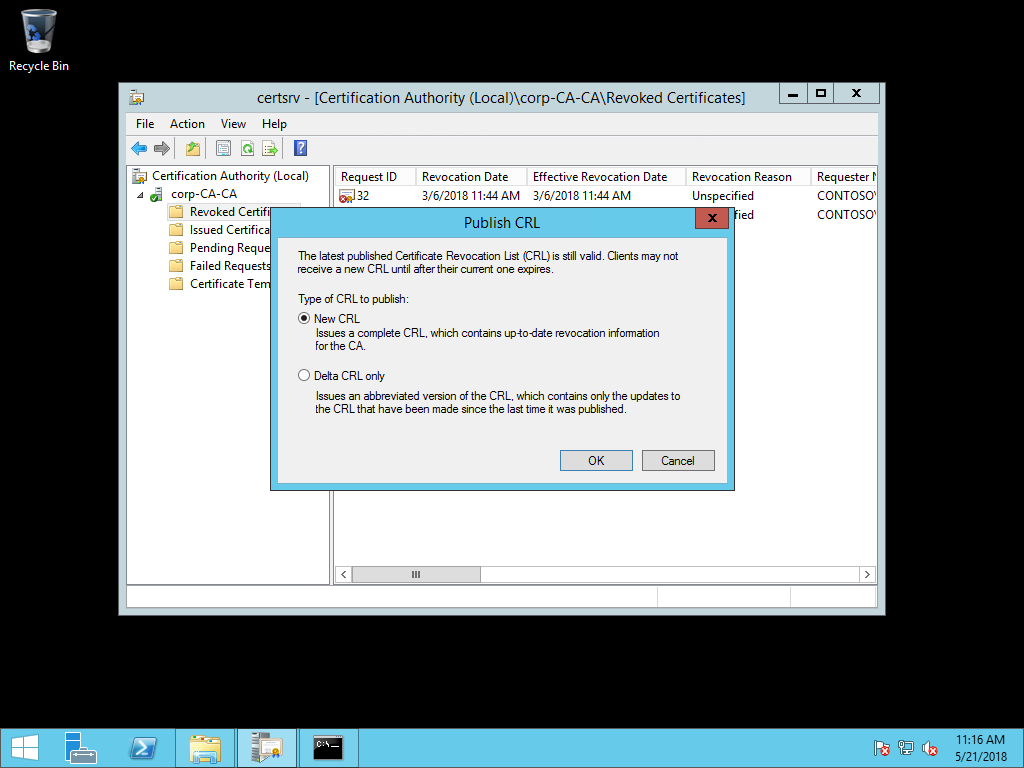

Publicar uma nova CRL

- Na autoridade de certificado de emissão, entre como administrador local. Iniciar o console da Autoridade de Certificado a partir de Ferramentas Administrativas

- No painel de navegação, clique com o botão direito do mouse em Certificados Revogados, passe o mouse sobre Todas as Tarefas e selecione Publicar

- Na caixa de diálogo Publicar CRL , selecione Novo CRL e selecione OK

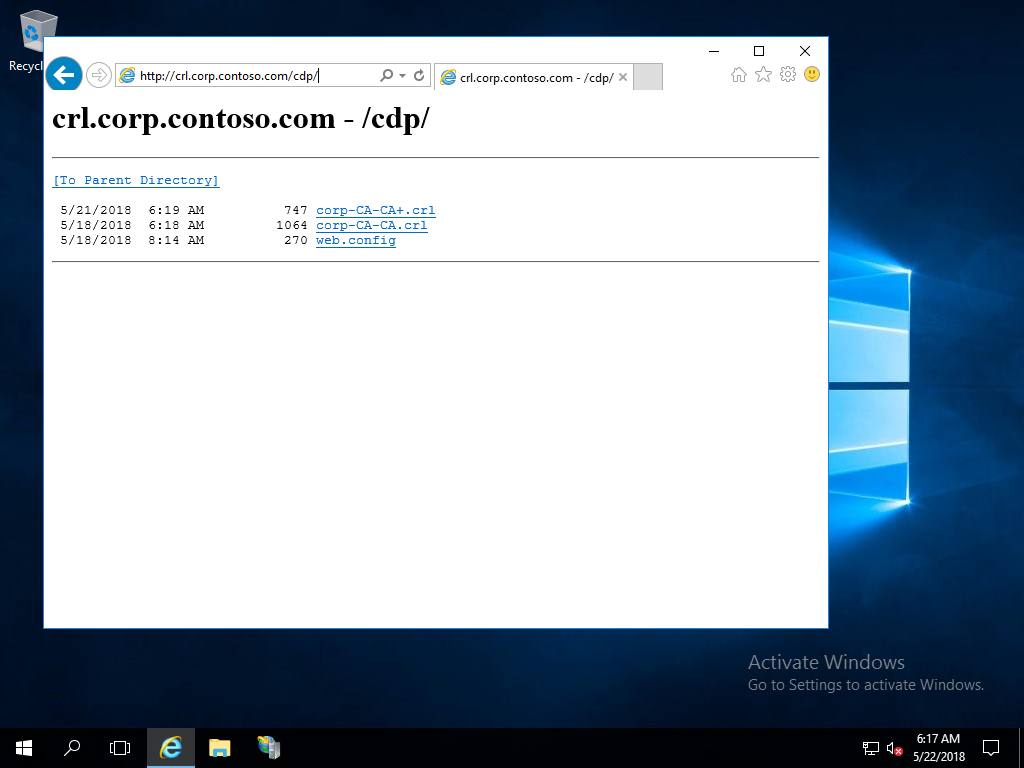

Validar a publicação de CDP

Validar o novo ponto de distribuição de CRL está funcionando.

- Abra um navegador da Web. Navegue até

http://crl.[yourdomain].com/cdp. Você deve ver dois arquivos criados com base na publicação do novo CRL

Reemissão de certificados do controlador de domínio

Com a AC configurada corretamente com um ponto de distribuição CRL baseado em HTTP válido, você precisa reemissar certificados para controladores de domínio, pois o certificado antigo não tem o ponto de distribuição de CRL atualizado.

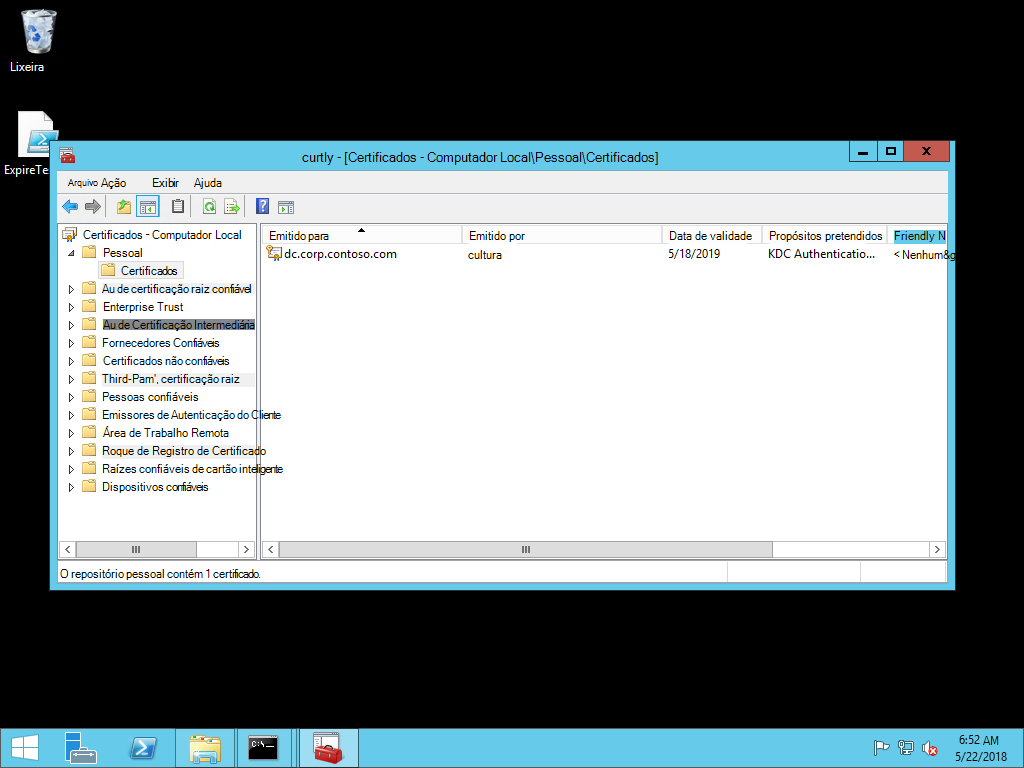

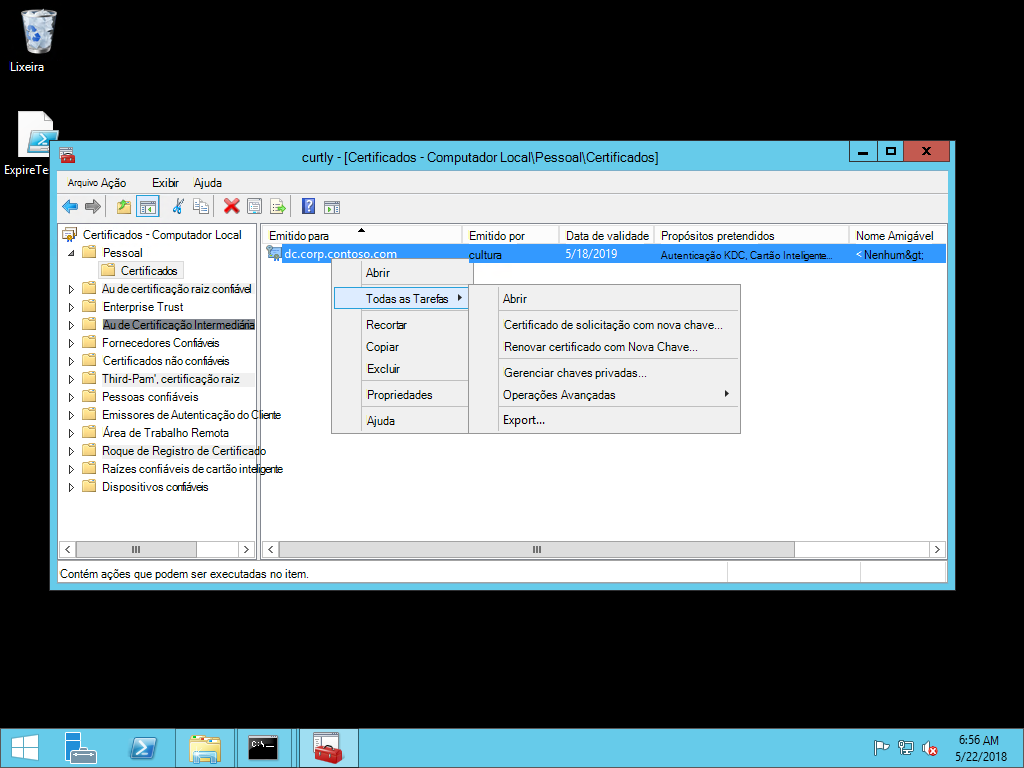

- Entrar em um controlador de domínio usando credenciais administrativas

- Abra a caixa de diálogo Executar. Digite certlm.msc para abrir o Gerenciador de Certificados para o computador local

- No painel de navegação, expanda Pessoal. Selecione Certificados. No painel de detalhes, selecione o certificado de controlador de domínio existente que inclui a Autenticação KDC na lista de Repositório

pretendido.

pretendido. - Clique com o botão direito do mouse no certificado selecionado. Passe o mouse sobre todas as tarefas e selecione Renovar Certificado com Nova Chave.... No assistente Registro de Certificado , selecione Avançar

- Na página Solicitar certificados do assistente, verifique se o certificado selecionado tem o modelo de certificado correto e se o status é disponível. Selecionar Registrar

- Após a conclusão do registro, selecione Concluir para fechar o assistente

- Repita esse procedimento em todos os controladores de domínio

Observação

Você pode configurar controladores de domínio para registrar e renovar automaticamente seus certificados. O registro automático de certificado ajuda a evitar interrupções de autenticação devido a certificados expirados. Confira os Guias de implantação do Windows Hello para saber como implantar o registro automático de certificados para os controladores de domínio.

Importante

Se não estiver usando o registro automático de certificados, crie um lembrete de calendário para alertá-lo dois meses antes da data de vencimento. Envie o lembrete para várias pessoas na organização para garantir que mais de uma pessoa saiba quando esses certificados expiram.

Validar a CDP no novo certificado

Entrar em um controlador de domínio usando credenciais administrativas

Abra a caixa de diálogo Executar. Digite certlm.msc para abrir o Gerenciador de Certificados para o computador local

No painel de navegação, expanda Pessoal. Selecione Certificados. No painel de detalhes, clique duas vezes no certificado do controlador de domínio existente inclui autenticação KDC na lista de Propósitos Pretendidos

Selecione a guia Detalhes . Role para baixo a lista até que os Pontos de Distribuição de CRL sejam visíveis na coluna Campo da lista. Selecione Ponto de Distribuição de CRL

Analise as informações abaixo da lista de campos para confirmar que a nova URL do ponto de distribuição da CRL está presente no certificado. Selecione OK

Implantar o certificado de AC raiz para Microsoft Entra dispositivos ingressados

Os controladores de domínio têm um certificado que inclui o novo ponto de distribuição de CRL. Em seguida, você precisa do certificado raiz da empresa para poder implantá-lo em Microsoft Entra dispositivos ingressados. Quando você implanta os certificados raiz da empresa em um dispositivo, ele garante que o dispositivo confie em todos os certificados emitidos pela autoridade de certificado. Sem o certificado, Microsoft Entra dispositivos ingressados não confiam em certificados do controlador de domínio e falha na autenticação.

Exportar o certificado raiz da empresa

- Entrar em um controlador de domínio usando credenciais administrativas

- Abra a caixa de diálogo Executar. Digite certlm.msc para abrir o Gerenciador de Certificados para o computador local

- No painel de navegação, expanda Pessoal. Selecione Certificados. No painel de detalhes, clique duas vezes no certificado do controlador de domínio existente inclui autenticação KDC na lista de Propósitos Pretendidos

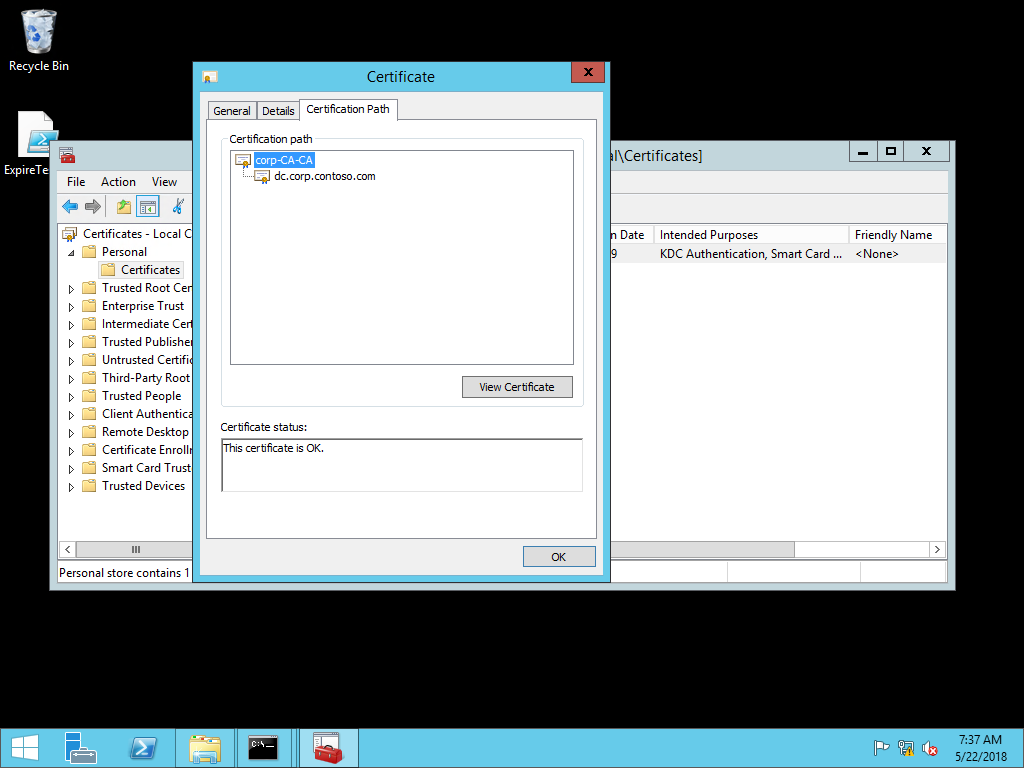

- Selecione a guia Caminho da Certificação . Na exibição Caminho da Certificação , selecione o nó mais alto e selecione Exibir

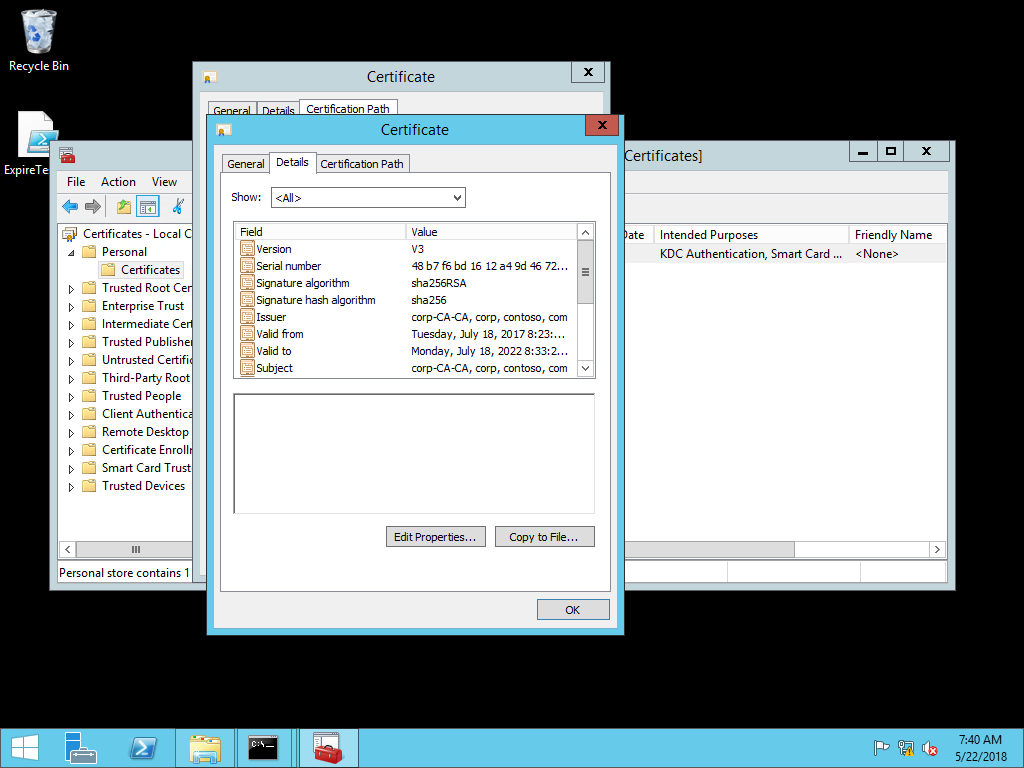

- Na nova caixa de diálogo Certificado , selecione a guia Detalhes . Selecione Copiar na guia Detalhes do Arquivo

- No Assistente de Exportação de Certificados, selecione Avançar

- Na página Exportar Formato de Arquivo do assistente, selecione Avançar

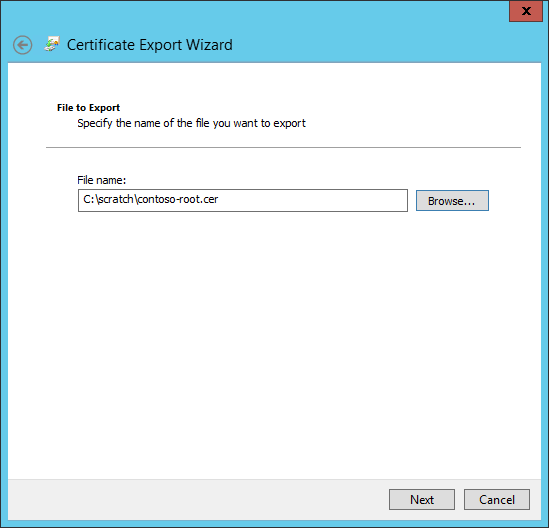

- Na página Arquivo para Exportar no assistente, digite o nome e o local do certificado raiz e selecione Avançar. Selecione Concluir e selecione OK para fechar a caixa de diálogo

- Selecione OK duas vezes para retornar ao Gerenciador de Certificados para o computador local. Fechar o Gerenciador de Certificados

Implantar o certificado por meio de Intune

Para configurar dispositivos com Microsoft Intune, use uma política personalizada:

- Vá para o centro de administração do Microsoft Intune

- Selecionar perfis de configuração de dispositivos >> Create perfil

- Selecione Plataforma > Windows 8.1 e posterior eTipo de perfil > Certificado confiável

- Selecione Create

- Nas configurações, selecione o ícone de pasta e navegue pelo arquivo de certificado raiz da empresa. Depois que o arquivo for selecionado, selecione Abrir para carregá-lo no Intune

- Em Lista suspensa da loja de destino , selecione Repositório de certificados de computador – Raiz

- Selecionar Avançar

- Em Atribuição, selecione um grupo de segurança que contenha como membros os dispositivos ou usuários que você deseja configurar >o Next

- Examine a configuração da política e selecione Create

Se planeja usar certificados para logon único local, execute as etapas adicionais em Uso de certificados para o de logon único local. Caso contrário, você pode entrar em um dispositivo ingressado Microsoft Entra com Windows Hello para Empresas e testar o SSO em um recurso local.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários