Gerir as origens de atualizações de proteção do Antivírus do Microsoft Defender

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Antivírus do Microsoft Defender

Plataformas

- Windows

Manter a proteção antivírus atualizada é fundamental. Existem dois componentes para gerir atualizações de proteção para o Antivírus Microsoft Defender:

- De onde as atualizações são transferidas; e

- Quando as atualizações são transferidas e aplicadas

Este artigo descreve como especificar a partir do local onde as atualizações devem ser transferidas (esta especificação também é conhecida como ordem de contingência). Veja o artigo Manage Microsoft Defender Antivirus updates and apply baselines (Gerir atualizações do Antivírus do Microsoft Defender e aplicar linhas de base) para obter uma descrição geral sobre como funcionam as atualizações e como configurar outros aspetos das atualizações (como agendar atualizações).

Importante

Microsoft Defender atualizações de plataforma e atualizações de plataforma de informações de Segurança antivírus são fornecidas através de Windows Update e a partir de segunda-feira, 21 de outubro de 2019, todas as atualizações de informações de segurança são assinadas exclusivamente com SHA-2. Os seus dispositivos têm de ser atualizados para suportar SHA-2 para atualizar as informações de segurança. Para saber mais, consulte Requisito de Suporte de Assinatura de Código SHA-2 2019 para Windows e WSUS.

Ordem de contingência

Normalmente, configura pontos finais para transferir individualmente atualizações de uma origem primária seguidas por outras origens por ordem de prioridade, com base na configuração da rede. Atualizações são obtidos a partir de origens pela ordem que especificar. Se as atualizações da origem atual estiverem desatualizadas, a origem seguinte na lista será utilizada imediatamente.

Quando as atualizações são publicadas, a lógica é aplicada para minimizar o tamanho da atualização. Na maioria dos casos, apenas as diferenças entre a atualização mais recente e a atualização atualmente instalada são transferidas e aplicadas ao dispositivo. O conjunto de diferenças é referido como o delta. O tamanho do delta depende de dois fatores principais:

- A idade da última atualização no dispositivo; e

- A origem utilizada para transferir e aplicar atualizações

Quanto mais antigas forem as atualizações num ponto final, maior será a transferência. No entanto, também tem de considerar a frequência de transferência. Um agendamento de atualizações mais frequente pode resultar numa maior utilização da rede, ao passo que uma agenda menos frequente pode resultar em tamanhos de ficheiro maiores por transferência.

Existem cinco localizações onde pode especificar onde um ponto final deve obter atualizações:

- Microsoft Update

- Windows Server Update Service (Ver nota 1 abaixo)

- Microsoft Endpoint Configuration Manager

- Partilha de ficheiros de rede

- Atualizações de informações de segurança para o Antivírus Microsoft Defender e outro antimalware da Microsoft (ver nota 2 abaixo)

Nota

Intune Servidor de Atualização de Definições Internas. Se utilizar SCCM/SUP para obter atualizações de definições para o Antivírus Microsoft Defender e tiver de aceder a Windows Update em dispositivos cliente bloqueados, pode fazer a transição para a cogestão e descarregar a carga de trabalho de proteção de pontos finais para Intune. Na política antimalware configurada no Intune existe uma opção "servidor de atualização de definições interno" que pode definir para utilizar o WSUS no local como a origem de atualização. Esta configuração ajuda-o a controlar que atualizações do servidor WU oficial são aprovadas para a empresa e também ajuda o proxy e a guardar o tráfego de rede na rede oficial do Windows Atualizações.

A sua política e registo podem ter esta lista listada como Centro Microsoft de Proteção Contra Software Maligno (MMPC), o respetivo nome anterior.

Para garantir o melhor nível de proteção, o Microsoft Update permite lançamentos rápidos, o que significa transferências mais pequenas com frequência. O Serviço Windows Server Update, o Microsoft Endpoint Configuration Manager, as atualizações de informações de segurança da Microsoft e as origens de atualizações da plataforma fornecem atualizações menos frequentes. Assim, o delta pode ser maior, o que resulta em transferências maiores.

As atualizações da plataforma e as atualizações do motor são lançadas numa cadência mensal. As atualizações de informações de segurança são fornecidas várias vezes por dia, mas este pacote delta não contém uma atualização do motor. Veja Microsoft Defender informações de segurança e atualizações de produtos do Antivírus.

Importante

Se tiver definido as atualizações da página de informações de Segurança da Microsoft como uma origem de contingência após o Windows Server Update Service ou o Microsoft Update, as atualizações só são transferidas a partir de atualizações de informações de segurança e atualizações da plataforma quando a atualização atual é considerada desatualizada. (Por predefinição, são sete dias consecutivos em que não é possível aplicar atualizações do Serviço Windows Server Update ou dos serviços Microsoft Update). No entanto, pode definir o número de dias antes de a proteção ser comunicada como desatualizada.

A partir de segunda-feira, 21 de outubro de 2019, as atualizações de informações de segurança e as atualizações da plataforma são assinadas exclusivamente por SHA-2. Os dispositivos têm de ser atualizados para suportar SHA-2 para obter as atualizações de informações de segurança e as atualizações da plataforma mais recentes. Para saber mais, consulte Requisito de Suporte de Assinatura de Código SHA-2 2019 para Windows e WSUS.

Cada origem tem cenários típicos que dependem da forma como a sua rede é configurada, além da frequência com que publicam atualizações, conforme descrito na tabela seguinte:

| Localização | Cenário de exemplo |

|---|---|

| Windows Server Update Service | Está a utilizar o Windows Server Update Service para gerir as atualizações da sua rede. |

| Microsoft Update | Pretende que os pontos finais se liguem diretamente ao Microsoft Update. Esta opção é útil para pontos finais que se ligam irregularmente à sua rede empresarial ou se não utilizar o Windows Server Update Service para gerir as atualizações. |

| Partilha de ficheiros | Tem dispositivos que não estão ligados à Internet (como máquinas virtuais ou VMs). Pode utilizar o anfitrião de VMs ligado à Internet para transferir as atualizações para uma partilha de rede, a partir da qual as VMs podem obter as atualizações. Veja o guia de implementação do VDI para saber como as partilhas de ficheiros são utilizadas em ambientes de infraestrutura de ambiente de trabalho virtual (VDI). |

| Microsoft Configuration Manager | Está a utilizar Microsoft Configuration Manager para atualizar os pontos finais. |

| Atualizações de informações de segurança e atualizações de plataforma para o Antivírus Microsoft Defender e outro antimalware da Microsoft (anteriormente conhecido como MMPC) |

Certifique-se de que os dispositivos estão atualizados para suportar SHA-2. Microsoft Defender atualizações de plataforma e informações de Segurança antivírus são fornecidas através de Windows Update. A partir de 21 de outubro de 2019, as atualizações de informações de segurança e as atualizações da plataforma são assinadas exclusivamente por SHA-2. Transfira as atualizações de proteção mais recentes devido a uma infeção recente ou para ajudar a aprovisionar uma imagem de base forte para a implementação de VDI. Esta opção deve ser utilizada apenas como uma origem de contingência final e não como a origem primária. Só será utilizado se as atualizações não puderem ser transferidas do Windows Server Update Service ou do Microsoft Update durante um número especificado de dias. |

Pode gerir a ordem pela qual as origens de atualização são utilizadas com Política de Grupo, Microsoft Endpoint Configuration Manager, cmdlets do PowerShell e WMI.

Importante

Se definir o Windows Server Update Service como uma localização de transferência, tem de aprovar as atualizações, independentemente da ferramenta de gestão que utilizar para especificar a localização. Pode configurar uma regra de aprovação automática com o Windows Server Update Service, o que pode ser útil à medida que as atualizações chegam pelo menos uma vez por dia. Para saber mais, veja Sincronizar atualizações do Endpoint Protection no Windows Server Update Service autónomo.

Os procedimentos neste artigo descrevem primeiro como definir a encomenda e, em seguida, como configurar a opção Windows File Server – Partilha de ficheiros , se estiver ativada.

Utilizar Política de Grupo para gerir a localização da atualização

No computador de gestão Política de Grupo, abra a Consola de Gestão do Política de Grupo. Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e, em seguida, selecione Editar.

No Revisor gestão de Política de Grupo, aceda a Configuração do computador.

Selecione Políticas e, em seguida , Modelos administrativos.

Expanda a árvore para componentes> do WindowsAtualizações da Assinatura doWindows Defender>.

Nota

- Para Windows 10, versões 1703 até 1809, o caminho da política é Componentes > do Windows Microsoft Defender Assinatura antivírus > Atualizações

- Para Windows 10 versão 1903, o caminho da política é Componentes > do Windows Microsoft Defender Atualizações de Informações de Segurança do Antivírus >

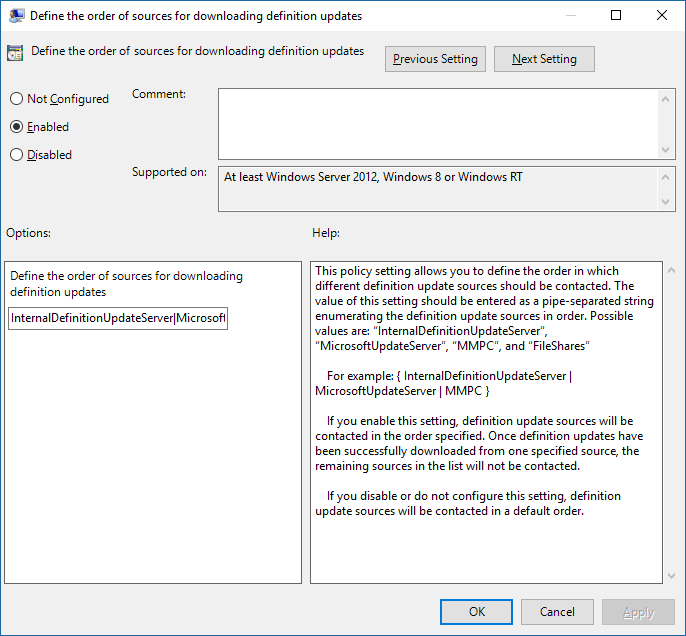

Edite a definição Definir a ordem das origens para transferir atualizações de informações de segurança . Defina a opção como Ativado.

Especifique a ordem das origens, separadas por um único pipe, por exemplo:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, conforme mostrado na seguinte captura de ecrã.Selecione OK. Esta ação define a ordem das origens de atualização de proteção.

Edite a definição Definir partilhas de ficheiros para transferir atualizações de informações de segurança e, em seguida, defina a opção como Ativado.

Num Windows Server, especifique a origem da partilha de ficheiros. Se tiver várias origens, especifique cada origem pela ordem pela qual devem ser utilizadas, separadas por um único pipe. Utilize a notação UNC padrão para denotar o caminho. Por exemplo:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Se não introduzir nenhum caminho, esta origem será ignorada quando a VM transferir as atualizações.

Selecione OK. Esta ação define a ordem das partilhas de ficheiros quando essa origem é referenciada na definição definir a ordem das origens... política de grupo.

Utilizar Configuration Manager para gerir a localização da atualização

Veja Configurar Atualizações de informações de segurança para o Endpoint Protection para obter detalhes sobre como configurar Microsoft Configuration Manager (ramo atual).

Utilizar cmdlets do PowerShell para gerir a localização da atualização

Utilize os seguintes cmdlets do PowerShell para definir a ordem de atualização.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Para mais informações, consulte os seguintes artigos:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Utilizar cmdlets do PowerShell para configurar e executar Microsoft Defender Antivírus

- cmdlets Antivírus do Defender

Utilizar a Instrução de Gestão do Windows (WMI) para gerir a localização da atualização

Utilize o método Set da classe MSFT_MpPreference para as seguintes propriedades:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Veja os seguintes artigos para obter mais informações:

Utilizar o Mobile Gestão de Dispositivos (MDM) para gerir a localização da atualização

Veja Policy CSP - Defender/SignatureUpdateFallbackOrder para obter detalhes sobre como configurar a MDM.

E se estivermos a utilizar um fornecedor que não seja da Microsoft?

Este artigo descreve como configurar e gerir atualizações para o Antivírus Microsoft Defender. No entanto, pode contratar fornecedores não microsoft para realizar estas tarefas.

Por exemplo, suponha que a Contoso contratou a Fabrikam para gerir a solução de segurança, que inclui Microsoft Defender Antivírus. Normalmente, a Fabrikam utiliza o Windows Management Instrumentation, cmdlets do PowerShell ou a linha de comandos do Windows para implementar patches e atualizações.

Nota

A Microsoft não testa soluções de terceiros para gerir Microsoft Defender Antivírus.

Criar uma partilha UNC para atualizações de plataforma e informações de segurança

Num Servidor de Ficheiros do Windows, configure uma partilha de ficheiros de rede (UNC/unidade mapeada) para transferir atualizações de plataforma e informações de segurança a partir do site MMPC através de uma tarefa agendada.

No sistema para o qual pretende aprovisionar a partilha e transferir as atualizações, crie uma pasta para o script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Crie uma pasta para atualizações de assinatura.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Transfira o script do PowerShell a partir de www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Selecione Transferência Manual.

Selecione Transferir o ficheiro nupkg não processado.

Extraia o ficheiro.

Copie o ficheiro

SignatureDownloadCustomTask.ps1para a pasta que criou anteriormente,C:\Tool\PS-Scripts\.Utilize a linha de comandos para configurar a tarefa agendada.

Nota

Existem dois tipos de atualizações: completas e delta.

Para x64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x64 cheio:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 cheio:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Nota

Quando as tarefas agendadas são criadas, pode encontrá-las no Programador

Microsoft\Windows\Windows Defenderde Tarefas em .Execute cada tarefa manualmente e verifique se tem dados (

mpam-d.exe,mpam-fe.exeenis_full.exe) nas seguintes pastas (poderá utilizar localizações diferentes):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Se a tarefa agendada falhar, execute os seguintes comandos:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Crie uma partilha que aponte para

C:\Temp\TempSigs(por exemplo,\\server\updates).Nota

No mínimo, os utilizadores autenticados têm de ter acesso de "Leitura". Este requisito também se aplica a computadores de domínio, à partilha e ao NTFS (segurança).

Defina a localização da partilha na política para a partilha.

Nota

Não adicione a pasta x64 (ou x86) no caminho. O

mpcmdrun.exeprocesso adiciona-o automaticamente.

Artigos relacionados

- Implementar o Antivírus do Microsoft Defender

- Gerir atualizações do Antivírus do Microsoft Defender e aplicar linhas de base

- Gerir atualizações para pontos finais desatualizados

- Gerir atualizações forçadas baseadas em eventos

- Gerir atualizações para dispositivos móveis e VMs

- Antivírus Microsoft Defender no Windows 10

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.