Notă

Accesul la această pagină necesită autorizare. Puteți încerca să vă conectați sau să modificați directoarele.

Accesul la această pagină necesită autorizare. Puteți încerca să modificați directoarele.

Power Platform prelucrează atât date cu caracter personal, cât și date ale clienților . Aflați mai multe despre datele personale și datele clienților la Centrul de încredere Microsoft.

Rezidența datelor

Un chiriaș stochează informații relevante pentru o organizație și securitatea acesteia. Microsoft Entra Când un entitate găzduită se înscrie pentru servicii, țara sau regiunea selectată de entitatea găzduită se mapează cu cea mai potrivită zonă geografică Azure unde există o implementare. Microsoft Entra Power Platform Power Platform Power Platform stochează datele clienților în geografia Azure atribuită entității găzduite sau în geografia de domiciliu, cu excepția cazului în care organizațiile implementează servicii în mai multe regiuni.

Unele organizații au o prezență globală. De exemplu, o firmă ar putea avea sediul central în Statele Unite, dar își desfășoară activitatea în Australia. Este posibil să fie nevoie ca anumite date Power Platform să fie stocate în Australia pentru a respecta reglementările locale. Când serviciile Power Platform sunt implementate în mai mult de o geografie Azure, această implementare se numește multi-geo. În acest caz, numai metadatele legate de mediu sunt stocate în geolocalizarea de origine. Toate metadatele și datele despre produse din acel mediu sunt stocate în locația geografică de la distanță.

Power Platform Serviciile sunt disponibile în anumite zone geografice Azure. Pentru mai multe informații despre unde sunt disponibile serviciile, unde sunt stocate și replicate datele dvs. pentru reziliență și cum sunt utilizate acestea, accesați Centrul de autorizare Microsoft. Power Platform Angajamentele privind locația datelor clienților aflate în repaus se află în Termenii de prelucrare a datelor din *Termenii și condițiile* pentru serviciile Microsoft Online. ... Microsoft oferă și centre de date pentru entități suverane.

Manipularea datelor

Această secțiune prezintă modul în care Power Platform stochează, procesează și transferă datele clienților.

Date în repaus

Dacă nu se specifică altfel în documentație, datele clienților rămân în sursa inițială (de exemplu, Dataverse sau SharePoint). Power Platform Aplicațiile sunt stocate în Azure Storage ca parte a unui mediu. Datele aplicației mobile sunt criptate și stocate în SQL Express. În cele mai multe cazuri, aplicațiile folosesc Azure Storage pentru a permite persistența datelor serviciului Power Platform și baza de date SQL Azure pentru a permite persistența metadatelor serviciului. Datele introduse de utilizatorii aplicației sunt stocate în sursa de date respectivă pentru serviciu, cum ar fi Dataverse.

Power Platform criptează toate datele persistente în mod implicit folosind chei gestionate de Microsoft. Datele clienților stocate în baza de date SQL Azure sunt complet criptate folosind tehnologia Transparent Data Encryption (TDE) din Azure SQL. Criptarea stocării datelor clienților stocate în bloburi Azure se face prin criptarea stocării Azure.

Date în procesare

Datele sunt în procesare atunci când sunt utilizate ca parte a unui scenariu interactiv sau când un proces de fundal, cum ar fi o reîmprospătare, le modifică. Power Platform încarcă datele în procesare în spațiul de memorie al uneia sau mai multor activități de lucru de serviciu. Pentru a facilita funcționalitatea activității de lucru, datele care sunt stocate în memorie nu sunt criptate.

Datele în tranzit

Power Platform criptează tot traficul HTTP de intrare folosind TLS 1.2 sau o versiune ulterioară. Solicitările care încearcă să utilizeze TLS 1.1 sau o versiune mai veche sunt respinse.

Caracteristici de securitate avansate

Unele dintre funcțiile avansate de securitate ale Power Platformar putea avea cerințe specifice de licențiere.

Etichete de serviciu

O etichetă de serviciu este un grup de prefixe de adresă IP dintr-un anumit serviciu Azure. Puteți utiliza etichetele de serviciu pentru a defini controalele de acces la rețea în grupurile de securitate de rețea sau Azure Firewall.

Etichetele de serviciu ajută la minimizarea complexității actualizărilor frecvente ale regulilor de securitate a rețelei. Puteți utiliza etichete de serviciu în locul adreselor IP specifice atunci când creați reguli de securitate care, de exemplu, permit sau interzic traficul pentru serviciul corespunzător.

Microsoft gestionează prefixele de adresă din eticheta de service și le actualizează automat pe măsură ce adresele se modifică. Pentru mai multe informații, consultați Intervalele de IP-uri Azure și etichetele serviciului – cloudul public.

Politici de date

Power Platform include caracteristici extinse de politică de date pentru a ajuta la gestionarea securității datelor.

Restricție IP pentru semnătura de acces partajat la stocare (SAS)

Notă

Înainte de a activa oricare dintre aceste funcții SAS, clienții trebuie să permită mai întâi accesul la domeniu, altfel majoritatea funcționalităților SAS nu vor funcționa. https://*.api.powerplatformusercontent.com

Acest set de funcții este o funcționalitate specifică chiriașului care restricționează token-urile de semnătură de acces partajat la stocare (SAS) și este controlată printr-un meniu din Power Platform centrul de administrare. Această setare restricționează cine, pe baza adresei IP (IPv4 și IPv6), poate utiliza token-uri SAS de întreprindere.

Aceste setări pot fi găsite în setările Confidențialitate + Securitate ale unui mediu din centrul de administrare. Trebuie să activați opțiunea *Activați regula SAS (Stocare Shared Access Signature) bazată pe adresa IP*.

Administratorii pot alege una dintre aceste patru opțiuni pentru această setare:

| Opțiune | Setare | Descriere |

|---|---|---|

| 1 | Numai legare IP | Aceasta restricționează cheile SAS la adresa IP a solicitantului. |

| 2 | Numai firewall IP | Aceasta restricționează utilizarea cheilor SAS la funcționarea doar într-un interval specificat de administrator. |

| 3 | Legare IP și Firewall | Aceasta restricționează utilizarea cheilor SAS pentru a funcționa într-un interval specificat de administrator și numai la adresa IP a solicitantului. |

| 4 | Legare IP sau Firewall | Permite utilizarea cheilor SAS în intervalul specificat. Dacă solicitarea provine din afara intervalului, se aplică IP Binding. |

Notă

Administratorii care aleg să permită IP Firewall (opțiunile 2, 3 și 4 enumerate în tabelul de mai sus) trebuie să introducă ambele intervale IPv4 și IPv6 ale rețelelor lor pentru a asigura o acoperire adecvată a utilizatorilor.

Avertisment

Opțiunile 1 și 3 utilizează IP Binding, care nu funcționează corect dacă clienții au gateway-uri activate pentru IP Pools, Reverse Proxy sau Network Address Translation (NAT) utilizate în rețelele lor. Acest lucru duce la modificarea prea frecventă a adresei IP a unui utilizator pentru ca un solicitant să aibă în mod fiabil aceeași adresă IP între operațiunile de citire/scriere ale SAS.

Opțiunile 2 și 4 funcționează conform intenției.

Produse care impun asocierea IP atunci când sunt activate:

- Dataverse

- Power Automate

- Conectori particularizați

- Power Apps

Impactul asupra experienței utilizatorului

Când un utilizator care nu respectă restricțiile de adresă IP ale unui mediu deschide o aplicație: Utilizatorii primesc un mesaj de eroare care menționează o problemă generică de IP.

Când un utilizator care îndeplinește restricțiile de adresă IP deschide o aplicație: Se produc următoarele evenimente:

- Utilizatorii pot primi un banner care va dispărea rapid, anunțându-i că a fost configurată o setare IP și că este rugat să contacteze administratorul pentru detalii sau pentru a reîmprospăta paginile care pierd conexiunea.

- Mai important, din cauza validării IP pe care o utilizează această setare de securitate, este posibil ca unele funcționalități să funcționeze mai lent decât dacă ar fi fost dezactivate.

Actualizați setările programatic

Administratorii pot folosi automatizarea pentru a seta și actualiza atât setările de legare IP, cât și cele de firewall, intervalul IP inclus în lista de accese permise și comutatorul pentru *Logging*. Aflați mai multe în *Tutorialul: Creați, actualizați și listați setările de gestionare a mediului* .

Înregistrarea apelurilor SAS

Această setare permite ca toate apelurile SAS din cadrul Power Platform să fie înregistrate în Purview. Această înregistrare în jurnal afișează metadatele relevante pentru toate evenimentele de creare și utilizare și poate fi activată independent de restricțiile IP SAS de mai sus. Power Platform Serviciile implementează în prezent apeluri SAS în 2024.

| Nume de câmp | Descrierea câmpului |

|---|---|

| răspuns.starea_mesajului | Informarea dacă evenimentul a avut succes sau nu: SASSuccess sau SASAuthorizationError. |

| răspuns.cod_stare | Informarea dacă evenimentul a avut succes sau nu: 200, 401 sau 500. |

| mod_legare_ip | Mod de legare IP setat de un administrator de chiriaș, dacă este activat. Se aplică numai evenimentelor de creare SAS. |

| intervale_ip_furnizate_de_administrator | Intervalele IP stabilite de un administrator de chiriaș, dacă există. Se aplică numai evenimentelor de creare SAS. |

| filtre_ip_calculate | Set final de filtre IP legate de URI-uri SAS pe baza modului de legare IP și a intervalelor stabilite de un administrator de chiriaș. Se aplică atât evenimentelor de creare, cât și celor de utilizare SAS. |

| analytics.resource.sas.uri | Datele care se încerca accesarea sau crearea. |

| enduser.ip_address | IP-ul public al apelantului. |

| analytics.resource.sas.operation_id | Identificatorul unic de la evenimentul de creare. Căutarea după aceasta afișează toate evenimentele de utilizare și creare legate de apelurile SAS de la evenimentul de creare. Mapat la antetul de răspuns „x-ms-sas-operation-id”. |

| request.service_request_id | Identificator unic din cerere sau răspuns și poate fi utilizat pentru a căuta o singură înregistrare. Mapat la antetul de răspuns „x-ms-service-request-id”. |

| versiune | Versiunea acestei scheme de jurnal. |

| tip | Răspuns generic. |

| analytics.activity.name | Tipul de activitate al acestui eveniment a fost: Creare sau Utilizare. |

| analytics.activity.id | ID-ul unic al înregistrării în Purview. |

| analytics.resource.organization.id | ID organizație |

| analytics.resource.environment.id | ID mediu |

| analytics.resource.tenant.id | ID entitate găzduită |

| enduser.id | GUID-ul creatorului din evenimentul de creare. Microsoft Entra |

| nume_principal_utilizator_final | UPN-ul/adresa de e-mail a creatorului. Pentru evenimentele de utilizare, acesta este un răspuns generic: „system@powerplatform”. |

| Rol utilizator final | Răspuns generic: Regular pentru evenimente de creare și System pentru evenimente de utilizare. |

Activați înregistrarea în jurnal a auditului Purview

Pentru ca jurnalele să fie afișate în instanța Purview, trebuie mai întâi să le activați pentru fiecare mediu pentru care doriți să afișați jurnalele. Această setare poate fi actualizată în centrul de administrare de către un administrator chiriaș. Power Platform

- Conectează-te în centrul de administrare Power Platform cu acreditările de administrator de locatar.

- În panoul de navigare, selectați Gestionare.

- În panoul Gestionați , selectați Medii.

- Selectați mediul pentru care doriți să activați înregistrarea în jurnal a administratorului.

- Selectați Setări în bara de comenzi.

- Selectați Produs>Confidențialitate + Securitate.

- Sub Setări de securitate pentru semnătura cu acces partajat la stocare (SAS) (Previzualizare), activați funcția Activare înregistrare SAS în Purview .

Căutare jurnalele de audit

Administratorii entităților găzduite pot utiliza Purview pentru a vizualiza jurnalele de audit emise pentru operațiunile SAS și pot autodiagnostica erorile care pot fi returnate în problemele de validare IP. Jurnalele Purview sunt cea mai fiabilă soluție.

Urmați pașii următori pentru a diagnostica problemele sau pentru a înțelege mai bine modelele de utilizare SAS în cadrul entității găzduite.

Asigurați-vă că înregistrarea în jurnal a auditului este activată pentru mediu. Consultați Activarea înregistrării în jurnal pentru auditul Purview.

Accesați portalul de conformitate Microsoft Purview și conectați-vă cu acreditările de administrator al chiriașului.

În panoul de navigare din stânga, selectați Audit. Dacă această opțiune nu este disponibilă, înseamnă că utilizatorul conectat nu are acces de administrator la jurnalele de audit ale interogărilor.

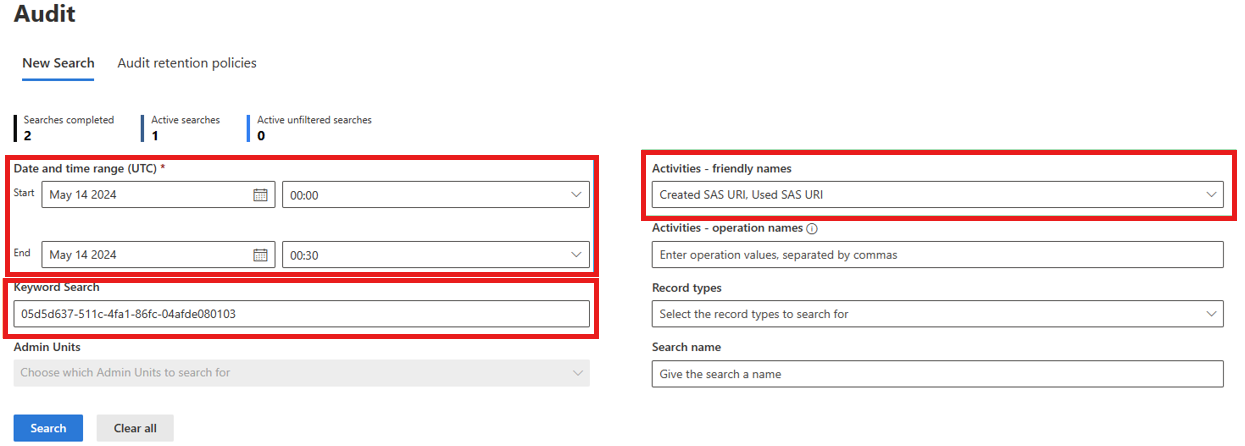

Selectați intervalul de date și ore în UTC pentru a căuta jurnale. De exemplu, când a fost returnată o eroare 403 Forbidden cu un cod de eroare *unauthorized_caller*.

Din lista derulantă Activități - nume prietenoase , căutați Power Platform operațiuni de stocare și selectați URI SAS creat și URI SAS utilizat.

Specificați un cuvânt cheie în Căutare după cuvinte cheie. Consultați secțiunea *Noțiuni introductive despre căutare* din documentația Purview pentru a afla mai multe despre acest câmp. ... Puteți utiliza o valoare din oricare dintre câmpurile descrise în tabelul de mai sus, în funcție de scenariul dvs., dar mai jos sunt câmpurile recomandate pentru căutare (în ordinea preferințelor):

- Valoarea antetului de răspuns *x-ms-service-request-id*. Aceasta filtrează rezultatele la un eveniment de creare SAS URI sau la un eveniment de utilizare SAS URI, în funcție de tipul de solicitare din care provine antetul. Este util atunci când se investighează o eroare 403 Forbidden returnată utilizatorului. Poate fi folosit și pentru a obține valoarea powerplatform.analytics.resource.sas.operation_id .

- Valoarea antetului de răspuns *x-ms-sas-operation-id*. Aceasta filtrează rezultatele la un eveniment de creare a URI-ului SAS și unul sau mai multe evenimente de utilizare pentru URI-ul SAS respectiv, în funcție de numărul de accesări. Se mapează la câmpul powerplatform.analytics.resource.sas.operation_id .

- URI SAS complet sau parțial, fără semnătură. Aceasta ar putea returna numeroase creări de URI SAS și numeroase evenimente de utilizare a URI SAS, deoarece este posibil ca același URI să fie solicitat pentru generare de câte ori este nevoie.

- Adresa IP a apelantului. Returnează toate evenimentele de creare și utilizare pentru adresa IP respectivă.

- ID-ul mediului. Aceasta ar putea returna un set mare de date care se poate întinde pe mai multe oferte diferite de Power Platform, așa că evitați dacă este posibil sau luați în considerare restrângerea ferestrei de căutare.

Avertisment

Nu recomandăm căutarea după Numele principal al utilizatorului sau ID-ul obiectului, deoarece acestea sunt propagate doar la evenimentele de creare, nu și la evenimentele de utilizare.

Selectați Căutare și așteptați apariția rezultatelor.

Avertisment

Ingerarea jurnalelor în Purview ar putea fi întârziată cu până la o oră sau mai mult, așa că țineți cont de acest lucru atunci când căutați evenimente recente.

Depanarea erorii 403 Forbidden/unauthorized_caller

Puteți folosi jurnalele de creare și utilizare pentru a determina de ce un apel ar duce la o eroare 403 Interzis cu un cod de eroare *unauthorized_caller*.

- Găsiți jurnalele în Purview așa cum este descris în secțiunea anterioară. Luați în considerare utilizarea fie a cuvintelor cheie `x-ms-service-request-id , fie a cuvintelor cheie `x-ms-sas-operation-id ` din anteturile de răspuns.

- Deschideți evenimentul de utilizare, URI SAS utilizat și căutați câmpul powerplatform.analytics.resource.sas.computed_ip_filters sub PropertyCollection. Acest interval IP este cel utilizat de apelul SAS pentru a determina dacă solicitarea este autorizată să continue sau nu.

- Comparați această valoare cu câmpul *IP Address* din jurnal, care ar trebui să fie suficient pentru a determina de ce solicitarea a eșuat.

- Dacă considerați că valoarea parametrului powerplatform.analytics.resource.sas.computed_ip_filters este incorectă, continuați cu pașii următori.

- Deschideți evenimentul de creare, URI SAS creat, căutând utilizând valoarea antetului de răspuns x-ms-sas-operation-id (sau valoarea câmpului powerplatform.analytics.resource.sas.operation_id din jurnalul de creare).

- Obțineți valoarea câmpului powerplatform.analytics.resource.sas.ip_binding_mode . Dacă lipsește sau este gol, înseamnă că legarea IP nu era activată pentru mediul respectiv în momentul solicitării respective.

- Obțineți valoarea lui powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Dacă lipsește sau este gol, înseamnă că intervalele IP ale firewall-ului nu au fost specificate pentru mediul respectiv în momentul solicitării respective.

- Obțineți valoarea lui powerplatform.analytics.resource.sas.computed_ip_filters, care ar trebui să fie identică cu evenimentul de utilizare și este derivată pe baza modului de legare IP și a intervalelor de firewall IP furnizate de administrator. Consultați logica de derivare în Stocarea și guvernanța datelor în Power Platform.

Aceste informații ajută administratorii entității găzduite să corecteze orice configurație greșită din setările de legare IP ale mediului.

Avertisment

Modificările setărilor de mediu pentru legarea IP SAS pot dura cel puțin 30 de minute pentru a intra în vigoare. Ar putea fi mai mult dacă echipele partenere ar avea propriul cache.

Articole asociate

Prezentare generală a securității

Autentificare la servicii Power Platform

Conectarea și autentificarea la sursele de date

Power Platform Întrebări frecvente despre securitate