Notă

Accesul la această pagină necesită autorizare. Puteți încerca să vă conectați sau să modificați directoarele.

Accesul la această pagină necesită autorizare. Puteți încerca să modificați directoarele.

Notă

Caracteristicile în regim de previzualizare nu sunt destinate utilizării în producție și pot avea funcționalitate restricționată. Aceste caracteristici sunt disponibile înainte de lansarea oficială, astfel încât clienții să poată obține acces din timp și să poată oferi feedback.

Acest document tehnic prezintă arhitectura de securitate a mecanismelor de autentificare din Power Apps Test Engine. Pentru îndrumări orientate către utilizator privind selectarea și configurarea metodelor de autentificare, consultați Ghidul de autentificare.

Prezentare generală a metodelor de autentificare

Test Engine acceptă două metode principale de autentificare:

- Autentificarea stării de stocare - Pe baza cookie-urilor persistente ale browserului și a stării de stocare

- Autentificare bazată pe certificate - Bazată pe certificate X.509 și Dataverse integrare

Ambele metode sunt concepute pentru a susține cerințele moderne de securitate, inclusiv autentificarea multifactor (MFA) și politicile de acces condiționat.

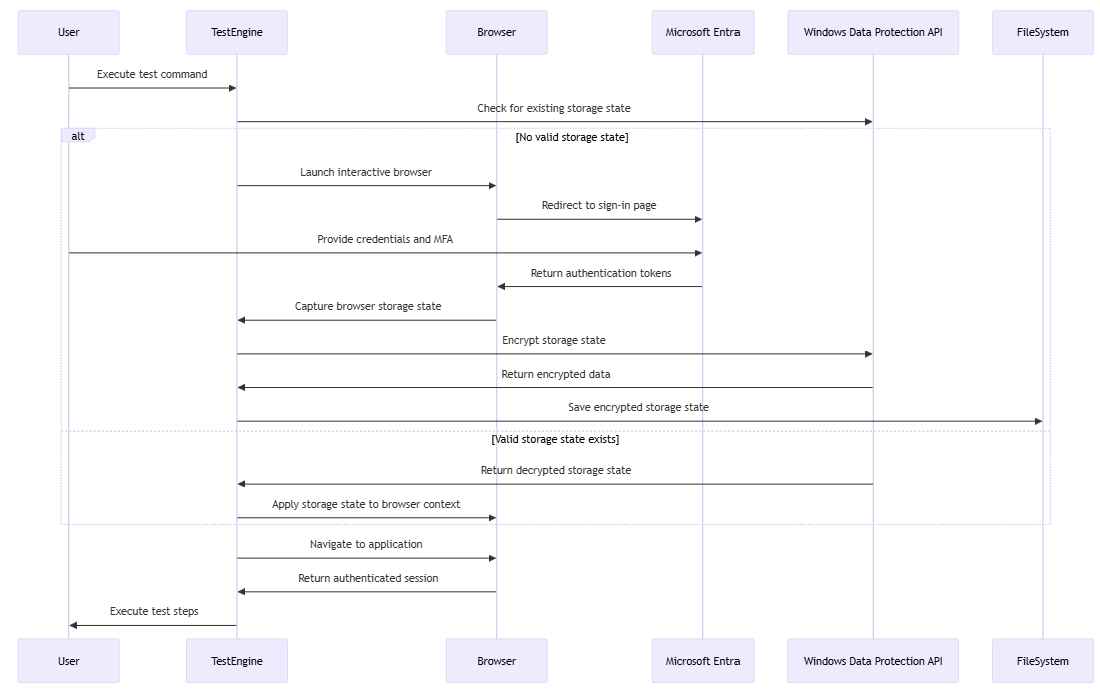

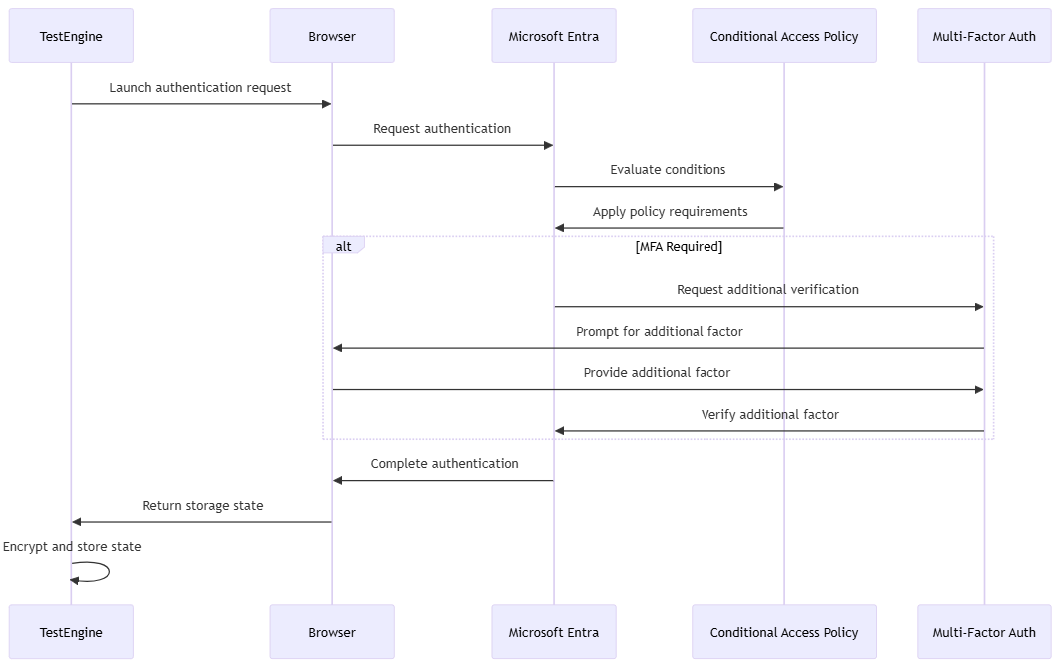

Arhitectura de autentificare a stării de stocare

Metoda de autentificare a stării de stocare folosește gestionarea contextului browserului din Playwright pentru a stoca și reutiliza în siguranță token-urile de autentificare.

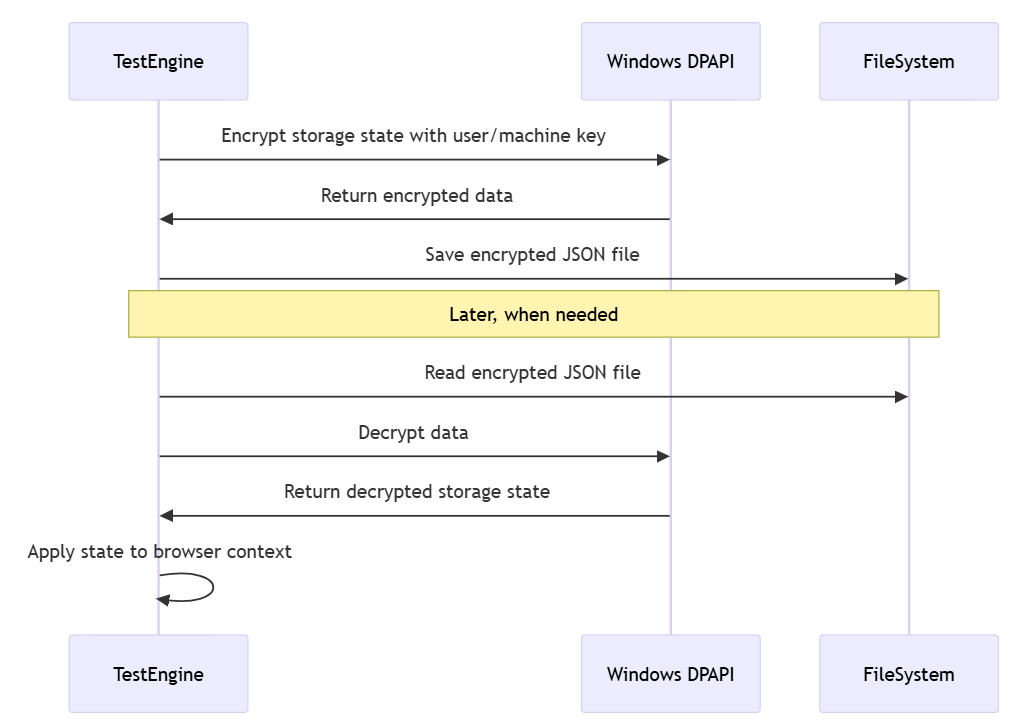

Implementarea Windows Data Protection

Implementarea stării de stocare locală utilizează API-ul Windows Data Protection (DPAPI) pentru stocare securizată:

Considerații de securitate

Arhitectura de securitate a stării de stocare oferă:

- Protecția token-urilor de autentificare în repaus folosind criptarea DPAPI

- Suport pentru politicile de acces condiționat și MFA Microsoft Entra

- Izolarea sandbox-ului prin contextele de browser ale Playwright

- Respectarea politicilor privind durata de viață a sesiunii Microsoft Entra

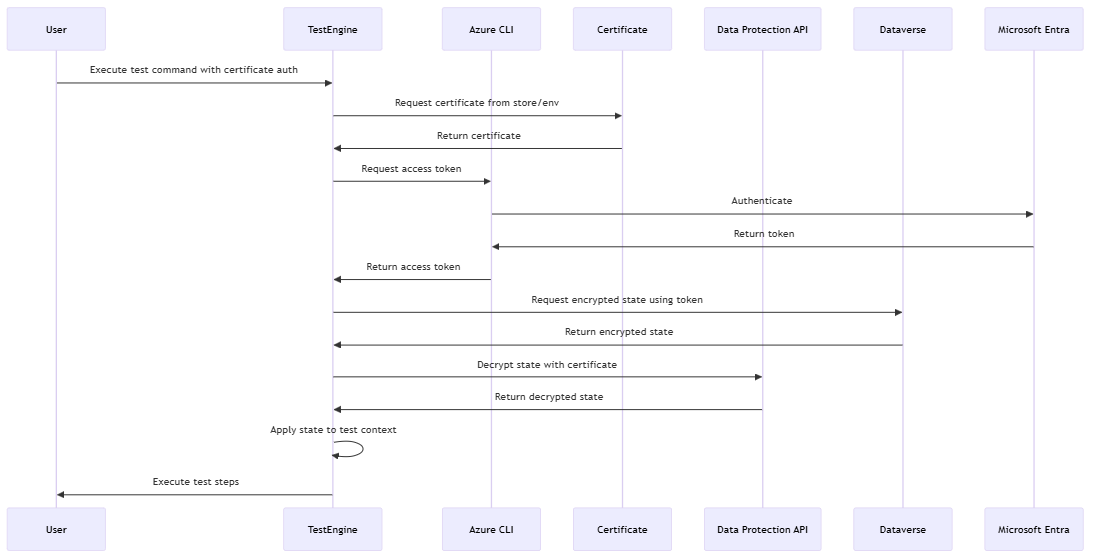

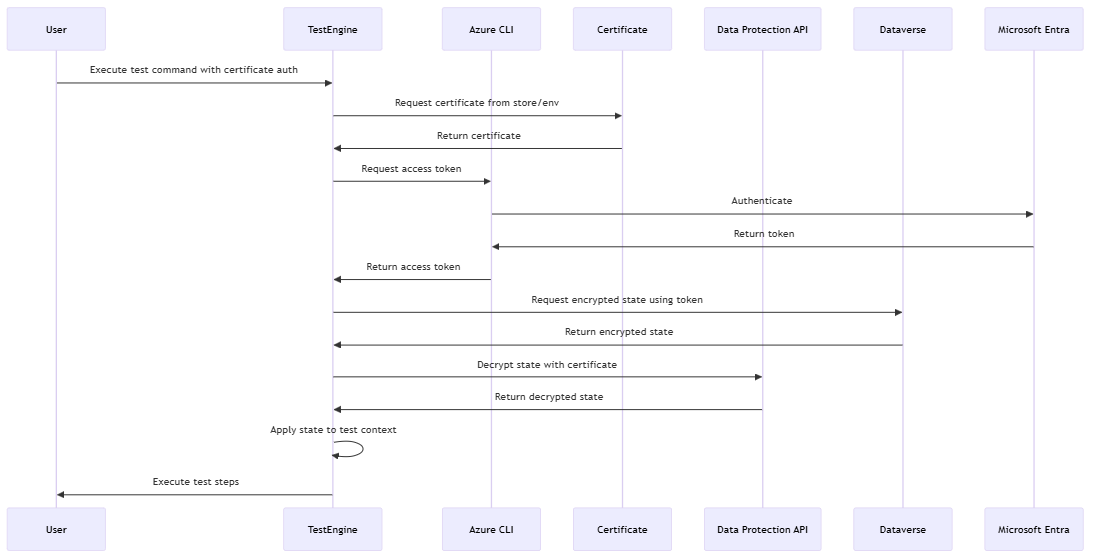

Arhitectură de autentificare bazată pe certificate

Autentificarea bazată pe certificate se integrează cu Dataverse și utilizează certificate X.509 pentru o securitate sporită și criptare a informațiilor stocate.

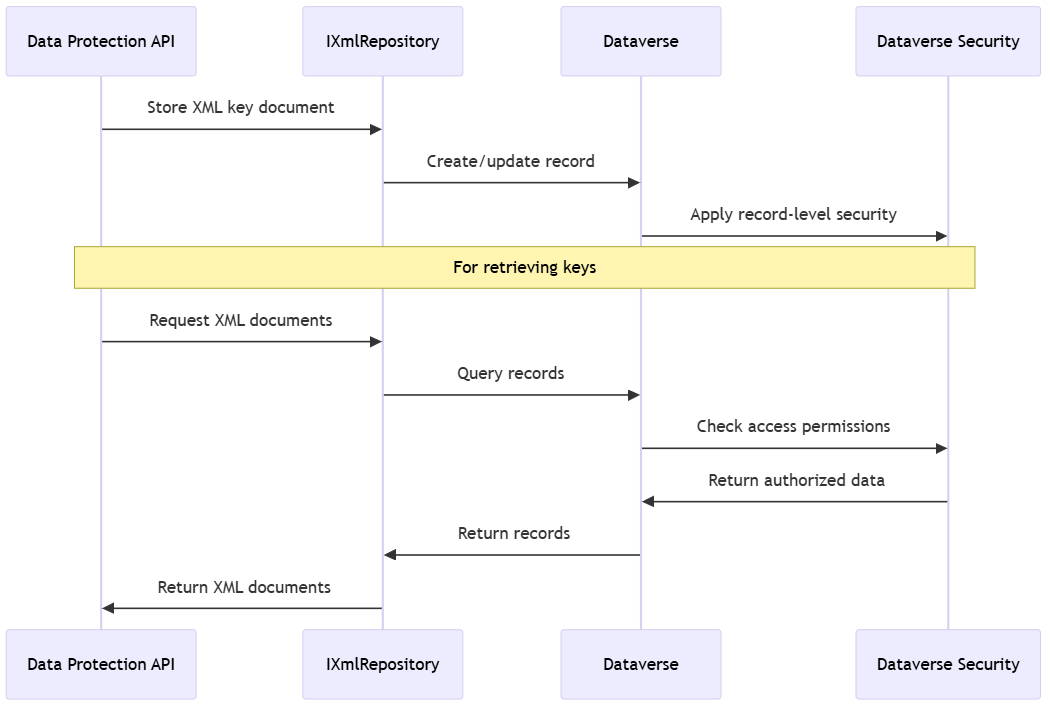

Dataverse implementarea stocării

Implementarea folosește un depozit XML personalizat pentru stocarea securizată a cheilor de protecție: Dataverse

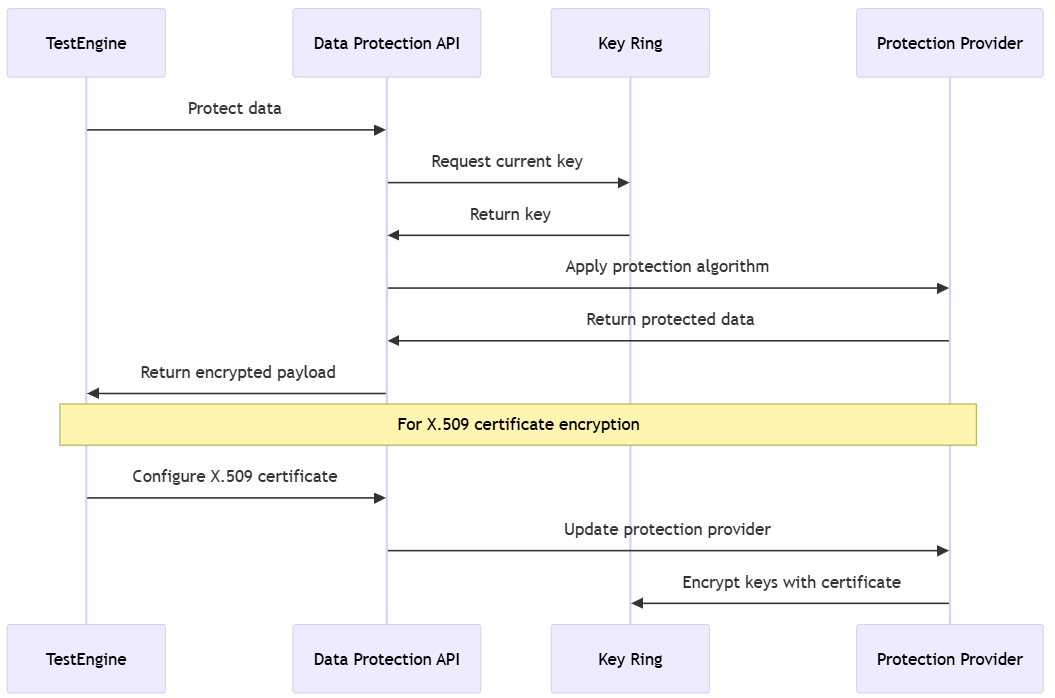

Tehnologia de criptare

Următoarele secțiuni descriu algoritmii de criptare și abordările de gestionare a cheilor utilizate de Test Engine pentru a proteja datele de autentificare în repaus și în tranzit.

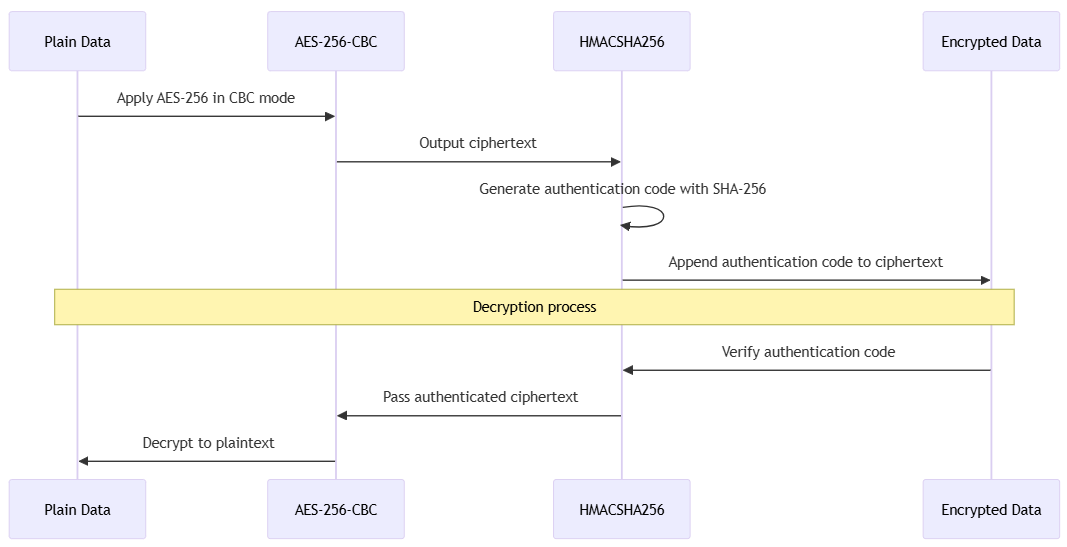

AES-256-CBC + HMACSHA256

În mod implicit, valorile datelor sunt criptate cu o combinație de AES-256-CBC și HMACSHA256:

Această abordare oferă:

- Confidențialitate prin criptare AES-256

- Integritate prin verificare HMAC

- Autentificarea sursei de date

Integrare API pentru protecția datelor

Motorul de testare se integrează cu API-ul de protecție a datelor din Core pentru gestionarea cheilor și criptare: ASP.NET

Implementare repozitoriu XML personalizat

Test Engine implementează un IXmlRepository personalizat pentru Dataverse integrare:

Acces condiționat și compatibilitate MFA

Arhitectura de autentificare a Test Engine este concepută să funcționeze perfect cu politicile de acces condiționat: Microsoft Entra

Considerații avansate de securitate

Următoarele secțiuni evidențiază alte caracteristici de securitate și integrări care îmbunătățesc protecția datelor de autentificare și acceptă operațiuni securizate în mediile de întreprindere.

Dataverse integrarea modelului de securitate

Test Engine folosește modelul robust de securitate al Dataverse:

- Securitate la nivel de înregistrare - Controlează accesul la datele de autentificare stocate

- Model de partajare - Permite partajarea securizată a contextelor de autentificare a testelor

- Auditare - Urmărește accesul la datele de autentificare sensibile

- Securitate la nivel de coloană - Oferă protecție granulară a câmpurilor sensibile

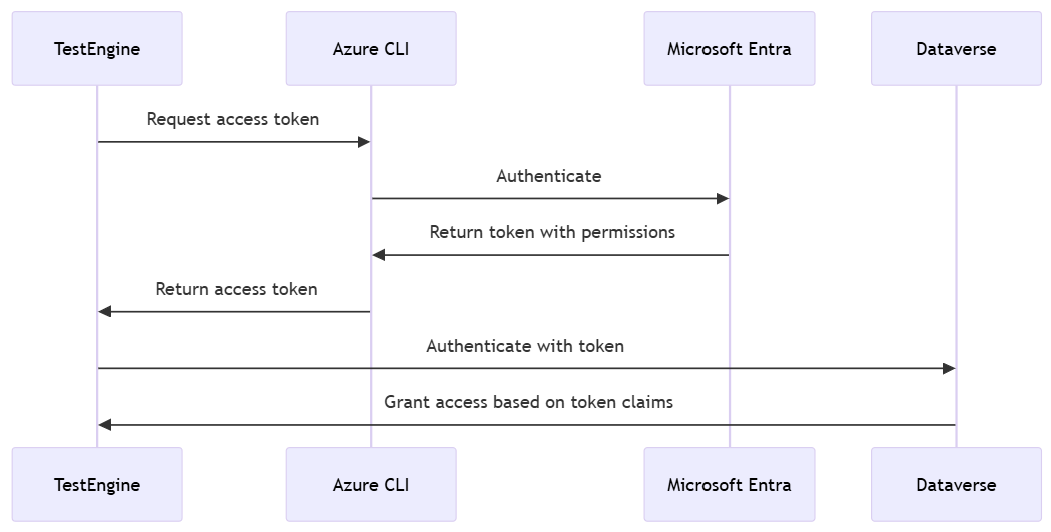

Gestionarea tokenurilor Azure CLI

Pentru autentificare, Test Engine obține în siguranță token-uri de acces: Dataverse

Cele mai bune practici de securitate

Când implementați autentificarea Test Engine, luați în considerare următoarele bune practici de securitate:

- Acces cu privilegii minime - Acordați permisiunile minime necesare conturilor de testare

- Rotația regulată a certificatelor - Actualizați periodic certificatele

- Securizarea variabilelor CI/CD - Protejarea variabilelor de canalizare care conțin date sensibile

- Audit acces - Monitorizați accesul la resursele de autentificare

- Izolarea mediului - Utilizați medii separate pentru testare

Îmbunătățiri viitoare ale securității

Printre potențialele îmbunătățiri viitoare ale arhitecturii de securitate a autentificării se numără:

- Integrare cu Azure Key Vault pentru o gestionare îmbunătățită a secretelor

- Suport pentru identități gestionate în medii Azure

- Capacități îmbunătățite de înregistrare și monitorizare a securității

- Mai mulți furnizori de protecție pentru scenarii multiplatformă

Articole asociate

Protecția datelor în ASP.NET Core

API-ul de protecție a datelor Windows

Microsoft Entra autentificare

Dataverse model de securitate

Autentificare bazată pe certificat X.509