Установка ATA — шаг 6

Область применения: Advanced Threat Analytics версии 1.9

Шаг 6. Настройка коллекции событий

Настройка коллекции событий

Для улучшения возможностей обнаружения ATA требуется следующие события Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 и 7045. Эти события Windows автоматически считываются упрощенным шлюзом ATA или в случае, если упрощенный шлюз ATA не развернут, их можно перенаправить в шлюз ATA одним из двух способов либо путем настройки шлюза ATA для прослушивания событий SIEM или настройки пересылки событий Windows.

Примечание.

Для ATA версии 1.8 и выше конфигурация сбора событий Windows больше не требуется для упрощенных шлюзов ATA. Упрощенный шлюз ATA теперь считывает события локально без необходимости настраивать перенаправление событий.

Помимо сбора и анализа сетевого трафика на контроллеры домена ATA может использовать события Windows для дальнейшего улучшения обнаружения. Он использует событие 4776 для NTLM, которое улучшает различные обнаружения и события 4732, 4733, 4728, 4729, 4756 и 4757 для повышения обнаружения изменений конфиденциальной группы. Это можно получить из SIEM или задав пересылку событий Windows от контроллера домена. Собранные события предоставляют ATA дополнительными сведениями, недоступными через сетевой трафик контроллера домена.

SIEM/Syslog

Чтобы ATA могла использовать данные с сервера Системного журнала, необходимо выполнить следующие действия:

- Настройте серверы шлюза ATA для прослушивания и приема событий, перенаправленных с сервера SIEM/Syslog.

Примечание.

ATA прослушивает только IPv4, а не IPv6.

- Настройте сервер SIEM/Syslog для пересылки определенных событий в шлюз ATA.

Важно!

- Не перенаправляйте все данные системного журнала в шлюз ATA.

- ATA поддерживает трафик UDP с сервера SIEM/Syslog.

Сведения о настройке перенаправления определенных событий на другой сервер см. в документации по продукту SIEM/Syslog.

Примечание.

Если вы не используете сервер SIEM/Syslog, можно настроить контроллеры домена Windows для пересылки идентификатора события Windows 4776 для сбора и анализа с помощью ATA. Идентификатор события Windows 4776 предоставляет данные о проверке подлинности NTLM.

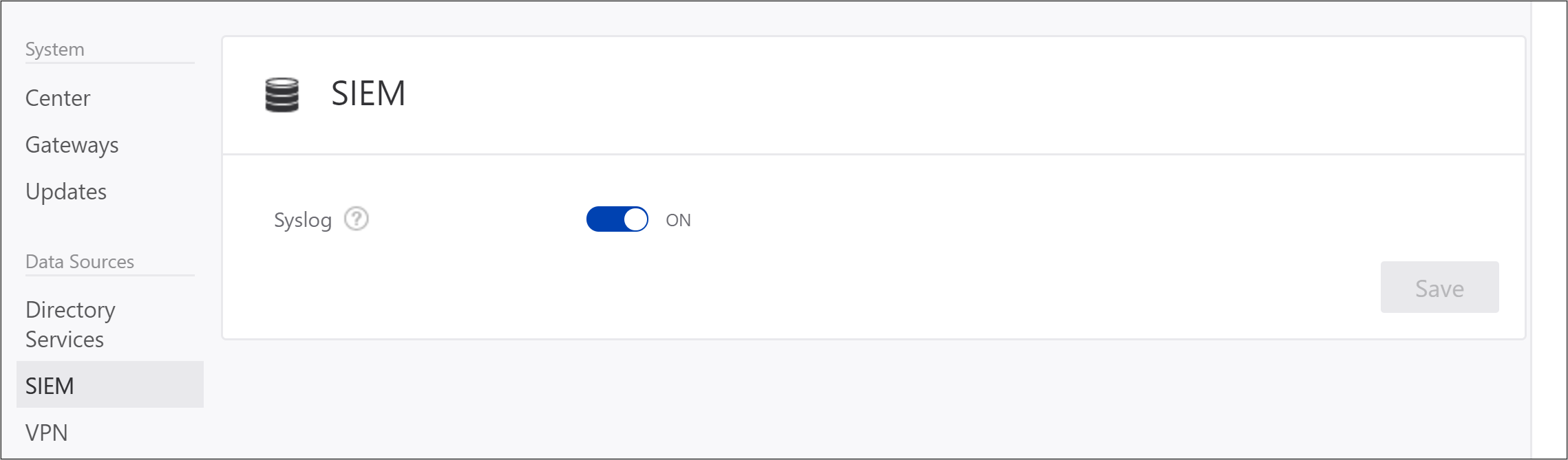

Настройка шлюза ATA для прослушивания событий SIEM

В разделе "Конфигурация ATA" в разделе "Источники данных" щелкните SIEM и включите системный журнал и нажмите кнопку "Сохранить".

Настройте сервер SIEM или Syslog для пересылки идентификатора события Windows 4776 в IP-адрес одного из шлюзов ATA. Дополнительные сведения о настройке SIEM см. в справке или технической поддержке SIEM для конкретных требований к форматированию для каждого сервера SIEM.

ATA поддерживает события SIEM в следующих форматах:

Аналитика безопасности RSA

<Заголовок>syslog RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYY$\nMMMMM \n0x0

Заголовок syslog необязателен.

Разделитель символов "\n" требуется между всеми полями.

Поля в порядке:

- Константа RsaSA (должна отображаться).

- Метка времени фактического события (убедитесь, что это не метка времени прибытия в EM или при отправке в ATA). Предпочтительно в миллисекундах точности, это важно.

- Идентификатор события Windows

- Имя поставщика событий Windows

- Имя журнала событий Windows

- Имя компьютера, получающего событие (контроллер домена в данном случае)

- Имя пользователя, проверяющего подлинность

- Имя исходного узла

- Код результата NTLM

Порядок важен, и ничего другого не должно быть включено в сообщение.

MicroFocus ArcSight

CEF:0|Корпорация Майкрософт |Microsoft Windows||Microsoft-Windows-Security-Auditing:4776 |Контроллер домена попытался проверить учетные данные для учетной записи.|Низкая| externalId=4776 cat=Security rt=1426218619000 shost=KKKKkk dhost=YYYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason или Error Code

Должен соответствовать определению протокола.

Нет заголовка системного журнала.

Часть заголовка (часть, разделенная каналом), должна существовать (как указано в протоколе).

Следующие ключи в части расширения должны присутствовать в событии:

- externalId = идентификатор события Windows

- rt = метка времени фактического события (убедитесь, что это не метка времени прибытия в SIEM или при отправке в ATA). Предпочтительно в миллисекундах точности, это важно.

- cat = имя журнала событий Windows

- shost = имя исходного узла

- dhost = компьютер, получая событие (контроллер домена в данном случае)

- duser = проверка подлинности пользователя

Порядок не важен для части расширения

Для этих двух полей должен быть пользовательский ключ и ключ.

- EventSource

- "Причина или код ошибки" = результирующий код NTLM

Splunk

<Заголовок> syslog\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Компьютер попытался проверить учетные данные для учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: Администратор istrator

Исходная рабочая станция: SIEM

Код ошибки: 0x0

Заголовок syslog необязателен.

Существует разделитель символов \r\n между всеми обязательными полями. Обратите внимание, что это символы управления CRLF (0D0A в шестнадцатеричном формате), а не литеральные символы.

Поля находятся в формате key=value.

Следующие ключи должны существовать и иметь значение:

- EventCode = идентификатор события Windows

- Logfile = имя журнала событий Windows

- SourceName = имя поставщика событий Windows

- TimeGenerated = метка времени фактического события (убедитесь, что это не метка времени прибытия в SIEM или когда она отправляется в ATA). Формат должен соответствовать yyMMdHHmmss.FFFFFFFF, предпочтительно в миллисекундах точности, это важно.

- ComputerName = имя исходного узла

- Message = исходный текст события из события Windows

Ключ сообщения и значение должны быть последними.

Порядок не важен для пар key=value.

QRadar

QRadar включает сбор событий через агент. Если данные собираются с помощью агента, формат времени собирается без миллисекунда данных. Так как ATA требует миллисекунда данных, необходимо задать QRadar для использования коллекции событий Windows без агента. Дополнительные сведения см. в разделе QRadar: сбор событий Windows без агента с помощью протокола MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Необходимые поля:

Тип агента для коллекции

Имя поставщика журнала событий Windows

Источник журнала событий Windows

Полное доменное имя контроллера домена

Идентификатор события Windows

TimeGenerated — это метка времени фактического события (убедитесь, что это не метка времени прибытия в SIEM или когда она отправляется в ATA). Формат должен соответствовать yyMMdHHmmss.FFFFFFFF, предпочтительно в миллисекундах точности, это важно.

Сообщение — это исходный текст события из события Windows

Обязательно установите \t между парами key=value.

Примечание.

Использование WinCollect для коллекции событий Windows не поддерживается.