Установка ATA — шаг 7

Область применения: Advanced Threat Analytics версии 1.9

Шаг 7. Интеграция VPN

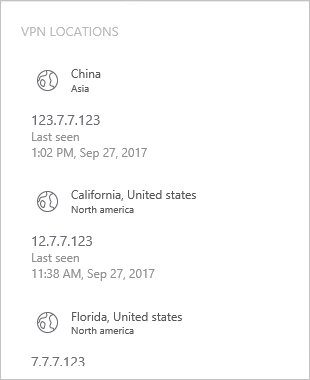

Microsoft Advanced Threat Analytics (ATA) версии 1.8 и выше может собирать учетные данные из VPN-решений. При настройке страница профиля пользователя содержит сведения из VPN-подключений, таких как IP-адреса и расположения, в которых произошли подключения. Это дополняет процесс расследования, предоставляя дополнительную информацию о действиях пользователей. Вызов для разрешения внешнего IP-адреса в расположении является анонимным. В этом вызове не отправляется личный идентификатор.

ATA интегрируется с решением VPN, прослушивая события учета RADIUS, перенаправляемые в шлюзы ATA. Этот механизм основан на стандартном учете RADIUS (RFC 2866), и поддерживаются следующие поставщики VPN:

- Microsoft

- F5

- Cisco ASA

Важно!

По состоянию на сентябрь 2019 года служба расширенной аналитики угроз VPN геолокации, отвечающая за обнаружение расположений VPN, теперь поддерживает только TLS 1.2. Убедитесь, что центр ATA настроен для поддержки TLS 1.2, так как версии 1.1 и 1.0 больше не поддерживаются.

Необходимые компоненты

Чтобы включить интеграцию VPN, убедитесь, что заданы следующие параметры:

Откройте порт UDP 1813 в шлюзах ATA и упрощенных шлюзах ATA.

Центр ATA должен иметь доступ к ti.ata.azure.com с помощью HTTPS (порт 443), чтобы он мог запрашивать расположение входящих IP-адресов.

В приведенном ниже примере используется сервер маршрутизации и удаленный доступ (RRAS) Майкрософт для описания процесса настройки VPN.

Если вы используете стороннее решение VPN, обратитесь к их документации по инструкциям по включению учета RADIUS.

Настройка учета RADIUS в VPN-системе

Выполните следующие действия на сервере RRAS.

Откройте консоль маршрутизации и удаленного доступа.

Щелкните имя сервера правой кнопкой мыши и выберите пункт Свойства.

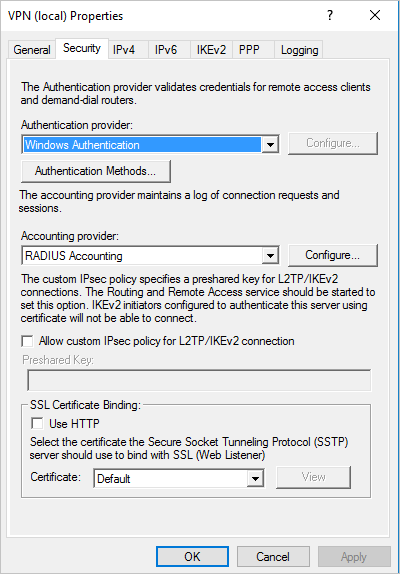

На вкладке "Безопасность " в разделе "Поставщик учета" выберите RADIUS Accounting и нажмите кнопку "Настроить".

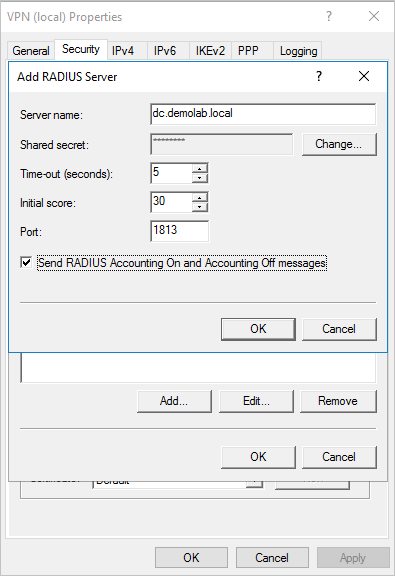

В окне "Добавление сервера RADIUS" введите имя сервера ближайшего шлюза ATA или упрощенного шлюза ATA. В разделе "Порт" убедитесь, что по умолчанию настроено значение 1813. Нажмите кнопку "Изменить " и введите новую общую строку секрета буквенно-цифровых символов, которые можно помнить. Его необходимо заполнить позже в конфигурации ATA. Установите флажок "Отправить учетную запись RADIUS" и "Выкл.", а затем нажмите кнопку "ОК" во всех открытых диалоговых окнах.

Настройка VPN в ATA

ATA собирает данные VPN и определяет, когда и где используются учетные данные через VPN и интегрирует эти данные в исследование. Это предоставляет дополнительные сведения для изучения оповещений, сообщаемых ATA.

Чтобы настроить VPN-данные в ATA, выполните приведенные действия.

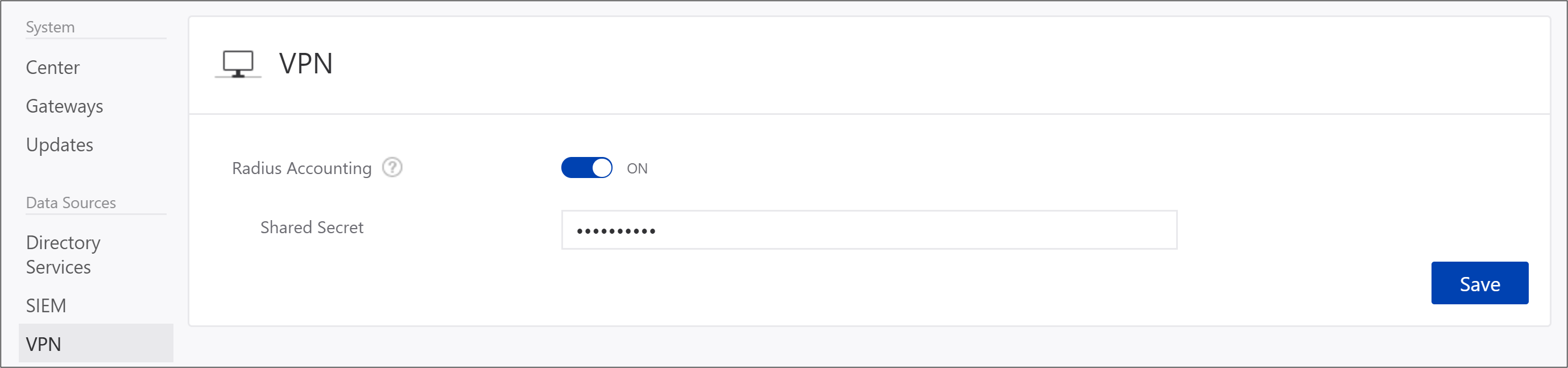

В консоли ATA откройте страницу конфигурации ATA и перейдите к VPN.

Включите учет радиусов и введите общий секрет, настроенный ранее на VPN-сервере RRAS. Нажмите кнопку Сохранить.

После включения все шлюзы ATA и упрощенные шлюзы прослушивают порт 1813 для событий учета RADIUS.

Настройка завершена, и теперь вы можете увидеть действие VPN на странице профиля пользователей:

После того как шлюз ATA получает vpn-события и отправляет их в Центр ATA для обработки, центр ATA должен получить доступ к ti.ata.azure.com с помощью HTTPS (порт 443), чтобы разрешить внешние IP-адреса в событиях VPN в их географическом расположении.