Установка ATA — шаг 8

Область применения: Advanced Threat Analytics версии 1.9

Шаг 8. Настройка исключений IP-адресов и пользователя Honeytoken

ATA включает исключение определенных IP-адресов или пользователей из ряда обнаружений.

Например, исключение службы "Разведка DNS" может быть сканером безопасности, использующим DNS в качестве механизма сканирования. Исключение помогает ATA игнорировать такие сканеры. Пример исключения Pass-the-Ticket — это устройство NAT.

ATA также включает настройку пользователя Honeytoken, который используется в качестве ловушки для вредоносных субъектов - любая проверка подлинности, связанная с этой (обычно неактивной) учетной записью, активирует оповещение.

Чтобы настроить это, выполните следующие действия.

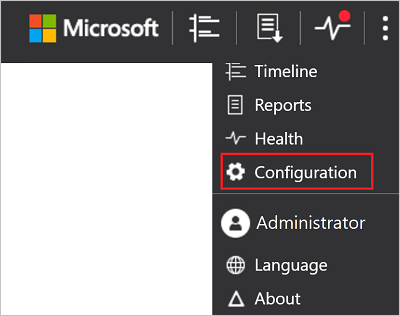

В консоли ATA щелкните значок параметров и выберите "Конфигурация".

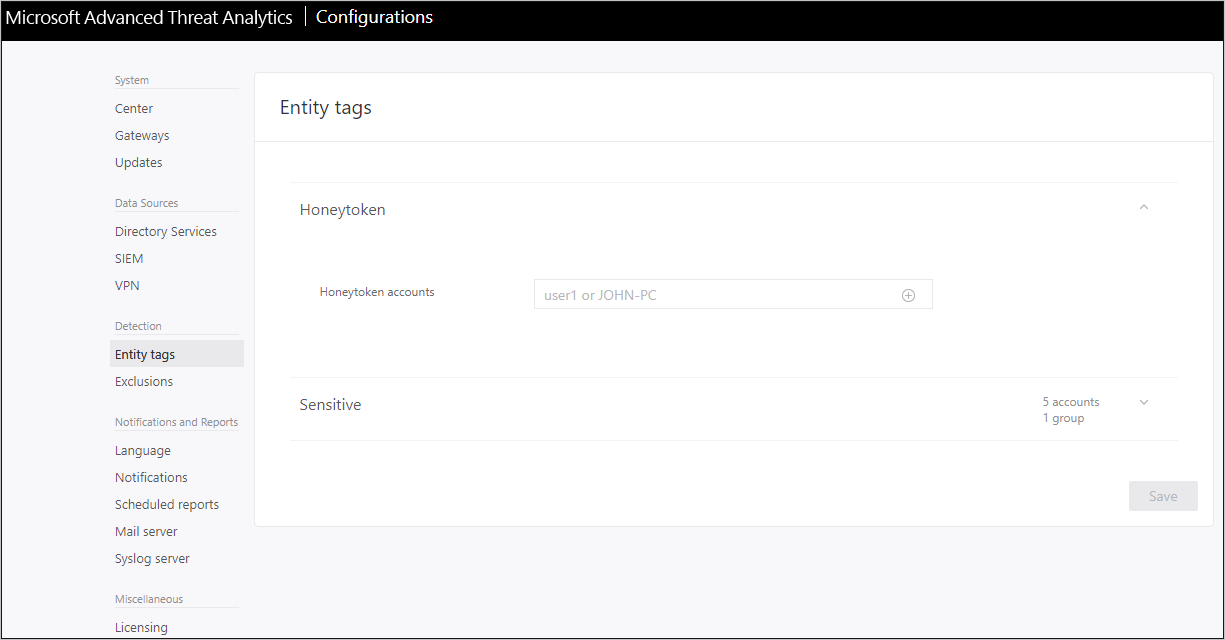

В разделе "Обнаружение" щелкните теги сущности.

В разделе учетных записей Honeytoken введите имя учетной записи Honeytoken. Поле учетных записей Honeytoken доступно для поиска и автоматически отображает сущности в сети.

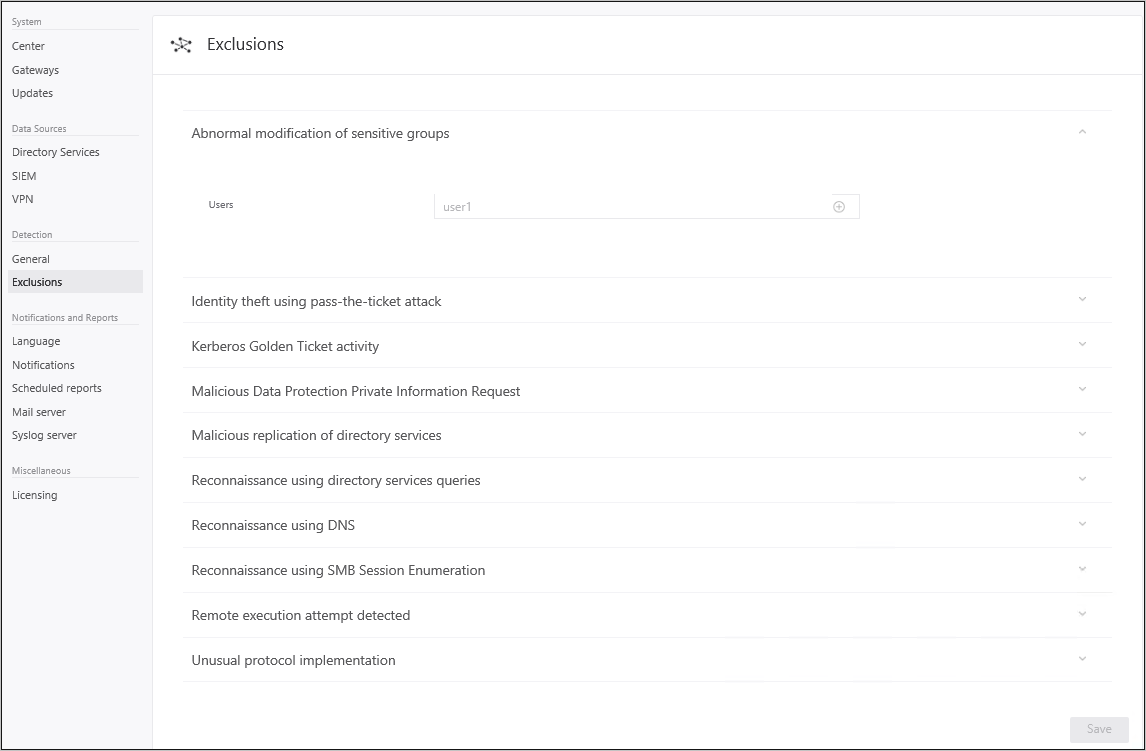

Щелкните исключения. Для каждого типа угрозы введите учетную запись пользователя или IP-адрес, которые будут исключены из обнаружения этих угроз и щелкните знак плюса . Поле "Добавить сущность " (пользователь или компьютер) можно выполнять поиск и автоматически заполнять сущностями в вашей сети. Дополнительные сведения см. в разделе "Исключение сущностей из обнаружения"

Щелкните Сохранить.

Поздравляем, вы успешно развернули Microsoft Advanced Threat Analytics!

Проверьте строку времени атаки, чтобы просмотреть обнаруженные подозрительные действия и найти пользователей или компьютеры и просмотреть их профили.

ATA немедленно начинает сканирование подозрительных действий. Некоторые действия, такие как некоторые из подозрительных действий поведения, недоступны до тех пор, пока ATA не было времени создавать профили поведения (как минимум три недели).

Чтобы проверка, что ATA работает и перехватывает нарушения в сети, вы можете проверка из сборника схем имитации атак ATA.