Устранение рисков, связанных с атаками на учетные данные, в Azure AD B2C с помощью интеллектуальной блокировки

Атаки на учетные данные приводят к несанкционированному доступу к ресурсам. Пароли, задаваемые пользователями, должны быть достаточно сложными. Служба Azure AD B2C предусматривает методики устранения рисков, связанных с атаками на учетные данные. Эти методики позволяют обнаружить основанные на подборе атаки на учетные данные, а также словарные атаки на учетные данные. Используя различные сигналы, Azure Active Directory B2C (Azure AD B2C) анализирует целостность запросов. Azure AD B2C предназначен для того, чтобы интеллектуально отличить предполагаемых пользователей от злоумышленников и ботнетов.

Как работает интеллектуальная блокировка

Azure AD B2C использует сложную стратегию для блокировки учетных записей. Заблокированные учетные записи основаны на IP-адресе запроса и введенном пароле. Если есть вероятность того, что это атака, длительность блокировки увеличивается. В том случае, когда пароль был неправильно введен 10 раз подряд, учетная запись будет заблокирована на 1 минуту. После разблокирования учетной записи (то есть после того, как она будет автоматически разблокирована службой в связи с истечением периода блокировки), при следующем сбое входа произойдет другая одноминутная блокировка, которая будет продолжаться при каждом неудачном входе. Ввод одного и того же или похожего пароля несколько раз не считается множеством неудачных попыток входа в систему.

Примечание.

Эта функция поддерживается пользовательскими потоками, пользовательскими политиками и потоками ROPC. Она активируется по умолчанию, поэтому вам не нужно настраивать ее в пользовательских потоках или пользовательских политиках.

Разблокировка учетных записей

Продолжительность первых 10 блокировок длится 1 минуту. Каждые следующие 10 блокировок увеличивают продолжительность блокировки. Счетчик блокировки сбрасывается до нуля после успешного входа в систему, если учетная запись не заблокирована. Время блокировки может длиться до пяти часов. Пользователи должны подождать, пока не завершится срок действия блокировки. Однако пользователь может выполнить разблокировку с помощью пользовательского потока паролей, который предназначен для решения проблемы силами пользователей.

Управление параметрами интеллектуальной блокировки

Для управления параметрами интеллектуальной блокировки, включая пороговое значение блокировки, выполните следующие действия:

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В меню слева выберите Azure AD B2C. Либо щелкните Все службы, а затем найдите и выберите Azure AD B2C

В разделе Безопасностьвыберите методы проверки подлинности (предварительный просмотр), а затем выберите Защита паролем.

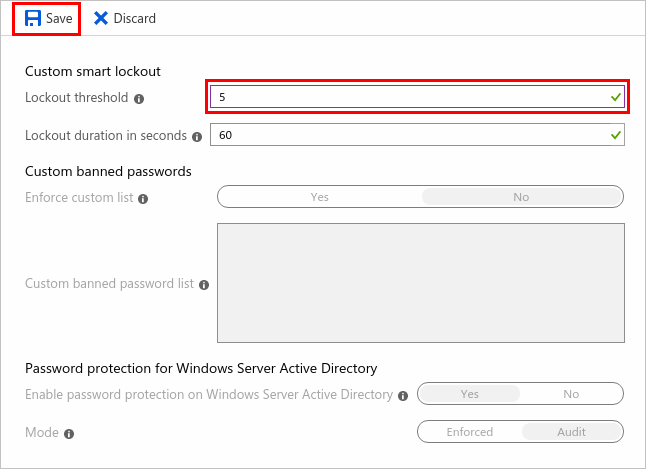

В разделе Настраиваемая интеллектуальная блокировкавведите требуемые параметры блокировки.

Пороговое значение блокировки. Число неудачных попыток входа, которые допускаются до первой блокировки учетной записи. Если при первом входе после блокировки происходит сбой, учетная запись снова блокируется.

Длительность блокировки в секундах. Минимальная продолжительность каждой блокировки в секундах. Если учетная запись будет заблокирована несколько раз, длительность блокировки увеличится.

Установка порога блокировки на значение 5 в параметрах Защита паролем.

Выберите Сохранить.

Тестирование смарт-блокировки

Компонент смарт-блокировки использует много факторов для определения того, когда учетную запись следует заблокировать, но основной фактор — это шаблон пароля. Компонент смарт-блокировки рассматривает пароли, вводимые с небольшими различиями, как набор, и такое введение пароля считается одной попыткой. Например:

- Пароли, такие как 12456! и 1234567! (или newAccount1234 и newaccount1234), настолько похожи, что алгоритм интерпретирует их как человеческую ошибку и считает введение таких паролей одной попыткой.

- Если вводятся пароли с более значительными различиями (шаблоны сильнее отличаются), например 12456! и ABCD2!, каждое такое введение считается отдельной попыткой.

При тестировании функции смарт-блокировки используйте четко определенный шаблон для каждого введенного пароля. Рассмотрите возможность использования веб-приложений для создания паролей, таких как https://password-gen.com/.

При достижении порогового значения, при котором срабатывает смарт-блокировка, учетная запись будет заблокирована, а вы получите следующее сообщение: Ваша учетная запись временно заблокирована, чтобы предотвратить неавторизованное использование. Повторите попытку позже. Сообщения об ошибках можно локализовать.

Примечание.

При тестировании интеллектуальной блокировки запросы на вход могут обрабатываться различными центрами обработки данных из-за геораспределяемой и балансировки нагрузки службы проверки подлинности Microsoft Entra. В этом сценарии, так как каждый центр обработки данных Microsoft Entra отслеживает блокировку независимо, может потребоваться больше определенного порогового числа попыток блокировки. У пользователя имеется максимум (пороговое_ограничение * количество_ЦОД) неудачных попыток, после чего он будет полностью заблокирован. Дополнительную информацию см. в статье Глобальная инфраструктура Azure.

Просмотр заблокированных учетных записей

Чтобы получить сведения о заблокированных учетных записях, можно проверить Отчет о действиях при входев Active Directory. В разделе Состояние выберите Сбой. Неудачные попытки входа с Кодом ошибки входа50053 указывают на заблокированную учетную запись:

Дополнительные сведения о просмотре отчета об активности входа в идентификаторе Microsoft Entra см. в разделе коды ошибок отчета об ошибках отчета о действиях входа.