Руководство. Анализ риска.

Защита идентификации предоставляет организациям отчеты, которые могут использовать для изучения рисков идентификации в их среде. Эти отчеты включают в себя рискованных пользователей, рискованных входов, удостоверений рабочих нагрузок и обнаружения рисков. Исследование событий является ключом к более глубокому пониманию и идентификации слабых точек в стратегии безопасности. Все эти отчеты позволяют загружать события в . Формат CSV или интеграция с другими решениями безопасности, такими как выделенное средство SIEM для дальнейшего анализа.

Организации могут воспользоваться преимуществами интеграции API Microsoft Graph для агрегирования данных с другими источниками, к которым у них может быть доступ в качестве организации.

Три отчета находятся в microsoft Entra admin center>Protection Identity Protection.>

Навигация по отчету

Каждый отчет содержит список всех обнаружений за период, показанный в верхней части отчета. Каждый отчет допускает добавление или удаление столбцов в зависимости от предпочтений администратора. Администраторы могут выбрать загрузку данных в формате CSV или JSON. С помощью фильтров в верхней части отчета можно фильтровать данные в отчете.

При выборе отдельных записей в верхней части отчета могут появиться дополнительные записи, такие как возможность подтвердить вход в систему как скомпрометированный или надежный, подтвердить, что пользователь скомпрометирован, или отклонить пользовательский риск.

Выбор отдельных записей расширяет окно сведений под обнаружением. Детальный вид позволяет администраторам исследовать каждое обнаружение и выполнять соответствующие действия.

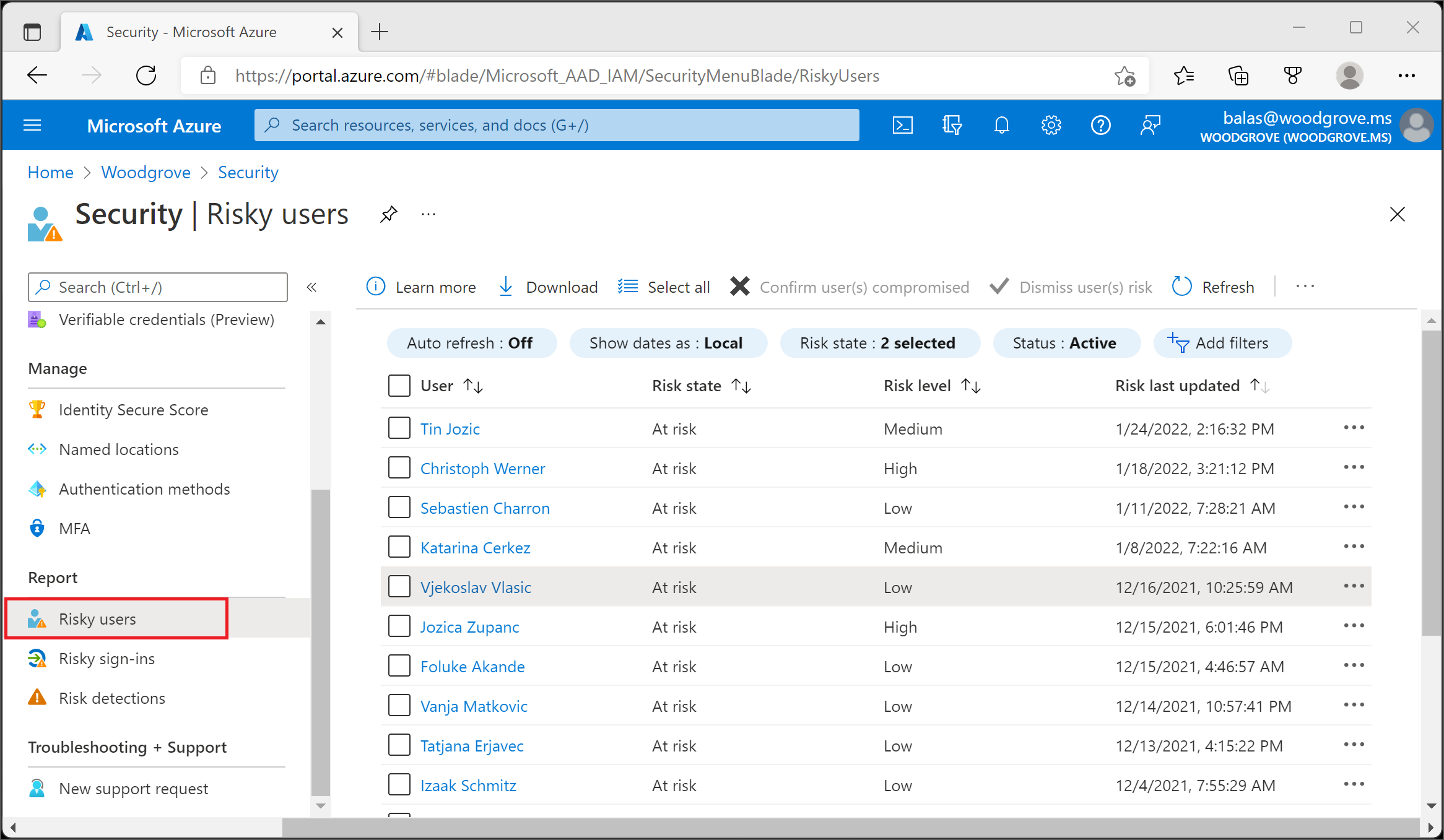

Пользователи, выполняющие рискованные действия

В отчете о рискованных пользователях перечислены все пользователи, учетные записи которых в настоящее время или рассматриваются как риск компрометации. Рискованные пользователи должны быть расследованы и исправлены, чтобы предотвратить несанкционированный доступ к ресурсам.

Что такое событие риска для пользователя?

Пользователь становится рискованным пользователем, когда:

- У них есть один или несколько рискованных входов.

- Существует один или несколько рисков, обнаруженных в учетной записи пользователя, например утечка учетных данных.

Как исследовать рискованных пользователей?

Чтобы просмотреть и исследовать рискованные входы пользователя, перейдите на вкладку "Последние рискованные входы" или ссылку "Пользователи, рискованные входы".

Чтобы просмотреть и исследовать риски в учетной записи пользователя, выберите вкладку "Обнаружения, не связанные с входом" или ссылку "Обнаружение рисков пользователя".

На вкладке "Журнал рисков" также отображаются все события, которые привели к изменению риска пользователя за последние 90 дней. Этот список включает в себя обнаружения рисков, которые увеличили риск пользователя и действия по исправлению администратора, которые снизили риск пользователя. Просмотрите его, чтобы понять, как изменился риск пользователя.

Информация, доступная в отчете о пользователях, выполняющих рискованные действия, поможет администратору найти следующие сведения:

- какие пользователи являются рискованными, были ли риски исправлены или отклонены?

- Детальные сведения об обнаружении

- Все события рисков при входе

- Журнал рисков

Затем администраторы могут предпринять действия с этими событиями. Администраторы могут:

- Сбросить пароль пользователя

- Подтвердить компрометацию пользователя

- Закрыть уведомление о риске для пользователя

- Блокировать вход для выбранного пользователя

- Дополнительные сведения об использовании Microsoft Defender для удостоверений

Общие сведения о область

- Рассмотрите возможность создания известной базы данных путешественников для обновленных отчетов организации о путешествиях и их использования для перекрестной ссылки на поездки.

- Добавьте диапазоны корпоративных VPN-адресов и IP-адресов в именованные расположения, чтобы уменьшить ложные срабатывания.

- Просмотрите журналы, чтобы определить аналогичные действия с одинаковыми характеристиками. Это может быть признаком более скомпрометированных учетных записей.

- Если существуют распространенные характеристики, такие как IP-адрес, география, успешность и сбой и т. д., попробуйте заблокировать их с помощью политики условного доступа.

- Проверьте, какой ресурс может быть скомпрометирован, например потенциальные скачивание данных или административные изменения.

- Включение политик самостоятельного исправления с помощью условного доступа

- Если вы видите, что пользователь выполнил другие рискованные действия, например скачивание большого объема файлов из нового расположения, это сильный признак возможного компрометации.

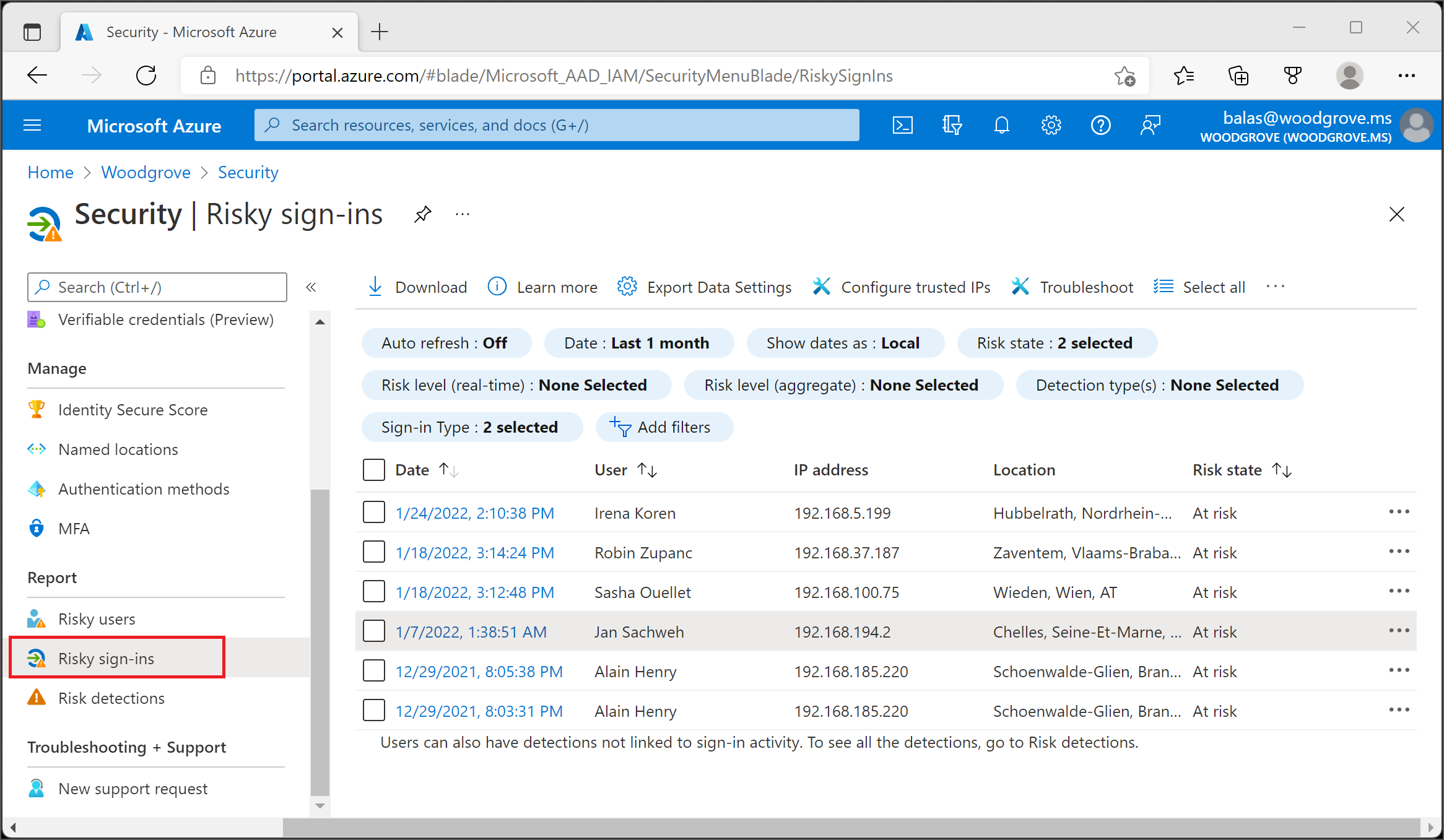

Вход, представляющий риск

Отчет о рискованных входах содержит фильтруемые данные за последние 30 дней (1 месяц).

Информация, доступная в отчете о пользователях, выполняющих рискованные входы в систему, поможет администратору найти следующие сведения:

- какие операции входа считаются рискованными, скомпрометированными, подтверждены как надежные, отклонены или исправлены.

- Уровни риска в режиме реального времени и накопленного риска, связанные с попытками входа.

- Сработавшие типы обнаружения

- Применение политик условного доступа

- Сведения о многофакторной проверке подлинности (MFA)

- Сведения об устройстве

- Сведения о приложении

- Сведения о расположении

Затем администраторы могут предпринять действия с этими событиями. Администраторы могут:

- Подтвердить компрометацию входа

- Подтвердить безопасный вход

Примечание.

Служба защиты идентификации оценивает степень риска для всех потоков аутентификации, как интерактивных, так и не интерактивных. Отчет о рискованных входах теперь включает как интерактивные, так и неинтерактивные случаи входа. Используйте фильтр "тип входа" для изменения этого представления.

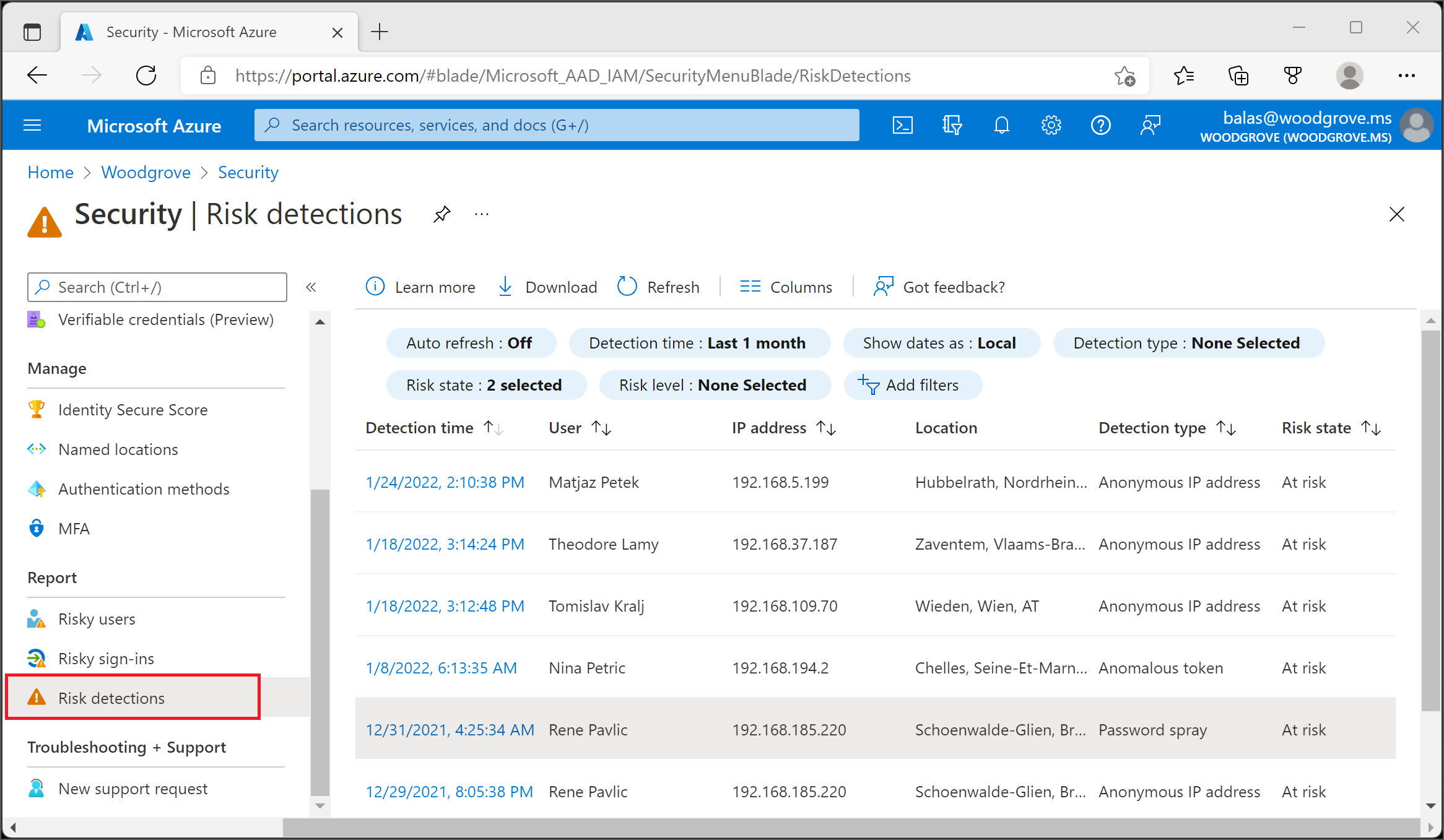

Обнаружения рисков

Отчет об обнаружении потенциальных рисков содержит фильтруемые данные за последние 90 дней (3 месяца).

Информация, доступная в отчете об обнаружении рисков, поможет администратору найти следующие сведения:

- сведения о каждом обнаружении рисков, включая тип.

- Другие риски, активированные в то же время

- Расположение попытки входа

- Ссылка на дополнительные сведения из Microsoft Defender for Cloud Apps.

Затем администраторы могут вернуться к отчету о рисках или о входах пользователей для выполнения действий на основе собранных данных.

Примечание.

Наша система может обнаружить, что событие риска, внесенное в оценку риска пользователя, совершающего рискованные действия, было ложноположительным результатом или что риск пользователя был устранен путем применения политики, например путем ответа на запрос MFA или защищенной смены пароля. В этих случаях система отменит состояние риска, к событию будет добавлена строка описания "AI confirmed sign-in safe" (ИИ подтвердил безопасный вход) и это событие больше не будет влиять на риск пользователя.

Инфраструктура расследований

Организации могут использовать следующие платформы, чтобы начать расследование любых подозрительных действий. Среди прочего, для расследования могут потребоваться беседа с затронутым пользователем, проверка журналов входа в систему или журналов аудита.

- Проверьте журналы и убедитесь, является ли подозрительное действие нормальным для данного пользователя.

- Просмотрите прошлые действия пользователя, включая по крайней мере следующие свойства, чтобы узнать, является ли он нормальным для данного пользователя.

- Приложение

- Устройство — проверьте регистрацию и соответствие требованиям

- Расположение — проверьте, должен ли пользователь находиться в другом расположении или часто менять расположения

- IP-адрес

- строка агента пользователя;

- Если у вас есть доступ к другим средствам безопасности, таким как Microsoft Sentinel, проверьте наличие предупреждений, которые могут указывать на более крупные проблемы.

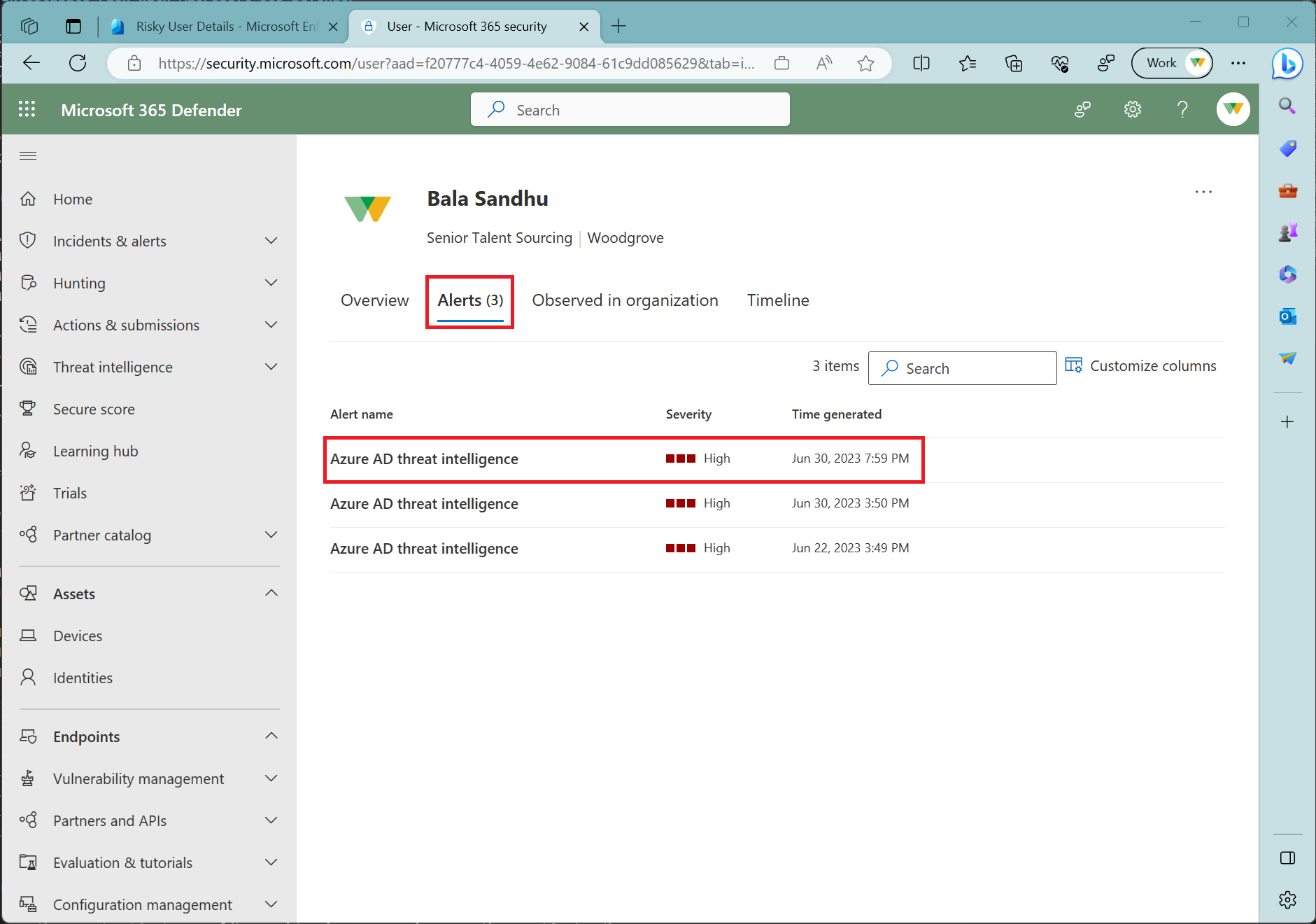

- Организации с доступом к Microsoft 365 Defender могут следовать событию риска пользователей через другие связанные оповещения и инциденты и цепочку MITRE ATT&CK.

- Выберите пользователя в отчете о рискованных пользователях.

- Выберите многоточие (...) на панели инструментов и выберите "Исследовать с помощью Microsoft 365 Defender".

- Просмотрите прошлые действия пользователя, включая по крайней мере следующие свойства, чтобы узнать, является ли он нормальным для данного пользователя.

- Свяжитесь с пользователем и узнайте, он ли выполнял подозрительную попытку входа. Многие методы проверки подлинности, например электронная почта и Teams, могут быть скомпрометированы.

- Убедитесь, что у вас есть такие сведения, как:

- Приложение

- Устройство

- Расположение

- IP-адрес

- Убедитесь, что у вас есть такие сведения, как:

Внимание

Если вы подозреваете, что злоумышленник может олицетворить пользователя, сбросить пароль и выполнить MFA; Необходимо заблокировать пользователя и отозвать все маркеры обновления и доступа.

Изучение обнаружения аналитики угроз Microsoft Entra

Чтобы изучить обнаружение рисков Microsoft Entra Threat Intelligence, выполните следующие действия.

Для обнаружения может отображаться дополнительная информация.

- Вход был получен из подозрительного IP-адреса:

- убедитесь, что этот IP-адрес действительно можно считать подозрительным в вашей среде;

- создает ли этот IP-адрес большое число неудачных входов одного или нескольких пользователей в каталоге?

- поступает ли с этого IP-адреса трафик с необычным протоколом или от неожиданного приложения, например с устаревшим протоколом Exchange?

- если это IP-адрес поставщика облачных служб, проверьте отсутствие легальных корпоративных приложений, работающих с того же IP-адреса.

- Эта учетная запись была жертвой атаки с распыления паролем:

- убедитесь, что аналогичная атака не ведется на других пользователей в вашем каталоге;

- проверьте наличие у других пользователей похожих нетипичных входов в течение того же периода; Атаки с распыления паролем могут отображать необычные шаблоны в:

- строка агента пользователя;

- Приложение

- Протокол

- диапазоны IP-адресов или ASN;

- время и частота входа в систему.

- Это обнаружение было активировано правилом в режиме реального времени:

- убедитесь, что аналогичная атака не ведется на других пользователей в вашем каталоге; Это можно найти по номеру TI_RI_#### , назначенному правилу.

- Правила реального времени защищают от новых атак, определенных аналитикой угроз Майкрософт. Если несколько пользователей в каталоге были мишенью одной атаки, изучите необычные шаблоны в других атрибутах входа.

Изучение риска с помощью Microsoft 365 Defender

Организации, которые развернули Microsoft 365 Defender и Microsoft Defender для удостоверений получают дополнительные преимущества от сигналов защиты идентификации. Это значение происходит в виде расширенной корреляции с другими данными из других частей организации и дополнительных автоматизированных исследований и реагирования.

В Microsoft 365 Defender Security Professionals и Администратор istrators могут подключаться к подозрительным действиям из таких областей, как:

- Оповещения в Defender для удостоверений

- Microsoft Defender для конечной точки

- Microsoft Defender для облака

- Microsoft Defender для облачных приложений

Дополнительные сведения о том, как исследовать подозрительные действия с помощью Microsoft 365 Defender, см. в статьях " Исследование ресурсов в Microsoft Defender для удостоверений и исследование инцидентов в Microsoft 365 Defender".

Дополнительные сведения об этих оповещениях и их структуре см. в статье "Общие сведения об оповещениях системы безопасности".

Состояние исследования

Когда сотрудники службы безопасности изучают риски в Microsoft 365 Defender и Defender для удостоверений, следующие состояния и причины возвращаются в защиту идентификации на портале и API.

| Состояние Microsoft 365 Defender | Классификация Microsoft 365 Defender | состояние риска Защита идентификации Microsoft Entra | Подробные сведения о рисках в Защита идентификации Microsoft Entra |

|---|---|---|---|

| Новый | Ложный положительный результат | Подтвержденные безопасные | M365DAdminDismissedDetection |

| Новый | Доброкачественные истинные положительные | Подтвержденные безопасные | M365DAdminDismissedDetection |

| Новый | Истинноположительный результат | Подтвержденные скомпрометированные | M365DAdminDismissedDetection |

| Выполняется | Не установлено | Под угрозой | |

| Выполняется | Ложный положительный результат | Подтвержденные безопасные | M365DAdminDismissedDetection |

| Выполняется | Доброкачественные истинные положительные | Подтвержденные безопасные | M365DAdminDismissedDetection |

| Выполняется | Истинноположительный результат | Подтвержденные скомпрометированные | M365DAdminDismissedDetection |

| "Разрешено" | Не установлено | Отменено | M365DAdminDismissedDetection |

| "Разрешено" | Ложный положительный результат | Подтвержденные безопасные | M365DAdminDismissedDetection |

| "Разрешено" | Доброкачественные истинные положительные | Подтвержденные безопасные | M365DAdminDismissedDetection |

| "Разрешено" | Истинноположительный результат | Исправленные | M365DAdminDismissedDetection |

Следующие шаги

- Устранение рисков и разблокирование пользователей

- Identity Protection policies (Политики защиты идентификации)

- Включение политик входа и риска для пользователей