Установка агента Log Analytics на компьютерах Windows

Эта статья содержит информацию об установке агента Log Analytics на компьютерах с Windows с помощью следующих методов:

- установка вручную с помощью мастера установки или командной строки;

- Desired State Configuration (DSC) в службе автоматизации Azure.

Методы установки, описанные в этой статье, обычно используются для виртуальных машин в локальной среде или других облаках. Сведения о более эффективных вариантах, которые можно использовать для виртуальных машин Azure, см. в разделе Варианты установки.

Внимание

Поддержка устаревшего агента Log Analyticsбудет прекращена в августе 2024 года. После этой даты корпорация Майкрософт не будет предоставлять поддержку агента Log Analytics. Чтобы продолжить прием данных, перейдите на агент Azure Monitor до августа 2024 года.

Примечание.

Установка агента Log Analytics, как правило, не требует перезагрузки компьютера.

Требования

Поддерживаемые операционные системы

Список версий Windows, поддерживаемых агентом Log Analytics, см. в статье Обзор агентов Azure Monitor.

Требования для поддержки подписывания кода SHA-2

Агент Windows начал монопольное использование подписывания SHA-2 с 17 августа 2020 года. Это изменение повлияло на клиентов, использующих агент Log Analytics в устаревшей ОС в составе любой службы Azure, такой как Azure Monitor, Служба автоматизации Azure, Управление обновлениями Azure, Отслеживание изменений Azure, Microsoft Defender для облака, Microsof Sentinel и Расширенная защита от угроз в Microsoft Defender.

Это изменение не требует никаких действий клиента, если только агент не используется в устаревшей версии ОС, такой как Windows 7, Windows Server 2008 R2 и Windows Server 2008. Клиенты, работающие в устаревшей версии ОС, должны были выполнять следующие действия на своих компьютерах до 17 августа 2020 года, иначе их агенты переставали отправлять данные в свои рабочие области Log Analytics:

установить последний пакет обновления для своей ОС. Необходимые версии пакета обновления:

- Windows 7 с пакетом обновления 1 (SP1)

- Windows Server 2008 с пакетом обновления 2 (SP2)

- Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Установите обновления Windows для подписывания SHA-2 для вашей ОС, как описано в разделе Требования для поддержки подписывания кода SHA-2 для Windows и WSUS (2019)

Обновление до последней версии агента Windows (версия 10.20.18067).

Рекомендуется настроить агент для использования TLS 1.2.

Требования к сети

Требования к сети для агента Windows приведены в разделе Обзор агента Log Analytics.

Настройка агента для использования TLS 1.2

Протокол TLS 1.2 обеспечивает безопасность обмена данными между агентом Windows и службой Log Analytics. Если вы устанавливаете операционную систему без включения TLS по умолчанию, необходимо настроить TLS 1.2, выполнив указанные ниже действия.

Найдите следующий подраздел реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Создайте подраздел в разделе Protocols для TLS 1.2: HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Создайте подраздел Client в созданном ранее подразделе версии протокола TLS 1.2. Например, HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Создайте следующие значения DWORD в папке HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client:

- Enabled [значение = 1];

- DisabledByDefault [значение = 0].

Настройте .NET Framework 4.6 или более поздней версии для поддержки функции безопасного шифрования, поскольку по умолчанию она отключена. Устойчивое шифрование подразумевает использование более безопасных сетевых протоколов, таких как TLS 1.2, а также блокировку протоколов, которые не являются безопасными.

- Найдите следующий подраздел реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319.

- Создайте параметр DWORD SchUseStrongCrypto в этом подразделе со значением 1.

- Найдите следующий подраздел реестра: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319.

- Создайте параметр DWORD SchUseStrongCrypto в этом подразделе со значением 1.

- Перезагрузите систему, чтобы параметры вступили в силу.

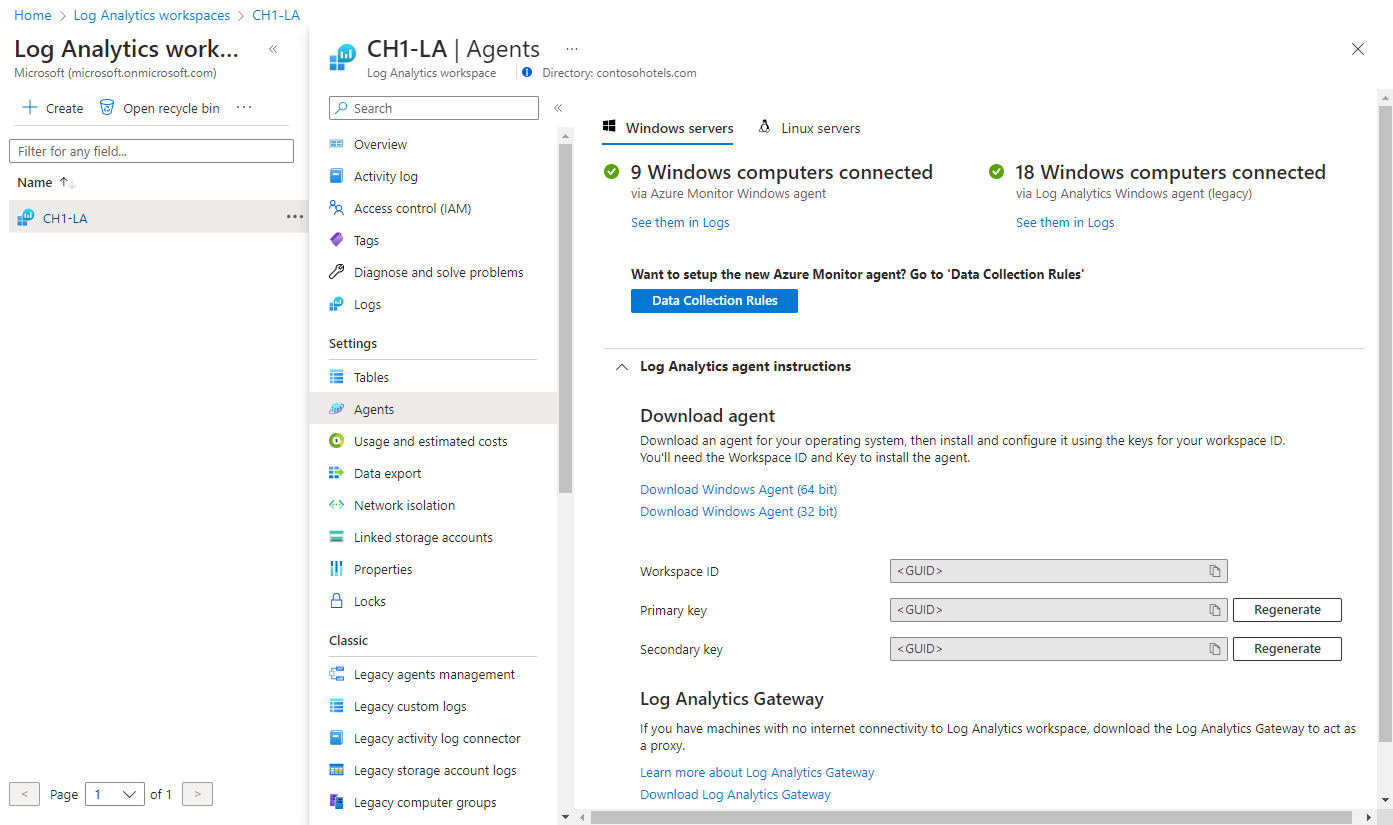

Идентификатор и ключ рабочей области

Независимо от используемого метода установки для рабочей области Log Analytics, к которой будет подключен агент, потребуется идентификатор и ключ. Выберите рабочую область в меню Рабочие области Log Analytics на портале Azure. Затем в разделе Параметры выберите "Агенты".

Примечание.

Во время начальной настройки агент не может передавать отчеты более чем в одну рабочую область. Добавьте или удалите рабочую область после установки, обновив параметры на панели управления или в PowerShell.

Примечание.

При повторном создании общих ключей рабочей области Log Analytics это не позволяет немедленно ограничить доступ к любым агентам, использующим эти ключи. Агенты используют ключ для создания сертификата, срок действия которого истекает через три месяца. Повторное создание общих ключей не позволит агентам обновлять свои сертификаты, не продолжая использовать эти сертификаты до истечения срока их действия.

Установка агента

Внимание

Поддержка устаревшего агента Log Analyticsбудет прекращена в августе 2024 года. После этой даты корпорация Майкрософт не будет предоставлять поддержку агента Log Analytics. Чтобы продолжить прием данных, перейдите на агент Azure Monitor до августа 2024 года.

Ниже приведены инструкции по установке и настройке агента Log Analytics в Azure и облаке Azure для государственных организаций с помощью мастера установки для агента на компьютере. Сведения о настройке агента для отправки отчетов в группу управления System Center Operations Manager см. в разделе Развертывание агента Operations Manager с помощью мастера установки агента.

- В рабочей области Log Analytics на ранее открытой странице Серверы Windows выберите соответствующую версию агента для скачивания (Download Windows Agent (Скачать агент для Windows)) в зависимости от архитектуры процессора, на котором выполняется операционная система Windows.

- Запустите программу установки, чтобы установить агент на компьютере.

- На странице приветствия нажмите кнопку Далее.

- На странице Условия лицензии прочтите лицензию и нажмите кнопку Принимаю.

- На странице Папка назначения измените или оставьте папку установки по умолчанию и нажмите кнопку Далее.

- На странице Параметры установки агента выберите подключение агента к Azure Log Analytics и нажмите Далее.

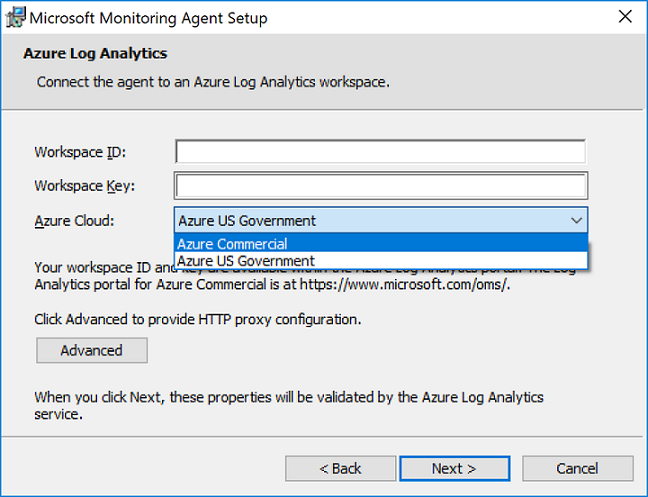

- На странице Azure Log Analytics выполните следующие действия:

- Вставьте идентификатор рабочей области и ключ рабочей области (первичный ключ), скопированные ранее. Если компьютер должен передавать данные в рабочую область Log Analytics в облаке Azure для государственных организаций, выберите Azure для государственных организаций США из раскрывающегося списка Облако Azure.

- Если компьютер должен обмениваться данными со службой Log Analytics через прокси-сервер, щелкните Дополнительно и укажите URL-адрес и номер порта прокси-сервера. Если для доступа к прокси-серверу требуется аутентификация, введите имя пользователя и пароль для аутентификации на прокси-сервере, затем нажмите кнопку Далее.

- Нажмите кнопку Далее после завершения предоставления необходимых параметров конфигурации.

- На странице Готовность к установке просмотрите выбранные параметры и нажмите кнопку Установить.

- На странице Настройка успешно завершена нажмите кнопку Готово.

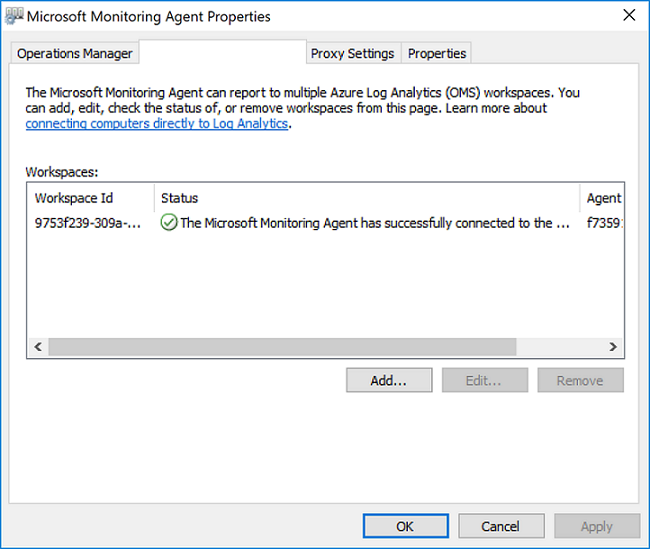

После завершения работы Агента мониторинга Microsoft появится в Панель управления. Чтобы убедиться, что он отправляет отчеты в Log Analytics, ознакомьтесь с разделом Проверка подключения агента к Log Analytics.

Проверка подключения агента к Azure Monitor

После завершения установки агента можно убедиться, что он успешно подключен и выдает отчет двумя способами.

Найдите элемент Microsoft Monitoring Agent в панель управления системы и безопасности. Выберите его, а затем на вкладке Azure Log Analytics должно появиться следующее сообщение от агента: The Microsoft Monitoring Agent has successfully connected to the Microsoft Operations Management Suite service. (Microsoft Monitoring Agent успешно подключен к службе Microsoft Operations Management Suite).

Вы также можете выполнить запрос журнала на портале Azure:

На портале Azure найдите и выберите область Монитор.

Выберите Журналы в меню.

На панели Журналы в поле запроса введите:

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

В возвращаемых результатах поиска должны отображаться записи пульса для компьютера, указывающие, что агент успешно подключен и отправляет отчеты в службу.

Помещение информации в кэш

Перед отправкой в Azure Monitor данные из агента Log Analytics сохраняются в кэш на локальном компьютере, в папке C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State. Агент делает попытки отправки каждые 20 секунд. В случае сбоя он будет ожидать экспоненциально увеличивающийся период времени между попытками, пока передача не завершится успешно. Он будет ждать 30 секунд перед второй попыткой, 60 секунд — перед следующей попыткой, затем — 120 секунд и так далее, до 8,5 часов между повторными попытками, пока подключение не будет успешно установлено. Это время ожидания выбирается немного случайным образом, чтобы не допустить одновременной попытки подключения всеми агентами. По достижении максимального размера буфера самые старые данные удаляются.

Размер кэша по умолчанию составляет 50 МБ, но его можно задать в диапазоне от 5 МБ до 1,5 ГБ. Он хранится в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum. Это значение представляет число страниц, каждая из которых вмещает 8 КБ.

Следующие шаги

- Дополнительные сведения о перенастройке, обновлении или удалении агента из виртуальной машины см. в статье Обслуживание агента Log Analytics для Windows и Linux и управление им.

- Если во время установки агента или управления им возникают проблемы, см. раздел Устранение неполадок с агентом Windows.