Включение защиты с учетом данных

В этой статье описывается, как включить состояние безопасности с учетом данных в Microsoft Defender для облака.

Перед началом работы

- Прежде чем включить состояние безопасности с учетом данных, просмотрите поддержку и предварительные требования.

- Если включить CSPM Defender или Defender для планов служба хранилища, расширение обнаружения конфиденциальных данных автоматически включено. Этот параметр можно отключить, если вы не хотите использовать состояние безопасности с поддержкой данных, но мы рекомендуем использовать эту функцию для получения наибольшего значения от Defender для облака.

- Конфиденциальные данные определяются на основе параметров конфиденциальности данных в Defender для облака. Вы можете настроить параметры конфиденциальности данных, чтобы определить данные, которые ваша организация считает конфиденциальными.

- После включения функции требуется до 24 часов.

Включение в CSPM в Defender (Azure)

Выполните следующие действия, чтобы включить состояние безопасности с учетом данных. Перед началом работы не забудьте просмотреть необходимые разрешения.

Перейдите к разделу Microsoft Defender для облака>Параметры среды.

Выберите соответствующую подписку Azure.

Для плана CSPM Defender выберите состояние "Вкл .".

Если CSPM Defender уже включен, выберите Параметры в столбце покрытия мониторинга плана CSPM Defender и убедитесь, что компонент обнаружения конфиденциальных данных имеет значение On.

После включения обнаружения конфиденциальных данных в CSPM в Defender автоматически будет включена поддержка дополнительных типов ресурсов, так как расширяется диапазон поддерживаемых типов ресурсов.

Включение в CSPM в Defender (AWS)

Перед началом работы

- Не забудьте: просмотрите требования к обнаружению AWS и необходимые разрешения.

- Убедитесь, что политика не блокирует подключение к контейнерам Amazon S3.

- Для экземпляров RDS: шифрование KMS между учетными записями поддерживается, но дополнительные политики доступа KMS могут препятствовать доступу.

Включение ресурсов AWS

Контейнеры S3 и экземпляры RDS

- Включение состояния безопасности данных, как описано выше

- Следуйте инструкциям, чтобы скачать шаблон CloudFormation и запустить его в AWS.

Автоматическое обнаружение контейнеров S3 в учетной записи AWS запускается автоматически.

Для контейнеров S3 сканер Defender для облака выполняется в учетной записи AWS и подключается к контейнерам S3.

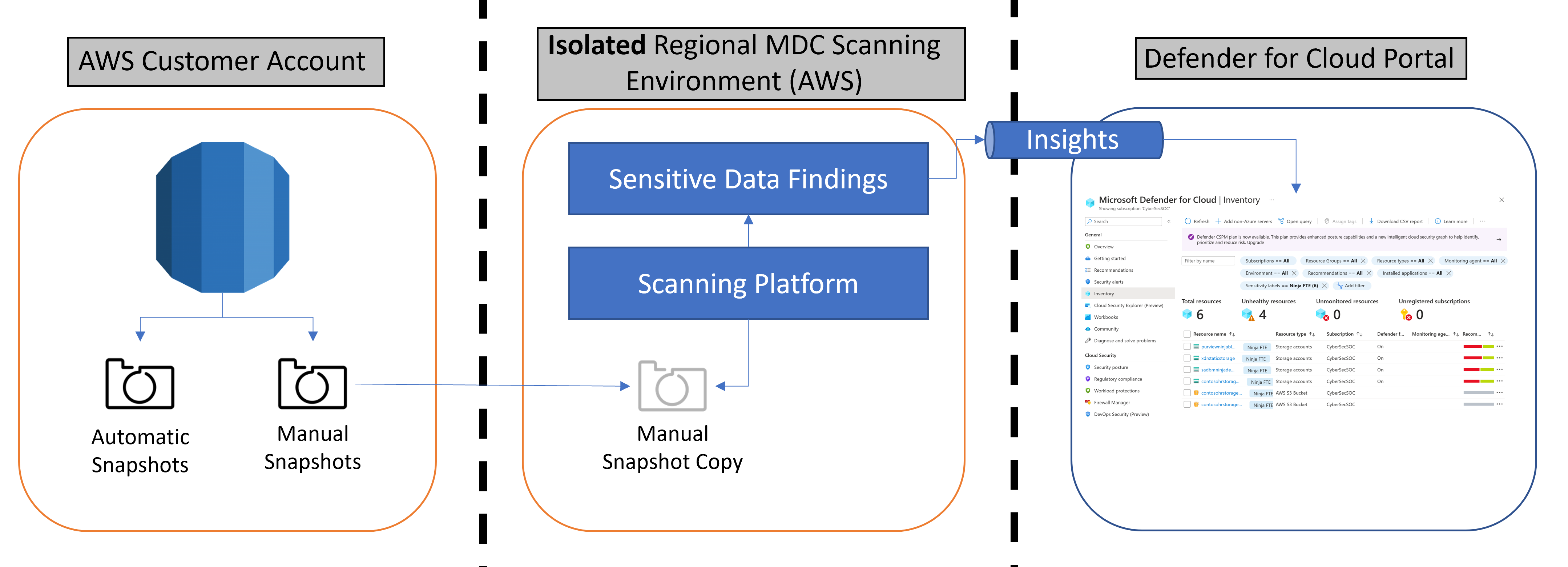

Для экземпляров RDS обнаружение будет активировано после включения обнаружения конфиденциальных данных. Средство проверки займет последний автоматический моментальный снимок для экземпляра, создадите ручной моментальный снимок в исходной учетной записи и скопируйте его в изолированную среду, принадлежащей Корпорации Майкрософт, в том же регионе.

Моментальный снимок используется для создания динамического экземпляра, который копируется, сканируется, а затем немедленно уничтожается (вместе с скопированным моментальным снимком).

Сообщается только о результатах сканирования платформой сканирования.

Проверка политик блокировки S3

Если процесс включения не работал из-за заблокированной политики, проверка следующее:

- Убедитесь, что политика сегментов S3 не блокирует подключение. В контейнере AWS S3 выберите политику сегментов> разрешений. Проверьте сведения о политике, чтобы убедиться, что служба проверки Microsoft Defender для облака, запущенная в учетной записи Майкрософт в AWS, не заблокирована.

- Убедитесь, что политика SCP не блокирует подключение к контейнеру S3. Например, политика SCP может блокировать вызовы API чтения в регион AWS, где размещается контейнер S3.

- Убедитесь, что эти необходимые вызовы API разрешены политикой SCP: AssumeRole, GetBucketLocation, GetObject, ListBucket, GetBucketPublicAccessBlock

- Убедитесь, что политика SCP позволяет вызывать регион AWS us-east-1, который является регионом по умолчанию для вызовов API.

Включение мониторинга с поддержкой данных в Defender для служба хранилища

Обнаружение угроз конфиденциальной данных по умолчанию включено, если компонент обнаружения конфиденциальных данных включен в плане Defender для служба хранилища. Подробнее.

Только служба хранилища Azure ресурсы будут проверяться, если план CSPM Defender отключен.