Настройка VPN-клиента для конфигурации "точка — сеть": проверка подлинности с помощью сертификата RADIUS

Для установления подключения "точка— сеть" к виртуальной сети необходимо настроить клиентское устройство, из которого будет выполняться подключение. Эта статья поможет вам создать и установить конфигурацию VPN-клиента для проверки подлинности с помощью сертификата RADIUS.

При использовании проверки подлинности RADIUS доступны различные варианты проверки подлинности: на основе сертификата, на основе пароля и другие методы и протоколы проверки подлинности. Настройка VPN-клиента отличается для каждого типа аутентификации. Для настройки VPN-клиента используются файлы конфигурации клиента, содержащие необходимые параметры.

Примечание

Начиная с 1 июля 2018 года прекращается поддержка TLS 1.0 и TLS 1.1 в VPN-шлюзе Azure. VPN-шлюз будет поддерживать только TLS 1.2. Затрагиваются только подключения "точка — сеть", но не подключения "сеть — сеть". Если вы используете TLS для VPN-подключений "точка — сеть" на клиентах с Windows 10 или более поздней версии, никаких действий не требуется. Если вы используете TLS для подключений "точка — сеть" клиентов с Windows 7 и Windows 8, обратитесь к разделу VPN-шлюз: вопросы и ответы за инструкциями по обновлению.

Рабочий процесс

Ниже приведен рабочий процесс настройки аутентификации RADIUS для подключений типа "точка — сеть".

Получите конфигурацию VPN-клиента для выбранного варианта проверки подлинности и используйте ее для настройки VPN-клиента (эта статья).

Важно!

Если вы создали профиль конфигурации VPN-клиента, а затем внесли изменения в конфигурацию VPN-подключения "точка — сеть" (например, изменили тип VPN-протокола или проверки подлинности), создайте и установите новую конфигурацию VPN-клиента на устройствах пользователей.

Вы можете создать файлы конфигурации VPN-клиента для аутентификации RADIUS на основе сертификата с использованием протокола EAP-TLS. Как правило, для проверки подлинности пользователя при VPN-подключениях используется сертификат, который выпущен предприятием. Убедитесь, что на устройствах всех пользователей, для которых инициируется подключение, установлен сертификат, и что сервер RADIUS может его проверить.

В командах для параметра -AuthenticationMethod укажите значение EapTls. При аутентификации на основе сертификата клиент проверяет сервер RADIUS, оценивая его сертификат. Параметр -RadiusRootCert определяет CER-файл с корневым сертификатом, который используется для проверки сервера RADIUS.

Для каждого клиентского VPN-устройства требуется установленный сертификат клиента. Иногда у устройства Windows может быть несколько сертификатов клиента. В таком случае при проверке подлинности может отобразиться всплывающее диалоговое окно со списком всех сертификатов. Пользователь должен выбрать в списке нужный сертификат. Сертификат можно найти с помощью фильтра, указав корневой сертификат, к которому должен привязываться сертификат клиента.

Параметр -ClientRootCert определяет CER-файл с корневым сертификатом. Это необязательный параметр. Если у устройства, для которого вам нужно установить подключение, есть один сертификат клиента, этот параметр указывать не требуется.

Создание файлов конфигурации VPN-клиента

Вы можете создать файлы конфигурации VPN-клиента с помощью портала Azure или с помощью Azure PowerShell.

Портал Azure

Перейдите к шлюзу виртуальной сети.

Щелкните Конфигурация точка-сеть.

Щелкните Загрузить VPN-клиент.

Выберите клиента и заполните любую запрашиваемую информацию. В зависимости от конфигурации может потребоваться отправить корневой сертификат Radius на портал. Экспортируйте сертификат в требуемый X.509 в кодировке Base-64 (. Cer) отформатируйте и откройте его с помощью текстового редактора, например Блокнота. Вы увидите текст, аналогичный приведенному в следующем примере. Раздел, выделенный синим цветом, содержит сведения, которые вам нужно скопировать и отправить в Azure.

Если ваш файл не похож на приведенный пример, это, скорее всего, означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base-64. Кроме того, при использовании другого текстового редактора вместо Блокнота следует учитывать, что в некоторых редакторах может без ведома пользователя выполняться нежелательное форматирование текста. Это может вызвать проблемы при передаче текста из этого сертификата в Azure.

Щелкните Загрузить, чтобы создать файл .zip.

Файл .zip будет загружен, как правило, в папку "Загрузки".

Azure PowerShell

Вы можете создать файлы конфигурации VPN-клиента для аутентификации на основе сертификата. Вы можете создать файлы конфигурации VPN-клиента с помощью следующей команды:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Выполненная команда возвращает ссылку. Скопируйте и вставьте ссылку в веб-браузер, чтобы скачать файл VpnClientConfiguration.zip. Распакуйте файл. Отобразятся следующие папки:

- WindowsAmd64 и WindowsX86. Эти папки содержат пакеты установщика 64- и 32-разрядной версий Windows соответственно.

- GenericDevice. Эта папка содержит общие сведения для создания конфигурации VPN-клиента.

Если вы уже создали файлы конфигурации клиента, получить их можно с помощью командлета Get-AzVpnClientConfiguration. Но если изменить конфигурацию VPN-подключения "точка — сеть", например изменить тип VPN-протокола или проверки подлинности, конфигурация не обновится автоматически. Необходимо выполнить командлет New-AzVpnClientConfiguration для создания скачиваемого файла конфигурации.

Чтобы получить созданные файлы конфигурации, используйте следующую команду:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Собственный VPN-клиент Windows

Если вы настроили IKEv2 или SSTP, можно использовать собственный VPN-клиент.

Выберите пакет конфигурации и установите его на клиентском устройстве. Для 64-разрядной архитектуры процессора выберите пакет установщика VpnClientSetupAmd64. Для 32-разрядной архитектуры процессора выберите пакет установщика VpnClientSetupX86. При появлении всплывающего окна SmartScreen выберите Дополнительно>Выполнить в любом случае. Вы также можете сохранить пакет для установки на других клиентских компьютерах.

Для выполнения проверки подлинности каждому клиенту требуется сертификат клиента. Установите сертификат клиента. Сведения о клиентских сертификатах см. в статье Создание и экспорт сертификатов для подключений "точка — сеть" с помощью PowerShell в Windows 10 или Windows Server 2016. Установка созданного сертификата описывается в разделе Установка сертификата клиента для аутентификации Azure на основе сертификата при подключениях типа "точка — сеть".

На клиентском компьютере перейдите в раздел Параметры сети и выберите VPN. Для VPN-подключения отображается имя виртуальной сети, к которой оно устанавливается.

Собственный VPN-клиент Mac (macOS)

Для каждого устройства Mac, которое подключается к виртуальной сети Azure, нужно создать отдельный профиль, так как для аутентификации таких устройств в профиле необходимо указать сертификат пользователя. Или, если вы включили в конфигурацию тип туннеля IKEv2, можно будет использовать только собственный VPN-клиент macOS. В папке Generic содержатся все сведения, требуемые для создания профиля.

- Файл VpnSettings.xml содержит такие важные параметры, как адрес сервера и тип туннеля.

- Файл VpnServerRoot.cer содержит корневой сертификат, который требуется для проверки VPN-шлюза при установке подключения "точка — сеть".

- Файл RadiusServerRoot.cer содержит корневой сертификат, который требуется для проверки сервера RADIUS при аутентификации.

Чтобы настроить на устройстве Mac собственный VPN-клиент для проверки подлинности на основе сертификата, сделайте следующее:

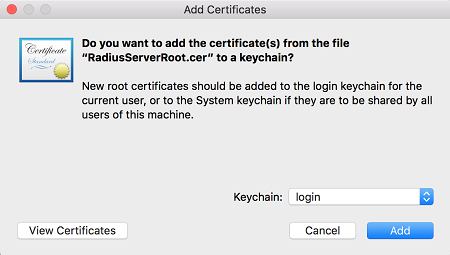

Импортируйте корневые сертификаты VpnServerRoot и RadiusServerRoot на устройство Mac. Скопируйте каждый файл на устройство Mac, дважды щелкните его и выберите Add (Добавить).

Для выполнения проверки подлинности каждому клиенту требуется сертификат клиента. Установите сертификат клиента на клиентском устройстве.

Откройте диалоговое окно Network (Сеть) в разделе Network Preferences (Параметры сети). Щелкните + , чтобы создать профиль подключения "точка — сеть" между VPN-клиентом и виртуальной сетью Azure.

Установите следующие значения: для параметра Interface (Интерфейс) — VPN, для VPN Type (Тип VPN) — IKEv2. Укажите имя профиля в поле Service Name (Имя службы), а затем нажмите кнопку Create (Создать), чтобы создать профиль подключения VPN-клиента.

В папке Generic из файла VpnSettings.xml скопируйте значение тега VpnServer. Вставьте это значение в поля профиля Server Address (Адрес сервера) и Remote ID (Удаленный ИД). Не заполняйте поле Local ID (Локальный ИД).

Выберите Authentication Settings (Параметры проверки подлинности), а затем — Certificate (Сертификат).

Щелкните Select (Выбрать), чтобы выбрать сертификат, который будет использоваться для проверки подлинности.

В окне Choose An Identity (Выбор удостоверения) отобразится список доступных сертификатов. Выберите нужный сертификат, а затем нажмите кнопку Continue (Продолжить).

В поле Local ID (Локальный ИД) укажите имя сертификата (из шага 6). В нашем примере это ikev2Client.com. Нажмите кнопку Apply (Применить), чтобы сохранить изменения.

В диалоговом окне Network (Сеть) выберите Apply (Применить), чтобы сохранить все изменения. Затем выберите Connect (Подключиться), чтобы установить подключение "точка — сеть" к виртуальной сети Azure.

Дальнейшие действия

Вернитесь к статье, чтобы завершить настройку подключения типа "точка — сеть".

Дополнительные сведения см. в руководстве по устранению неполадок подключения типа "точка — сеть" в Azure.