Подключение серверов Windows к службе Microsoft Defender для конечной точки

Область применения:

- Windows Server 2016 и Windows Server 2012 R2

- Windows Server Semi-Annual Enterprise Channel

- Windows Server 2019 и более поздних версий

- Выпуск Windows Server 2019 Core

- Windows Server 2022

- Microsoft Defender для конечной точки

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Defender для конечной точки расширяет поддержку, включив также операционную систему Windows Server. Эта поддержка обеспечивает расширенные возможности обнаружения и исследования атак с помощью консоли XDR в Microsoft Defender. Поддержка Windows Server предоставляет более глубокое представление о действиях сервера, обеспечивает охват для обнаружения атак на ядро и память, а также позволяет выполнять действия по реагированию.

В этой статье описывается подключение определенных серверов Windows к Microsoft Defender для конечной точки.

Инструкции по скачиванию и использованию базовых показателей безопасности Windows для серверов Windows см. в статье Базовые показатели безопасности Windows.

Совет

В качестве компаньона к этой статье ознакомьтесь с руководством по настройке анализатора безопасности , чтобы ознакомиться с рекомендациями и научиться укреплять защиту, повышать соответствие требованиям и уверенно перемещаться по ландшафту кибербезопасности. Чтобы настроить интерфейс на основе вашей среды, вы можете получить доступ к руководству по автоматической настройке анализатора безопасности в Центре администрирования Microsoft 365.

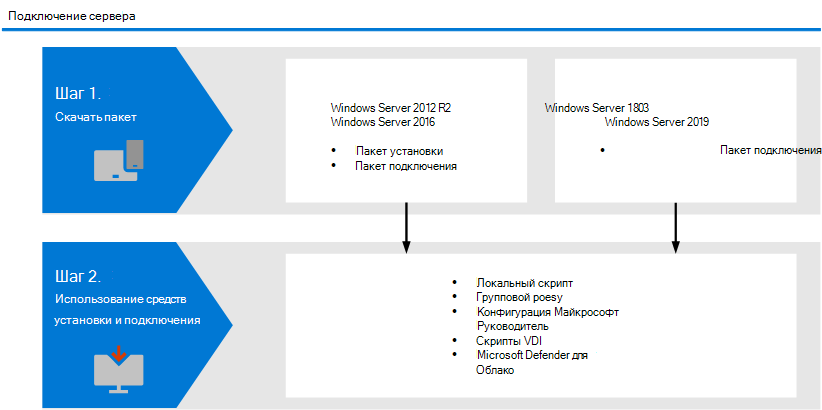

Общие сведения о подключении Windows Server

Чтобы успешно подключить серверы, вам потребуется выполнить следующие общие действия.

Примечание.

Выпуски Windows Hyper-V Server не поддерживаются.

Интеграция с Microsoft Defender для серверов:

Microsoft Defender для конечной точки легко интегрируется с Microsoft Defender для серверов. Вы можете автоматически подключать серверы, чтобы серверы, отслеживаемые Microsoft Defender для облака, отображались в Defender для конечной точки, а также проводить подробные исследования в качестве клиента Microsoft Defender для облака. Дополнительные сведения см. в статье Защита конечных точек с помощью интегрированного решения EDR в Defender для облака: Microsoft Defender для конечной точки.

Примечание.

Для Windows Server 2016 и Windows Server 2012 R2 можно вручную установить или обновить современное унифицированное решение на этих компьютерах или использовать интеграцию для автоматического развертывания или обновления серверов, охватываемых соответствующим планом Microsoft Defender для сервера. Дополнительные сведения о переходе см. в статье Защита конечных точек с помощью интегрированного решения EDR в Defender для облака: Microsoft Defender для конечной точки.

- При использовании Microsoft Defender для облака для мониторинга серверов клиент Defender для конечной точки создается автоматически (в США для пользователей из США, в ЕС для европейских пользователей и в Великобритании для пользователей Из Великобритании). Данные, собираемые Defender для конечной точки, хранятся в географическом расположении клиента, как определено во время подготовки.

- Если вы используете Defender для конечной точки перед использованием Microsoft Defender для облака, ваши данные хранятся в расположении, указанном при создании клиента, даже если вы интегрируете с Microsoft Defender для облака позже.

- После настройки вы не сможете изменить расположение, в котором хранятся данные. Если вам нужно переместить данные в другое место, обратитесь в службу поддержки Майкрософт, чтобы сбросить клиент.

- Мониторинг конечных точек сервера с использованием этой интеграции отключен для клиентов Office 365 GCC.

- Ранее использование microsoft Monitoring Agent (MMA) в Windows Server 2016 и Windows Server 2012 R2 и предыдущих версиях Windows Server позволяло шлюзу OMS и Log Analytics обеспечить подключение к облачным службам Defender. Новое решение, например Microsoft Defender для конечной точки в Windows Server 2022, Windows Server 2019 и Windows 10 или более поздней версии, не поддерживает этот шлюз.

- На серверах Linux, подключенных через Microsoft Defender для облака, настроена начальная конфигурация для запуска антивирусной программы Defender в пассивном режиме.

Windows Server 2016 и Windows Server 2012 R2:

- Скачивание пакетов установки и подключения

- Применение пакета установки

- Следуйте инструкциям по подключению для соответствующего средства.

Windows Server Semi-Annual Enterprise Channel и Windows Server 2019:

- Скачивание пакета подключения

- Следуйте инструкциям по подключению для соответствующего средства.

Windows Server 2016 и Windows Server 2012 R2

Функциональные возможности в современном унифицированном решении

Предыдущая реализация (до апреля 2022 г.) подключения Windows Server 2016 и Windows Server 2012 R2 требовала использования Microsoft Monitoring Agent (MMA).

Новый пакет унифицированного решения упрощает подключение серверов за счет удаления зависимостей и шагов установки. Он также предоставляет расширенный набор функций. Дополнительные сведения см. в статье Защита Windows Server 2012 R2 и 2016.

В зависимости от сервера, который вы подключаете, единое решение устанавливает антивирусную программу Microsoft Defender и (или) датчик EDR. В следующей таблице показано, какой компонент установлен и что встроено по умолчанию.

| Версия сервера | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 | ||

| Windows Server 2016 | Встроенные | |

| Windows Server 2019 или более поздней версии | Встроенные | Встроенные |

Если вы ранее подключали серверы с помощью MMA, следуйте указаниям, приведенным в разделе Миграция сервера , чтобы перейти на новое решение.

Важно!

Прежде чем продолжить подключение, ознакомьтесь с разделом Известные проблемы и ограничения в новом унифицированном пакете решения для Windows Server 2012 R2 и Windows Server 2016.

Предварительные условия

Предварительные требования для Windows Server 2016 и Windows Server 2012 R2

Рекомендуется установить на сервере последнюю доступную версию SSU и LCU.

- Необходимо установить обновление стека обслуживания (SSU) от 14 сентября 2021 г. или более поздней версии.

- Необходимо установить последнее накопительное обновление (LCU) от 20 сентября 2018 г. или более поздней версии.

- Включите антивирусную функцию Microsoft Defender и убедитесь, что она обновлена. Дополнительные сведения о включении антивирусной программы Defender на Windows Server см. в разделах Повторное включение антивирусной программы Defender на Windows Server, если она была отключена , и Повторное включение антивирусной программы Defender на Windows Server, если она была удалена.

- Скачайте и установите последнюю версию платформы с помощью Центра обновления Windows. Кроме того, можно скачать пакет обновления вручную из каталога Центра обновления Майкрософт или из MMPC.

Предварительные требования для работы со сторонними решениями безопасности

Если вы планируете использовать стороннее решение для защиты от вредоносных программ, необходимо запустить антивирусную программу в Microsoft Defender в пассивном режиме. Не забудьте установить пассивный режим во время установки и подключения.

Примечание.

Если вы устанавливаете Microsoft Defender для конечной точки на серверах с McAfee Endpoint Security (ENS) или VirusScan Enterprise (VSE), возможно, потребуется обновить версию платформы McAfee, чтобы антивирусная программа Microsoft Defender не была удалена или отключена. Дополнительные сведения, включая необходимые номера конкретных версий, см. в статье Центра знаний McAfee.

Обновление пакетов Microsoft Defender для конечной точки в Windows Server 2016 и Windows Server 2012 R2

Чтобы регулярно получать улучшения продукта и исправления для компонента датчика EDR, убедитесь, что Центр обновления Windows KB5005292 применен или утвержден. Кроме того, сведения о обновлении компонентов защиты см. в статье Управление обновлениями антивирусной программы в Microsoft Defender и применение базовых показателей.

Если вы используете windows Server Update Services (WSUS) и (или) Microsoft Endpoint Configuration Manager, это новое обновление Microsoft Defender для конечной точки для датчика EDR доступно в категории Microsoft Defender для конечной точки.

Сводка по шагам подключения

- ШАГ 1 . Скачивание пакетов установки и подключения

- ШАГ 2 . Применение пакета установки и подключения

- ШАГ 3. Выполните действия по подключению

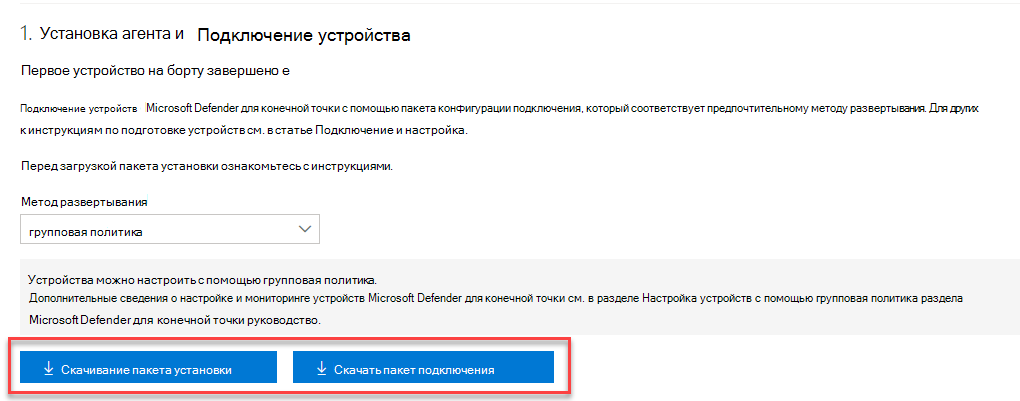

ШАГ 1. Скачивание пакетов установки и подключения

Вам потребуется скачать пакеты установки и подключения с портала.

Примечание.

Пакет установки обновляется ежемесячно. Перед использованием обязательно скачайте последнюю версию пакета. Чтобы обновить после установки, не нужно снова запускать пакет установщика. В этом случае установщик сначала попросит вас отключить подключение, так как это является требованием для удаления. См . статью Пакеты обновления для Microsoft Defender для конечной точки в Windows Server 2012 R2 и 2016.

Примечание.

В Windows Server 2016 и Windows Server 2012 R2 антивирусная программа Microsoft Defender должна быть установлена как компонент (см. раздел Переключение на MDE) и полностью обновлена перед продолжением установки.

Если вы используете решение для защиты от вредоносных программ сторонних разработчиков, перед установкой добавьте исключения для антивирусной программы Microsoft Defender (из этого списка процессов Microsoft Defender на вкладке Процессы Defender) в решение сторонних разработчиков. Также рекомендуется добавить решения безопасности сторонних разработчиков в список исключений антивирусной программы Defender.

Пакет установки содержит MSI-файл, который устанавливает агент Microsoft Defender для конечной точки.

Пакет подключения содержит следующий файл:

WindowsDefenderATPOnboardingScript.cmd— содержит скрипт подключения.

Чтобы скачать пакеты, выполните следующие действия.

В Microsoft Defender XDR перейдите в раздел Подключение конечной точки параметров >>.

Выберите Windows Server 2016 и Windows Server 2012 R2.

Выберите Скачать пакет установки и сохраните файл .msi.

Выберите Скачать пакет подключения и сохраните файл .zip.

Установите пакет установки, используя любой из вариантов установки антивирусной программы Microsoft Defender. Для установки требуются административные разрешения.

Важно!

Сценарий локального подключения подходит для подтверждения концепции, но не должен использоваться для развертывания в рабочей среде. Для рабочего развертывания рекомендуется использовать групповую политику или Microsoft Endpoint Configuration Manager.

ШАГ 2. Применение пакета установки и подключения

На этом шаге необходимо установить компоненты предотвращения и обнаружения, необходимые перед подключением устройства к облачной среде Microsoft Defender для конечной точки, чтобы подготовить компьютер к подключению. Убедитесь, что выполнены все предварительные требования .

Примечание.

Антивирусная программа Microsoft Defender будет установлена и будет активной, если вы не настроите ее в пассивный режим.

Параметры установки пакетов Microsoft Defender для конечной точки

В предыдущем разделе вы скачали пакет установки. Пакет установки содержит установщик для всех компонентов Microsoft Defender для конечной точки.

Для установки агента можно использовать любой из следующих параметров:

- Установка с помощью командной строки

- Установка с помощью скрипта

- Применение пакетов установки и подключения с помощью групповой политики

Установка Microsoft Defender для конечной точки с помощью командной строки

Используйте пакет установки из предыдущего шага, чтобы установить Microsoft Defender для конечной точки.

Выполните следующую команду, чтобы установить Microsoft Defender для конечной точки:

Msiexec /i md4ws.msi /quiet

Чтобы удалить компьютер, сначала отключите компьютер с помощью соответствующего сценария отключения. Затем выполните удаление с помощью программы > и компоненты панели > управления.

Кроме того, выполните следующую команду удаления, чтобы удалить Microsoft Defender для конечной точки:

Msiexec /x md4ws.msi /quiet

Чтобы выполнить приведенную выше команду, необходимо использовать тот же пакет, который использовался для установки.

Параметр /quiet отключает все уведомления.

Примечание.

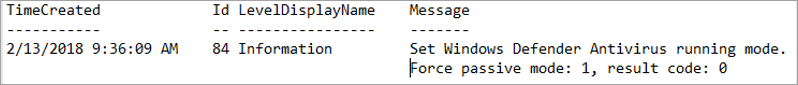

Антивирусная программа в Microsoft Defender не переходит в пассивный режим автоматически. Вы можете настроить антивирусную программу Microsoft Defender для запуска в пассивном режиме, если вы используете антивирусную программу или антивредоносное ПО сторонних разработчиков. Для установки из командной строки необязательный FORCEPASSIVEMODE=1 компонент антивирусной программы Microsoft Defender сразу же устанавливает пассивный режим, чтобы избежать помех. Затем, чтобы антивирусная программа Defender оставалась в пассивном режиме после подключения для поддержки таких возможностей, как блокировка EDR, задайте раздел реестра ForceDefenderPassiveMode.

Поддержка Windows Server предоставляет более глубокое представление о действиях сервера, обеспечивает охват для обнаружения атак на ядро и память, а также позволяет выполнять действия по реагированию.

Установка Microsoft Defender для конечной точки с помощью скрипта

Вспомогательный скрипт установщика можно использовать для автоматизации установки, удаления и подключения.

Примечание.

Сценарий установки подписан. Любые изменения в скрипте делают подпись недействительной. При скачивании скрипта из GitHub рекомендуемым подходом, чтобы избежать случайного изменения, является скачивание исходных файлов в виде ZIP-архива, а затем извлечение их для получения install.ps1 файла (на главной странице кода щелкните раскрывающееся меню Код и выберите "Скачать ZIP-файл").

Этот скрипт можно использовать в различных сценариях, в том числе описанных в разделе Сценарии миграции сервера из предыдущего решения Microsoft Defender для конечной точки на основе MMA, а также для развертывания с помощью групповой политики, как описано ниже.

Применение пакетов установки и подключения Microsoft Defender для конечной точки с помощью групповой политики при установке с помощью сценария установщика

Создайте групповую политику:

Откройте консоль управления групповыми политиками (GPMC), щелкните правой кнопкой мыши объекты групповой политики , которые требуется настроить, и выберите Создать. Введите имя нового объекта групповой политики в появившемся диалоговом окне и нажмите кнопку ОК.Откройте консоль управления групповыми политиками (GPMC), щелкните правой кнопкой мыши объект групповой политики, который требуется настроить, и выберите изменить.

В редакторе управления групповыми политикамиперейдите в раздел Конфигурация компьютера, Параметры и Параметры панели управления.

Щелкните правой кнопкой мыши запланированные задачи, наведите указатель мыши на пункт Создать, а затем выберите пункт Немедленная задача (по крайней мере Windows 7).

В открывавшемся окне Задача перейдите на вкладку Общие . В разделе Параметры безопасности выберите Изменить пользователя или Группу и введите SYSTEM, а затем выберите Проверить имена , а затем ОК. NT AUTHORITY\SYSTEM отображается как учетная запись пользователя, от имени задачи будет выполняться.

Выберите Запустить независимо от того, вошел ли пользователь в систему или нет, и установите флажок Запустить с самыми высокими привилегиями .

В поле Имя введите соответствующее имя запланированной задачи (например, Развертывание Defender для конечной точки).

Перейдите на вкладку Действия и выберите Создать... Убедитесь, что в поле Действие выбран пункт Запустить программу. Скрипт установщика обрабатывает установку и немедленно выполняет шаг подключения после завершения установки. Выберите C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe укажите аргументы:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdПримечание.

Рекомендуемый параметр политики выполнения —

Allsigned. Для этого требуется импортировать сертификат подписи скрипта в хранилище доверенных издателей локального компьютера, если скрипт выполняется от имени SYSTEM в конечной точке.Замените \\servername-or-dfs-space\share-name UNC-путем, используя полное доменное имя файлового сервера (FQDN) общего install.ps1 файла. Пакет установщика md4ws.msi должен быть размещен в том же каталоге. Убедитесь, что разрешения пути UNC разрешают доступ на запись к учетной записи компьютера, устанавливающей пакет, для поддержки создания файлов журнала. Если вы хотите отключить создание файлов журнала (не рекомендуется), можно использовать параметры -noETL -noMSILog.

В сценариях, в которых требуется, чтобы антивирусная программа Microsoft Defender существовала совместно с антивредоносными решениями сторонних разработчиков, добавьте параметр $Passive, чтобы установить пассивный режим во время установки.

Нажмите кнопку ОК и закройте все открытые окна GPMC.

Чтобы связать объект групповой политики с подразделением, щелкните правой кнопкой мыши и выберите Связать существующий объект групповой политики. В появившемся диалоговом окне выберите объект групповой политики, который необходимо связать. Нажмите кнопку ОК.

Дополнительные параметры конфигурации см. в разделах Настройка примеров параметров коллекции и Другие рекомендуемые параметры конфигурации.

ШАГ 3. Выполните действия по подключению

Следующие действия применимы только в том случае, если вы используете стороннее решение для защиты от вредоносных программ. Вам потребуется применить следующий параметр пассивного режима антивирусной программы в Microsoft Defender. Убедитесь, что он настроен правильно:

Задайте следующую запись реестра:

- Путь:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Имя:

ForceDefenderPassiveMode - Тип:

REG_DWORD - Значение:

1

- Путь:

Известные проблемы и ограничения в новом унифицированном пакете решения для Windows Server 2016 и Windows Server 2012 R2

Важно!

Всегда скачивать последнюю версию пакета установщика с портала Microsoft Defender (https://security.microsoft.com) перед выполнением новой установки и убедитесь, что выполнены необходимые условия. После установки убедитесь в регулярном обновлении с помощью обновлений компонентов, описанных в разделе Пакеты обновления для Microsoft Defender для конечной точки в Windows Server 2012 R2 и 2016.

Обновление операционной системы может привести к проблеме установки на компьютерах с более медленными дисками из-за истечения времени ожидания при установке службы. Сбой установки с сообщением "Не удалось найти c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend". Используйте последний пакет установки и последнюю версию скриптаinstall.ps1 , чтобы при необходимости удалить неудачную установку.

Пользовательский интерфейс в Windows Server 2016 и Windows Server 2012 R2 позволяет выполнять только базовые операции. Сведения о локальном выполнении операций на устройстве см. в статье Управление Microsoft Defender для конечной точки с помощью PowerShell, WMI и MPCmdRun.exe. В результате функции, которые специально зависят от взаимодействия с пользователем, например когда пользователю предлагается принять решение или выполнить определенную задачу, могут работать неправильно. Рекомендуется отключить или не включать пользовательский интерфейс и не требовать взаимодействия с пользователем на любом управляемом сервере, так как это может повлиять на возможности защиты.

Не все правила сокращения направлений атаки применимы ко всем операционным системам. См . раздел Правила сокращения направлений атак.

Обновления операционной системы не поддерживаются. Отключите подключение, а затем удалите перед обновлением. Пакет установщика можно использовать только для обновления установок, которые еще не были обновлены с помощью новой платформы защиты от вредоносных программ или пакетов обновления датчиков EDR.

Для автоматического развертывания и подключения нового решения с помощью Microsoft Endpoint Configuration Manager (MECM) необходимо использовать версию 2207 или более позднюю. Вы по-прежнему можете настроить и развернуть с помощью версии 2107 с накопительным пакетом исправлений, но для этого требуются дополнительные действия по развертыванию. Дополнительные сведения см. в статье Сценарии миграции Microsoft Endpoint Configuration Manager .

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 и Windows Server 2022

Скачать пакет

В Microsoft Defender XDR перейдите в раздел Подключение к конечным >> точкам управления устройствами>.

Выберите Windows Server 1803 и 2019.

Выберите Скачать пакет. Сохраните его как WindowsDefenderATPOnboardingPackage.zip.

Выполните действия, описанные в разделе Действия по подключению .

Проверка подключения и установки

Убедитесь, что антивирусная программа Microsoft Defender и Microsoft Defender для конечной точки запущены.

Запуск теста обнаружения для проверки подключения

После подключения устройства можно выполнить тест обнаружения, чтобы убедиться, что устройство правильно подключено к службе. Дополнительные сведения см. в статье Запуск теста обнаружения на недавно подключенном устройстве Microsoft Defender для конечной точки.

Примечание.

Запуск антивирусной программы Microsoft Defender не требуется, но рекомендуется. Если другой антивирусный продукт является основным решением для защиты конечных точек, вы можете запустить антивирусную программу Defender в пассивном режиме. Убедиться, что пассивный режим включен, можно только после проверки того, что датчик Microsoft Defender для конечной точки (SENSE) запущен.

Выполните следующую команду, чтобы убедиться, что антивирусная программа Microsoft Defender установлена:

Примечание.

Этот шаг проверки необходим, только если вы используете антивирусную программу Microsoft Defender в качестве активного решения для защиты от вредоносных программ.

sc.exe query WindefendЕсли результатом будет "Указанная служба не существует в качестве установленной службы", вам потребуется установить антивирусную программу Microsoft Defender.

Сведения о том, как использовать групповую политику для настройки антивирусной программы Microsoft Defender и управления ими на серверах Windows, см. в статье Использование параметров групповой политики для настройки и управления антивирусной программой Microsoft Defender.

Выполните следующую команду, чтобы убедиться, что Microsoft Defender для конечной точки запущен:

sc.exe query senseРезультат должен показать, что он работает. Если у вас возникли проблемы с подключением, см. статью Устранение неполадок при подключении.

Запустить проверку обнаружения

Выполните действия, описанные в разделе Запуск теста обнаружения на недавно подключенном устройстве , чтобы убедиться, что сервер отчитывается в Defender для службы конечной точки.

Дальнейшие действия

После успешного подключения устройств к службе необходимо настроить отдельные компоненты Microsoft Defender для конечной точки. Следуйте указаниям по настройке возможностей , чтобы получить рекомендации по включению различных компонентов.

Отключение серверов Windows

Вы можете отключить выпуск Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 и Windows Server 2019 Core с помощью того же метода, который доступен для клиентских устройств Windows 10.

- Отключение устройств с помощью групповой политики

- Отключение устройств с помощью Configuration Manager

- Отключение устройств с помощью средств управления мобильными устройствами

- Отключение устройств с помощью локального скрипта

После отключения можно приступить к удалению пакета единого решения в Windows Server 2016 и Windows Server 2012 R2.

Для других версий Windows Server можно отключить серверы Windows из службы двумя способами:

- Удаление агента MMA

- Удаление конфигурации рабочей области Defender для конечной точки

Примечание.

Эти инструкции по отключению для других версий Windows Server также применяются, если вы используете предыдущий Microsoft Defender для конечной точки для Windows Server 2016 и Windows Server 2012 R2, для которых требуется MMA. Инструкции по переходу на новое унифицированное решение см . в статье Сценарии миграции сервера в Microsoft Defender для конечной точки.

Связанные статьи

- Подключение устройств Windows с помощью Configuration Manager

- Подключение предыдущих версий Windows

- Подключение устройств Windows 10

- Подключение устройствах, отличных от Windows

- Настройка параметров прокси-сервера и соединения с Интернетом

- Запуск теста обнаружения на недавно подключенном устройстве Defender для конечной точки

- Устранение неполадок с подключением Microsoft Defender для конечной точки

- Простой единый вход в Microsoft Entra

- Устранение неполадок с подключением, связанных с управлением безопасностью Microsoft Defender для конечной точки

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по