Краткое руководство. Простой единый вход Microsoft Entra

Microsoft Entra простой единый вход (Простой единый вход) автоматически входит в систему пользователей при использовании корпоративных рабочих столов, подключенных к корпоративной сети. Простой единый вход предоставляет пользователям простой доступ к облачным приложениям без использования других локальных компонентов.

Чтобы развернуть простой единый вход для идентификатора Microsoft Entra с помощью Microsoft Entra Подключение, выполните действия, описанные в следующих разделах.

Проверка соблюдения предварительных требований

Выполните указанные ниже предварительные требования.

Настройте сервер Microsoft Entra Подключение: если вы используете сквозную проверку подлинности в качестве метода входа, никакие другие предварительные требования проверка не требуются. Если вы используете синхронизацию хэша паролей в качестве метода входа и существует брандмауэр между Microsoft Entra Подключение и идентификатором Microsoft Entra, убедитесь, что:

Вы используете Microsoft Entra Подключение версии 1.1.644.0 или более поздней.

Если брандмауэр или прокси-сервер разрешен, добавьте подключения к списку разрешений для

*.msappproxy.netURL-адресов через порт 443. Если требуется определенный URL-адрес вместо дикого карта для конфигурации прокси-сервера, можно настроитьtenantid.registration.msappproxy.net, гдеtenantidнаходится GUID клиента, для которого настраивается функция. Если исключения прокси-сервера на основе URL-адресов недоступны в вашей организации, вы можете вместо этого разрешить доступ к диапазонам IP-адресов центра обработки данных Azure, которые обновляются еженедельно. Это необходимое условие применимо только при включении функции простого единого входа. Он не требуется для прямого входа пользователей.Примечание.

- Microsoft Entra Подключение версии 1.1.557.0, 1.1.558.0, 1.1.561.0 и 1.1.614.0 связаны с синхронизацией хэша паролей. Если вы не планируете использовать синхронизацию хэша паролей в сочетании с сквозной проверкой подлинности, ознакомьтесь с заметками о выпуске Microsoft Entra Подключение, чтобы узнать больше.

Используйте поддерживаемую топологию Microsoft Entra Подключение. Убедитесь, что вы используете одну из поддерживаемых топологий Microsoft Entra Подключение.

Примечание.

Простой единый вход поддерживает несколько локальных лесов Windows Server Active Directory (Windows Server AD), независимо от того, существуют ли между ними отношения доверия Windows Server AD.

Настройте учетные данные администратора домена: для каждого леса Windows Server AD необходимо иметь учетные данные администратора домена, которые:

- Вы синхронизируете идентификатор Microsoft Entra с помощью Microsoft Entra Подключение.

- Содержит пользователей, для которого требуется включить простой единый вход.

Включение современной проверки подлинности. Чтобы использовать эту функцию, необходимо включить современную проверку подлинности в клиенте.

Используйте последние версии клиентов Microsoft 365: чтобы получить автоматический вход с клиентами Microsoft 365 (например, с Outlook, Word или Excel), пользователи должны использовать версии 16.0.8730.xxxx или более поздней версии.

Примечание.

Если у вас есть исходящий HTTP-прокси, убедитесь, что URL-адрес autologon.microsoftazuread-sso.com находится в списке разрешений. Этот URL-адрес следует указать явно, так как дикий карта может не приниматься.

Включение функции

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Включите простой единый вход с помощью Microsoft Entra Подключение.

Примечание.

Если microsoft Entra Подключение не соответствует вашим требованиям, вы можете включить простой единый вход с помощью PowerShell. Используйте этот параметр, если у вас несколько доменов в лесу Windows Server AD, и вы хотите нацелить домен, чтобы включить простой единый вход.

Если вы выполняете новую установку Microsoft Entra Подключение, выберите пользовательский путь установки. На странице входа пользователя выберите параметр "Включить единый вход".

Примечание.

Этот параметр доступен, только если выбранный метод входа — синхронизация хэша паролей или сквозная проверка подлинности.

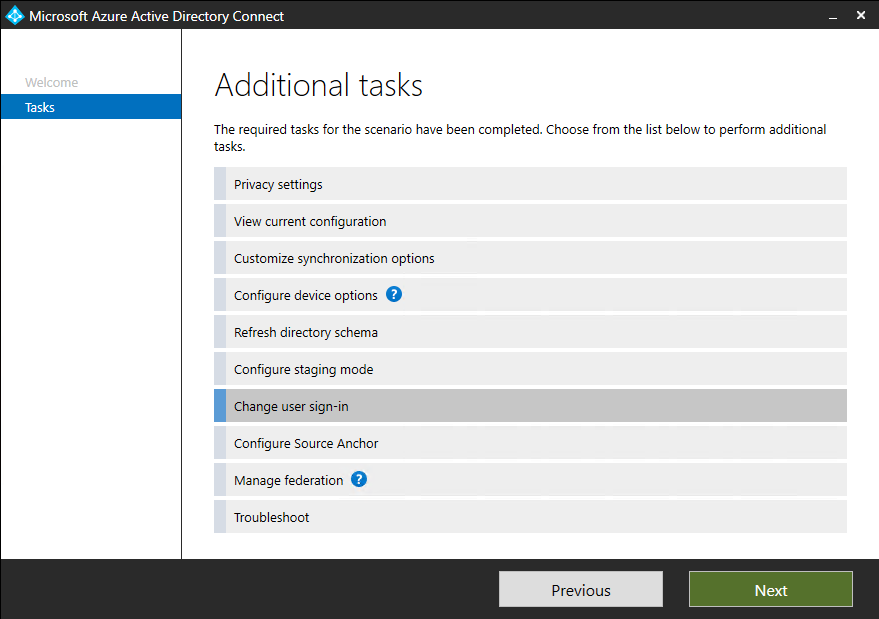

Если у вас уже есть установка Microsoft Entra Подключение, в разделе "Дополнительные задачи" выберите "Изменить вход пользователя" и нажмите кнопку "Далее". Если вы используете Microsoft Entra Подключение версии 1.1.880.0 или более поздней версии, параметр "Включить единый вход" выбран по умолчанию. Если вы используете более раннюю версию Microsoft Entra Подключение, выберите параметр "Включить единый вход".

Перейдите на страницу "Включить единый вход". Укажите учетные данные домена Администратор istrator для каждого леса Windows Server AD, который:

- Вы синхронизируете идентификатор Microsoft Entra с помощью Microsoft Entra Подключение.

- Содержит пользователей, для которого требуется включить простой единый вход.

После завершения работы мастера в клиенте включен простой единый вход.

Примечание.

Учетные данные Администратор istrator домена не хранятся в microsoft Entra Подключение или в идентификаторе Microsoft Entra. Они используются только для включения функции.

Чтобы убедиться, что вы правильно включили простой единый вход, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум гибридное удостоверение Администратор istrator.

- Перейдите к службе "Гибридное управление удостоверениями>>" Microsoft Entra Подключение> Подключение синхронизации.

- Убедитесь, что для простого единого входа задано значение Enabled.

Важно!

Простой единый вход создает учетную запись компьютера с именем AZUREADSSOACC в каждом лесу Windows Server AD в локальном каталоге Windows Server AD. Учетная AZUREADSSOACC запись компьютера должна быть строго защищена по соображениям безопасности. Для управления учетной записью компьютера должны быть разрешены только учетные записи домена Администратор istrator. Убедитесь, что делегирование Kerberos в учетной записи компьютера отключено, и что у другой учетной записи в Windows Server AD есть разрешения на делегирование учетной AZUREADSSOACC записи компьютера. Сохраните учетные записи компьютеров в подразделении организации, чтобы они были безопасными от случайного удаления и доступ к ним могут получить только Администратор istratorы домена.

Примечание.

Если вы используете архитектуры защиты от кражи учетных данных и pass-the-Hash в локальной среде, внесите соответствующие изменения, чтобы учетная AZUREADSSOACC запись компьютера не в конечном итоге в контейнере карантина.

Развертывание компонента

Вы можете постепенно развернуть простой единый вход для пользователей, используя инструкции, приведенные в следующих разделах. Сначала необходимо добавить следующий URL-адрес Microsoft Entra ко всем или выбранным параметрам зоны интрасети пользователя с помощью групповой политики в Windows Server AD:

https://autologon.microsoftazuread-sso.com

Кроме того, необходимо включить параметр политики зоны интрасети с именем Allow updates to status bar через скрипт с помощью групповой политики.

Примечание.

Следующие инструкции работают только для интернет-Обозреватель, Microsoft Edge и Google Chrome в Windows (если Google Chrome предоставляет общий доступ к набору URL-адресов доверенных сайтов с Обозреватель Интернета). Узнайте, как настроить Mozilla Firefox и Google Chrome в macOS.

Почему необходимо изменить параметры зоны интрасети пользователя

По умолчанию браузер автоматически вычисляет правильную зону из Интернета или интрасети из определенного URL-адреса. Например, http://contoso/ сопоставляется с зоной интрасети и http://intranet.contoso.com/ сопоставляется с зоной Интернета (так как URL-адрес содержит период). Браузеры не отправляют билеты Kerberos в облачную конечную точку, например URL-адрес Microsoft Entra, если вы явно не добавите URL-адрес в зону интрасети браузера.

Существует два способа изменения параметров зоны интрасети пользователей.

| Параметр | Решение администратора | Взаимодействие с пользователем |

|---|---|---|

| Групповая политика | Администратор блокирует изменение параметров зоны интрасети | Пользователи не могут изменять собственные параметры |

| Предпочтение групповой политики | Администратор позволяет изменять параметры зоны интрасети | Пользователи могут изменить свои параметры. |

Подробные действия групповой политики

Откройте редактор "Управление групповыми политиками".

Измените групповую политику, которая применяется к некоторым или всем пользователям. В этом примере используется политика домена по умолчанию.

Перейдите к политикам> конфигурации>пользователей Администратор istrative templates>Windows Components>Internet Обозреватель Internet панель управления>> Security Page. Выберите список назначений зоны сайта.

Включите политику и введите следующие значения в диалоговом окне:

Имя значения: URL-адрес Microsoft Entra, в котором пересылаются билеты Kerberos.

Значение (данные): 1 указывает зону интрасети.

Результат выглядит следующим образом:

Имя значения:

https://autologon.microsoftazuread-sso.comЗначение (данные): 1

Примечание.

Если вы хотите запретить пользователям использовать простой единый вход (например, если эти пользователи входят в общие киоски), задайте для предыдущих значений значение 4. Это действие добавляет URL-адрес Microsoft Entra в ограниченную зону и простой единый вход для пользователей все время завершается ошибкой.

Выберите ОК, затем выберите ОК еще раз.

Перейдите к политикам> конфигурации>пользователей Администратор istrative templates>Windows Components>Internet Обозреватель Internet панель управления>> Security Page>Intranet Zone. Выберите "Разрешить обновления" в строке состояния с помощью скрипта.

Включите параметр политики и нажмите кнопку ОК.

Подробные действия по предпочтениям групповой политики

Откройте редактор "Управление групповыми политиками".

Измените групповую политику, которая применяется к некоторым или всем пользователям. В этом примере используется политика домена по умолчанию.

Перейдите в раздел "Параметры конфигурации>пользователей>" Windows Параметры> Registry>New>Registry item.

Введите или выберите следующие значения, как показано, и нажмите кнопку "ОК".

Путь к ключу: Software\Microsoft\Windows\CurrentVersion\Internet Параметры\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Имя значения: https

Тип значения: REG_DWORD

Данные о значении: 00000001

Рекомендации в отношении браузера

В следующих разделах содержатся сведения о простом едином входе, относящееся к разным типам браузеров.

Mozilla Firefox (все платформы)

Если вы используете параметры политики проверки подлинности в вашей среде, убедитесь, что вы добавите URL-адрес Microsoft Entra (https://autologon.microsoftazuread-sso.com) в раздел SPNEGO . Вы также можете задать параметр PrivateBrowsing true, чтобы разрешить простой единый вход в режиме частного просмотра.

Safari (macOS)

Убедитесь, что компьютер под управлением macOS присоединен к Windows Server AD.

Инструкции по присоединению устройства macOS к Windows Server AD находятся за пределами область этой статьи.

Microsoft Edge на базе Chromium (все платформы)

Если вы переопределили параметры политики AuthNegotiateDelegateAllowlist или AuthServerAllowlist в вашей среде, убедитесь, что вы также добавите URL-адрес Microsoft Entra (https://autologon.microsoftazuread-sso.com) в эти параметры политики.

Microsoft Edge на основе Chromium (macOS и другие платформы, отличные от Windows)

Сведения о добавлении URL-адреса Microsoft Entra для интегрированной проверки подлинности в список разрешений см . в microsoft Edge на основе списка политик Chromium на основе Chromium на основе macOS и других платформ, отличных от Windows.

Google Chrome (все платформы)

Если вы переопределили параметры политики AuthNegotiateDelegateAllowlist или AuthServerAllowlist в вашей среде, убедитесь, что вы также добавите URL-адрес Microsoft Entra (https://autologon.microsoftazuread-sso.com) в эти параметры политики.

macOS

Использование сторонних расширений групповой политики Active Directory для развертывания URL-адреса Microsoft Entra в Firefox и Google Chrome для пользователей macOS находится за пределами область этой статьи.

Известные ограничения браузеров

Простой единый вход не работает в Internet Explorer, если этот браузер работает в режиме повышенной защиты. Простой единый вход поддерживает следующую версию Microsoft Edge на основе Chromium, и она работает в режиме InPrivate и гостевой по проектированию. Microsoft Edge (устаревшая версия) больше не поддерживается.

Возможно, потребуется настроить AmbientAuthenticationInPrivateModesEnabled для пользователей InPrivate или гостевых пользователей в соответствии с соответствующей документацией:

Тестирование простого единого входа

Чтобы проверить функцию для конкретного пользователя, убедитесь, что соблюдаются все следующие условия:

- Пользователь выполняет вход на корпоративном устройстве.

- Устройство присоединено к домену Windows Server AD. Устройство не должно быть присоединено к Microsoft Entra.

- Устройство имеет прямое подключение к контроллеру домена либо в корпоративной проводной или беспроводной сети, либо через удаленное подключение, например VPN-подключение.

- Вы развернули функцию для этого пользователя с помощью групповой политики.

Чтобы проверить сценарий, в котором пользователь вводит имя пользователя, но не пароль:

- Выполните вход в https://myapps.microsoft.com. Не забудьте очистить кэш браузера или использовать новый частный сеанс с любым из поддерживаемых браузеров в частном режиме.

Чтобы протестировать сценарий, в котором пользователю не нужно вводить имя пользователя или пароль, выполните одно из следующих действий:

- Выполните вход в

https://myapps.microsoft.com/contoso.onmicrosoft.com. Не забудьте очистить кэш браузера или использовать новый частный сеанс с любым из поддерживаемых браузеров в частном режиме. Заменитеcontosoименем своего клиента. - Войдите в

https://myapps.microsoft.com/contoso.comв новом частном сеансе браузера. Заменитеcontoso.comпроверенный домен (не федеративный домен) на клиенте.

Смена ключей

В включении функции Microsoft Entra Подключение создает учетные записи компьютеров (представляющий идентификатор Microsoft Entra) во всех лесах Windows Server AD, в которых включен простой единый вход. Дополнительные сведения см. в статье Microsoft Entra с простым единым входом: подробное изучение технических сведений.

Важно!

Ключ расшифровки Kerberos в учетной записи компьютера, если утечка, может использоваться для создания билетов Kerberos для любого пользователя в лесу Windows Server AD. Затем злоумышленники могут олицетворить вход Microsoft Entra для скомпрометированных пользователей. Настоятельно рекомендуется периодически выполнять переключение этих ключей расшифровки Kerberos или по крайней мере один раз в 30 дней.

Инструкции по перекату ключей см. в статье Microsoft Entra с простым единым входом: часто задаваемые вопросы.

Важно!

Этот шаг не требуется выполнять немедленно после включения функции. Меняйте ключи расшифровки Kerberos по крайней мере каждые 30 дней.

Следующие шаги

- Технический подробный обзор. Общие сведения о том, как работает функция простого единого входа.

- Часто задаваемые вопросы: ответы на часто задаваемые вопросы о простом едином входе.

- Устранение неполадок. Узнайте, как устранить распространенные проблемы с функцией простого единого входа.

- UserVoice: используйте форум Microsoft Entra для отправки новых запросов функций.