Обнаружение и ответ конечной точки в режиме блокировки

Область применения:

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

В этой статье описывается EDR в режиме блокировки, который помогает защитить устройства под управлением антивирусного решения сторонних разработчиков (с антивирусной программой в Microsoft Defender в пассивном режиме).

Что такое EDR в блочном режиме?

Обнаружение и ответ конечной точки (EDR) в режиме блока обеспечивает дополнительную защиту от вредоносных артефактов, если антивирусная программа Microsoft Defender не является основным антивирусным продуктом и работает в пассивном режиме. EDR в блочном режиме доступен в Defender для конечной точки плана 2.

Важно!

EDR в режиме блокировки не может обеспечить всю доступную защиту, если защита антивирусной программы Microsoft Defender в режиме реального времени находится в пассивном режиме. Некоторые возможности, которые зависят от антивирусной программы Microsoft Defender в качестве активного антивирусного решения, не будут работать, например в следующих примерах:

- Защита в режиме реального времени, включая сканирование при доступе и запланированное сканирование, недоступна, если антивирусная программа Microsoft Defender находится в пассивном режиме. Дополнительные сведения о параметрах политики защиты в режиме реального времени см. в статье Включение и настройка постоянной защиты антивирусной программы Microsoft Defender.

- Такие функции, как сетевая защита и сокращение направлений атак (хэш файлов, IP-адрес, URL-адрес и сертификаты), доступны только в том случае, если антивирусная программа Microsoft Defender работает в активном режиме. Ожидается, что антивирусное решение сторонних разработчиков включает в себя эти возможности.

EDR в блочном режиме работает в фоновом режиме для исправления вредоносных артефактов, обнаруженных EDR возможностями. Такие артефакты могли быть пропущены основным антивирусным продуктом сторонних разработчиков. EDR в режиме блокировки позволяет антивирусной программе Microsoft Defender принимать меры при обнаружении EDR после взлома.

EDR в блочном режиме интегрирован с возможностями управления угрозами & уязвимостями . Группа безопасности вашей организации получает рекомендацию по безопасности , чтобы включить EDR в режиме блокировки, если он еще не включен.

Совет

Чтобы обеспечить оптимальную защиту, обязательно разверните базовые показатели Microsoft Defender для конечной точки.

Просмотрите это видео, чтобы узнать, почему и как включить обнаружение конечных точек и реагирование (EDR) в режиме блокировки, включить поведенческую блокировку и сдерживание на каждом этапе от предварительного нарушения до последующего нарушения.

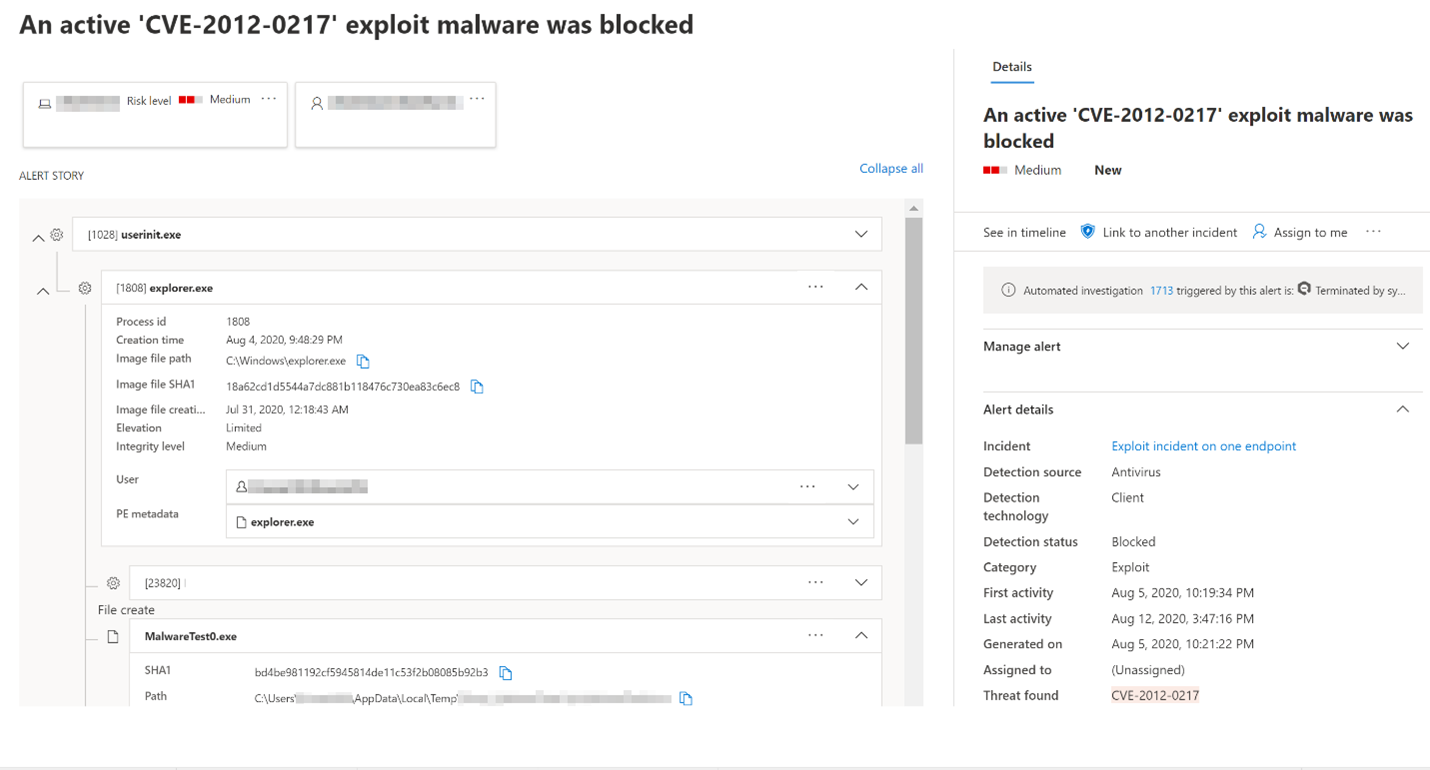

Что происходит при обнаружении чего-либо?

Если EDR в блочном режиме включен и обнаружен вредоносный артефакт, Defender для конечной точки исправит этот артефакт. Ваша группа по операциям безопасности видит состояние обнаружения Заблокировано или Запрещено в центре уведомлений, в списке как выполненные действия. На следующем рисунке показан экземпляр нежелательного программного обеспечения, который был обнаружен и исправлен с помощью EDR в блочном режиме:

Включение EDR в блочном режиме

Важно!

- Убедитесь, что требования выполнены, прежде чем включать EDR в режиме блокировки.

- Требуются лицензии Defender для конечной точки плана 2.

- Начиная с версии платформы 4.18.2202.X, вы можете настроить EDR в блочном режиме для целевых групп устройств с помощью служб CSP Intune. Вы можете продолжить настройку EDR в блочном режиме на уровне клиента на портале Microsoft Defender.

- EDR в режиме блокировки рекомендуется в первую очередь для устройств с антивирусной программой Microsoft Defender в пассивном режиме (на устройстве установлено и активно антивирусное решение сторонних разработчиков).

Портал Microsoft Defender

Перейдите на портал Microsoft Defender (https://security.microsoft.com/) и выполните вход.

Выберите Параметры Конечные>>точкиОбщие>дополнительные функции.

Прокрутите вниз и включите параметр Включить EDR в режиме блокировки.

Intune

Сведения о создании настраиваемой политики в Intune см. в статье Развертывание OMA-URIs для целевого CSP через Intune и сравнение с локальной средой.

Дополнительные сведения о поставщике служб CSP Defender, используемом для EDR в блочном режиме, см. в разделе Configuration/PassiveRemediation в разделе CSP Defender.

Требования к EDR в блочном режиме

В следующей таблице перечислены требования к EDR в блочном режиме:

| Требование | Сведения |

|---|---|

| Разрешения | Вам должна быть назначена роль глобального администратора или администратора безопасности в идентификаторе Microsoft Entra. Дополнительные сведения см. в разделе Базовые разрешения. |

| Операционная система | Устройства должны работать под управлением одной из следующих версий Windows: — Windows 11 — Windows 10 (все выпуски) — Windows Server 2019 или более поздней версии — Windows Server версии 1803 или более поздней — Windows Server 2016 и Windows Server 2012 R2 (с новым унифицированным клиентским решением) |

| Microsoft Defender для конечной точки (план 2) | Устройства должны быть подключены к Defender для конечной точки. См. следующие статьи: - Минимальные требования к Microsoft Defender для конечной точки - Подключение устройств и настройка возможностей Microsoft Defender для конечной точки - Подключение серверов Windows к службе Defender для конечной точки - Новые функции Windows Server 2012 R2 и 2016 в современном унифицированном решении (См. раздел Поддерживается ли EDR в блочном режиме в Windows Server 2016 и Windows Server 2012 R2?) |

| Антивирусная программа в Microsoft Defender | На устройствах должна быть установлена антивирусная программа Microsoft Defender и работать в активном или пассивном режиме. Убедитесь, что антивирусная программа Microsoft Defender находится в активном или пассивном режиме. |

| Облачная защита | Антивирусная программа Microsoft Defender должна быть настроена таким образом, чтобы была включена облачная защита. |

| Антивирусная платформа Microsoft Defender | Устройства должны быть обновлены. Чтобы подтвердить использование PowerShell, выполните командлет Get-MpComputerStatus от имени администратора. В строке AMProductVersion должен отображаться номер 4.18.2001.10 или более поздней версии. Дополнительные данные см. в разделе Управление обновлениями антивирусной программы в Microsoft Defender и применение базовых показателей. |

| Подсистема антивирусной программы в Microsoft Defender | Устройства должны быть обновлены. Чтобы подтвердить использование PowerShell, выполните командлет Get-MpComputerStatus от имени администратора. В строке AMEngineVersion должен отображаться 1.1.16700.2 или более поздней версии. Дополнительные данные см. в разделе Управление обновлениями антивирусной программы в Microsoft Defender и применение базовых показателей. |

Важно!

Чтобы получить наилучшее значение защиты, убедитесь, что антивирусное решение настроено для регулярного получения обновлений и основных функций, а также что исключения настроены. EDR в блочном режиме учитывает исключения, определенные для антивирусной программы в Microsoft Defender, но не индикаторы , определенные для Microsoft Defender для конечной точки.

Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Это помогает повысить безопасность вашей организации. Глобальный администратор — это очень привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

См. также

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender для конечной точки Tech Community.