Анализ угроз и реагирование на них

Совет

Знаете ли вы, что можете бесплатно опробовать функции XDR в Microsoft Defender для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

Возможности исследования угроз и реагирования на угрозы в Microsoft Defender для Office 365 помогают аналитикам безопасности и администраторам защитить Microsoft 365 своей организации для бизнес-пользователей, выполнив следующие действия:

- Упрощает выявление, мониторинг и понимание кибератак.

- Помогает быстро устранять угрозы в Exchange Online, SharePoint Online, OneDrive для бизнеса и Microsoft Teams.

- Предоставление аналитических сведений и знаний, которые помогут операциям по обеспечению безопасности предотвратить кибератаки на их организацию.

- Использование автоматизированного исследования и реагирования в Office 365 на критические угрозы на основе электронной почты.

Возможности исследования угроз и реагирования на них предоставляют аналитические сведения об угрозах и связанных действиях реагирования, доступных на портале Microsoft Defender. Эти аналитические сведения помогут группе безопасности вашей организации защитить пользователей от атак на основе электронной почты или файлов. Эти возможности помогают отслеживать сигналы и собирать данные из нескольких источников, таких как действия пользователей, проверка подлинности, электронная почта, скомпрометированные компьютеры и инциденты безопасности. Лица, принимающие бизнес-решения, и ваша команда по обеспечению безопасности могут использовать эту информацию для понимания угроз вашей организации и реагирования на них, а также для защиты интеллектуальной собственности.

Знакомство с инструментами для исследования угроз и реагирования на нее

Возможности исследования угроз и реагирования на них на портале Microsoft Defender по at https://security.microsoft.com — это набор средств и рабочих процессов реагирования, которые включают в себя:

- Обозреватель

- Инциденты

- Обучение симуляции атаки

- Автоматизированный анализ угроз и реагирование на них

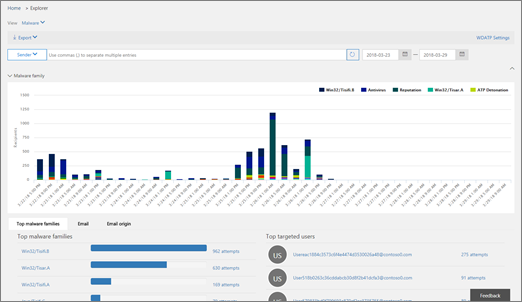

Обозреватель

Используйте Обозреватель (и обнаружение в режиме реального времени) для анализа угроз, просмотра объемов атак с течением времени, анализа данных по семействам угроз, инфраструктуре злоумышленников и т. д. Обозреватель (также называемый обозревателем угроз) — это начальное место для рабочего процесса исследования любого аналитика безопасности.

Чтобы просмотреть и использовать этот отчет на портале Microsoft Defender по адресу , перейдите в https://security.microsoft.comраздел Электронная почта & обозреватель совместной работы>. Или, чтобы перейти непосредственно на страницу проводника , используйте https://security.microsoft.com/threatexplorer.

Подключение office 365 Threat Intelligence

Эта функция доступна, только если у вас есть активная подписка на Office 365 E5, G5, Microsoft 365 E5, G5 или надстройка Threat Intelligence. Дополнительные сведения см. на странице продукта Office 365 корпоративный E5.

Данные из Microsoft Defender для Office 365 включаются в XDR в Microsoft Defender для проведения комплексного исследования безопасности почтовых ящиков Office 365 и устройств Windows.

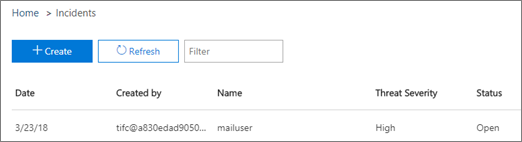

Инциденты

Используйте список инцидентов (он также называется расследованиями), чтобы просмотреть список инцидентов, связанных с безопасностью полетов. Инциденты используются для отслеживания таких угроз, как подозрительные сообщения электронной почты, а также для проведения дальнейшего исследования и исправления.

Чтобы просмотреть список текущих инцидентов для вашей организации на портале Microsoft Defender по адресу , перейдите в https://security.microsoft.comраздел Инциденты & оповещения Инциденты>. Или, чтобы перейти непосредственно на страницу Инциденты , используйте https://security.microsoft.com/incidents.

Обучение симуляции атаки

Используйте обучение симуляции атак, чтобы настроить и провести реалистичные кибератаки в вашей организации, а также выявить уязвимых людей до того, как реальная кибератака повлияет на ваш бизнес. Дополнительные сведения см. в статье Имитация фишинговой атаки.

Чтобы просмотреть и использовать эту функцию на портале Microsoft Defender по адресу , перейдите по https://security.microsoft.comэлектронной почте &обучение симуляции атак совместной работы>. Или, чтобы перейти непосредственно на страницу обучения имитации атак , используйте https://security.microsoft.com/attacksimulator?viewid=overview.

Автоматическое исследование и реагирование

Используйте возможности автоматического исследования и реагирования (AIR) для экономии времени и усилий при сопоставлении содержимого, устройств и людей, подверженных риску угроз в вашей организации. Процессы AIR могут запускаться при запуске определенных оповещений или при запуске вашей группой по операциям безопасности. Дополнительные сведения см. в статье Автоматизированное исследование и реагирование в Office 365.

Мини-приложения аналитики угроз

В рамках предложения Microsoft Defender для Office 365 (план 2) аналитики по безопасности могут просматривать сведения об известной угрозе. Это полезно, чтобы определить, существуют ли дополнительные профилактические меры или шаги, которые можно предпринять для обеспечения безопасности пользователей.

Как получить эти возможности?

Возможности исследования угроз Microsoft 365 и реагирования на них включены в Microsoft Defender для Office 365 (план 2), который входит в корпоративный E5 или в качестве надстройки для определенных подписок. Дополнительные сведения см. в статье Памятка Для Defender для Office 365 (план 1 и план 2).

Обязательные роли и разрешения

Microsoft Defender для Office 365 использует управление доступом на основе ролей. Разрешения назначаются через определенные роли в Microsoft Entra ID, Центре администрирования Microsoft 365 или портале Microsoft Defender.

Совет

Хотя некоторые роли, такие как администратор безопасности, можно назначить на портале Microsoft Defender, рекомендуется использовать центр администрирования Microsoft 365 или Идентификатор Microsoft Entra. Сведения о ролях, группах ролей и разрешениях см. в следующих ресурсах:

| Действие | Роли и разрешения |

|---|---|

| Использование панели мониторинга управления уязвимостями в Microsoft Defender Просмотр сведений о последних или текущих угрозах |

Один из следующих продуктов:

Эти роли можно назначить в Microsoft Entra ID (https://portal.azure.com) или в Центре администрирования Microsoft 365 (https://admin.microsoft.com). |

| Использование обозревателя (и обнаружения в режиме реального времени) для анализа угроз | Один из следующих продуктов:

Эти роли можно назначить в Microsoft Entra ID (https://portal.azure.com) или в Центре администрирования Microsoft 365 (https://admin.microsoft.com). |

| Просмотр инцидентов (также называемых расследованиями) Добавление сообщений электронной почты в инцидент |

Один из следующих продуктов:

Эти роли можно назначить в Microsoft Entra ID (https://portal.azure.com) или в Центре администрирования Microsoft 365 (https://admin.microsoft.com). |

| Активация действий электронной почты в инциденте Поиск и удаление подозрительных сообщений электронной почты |

Один из следующих продуктов:

Роли глобального администратора* и администратора безопасности можно назначить в Microsoft Entra ID (https://portal.azure.com) или в Центре администрирования Microsoft 365 (https://admin.microsoft.com). Роль Поиска и очистки должна быть назначена в & роли совместной работы электронной почты на портале Microsoft 36 Defender (https://security.microsoft.com). |

| Интеграция Microsoft Defender для Office 365 (план 2) с Microsoft Defender для конечной точки Интеграция Microsoft Defender для Office 365 (план 2) с сервером SIEM |

Роль глобального администратора* или администратора безопасности , назначенная в Microsoft Entra ID (https://portal.azure.com) или в Центре администрирования Microsoft 365 (https://admin.microsoft.com). --- плюс --- Соответствующая роль, назначенная в дополнительных приложениях (таких как Центр безопасности Microsoft Defender или сервер SIEM). |

Важно!

* Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Использование учетных записей с более низкими разрешениями помогает повысить безопасность организации. Глобальный администратор — это очень привилегированная роль, которая должна быть ограничена сценариями чрезвычайных ситуаций, когда вы не можете использовать существующую роль.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по