Пилотный и развертывание Microsoft Defender XDR

Область применения:

- Microsoft Defender XDR

В этой серии статей описывается весь процесс пилотного развертывания компонентов Microsoft Defender XDR в рабочем клиенте, чтобы вы могли оценить их функции и возможности, а затем завершить развертывание в организации.

Решение eXtended обнаружения и реагирования (XDR) является шагом вперед в кибербезопасности, так как оно принимает данные об угрозах из систем, которые когда-то были изолированы, и объединяет их, чтобы вы могли видеть закономерности и реагировать на предполагаемые кибератаки быстрее.

Microsoft Defender XDR:

Решение XDR, которое объединяет сведения о кибератаках для удостоверений, конечных точек, электронной почты и облачных приложений в одном месте. Он использует искусственный интеллект (ИИ) и автоматизацию для автоматической остановки некоторых типов атак и исправления затронутых ресурсов до безопасного состояния.

Это облачная унифицированная система защиты предприятия до и после нарушения безопасности. Она координирует предотвращение, обнаружение, исследование и реагирование между удостоверениями, конечными точками, электронной почтой, облачными приложениями и их данными.

Обеспечивает надежную архитектуру "Никому не доверяй", обеспечивая защиту от угроз и их обнаружение. Это помогает предотвратить или уменьшить ущерб, нанесенный бизнесу в результате нарушения. Дополнительные сведения см. в статье Реализация бизнес-сценария защиты от угроз и XDR в платформе внедрения "Никому не доверяй" (Майкрософт).

компоненты и архитектура Microsoft Defender XDR

В этой таблице перечислены компоненты Microsoft Defender XDR.

| Компонент | Описание | Дополнительные сведения |

|---|---|---|

| Microsoft Defender для удостоверений | Использует сигналы от локальная служба Active Directory Доменные службы (AD DS) и службы федерации Active Directory (AD FS) (AD FS) для выявления, обнаружения и исследования расширенных угроз, скомпрометированных удостоверений и вредоносных внутренних действий, направленных на ваша организация. | Что такое Microsoft Defender для удостоверений? |

| Exchange Online Protection | Собственный облачный ретранслятор SMTP и служба фильтрации, которая помогает защитить организацию от спама и вредоносных программ. | Обзор Exchange Online Protection (EOP) — Office 365 |

| Microsoft Defender для Office 365 | Защищает вашу организацию от вредоносных угроз, создаваемых сообщениями электронной почты, ссылками (URL-адресами) и средствами совместной работы. | Microsoft Defender для Office 365 — Office 365 |

| Microsoft Defender для конечной точки | Единая платформа для защиты устройств, обнаружения после нарушения безопасности, автоматического исследования и рекомендуемого реагирования. | Microsoft Defender для конечной точки — безопасность Windows |

| Microsoft Defender for Cloud Apps | Комплексное решение между SaaS, которое обеспечивает глубокую видимость, надежные средства управления данными и расширенную защиту от угроз в облачных приложениях. | Что такое Defender for Cloud Apps? |

| Защита Microsoft Entra ID | Оценивает данные о рисках из миллиардов попыток входа и использует эти данные для оценки риска каждого входа в клиент. Эти данные используются Microsoft Entra ID для разрешения или запрета доступа к учетной записи в зависимости от того, как настроены политики условного доступа. Защита Microsoft Entra ID отделена от Microsoft Defender XDR и входит в состав Microsoft Entra ID лицензий P2. | Что такое защита идентификации? |

На этом рисунке показана архитектура и интеграция компонентов Microsoft Defender XDR.

На этой иллюстрации:

- Microsoft Defender XDR объединяет сигналы от всех компонентов Defender для предоставления XDR в разных доменах. К ним относятся единая очередь инцидентов, автоматическое реагирование на атаки, самовосстановление (для скомпрометированных устройств, удостоверений пользователей и почтовых ящиков), поиск между угрозами и аналитика угроз.

- Microsoft Defender для Office 365 защищает вашу организацию от угроз, которые могут представлять электронные сообщения, ссылки (URL-адреса) и средства совместной работы. Он передает сигналы, полученные в результате этих действий, с Microsoft Defender XDR. Exchange Online Protection (EOP) интегрирована для обеспечения комплексной защиты входящих сообщений электронной почты и вложений.

- Microsoft Defender для удостоверений собирает сигналы от контроллеров домена и серверов AD DS под управлением AD FS и AD CS. Эти сигналы используются для защиты гибридной среды идентификации, в том числе для защиты от хакеров, которые используют скомпрометированные учетные записи для бокового перемещения между рабочими станциями в локальной среде.

- Microsoft Defender для конечной точки собирает сигналы от устройств, управляемых вашей организацией, и защищает их.

- Microsoft Defender for Cloud Apps собирает сигналы об использовании облачных приложений в организации и защищает данные, передаваемые между ИТ-средой и этими приложениями, включая санкционированные и несанкционированные облачные приложения.

- Защита Microsoft Entra ID оценивает данные о рисках из миллиардов попыток входа и использует эти данные для оценки риска каждого входа в клиент. Эти данные используются Microsoft Entra ID для разрешения или запрета доступа к учетной записи на основе условий и ограничений политик условного доступа. Защита Microsoft Entra ID отделена от Microsoft Defender XDR и входит в состав Microsoft Entra ID лицензий P2.

Microsoft Defender XDR компоненты и интеграция SIEM

Вы можете интегрировать компоненты Microsoft Defender XDR с Microsoft Sentinel или универсальной службой управления информационной безопасностью и событиями безопасности (SIEM), чтобы обеспечить централизованный мониторинг оповещений и действий из подключенных приложений.

Microsoft Sentinel — это облачное решение, предоставляющее возможности SIEM и оркестрации безопасности, автоматизации и реагирования (SOAR). Вместе Microsoft Sentinel и Microsoft Defender XDR компоненты предоставляют комплексное решение, помогая организациям защищаться от современных атак.

Microsoft Sentinel включает соединители для Microsoft Defender компонентов. Это позволяет не только получить представление о облачных приложениях, но и получить сложную аналитику для выявления киберугроз и борьбы с ними, а также для управления перемещением данных. Дополнительные сведения см. в статье Общие сведения об интеграции Microsoft Defender XDR и Microsoft Sentinel и шаги по интеграции для Microsoft Sentinel и Microsoft Defender XDR.

Дополнительные сведения о SOAR в Microsoft Sentinel (включая ссылки на сборники схем в репозитории Microsoft Sentinel GitHub) см. в статье Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel.

Сведения об интеграции со сторонними системами SIEM см. в разделе Универсальная интеграция SIEM.

Microsoft Defender XDR и пример атаки на кибербезопасность

На этой схеме показана распространенная кибератака и компоненты Microsoft Defender XDR, которые помогают обнаруживать и устранять ее.

Кибератака начинается с фишингового сообщения электронной почты, которое поступает в папку "Входящие" сотрудника в вашей организации, который неосознанно открывает вложение электронной почты. Это вложение устанавливает вредоносную программу, которая может привести к цепочке попыток атак, которые могут привести к краже конфиденциальных данных.

На этом рисунке:

- Exchange Online Protection, часть Microsoft Defender для Office 365, может обнаружить фишинговое сообщение электронной почты и использовать правила потока обработки почты (также известные как правила транспорта), чтобы убедиться, что оно никогда не поступает в папку "Входящие" пользователя.

- Defender для Office 365 использует безопасные вложения, чтобы проверить вложение и определить, что оно вредно, поэтому сообщение, которое поступает, либо не может быть использовано пользователем, либо политики предотвращают получение почты вообще.

- Defender для конечной точки обнаруживает уязвимости устройств и сети, которые в противном случае могут быть использованы для устройств, управляемых вашей организацией.

- Defender для удостоверений принимает к сведению внезапные изменения локальной учетной записи пользователя, такие как повышение привилегий или боковое перемещение с высоким риском. Он также сообщает о легко эксплуатируемых проблемах идентификации, таких как неограниченное делегирование Kerberos, для устранения командой безопасности.

- Microsoft Defender for Cloud Apps обнаруживает аномальное поведение, например невозможное перемещение, доступ к учетным данным, а также необычные действия по скачиванию, обмену файлами или пересылке почты, и сообщает об этом группе безопасности.

Процесс пилотного выполнения и развертывания для Microsoft Defender XDR

Корпорация Майкрософт рекомендует включить компоненты Microsoft 365 Defender в следующем порядке.

| Этап | Ссылка |

|---|---|

| О. Запуск пилотного проекта | Запуск пилотного проекта |

| Б. Пилотное развертывание и развертывание компонентов Microsoft Defender XDR |

-

Пилотное развертывание Defender для удостоверений - Пилотный и развертывание Defender для Office 365 - Пилотный проект и развертывание Defender для конечной точки - Пилотный и развертывание Microsoft Defender for Cloud Apps |

| C. Исследование угроз и реагирование на них | Практическое исследование инцидентов и реагирование на инциденты |

Этот порядок предназначен для быстрого использования ценности возможностей в зависимости от того, сколько усилий обычно требуется для развертывания и настройки возможностей. Например, Defender для Office 365 можно настроить за меньшее время, чем требуется для регистрации устройств в Defender для конечной точки. Определите приоритеты компонентов в соответствии с бизнес-потребностями.

Запуск пилотного проекта

Корпорация Майкрософт рекомендует начать пилотный проект в существующей рабочей подписке На Microsoft 365, чтобы получить реальные аналитические сведения немедленно, и вы можете настроить параметры для работы с текущими угрозами в клиенте Microsoft 365. После получения опыта и удобства работы с платформой просто расширьте возможности использования каждого компонента по отдельности до полного развертывания.

Альтернативой является настройка Microsoft Defender XDR тестовой лабораторной среды. Однако в этой среде не будут отображаться реальные сведения о кибербезопасности, такие как угрозы или атаки на рабочий клиент Microsoft 365 во время пилотного запуска, и вы не сможете переместить параметры безопасности из этой среды в рабочий клиент.

Использование Microsoft 365 E5 пробных лицензий

Если у вас нет Microsoft 365 E5 и вы хотите воспользоваться преимуществами Microsoft 365 E5 пробных лицензий для пилотного проекта:

Войдите на существующий портал администрирования клиента Microsoft 365.

Выберите Пункт Приобретение служб в меню навигации.

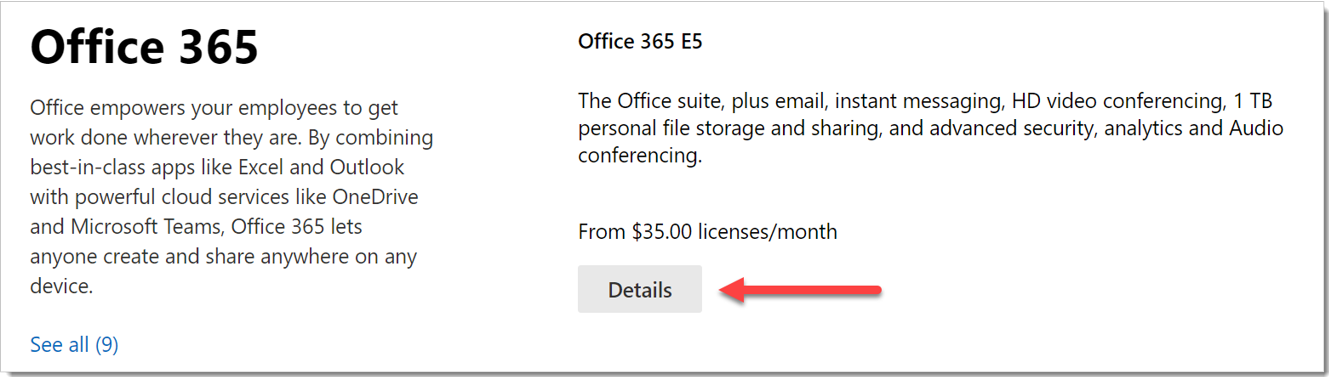

В разделе Office 365 выберите Сведения в разделе Office 365 E5 лицензии.

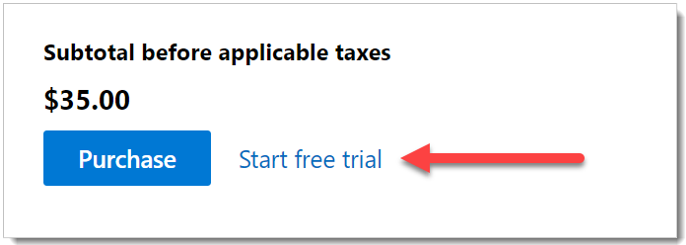

Выберите Начать бесплатную пробную версию.

Подтвердите запрос и нажмите кнопку Попробовать.

Пилотный проект, использующий Microsoft 365 E5 пробных лицензий в существующем рабочем клиенте, позволит сохранить любые параметры безопасности и методы по истечении срока действия пробной версии и при покупке эквивалентных лицензий.

Следующее действие

См. статью Пилотное развертывание и развертывание Microsoft Defender для удостоверений.

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.