Рекомендации по политике для защиты электронной почты

В этой статье описывается, как реализовать рекомендуемые политики удостоверений и доступа к устройствам для защиты электронной почты организации и клиентов электронной почты, поддерживающих современную проверку подлинности и условный доступ. Это руководство основывается на общих политиках доступа к удостоверениям и устройствам, а также содержит несколько дополнительных рекомендаций.

Эти рекомендации основаны на трех различных уровнях безопасности и защиты, которые могут применяться на основе детализации ваших потребностей: начальной точки, предприятия и специализированной безопасности. Дополнительные сведения об этих уровнях безопасности и рекомендуемых клиентских операционных системах см. в рекомендациях по политикам безопасности и конфигурациям.

Эти рекомендации требуют, чтобы пользователи использовали современные почтовые клиенты, включая Outlook для iOS и Android на мобильных устройствах. Outlook для iOS и Android обеспечивают поддержку лучших функций Microsoft 365. Эти мобильные приложения Outlook также архитекторы с возможностями безопасности, которые поддерживают использование мобильных устройств и работают вместе с другими возможностями облачной безопасности Майкрософт. Дополнительные сведения см. в статье "Вопросы и ответы о Outlook для iOS и Android".

Обновление распространенных политик для включения электронной почты

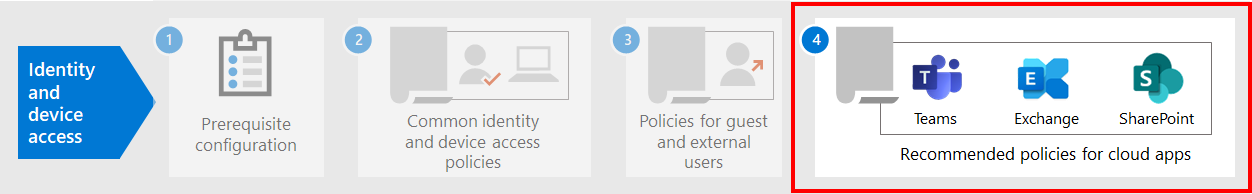

Для защиты электронной почты на следующей схеме показано, какие политики следует обновить из общих политик идентификации и доступа к устройствам.

Обратите внимание, что добавление новой политики для Exchange Online для блокировки клиентов ActiveSync. Эта политика принудительно использует Outlook для iOS и Android на мобильных устройствах.

Если вы включили Exchange Online и Outlook в область политик при их настройке, необходимо только создать новую политику для блокировки клиентов ActiveSync. Просмотрите политики, перечисленные в следующей таблице, и внесите рекомендуемые дополнения или убедитесь, что эти параметры уже включены. Каждая политика ссылается на связанные инструкции по настройке в общих политиках идентификации и доступа к устройствам.

| Уровень защиты | Политики | Дополнительные сведения |

|---|---|---|

| Начальная точка | Требовать многофакторную проверку подлинности, если риск входа является средним или высоким | Включение Exchange Online в назначение облачных приложений |

| Блокировать клиенты, не поддерживающие современную проверку подлинности | Включение Exchange Online в назначение облачных приложений | |

| Применение политик защиты данных APP | Убедитесь, что Outlook включен в список приложений. Обязательно обновите политику для каждой платформы (iOS, Android, Windows) | |

| Требовать утвержденные приложения и защиту приложений | Включение Exchange Online в список облачных приложений | |

| Блокировать клиенты ActiveSync | Добавление этой новой политики | |

| Функции корпоративного уровня | Требовать многофакторную проверку подлинности, если риск входа низкий, средний или высокий | Включение Exchange Online в назначение облачных приложений |

| Требовать совместимые компьютеры и мобильные устройства | Включение Exchange Online в список облачных приложений | |

| Специализированная безопасность | Всегда требуется многофакторная проверка подлинности | Включение Exchange Online в назначение облачных приложений |

Блокировать клиенты ActiveSync

Exchange ActiveSync можно использовать для синхронизации данных обмена сообщениями и календаря на настольных и мобильных устройствах.

Для мобильных устройств следующие клиенты блокируются на основе политики условного доступа, созданной в разделе "Требовать утвержденные приложения" и "Защита приложений".

- Клиенты Exchange ActiveSync, использующие обычную проверку подлинности.

- Клиенты Exchange ActiveSync, поддерживающие современную проверку подлинности, но не поддерживают политики защиты приложений Intune.

- Устройства, поддерживающие политики защиты приложений Intune, но не определены в политике.

Чтобы заблокировать подключения Exchange ActiveSync с помощью базовой проверки подлинности на других типах устройств (например, пк), выполните действия, описанные в разделе "Блокировать Exchange ActiveSync" на всех устройствах.

Ограничение доступа к Exchange Online из Outlook в Интернете

Вы можете ограничить возможность пользователям загружать вложения из Outlook в Интернете на неуправляемых устройствах. Пользователи на этих устройствах могут просматривать и изменять эти файлы с помощью Office Online без утечки и хранения файлов на устройстве. Кроме того, пользователи могут блокировать просмотр вложений на неуправляемом устройстве.

Ниже приведены шаги.

Каждая организация Microsoft 365 с почтовыми ящиками Exchange Online имеет встроенную Outlook в Интернете (ранее называемую политикой почтовых ящиков Outlook Web App или OWA) с именем OwaMailboxPolicy-Default. Администратор также могут создавать пользовательские политики.

Чтобы просмотреть доступные политики почтовых ящиков Outlook в Интернете, выполните следующую команду:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyЧтобы разрешить просмотр вложений, но не скачивать, выполните следующую команду в затронутых политиках:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyНапример:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyЧтобы заблокировать вложения, выполните следующую команду в затронутых политиках:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedНапример:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedВ портал Azure создайте новую политику условного доступа с этими параметрами:

>Назначения пользователей и групп: выберите соответствующих пользователей и групп для включения и исключения.

Назначения облачных приложений или действий>Облачные>приложения>включают>выбор приложений: выберите Office 365 Exchange Online.

Сеанс управления доступом>: выберите "Использовать примененные приложения" ограничения.

Требовать, чтобы устройства iOS и Android использовали Outlook

Чтобы убедиться, что устройства iOS и Android могут получить доступ к рабочему или учебному содержимому с помощью Outlook для iOS и Android, вам потребуется политика условного доступа, предназначенная для этих потенциальных пользователей.

Инструкции по настройке этой политики в управлении доступом для совместной работы обмена сообщениями с помощью Outlook для iOS и Android.

Настройка шифрования сообщений

С помощью Шифрование сообщений Microsoft Purview, которая использует функции защиты в Azure Information Protection, ваша организация может легко предоставлять доступ к защищенной электронной почте любому пользователю на любом устройстве. Пользователи могут отправлять и получать защищенные сообщения с другими организациями Microsoft 365, а также не клиентами с помощью Outlook.com, Gmail и других служб электронной почты.

Дополнительные сведения см. в разделе "Настройка шифрования сообщений".

Следующие шаги

Настройка политик условного доступа для следующих условий:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по