Конфигурации доступа к удостоверению и устройству нулевого доверия

Сегодня рабочая сила требует доступа к приложениям и ресурсам, которые существуют за пределами традиционных корпоративных сетевых границ. Архитектуры безопасности, основанные на брандмауэрах сети и виртуальных частных сетях (VPN), для изоляции и ограничения доступа к ресурсам больше не достаточно.

Для решения вопросов, которые ставит новый мир компьютерных технологий, корпорация Майкрософт настоятельно рекомендует использовать модель безопасности "Никому не доверяй", основанную на этих руководящих принципах:

- Убедитесь явно: всегда проходить проверку подлинности и авторизацию на основе всех доступных точек данных. Эта проверка заключается в том, что политики доступа к устройству и удостоверению нулевого доверия имеют решающее значение для входа и текущей проверки.

- Используйте наименее привилегированный доступ: ограничить доступ пользователей с помощью JIT/JEA, адаптивных политик на основе рисков и защиты данных.

- Предположим, нарушение: минимизация радиуса взрыва и доступа к сегментам. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты.

Ниже приведена общая архитектура нулевого доверия:

Политики доступа к удостоверению нулевого доверия и устройству рассматриваются явным образом руководящим принципом:

- Удостоверения. Когда удостоверение пытается получить доступ к ресурсу, убедитесь, что удостоверение с строгой проверкой подлинности и гарантирует, что запрошенный доступ соответствует требованиям и типичен.

- Устройства (также называемые конечными точками): отслеживайте и применяйте требования к работоспособности устройств и соответствия требованиям для безопасного доступа.

- Приложения: применение элементов управления и технологий к следующим элементам:

- Убедитесь, что соответствующие разрешения в приложении.

- Управление доступом на основе аналитики в режиме реального времени.

- Мониторинг для аномального поведения

- Управление действиями пользователей.

- Проверьте параметры безопасной конфигурации.

В этой серии статей описывается набор конфигураций и политик доступа к удостоверениям и устройствам с помощью идентификатора Microsoft Entra, условного доступа, Microsoft Intune и других функций. Эти конфигурации и политики обеспечивают доступ к Microsoft 365 нулевого доверия для корпоративных облачных приложений и служб, других служб SaaS и локальных приложений, опубликованных с помощью прокси приложения Microsoft Entra.

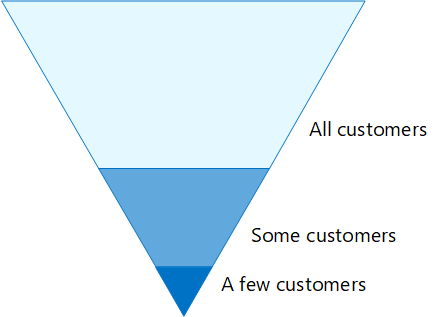

Параметры и политики доступа к устройству нулевого доверия рекомендуются на трех уровнях:

- Отправная точка.

- Корпоративный

- Специализированная безопасность для сред с строго регулируемыми или классифицированными данными.

Эти уровни и соответствующие конфигурации обеспечивают согласованные уровни защиты нулевого доверия между данными, удостоверениями и устройствами. Эти возможности и их рекомендации:

- Поддерживаются в Microsoft 365 E3 и Microsoft 365 E5.

- Выравниваются с оценкой безопасности Майкрософт и оценкой удостоверений в идентификаторе Microsoft Entra. После выполнения рекомендаций эти оценки будут увеличиваться для вашей организации.

- Помогите реализовать эти пять шагов по защите инфраструктуры удостоверений.

Если у вашей организации есть уникальные требования или сложности, используйте эти рекомендации в качестве отправной точки. Однако большинство организаций могут реализовать эти рекомендации, как предписано.

Просмотрите это видео, чтобы получить краткий обзор конфигураций доступа к удостоверениям и устройствам для Microsoft 365 для предприятий.

Примечание.

Корпорация Майкрософт также продает лицензии Enterprise Mobility + Security (EMS) для подписок На Office 365. Возможности EMS E3 и EMS E5 эквивалентны возможностям Microsoft 365 E3 и Microsoft 365 E5. Дополнительные сведения см . в планах EMS.

Целевая аудитория

Эти рекомендации предназначены для корпоративных архитекторов и ИТ-специалистов, знакомых с облачными службами и службами безопасности Microsoft 365. К этим службам относятся идентификатор Microsoft Entra (удостоверение), Microsoft Intune (управление устройствами) и Защита информации Microsoft Purview (защита данных).

Среда клиента

Рекомендуемые политики применимы к корпоративным организациям, работающим как в облаке Майкрософт, так и для клиентов с инфраструктурой гибридных удостоверений. Структура гибридных удостоверений — это лес локальная служба Active Directory, синхронизированный с идентификатором Microsoft Entra.

Многие из наших рекомендаций полагаются на службы, доступные только со следующими лицензиями:

- Microsoft 365 E5.

- Microsoft 365 E3 с надстройкой E5 Security.

- EMS E5.

- Лицензии Microsoft Entra ID P2.

Для организаций, у которых нет этих лицензий, рекомендуется по крайней мере реализовать параметры безопасности по умолчанию, которые включены во все планы Microsoft 365.

Предупреждения

Ваша организация может быть подвержена нормативным или другим требованиям соответствия, включая конкретные рекомендации, которые требуют применения политик, которые расходятся из этих рекомендуемых конфигураций. Эти конфигурации рекомендуют элементы управления использованием, которые исторически недоступны. Мы рекомендуем эти элементы управления, так как мы считаем, что они представляют баланс между безопасностью и производительностью.

Мы сделали все возможное, чтобы учитывать широкий спектр требований к защите организации, но мы не можем учитывать все возможные требования или все уникальные аспекты вашей организации.

Три уровня защиты

Большинство организаций предъявляют особые требования к безопасности и защите данных. Эти требования различаются в зависимости от отрасли и обязанностей в организации. Например, для юридических отделов и администраторов могут потребоваться дополнительные средства управления безопасностью и защитой информации вокруг их электронной почты, которые не требуются для других бизнес-подразделений.

В каждой отрасли также существуют собственные нормативные требования. Мы не пытаемся предоставить список всех возможных вариантов безопасности или рекомендацию для каждого сегмента отрасли или функции задания. Вместо этого мы предоставляем рекомендации по трем уровням безопасности и защиты, которые можно применить на основе детализации ваших потребностей.

- Отправная точка. Мы рекомендуем всем клиентам установить и использовать минимальный стандарт для защиты данных, а также удостоверений и устройств, обращаюющихся к данным. Вы можете следовать этим рекомендациям, чтобы обеспечить надежную защиту по умолчанию в качестве отправной точки для всех организаций.

- Корпоративная: у некоторых клиентов есть подмножество данных, которые должны быть защищены на более высоком уровне, или все данные должны быть защищены на более высоком уровне. Вы можете применить повышенную защиту ко всем или определенным наборам данных в среде Microsoft 365. Корпорация Майкрософт рекомендует защитить удостоверения и устройства, которые используются для работы с конфиденциальными данными, применив надлежащие уровни безопасности.

- Специализированная безопасность: по мере необходимости некоторые клиенты имеют небольшой объем данных, которые строго классифицируются, составляют торговые секреты или регулируются. Корпорация Майкрософт предоставляет возможности для удовлетворения этих требований, включая добавленную защиту для удостоверений и устройств.

В этом руководстве показано, как реализовать защиту нулевого доверия для удостоверений и устройств для каждого из этих уровней защиты. Используйте это руководство как минимум для вашей организации и настройте политики в соответствии с конкретными требованиями вашей организации.

Важно использовать согласованные уровни защиты для удостоверений, устройств и данных. Например, защита пользователей с приоритетными учетными записями, такими как руководители, руководители, руководители и другие пользователи, должны включать тот же уровень защиты для удостоверений, устройств и данных, к которым они обращаются.

Кроме того, см . раздел "Развертывание защиты информации для правил конфиденциальности данных" для защиты информации, хранящейся в Microsoft 365.

Компромисс между безопасностью и производительностью

Реализация любой стратегии безопасности требует компромиссов между безопасностью и производительностью. Полезно оценить, как каждое решение влияет на баланс безопасности, функциональности и простоты использования.

Предоставленные рекомендации основаны на следующих принципах:

- Знайте пользователей и будьте гибкими в своих требованиях к безопасности и функциональным требованиям.

- Примените политику безопасности только вовремя и убедитесь, что она имеет смысл.

Службы и концепции для защиты доступа к устройству и удостоверению нулевого доверия

Microsoft 365 для предприятий предназначен для крупных организаций, чтобы предоставить всем возможность быть творческими и эффективно работать вместе.

В этом разделе представлен обзор служб и возможностей Microsoft 365, важных для удостоверений нулевого доверия и доступа к устройству.

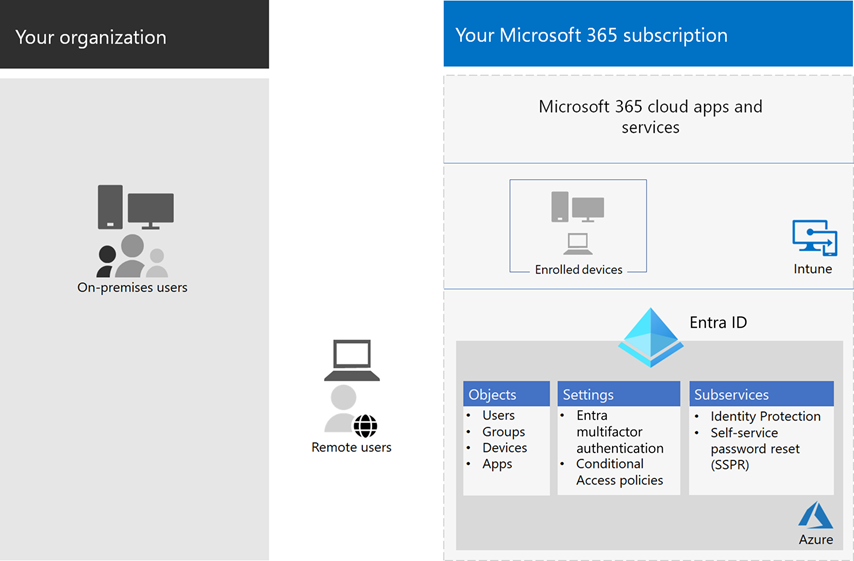

Microsoft Entra ID

Идентификатор Microsoft Entra предоставляет полный набор возможностей управления удостоверениями. Мы рекомендуем использовать эти возможности для защиты доступа.

| Возможность или функция | Description | Лицензирование |

|---|---|---|

| Многофакторная проверка подлинности (MFA) | MFA требует, чтобы пользователи предоставляли две формы проверки, например пароль пользователя, а также уведомление из приложения Microsoft Authenticator или телефонного звонка. Многофакторная проверка подлинности значительно снижает риск использования украденных учетных данных для доступа к вашей среде. Microsoft 365 использует службу многофакторной проверки подлинности Microsoft Entra для входа на основе MFA. | Microsoft 365 E3 или E5 |

| Условный доступ | Идентификатор Microsoft Entra оценивает условия входа пользователя и использует политики условного доступа для определения разрешенного доступа. Например, в этом руководстве показано, как создать политику условного доступа, чтобы требовать соответствие устройств для доступа к конфиденциальным данным. Это значительно снижает риск того, что хакер с собственным устройством и украденными учетными данными может получить доступ к конфиденциальным данным. Эта возможность также защищает конфиденциальные данные на устройствах, поскольку устройства должны соответствовать определенным требованиям к работоспособности и безопасности. | Microsoft 365 E3 или E5 |

| группы Microsoft Entra | Политики условного доступа, управление устройствами с Помощью Intune и даже разрешения на файлы и сайты в организации зависят от назначения учетным записям пользователей или группам Microsoft Entra. Мы рекомендуем создать группы Microsoft Entra, соответствующие уровням реализуемой защиты. Например, руководители, скорее всего, являются более высокими целевыми объектами для хакеров. Поэтому необходимо добавить учетные записи пользователей этих сотрудников в группу Microsoft Entra и назначить эту группу политикам условного доступа и другим политикам, которые обеспечивают более высокий уровень защиты доступа. | Microsoft 365 E3 или E5 |

| Регистрация устройств | Вы регистрируете устройство в идентификаторе Microsoft Entra, чтобы создать удостоверение для устройства. Это удостоверение используется для проверки подлинности устройства при входе пользователя и применении политик условного доступа, требующих присоединения к домену или совместимых компьютеров. В этом руководстве мы используем регистрацию устройств для автоматической регистрации присоединенных к домену компьютеров Windows. Регистрация устройств является обязательным условием для управления устройствами с помощью Intune. | Microsoft 365 E3 или E5 |

| Защита идентификации Microsoft Entra | Позволяет обнаруживать потенциальные уязвимости, влияющие на удостоверения вашей организации, и настраивать политику автоматического исправления на низкий, средний и высокий риск входа и риск пользователя. В этом руководстве используется эта оценка риска для применения политик условного доступа для многофакторной проверки подлинности. Это руководство также включает политику условного доступа, которая требует от пользователей изменить пароль, если для их учетной записи обнаружена активность с высоким риском. | Microsoft 365 E5, Microsoft 365 E3 с надстройкой безопасности E5, EMS E5 или лицензиями Microsoft Entra ID P2 |

| Самостоятельный сброс пароля (SSPR) | Разрешить пользователям безопасно сбрасывать пароли и без вмешательства службы поддержки, предоставляя проверку нескольких методов проверки подлинности, которые администратор может контролировать. | Microsoft 365 E3 или E5 |

| Защита паролей Microsoft Entra | Обнаружение и блокировка известных слабых паролей и их вариантов и дополнительных слабых условий, относящихся к вашей организации. Глобальные списки запрещенных паролей по умолчанию автоматически применяются ко всем пользователям в клиенте Microsoft Entra. Дополнительные записи можно определить в пользовательском списке запрещенных паролей. Когда пользователь изменяет или сбрасывает пароль, такой пароль проверяется по этим спискам, чтобы принудительно использовать надежные пароли. | Microsoft 365 E3 или E5 |

Ниже приведены компоненты удостоверений и доступа к устройству, включая объекты Intune и Microsoft Entra, параметры и вложенные службы.

Microsoft Intune

Intune — это облачная служба управления мобильными устройствами Майкрософт. В этом руководстве рекомендуется управление компьютерами Windows с помощью Intune и рекомендует конфигурации политики соответствия устройств. Intune определяет, соответствуют ли устройства и отправляют ли эти данные в идентификатор Microsoft Entra, используемый при применении политик условного доступа.

Защита приложений Intune

Политики защиты приложений Intune можно использовать для защиты данных организации в мобильных приложениях и без регистрации устройств в управлении. Intune помогает защитить информацию, убедившись, что сотрудники по-прежнему могут быть продуктивными и предотвращать потерю данных. Внедрив политики уровня приложения, можно ограничить доступ к ресурсам компании и сохранить данные под контролем ИТ-отдела.

В этом руководстве показано, как создать рекомендуемые политики для принудительного использования утвержденных приложений и определить, как эти приложения можно использовать с бизнес-данными.

Microsoft 365

В этом руководстве показано, как реализовать набор политик для защиты доступа к облачным службам Microsoft 365, включая Microsoft Teams, Exchange, SharePoint и OneDrive. Помимо реализации этих политик, мы рекомендуем также повысить уровень защиты клиента, используя следующие ресурсы:

Windows 11 или Windows 10 с Приложения Microsoft 365 для предприятий

Windows 11 или Windows 10 с Приложения Microsoft 365 для предприятий является рекомендуемой клиентской средой для компьютеров. Рекомендуется использовать Windows 11 или Windows 10, так как Microsoft Entra предназначена для обеспечения максимально плавного взаимодействия как для локальной среды, так и для идентификатора Microsoft Entra. Windows 11 или Windows 10 также включает расширенные возможности безопасности, которые можно управлять с помощью Intune. Приложения Microsoft 365 для предприятий включает последние версии Приложение Office ликации. Они используют современную проверку подлинности, которая более безопасна и требует условного доступа. Эти приложения также включают расширенные средства соответствия требованиям и безопасности.

Применение этих возможностей на трех уровнях защиты

В следующей таблице приведены рекомендации по использованию этих возможностей на трех уровнях защиты.

| Механизм защиты | Начальная точка | Функции корпоративного уровня | Специализированная безопасность |

|---|---|---|---|

| Принудительное применение MFA | При среднем уровне риска при входе или выше | При низком уровне риска при входе или выше | Для всех новых сеансов |

| Принудительное изменение пароля | Для пользователей с высоким риском | Для пользователей с высоким риском | Для пользователей с высоким риском |

| Принудительное применение защиты приложений Intune | Да | Да | Да |

| Принудительное применение регистрации Intune для устройства, принадлежащих организации | Требуется совместимый компьютер или компьютер, присоединенный к домену, но разрешать перенос собственных устройств (BYOD) телефонов и планшетов | Требовать соответствующее или присоединенное к домену устройство | Требовать соответствующее или присоединенное к домену устройство |

Владение устройством

В приведенной выше таблице отражена тенденция для многих организаций для поддержки сочетания устройств, принадлежащих организации, и персональных или byOD для обеспечения производительности мобильных устройств по всей рабочей силе. Политики защиты приложений Intune обеспечивают защиту электронной почты от эксфильтрации из мобильного приложения Outlook и других мобильных приложений Office на устройствах, принадлежащих организации и byOD.

Рекомендуется управлять устройствами, принадлежащими организации, с помощью Intune или присоединенных к домену, чтобы применить дополнительные защиты и управление. В зависимости от конфиденциальности данных ваша организация может запретить идентификаторы BYOD для определенных пользователей или определенных приложений.

Развертывание и приложения

Прежде чем настраивать и развертывать конфигурацию удостоверений и доступа к устройству для интегрированных приложений Microsoft Entra, необходимо:

Определите, какие приложения, используемые в вашей организации, необходимо защитить.

Проанализируйте этот список приложений, чтобы определить наборы политик, которые обеспечивают соответствующие уровни защиты.

Не следует создавать отдельные наборы политик для каждого приложения, так как управление ими может стать громоздким. Корпорация Майкрософт рекомендует группировать приложения с одинаковыми требованиями к защите для одного и того же пользователя.

Например, есть один набор политик, включающих все приложения Microsoft 365 для всех пользователей для защиты начальной точки. У вас есть второй набор политик для всех конфиденциальных приложений, таких как те, которые используются персоналом или финансовыми отделами, и применяют их к этим группам.

После определения набора политик для приложений, которые вы хотите защитить, разверните политики для пользователей постепенно, устраняя проблемы. Например:

- Настройте политики, которые вы планируете использовать для всех приложений Microsoft 365.

- Добавьте только Exchange с необходимыми изменениями, разверните политики для пользователей и выполните все проблемы.

- Добавьте Teams с необходимыми изменениями, разверните политики для пользователей и выполните все проблемы.

- Добавьте SharePoint с необходимыми изменениями, разверните политики для пользователей и проработайте все проблемы.

- Продолжайте добавлять остальные приложения, пока вы не сможете уверенно настроить эти политики начальной точки, чтобы включить все приложения Microsoft 365.

Аналогичным образом, для конфиденциальных приложений создайте набор политик и добавьте одно приложение одновременно. Работайте с любыми проблемами, пока они не будут включены в набор политик конфиденциального приложения.

Корпорация Майкрософт рекомендует не создавать наборы политик, которые применяются ко всем приложениям, так как это может привести к некоторым непреднамеренных конфигурациям. Например, политики, которые блокируют все приложения, могут заблокировать администраторов из Центра администрирования Microsoft Entra и исключения не могут быть настроены для важных конечных точек, таких как Microsoft Graph.

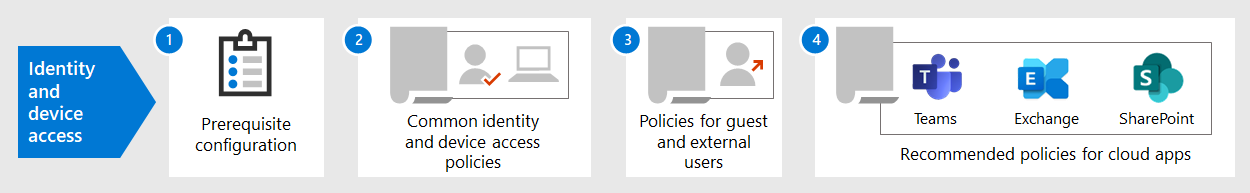

Действия по настройке удостоверения нулевого доверия и доступа к устройству

- Настройте компоненты необходимых удостоверений и их параметры.

- Настройте общие политики удостоверений и доступа к условным доступом.

- Настройте политики условного доступа для гостевых и внешних пользователей.

- Настройте политики условного доступа для облачных приложений Microsoft 365, таких как Microsoft Teams, Exchange и SharePoint, а также политики приложений Microsoft Defender для облака.

После настройки удостоверения нулевого доверия и доступа к устройству ознакомьтесь с руководством по развертыванию компонентов Microsoft Entra для поэтапного контрольного списка дополнительных функций, которые следует учитывать и Управление идентификацией Microsoft Entra для защиты, мониторинга и аудита доступа.

Следующий шаг

Предварительные требования для реализации политик доступа к удостоверению и устройству