Пять шагов по защите инфраструктуры удостоверений

Если вы читаете этот документ, значит вы понимаете значимость безопасности. Скорее всего, вы уже несете ответственность за обеспечение безопасности вашей организации. Если вам нужно убедить других пользователей в важности защиты, посоветуйте им прочитать последний отчет Майкрософт о цифровой защите.

Этот документ поможет вам получить более безопасную позицию с помощью возможностей идентификатора Microsoft Entra с помощью пятишагового контрольного списка для улучшения защиты вашей организации от кибератак.

Этот контрольный список помогает быстро развертывать критические рекомендуемые действия для защиты организации немедленно, объясняя, как:

- укрепление учетных данных;

- Уменьшение области направления атак

- автоматизация реагирования на угрозы;

- использование Cloud Intelligence;

- включение возможности самообслуживания для пользователей.

Примечание.

Многие рекомендации в этом документе применяются только к приложениям, настроенным для использования идентификатора Microsoft Entra в качестве поставщика удостоверений. Настроив приложения для единого входа, вы получите преимущества политик учетных данных, обнаружения угроз, аудита, ведения журналов, а также другие возможности, добавляемые в приложения. Microsoft Entra Application Management — это основа, на основе которой основаны все эти рекомендации.

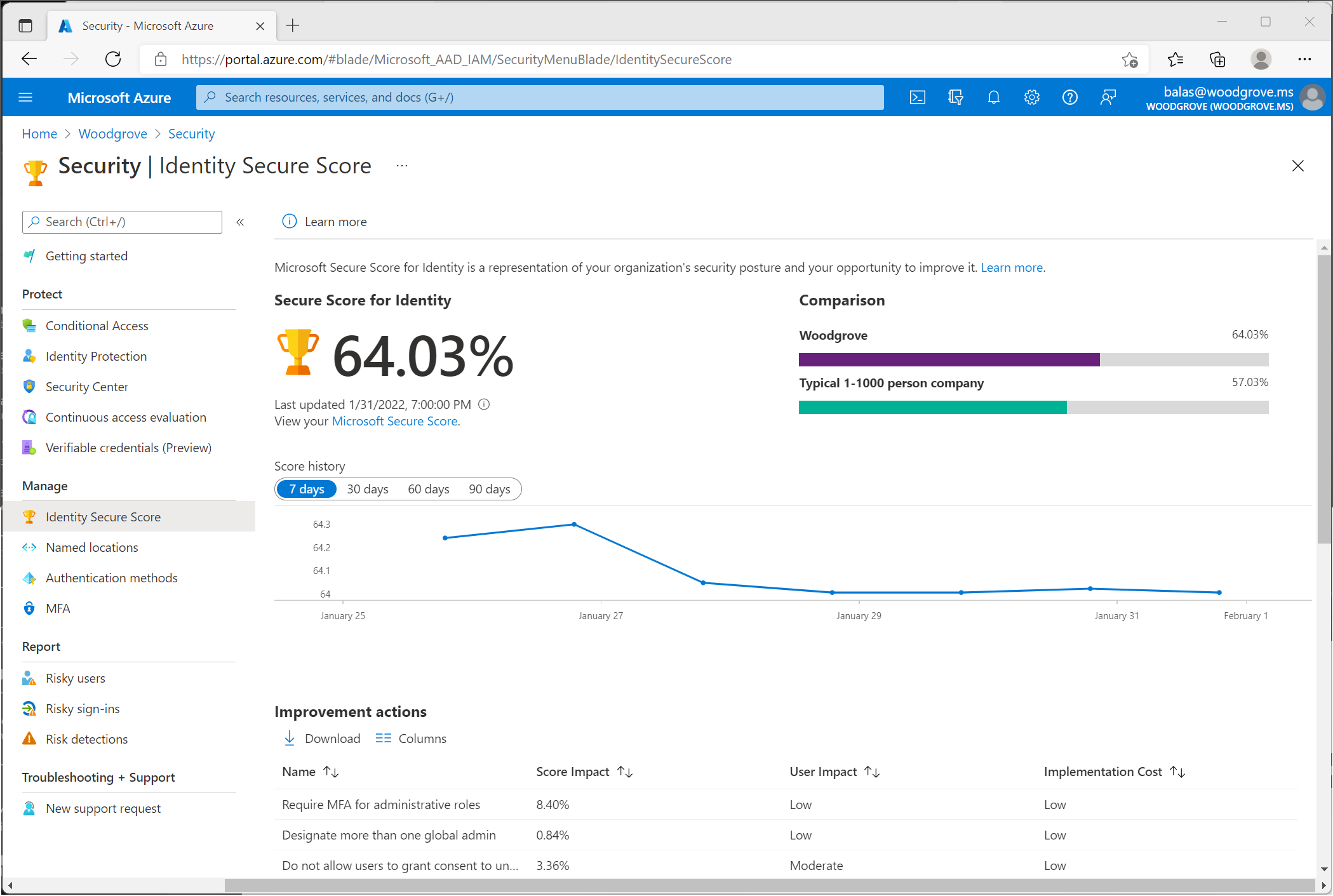

Рекомендации в этом документе соответствуют оценке безопасности удостоверений, автоматической оценке конфигурации безопасности удостоверений клиента Microsoft Entra. Организации могут использовать страницу оценки безопасности удостоверений в Центре администрирования Microsoft Entra, чтобы найти пробелы в текущей конфигурации безопасности, чтобы убедиться, что они соответствуют текущим рекомендациям Майкрософт по обеспечению безопасности. Реализация каждой рекомендации на странице "Оценка безопасности" увеличивает оценку и позволяет отслеживать ход выполнения, а также сравнивать реализацию с другими аналогичными организациями размера.

Примечание.

Некоторые из рекомендуемых функций доступны всем клиентам, а для других — подписка Microsoft Entra ID P1 или P2. Дополнительные сведения см . в разделе "Цены на Microsoft Entra" и контрольный список развертывания Microsoft Entra.

Перед началом работы: защита привилегированных учетных записей с помощью многофакторной идентификации

Перед выполнением задач в этом контрольном списке убедитесь, что во время чтения этого списка ваша безопасность не пострадает. В Microsoft Entra мы наблюдаем 50 миллионов атак паролей ежедневно, но только часть пользователей и администраторов используют надежные проверки подлинности, такие как многофакторная проверка подлинности (MFA). Эти статистические данные основываются на данных за август 2021 г. В идентификаторе Microsoft Entra пользователи, имеющие привилегированные роли, такие как администраторы, являются корнем доверия для создания и управления остальной частью среды. Чтобы свести к минимуму последствия компрометации, реализуйте следующие методы.

Злоумышленники, получившие доступ к привилегированным учетным записям, могут причинить значительный ущерб, поэтому очень важно защитить эти учетные записи, прежде чем продолжать работу. Включите и требуется многофакторная проверка подлинности Microsoft Entra (MFA) для всех администраторов в организации с помощью microsoft Entra Security Defaults или условного доступа. Это крайне важно.

Все сделано? Начнем работу по контрольному списку.

Шаг 1. Укрепление учетных данных

Хотя наблюдаются и атаки других типов, включая фишинг согласия и атаки на удостоверения, не принадлежащие человеку, атаки на основе пароля на удостоверения пользователей по-прежнему являются наиболее распространенным вектором компрометации удостоверений. Хорошо установленные кампании по фишингу и паролям злоумышленники продолжают успешно работать против организаций, которые не реализуют многофакторную проверку подлинности (MFA) или другую защиту от этой общей тактики.

Вам как организации необходимо убедиться, что ваши удостоверения проверяются и защищаются с помощью MFA на всех этапах. В 2020 году Федеральный бюро расследований (ФБР) Центр жалоб на преступления в Интернете (IC3) доклад определил фишинг в качестве основного типа преступности для жалоб жертв. По сравнение с предыдущим годом число, указанное в отчете, увеличилось вдвое. Фишинг представляет значительную угрозу для предприятий и частных лиц, а фишинг учетных данных использовался во многих наиболее вредоносных атаках прошлого года. Многофакторная проверка подлинности (MFA) Microsoft Entra помогает защитить доступ к данным и приложениям, предоставляя другой уровень безопасности с помощью второй формы проверки подлинности. Организации могут включить многофакторную проверку подлинности с условным доступом, чтобы решение соответствовало их нуждам. Ознакомьтесь с этим руководством по развертыванию, чтобы узнать , как спланировать, реализовать и развернуть многофакторную проверку подлинности Microsoft Entra.

В организации должна действовать строгая проверка подлинности.

Чтобы легко включить базовый уровень безопасности удостоверений, можно использовать функцию включения одного выбора с параметрами безопасности Microsoft Entra по умолчанию. По умолчанию безопасность применяет многофакторную проверку подлинности Microsoft Entra для всех пользователей в клиенте и блокирует входы из устаревших протоколов на уровне клиента.

Если у вашей организации есть лицензии Microsoft Entra ID P1 или P2, вы также можете использовать аналитические сведения об условном доступе и книгу отчетов, чтобы помочь вам обнаружить пробелы в конфигурации и охвате. С помощью этих рекомендаций можно легко заполнить этот пробел, создав политику с использованием новых шаблонов условного доступа. Шаблоны условного доступа предназначены для упрощения развертывания новых политик, которые отвечают рекомендациям Майкрософт. Таки е шаблоны упрощают развертывание общих политик для защиты удостоверений и устройств.

Начните с применения запрета к часто атакуемым паролям, откажитесь от традиционных требований к сложности, отключите правила истечения срока действия.

Во многих организациях используются традиционные требования к сложности и правила истечения срока действия пароля. Исследования Корпорации Майкрософт показывают, что Национальный институт стандартов и технологий (NIST) Специальная публикация 800-63B Digital Identity Guidelines указывает, что эти политики вызывают у пользователей выбор паролей, которые проще угадать. Мы рекомендуем использовать функцию защиты паролей Microsoft Entra с динамическим запрещенным паролем с помощью текущего поведения злоумышленника, чтобы запретить пользователям задавать пароли, которые можно легко угадать. Эта возможность всегда включена при создании пользователей в облаке, но теперь доступна для гибридных организаций при развертывании защиты паролей Microsoft Entra для Windows Server Active Directory. Кроме того, рекомендуем удалить политики истечения срока действия. Изменение пароля не дает никаких преимуществ автономности, так как киберпреступники почти всегда используют учетные данные сразу же после их компрометации. См. статью Установка политики истечения срока действия пароля для организации.

Защита от утечки учетных данных и добавление устойчивости к сбоям

Самый простой и рекомендуемый способ включения облачной проверки подлинности для локальных объектов каталога в идентификаторе Microsoft Entra — включить синхронизацию хэша паролей (PHS). Если организация использует гибридное решение со сквозной проверкой подлинности или федерацией для удостоверений, необходимо включить синхронизацию хэшей паролей по следующим двум причинам.

- Отчет "Пользователи с утечкой учетных данных" в идентификаторе Microsoft Entra предупреждает об общедоступных парах имен пользователей и паролей. Невероятное количество паролей пропадает в результате фишинга, применения вредоносного ПО и повторного использования паролей на сайтах сторонних производителей, которые через какое-то время подвергаются угрозам. Корпорация Майкрософт находит многие из этих утечки учетных данных и сообщает вам в этом отчете, если они соответствуют учетным данным в вашей организации, но только если вы включите синхронизацию хэша паролей или имеете удостоверения только для облака.

- Если локальный сбой происходит, например атака программы-шантажистов, вы можете переключиться на использование облачной проверки подлинности с помощью синхронизации хэша паролей. Этот метод проверки подлинности резервного копирования позволяет продолжать доступ к приложениям, настроенным для проверки подлинности с помощью идентификатора Microsoft Entra, включая Microsoft 365. В этом случае ИТ-сотрудники не должны прибегать к теневым ИТ-учетным записям или личным учетным записям электронной почты, чтобы предоставить общий доступ к данным до устранения локального сбоя.

Пароли никогда не хранятся в чистом тексте или шифруются с помощью обратимого алгоритма в идентификаторе Microsoft Entra. Для получения дополнительной информации о фактическом процессе синхронизации хэша паролей изучите раздел Подробное описание принципа действия синхронизации хэшированных паролей.

Реализация интеллектуальной блокировки экстрасети служб федерации Active Directory

Смарт-блокировка помогает блокировать злоумышленников, которые пытаются угадать пароли пользователей или использовать методы подбора пароля для входа. Эта функция позволяет распознавать входные сигналы от действительных пользователей и относиться к ним иначе, нежели к злоумышленникам и другим неизвестным источникам. Доступ для злоумышленников блокируется. При этом обычные пользователи могут спокойно получать доступ к учетным записям и продолжать работу. Организации, которые настраивают приложения для проверки подлинности непосредственно в идентификаторе Microsoft Entra ID, пользуются смарт-блокировкой Microsoft Entra. В развернутых федеративных системах с использованием AD FS 2016 и AD FS 2019 можно обеспечить аналогичные преимущества с помощью функций блокировки экстрасети и смарт-блокировки экстрасети AD FS.

Шаг 2. Уменьшение области поверхности атаки

Учитывая широкое распространение компрометации паролей, решающее значение имеет минимизация контактной зоны для атаки. Отключите использование старых, менее безопасных протоколов, ограничение точек входа, переход на облачную проверку подлинности, более значительное управление административным доступом к ресурсам и применение принципов безопасности "Нулевое доверие".

Использование облачной проверки подлинности

Учетные данные являются основным вектором атаки. Методики в этом блоге могут уменьшить область атаки с помощью облачной проверки подлинности, развертывания MFA и использования методов проверки подлинности без пароля. Вы можете развернуть методы без пароля, такие как Windows Hello для бизнеса, вход с использованием телефона и приложения Microsoft Authenticator или FIDO.

Блокировать устаревших методов проверки подлинности

Приложения, использующие собственные устаревшие методы для проверки подлинности с помощью идентификатора Microsoft Entra ID и доступа к корпоративным данным, представляют еще один риск для организаций. В их число входят клиенты SMTP, POP3 и IMAP4. Устаревшие приложения проверки подлинности проходят проверку подлинности от имени пользователя и не позволяют идентификатору Microsoft Entra выполнять дополнительные оценки безопасности. Альтернативная современная проверка подлинности снижает риск безопасности, так как она поддерживает многофакторную проверку подлинности и условный доступ.

Рекомендуем сделать следующее:

- Обнаружение устаревшей проверки подлинности в организации с помощью журналов входа в Microsoft Entra и книг Log Analytics.

- Настройка SharePoint Online и Exchange Online для использования современных способов проверки подлинности.

- Если у вас есть лицензии Microsoft Entra ID P1 или P2, используйте политики условного доступа для блокировки устаревшей проверки подлинности. Для уровня "Бесплатный идентификатор Microsoft Entra ID" используйте значения по умолчанию безопасности Microsoft Entra.

- Блокировка устаревшей проверки подлинности (если используются службы AD FS).

- Заблокируйте устаревшую проверку подлинности с использованием Exchange Server 2019.

- Отключите устаревшую проверку подлинности в Exchange Online.

Дополнительные сведения см. в статье "Блокировка устаревших протоколов проверки подлинности" в идентификаторе Microsoft Entra.

Блокировка недопустимых точек входа для проверки подлинности

Используя явный принцип проверки, вы должны уменьшить влияние скомпрометированных учетных данных пользователей при их выполнении. Для каждого приложения в вашей среде рассмотрите применимые варианты использования: какие группы, сети, устройства и другие элементы следует авторизовать, а затем заблокируйте остальные. С помощью условного доступа Microsoft Entra вы можете контролировать, как авторизованные пользователи получают доступ к своим приложениям и ресурсам на основе определенных условий, которые вы определяете.

Дополнительные сведения об использовании условного доступа для облачных приложений и действий пользователей см. в разделе Условный доступ: облачные приложения, действия и контекст проверки подлинности.

Проверка ролей администратора и управление ими

Другое принцип модели "Никому не доверяй" — сведение к минимуму вероятности того, что скомпрометированная учетная запись может работать с привилегированной ролью. Этот элемент управления можно реализовать, назначив удостоверению наименьший уровень привилегий. Если вы не знакомы с ролями Microsoft Entra, эта статья поможет вам понять роли Microsoft Entra.

Привилегированные роли в идентификаторе Microsoft Entra должны быть облачными учетными записями, чтобы изолировать их от локальных сред и не использовать локальные хранилища паролей для хранения учетных данных.

Реализация доступа на основе привилегий

Управление привилегированными пользователями (PIM) обеспечивает активацию ролей на основе времени и утверждений, чтобы снизить риски, связанные с чрезмерным, ненужным или неправильным использованием разрешений на доступ к важным ресурсам. К этим ресурсам относятся ресурсы в идентификаторе Microsoft Entra, Azure и других веб-службах Майкрософт, таких как Microsoft 365 или Microsoft Intune.

Microsoft Entra управление привилегированными пользователями (PIM) помогает свести к минимуму привилегии учетной записи, помогая вам:

- идентификация пользователей с назначенными административными ролями и управление ими;

- определение ролей с неиспользуемыми или избыточными привилегиями, которые следует удалить;

- Установите правила, чтобы убедиться, что привилегированные роли защищены многофакторной проверкой подлинности.

- установка правил, предусматривающих действие привилегированных ролей в течение периода выполнения привилегированной задачи.

Включите Microsoft Entra PIM, а затем просмотрите пользователей, которым назначены административные роли, и удалите ненужные учетные записи в этих ролях. Остальных привилегированных пользователей переместите из категории имеющих постоянные привилегии в категорию с возможностью получения привилегий. Наконец, установите соответствующие политики, согласно которым при возникновении необходимости доступ к привилегированным ролям осуществляется в безопасном режиме с необходимым управлением изменениями.

Встроенные и пользовательские роли Microsoft Entra работают над понятиями, похожими на роли, найденные в системе управления доступом на основе ролей для ресурсов Azure (роли Azure). Различие между этими двумя системами управления доступом на основе ролей:

- Роли Microsoft Entra управляют доступом к ресурсам Microsoft Entra, таким как пользователи, группы и приложения с помощью API Microsoft Graph

- Роли Azure контролируют доступ к ресурсам Azure, в том числе к виртуальным машинам и хранилищам, с помощью управления ресурсами Azure.

Для обеих систем используются схожие определения и назначения ролей. Однако разрешения роли Microsoft Entra нельзя использовать в пользовательских ролях Azure и наоборот. В рамках развертывания процесса привилегированной учетной записи следуйте рекомендациям по созданию по крайней мере двух учетных записей для экстренного реагирования, чтобы убедиться, что у вас по-прежнему есть доступ к идентификатору Microsoft Entra, если вы заблокируете себя.

Дополнительные сведения см. в статье Планирование управление привилегированными пользователями развертывания и защиты привилегированного доступа.

Ограничение операций предоставления согласия пользователем

Важно понимать различные возможности предоставления согласия приложения Microsoft Entra, типы разрешений и согласия и их последствия для безопасности вашей организации. Хотя разрешение предоставлять согласие пользователям позволяет им легко приобретать полезные приложения, которые интегрируются с Microsoft 365, Azure и другими службами, без должного мониторинга и использования может возникнуть риск.

Рекомендуется ограничить возможность пользователей предоставлять разрешения приложениям , чтобы они могли это делать только для приложений от проверенных издателей и только для выбранных вами разрешений. Если согласие конечного пользователя ограничено, предыдущие предоставления согласия по-прежнему будут соблюдаться, но все будущие операции согласия, которые должен выполнять администратор. В ограниченных случаях пользователи могут запрашивать согласие администратора через рабочий процесс запроса на согласие администратора или через собственные процессы поддержки. Перед отключением возможности пользователя предоставлять свое согласие воспользуйтесь нашими рекомендациями, чтобы спланировать это изменение в организации. Для приложений, которым вы хотите разрешить доступ всем пользователям, рассмотрите возможность предоставления согласия от имени всех пользователей, что гарантирует, что пользователи, которые еще не предоставили индивидуальное согласие, могут получить доступ к приложению. Если предоставлять доступ к этим приложениям всем пользователям во всех сценариях не требуется, используйте назначения приложений и условный доступ, чтобы ограничить доступ пользователей к определенным приложениям.

Убедитесь, что пользователи могут запрашивать утверждение администратора для новых приложений, чтобы уменьшить количество пользователей, свести к минимуму объем поддержки и предотвратить регистрацию пользователей для приложений, использующих учетные данные, отличные от Майкрософт. После того как вы отрегулируете и стабилизируете операции на предоставление согласия, администраторы должны регулярно выполнять аудит приложений и разрешений, на которые предоставляется согласие.

Дополнительные сведения см. в статье о платформе согласия Microsoft Entra.

Шаг 3. Автоматизация реагирования на угрозы

Идентификатор Microsoft Entra имеет множество возможностей, которые автоматически перехватывают атаки, чтобы удалить задержку между обнаружением и ответом. Сократив время внедрения злоумышленников в среду, можно уменьшить расходы и риски. Ниже приведены рекомендуемые к выполнению конкретные действия.

Дополнительные сведения см. в статье Настройка и включение политик риска.

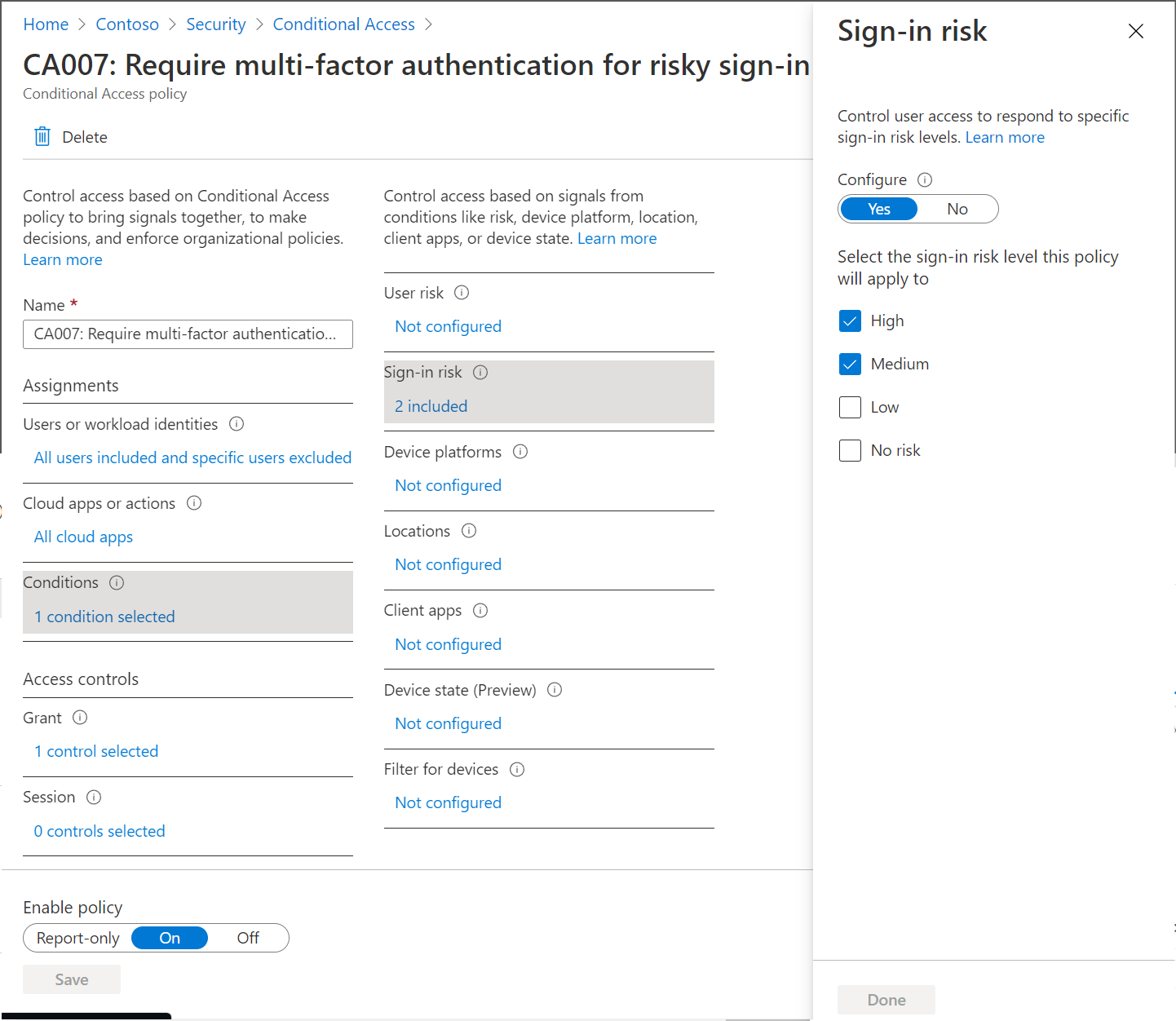

Реализация политики рисков при входе

Риск входа представляет вероятность того, что владелец удостоверения не авторизовать запрос проверки подлинности. Политику на основе рисков для входа можно реализовать, добавив условие риска для входа в политики условного доступа. Такое условие оценивает уровень риска для конкретного пользователя или группы. На основе уровня риска (высокий или средний или низкий), политику можно настроить для блокировки доступа или принудительной многофакторной проверки подлинности. Рекомендуется принудительно выполнить многофакторную проверку подлинности на средних или более рискованных входах.

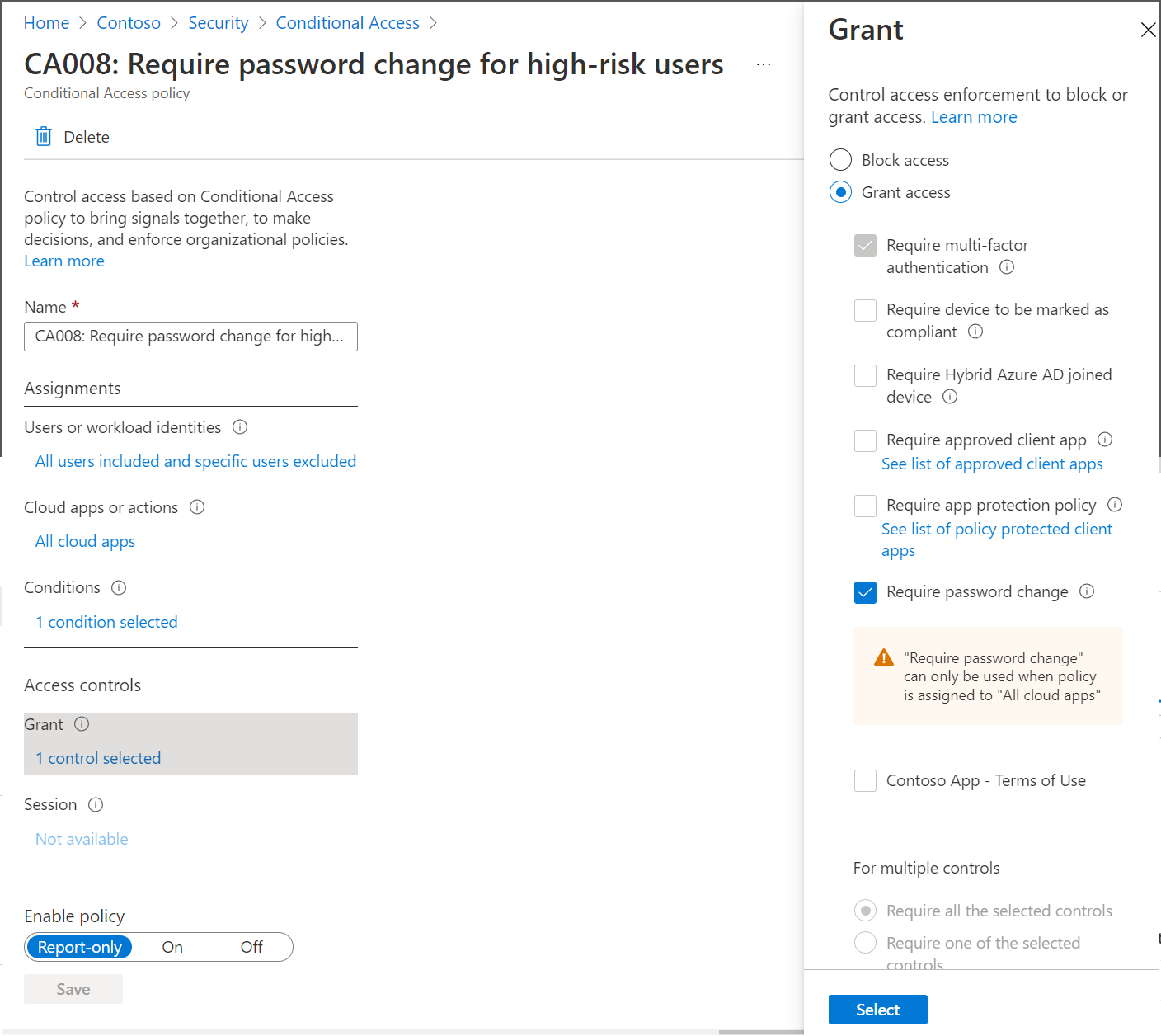

Реализация политики безопасности для рисков пользователей

Риск пользователя указывает на вероятность компрометации удостоверений пользователя и вычисляется на основе обнаружения рисков пользователей, связанных с удостоверением пользователя. Политику на основе рисков пользователей можно реализовать, добавив условие риска пользователей в политики условного доступа. Такое условие оценивает уровень риска для конкретного пользователя. На основе низкого, среднего, высокого уровня риска политика может быть настроена для блокировки доступа или требования безопасного изменения пароля с помощью многофакторной проверки подлинности. Корпорация Майкрософт рекомендует требовать изменения надежного пароля для пользователей с высоким уровнем риска.

В функцию обнаружения рисков пользователя входит проверка того, совпадают ли учетные данные пользователя с учетными данными, утечка которых произошла из-за действий киберпреступников. Для оптимальной работы важно реализовать синхронизацию хэша паролей с Microsoft Entra Connect Sync.

Интеграция XDR в Microsoft Defender с Защита идентификации Microsoft Entra

Чтобы Защита идентификации могла обеспечить максимальное возможное обнаружение рисков, необходимо получить максимальное возможное количество сигналов. Поэтому важно интегрировать полный набор служб XDR в Microsoft Defender:

- Microsoft Defender для конечной точки

- Microsoft Defender для Office 365

- Microsoft Defender для удостоверений

- Microsoft Defender для облачных приложений

Дополнительные сведения о защите от угроз Майкрософт и важности интеграции различных доменов см. в следующем коротком видео.

Настройка мониторинга и оповещения

Мониторинг и аудит журналов важен для обнаружения подозрительного поведения. В портал Azure есть несколько способов интеграции журналов Microsoft Entra с другими средствами, такими как Microsoft Sentinel, Azure Monitor и другие средства SIEM. Дополнительные сведения см. в руководстве по операциям безопасности Microsoft Entra.

Шаг 4. Использование облачной аналитики

Аудит и ведение журнала событий безопасности и связанные с ними оповещения являются важными составляющими эффективной стратегии защиты. Журналы безопасности и отчеты предоставляют электронную запись подозрительных действий и помогают обнаруживать шаблоны, которые могут указывать на попытку или успешный внешний проникновение сети, а также внутренние атаки. Аудит можно использовать для отслеживания действий пользователей, соблюдения требований нормативных документов, выполнения экспертизы и многого другого. Оповещения содержат уведомления о событиях безопасности. Убедитесь, что у вас есть политика хранения журналов для журналов входа и журналов аудита для идентификатора Microsoft Entra, экспортируя в Azure Monitor или средство SIEM.

Мониторинг идентификатора Microsoft Entra

Службы и компоненты Microsoft Azure дают возможность настраивать параметры аудита и ведения журнала безопасности. Это поможет выявить недочеты в политиках и механизмах безопасности и устранить эти недочеты для предотвращения нарушений. Вы можете использовать ведение журнала Azure и аудит и использовать отчеты о действиях аудита в Центре администрирования Microsoft Entra. Дополнительные сведения о мониторинге учетных записей пользователей, привилегированных учетных записей, приложений и устройств см. в руководстве по операциям безопасности Microsoft Entra.

Мониторинг Работоспособности Microsoft Entra Connect в гибридных средах

Мониторинг AD FS с помощью Microsoft Entra Connect Health обеспечивает более подробные сведения о потенциальных проблемах и видимости атак на инфраструктуру AD FS. Теперь вы можете просматривать сведения об операциях входа ADFS, чтобы получить более подробные сведения мониторинга. Microsoft Entra Connect Health предоставляет оповещения с подробными сведениями, шагами разрешения и ссылками на связанную документацию; аналитика использования для нескольких метрик, связанных с трафиком проверки подлинности; мониторинг производительности и отчеты. Используйте книгу сопряженных с риском IP-адресов для ADFS, которая поможет определить норму для вашей среды и реализовать оповещение при обнаружении изменений. Вся гибридная инфраструктура должна отслеживаться как ресурс уровня 0. Подробные рекомендации по мониторингу этих ресурсов можно найти в статье Руководство по операциям обеспечения безопасности для инфраструктуры.

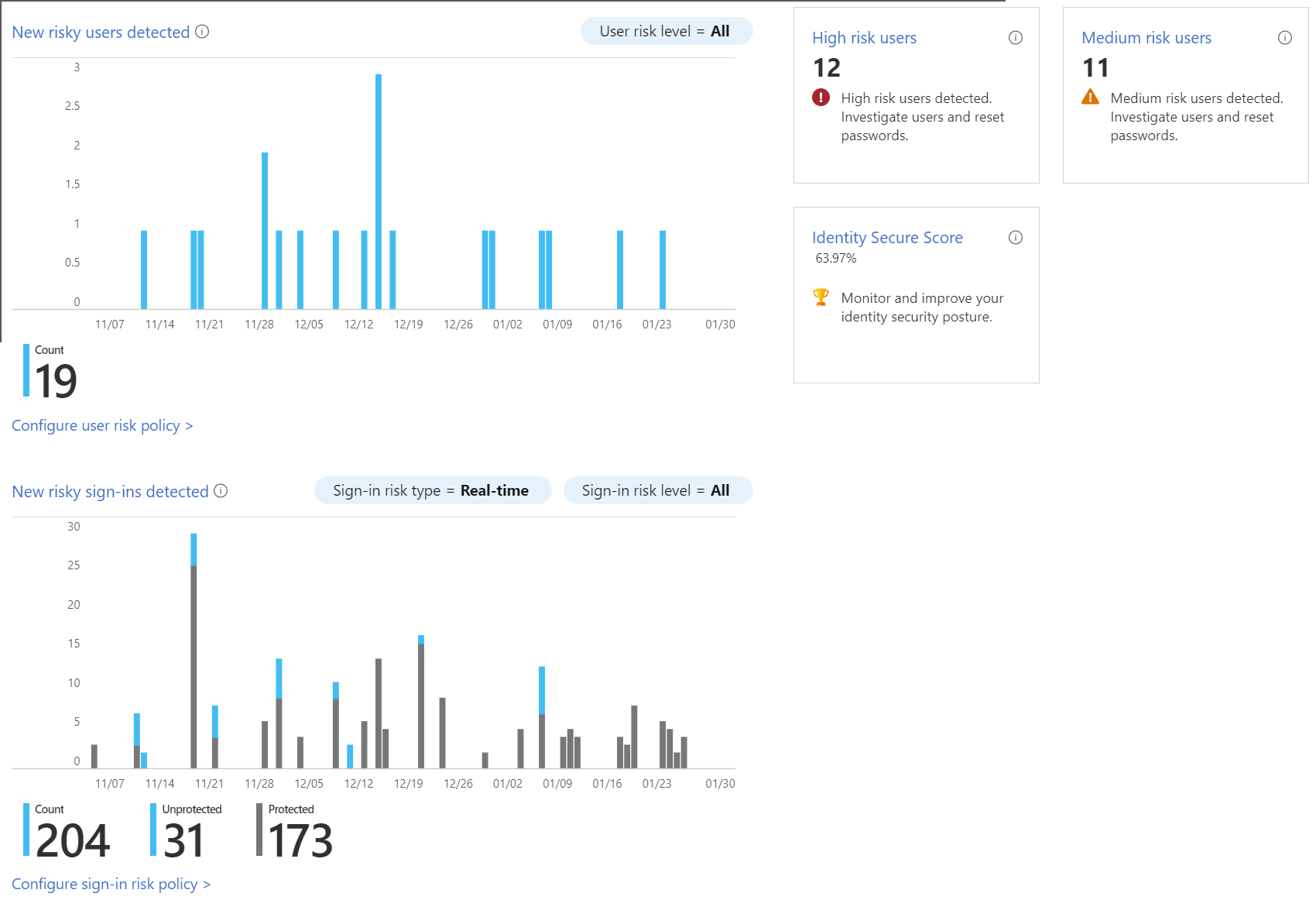

Мониторинг событий Защита идентификации Microsoft Entra

Защита идентификации Microsoft Entra предоставляет два важных отчета, которые следует отслеживать ежедневно.

- Отчеты о входе в рискованные отчеты о входе пользователей должны исследовать, выполнил ли законный владелец входа.

- Отчеты о рискованных пользователях могут быть скомпрометированы, например утечка учетных данных, обнаруженных или вход пользователей из разных расположений, что приводит к невозможному событию путешествия.

Аудит приложений и разрешения с предоставлением согласия

Пользователи могут быть обмануны в переходе к скомпрометированному веб-сайту или приложениям, которые получают доступ к своим сведениям профиля и данным пользователей, таким как их электронная почта. Злоумышленник может использовать полученные разрешения для шифрования содержимого почтового ящика и потребовать выкуп за восстановление ваших данных почтового ящика. Администраторы должны проверять разрешения пользователей и выполнять их аудит. Помимо аудита разрешений, предоставленных пользователями, можно обнаруживать рискованные или нежелательные приложения OAuth в средах премиум-класса.

Шаг 5. Включение самообслуживания конечных пользователей

Как можно больше вы хотите сбалансировать безопасность с производительностью. Придерживаясь мысли о формировании основы для безопасности, вы можете устранить разногласия в своей организации, предоставив пользователям широкие возможности работы с одновременным сохранением бдительности и сокращением операционных издержек.

Реализация самостоятельного сброса пароля

Самостоятельный сброс пароля (SSPR) идентификатора Microsoft Entra ID предоставляет простое средство для ИТ-администраторов, чтобы разрешить пользователям сбрасывать или разблокировать пароли или учетные записи без вмешательства помощника или администратора. Система включает подробные отчеты, которые отслеживают, когда пользователи сбрасывают пароли, а также уведомления, чтобы предупредить вас о неправильном использовании или злоупотреблении.

Реализация самостоятельного доступа к группам и приложениям

Идентификатор Microsoft Entra может разрешить неадминистраторам управлять доступом к ресурсам с помощью групп безопасности, групп Microsoft 365, ролей приложений и каталогов пакетов доступа. Самостоятельное управление группами позволяет владельцам групп управлять собственными группами без назначения административной роли. Пользователи могут без помощи администраторов создавать группы Microsoft 365 и управлять ими для обработки своих запросов. Срок действия неиспользуемых групп истекает автоматически. Управление правами Microsoft Entra также обеспечивает делегирование и видимость с полными рабочими процессами запросов на доступ и автоматическим истечением срока действия. Вы можете делегировать неадминистраторам возможность настраивать собственные пакеты доступа для групп, приложений, приложений и сайтов SharePoint Online, которым они принадлежат, с настраиваемыми политиками, необходимыми для утверждения доступа, включая настройку руководителей сотрудников и спонсоров бизнес-партнеров в качестве утверждающих.

Реализация проверок доступа Microsoft Entra

С помощью проверок доступа Microsoft Entra вы можете управлять членством в пакетах и группах, доступом к корпоративным приложениям и назначениям привилегированных ролей, чтобы обеспечить соответствие стандартам безопасности. Согласно регулярному контролю со стороны самих пользователей, владельцев ресурсов и других проверяющих пользователи не получают прав доступа в течение длительных периодов, когда доступ им не нужен.

Реализация автоматической подготовки пользователей

Подготовка и отзыв — это процессы, обеспечивающие согласованность цифровых удостоверений в нескольких системах. Эти процессы обычно применяются как часть управления жизненным циклом удостоверений.

Подготовка — это процесс создания удостоверения в целевой системе на основе определенных условий. Отмена подготовки — это процесс удаления удостоверения из целевой системы, когда условия больше не выполняются. Синхронизация — это процесс поддержания подготовленного объекта в актуальном состоянии, чтобы между исходным и целевым объектом не было отличий.

Идентификатор Microsoft Entra в настоящее время предоставляет три области автоматической подготовки. В их число входят:

- Подготовка из внешней некаталогной авторитетной системы записи в идентификатор Microsoft Entra ID с помощью подготовки на основе кадров

- Подготовка из идентификатора Microsoft Entra в приложения с помощью подготовки приложений

- Подготовка между идентификатором Microsoft Entra и службами домен Active Directory посредством подготовки между каталогами

Дополнительные сведения см. здесь: что такое подготовка с помощью идентификатора Microsoft Entra?

Итоги

Существует множество аспектов безопасной инфраструктуры удостоверений, но этот пятишаговый контрольный список помогает быстро реализовать безопасную и безопасную инфраструктуру удостоверений:

- укрепление учетных данных;

- Уменьшение области направления атак

- автоматизация реагирования на угрозы;

- использование Cloud Intelligence;

- включение возможности самообслуживания для пользователей.

Мы ценим то, насколько серьезно вы относитесь к вопросам безопасности и надеемся, что этот документ будет полезен при разработке стратегии для защиты вашей организации.

Следующие шаги

Если вам нужна помощь в планировании и развертывании рекомендаций, обратитесь к планам развертывания проекта идентификатора Microsoft Entra ID.

Если вы уверены, что все эти действия завершены, используйте оценку безопасности удостоверений Майкрософт, которая обеспечивает актуальность последних рекомендаций и угроз безопасности.