Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом руководстве описывается резервное копирование базы данных SAP Adaptive Server Enterprise (ASE) (Sybase), работающей на виртуальной машине Azure с помощью устойчивости.

Узнайте о поддерживаемых конфигурациях и сценариях резервного копирования базы данных SAP ASE на виртуальных машинах Azure.

Предпосылки

Перед настройкой базы данных SAP ASE для резервного копирования ознакомьтесь со следующими предварительными условиями:

Определите или создайте хранилище служб восстановления в том же регионе и подписке, что и виртуальная машина под управлением SAP ASE.

Разрешите подключение с виртуальной машины к Интернету, чтобы получить доступ к Azure.

Объединенная длина имени виртуальной машины SAP ASE Server и имени группы ресурсов должна иметь <84 символа для виртуальных машин Azure Resource Manager (и 77 символов для классических виртуальных машин), так как служба резервирует некоторые символы.

Виртуальная машина должна иметь python >= 3.6.15 (рекомендуется— Python3.10) с установленным модулем запросов. По умолчанию sudo python3 должен запускать python 3.6.15 или более поздней версии. Проверьте, запустив python3 и sudo python3 в системе, чтобы проверить версию Python. Чтобы изменить версию по умолчанию, свяжите python3 с python 3.6.15 или более поздней.

Запустите скрипт конфигурации резервного копирования SAP ASE (скрипт предварительной регистрации) на виртуальной машине, где размещена база данных SAP ASE. Этот скрипт готовит систему ASE к резервному копированию.

Назначьте следующие привилегии и параметры для операции резервного копирования:

Привилегии / параметры Описание Роль оператора Включите эту роль базы данных ASE для пользователя базы данных, чтобы создать пользовательского пользователя базы данных для операций резервного копирования и восстановления и передать его в скрипт предварительной регистрации. Привилегия на маппинг внешнего файла Включите эту роль, чтобы разрешить доступ к файлам базы данных. Владение привилегией любой базы данных Разрешает создание разностных резервных копий. Параметр Разрешить добавочные дампы для базы данных должен быть установлен в True. Усечение входа в привилегированный файл chkpt Отключите эту привилегию для всех баз данных, которые необходимо защитить с помощью службы архивации ASE. Позволяет создать резервную копию журнала базы данных в хранилище служб восстановления. Узнать больше о SAP note - 2921874 - "trunc log on chkpt" in databases with HADR - SAP ASE - SAP for Me.Замечание

Резервные копии журналов не поддерживаются для базы данных Master. Для других системных баз данных резервные копии журналов могут поддерживаться только в том случае, если файлы журналов базы данных хранятся отдельно от файлов данных. По умолчанию системные базы данных создаются с файлами данных и журнала на одном устройстве базы данных, что предотвращает резервное копирование журналов. Чтобы включить резервное копирование журналов, администратор базы данных должен изменить расположение файлов журнала на отдельное устройство.

Используйте встроенные роли Azure для настройки роли и области ресурсов в контексте резервного копирования. Следующая роль участника позволяет выполнять операцию "Настройка защиты " на виртуальной машине базы данных:

Ресурс (управление доступом) Должность Пользователь, группа или основная служба Исходная виртуальная машина Azure под управлением базы данных ASE Соавтор виртуальной машины Позволяет настроить операцию резервного копирования.

Создание настраиваемой роли для Azure Backup

Чтобы создать настраиваемую роль для Azure Backup, выполните следующие команды bash:

Замечание

После каждой из этих команд убедитесь, что выполните команду go для выполнения инструкции.

Войдите в базу данных, используя роль пользователя единого входа (SSO).

isql -U sapsso -P <password> -S <sid> -XСоздайте роль.

create role azurebackup_roleПрисвойте операторскую роль новой роли.

grant role oper_role to azurebackup_roleВключите детализированные разрешения.

sp_configure 'enable granular permissions', 1Войдите в базу данных, используя роль пользователя

SA.isql -U sapsa -P <password> -S <sid> -XПереключитесь на базу данных master.

use masterПредоставьте новой роли привилегию отображения внешнего файла.

grant map external file to azurebackup_roleВойдите снова, используя пользователя с ролью SSO.

isql -U sapsso -P <password> -S <sid> -XСоздание пользователя.

sp_addlogin backupuser, <password>Предоставьте пользователю пользовательскую роль.

grant role azurebackup_role to backupuserЗадайте настраиваемую роль в качестве значения по умолчанию для пользователя.

sp_modifylogin backupuser, "add default role", azurebackup_roleПредоставьте настраиваемой роли привилегию владеть любой базой данных от имени пользователя SA.

grant own any database to azurebackup_roleСнова войдите в базу данных в качестве пользователя SA .

isql -U sapsa -P <password> -S <sid> -XВключите доступ к файлам.

sp_configure "enable file access", 1Включите разностную резервную копию в базе данных.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goОтключите параметр trunc log on chkpt в базе данных.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Установка сетевого подключения

Для всех операций база данных SAP ASE, запущенная на виртуальной машине Azure, требует подключения к службе архивации Azure, служба хранилища Azure и идентификатору Microsoft Entra. Это подключение можно достичь с помощью частных конечных точек или путем предоставления доступа к необходимым общедоступным IP-адресам или полным доменным именам (FQDN). Если вы не разрешаете правильное подключение к необходимым службам Azure, это может привести к сбою в операциях, таких как обнаружение баз данных, настройка резервного копирования, выполнение резервных копий и восстановление данных.

В следующей таблице перечислены различные альтернативные варианты, которые можно использовать для установления подключения:

| Вариант | Преимущества | Недостатки |

|---|---|---|

| Частные конечные точки | Разрешить резервное копирование по частным IP-адресам в виртуальной сети. Обеспечьте детализированный контроль над сетью и хранилищем данных. |

Взимаются стандартные расходы на частные конечные точки. |

| Теги службы группы безопасности сети (NSG) | Проще управлять, так как изменения диапазона автоматически объединяются. Никаких дополнительных расходов. |

Используется только с NSG (группами безопасности сети). Предоставляет доступ ко всей службе. |

| Теги FQDN для Azure Firewall | Проще управлять, так как необходимые полные доменные имена автоматически управляются. | Используется только с фаерволом Azure. |

| Разрешить доступ к FQDN/IP-адресам служб | Никаких дополнительных расходов. Работает с любыми устройствами безопасности сети и брандмауэрами. Вы также можете использовать конечные точки службы для хранилища. Однако для azure Backup и идентификатора Microsoft Entra необходимо назначить доступ к соответствующим IP-адресам и полным доменным именам. |

Для доступа может потребоваться широкий набор IP-адресов или полных доменных имен. |

| Конечная точка службы для виртуальной сети | Используется для Azure Storage. Предоставляет большие преимущества для оптимизации производительности трафика плоскости данных. |

Невозможно использовать для Microsoft Entra ID и службы резервного копирования Azure. |

| Сетевой виртуальный модуль | Используется для службы хранилища Azure, Microsoft Entra ID, службы Azure Backup. Плоскость данных - служба хранилища Azure: *.blob.core.windows.net, *.queue.core.windows.net*.blob.storage.azure.net Управляющий уровень — Microsoft Entra ID: разрешить доступ к полным доменным именам, упомянутым в разделах 56 и 59 Microsoft 365 Common и Office Online. — Служба архивации Azure: .backup.windowsazure.com Дополнительные сведения о тегах службы Брандмауэра Azure. |

Повышает нагрузку на трафик плоскости данных и снижает пропускную способность и производительность. |

В следующих разделах подробно описано использование параметров подключения.

Частные конечные точки

Частные конечные точки позволяют безопасно подключаться с серверов в виртуальной сети к хранилищу служб восстановления. Частная конечная точка использует IP-адрес из адресного пространства виртуальной сети (VNET) для вашего хранилища. Сетевой трафик между вашими ресурсами в виртуальной сети и хранилищем проходит через вашу виртуальную сеть и частное соединение в магистральной сети Microsoft. Эта операция исключает подверженность общественному интернету. Дополнительные сведения о частных конечных точках для Azure Backup.

Замечание

- Частные конечные точки поддерживаются для Azure Backup и хранилища Azure. Идентификатор Microsoft Entra имеет поддержку частных конечных точек. До тех пор, пока они не станут доступными для общего использования, служба резервного копирования Azure поддерживает настройку прокси-сервера для Microsoft Entra ID, чтобы для виртуальных машин ASE не требовалось исходящее подключение. Дополнительные сведения см. в разделе поддержки прокси-сервера.

- Для операции скачивания скрипта предварительной регистрации SAP ASE (скрипты рабочей нагрузки ASE) требуется доступ к Интернету. Однако на виртуальных машинах с включенной частной конечной точкой (PE) скрипт предварительной регистрации не может напрямую скачать эти скрипты рабочей нагрузки. Таким образом, необходимо скачать скрипт на локальной виртуальной машине или другой виртуальной машине с доступом к Интернету, а затем использовать SCP или любой другой метод передачи, чтобы переместить его на виртуальную машину с поддержкой PE.

Теги группы безопасности сети

Если вы используете группы безопасности сети (NSG), используйте тег службы AzureBackup, чтобы разрешить исходящий доступ к Azure Backup. Помимо тега Azure Backup, необходимо разрешить подключение для аутентификации и передачи данных, создав аналогичные правила NSG для Microsoft Entra ID и Azure Storage.

Чтобы создать правило для тега Azure Backup, сделайте следующее:

- В портале Azure перейдите в группы безопасности сети и выберите группу безопасности сети.

- На панели параметров выберите правила безопасности исходящего трафика.

- Нажмите кнопку "Добавить".

- Введите все необходимые сведения для создания нового правила. Убедитесь, что назначение установлено на тег службы и тег службы назначения установлен на

AzureBackup. - Нажмите кнопку Добавить, чтобы сохранить только что созданное исходящее правило безопасности.

Вы также можете создавать правила безопасности исходящего трафика NSG для Azure Storage и Microsoft Entra ID. Дополнительные сведения о тегах служб.

Теги Брандмауэра Azure

Если вы используете Брандмауэр Azure, создайте правило приложения, используя тег FQDN AzureBackup для Брандмауэра Azure. Это правило разрешает весь исходящий доступ к Azure Backup.

Замечание

Azure Backup в настоящее время не поддерживает правило приложения с включённой инспекцией TLS в Azure Firewall.

Разрешение доступа к диапазонам IP-адресов службы

Если вы решили разрешить IP-адреса службы доступа, просмотрите диапазоны IP-адресов в JSON-файле. Необходимо разрешить доступ к IP-адресам, соответствующим Azure Backup, Azure Хранилище и идентификатору Microsoft Entra ID.

Разрешить доступ к полным доменным именам службы (FQDN)

Чтобы разрешить доступ к необходимым службам с серверов, можно также использовать следующие FQDN:

| Услуга | Доменные имена, к которым нужно получить доступ | Порты |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Служба хранилища Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Майкрософт Ентра айди | *.login.microsoft.com Разрешить доступ к полным доменным именам в разделах 56 и 59 в соответствии с этой статьей. |

443 Если применимо. |

Использование прокси-сервера HTTP для маршрутизации трафика

Замечание

В настоящее время HTTP-прокси для трафика Microsoft Entra ID поддерживается только для базы данных SAP ASE. Если необходимо устранить необходимость в исходящих подключениях (для Azure Backup и для трафика службы хранилища Azure) для резервного копирования баз данных через Azure Backup на ВМ ASE, используйте другие параметры, такие как частные конечные точки.

Использование прокси-сервера HTTP для трафика идентификатора Microsoft Entra

Чтобы использовать прокси-сервер HTTP для маршрутизации трафика для идентификатора Microsoft Entra ID, выполните следующие действия.

В базе данных перейдите в папку

opt/msawb/bin.Создайте новый JSON-файл с именем

ExtensionSettingsOverrides.json.В файл JSON добавьте пару "ключ — значение" следующим образом:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Измените разрешения и владельца файла следующим образом:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Замечание

Вам не потребуется перезапускать службы. Служба Azure Backup попытается направить трафик идентификатора Microsoft Entra через прокси-сервер, упомянутый в JSON-файле.

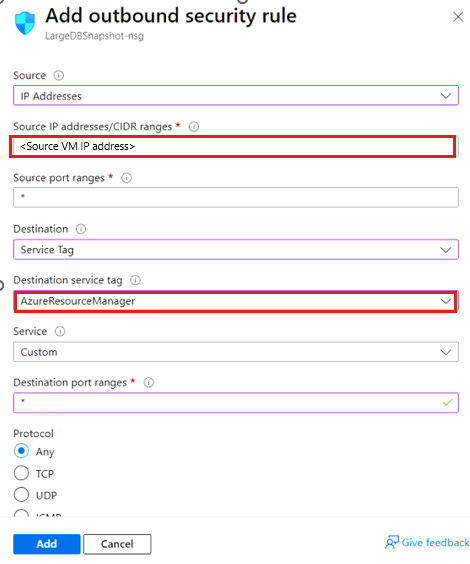

Использование правил исходящего трафика

Если параметр брандмауэра или группы безопасности сети блокирует доступ к домену из виртуальной машины Azure, возникает сбой резервного копирования моментальных снимков.

Создайте следующее правило исходящего трафика и разрешите домену резервное копирование базы данных. Узнайте , как создать правила исходящего трафика.

Источник: IP-адрес виртуальной машины.

Назначение: тег службы.

Тег целевой службы:

AzureResourceManager

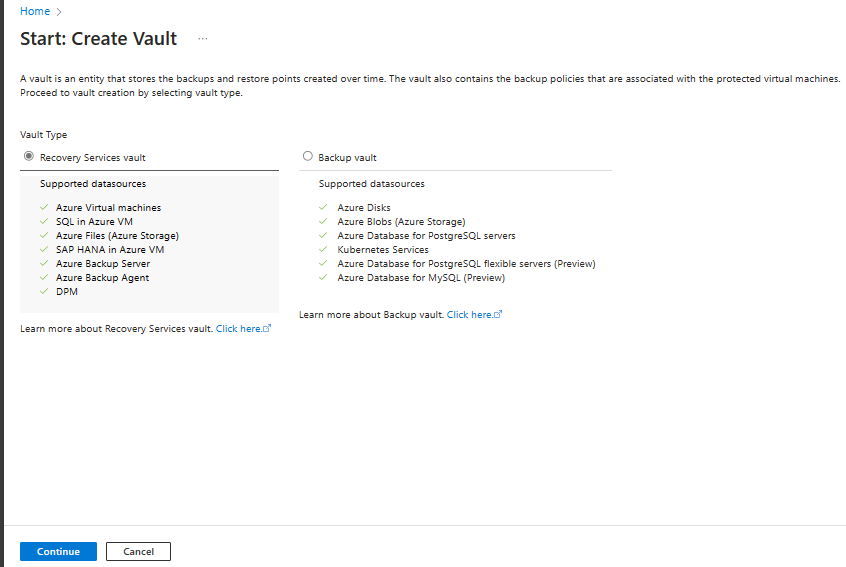

Создайте хранилище для служб восстановления

Хранилище служб восстановления — это сущность управления, которая хранит точки восстановления, созданные с течением времени. Он предоставляет интерфейс для выполнения операций, связанных с резервным копированием. (создание резервных копий по запросу, восстановление и создание политик резервного копирования).

Чтобы создать хранилище служб восстановления, сделайте следующее:

Войдите на портал Azure.

Найдите устойчивость и перейдите на панель мониторинга устойчивости .

В области Vault выберите +Vault.

Выберите Хранилище Служб восстановления >Продолжить.

В области "Создание хранилища служб восстановления " введите следующие значения:

Подписка. Выберите нужную подписку. Если вы являетесь участником только одной подписки, вы увидите её название. Если вы не уверены, какая подписка используется, используйте подписку по умолчанию. Несколько вариантов отображаются только в том случае, если ваша рабочая или учебная учетная запись связана с несколькими подписками Azure.

Группа ресурсов: выберите имеющуюся группу ресурсов или создайте новую. Чтобы просмотреть список доступных групп ресурсов в подписке, выберите "Использовать существующий". Затем выберите ресурс в раскрывающемся списке. Чтобы создать новую группу ресурсов, нажмите кнопку "Создать", а затем введите имя. Дополнительные сведения о группах ресурсов см. в статье Общие сведения об Azure Resource Manager.

Имя хранилища. Введите понятное имя для идентификации хранилища. Это имя должно быть уникальным в пределах подписки Azure. Введите имя, которое содержит от 2 до 50 знаков. Оно должно начинаться с буквы и может содержать только буквы, цифры и дефисы.

Область: Выберите географический регион для хранилища. Чтобы вы могли создать хранилище для защиты любого источника данных, хранилище должно находиться в том же регионе, что и источник данных.

Это важно

Если вы не уверены в расположении источника данных, закройте окно. Перейдите к списку ресурсов на портале. Если у вас есть источники данных в нескольких регионах, создайте хранилище Служб восстановления в каждом из них. Создайте хранилище в первом местоположении, прежде чем создавать хранилище в другом местоположении. Вам не нужно указывать учетные записи хранения для хранения данных резервного копирования. Хранилище служб восстановления и Azure Backup автоматически выполняют этот шаг.

После предоставления значений нажмите кнопку "Проверить и создать".

Чтобы завершить создание хранилища служб восстановления, нажмите кнопку "Создать".

Чтобы создать хранилище служб восстановления, может понадобиться некоторое время. Отслеживайте уведомления о состоянии в области уведомлений в правом верхнем углу. После создания хранилища служб восстановления оно появится в списке хранилищ служб восстановления. Если хранилище не отображается, выберите "Обновить".

Azure Backup теперь поддерживает неизменяемые хранилища, которые помогают гарантировать, что после создания точек восстановления они не могут быть удалены до истечения срока действия в соответствии с политикой резервного копирования. Вы можете сделать неизменяемость необратимой, чтобы защитить данные резервного копирования от различных угроз, включая атаки программ-шантажистов и вредоносных субъектов. Дополнительные сведения о неизменяемых хранилищах Azure Backup.

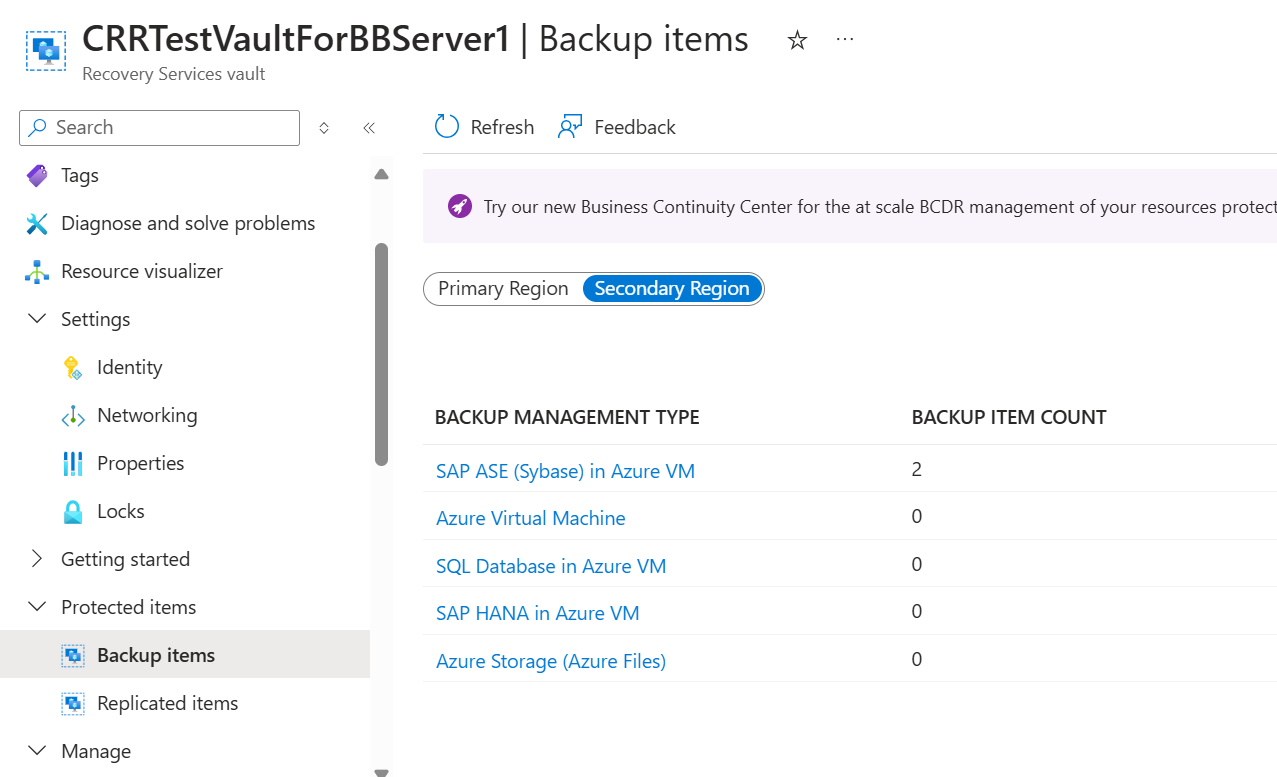

Включить восстановление между регионами

В хранилище служб восстановления можно включить восстановление между регионами , позволяющее восстановить базу данных в дополнительный регион. Узнайте , как включить межрегиональное восстановление.

Обнаружение баз данных SAP ASE

Чтобы обнаружить базы данных SAP ASE, выполните следующие действия.

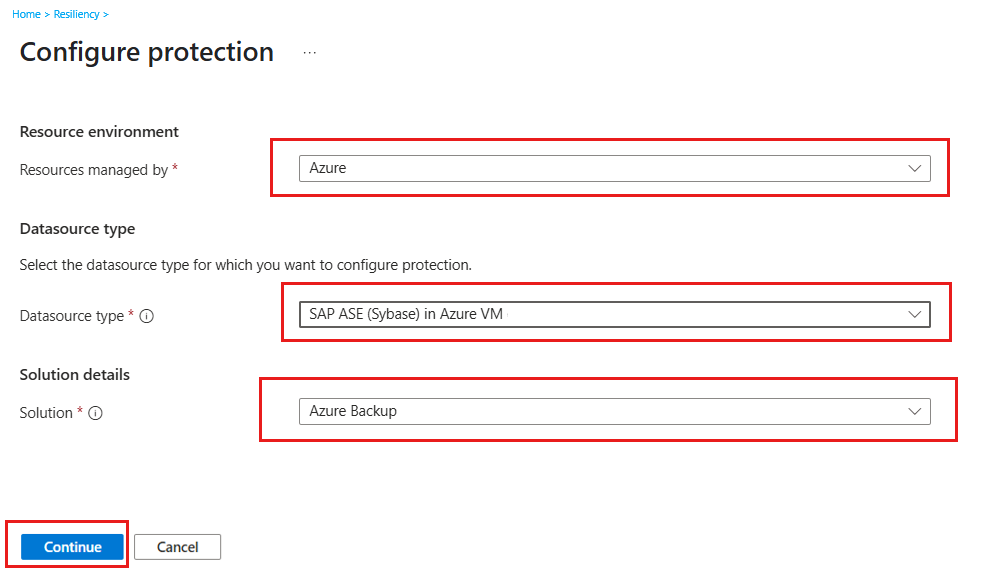

Перейдите в раздел "Устойчивость", а затем выберите +Настроить защиту.

На панели "Настройка защиты" выберите ресурс, управляемый как Azure, тип источника данных в качестве SAP ASE (Sybase) в виртуальной машине Azure и решение как Azure Backup.

Нажмите Продолжить.

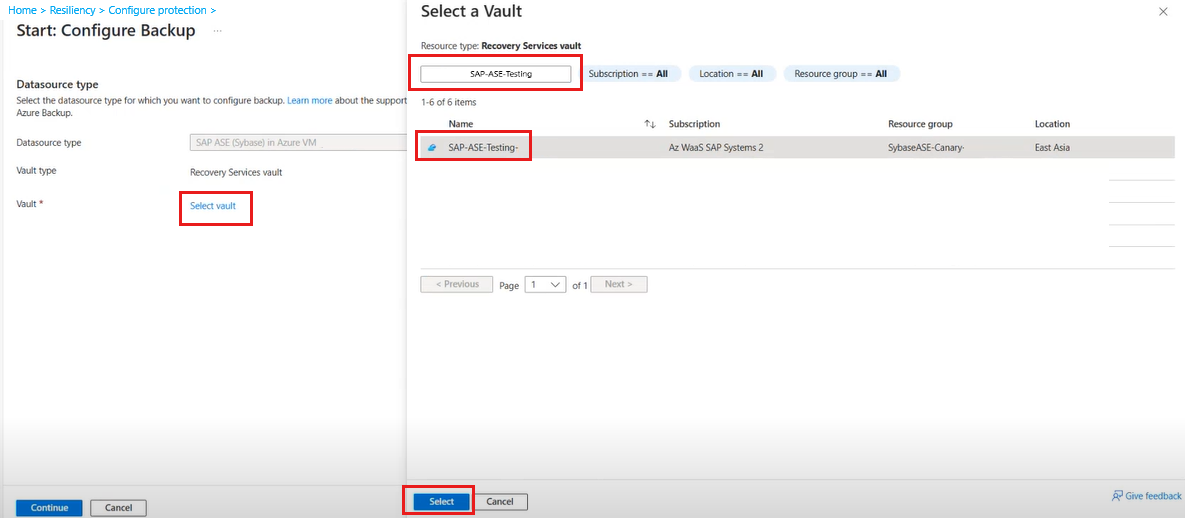

На панели "Пуск: настройка резервного копирования " в разделе "Хранилище" нажмите кнопку "Выбрать хранилище".

В области "Выбор хранилища " в разделе "Фильтр по имени" введите имя хранилища, в котором размещена база данных SAP ASE.

Выберите хранилище из списка и нажмите кнопку "Выбрать".

На панели "Пуск: настройка резервного копирования " нажмите кнопку "Продолжить".

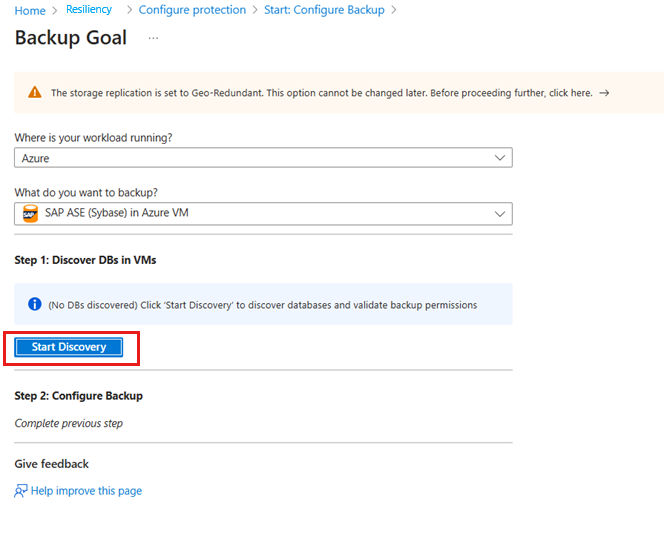

На панели "Цель резервного копирования" выберите "Начать обнаружение ", чтобы инициировать обнаружение незащищенных виртуальных машин Linux в регионе хранилища.

Замечание

- После обнаружения на портале появятся незащищенные виртуальные машины, упорядоченные по имени и группе ресурсов.

- Если виртуальная машина не отображается, как ожидалось, проверьте, сохранена ли она в хранилище.

- Несколько виртуальных машин могут иметь одно и то же имя, если они принадлежат разным группам ресурсов.

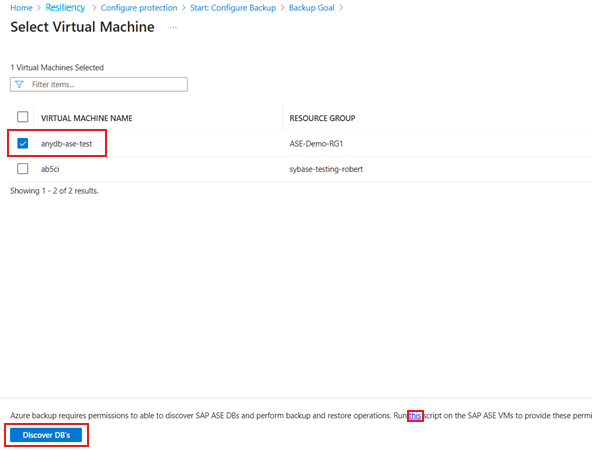

На панели "Выбор виртуальных машин " скачайте скрипт prepost, предоставляющий разрешения для службы архивации Azure для доступа к виртуальным машинам SAP ASE для обнаружения баз данных.

Запустите скрипт на каждой виртуальной машине, где размещены базы данных SAP ASE, для которых необходимо создать резервную копию.

После запуска скрипта на виртуальных машинах на панели "Выбор виртуальных машин" выберите виртуальные машины, а затем выберите "Обнаружение БД".

Azure Backup обнаруживает все базы данных SAP ASE на виртуальной машине. Во время обнаружения Azure Backup регистрирует виртуальную машину в хранилище и устанавливает расширение на виртуальной машине. На базе данных агент не установлен.

Настройка резервной копии базы данных SAP ASE (Sybase)

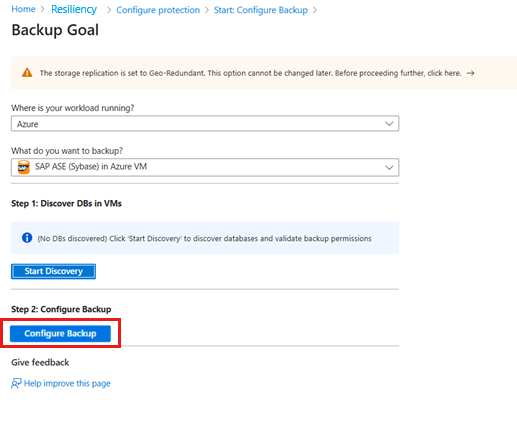

После завершения процесса обнаружения базы данных Azure Backup перенаправляется на панель "Цель резервного копирования", что позволяет настроить параметры резервного копирования для выбранной виртуальной машины, в которой размещена база данных SAP ASE.

Чтобы настроить операцию резервного копирования для базы данных SAP ASE, выполните следующие действия.

На панели "Цель резервного копирования" в разделе "Шаг 2" выберите "Настройка резервного копирования".

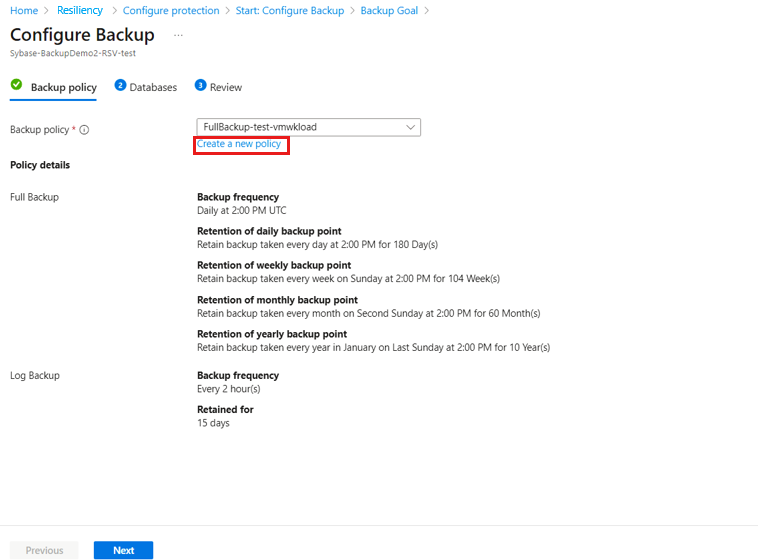

На вкладке "Настройка резервного копирования" на вкладке "Политика резервного копирования" в разделе "Политика резервного копирования" выберите "Создать новую политику для баз данных".

Политика резервного копирования определяет, когда выполняется резервное копирование и длительность хранения резервных копий.

- Политика создается на уровне хранилища.

- Несколько хранилищ могут использовать одну и ту же политику резервного копирования, но тогда необходимо применить эту политику резервного копирования к каждому хранилищу.

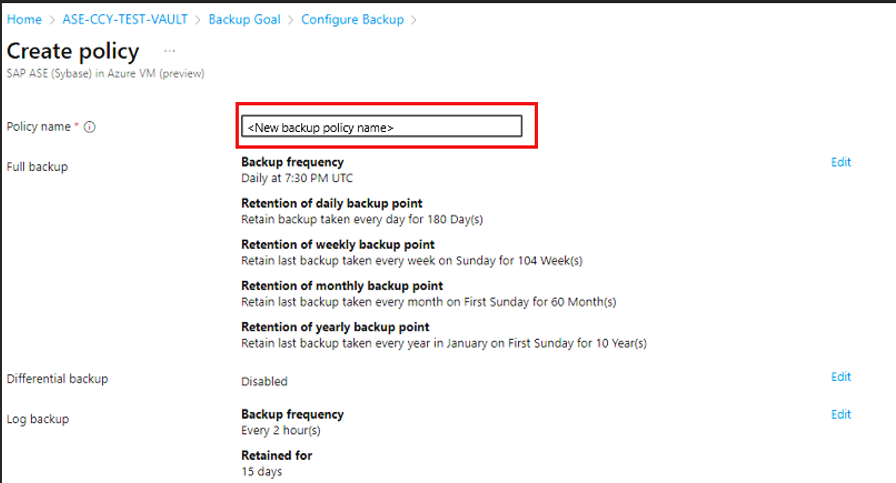

В области "Создание политики " в поле "Имя политики" введите имя новой политики.

В разделе "Полная резервная копия" выберите "Изменить".

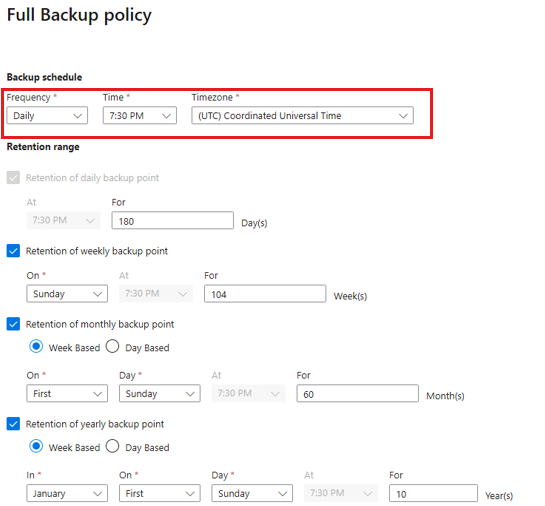

На панели политики полного резервного копирования выберите частоту резервного копирования, а затем выберите "Ежедневно " или "Еженедельно " по мере необходимости.

Ежедневно: выберите часовой и часовой пояс, в котором начинается задание резервного копирования.

Замечание

- Необходимо запустить полную резервную копию. Этот параметр нельзя отключить.

- Перейдите к политике полного резервного копирования, чтобы просмотреть параметры политики.

- При ежедневном создании полных резервных копий невозможно создавать разностные резервные копии.

Еженедельно: выберите день недели, часа и часового пояса, в котором выполняется задание резервного копирования.

На следующем снимке экрана показано расписание резервного копирования для полных резервных копий.

В диапазоне хранения определите диапазон хранения для полной резервной копии.

Замечание

- По умолчанию выбраны все варианты. Снимите ограничения диапазона хранения, которые вы не хотите использовать, и задайте нужные.

- Минимальный период хранения для резервной копии любого типа (полная/разностная/журнал) составляет семь дней.

- Точки восстановления отмечены на сохранение в соответствии с их диапазоном хранения. Например, если выбран параметр "Ежедневно", то каждый день активируется создание только одной полной резервной копии.

- Резервная копия за конкретный день помечается и сохраняется в соответствии с недельной политикой хранения и настройками.

- Месячный и годовой диапазоны хранения действуют аналогичным образом.

Нажмите кнопку "ОК ", чтобы сохранить конфигурацию политики.

В области "Создание политики " в разделе разностная резервная копия выберите "Изменить ", чтобы добавить разностную политику.

В области политики разностного резервного копирования выберите "Включить ", чтобы открыть элементы управления частотой и хранением.

Замечание

- Максимально в день можно активировать одну разностную резервную копию.

- Максимальный срок хранения разностных резервных копий составляет 180 дней. Если требуется более длительное хранение, необходимо использовать полные резервные копии.

Нажмите кнопку "ОК ", чтобы сохранить конфигурацию политики.

В области политики резервного копирования в разделе резервного копирования журнала выберите "Изменить ", чтобы добавить политику резервного копирования журналов транзакций.

На панели политики резервного копирования журналов выберите "Включить ", чтобы задать частоту и элементы управления хранением.

Замечание

- Резервные копии журналов начнут создаваться только после завершения одного успешного полного резервного копирования.

- Каждая резервная копия журнала связана с предыдущей полной резервной копией, образуя цепочку восстановления. Эта полная резервная копия сохраняется до истечения срока хранения последней резервной копии журнала. Это может означать, что полная резервная копия сохраняется в течение дополнительного периода, чтобы гарантировать возможность восстановления всех журналов. Предположим, что у пользователя есть еженедельная полная резервная копия, ежедневные дифференциальные резервные копии и 2-часовые записи журналов. Все они сохраняются в течение 30 дней. Но еженедельную полную резервную копию можно очистить/удалить только после того, как станет доступна следующая полная резервная копия, то есть через тридцать семь дней. Например, если еженедельное полное резервное копирование выполняется 16 ноября, оно сохраняется до 16 декабря в соответствии с политикой хранения. Окончательное резервное копирование журналов для этой полной резервной копии происходит 22 ноября до следующего запланированного полного резервного копирования. Так как эта резервная копия журнала остается доступной до 22 декабря, 16 ноября полная резервная копия не может быть удалена до этой даты. В результате 16 ноября полная резервная копия сохраняется до 22 декабря.

Нажмите кнопку "ОК ", чтобы сохранить конфигурацию политики резервного копирования журналов.

В области "Создание политики" нажмите кнопку "ОК ", чтобы завершить создание политики резервного копирования.

На вкладке "Настройка резервного копирования" на вкладке "Политика резервного копирования" выберите новую политику в раскрывающемся списке и нажмите кнопку "Добавить".

Выберите "Настроить резервную копию".

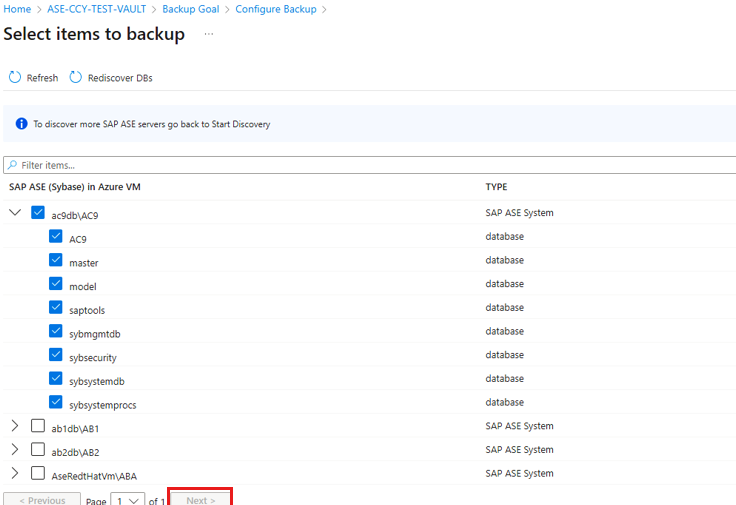

На панели "Выбор элементов для резервного копирования " выберите базы данных для защиты и нажмите кнопку "Далее".

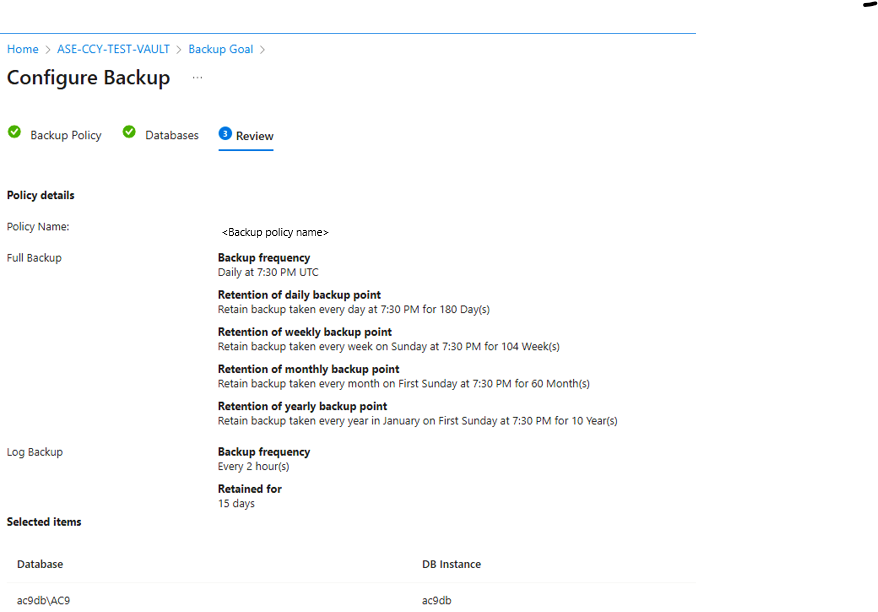

На вкладке "Просмотр" на вкладке "Настройка резервного копирования" просмотрите конфигурацию резервного копирования.

Нажмите кнопку "Включить резервное копирование", чтобы запустить операцию резервного копирования.

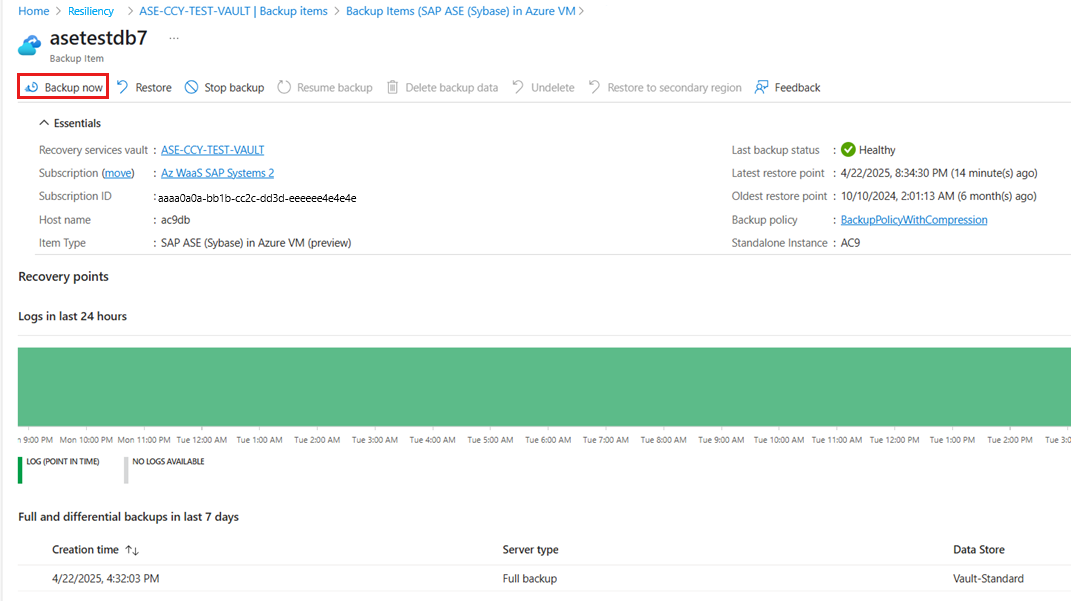

Выполнение резервного копирования по запросу для базы данных SAP ASE

Чтобы выполнить резервное копирование по запросу для базы данных SAP ASE, выполните следующие действия.

Перейдите к Резервному копированию и выберите Хранилища.

На панели "Хранилища" выберите хранилище служб восстановления из списка, который используется для настройки резервного копирования.

В выбранном хранилище служб восстановления выберите элементы резервного копирования.

На панели "Элемент резервного копирования " выберите тип управления резервными копиями как SAP ASE (Sybase) на виртуальной машине Azure.

Выберите просмотреть сведения базы данных для резервного копирования по запросу.

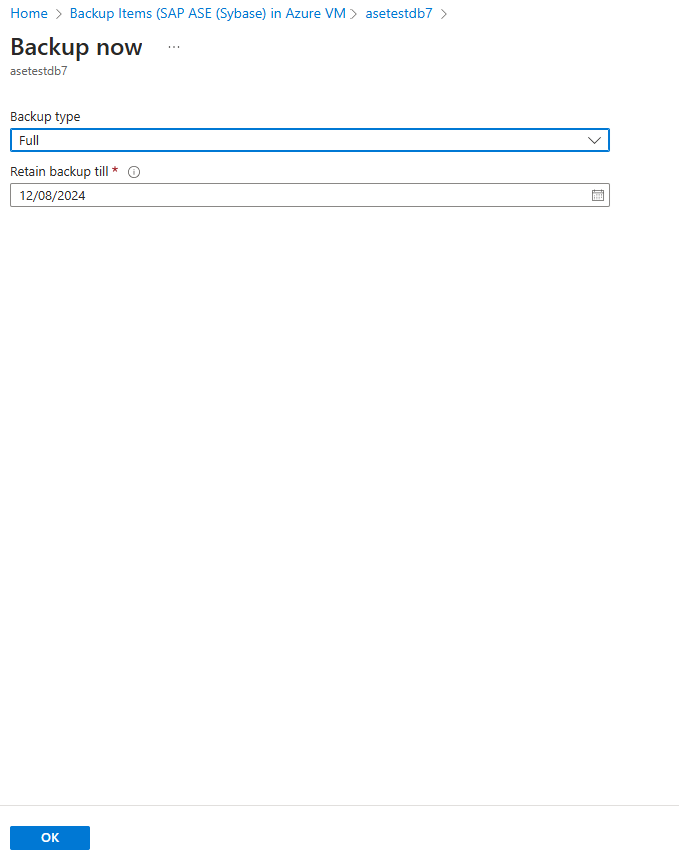

Выберите Создать резервную копию сейчас для создания резервной копии по запросу.

На панели "Резервное копирование теперь " выберите тип резервной копии, которую требуется выполнить, и нажмите кнопку "ОК". Тип выбранной резервной копии по запросу определяет период хранения этой резервной копии.

- Полные резервные копии по запросу хранятся не менее 45 дней и не более 99 лет.

- Разностные резервные копии по запросу сохраняются в соответствии с удержанием журналов, установленным в политике.