Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье объясняется, как создавать и применять пользовательские политики доступа клиентов для целевых объектов хранилища.

Политики доступа клиентов управляют тем, как клиенты могут подключаться к экспорту целевого объекта хранилища. Вы можете управлять такими параметрами, как ограничение привилегий root (root squash) и доступ на чтение и запись на уровне клиента или сети.

Политики доступа применяются к пути пространства имен, что означает, что вы можете использовать разные политики доступа для двух разных экспортов в системе хранилища NFS.

Эта функция предназначена для рабочих процессов, где необходимо контролировать, как различные группы клиентов получают доступ к целевым объектам хранения.

Если вам не нужен точный контроль доступа к целевому хранилищу, можно использовать политику по умолчанию или настроить политику по умолчанию с дополнительными правилами. Например, если вы хотите включить корневой сквош для всех клиентов, подключающихся через кэш, можно изменить политику с именем по умолчанию , чтобы добавить параметр корневого сквоша.

Создание политики доступа клиента

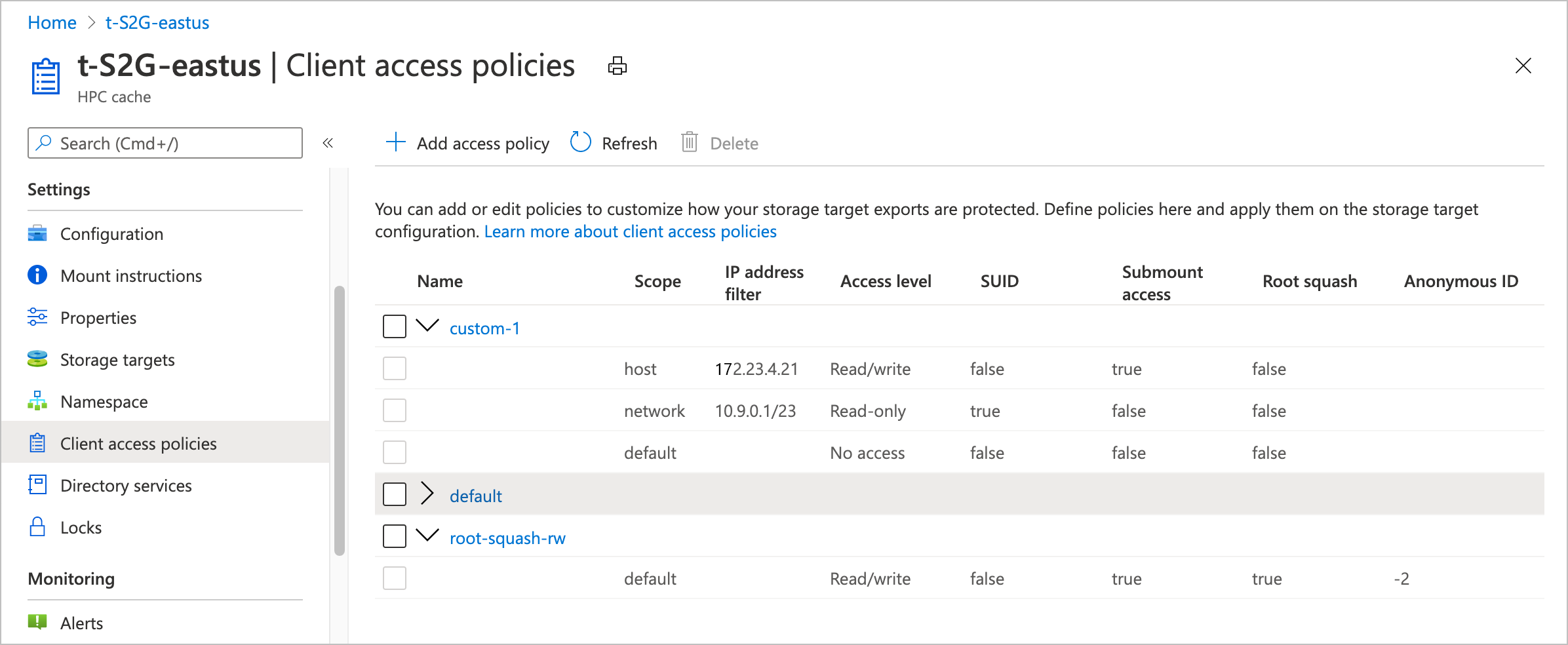

Используйте страницу политик доступа клиентов на портале Azure для создания политик и управления ими.

Каждая политика состоит из правил. Правила применяются к хостам в порядке от наименьшей области применения (хоста) до наибольшей (по умолчанию). Первое правило, которое соответствует, применяется и более поздние правила игнорируются.

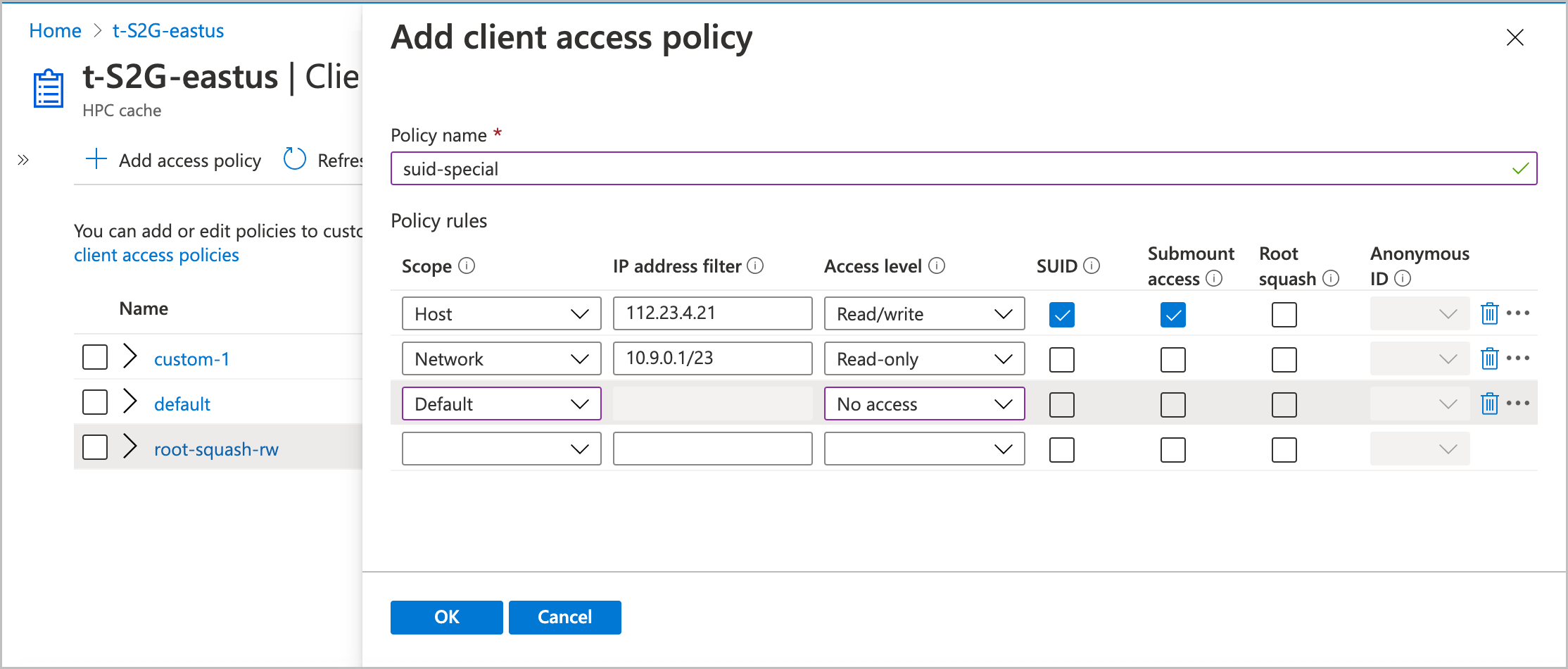

Чтобы создать новую политику доступа, нажмите кнопку +Добавить политику доступа в верхней части списка. Присвойте новой политике доступа имя и введите хотя бы одно правило.

В остальной части этого раздела описываются значения, которые можно использовать в правилах.

Область действия

Термин области и фильтр адресов работают вместе, чтобы определить, на какие клиенты влияют правила.

Используйте их для указания того, применяется ли правило к отдельному клиенту (узлу), диапазону IP-адресов (сети) или всем клиентам (по умолчанию).

Выберите соответствующее значение области для правила:

- Хост — правило применяется к отдельному клиенту

- Сеть — правило применяется к клиентам в диапазоне IP-адресов

- По умолчанию правило применяется ко всем клиентам.

Правила в политике оцениваются в этом порядке. После того как запрос подключения клиента соответствует одному правилу, остальные игнорируются.

Фильтр адресов

Значение фильтра адресов указывает, какие клиенты соответствуют правилу.

Если задать область для узла, в фильтре можно указать только один IP-адрес. Для параметра области по умолчанию нельзя вводить IP-адреса в поле фильтра адресов , так как область по умолчанию соответствует всем клиентам.

Укажите IP-адрес или диапазон адресов для этого правила. Используйте нотацию CIDR (например, 0.1.0.0/16), чтобы указать диапазон адресов.

Уровень доступа

Задайте привилегии для предоставления клиентам, которые соответствуют области и фильтру.

Параметры доступны только для чтения и записи, только для чтения или отсутствия доступа.

SUID

Установите флажок SUID , чтобы разрешить файлам в хранилище задавать идентификаторы пользователей при доступе.

SuID обычно используется для временного увеличения привилегий пользователя, чтобы пользователь смог выполнить задачу, связанную с этим файлом.

Доступ к субмонтажу

Установите этот флажок, чтобы разрешить указанным клиентам напрямую подключать подкаталоги этого экспорта.

Корневой сквош

Выберите, следует ли включить root squash для клиентов, соответствующих этому правилу.

Этот параметр определяет, как Azure HPC Cache обрабатывает запросы от корневого пользователя на клиентских компьютерах. Если функция подавления прав суперпользователя включена, пользователи root на клиенте автоматически сопоставляются с непривилегированным пользователем при отправке запросов через кэш Azure HPC. Кроме того, он запрещает клиентским запросам использовать биты разрешений set-UID.

Если подавление прав суперпользователя отключено, запрос от корневого пользователя клиента (UID 0) передается в систему хранения данных NFS с правами суперпользователя. Эта конфигурация может разрешить недопустимый доступ к файлам.

Настройка функции «root squash» для клиентских запросов может обеспечить дополнительную безопасность для целевых систем хранения данных. Это может быть важно, если вы используете систему NAS, настроенную в no_root_squash качестве целевого объекта хранения. (Дополнительные сведения о предварительных требованиях для целевого объекта хранилища NFS.)

Если включить корневой сквош, необходимо также задать значение пользователя анонимного идентификатора. Портал принимает целые значения от 0 до 4294967295. (Старые значения -2 и -1 поддерживаются для обратной совместимости, но не рекомендуется для новых конфигураций.)

Эти значения сопоставляются с определенными значениями пользователей:

- -2 или 65534 (никто)

- -1 или 65535 (нет доступа)

- 0 (непривилегированный root-пользователь)

Ваша система хранения может иметь другие значения с особым смыслом.

Обновление политик доступа

Политики доступа можно изменить или удалить из таблицы на странице политик доступа клиента .

Щелкните имя политики, чтобы открыть его для редактирования.

Чтобы удалить политику, установите флажок рядом с его именем в списке, а затем нажмите кнопку "Удалить " в верхней части списка. Невозможно удалить политику с именем default.

Примечание.

Вы не можете удалить используемую политику доступа. Удалите политику из всех путей пространства имен, которые включают ее перед попыткой удалить ее.

Дальнейшие действия

- Примените политики доступа к путям пространства имен для целевых объектов хранилища. Узнайте, как настроить агрегированное пространство имен .