Изучение путей бокового смещения с помощью ATA

Область применения: Advanced Threat Analytics версии 1.9

Даже если вы делаете все возможное, чтобы защитить конфиденциальных пользователей, и администраторы имеют сложные пароли, которые они часто изменяют, их компьютеры защищены, и их данные хранятся безопасно, злоумышленники по-прежнему могут использовать пути бокового перемещения для доступа к конфиденциальным учетным записям. При атаках бокового перемещения злоумышленник использует преимущества экземпляров при входе конфиденциальных пользователей на компьютер, где у пользователя, который не учитывает локальные права. Затем злоумышленники могут перемещаться позже, получать доступ к менее конфиденциальному пользователю, а затем перемещаться по компьютеру, чтобы получить учетные данные для конфиденциального пользователя.

Что такое боковой путь перемещения?

Боковое перемещение — это когда злоумышленник использует нечувствительные учетные записи для получения доступа к конфиденциальным учетным записям. Это можно сделать с помощью методов, описанных в руководстве по подозрительным действиям. Злоумышленники используют боковое перемещение, чтобы определить администраторов в сети и узнать, к каким компьютерам они могут получить доступ. Благодаря этой информации и дальнейшим перемещениям злоумышленник может воспользоваться данными на контроллерах домена.

ATA позволяет выполнять предварительное действие в сети, чтобы предотвратить успех злоумышленников при боковом перемещении.

Обнаружение конфиденциальных учетных записей с учетом риска

Чтобы узнать, какие конфиденциальные учетные записи в вашей сети уязвимы из-за подключения к нечувствительным учетным записям или ресурсам в определенном временном интервале, выполните следующие действия.

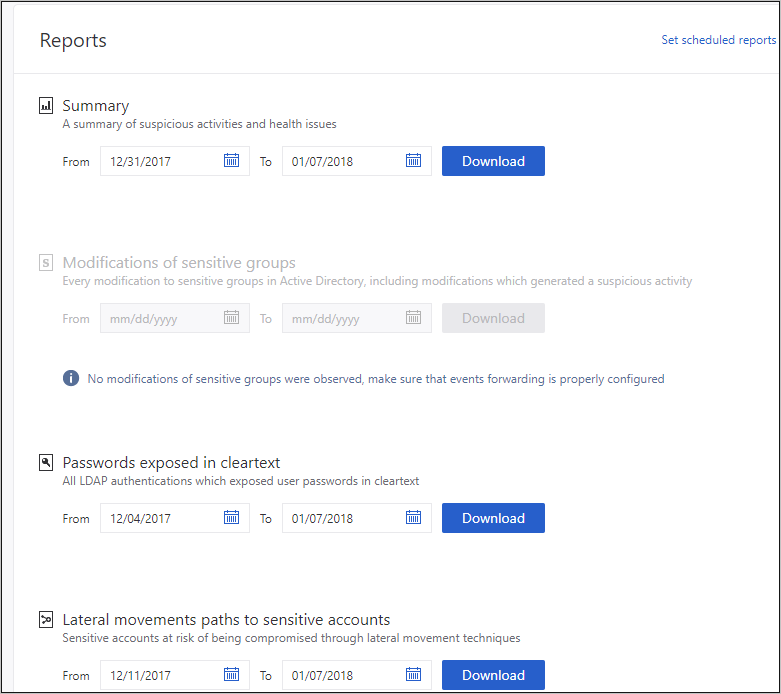

В меню консоли ATA выберите значок

отчетов.

отчетов.При боковом перемещении к конфиденциальным учетным записям, если пути бокового перемещения отсутствуют, отчет неактивен. Если есть пути бокового перемещения, даты отчета автоматически выбирают первую дату при наличии соответствующих данных.

Щелкните Скачать.

Созданный файл Excel предоставляет сведения о конфиденциальных учетных записях, которые подвергаются риску. На вкладке "Сводка " представлены графики, которые подробно описывают количество конфиденциальных учетных записей, компьютеров и средних значений для ресурсов с рисками. Вкладка "Сведения" содержит список конфиденциальных учетных записей, о которые вам следует беспокоиться. Обратите внимание, что пути — это пути, которые существовали ранее, и могут быть недоступны сегодня.

Анализ

Теперь, когда вы знаете, какие конфиденциальные учетные записи подвержены риску, вы можете глубоко ознакомиться с ATA, чтобы узнать больше и принять меры по предотвращению.

В консоли ATA найдите значок бокового перемещения, добавляемый в профиль сущности, когда сущность находится в боковом пути

перемещения или

перемещения или . Это доступно, если за последние два дня был боковой путь движения.

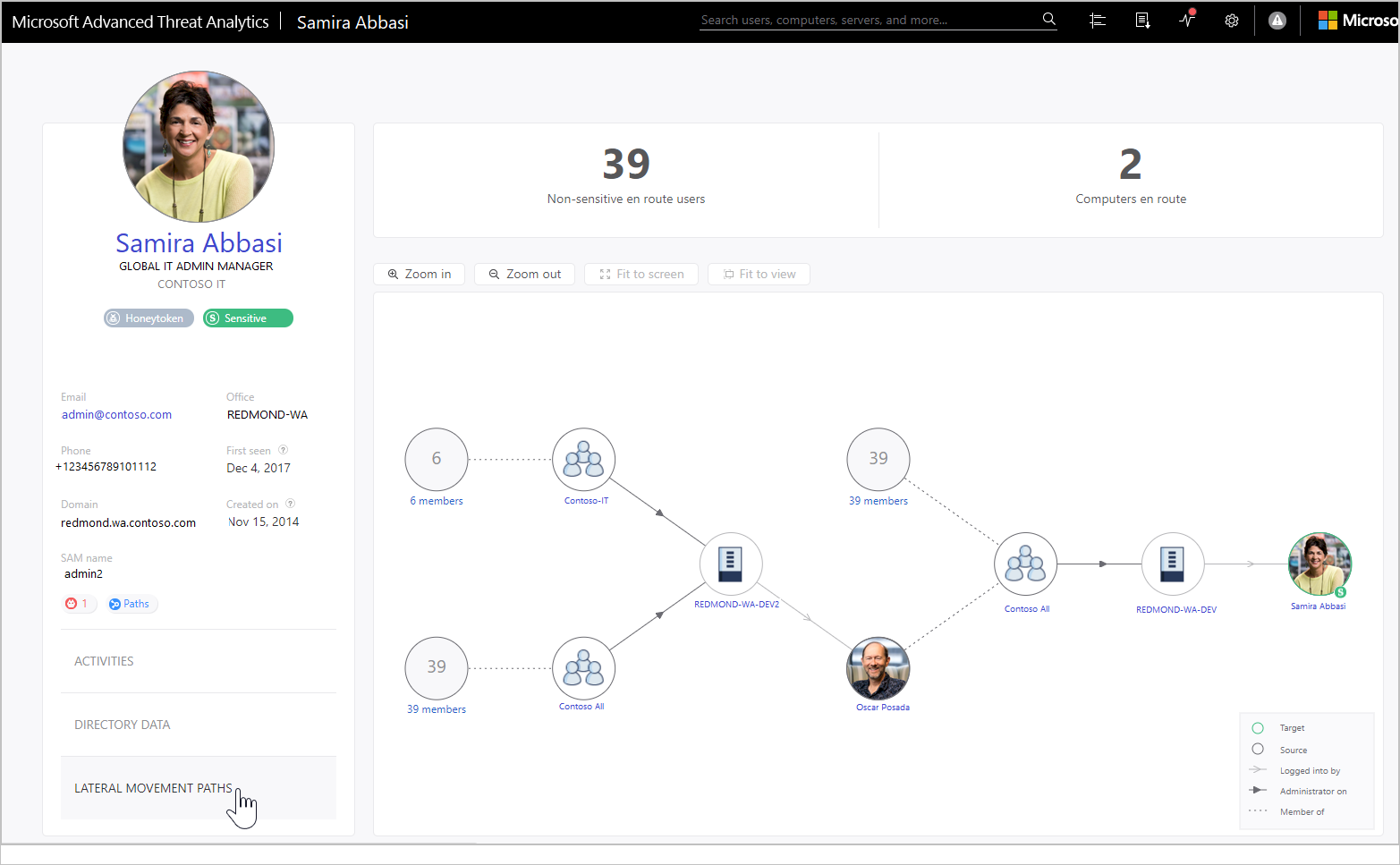

. Это доступно, если за последние два дня был боковой путь движения.На открывающейся странице профиля пользователя выберите вкладку путей бокового перемещения.

Отображаемый график предоставляет карту возможных путей к конфиденциальному пользователю. На графике показаны подключения, которые были сделаны за последние два дня.

Просмотрите график, чтобы узнать, что можно узнать о воздействии учетных данных конфиденциального пользователя. Например, на этой карте можно следовать серым стрелкам, чтобы увидеть, где Samira вошел с привилегированными учетными данными. В этом случае конфиденциальные учетные данные Samira были сохранены на компьютере REDMOND-WA-DEV. Затем просмотрите, какие другие пользователи вошли в систему, на которых компьютеры создали большую уязвимость и уязвимость. Это можно увидеть, взглянув на Администратор istrator на черных стрелках, чтобы увидеть, кто имеет права администратора на ресурсе. В этом примере у всех пользователей группы Contoso All есть возможность доступа к учетным данным пользователя из этого ресурса.

Рекомендации по предотвращению

Лучший способ предотвратить боковое перемещение — убедиться, что конфиденциальные пользователи используют свои учетные данные администратора только при входе на защищенные компьютеры, где нет нечувствительных пользователей, имеющих права администратора на том же компьютере. В этом примере убедитесь, что если Samira требуется доступ к REDMOND-WA-DEV, они войдите с помощью имени пользователя и пароля, кроме учетных данных администратора, или удалите группу Contoso All из локальной группы администраторов в REDMOND-WA-DEV.

Кроме того, рекомендуется убедиться, что у пользователя нет ненужных разрешений локального администратора. В этом примере проверка узнать, требуются ли права администратора в RedMOND-WA-DEV для всех пользователей в Contoso All.

Убедитесь, что у пользователей есть доступ только к необходимым ресурсам. В примере Оскар Posada значительно расширяет экспозицию Самиры. Необходимо ли включить их в группу Contoso All? Существуют ли подгруппы, которые можно создать для минимизации воздействия?

Совет

Если действие не обнаружено в течение последних двух дней, граф не отображается, но отчет о пути бокового перемещения по-прежнему доступен для предоставления сведений о путях бокового перемещения за последние 60 дней.

Совет

Инструкции по настройке серверов, чтобы разрешить ATA выполнять операции SAM-R, необходимые для обнаружения пути бокового перемещения, настройте SAM-R.