Управление Защитник Windows управления приложениями для Azure Stack HCI версии 23H2

Область применения: Azure Stack HCI, версия 23H2

В этой статье описывается, как использовать управление Защитник Windows приложениями (WDAC) для уменьшения уязвимой зоны Azure Stack HCI. Дополнительные сведения см. в статье Управление базовыми параметрами безопасности в Azure Stack HCI версии 23H2.

Предварительные требования

Прежде чем начать, убедитесь, что у вас есть доступ к системе Azure Stack HCI версии 23H2, которая развернута, зарегистрирована и подключена к Azure.

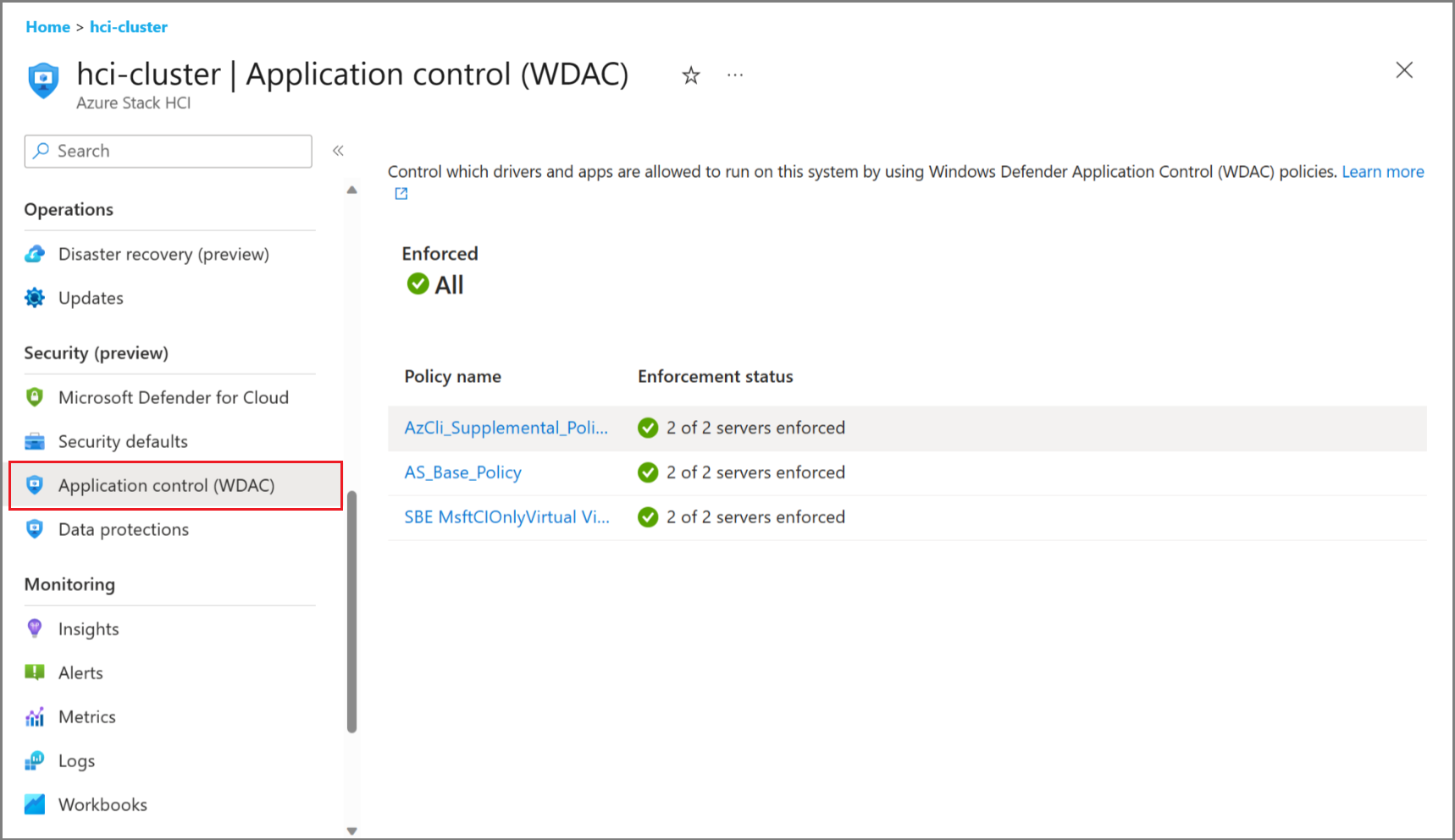

Просмотр параметров WDAC с помощью портал Azure

Чтобы просмотреть параметры WDAC в портал Azure, убедитесь, что вы применили инициативу MCSB. Дополнительные сведения см. в статье Применение инициативы Microsoft Cloud Security Benchmark.

Политики WDAC можно использовать для управления драйверами и приложениями, которые разрешено запускать в системе. Параметры WDAC можно просмотреть только через портал Azure. Сведения об управлении параметрами см. в статье Управление параметрами WDAC с помощью PowerShell.

Управление параметрами WDAC с помощью PowerShell

Включение режимов политики WDAC

Вы можете включить WDAC во время или после развертывания. Используйте PowerShell для включения или отключения WDAC после развертывания.

Подключитесь к одному из узлов кластера и используйте следующие командлеты, чтобы включить требуемую политику WDAC в режиме "Аудит" или "Принудительно".

В этом выпуске сборки есть два командлета:

-

Enable-AsWdacPolicy— влияет на все узлы кластера. -

Enable-ASLocalWDACPolicy— влияет только на узел, на котором выполняется командлет.

В зависимости от варианта использования необходимо выполнить глобальное изменение кластера или изменение локального узла.

Это полезно, если:

- Вы начали с рекомендуемых параметров по умолчанию.

- Необходимо установить или запустить новое стороннее программное обеспечение. Вы можете переключить режимы политики, чтобы создать дополнительную политику.

- Вы начали с WDAC, отключенным во время развертывания, и теперь вы хотите включить WDAC для повышения безопасности или проверки правильности работы программного обеспечения.

- Ваше программное обеспечение или скрипты блокируются WDAC. В этом случае можно использовать режим аудита, чтобы понять и устранить проблему.

Примечание

Когда приложение заблокировано, WDAC создает соответствующее событие. Просмотрите журнал событий, чтобы узнать подробности о политике, которая блокирует приложение. Дополнительные сведения см. в практическом руководстве по управлению приложениями Защитник Windows.

Переключение режимов политики WDAC

Выполните следующие инструкции, чтобы переключиться между режимами политики WDAC. Эти команды PowerShell взаимодействуют с Orchestrator, чтобы включить выбранные режимы.

Подключитесь к узлу Azure Stack HCI.

Выполните следующую команду PowerShell, используя учетные данные локального администратора или пользователя развертывания (AzureStackLCMUser).

Важно!

Командлетам, которым требуется выполнить вход от имени пользователя развертывания (AzureStackLCMUser), требуется соответствующая авторизация учетных данных через группу безопасности (PREFIX-ECESG) и CredSSP (при использовании удаленного PowerShell) или сеанс консоли (RDP).

Выполните следующий командлет, чтобы проверка режим политики WDAC, который включен в данный момент:

Get-AsWdacPolicyModeЭтот командлет возвращает аудит или принудительный режим для каждого узла.

Выполните следующий командлет, чтобы переключить режим политики:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Например, чтобы переключить режим политики на аудит, выполните следующую команду:

Enable-AsWdacPolicy -Mode AuditПредупреждение

Оркестратору потребуется до двух-трех минут, чтобы переключиться в выбранный режим.

Запустите

Get-ASWDACPolicyModeеще раз, чтобы убедиться, что режим политики обновлен.Get-AsWdacPolicyModeНиже приведен пример выходных данных этих командлетов:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting WDAC Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set WDAC Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. VERBOSE: Getting WDAC Policy Mode on Node01 VERBOSE: WDAC Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Создание политики WDAC для включения стороннего программного обеспечения

При использовании WDAC в режиме принудительного применения для запуска программного обеспечения, подписанного не корпорацией Майкрософт, создайте дополнительную политику WDAC. Дополнительные сведения см. в общедоступной документации по WDAC.

Примечание

Чтобы запустить или установить новое программное обеспечение, может потребоваться сначала переключить WDAC в режим аудита (см. инструкции выше), установить программное обеспечение, проверить, правильно ли оно работает, создать новую дополнительную политику, а затем переключить WDAC обратно в принудительный режим.

Создайте новую политику в формате нескольких политик, как показано ниже. Затем используйте , Add-ASWDACSupplementalPolicy -Path Policy.xml чтобы преобразовать его в дополнительную политику и развернуть его на узлах в кластере.

Создание дополнительной политики WDAC

Чтобы создать дополнительную политику, выполните следующие действия.

Прежде чем начать, установите программное обеспечение, на которое распространяется дополнительная политика, в собственный каталог. Это нормально, если есть подкаталоги. При создании дополнительной политики необходимо предоставить каталог для сканирования, и вы не хотите, чтобы дополнительная политика охватывала весь код в системе. В нашем примере это каталог C:\software\codetoscan.

После установки всего программного обеспечения выполните следующую команду, чтобы создать дополнительную политику. Используйте уникальное имя политики для его идентификации.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanВыполните следующий командлет, чтобы изменить метаданные дополнительной политики:

# Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath c:\wdac\Contoso-policy.xml -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Выполните следующий командлет, чтобы развернуть политику:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlВыполните следующий командлет, чтобы проверка состояние новой политики:

Get-ASLocalWDACPolicyInfoНиже приведен пример выходных данных этих командлетов:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM