Защита идентификации и условный доступ для Azure AD B2C

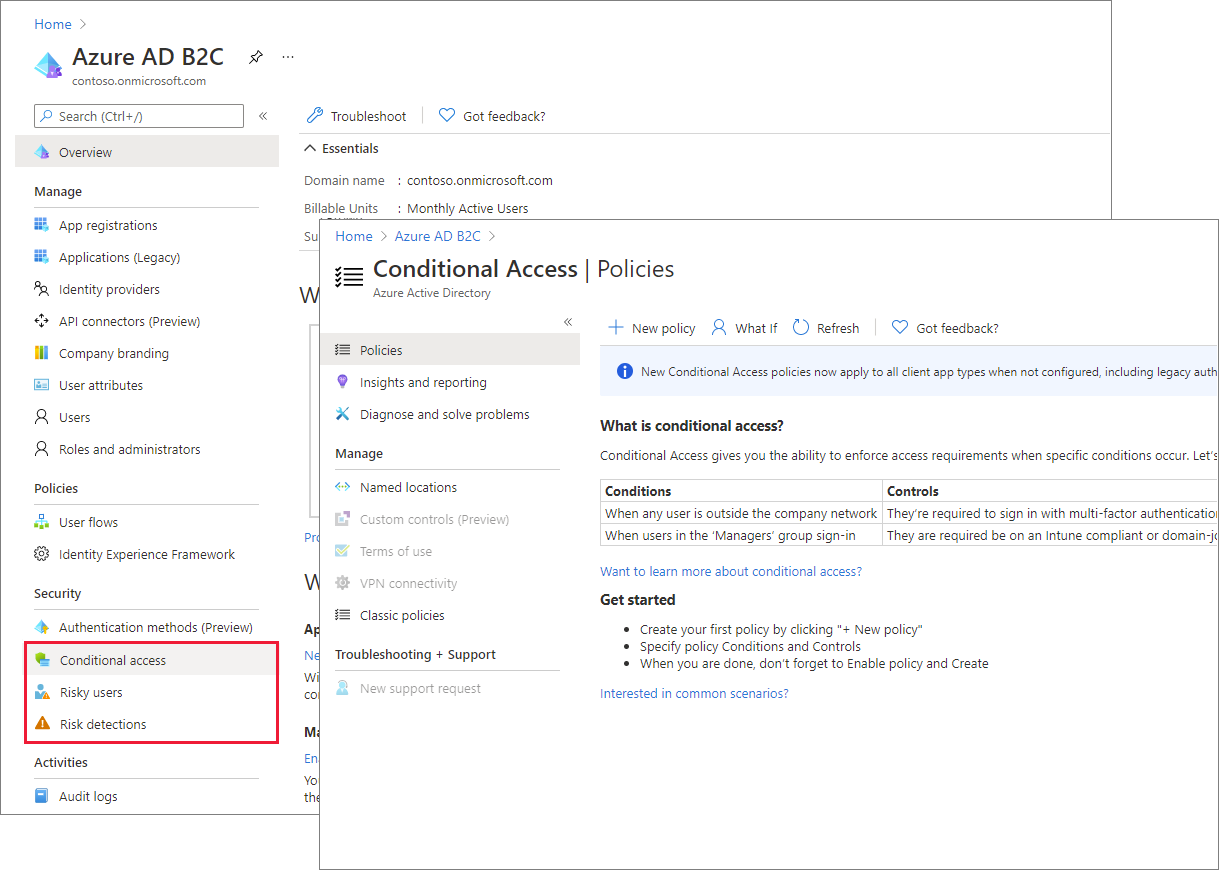

Повышение безопасности Azure Active Directory B2C (Azure AD B2C) с помощью Защита идентификации Microsoft Entra и условного доступа. Функции обнаружения рисков, которые предлагает защита идентификации, в том числе рискованные пользователи и рискованные входы, автоматически отслеживаются и отображаются в клиенте Azure AD B2C. Вы можете создать политики условного доступа, которые используют эти обнаружения рисков для определения действий и применения корпоративных политик. Вместе эти возможности предоставляют владельцам приложений Azure AD B2C дополнительный контроль над проверками подлинности, представляющими риск, и политиками доступа.

Если вы уже знакомы с защитой идентификации и условным доступом в Microsoft Entra ID, использование этих возможностей с Azure AD B2C будет привычным интерфейсом с незначительными отличиями, описанными в этой статье.

Примечание

Для создания политик рискованного входа требуется Azure AD B2C Premium P2. Клиенты уровня Premium P1 могут создавать политики на основе расположения, приложения, пользователя или группы. Дополнительные сведения см. в разделе Изменение ценовой категории Azure AD B2C.

Преимущества защиты идентификации и условного доступа для Azure AD B2C

Совмещая политики условного доступа с обнаружением рисков защиты идентификации, вы сможете предпринимать определенные действия политики в ответ на представляющие риск проверки подлинности.

- Получите новый уровень контроля рисков, связанных с проверкой подлинности, для приложений и клиентов. Благодаря сигналам от миллиардов ежемесячных аутентификаций по Microsoft Entra идентификатору и учетной записи Майкрософт алгоритмы обнаружения рисков теперь помечают проверку подлинности как низкий, средний или высокий риск для проверки подлинности локального потребителя или гражданина.

- Автоматическое устранение рисков путем настройки адаптивной проверки подлинности. Вы можете потребовать второй фактор проверки подлинности, как в многофакторной проверки подлинности (MFA), для выбранных приложений и определенного круга пользователей. Также вы можете блокировать доступ на основе обнаруженного уровня риска. Как и с другими возможностями Azure AD B2C, вы можете дополнить взаимодействие с пользователями корпоративными голосами, стилями и фирменной символикой. Кроме того, вы можете отображать альтернативные методы устранения рисков на случай, если пользователь не может получить доступ.

- Управление доступом на основе расположения, групп и приложений. Условный доступ также можно использовать в ситуациях, не связанных с риском. Например, вы можете потребовать многофакторную проверку подлинности для пользователей, работающих с определенным приложением, или блокировать доступ из некоторых географических регионов.

- Интеграция с пользовательскими потоками Azure AD B2C и настраиваемыми политиками Identity Experience Framework. Примените существующие настроенные интерфейсы и добавьте элементы управления, необходимые для взаимодействия с условным доступом. Вы также можете реализовать расширенные сценарии предоставления доступа, например доступ на основе знаний или через предпочтительного поставщика услуг многофакторной проверки подлинности.

Различия возможностей и ограничения

Защита идентификации и условный доступ в Azure AD B2C обычно работают так же, как в Microsoft Entra id, за следующими исключениями:

Microsoft Defender for Cloud недоступен в Azure AD B2C.

Защита идентификации и условный доступ не поддерживаются для потоков ROPC "сервер — сервер" в клиентах Azure AD B2C.

В клиентах Azure AD B2C возможность обнаружения риска Защиты идентификации предоставляется для локальных удостоверений и для удостоверений социальных сетей (например, Google и Facebook). Для удостоверений социальных сетей необходимо активировать условный доступ. Возможности обнаружения ограничены, так как учетными данными учетных записей социальной сети управляет внешний поставщик удостоверений.

В клиентах Azure AD B2C предоставляется подмножество обнаружений риска, существующих в защите идентификации. См. статьи Исследование рисков с помощью защиты идентификации в Azure AD B2C и Добавление условного доступа к потокам пользователей в Azure Active Directory B2C.

Возможность условного доступа по соответствию устройств не предоставляется в клиентах Azure AD B2C.

Интеграция условного доступа с пользовательскими потоками и настраиваемыми политиками

В Azure AD B2C вы можете активировать условия условного доступа из встроенных пользовательских потоков. Также вы можете встраивать условный доступ в настраиваемые политики. Как и с другими аспектами пользовательских потоков B2C, есть возможность настраивать сообщения для взаимодействия с пользователями, дополняя их корпоративными голосами, фирменной символикой и методами устранения рисков. См. статью Добавление условного доступа к потокам пользователей в Azure Active Directory B2C.

API Microsoft Graph

Также вы можете управлять политиками условного доступа в Azure AD B2C с помощью API Microsoft Graph. Дополнительные сведения см. в документации по условному доступу и справочнике по операциям Microsoft Graph.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по