Передача маркера доступа поставщика удостоверений в приложение в Azure Active Directory B2C

Для начала с помощью селектора Choose a policy type (Выбрать тип политики) выберите тип пользовательской политики. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

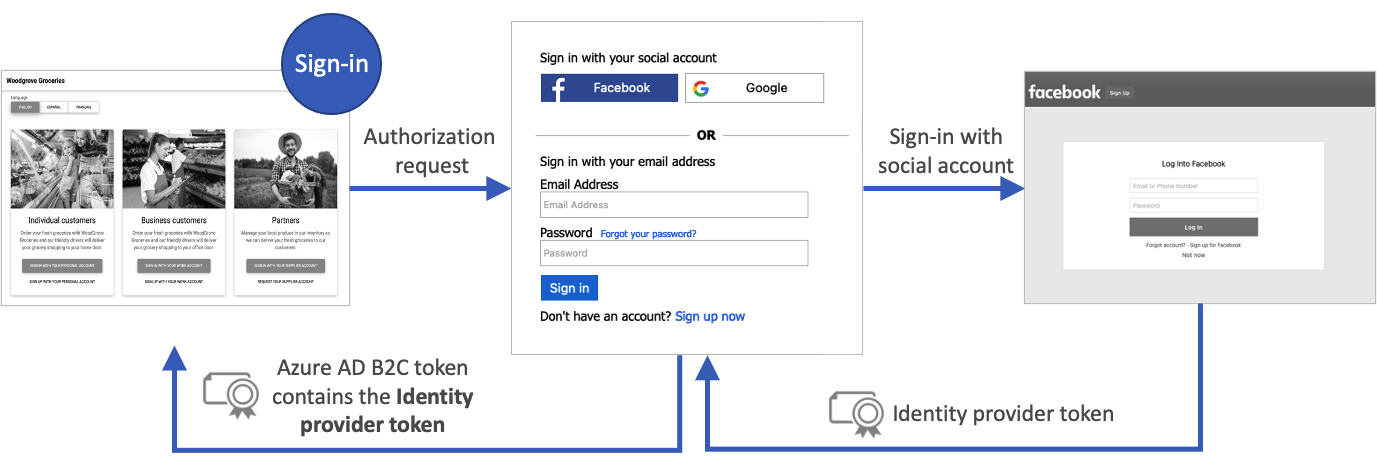

Поток пользователя в Azure Active Directory B2C (Azure AD B2C) предоставляет пользователям вашего приложения возможность зарегистрироваться или войти в систему с помощью поставщика удостоверений. При этом Azure AD B2C получает маркер доступа от поставщика удостоверений. Azure AD B2C использует этот маркер для извлечения сведений о пользователе. Вы включаете утверждение в своем потоке пользователя, чтобы с его помощью передать маркер в приложения, которые вы регистрируете в Azure AD B2C.

Azure AD B2C поддерживает только передачу маркера доступа поставщиков удостоверений OAuth 2.0, в том числе Facebook и Google. Для остальных поставщиков удостоверений утверждение возвращается пустым.

Azure AD B2C поддерживает передачу маркеров доступа от поставщиков удостоверений по протоколу OAuth 2.0 и стандарту Подключение OpenID. Для остальных поставщиков удостоверений утверждение возвращается пустым. Для получения дополнительных сведений ознакомьтесь с демонстрацией использования федерации поставщиков удостоверений.

На следующей схеме показано, как маркер поставщика удостоверений возвращается в приложение.

Необходимые компоненты

- Создайте поток пользователя, чтобы пользователи могли зарегистрироваться и входить в ваше приложение.

- Зарегистрируйте веб-приложение.

- Выполните шаги, описанные в статье Начало работы с настраиваемыми политиками в Azure Active Directory B2C.

- Зарегистрируйте веб-приложение.

Включение утверждения

Войдите на портал Azure с правами глобального администратора клиента Azure AD B2C.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

Выберите Все службы в левом верхнем углу окна портала Azure, найдите службу Azure AD B2C и выберите ее.

Выберите Потоки пользователей (политики), а затем свой поток пользователя. (например, B2C_1_signupsignin1).

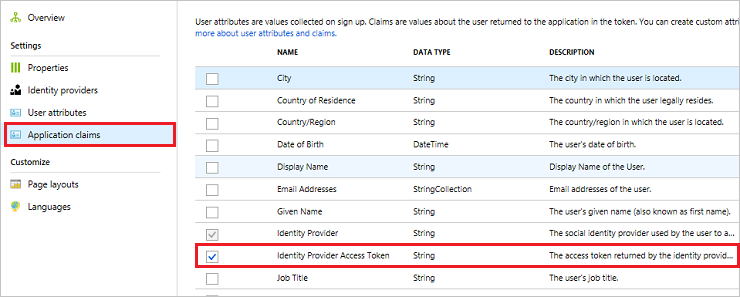

Выберите элемент Утверждения приложения.

Включите утверждение Маркер доступа поставщика удостоверений.

Нажмите кнопку Сохранить, чтобы сохранить поток пользователя.

Тестирование потока пользователя

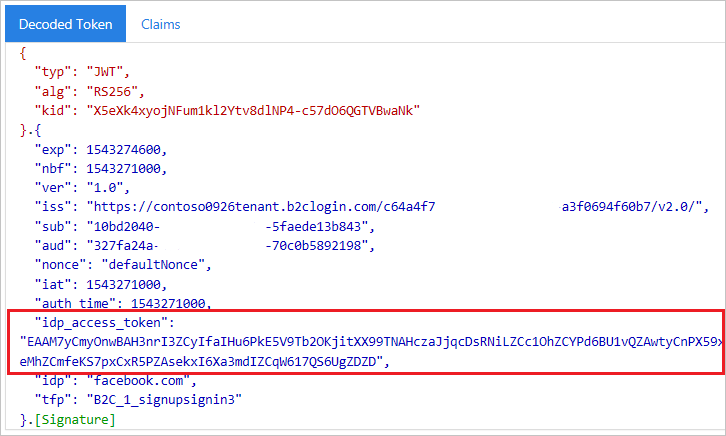

При тестировании приложений в Azure AD B2C может потребоваться вернуть маркер Azure AD B2C в https://jwt.ms для просмотра в нем утверждений.

На странице "Обзор" потока пользователя выберите Выполнить поток пользователя.

В разделе Приложение выберите зарегистрированное ранее приложение. Чтобы маркер отображался, как в приведенном ниже примере, URL-адрес ответа должен быть следующим:

https://jwt.ms.Щелкните Выполнить поток пользователя, а затем войдите, используя свои учетные данные. Вы должны увидеть маркер доступа поставщика удостоверений в утверждении idp_access_token.

Должен отобразиться результат, аналогичный следующему примеру:

Добавление элементов утверждения

Откройте файл TrustframeworkExtensions.xml и добавьте элемент ClaimType с идентификатором

identityProviderAccessTokenв элемент ClaimsSchema:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="identityProviderAccessToken"> <DisplayName>Identity Provider Access Token</DisplayName> <DataType>string</DataType> <AdminHelpText>Stores the access token of the identity provider.</AdminHelpText> </ClaimType> ... </ClaimsSchema> </BuildingBlocks>Добавьте элемент OutputClaim в элемент TechnicalProfile для каждого поставщика удостоверений OAuth 2.0, для которого нужно использовать маркер доступа. В следующем примере показано добавление элемента в технический профиль Facebook:

<ClaimsProvider> <DisplayName>Facebook</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Facebook-OAUTH"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> </OutputClaims> ... </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Сохраните файл TrustframeworkExtensions.xml.

Откройте файл политики проверяющей стороны, например SignUpOrSignIn.xml, и добавьте элемент OutputClaim в TechnicalProfile:

<RelyingParty> <DefaultUserJourney ReferenceId="SignUpOrSignIn" /> <TechnicalProfile Id="PolicyProfile"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="idp_access_token"/> </OutputClaims> ... </TechnicalProfile> </RelyingParty>Сохраните файл политики.

Тестирование политики

При тестировании приложений в Azure AD B2C может потребоваться вернуть маркер Azure AD B2C в https://jwt.ms для просмотра в нем утверждений.

Передача файлов

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

- Выберите Все службы в левом верхнем углу окна портала Azure, а затем найдите и выберите Azure AD B2C.

- Выберите Инфраструктура процедур идентификации.

- На странице "Настраиваемые политики" щелкните Отправить политику.

- Выберите Перезаписать политику, если она существует, а затем найдите и выберите файл TrustFrameworkExtensions.xml.

- Выберите Отправить.

- Повторите шаги с 5 по 7 для файла проверяющей стороны, например SignUpOrSignIn.xml.

Запуск политики

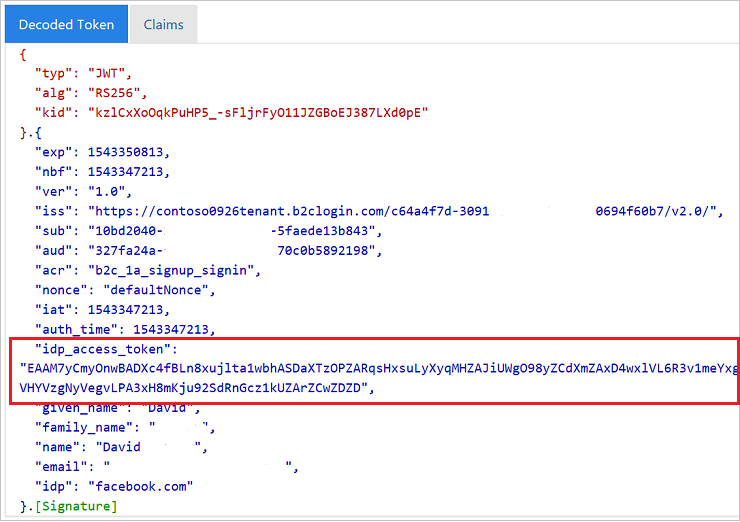

Откройте измененную политику. Например, B2C_1A_signup_signin.

В разделе Приложение выберите зарегистрированное ранее приложение. Чтобы маркер отображался, как в приведенном ниже примере, URL-адрес ответа должен быть следующим:

https://jwt.ms.Выберите Запустить сейчас.

Должен отобразиться результат, аналогичный следующему примеру:

Передача маркера обновления поставщика удостоверений (необязательно)

Маркер доступа, возвращающий поставщик удостоверений, действителен в течение короткого периода времени. Некоторые поставщики удостоверений также выдают маркер обновления вместе с маркером доступа. Затем клиентское приложение может обменять маркер обновления поставщика удостоверений на новый маркер доступа при необходимости.

Пользовательская политика Azure AD B2C поддерживает передачу маркера обновления поставщиков удостоверений OAuth 2.0, включая Facebook, Google и GitHub.

Чтобы передать маркер обновления поставщика удостоверений, выполните следующие действия.

Откройте xml-файл TrustframeworkExtensions.xml и добавьте следующий элемент ClaimType с идентификатором

identityProviderRefreshTokenэлемента ClaimsSchema.<ClaimType Id="identityProviderRefreshToken"> <DisplayName>Identity provider refresh token</DisplayName> <DataType>string</DataType> </ClaimType>Добавьте элемент OutputClaim в элемент TechnicalProfile для каждого поставщика удостоверений OAuth 2.0, для которых требуется маркер обновления. В следующем примере показано добавление элемента в технический профиль Facebook:

<ClaimsProvider> <DisplayName>Facebook</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Facebook-OAUTH"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderRefreshToken" PartnerClaimType="{oauth2:refresh_token}" /> </OutputClaims> ... </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Для некоторых поставщиков удостоверений требуется включить метаданные или область в технический профиль поставщика удостоверений.

Для поставщика удостоверений Google добавьте два типа

access_typeутверждений иprompt. Затем добавьте следующие входные утверждения в технический профиль поставщика удостоверений:<InputClaims> <InputClaim ClaimTypeReferenceId="access_type" PartnerClaimType="access_type" DefaultValue="offline" AlwaysUseDefaultValue="true" /> <!-- The refresh_token is return only on the first authorization for a given user. Subsequent authorization request doesn't return the refresh_token. To fix this issue we add the prompt=consent query string parameter to the authorization request--> <InputClaim ClaimTypeReferenceId="prompt" PartnerClaimType="prompt" DefaultValue="consent" AlwaysUseDefaultValue="true" /> </InputClaims>Другие поставщики удостоверений могут иметь различные методы выдачи маркера обновления. Следуйте аудитории поставщика удостоверений и добавьте необходимые элементы в технический профиль поставщика удостоверений.

Сохраните изменения, внесенные в файл TrustframeworkExtensions.xml .

Откройте файл политики проверяющей стороны, например SignUpOrSignIn.xml, и добавьте элемент OutputClaim в TechnicalProfile:

<RelyingParty> <DefaultUserJourney ReferenceId="SignUpOrSignIn" /> <TechnicalProfile Id="PolicyProfile"> <OutputClaims> <OutputClaim ClaimTypeReferenceId="identityProviderRefreshToken" PartnerClaimType="idp_refresh_token"/> </OutputClaims> ... </TechnicalProfile> </RelyingParty>Сохраните изменения, внесенные в файл политики проверяющей стороны.

Отправьте файл TrustframeworkExtensions.xml, а затем файл политики проверяющей стороны.

Следующие шаги

Дополнительные сведения см. в обзоре маркеров Azure AD B2C.