Включение многофакторной проверки подлинности Для каждого пользователя Microsoft Entra для защиты событий входа

Чтобы защитить события входа пользователей в идентификаторе Microsoft Entra, можно требовать многофакторную проверку подлинности Microsoft Entra (MFA). Лучший способ защитить пользователей с помощью Microsoft Entra MFA — создать политику условного доступа. Условный доступ — это функция Microsoft Entra ID P1 или P2, которая позволяет применять правила, чтобы требовать MFA по мере необходимости в определенных сценариях. Сведения о начале работы с условным доступом см. в руководстве по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Microsoft Entra.

Для бесплатных клиентов Microsoft Entra ID Free без условного доступа можно использовать значения безопасности по умолчанию для защиты пользователей. При необходимости пользователям предлагается указать MFA, но определять собственные правила для управления поведением нельзя.

При необходимости можно включить каждую учетную запись для каждого пользователя Microsoft Entra MFA. При включении пользователей по отдельности они выполняют многофакторную проверку подлинности при каждом входе. Вы можете включить исключения, например при входе из доверенных IP-адресов или при включении функции MFA на доверенных устройствах .

Изменение состояний пользователей не рекомендуется, если лицензии на идентификатор Microsoft Entra ID не включают условный доступ, и вы не хотите использовать значения по умолчанию безопасности. Дополнительные сведения о различных способах включения MFA см. в разделе "Функции и лицензии" для многофакторной проверки подлинности Microsoft Entra.

Внимание

В этой статье описано, как просмотреть и изменить состояние многофакторной проверки подлинности Microsoft Entra для каждого пользователя. При использовании условного доступа или параметров безопасности по умолчанию вы не просматриваете или не включаете учетные записи пользователей с помощью этих действий.

Включение многофакторной проверки подлинности Microsoft Entra с помощью политики условного доступа не изменяет состояние пользователя. Если пользователи отображаются как отключенные — это не повод для беспокойства. Условный доступ не изменяет состояние.

Не включите или не применяйте многофакторную проверку подлинности Microsoft Entra для каждого пользователя, если вы используете политики условного доступа.

Состояния пользователей многофакторной проверки подлинности Microsoft Entra

Состояние пользователя отражает, зарегистрирован ли администратор проверки подлинности в многофакторной проверке подлинности Майкрософт для каждого пользователя. Учетные записи пользователей в многофакторной проверке подлинности Microsoft Entra имеют следующие три различных состояния:

| State | Description | Затронутая устаревшая аутентификация | Затронутые приложения, использующие браузер | Затронутая современная аутентификация |

|---|---|---|---|---|

| Выключено | Состояние по умолчанию для пользователя, не зарегистрированного в многофакторной проверке подлинности Microsoft Entra. | No | No | No |

| Включен | Пользователь регистрируется в многофакторной проверке подлинности Microsoft Entra, но по-прежнему может использовать пароль для устаревшей проверки подлинности. Если у пользователя нет зарегистрированных методов проверки подлинности MFA, он получает запрос на регистрацию при следующем входе с помощью современной проверки подлинности (например, при входе в веб-браузер). | № Устаревшая проверка подлинности будет продолжать действовать, пока не выполнится регистрация. | Да. После истечения срока действия сеанса требуется регистрация многофакторной проверки подлинности Microsoft Entra. | Да. После истечения срока действия маркера доступа требуется регистрация многофакторной проверки подлинности Microsoft Entra. |

| Принудительно | Пользователь регистрируется на пользователя в многофакторной проверке подлинности Microsoft Entra. Если у пользователя нет зарегистрированных методов проверки подлинности, он получает запрос на регистрацию при следующем входе с помощью современной проверки подлинности (например, при входе в веб-браузер). Пользователи, которые завершают регистрацию, пока они включены, автоматически перемещаются в принудительное состояние. | Да. Для приложений нужны пароли приложений. | Да. При входе требуется многофакторная проверка подлинности Microsoft Entra. | Да. При входе требуется многофакторная проверка подлинности Microsoft Entra. |

Все пользователи начинают с состояния Отключено. При регистрации пользователей в многофакторной проверке подлинности Microsoft Entra их состояние изменяется на Включено. После включения пользователи входят в систему и завершают регистрацию, затем их состояние меняется на Enforced (Принудительно). Администраторы могут перемещать пользователей между состояниями, в том числе из состояния Принудительно в Активировано или Выключено.

Примечание.

Если MFA для отдельного пользователя активируется еще раз и пользователь не зарегистрируется повторно, его состояние в MFA не изменится с Активировано на Принудительно в пользовательском интерфейсе управления MFA. Администратор должен напрямую переместить пользователя в состояние Принудительно.

Просмотр состояния пользователя

Недавно улучшена возможность администрирования MFA для каждого пользователя в Центре администрирования Microsoft Entra. Чтобы просмотреть состояния пользователей и управлять ими, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

Выберите учетную запись пользователя и выберите параметры MFA пользователя.

После внесения изменений нажмите кнопку "Сохранить".

Если вы пытаетесь отсортировать тысячи пользователей, результат может корректно вернуться , нет пользователей для отображения. Попробуйте ввести более конкретные критерии поиска, чтобы сузить поиск, или применить определенные фильтры состояния или представления .

При переходе на новый интерфейс MFA для каждого пользователя можно также получить доступ к устаревшей среде MFA для каждого пользователя. Формат будет следующим:

https://account.activedirectory.windowsazure.com/usermanagement/multifactorverification.aspx?tenantId=${userTenantID}

Чтобы получить идентификатор клиента, скопируйте userTenantIDидентификатор клиента на странице обзора в Центре администрирования Microsoft Entra. Затем выполните следующие действия, чтобы просмотреть состояние пользователя с устаревшим интерфейсом:

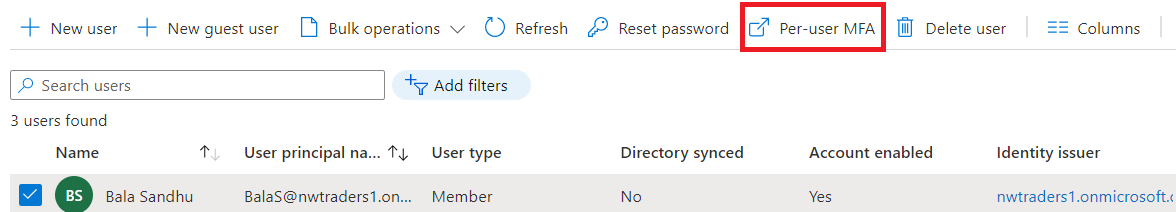

- Войдите в Центр администрирования Microsoft Entra как минимум администратор проверки подлинности.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите MFA для каждого пользователя.

- Откроется новая страница со сведениями о состоянии пользователя, как показано в следующем примере.

Изменение состояния пользователя

Чтобы изменить состояние многофакторной проверки подлинности Microsoft Entra для пользователя, выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra как минимум администратор политики проверки подлинности.

Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

Выберите учетную запись пользователя и нажмите кнопку "Включить MFA".

Совет

Пользователи с поддержкой автоматически переключаются на принудительное применение при регистрации для многофакторной проверки подлинности Microsoft Entra. Не следует вручную изменять пользовательское состояние на Принудительное, если пользователь еще не зарегистрирован или если он может столкнуться с прерыванием подключения к устаревшим протоколам проверки подлинности.

Подтвердите свой выбор во всплывающем окне, которое откроется.

После включения пользователей уведомите их по электронной почте. Сообщите пользователям о том, что при следующем входе в систему им будет показан запрос на регистрацию. Если в организации используются приложения, которые не выполняются в браузере или поддерживают современную проверку подлинности, можно создать пароли приложений. Дополнительные сведения см. в разделе "Принудительное применение многофакторной проверки подлинности Microsoft Entra" с устаревшими приложениями с помощью паролей приложений.

Использование Microsoft Graph для управления многофакторной идентификацией пользователей

Параметры MFA для каждого пользователя можно управлять с помощью бета-версии REST API Microsoft Graph. Тип ресурса проверки подлинности можно использовать для предоставления состояний метода проверки подлинности для пользователей.

Для управления многофакторной идентификацией пользователей используйте свойство perUserMfaState в пределах пользователей/id/authentication/requirements. Дополнительные сведения см. в разделе о типе ресурса strongAuthenticationRequirements.

Просмотр состояния MFA для каждого пользователя

Чтобы получить состояние многофакторной проверки подлинности для пользователя, выполните следующие действия.

GET /users/{id | userPrincipalName}/authentication/requirements

Например:

GET https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Если пользователь включен для MFA для каждого пользователя, ответ будет следующим:

HTTP/1.1 200 OK

Content-Type: application/json

{

"perUserMfaState": "enforced"

}

Дополнительные сведения см. в разделе "Получение состояний метода проверки подлинности".

Изменение состояния MFA для пользователя

Чтобы изменить состояние многофакторной проверки подлинности для пользователя, используйте strongAuthenticationRequirements. Например:

PATCH https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Content-Type: application/json

{

"perUserMfaState": "disabled"

}

В случае успешного выполнения ответ:

HTTP/1.1 204 No Content

Дополнительные сведения см. в разделе "Обновление состояний метода проверки подлинности".

Следующие шаги

Сведения о настройке параметров многофакторной проверки подлинности Microsoft Entra см. в разделе "Настройка параметров многофакторной проверки подлинности Microsoft Entra".

Сведения об управлении параметрами пользователей для многофакторной проверки подлинности Microsoft Entra см. в статье "Управление параметрами пользователей с помощью многофакторной проверки подлинности Microsoft Entra".

Сведения о том, почему пользователю было предложено выполнить многофакторную проверку подлинности, см . в отчетах о многофакторной проверке подлинности Microsoft Entra.