Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

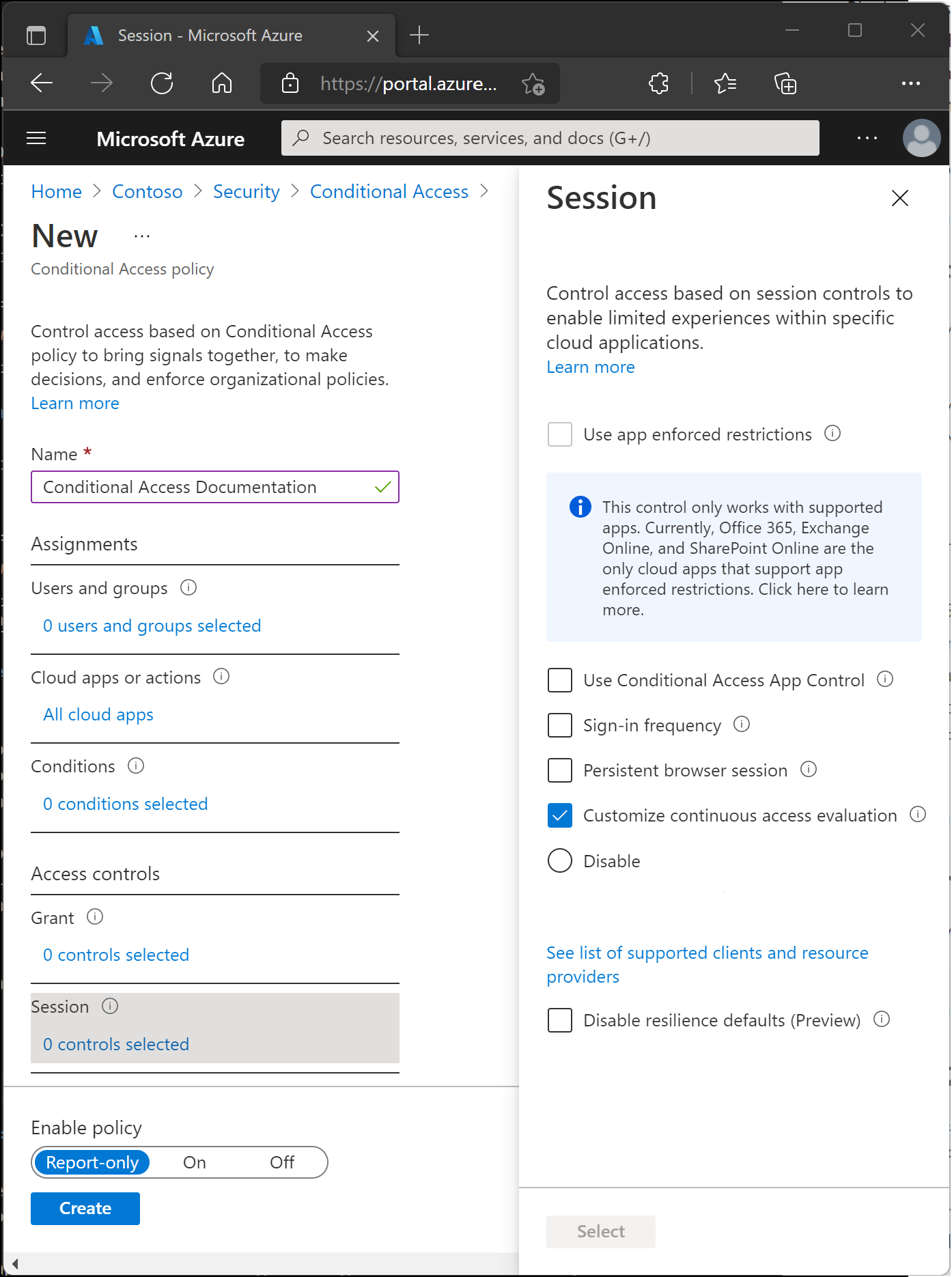

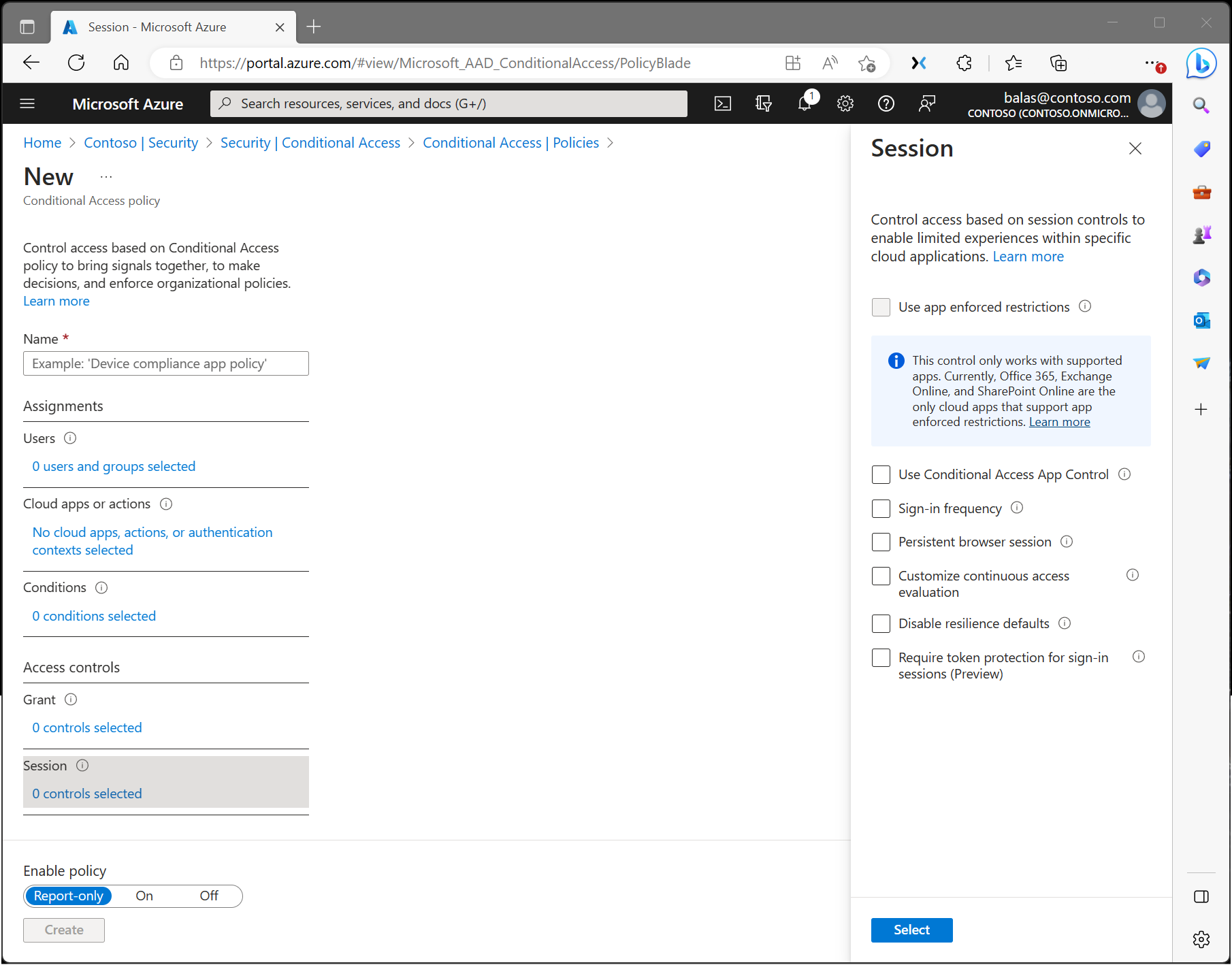

В политике условного доступа администратор может использовать элементы управления сеансами для включения ограниченных возможностей в определенных облачных приложениях.

Ограничения, применяемые приложением

Организации могут использовать этот элемент управления, чтобы требовать от Microsoft Entra ID передачу сведений об устройстве в выбранные облачные приложения. Информация об устройстве позволяет облачным приложениям определить, связано ли подключение с совместимым или присоединенным к домену устройством, и обновить работу с сеансом. Выбранное облачное приложение использует сведения об устройствах для предоставления пользователям ограниченных или полных возможностей. Ограничено, если устройство не управляется или не соответствует требованиям, и полно, если устройство управляется и соответствует требованиям.

Список поддерживаемых приложений и шагов по настройке политик см. в следующих статьях:

- Тайм-аут неактивного сеанса для Microsoft 365.

- Узнайте, как включить ограниченный доступ в SharePoint Online.

- Узнайте, как включить ограниченный доступ в Exchange Online.

Управление условным доступом к приложениям

Управление доступом через приложение использует архитектуру обратного прокси-сервера и уникально интегрировано с условным доступом Microsoft Entra. Условный доступ Microsoft Entra позволяет применять элементы управления доступом к приложениям вашей организации на основе определенных условий. Условия определяют, к каким пользователям, группам, облачным приложениям, расположениям и сетям применяется политика условного доступа. После определения условий перенаправите пользователей в Microsoft Defender для облачных приложений для защиты данных с помощью управления условным доступом, применяя элементы управления доступом и сеансом.

Функция управления настройками условного доступа для приложений позволяет в режиме реального времени отслеживать и контролировать доступ пользователей к приложениям и сеансы с помощью политик доступа и сеансов. Используйте политики доступа и сеансов на портале Defender для облачных приложений, чтобы уточнить фильтры и задать действия.

Примените этот элемент управления с помощью Microsoft Defender для облачных приложений, где администраторы могут развертывать управление приложениями условного доступа для избранных приложений и использовать политики сеансов Microsoft Defender для облачных приложений.

Для Microsoft Edge для бизнеса применйте этот элемент управления с помощью Microsoft Purview Data Loss Prevention, где администраторы могут помочь предотвратить доступ пользователей к конфиденциальным данным с облачными приложениями в Edge для бизнеса. Настраиваемый параметр управления приложениями условного доступа необходим для приложений, включенных в эти политики.

Частота входа

Частота входа указывает, сколько времени пользователь может оставаться в системе, прежде чем запрашивать вход повторно при доступе к ресурсу. Администраторы могут задать период времени (часы или дни) или требовать повторную проверку подлинности каждый раз.

Параметр частоты входа работает с приложениями, используюющими протоколы OAuth 2.0 или OIDC. Большинство собственных приложений Майкрософт для Windows, Mac и мобильных устройств, включая следующие веб-приложения, следуют этому параметру.

- Word, Excel, PowerPoint Онлайн

- OneNote Online

- Office.com

- Портал администрирования Microsoft 365

- Обмен онлайн

- SharePoint и OneDrive

- Веб-клиент команд

- Dynamics CRM онлайн

- Портал Azure

Дополнительные сведения см. в разделе "Настройка управления сеансами проверки подлинности с помощью условного доступа".

Сохраняемый сеанс браузера

Постоянный сеанс браузера позволяет пользователям оставаться залогиненными после закрытия и повторного открытия окна браузера.

Дополнительные сведения см. в разделе "Настройка управления сеансами проверки подлинности с помощью условного доступа".

Настройка непрерывной оценки доступа

Непрерывная оценка доступа включается автоматически как часть политик условного доступа организации. Для организаций, которым нужно отключить непрерывную оценку доступа, эта конфигурация теперь является подходящим вариантом в рамках управления сеансом в условном доступе. Политики оценки непрерывного доступа применяются ко всем пользователям или определенным пользователям и группам. При создании новой политики или изменении существующей политики условного доступа администраторы могут использовать приведенные ниже параметры.

- Отключить работает только в том случае, если выбраны Все ресурсы (ранее "Все облачные приложения"), условия не выбраны, и выбран Отключить в разделе Сеанс>Настройка непрерывной оценки доступа в политике условного доступа. Вы можете отключить всех пользователей или определенных пользователей и групп.

Отключить параметры устойчивости по умолчанию

Во время сбоя идентификатор Microsoft Entra расширяет доступ к существующим сеансам при применении политик условного доступа.

Если значения устойчивости по умолчанию отключены, доступ запрещен при истечении срока действия существующих сеансов. Дополнительные сведения см. в разделе "Условный доступ: устойчивость по умолчанию".

Требовать защиту токенов для сеансов входа

Защита маркеров, иногда называемая привязкой маркеров в отрасли, пытается уменьшить атаки с помощью кражи маркеров, гарантируя, что маркер доступен только с предполагаемого устройства. Если злоумышленник украл токен с помощью перехвата или воспроизведения, он может выдавать себя за жертву до тех пор, пока токен не истечет или не будет отозван. Кража токенов редка, однако её влияние может быть значительным. Дополнительные сведения см. в разделе "Условный доступ: защита маркеров".

Используйте профиль безопасности для глобального защищённого доступа

Использование профиля безопасности с условным доступом объединяет элементы управления удостоверениями с сетевой безопасностью в продукте Microsoft Security Service Edge (SSE), Microsoft Entra Internet Access. Выбор этого элемента управления сеансом позволяет повысить осведомленность об удостоверениях и контексте для профилей безопасности, которые группируют различные политики, созданные и управляемые в глобальном безопасном доступе.