Строго принудительно применять политики расположения с помощью оценки непрерывного доступа (предварительная версия)

Строго принудительно применять политики расположения — это новый режим принудительного применения для оценки непрерывного доступа (CAE), используемого в политиках условного доступа. Этот новый режим обеспечивает защиту ресурсов, немедленно прекращая доступ, если IP-адрес, обнаруженный поставщиком ресурсов, не разрешен политикой условного доступа. Этот параметр является самым высоким модальность безопасности применения расположения ЦС И требует, чтобы администраторы понимали маршрутизацию запросов проверки подлинности и доступа в своей сетевой среде. Ознакомьтесь с нашим введением в оценку непрерывного доступа для проверки того, как клиенты и поставщики ресурсов, поддерживающие ЦС, такие как клиент электронной почты Outlook и Exchange Online, оценивают изменения расположения.

| Режим принудительного применения расположения | Рекомендуемая топология сети | Если IP-адрес, обнаруженный ресурсом, отсутствует в списке разрешенных | Льготы | Настройка |

|---|---|---|---|---|

| Стандартный (по умолчанию) | Подходит для всех топологий | Кратковременный маркер выдается только в том случае, если идентификатор Microsoft Entra обнаруживает разрешенный IP-адрес. В противном случае доступ заблокирован | Возвращается к режиму обнаружения расположения предварительного ЦС в развертываниях сети разбиения туннеля, где принудительное применение ЦС будет влиять на производительность. CAE по-прежнему применяет другие события и политики. | Нет (параметр по умолчанию) |

| Строго примененные политики расположения | IP-адреса исходящего трафика выделены и перечисляются как для идентификатора Microsoft Entra, так и для всего трафика поставщика ресурсов. | Доступ блокируется | Большинство безопасных, но требует хорошо понятных сетевых путей | 1. Тестирование допущений IP-адресов с небольшим населением 2. Включение "Строго принудительное применение" в элементах управления сеансом |

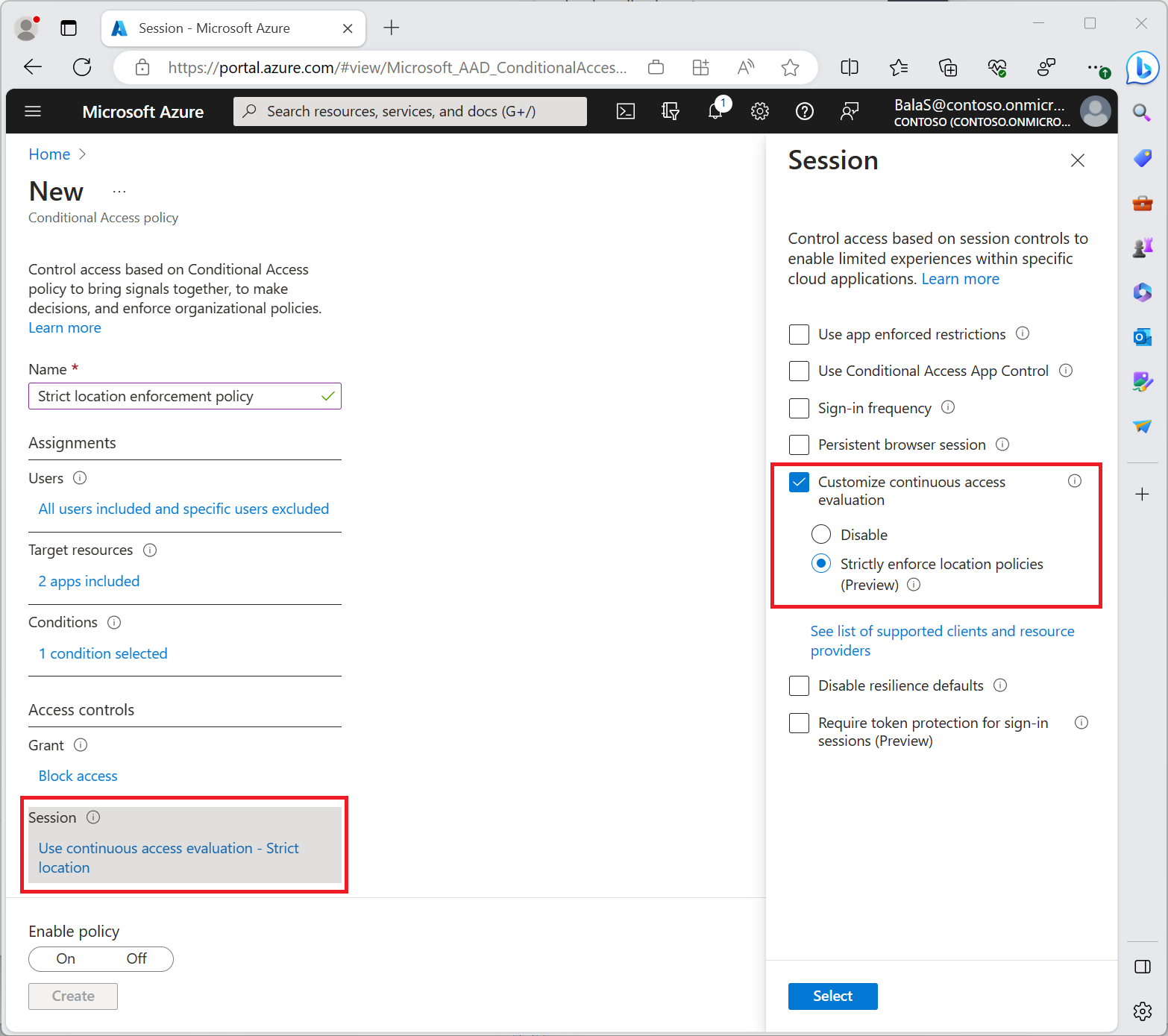

Настройка строго примененных политик расположения

Шаг 1. Настройка политики на основе расположения условного доступа для целевых пользователей

Прежде чем администраторы создают политику условного доступа, требующую строгого применения расположения, они должны быть комфортно с помощью политик, таких как описано в политиках на основе расположения условного доступа. Перед переходом к следующему шагу необходимо протестировать такие политики с подмножеством пользователей. Администратор istrator может избежать несоответствий между допустимыми и фактическими IP-адресами, видимыми идентификатором Microsoft Entra во время проверки подлинности, путем тестирования перед включением строгого применения.

Шаг 2. Проверка политики для небольшого подмножества пользователей

После включения политик, требующих строгого применения расположения в подмножестве тестовых пользователей, проверьте интерфейс тестирования с помощью IP-адреса фильтра (видимый ресурсом) в журналах входа Microsoft Entra. Эта проверка позволяет администраторам находить сценарии, в которых строгое применение расположения может блокировать пользователей с неуправляемым IP-адресом, видимым поставщиком ресурсов с поддержкой ЦС.

Прежде чем администраторы включите политики условного доступа, требующие строгого применения расположения, они должны:

- Убедитесь, что весь трафик проверки подлинности по идентификатору Microsoft Entra и трафику доступа к поставщикам ресурсов относятся от выделенных IP-адресов исходящего трафика, известных.

- Например, Exchange Online, Teams, SharePoint Online и Microsoft Graph

- Убедитесь, что все IP-адреса, из которых пользователи могут получить доступ к идентификатору Microsoft Entra и поставщикам ресурсов, включены в именованные расположения на основе IP-адресов.

- Убедитесь, что они не отправляют трафик в приложения, отличные от Microsoft 365, через глобальный безопасный доступ.

- Восстановление исходного IP-адреса не поддерживается для этих приложений, отличных от Microsoft 365. Включение строгого применения расположения с помощью глобального безопасного доступа блокирует доступ, даже если пользователь находится в надежном IP-расположении.

- Просмотрите свои политики условного доступа, чтобы убедиться, что у них нет политик, которые не поддерживают ЦС. Дополнительные сведения см. в политиках ЦС, поддерживаемых ЦС.

Если администраторы не выполняют эту проверку, их пользователи могут негативно повлиять на работу. Если трафик к идентификатору Microsoft Entra или поддерживаемому ресурсу ЦС осуществляется через общий или неопределенный IP-адрес исходящего трафика, не включите строгое применение расположения в политиках условного доступа.

Шаг 3. Использование книги CAE для идентификации IP-адресов, которые следует добавить в именованные расположения.

Если вы еще не сделали этого, создайте книгу Azure с помощью общедоступного шаблона "Непрерывная оценка доступа Аналитика", чтобы определить несоответствие IP-адресов между IP-адресом, видимым идентификатором Microsoft Entra и IP-адресом (просматриваемым ресурсом). В этом случае может быть конфигурация сети с разделением туннеля. Чтобы гарантировать, что пользователи не будут случайно заблокированы при включении строгого применения расположения, администраторы должны:

Изучите и определите все IP-адреса, определенные в книге ЦС.

Добавление общедоступных IP-адресов, связанных с известными исходящими данными организации, указывает на определенные именованные расположения.

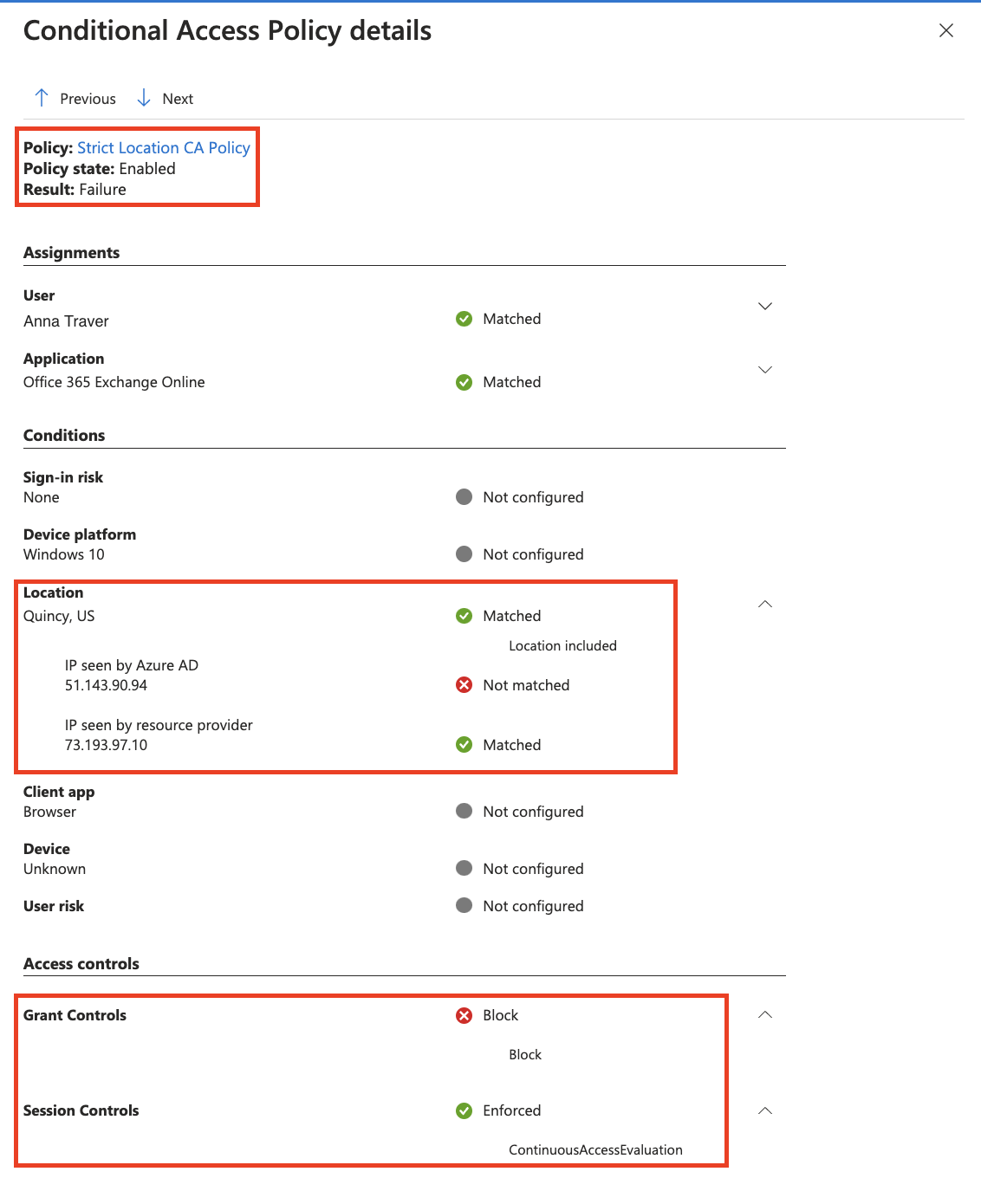

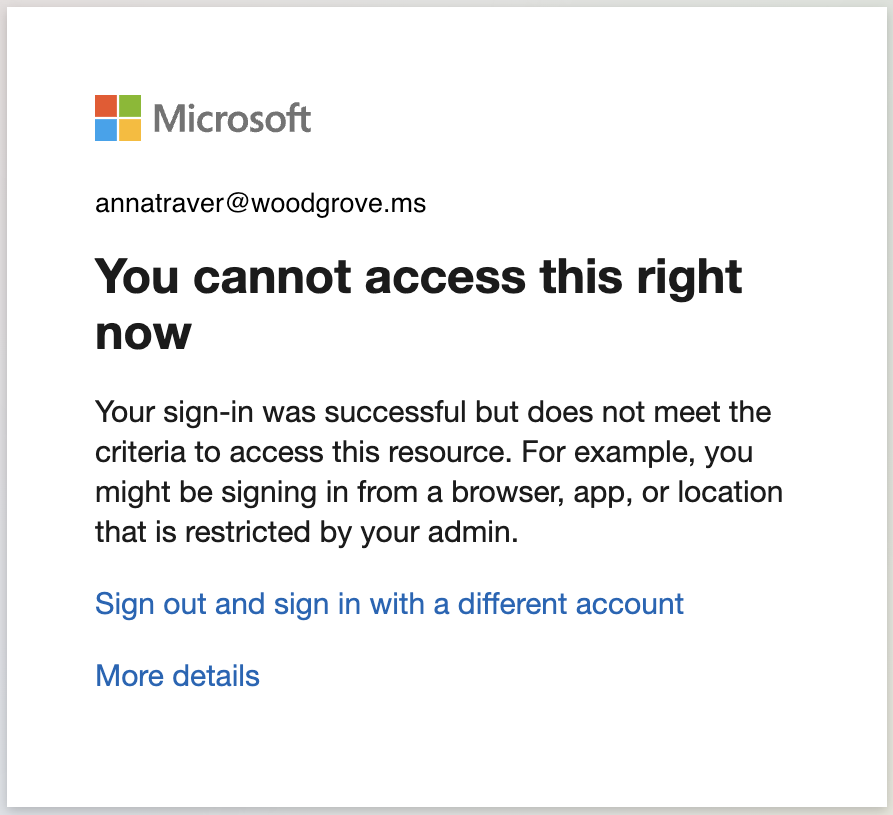

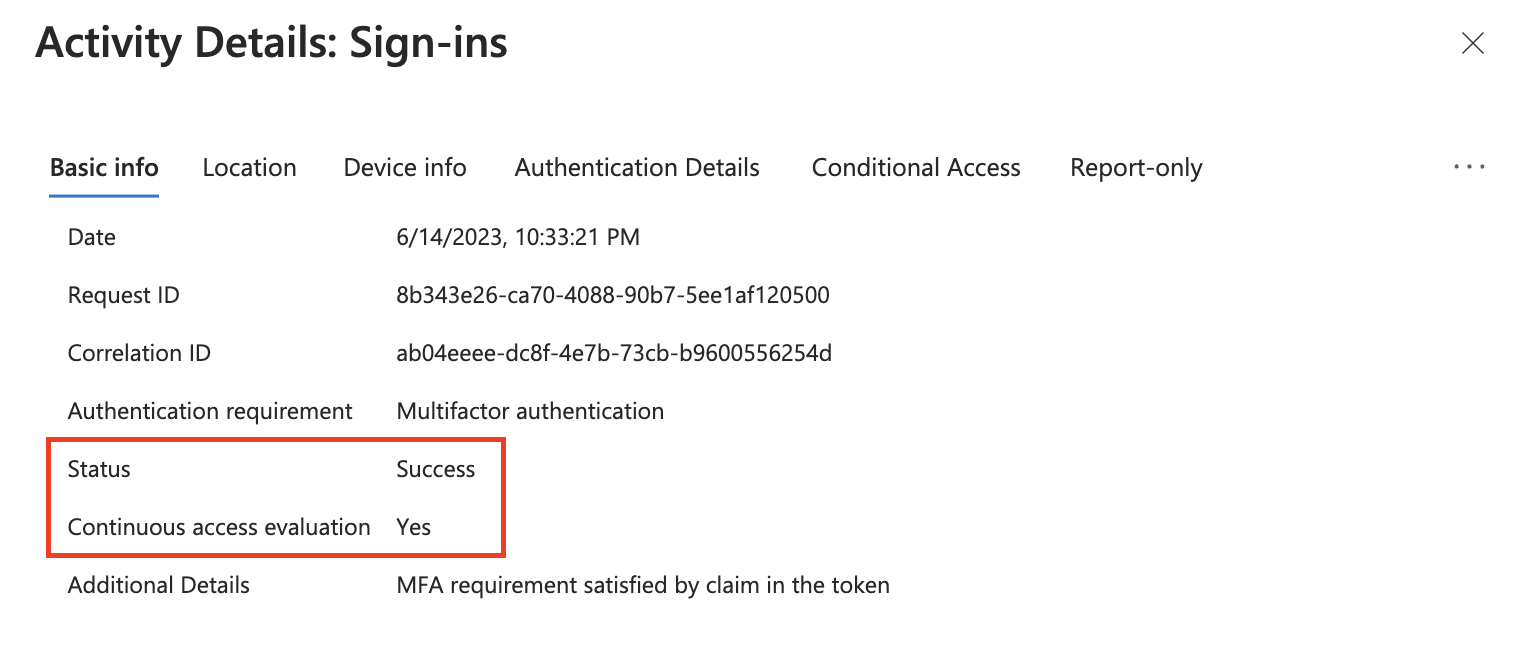

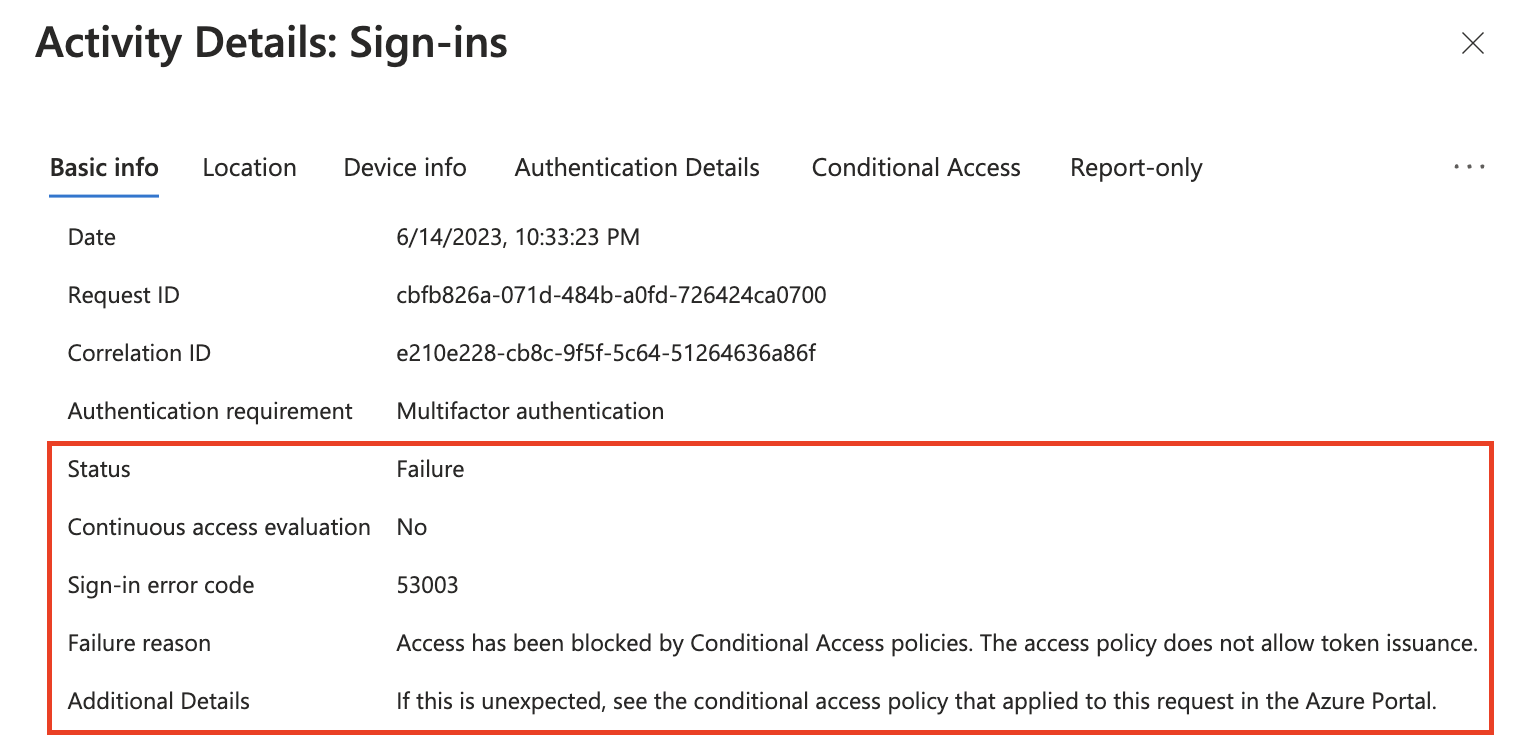

На следующем снимку экрана показан пример доступа клиента к ресурсу, заблокированным. Этот блок связан с политиками, требующими принудительного применения строгого расположения CAE, активируя отмену сеанса клиента.

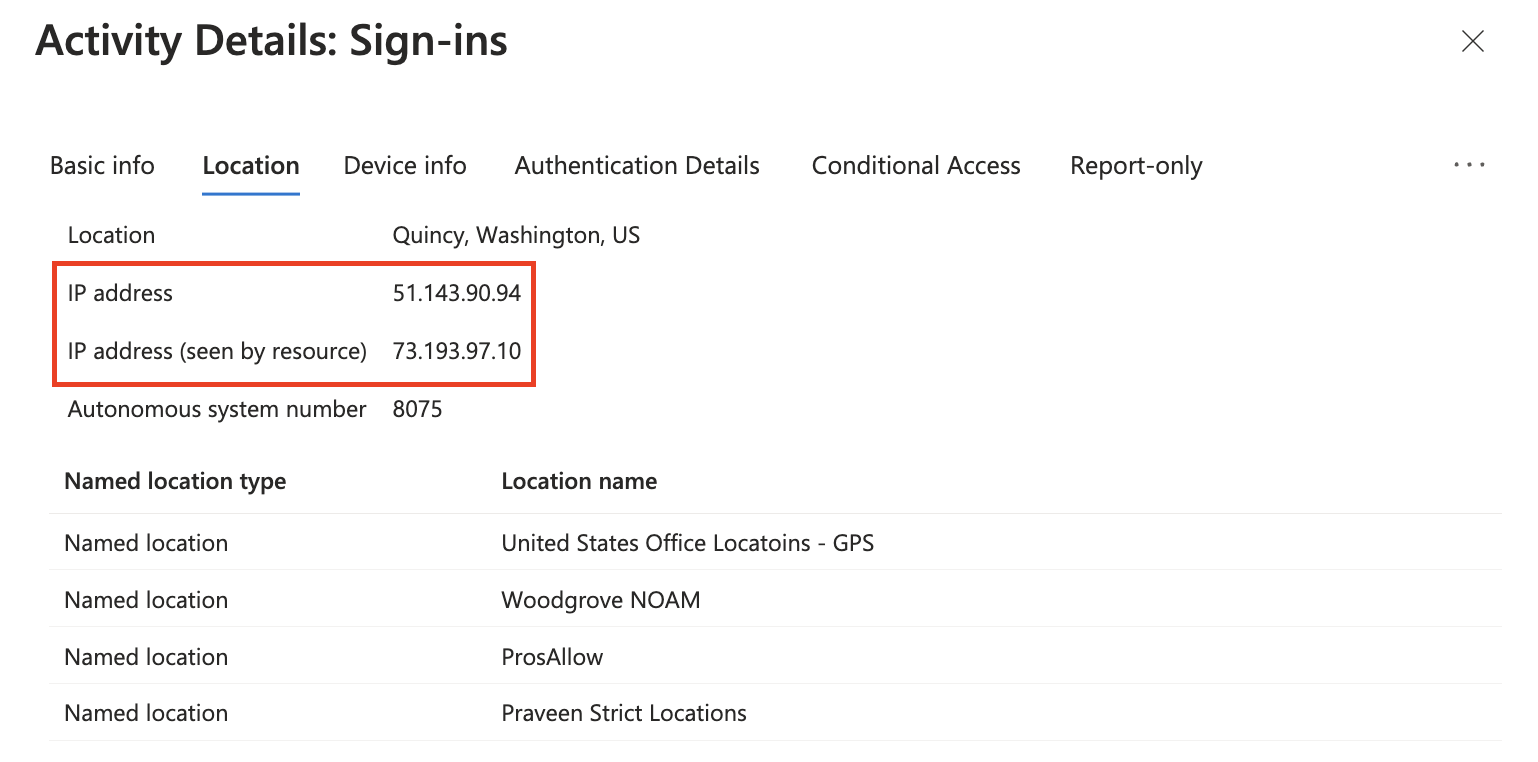

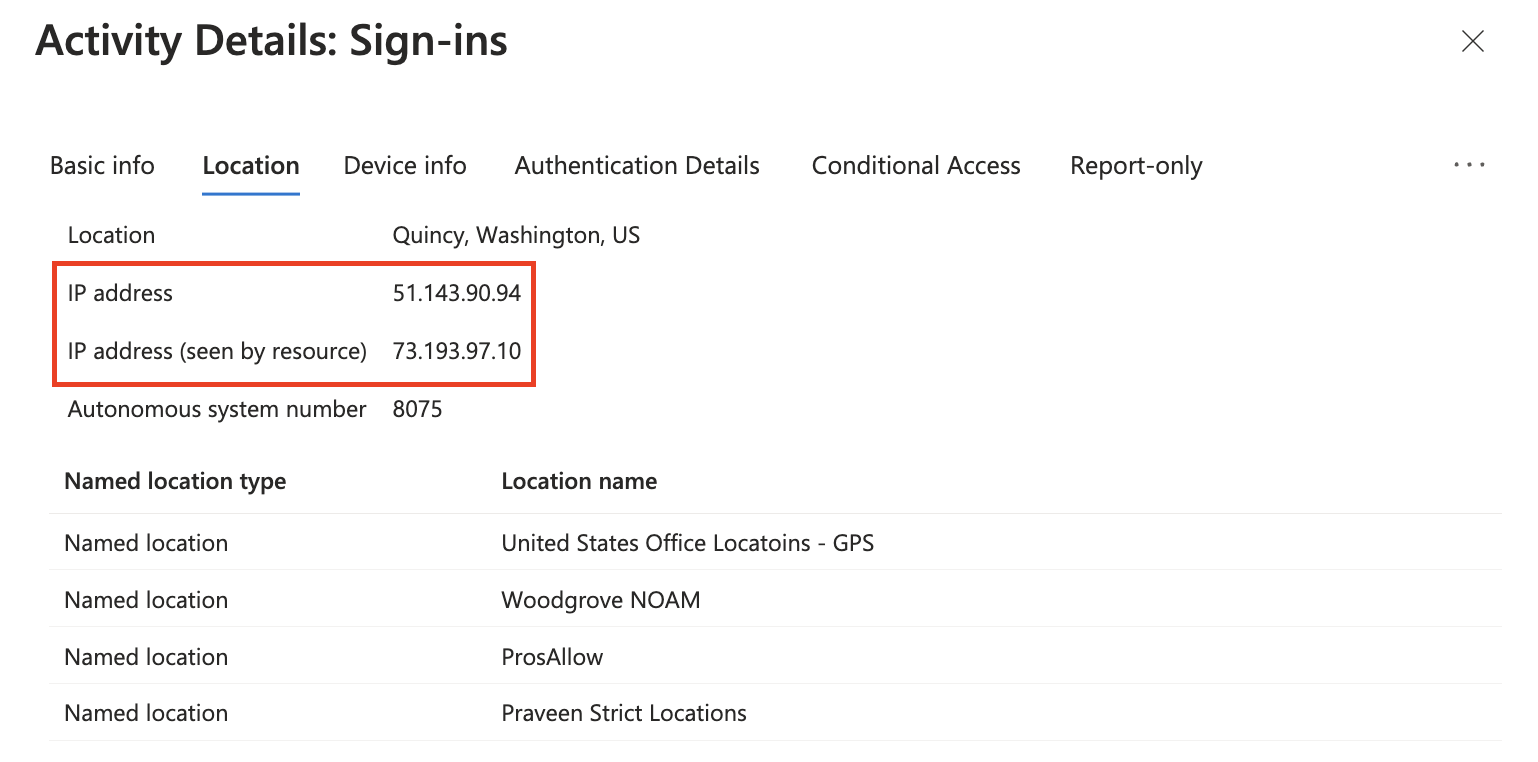

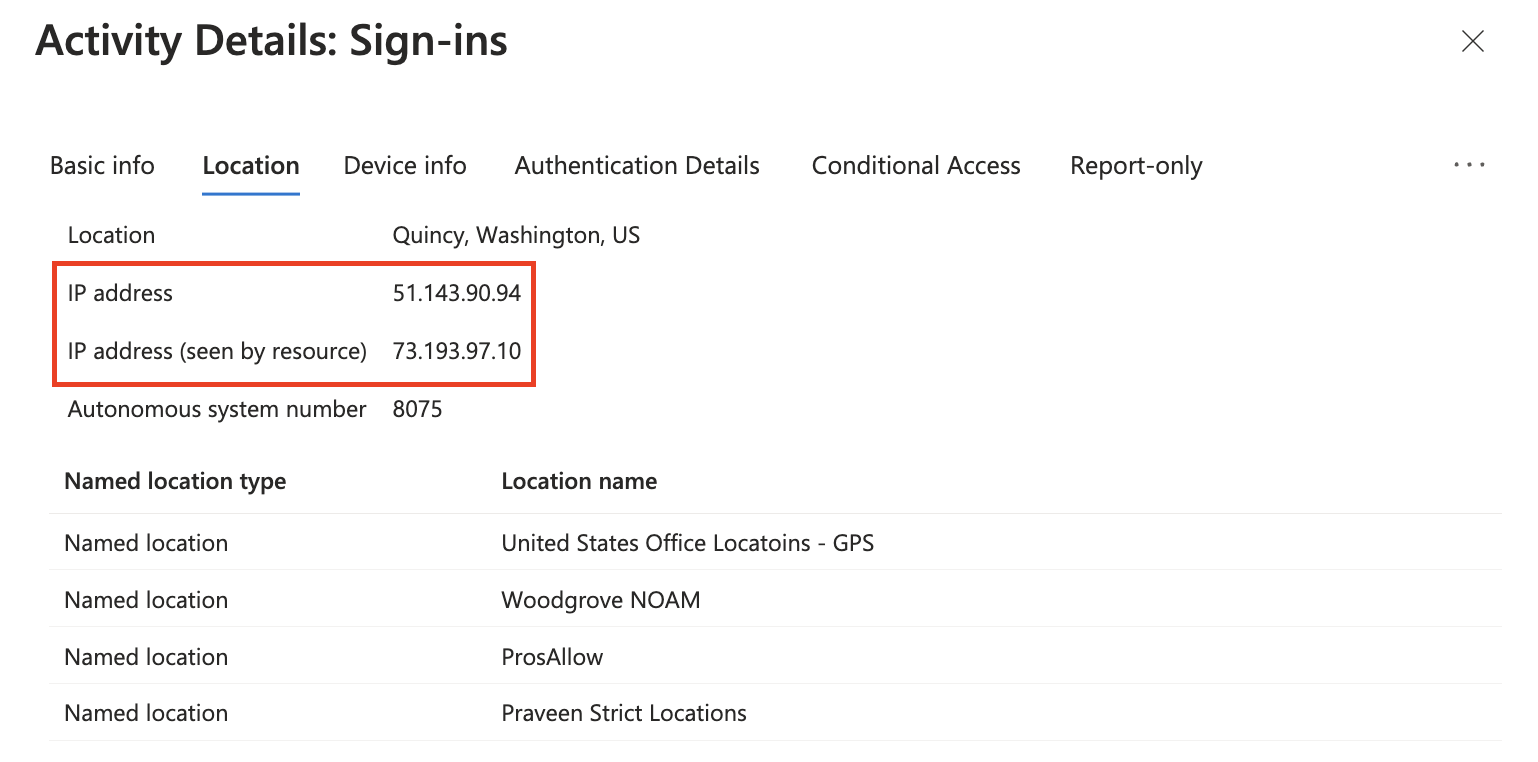

Это поведение можно проверить в журналах входа. Найдите IP-адрес (видимый ресурсом) и изучите добавление этого IP-адреса в именованные расположения при возникновении непредвиденных блоков условного доступа для пользователей.

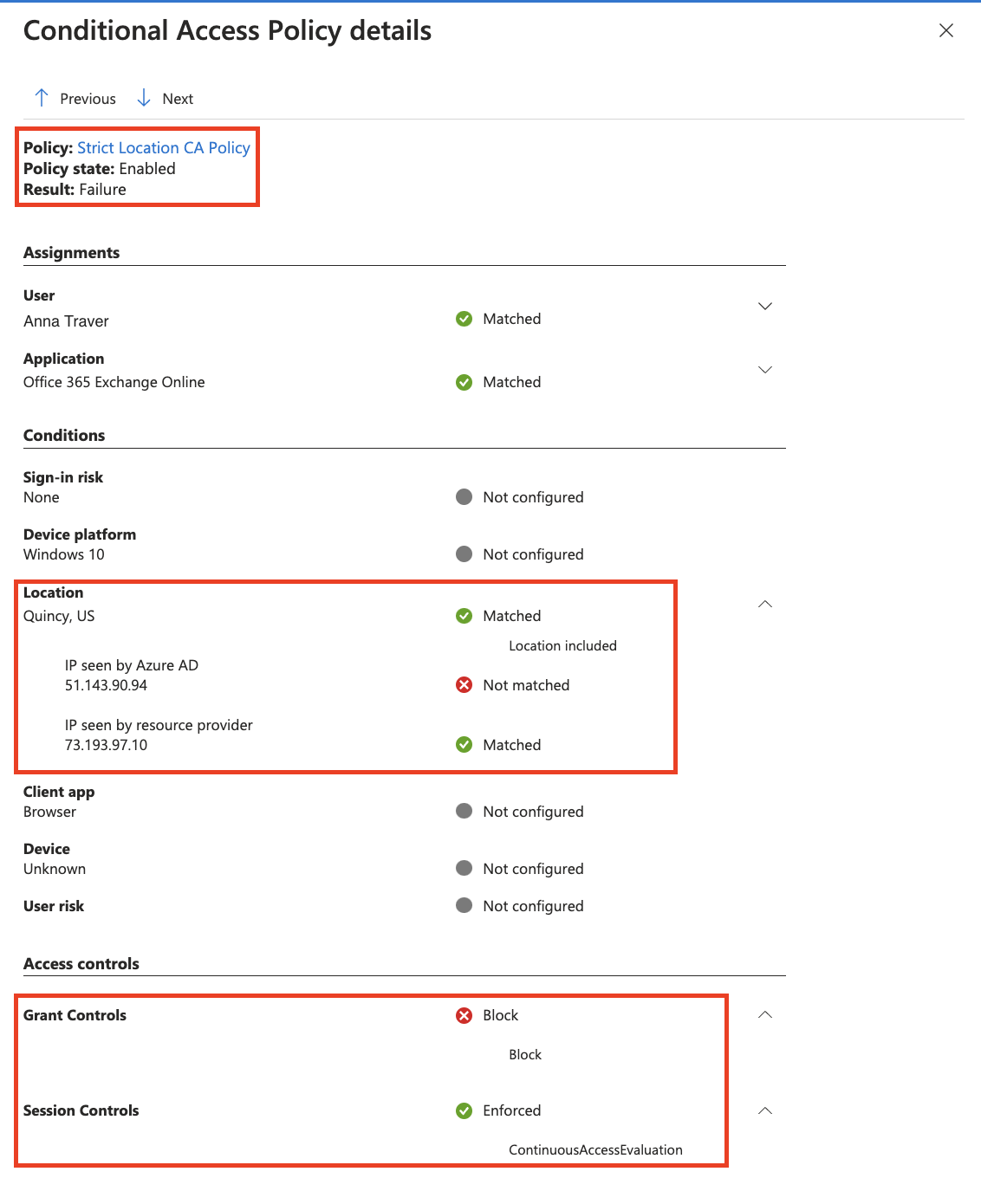

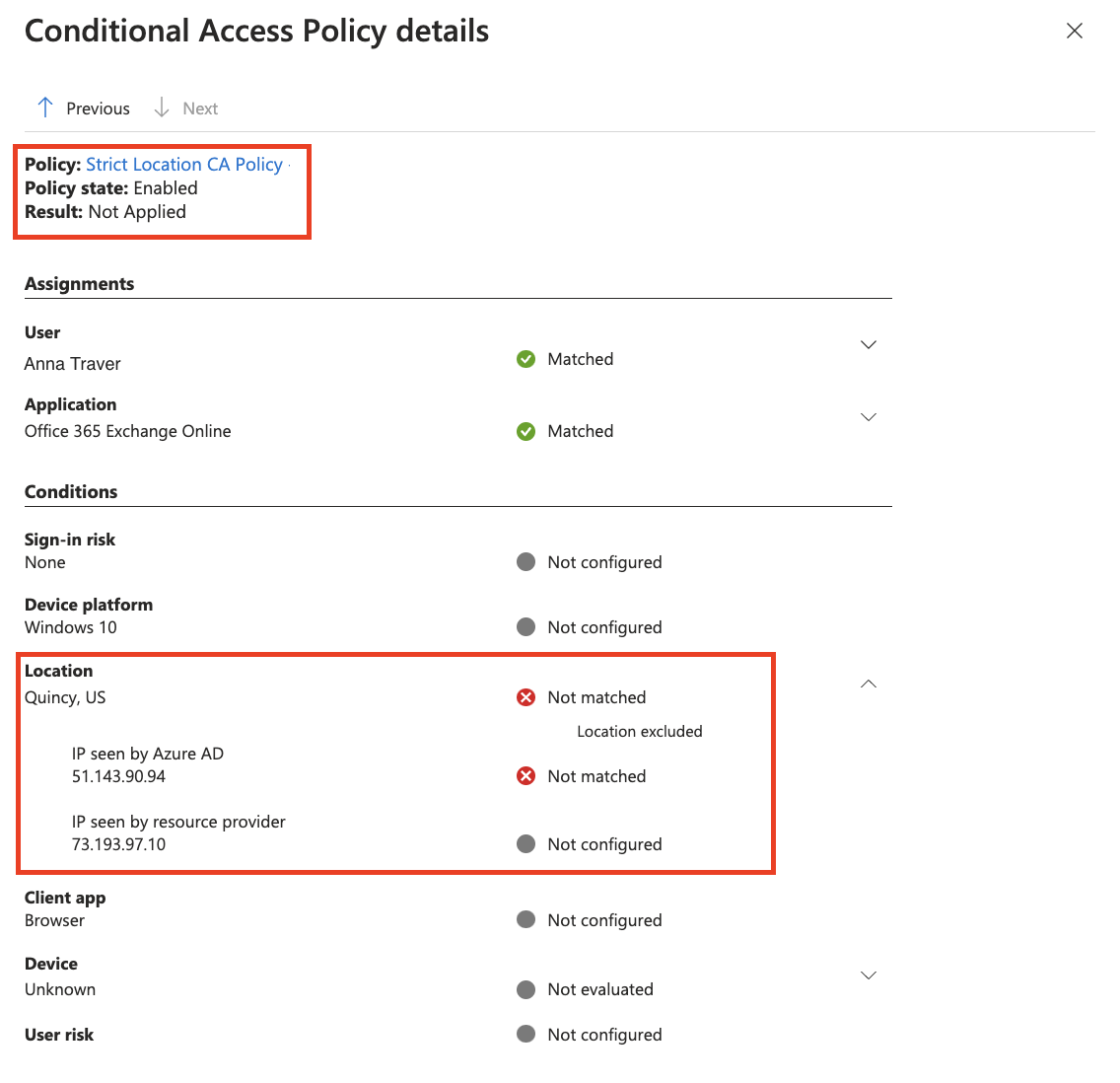

На вкладке сведений о политике условного доступа содержатся дополнительные сведения о событиях заблокированного входа.

Шаг 4. Продолжение развертывания

Повторите шаги 2 и 3 с расширением групп пользователей, пока не будут применены политики строгого применения расположений в целевой базе пользователей. Тщательно развернитесь, чтобы избежать влияния на взаимодействие с пользователем.

Устранение неполадок с журналами входа

Администратор istrators может исследовать журналы входа, чтобы найти случаи с IP-адрес (видимый ресурсом).

- Войдите в Центр администрирования Microsoft Entra как минимум средство чтения отчетов.

- Перейдите к журналам мониторинга удостоверений и работоспособности>>входа.

- Поиск событий для проверки путем добавления фильтров и столбцов для фильтрации ненужных сведений.

Добавьте столбец IP-адреса (видимый ресурсом) и отфильтруйте пустые элементы, чтобы сузить область. IP-адрес (видимый ресурсом) пуст, если этот IP-адрес, отображаемый идентификатором Microsoft Entra, совпадает с IP-адресом, отображаемым ресурсом.

IP-адрес (видимый ресурсом) содержит фильтр не пуст в следующих примерах:

Начальная проверка подлинности

Проверка подлинности завершается успешно с помощью маркера CAE.

IP-адрес (видимый ресурсом) отличается от IP-адреса, замеченного идентификатором Microsoft Entra. Хотя IP-адрес, видимый ресурсом, не будет применяться, пока ресурс не перенаправляет пользователя для повторной оценки IP-адреса, замеченного ресурсом.

Проверка подлинности Microsoft Entra выполнена успешно, так как строгое применение принудительного применения расположений не применяется на уровне ресурса.

Перенаправление ресурсов для повторной оценки

Проверка подлинности завершается ошибкой, и маркер CAE не выдан.

IP-адрес (видимый ресурсом) отличается от IP-адреса, просматриваемого идентификатором Microsoft Entra.

Проверка подлинности не выполнена успешно, так как IP-адрес (видимый ресурсом) не является известным именованным расположением в условном доступе.