Справочник по операциям управления проверкой подлинности Microsoft Entra

В этом разделе руководства по операциям Microsoft Entra описаны проверка и действия, которые необходимо предпринять для защиты учетных данных и управления ими, определения взаимодействия проверки подлинности (AuthN), делегирования назначения, меры и определения политик доступа на основе состояния безопасности предприятия.

Примечание.

Эти рекомендации актуальны на дату публикации, но со временем могут измениться. Организации должны постоянно оценивать свои методы идентификации, так как продукты и службы Майкрософт постоянно развиваются.

Ключевые операционные процессы

Назначьте владельцев на ключевые задачи

Для управления идентификатором Записи Майкрософт требуется непрерывное выполнение ключевых операционных задач и процессов, которые могут не быть частью проекта развертывания. Эти задачи по-прежнему важны для оптимизации среды. Ключевые задачи и их рекомендуемые владельцы включают в себя следующее:

| Задача | Ответственный |

|---|---|

| Управление жизненным циклом конфигурации единого входа в идентификаторе Microsoft Entra | Группа управления удостоверениями и доступом (IAM) |

| Разработка политик условного доступа для приложений Microsoft Entra | Команда по архитектуре информационной безопасности |

| Архивация действий входа в систему безопасности и управления событиями (SIEM) | Команда по информационной безопасности операций |

| Архивация сведений о событиях риска в системе SIEM | Команда по информационной безопасности операций |

| Рассмотрение и изучение отчетов по безопасности | Команда по информационной безопасности операций |

| Рассмотрение и изучение событий риска | Команда по информационной безопасности операций |

| Анализ и изучение пользователей, помеченных для отчетов о рисках и уязвимостях из Защита идентификации Microsoft Entra | Команда по информационной безопасности операций |

Примечание.

Защита идентификации Microsoft Entra требуется лицензия Microsoft Entra ID P2. Чтобы найти нужную лицензию для ваших требований, ознакомьтесь с общими доступными функциями бесплатных и microsoft Entra ID P1 или P2 выпусков.

При просмотре списка вам может потребоваться назначить владельца для задач, отсутствующих владельца, или настроить владение для задач с владельцами, которые не соответствуют приведенным выше рекомендациям.

Рекомендуемые материалы для владельцев

Управление учетными данными

Политики паролей

Безопасное управление паролями — это одна из наиболее важных частей управления удостоверениями и доступом и часто самая большая цель атак. Идентификатор Microsoft Entra поддерживает несколько функций, которые помогут предотвратить успешное выполнение атаки.

Используйте следующую таблицу, чтобы найти рекомендуемое решение для устранения проблемы, которую необходимо устранить:

| Проблема | Рекомендация |

|---|---|

| Отсутствует механизм защиты от ненадежных паролей | Включение самостоятельного сброса пароля (SSPR) и защиты паролей от идентификатора Microsoft Entra ID |

| Отсутствует механизм обнаружения паролей, которые были раскрыты в результате утечки данных | Включите синхронизацию хэшей паролей (PHS) для получения аналитических сведений |

| Используются AD FS и невозможно перейти к управляемой проверке подлинности | Включение смарт-блокировки экстрасети AD FS и /или Microsoft Entra Smart Lockout |

| Политика паролей использует правила на основе сложности, такие как длина, наличие разных символов или истечение срока действия | Пересмотреть рекомендации Майкрософт и переключить подход к управлению паролями и развернуть защиту паролей Microsoft Entra. |

| Пользователи не зарегистрированы для использования многофакторной проверки подлинности | Зарегистрируйте сведения о безопасности всех пользователей, чтобы их можно было использовать в качестве механизма идентификации пользователей по паролю. |

| Отсутствует возможность отзыва паролей на основе рисков пользователей | Развертывание политик риска пользователей защиты идентификации Microsoft Entra для принудительного изменения пароля на утечке учетных данных с помощью SSPR |

| Нет механизма интеллектуальной блокировки для защиты вредоносной проверки подлинности от плохих субъектов, поступающих от идентифицированных IP-адресов. | Разверните управляемую облачную проверку подлинности с помощью синхронизации хэша паролей или сквозной проверки подлинности (PTA) |

Рекомендуемые материалы, касающиеся политик паролей

Включение самостоятельного сброса пароля и защиты паролем

Больше всего обращений в службу технической поддержки поступает от пользователей, которым требуется изменить или сбросить пароль. Помимо затрат, изменение пароля как средства для устранения рисков пользователя — фундаментальный шаг в улучшении безопасности организации.

По крайней мере рекомендуется развернуть самостоятельный сброс пароля (SSPR) и локальную защиту паролей Microsoft Entra ID.

- снижение нагрузки на службу технической поддержки;

- создание замены использованию временных паролей;

- создание замены любому существующему локальному решению для самостоятельного управления паролями;

- исключение ненадежных паролей в организации.

Примечание.

Для организаций с подпиской Microsoft Entra ID P2 рекомендуется развернуть SSPR и использовать его в рамках политики риска пользователей защиты идентификации.

Надежное управление учетными данными

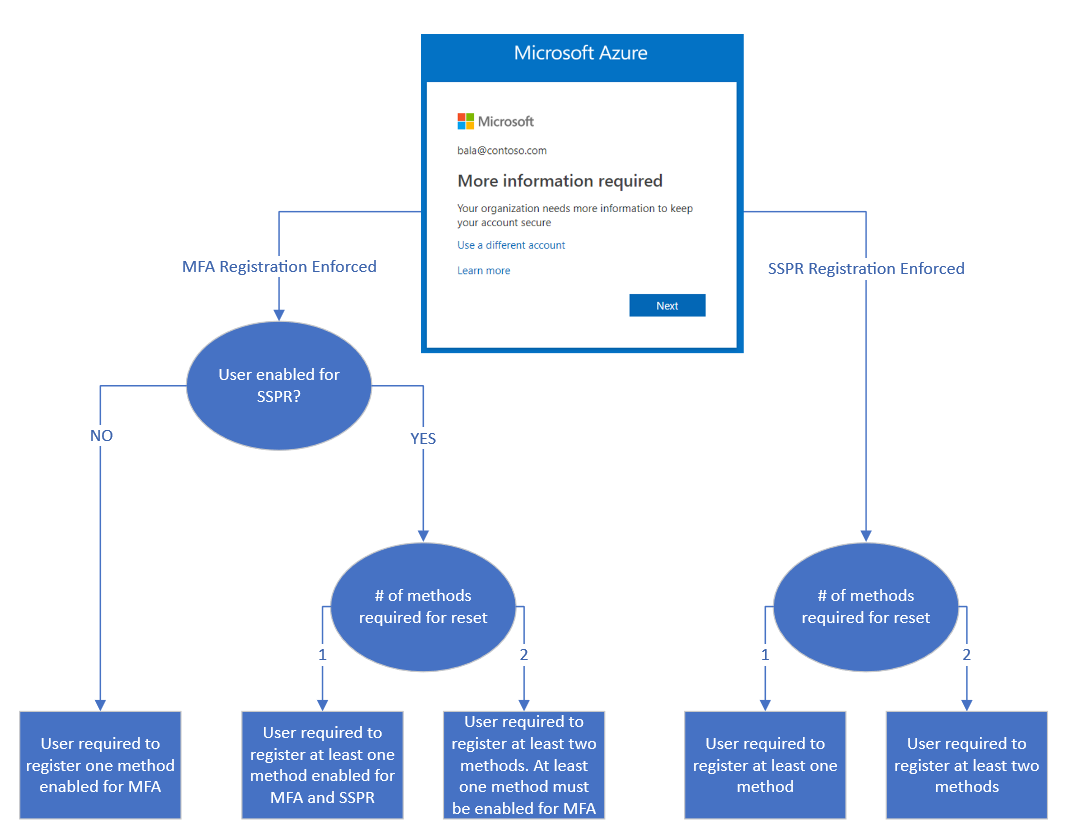

Пароли сами по себе не настолько безопасны, чтобы предотвратить доступ злоумышленников к вашей среде. Как минимум, любой пользователь с привилегированной учетной записью должен быть включен для многофакторной проверки подлинности. В идеале необходимо включить объединенную регистрацию и требовать, чтобы все пользователи регистрируются для многофакторной проверки подлинности и SSPR с помощью объединенного интерфейса регистрации. В конечном итоге рекомендуется реализовать стратегию обеспечения устойчивости, чтобы снизить риск блокировки вследствие непредвиденных обстоятельств.

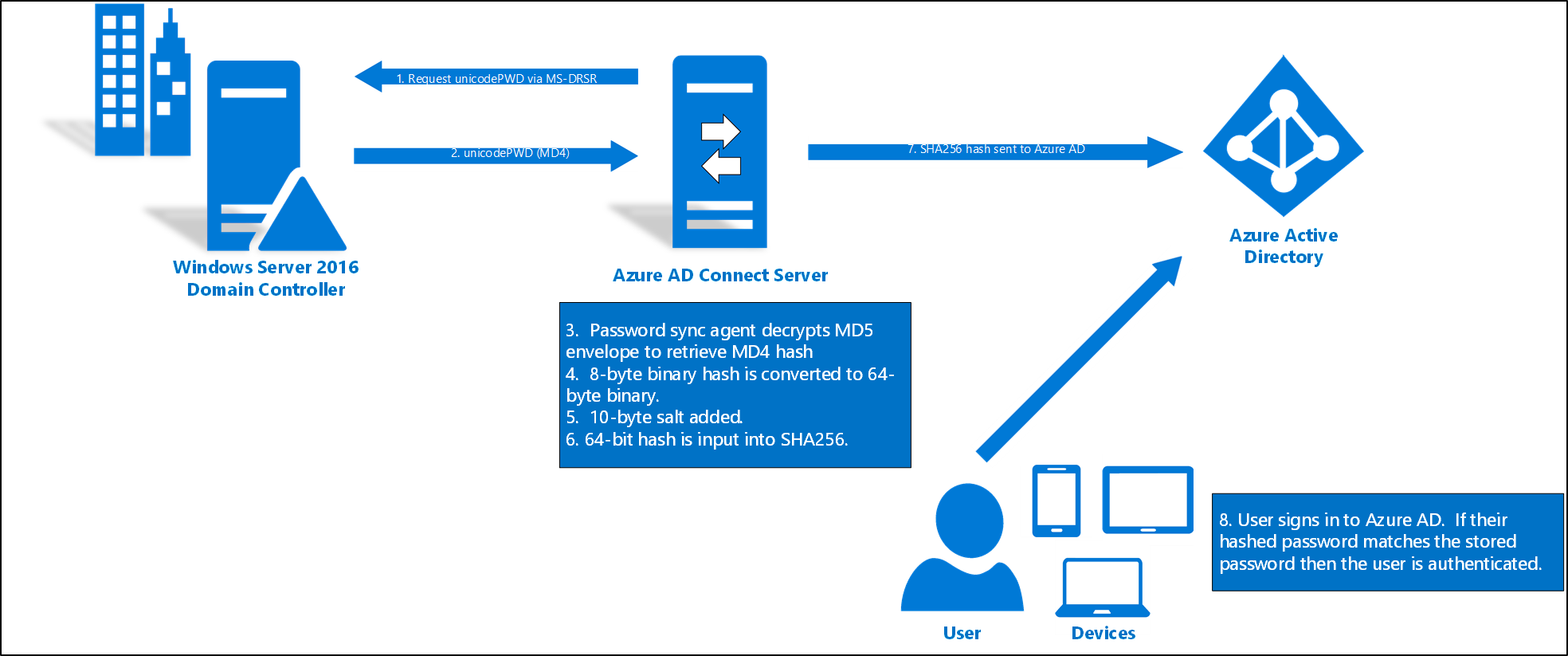

Отказоустойчивость при локальном сбое проверки подлинности

Помимо простоты и включения обнаружения утечки учетных данных, microsoft Entra Password Hash Sync (PHS) и Многофакторной проверки подлинности Microsoft Entra позволяют пользователям получать доступ к программному обеспечению как услуга и Microsoft 365, несмотря на локальные сбои из-за кибератак, таких как NotPetya. Кроме того, можно включить PHS в сочетании с федерацией. Включение PHS позволяет выполнять откат проверки подлинности, если службы федерации недоступны.

Если в вашей локальной организации отсутствует стратегия устойчивости сбоя или она не интегрирована с идентификатором Microsoft Entra ID, необходимо развернуть Microsoft Entra PHS и определить план аварийного восстановления, включающий PHS. Включение Microsoft Entra PHS позволит пользователям проходить проверку подлинности по идентификатору Microsoft Entra, если локальная служба Active Directory быть недоступным.

Чтобы лучше понять параметры проверки подлинности, см . раздел "Выбор правильного метода проверки подлинности" для решения гибридного удостоверения Microsoft Entra.

Использование учетных данных программными средствами

Скрипты идентификатора Microsoft Entra с помощью PowerShell или приложений с помощью API Microsoft Graph требуют безопасной проверки подлинности. Недостаточно качественное управление учетными данными для выполнения этих сценариев и средств повышает риск кражи учетных данных. Если вы используете скрипты или приложения, использующие жестко закодированные пароли или запросы паролей, необходимо сначала просмотреть пароли в файлах конфигурации или исходном коде, а затем заменить эти зависимости и использовать управляемые удостоверения Azure, встроенную проверку подлинности Windows или сертификаты по возможности. Для приложений, в которых использование обозначенных выше решений не представляется возможным, рассмотрите возможность использования Azure Key Vault.

Если вы определили, что существуют субъекты-службы с учетными данными пароля, и вы не уверены, насколько надежно эти учетные данные защищены с помощью сценариев или приложений, обратитесь к владельцу приложения с просьбой подробнее рассказать о принципах использования.

Корпорация Майкрософт также рекомендует обратиться к владельцам приложений, чтобы понять шаблоны использования, если существуют субъекты-службы с учетными данными пароля.

Варианты проверки подлинности

Локальная проверка подлинности

Федеративная проверка подлинности с помощью Встроенной проверки подлинности Windows (IWA) или управляемой проверки подлинности с использованием простого единого входа (SSO) с синхронизацией хэша паролей или сквозной проверки подлинности — это наилучший вариант для корпоративной сети с локальными контроллерами домена. Он позволяет свести к минимуму запрос учетных данных и снижает риск пользователей подвергнуться фишинговым атакам. Если вы уже используете облачную проверку подлинности с PHS или PTA, но пользователи по-прежнему должны вводить пароль при проверке подлинности в локальной среде, то следует немедленно развернуть простой единый вход. С другой стороны, если вы в настоящее время федеративны с планами в конечном итоге перейти на облачную проверку подлинности, то вы должны реализовать простой единый вход в рамках проекта миграции.

Политики доступа с использованием доверия устройства

Подобно пользователю в вашей организации, устройство — это еще одно основное удостоверение, которое необходимо защитить. Удостоверение устройства можно использовать для защиты ресурсов в любое время и из любого расположения. Проверка подлинности устройства и учет для его типа доверия повышают уровень безопасности и удобство использования за счет следующего:

- Избегайте трений, например с многофакторной проверкой подлинности, когда устройство является доверенным

- блокировка доступа с устройств, к которым нет доверия;

- беспроблемный единый вход в локальные ресурсы для устройств с Windows 10.

Эту задачу можно выполнить, приведя удостоверения устройств и управляя ими в идентификаторе Microsoft Entra, используя один из следующих методов:

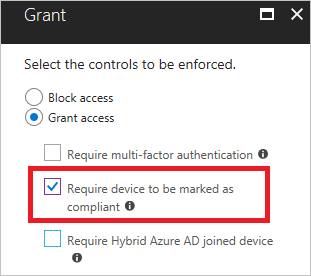

- Организации могут использовать Microsoft Intune для управления устройством и применения политик соответствия требованиям, проверки работоспособности устройств и установки политик условного доступа на основе соответствия устройств. Microsoft Intune может управлять устройствами iOS, настольными компьютерами Mac (через интеграцию JAMF), настольными компьютерами Windows (изначально с помощью мобильных Управление устройствами для Windows 10 и совместного управления с Microsoft Configuration Manager) и мобильными устройствами Android.

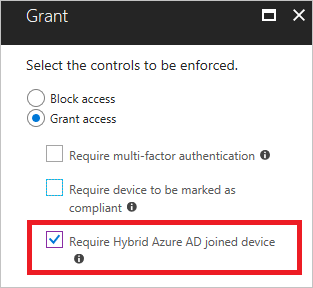

- Гибридное соединение Microsoft Entra обеспечивает управление групповыми политиками или Microsoft Configuration Manager в среде с устройствами, присоединенными к домену Active Directory. Организации могут развертывать управляемую среду с помощью PHS или PTA, используя простой единый вход. Подключение устройств к идентификатору Microsoft Entra обеспечивает максимальную производительность пользователей с помощью единого входа в облаке и локальных ресурсах, позволяя обеспечить безопасный доступ к облачным и локальным ресурсам с помощью условного доступа .

Если у вас есть присоединенные к домену устройства Windows, которые не зарегистрированы в облаке, или присоединенные к домену устройства Windows, зарегистрированные в облаке, но без политик условного доступа, следует зарегистрировать незарегистрированные устройства и в любом случае использовать гибридное присоединение Microsoft Entra в качестве элемента управления в политиках условного доступа.

Если вы управляете устройствами с помощью MDM или Microsoft Intune, но не используете элементы управления устройствами в политиках условного доступа, рекомендуется использовать параметр "Требовать, чтобы устройство было помечено как соответствующее элементу управления в этих политиках".

Рекомендуемые материалы, касающиеся политик доступа с использованием доверия устройства

- Практическое руководство. Планирование реализации гибридного соединения Microsoft Entra

- Конфигурации доступа для удостоверений и устройств

Windows Hello для бизнеса

В Windows 10 служба Windows Hello для бизнеса позволяет заменить пароли строгой двухфакторной проверкой подлинности на компьютерах. Windows Hello для бизнеса обеспечивает более упрощенную многофакторную проверку подлинности для пользователей и снижает зависимость от паролей. Если вы еще не приступали к развертыванию устройств Windows 10 или развернули их только частично, рекомендуется обновить систему до Windows 10 и включить Windows Hello для бизнеса на всех устройствах.

Если вы хотите узнать больше о проверке подлинности без пароля, см. статью "Мир без паролей с идентификатором Microsoft Entra".

Проверка подлинности и назначение приложения

Единый вход для приложений

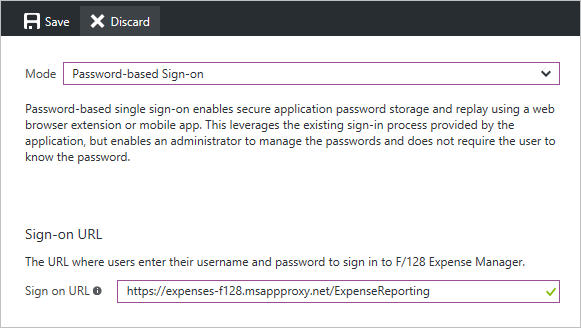

Предоставление стандартизованного механизма единого входа для всего предприятия имеет решающее значение для наилучшего взаимодействия с пользователем, сокращения рисков, обеспечение возможности отчетности и управления. Если вы используете приложения, поддерживающие единый вход с идентификатором Microsoft Entra ID, но в настоящее время настроены для использования локальных учетных записей, следует перенастроить эти приложения для использования единого входа с идентификатором Microsoft Entra ID. Аналогичным образом, если вы используете все приложения, поддерживающие единый вход с идентификатором Microsoft Entra, но используют другого поставщика удостоверений, следует перенастроить эти приложения для использования единого входа с идентификатором Microsoft Entra ID. Для приложений, которые не поддерживают протоколы федерации, но поддерживают проверку подлинности на основе форм, рекомендуется настроить приложение для использования хранилища паролей с прокси приложения Microsoft Entra.

Примечание.

Если у вас нет механизма обнаружения неуправляемых приложений в вашей организации, рекомендуется реализовать процесс обнаружения с помощью брокера безопасности облачных приложений (CASB), например приложений Microsoft Defender для облака.

Наконец, если у вас есть коллекция приложений Microsoft Entra и использование приложений, поддерживающих единый вход с идентификатором Microsoft Entra, рекомендуется перечислить приложение в коллекции приложений.

Рекомендуемые материалы, касающиеся единого входа

Перенос приложений AD FS в идентификатор Microsoft Entra

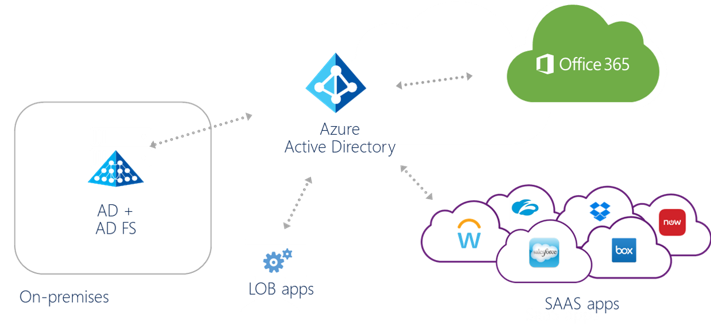

Перенос приложений из AD FS в идентификатор Microsoft Entra обеспечивает дополнительные возможности для обеспечения безопасности, более согласованной управляемости и улучшения совместной работы. Если у вас есть приложения, настроенные в AD FS, поддерживающие единый вход с идентификатором Microsoft Entra ID, необходимо перенастроить эти приложения для использования единого входа с идентификатором Microsoft Entra. Если у вас есть приложения, настроенные в AD FS с необычными конфигурациями, неподдерживаемыми идентификатором Microsoft Entra, обратитесь к владельцам приложений, чтобы понять, является ли специальная конфигурация абсолютным требованием приложения. Если это не обязательно, необходимо перенастроить приложение для использования единого входа с идентификатором Microsoft Entra.

Примечание.

Microsoft Entra Подключение Health for AD FS можно использовать для сбора сведений о конфигурации каждого приложения, которое может быть перенесено в идентификатор Microsoft Entra.

Назначение пользователей приложениям

Назначение пользователей приложениям лучше сопоставлять с помощью групп, поскольку они обеспечивают большую гибкость и возможность управления в масштабе. Преимущества использования групп включают динамическое членство в группах на основе атрибутов и делегирование владельцам приложений. Поэтому, если вы уже используете группы и управляете ими, рекомендуется выполнить следующие действия, чтобы улучшить управление в масштабе:

- делегируйте управления группами и управление владельцам приложений;

- разрешите самостоятельный доступ к приложениям;

- определите динамические группы, если атрибуты пользователя позволяют определить доступ к приложениям;

- Реализуйте аттестацию для групп, используемых для доступа к приложениям с помощью проверок доступа Microsoft Entra.

С другой стороны, если обнаружатся приложения, которые имеют назначения отдельным пользователям, обязательно реализуйте управление такими приложениями.

Рекомендуемые материалы, касающиеся назначения пользователей приложениям

- Назначение пользователей и групп приложению в идентификаторе Microsoft Entra

- Делегирование разрешений на регистрацию приложений в идентификаторе Microsoft Entra

- Правила динамического членства для групп в идентификаторе Microsoft Entra

Политики доступа

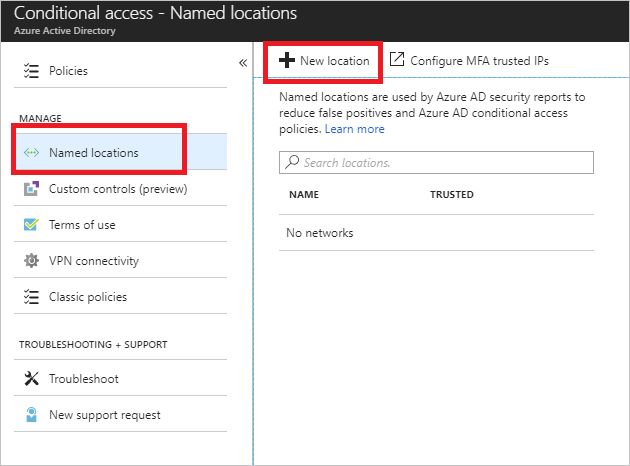

Именованные расположения

С именованными расположениями в идентификаторе Microsoft Entra можно пометить диапазоны доверенных IP-адресов в организации. Идентификатор Microsoft Entra использует именованные расположения для:

- Предотвращение ложноположительных событий в событиях риска. Вход из надежного расположения в сети снижает риски входа пользователя.

- Настройка условного доступа на основе расположения.

В зависимости от приоритета используйте следующую таблицу, чтобы найти рекомендуемое решение, которое лучше всего соответствует потребностям вашей организации:

| Приоритет | Сценарий | Рекомендация |

|---|---|---|

| 1 | Если вы используете PHS или PTA и именованные расположения не определены | Определите именованные расположения, чтобы улучшить обнаружение событий риска |

| 2 | Если вы федеративны и не используете утверждение insideCorporateNetwork и именованные расположения не определены. | Определите именованные расположения, чтобы улучшить обнаружение событий риска |

| 3 | Если в политиках условного доступа не используются именованные расположения и в политиках условного доступа нет никаких рисков или элементов управления устройствами в политиках условного доступа | Настройка политики условного доступа для включения именованных расположений |

| 4 | Если вы федеративны и используете утверждение insideCorporateNetwork и именованные расположения не определены | Определите именованные расположения, чтобы улучшить обнаружение событий риска |

| 5 | Если вы используете доверенные IP-адреса с многофакторной проверкой подлинности, а не именованными расположениями и помечаете их как доверенные | Определите именованные расположения и пометьте их как доверенные, чтобы улучшить обнаружение событий риска |

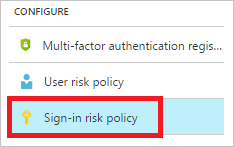

Политики доступа на основе рисков

Идентификатор Microsoft Entra может вычислить риск для каждого входа и каждого пользователя. Использование риска в качестве критерия в политиках доступа может обеспечить более удобный интерфейс пользователя, например меньше запросов на проверку подлинности и более высокую безопасность, например, только запрашивать пользователей при необходимости, а также автоматизировать ответ и исправление.

Если вы уже владеете лицензиями Microsoft Entra ID P2, которые поддерживают использование рисков в политиках доступа, но они не используются, мы настоятельно рекомендуем добавить риск в состояние безопасности.

Рекомендуемые материалы, касающиеся политик доступа на основе рисков

- Практическое руководство. Настройка политики риска входа

- Практическое руководство. Настройка политики риска пользователей

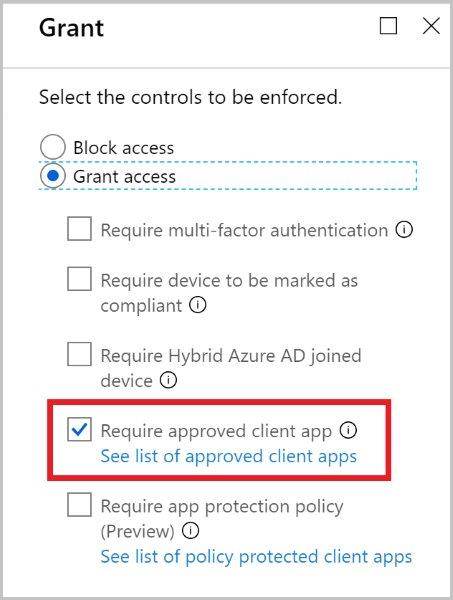

Политики доступа клиентских приложений

Microsoft Intune Application Management (MAM) обеспечивает возможность отправки элементов управления защитой данных, таких как шифрование хранилища, ПИН-код, очистка удаленного хранилища и т. д. для совместимых клиентских мобильных приложений, таких как Outlook Mobile. Кроме того, политики условного доступа можно создать для ограничения доступа к облачным службам, таким как Exchange Online, из утвержденных или совместимых приложений.

Если сотрудники устанавливают приложения с поддержкой MAM, такие как мобильные приложения Office для доступа к корпоративным ресурсам, таким как Exchange Online или SharePoint в Microsoft 365, и вы также поддерживаете BYOD (принести собственное устройство), мы рекомендуем развернуть политики MAM приложения для управления конфигурацией приложений на личных устройствах без регистрации MDM, а затем обновить политики условного доступа, чтобы разрешить доступ только от клиентов, поддерживающих MAM.

В случае установки сотрудниками приложений с поддержкой MAM для работы с корпоративными ресурсами, когда доступ ограничен лишь устройствами, управляемыми Intune, следует рассмотреть возможность развертывания политик MAM приложений для управления конфигурацией приложений для личных устройств и обновления политик условного доступа, чтобы разрешить доступ только из клиентов, поддерживающих MAM.

Реализация условного доступа

Условный доступ — это важный инструмент для повышения безопасности организации. Поэтому важно следовать приведенным ниже рекомендациям.

- Убедитесь, что для всех приложений SaaS применяется хотя бы одна политика.

- Избегайте объединения фильтра Все приложения с элементом управления блокировать, чтобы избежать риска блокировки.

- Избегайте использования значения Все пользователи в качестве фильтра и непреднамеренного добавления гостей.

- Перенесите все "устаревшие" политики на портал Azure.

- Отслеживайте все критерии для пользователей, устройств и приложений.

- Использование политик условного доступа для реализации многофакторной проверки подлинности, а не использования многофакторной проверки подлинности на пользователя

- Настройте небольшой набор основных политик, которые могут применяться к нескольким приложениям.

- Определите пустые группы исключений и добавьте их в политики, чтобы иметь стратегию исключения.

- Планирование учетных записей с разбиениями без многофакторных элементов управления проверкой подлинности

- Обеспечение согласованной работы в клиентских приложениях Microsoft 365, например Teams, OneDrive, Outlook и т. д.) реализуя тот же набор элементов управления для таких служб, как Exchange Online и SharePoint в Microsoft 365

- Назначение политик должно быть реализовано на основе групп, а не отдельных пользователей.

- Регулярно просматривайте группы исключений, используемые в политиках, чтобы ограничить время, в течение которого пользователи находятся за пределами области безопасности. Если у вас есть идентификатор Microsoft Entra ID P2, можно использовать проверки доступа для автоматизации процесса.

Рекомендуемые материалы, касающиеся условного доступа

- Рекомендации по условному доступу в идентификаторе Microsoft Entra

- Конфигурации доступа для удостоверений и устройств

- Справочник по параметрам условного доступа Microsoft Entra

- Распространенные политики условного доступа

Доступ к контактной зоне

Устаревшие способы аутентификации

Надежные учетные данные, такие как многофакторная проверка подлинности, не могут защитить приложения с помощью устаревших протоколов проверки подлинности, что делает его предпочтительным вектором атаки злоумышленниками. Чтобы повысить безопасность доступа, важно заблокировать устаревшие способы проверки подлинности.

Устаревшие способы проверки подлинности — это термин, который относится к протоколам проверки подлинности, используемым приложениями:

- клиенты старых версий Office, которые не используют современную проверку подлинности (например, клиент Office 2010);

- Клиенты, использующие почтовые протоколы, такие как протокол IMAP/Simple Mail Transfer Protocol (SMTP)/point of presence (POP)

Злоумышленники предпочитают именно эти протоколы — на самом деле почти 100 % атак путем распыления пароля осуществляются с использованием устаревших протоколов проверки подлинности! Хакеры используют устаревшие протоколы проверки подлинности, так как они не поддерживают интерактивный вход, который необходим для дополнительных проблем безопасности, таких как многофакторная проверка подлинности и проверка подлинности устройств.

Если в вашей среде используется устаревшая проверка подлинности, следует в кратчайшие сроки запланировать миграцию устаревших клиентов на клиенты, поддерживающие современную проверку подлинности. Если некоторые пользователи уже используют современную проверку подлинности, а другие используют устаревшую проверку подлинности, необходимо выполнить следующие действия, чтобы заблокировать клиенты с устаревшей проверкой подлинности.

Используйте отчеты о действиях входа, чтобы определить пользователей, которые по-прежнему используют устаревшую проверку подлинности, запланировать соответствующие изменения.

Выполните обновление до клиентов с поддержкой современной проверки подлинности для затронутых пользователей.

Запланируйте прямую миграцию в соответствии с приведенными ниже шагами.

Определите, какие устаревшие приложения имеют жесткую зависимость от устаревшей проверки подлинности. См. шаг 3 ниже.

Отключите устаревшие протоколы в источнике (например, в почтовом ящике Exchange) для пользователей, которые не используют устаревшую проверку подлинности, чтобы избежать распространения.

Для оставшихся учетных записей (в идеале не человеческих удостоверений, таких как учетные записи служб), используйте условный доступ для ограничения устаревших протоколов после проверки подлинности.

Рекомендуемые материалы, касающиеся устаревшей проверки подлинности

Предоставление согласия

При атаке на незаконное предоставление согласия злоумышленник создает зарегистрированное приложение Microsoft Entra, которое запрашивает доступ к данным, таким как контактные данные, электронная почта или документы. Пользователи могут предоставлять согласие вредоносным приложениям в результате фишинговых атак при посещении вредоносных веб-сайтов.

Ниже приведен список приложений с разрешениями, которые могут потребоваться тщательно изучить для служб Microsoft Cloud:

- Приложения с app или делегированными разрешениями *.ReadWrite

- Приложения с делегированными разрешениями, которые могут читать, отправлять и управлять электронной почтой от имени пользователя.

- Приложения, которым предоставлены следующие разрешения.

| Ресурс | Разрешение |

|---|---|

| Exchange Online | EAS.AccessAsUser.All |

| EWS.AccessAsUser.All | |

| Mail.Read | |

| API Microsoft Graph | Mail.Read |

| Mail.Read.Shared | |

| Mail.ReadWrite |

- Приложения, которым предоставлено полное олицетворение пользователя, выполнившего вход. Например:

| Ресурс | Разрешение |

|---|---|

| API Microsoft Graph | Directory.AccessAsUser.All |

| Azure REST API | user_impersonation |

Чтобы избежать этого сценария, следует обратиться к статье "Обнаружение и исправление незаконных грантов согласия" в Office 365 для выявления и исправления любых приложений с незаконными грантами или приложениями, имеющими больше грантов, чем это необходимо. Затем полностью удалите самообслуживание и создайте процедуры управления. Наконец, запланируйте обычные проверки разрешений приложения и удалите их, когда они не нужны.

Рекомендуемые материалы, касающиеся предоставления согласия

Параметры пользователей и групп

Ниже приведены параметры пользователей и групп, которые могут быть заблокированы, если организация явно не нуждается в них.

Параметры пользователя

- Внешние пользователи — внешняя совместная работа может выполняться органично в организации с такими службами, как Teams, Power BI, SharePoint в Microsoft 365 и Azure Information Protection. Если у вас есть явные ограничения для управления внешней совместной работой, инициированной пользователем, рекомендуется включить внешних пользователей с помощью управления правами Microsoft Entra или управляемой операции, например через службу технической поддержки. Если вы не хотите разрешать внешнюю совместную работу для служб, можно полностью запретить участникам самостоятельно приглашать внешних пользователей. Кроме того, можно разрешить или заблокировать определенные домены в приглашениях внешних пользователей.

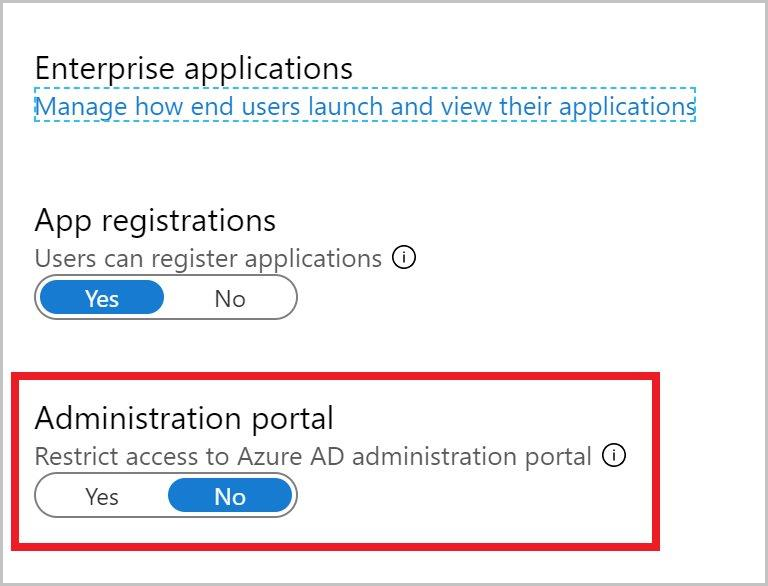

- Регистрация приложений. Когда Регистрация приложений включена, конечные пользователи могут самостоятельно подключать приложения и предоставлять доступ к их данным. Типичным примером Регистрации приложений являются пользователи, которые позволяют использовать подключаемые модули Outlook или голосовые помощники, такие как Alexa и Siri, для чтения электронной почты и календаря или отправки сообщений электронной почты от их имени. Если клиент решает отключить Регистрацию приложений, команды по информационной безопасности и IAM следует включить в управление исключениями (регистрация приложений, которые необходимы в соответствии с бизнес-требованиями), поскольку они должны будут зарегистрировать приложения с учетной записью администратора и, скорее всего, им потребуется разработать процесс для эксплуатации.

- портал Администратор istration. Организации могут заблокировать колонку Microsoft Entra в портал Azure, чтобы неадминистраторы не могли получить доступ к управлению Microsoft Entra в портал Azure и запутаться. Перейдите к параметрам пользователя на портале управления Microsoft Entra, чтобы ограничить доступ:

Примечание.

Неадминистры по-прежнему могут получить доступ к интерфейсам управления Microsoft Entra с помощью командной строки и других программных интерфейсов.

Параметры группы

Самостоятельное управление группами/пользователи могут создавать группы безопасности и группы Microsoft 365. Если в облаке нет текущей инициативы самообслуживания для групп, клиенты могут отключить ее, пока они не будут готовы использовать эту возможность.

Рекомендуемые материалы, касающиеся групп

- Что такое совместная работа Microsoft Entra B2B?

- Интеграция приложений с идентификатором Microsoft Entra

- Приложения, разрешения и согласие в идентификаторе Microsoft Entra.

- Использование групп для управления доступом к ресурсам в идентификаторе Microsoft Entra

- Настройка самостоятельного управления доступом к приложениям в идентификаторе Microsoft Entra

Трафик из непредвиденных расположений

Злоумышленники могут подключиться из любой точки мира. Управление этим риском с помощью политик условного доступа с расположением в качестве условия. Условие расположения политики условного доступа позволяет блокировать доступ к расположениям, из которых нет бизнес-причины для входа.

Если доступно, используйте решение для управления информационной безопасностью и событиями безопасности (SIEM) для анализа и поиска закономерностей доступа из разных регионов. Если вы не используете продукт SIEM или не используете данные проверки подлинности из идентификатора Microsoft Entra, рекомендуется использовать Azure Monitor для идентификации шаблонов доступа в разных регионах.

Использование доступа

Журналы Microsoft Entra архивированные и интегрированные с планами реагирования на инциденты

Наличие доступа к действиям входа, аудиту и событиям риска для идентификатора Microsoft Entra id имеет решающее значение для устранения неполадок, аналитики использования и судебно-медицинских исследований. Идентификатор Microsoft Entra предоставляет доступ к этим источникам через REST API с ограниченным сроком хранения. Система управления информационной безопасностью и событиями безопасности (SIEM) или эквивалентная технология архивации является ключевым условием для долгосрочного хранения сведений об аудите и для поддержки. Чтобы включить долгосрочное хранение журналов Microsoft Entra, необходимо добавить их в существующее решение SIEM или использовать Azure Monitor. Журналы архивации, которые можно использовать в планах реагирования на инциденты и расследованиях.

Рекомендуемые материалы о журналах

- Справочник по API аудита Microsoft Entra

- Справочник по API отчета о действиях входа в Microsoft Entra

- Получение данных с помощью API отчетов Microsoft Entra с сертификатами

- Microsoft Graph для Защита идентификации Microsoft Entra

- Справочник по API действий управления Office 365

- Использование пакета содержимого Power BI для идентификатора Microsoft Entra ID

Итоги

Ниже перечислены 12 аспектов безопасной инфраструктуры идентификации. Этот список поможет вам дополнительно защитить учетные данные и управлять ими, определять возможности проверки подлинности, назначать делегатов, измерять потребление и определять политики доступа в зависимости от уровня безопасности предприятия.

- Назначьте владельцев на ключевые задачи.

- Реализуйте решения для обнаружения слабых или ненадежных паролей, улучшения управления паролями и их защиты, а также для дополнительной защиты доступа пользователей к ресурсам.

- Организуйте управление удостоверениями устройств для защиты ресурсов в любое время и из любого расположения.

- Реализуйте проверку подлинности без пароля.

- Предоставьте стандартизированный механизм единого входа для всей организации.

- Перенос приложений из AD FS в идентификатор Microsoft Entra, чтобы обеспечить более надежную безопасность и более согласованную управляемость.

- Назначьте пользователей приложениям с помощью групп, чтобы обеспечить большую гибкость и возможность управления в масштабе.

- Настройте политики доступа на основе рисков.

- Заблокируйте возможность использования устаревших протоколов проверки подлинности.

- Выявляйте и устраняйте незаконное предоставление согласия.

- Заблокируйте возможность изменения параметров пользователя и группы.

- Включите долгосрочное хранение журналов Microsoft Entra для устранения неполадок, аналитики использования и судебной экспертизы.

Следующие шаги

Приступая к работе с операционными проверками и действиями системы управления удостоверениями