Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Экстранет Smart Lockout (ESL) защищает пользователей от блокировки учетных записей в экстранете, вызванных вредоносной активностью.

ESL позволяет AD FS различать попытки входа с привычного местоположения пользователя и попытки входа, которые могут исходить от злоумышленника. AD FS может заблокировать злоумышленников, позволяя допустимым пользователям продолжать использовать свои учетные записи. Это различие предотвращает и защищает от атак типа "отказ в обслуживании" и определенных классов атак спреев паролей на пользователя. ESL доступен для AD FS в Windows Server 2016 и встроен в AD FS в Windows Server 2019.

ESL доступен только для запросов проверки подлинности пользователей и паролей, поступающих через экстрасеть с прокси-сервером веб-приложения или сторонним прокси-сервером. Любой сторонний прокси-сервер должен поддерживать протокол MS-ADFSPIP, который будет использоваться вместо прокси веб-приложения, например F5 BIG-IP Диспетчер политик доступа. Обратитесь к документации по прокси-серверу стороннего производителя, чтобы определить, поддерживает ли прокси-сервер протокол MS-ADFSPIP.

Функции в AD FS 2019

Экстранет Smart Lockout в AD FS 2019 предлагает следующие преимущества по сравнению с AD FS 2016:

- Независимые пороговые значения блокировок для знакомых и незнакомых мест. Пользователи из известных безопасных местоположений могут допускать больше ошибок, чем запросы из подозрительных мест.

- Аудиторский режим для интеллектуальной блокировки при сохранении предыдущего поведения мягкой блокировки. Эта функция позволяет изучать местоположения, знакомые пользователю, и в то же время оставаться защищенным благодаря функции блокировки внешней сети, доступной в AD FS 2012 R2.

Сведения о конфигурации

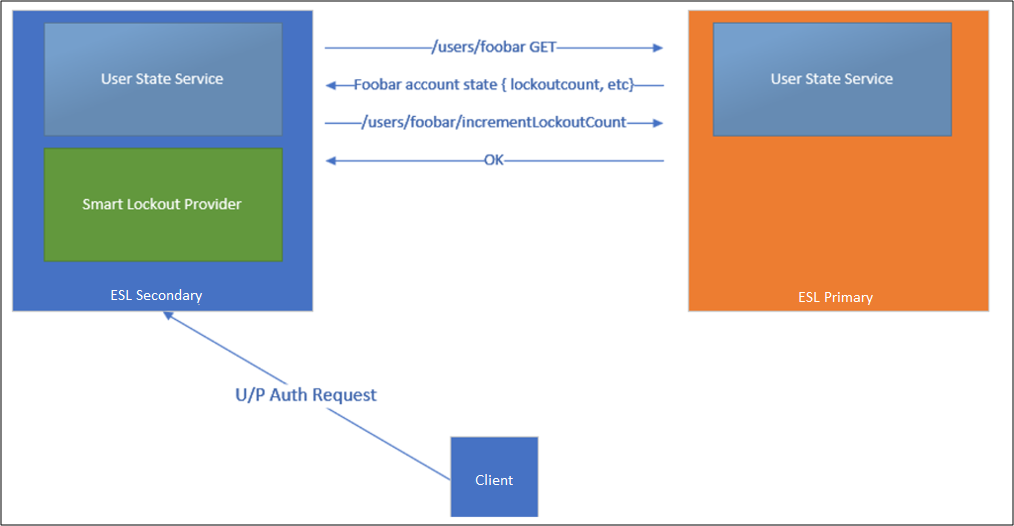

При включении ESL создается новая таблица в базе данных AdfsArtifactStore.AccountActivityArtifact. Узел также выбирается в ферме AD FS в качестве основного узла "Активность пользователя". В конфигурации внутренней базы данных Windows (WID) этот узел всегда является основным узлом. В конфигурации SQL один узел выбирается в качестве основного узла действия пользователя.

Чтобы просмотреть узел, выбранный в качестве основного узла "Действие пользователя", используйте (Get-AdfsFarmInformation).FarmRoles.

Все вторичные узлы обращаются к основному узлу на каждом новом входе через порт 80, чтобы узнать последнее значение плохих счетчиков паролей и новые знакомые значения расположения. Вторичные узлы также обновляют первичный узел после обработки входа.

Если вторичный узел не может связаться с основным узлом, вторичный узел записывает события ошибок в журнал администратора AD FS. Проверки подлинности продолжают обрабатываться, но AD FS записывает только обновленное состояние локально. Ad FS повторно обращается к основному узлу каждые 10 минут. AD FS переключается обратно на основной узел после того, как основной узел будет доступен.

Терминология

- FamiliarLocation: во время запроса проверки подлинности ESL проверяет все представленные протоколы Интернета (IP-адреса). Эти IP-адреса — это сочетание сетевых IP-адресов, перенаправленных IP-адресов и необязательных X-перенаправленных IP-адресов. Если запрос выполнен успешно, все IP-адреса добавляются в таблицу действий учетной записи как "знакомые IP-адреса". Если запрос содержит все IP-адреса, присутствующие в "знакомых IP-адресах", запрос рассматривается как "знакомое" местоположение.

- UnknownLocation: Если запрос, в который входит по крайней мере один IP-адрес, отсутствует в существующем списке FamiliarLocation , запрос рассматривается как расположение "Неизвестно". Это действие обрабатывает сценарии проксирования, такие как устаревшая проверка подлинности Exchange Online, где адреса Exchange Online управляюют как успешными, так и неудачными запросами.

- badPwdCount: значение, представляющее количество отправленных неверных паролей, и проверка подлинности была неудачной. Для каждого пользователя ведутся отдельные счетчики для знакомых и неизвестных мест.

- UnknownLockout: логическое значение для каждого пользователя, показывающее, заблокирован ли он для доступа из неизвестных местоположений. Это значение вычисляется на основе значений badPwdCountUnfamiliar и ExtranetLockoutThreshold .

- ExtranetLockoutThreshold: это значение определяет максимальное количество неудачных попыток пароля. По достижении порогового значения AD FS отклоняет запросы из экстрасети до тех пор, пока окно наблюдения не пройдет.

- ExtranetObservationWindow: это значение определяет длительность блокировки запросов имени пользователя и пароля из неизвестных расположений. Когда окно прошло, AD FS снова начинает выполнять проверку подлинности имени пользователя и пароля из неизвестных расположений.

- ExtranetLockoutRequirePDC: при включении блокировки экстрасети требуется основной контроллер домена (PDC). При отключении блокировка экстрасети возвращается к другому контроллеру домена, если PDC недоступен.

-

ExtranetLockoutMode: управляет режимом только запись в журнал и принудительным режимом ESL.

- ADFSmartLockoutLogOnly: ESL включен. AD FS записывает события администратора и аудита, но не отклоняет запросы проверки подлинности. Этот режим должен быть включен для заполнения FamiliarLocation до включения ADFSSmartLockoutEnforce .

- ADFSmartLockoutEnforce: полная поддержка блокировки незнакомых запросов проверки подлинности при достижении пороговых значений.

Поддерживаются IPv4 и IPv6-адреса.

Анатомия транзакции

Предварительная проверка подлинности: во время запроса проверки подлинности ESL проверяет все представленные IP-адреса. Эти IP-адреса — это сочетание сетевых IP-адресов, перенаправленных IP-адресов и необязательных X-перенаправленных IP-адресов. В журналах аудита эти IP-адреса перечислены в порядке x-ms-forwarded-client-ip, x-forwarded-for, x-ms-proxy-client-ip в поле

<IpAddress>.На основе этих IP-адресов AD FS определяет, является ли запрос из знакомого расположения, а затем проверяет, меньше ли соответствующего порогового значения badPwdCount или если последняя неудачная попытка произошла дольше, чем интервал времени наблюдения. Если одно из этих условий выполняется, AD FS разрешает эту транзакцию для дальнейшей обработки и проверки учетных данных. Если оба условия являются ложными, учетная запись уже находится в заблокированном состоянии до тех пор, пока окно наблюдения не пройдет. После прохождения окна наблюдения пользователь может выполнить одну попытку проверки подлинности. В Windows Server 2019 AD FS проверяет соответствующее ограничение порогового значения в зависимости от того, соответствует ли IP-адрес знакомому расположению.

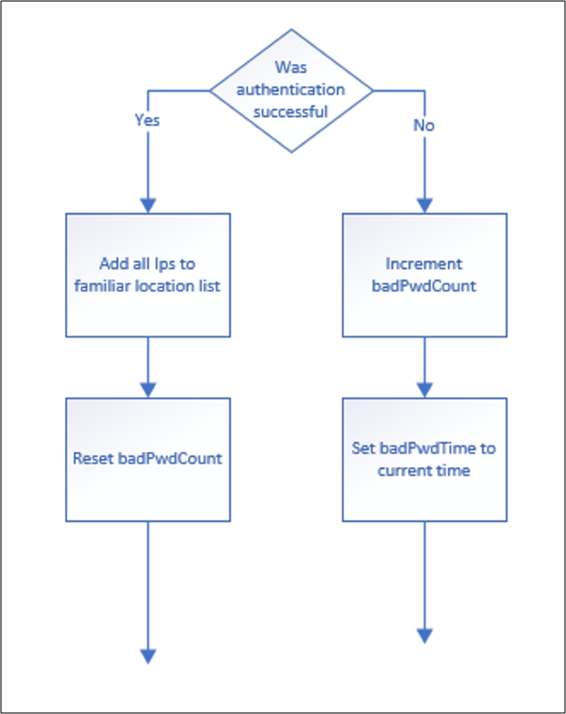

Успешный вход: если вход выполнен успешно, IP-адреса из запроса добавляются в список знакомых IP-адресов пользователя.

Сбой входа: если вход не выполнен, значение badPwdCount увеличивается. Пользователь переходит в состояние блокировки, если злоумышленник отправляет в систему более плохие пароли, чем пороговое значение. (badPwdCount > ПорогБлокировкиВнешнейСети)

Значение UnknownLockout равно True , если учетная запись заблокирована. Эта блокировка означает, что значение badPwdCount пользователя превышает пороговое значение. Например, кто-то попытался больше паролей, чем система разрешает. В этом состоянии существует два способа входа допустимого пользователя:

- Дождитесь истечения времени ObservationWindow .

- Чтобы сбросить состояние блокировки, сбросьте badPwdCount обратно до нуля, используя Reset-ADFSAccountLockout.

Если сброс не выполняется, учетной записи разрешается одна попытка ввода пароля в AD для каждого окна наблюдения. После этой попытки учетная запись возвращается в состояние блокировки, а окно наблюдения перезапускается. Значение badPwdCount сбрасывается автоматически после успешного входа с паролем.

режим Log-Only против режима принудительного применения

Таблица AccountActivity заполняется как в режиме только журналирование, так и в режиме принуждения. Если режим только для журнала обходится и ESL перемещается непосредственно в режим принудительного применения без рекомендуемого периода ожидания, AD FS не может распознать знакомые IP-адреса пользователей. Затем ESL ведет себя как ADBadPasswordCounter, потенциально блокируя легитимный пользовательский трафик, если учетная запись пользователя подвергается активной атаке подбора паролей. Если в режиме только для входа выполняется обход, и пользователь вводит заблокированное состояние, в котором UnknownLockout равно True и пытается войти с хорошим паролем из IP-адреса, который не находится в списке "знакомых" IP-адресов, то он не может войти в систему. Чтобы избежать этого сценария, рекомендуется использовать режим только запись в журнал в течение 3–7 дней. Если учетные записи активно находятся под атакой, необходимо не менее 24 часов режима только для входа , чтобы предотвратить блокировку для законных пользователей.

Конфигурация блокировки внешней сети

В следующих разделах описаны предварительные требования и конфигурации для включения ESL для AD FS 2016.

Предварительные требования для AD FS 2016

Установите обновления на всех узлах фермы.

Сначала убедитесь, что все серверы AD FS Windows Server 2016 обновлены по состоянию на обновления Windows за июнь 2018 г. и что ферма AD FS 2016 работает на уровне поведения фермы 2016 года.

Проверка разрешений.

ESL требует, чтобы удаленное управление Windows было включено на каждом сервере AD FS.

Обновите разрешения базы данных артефактов.

ESL требует, чтобы учетная запись службы AD FS была иметь разрешения на создание новой таблицы в базе данных артефактов AD FS. Войдите на любой сервер AD FS в качестве администратора AD FS. Затем предоставьте это разрешение в окне командной строки PowerShell, выполнив следующие команды:

PS C:\>$cred = Get-Credential PS C:\>Update-AdfsArtifactDatabasePermission -Credential $credЗамечание

Заполнитель $cred — это учетная запись с разрешениями администратора AD FS. Это должно предоставить разрешения на запись для создания таблицы.

Предыдущие команды могут завершиться ошибкой из-за отсутствия достаточного разрешения, так как ферма AD FS использует SQL Server, а учетные данные, предоставленные ранее, не имеют разрешения администратора на сервере SQL Server. В этом случае разрешения базы данных можно настроить вручную в базе данных SQL Server при подключении к базе данных AdfsArtifactStore , выполнив следующую команду:

# when prompted with “Are you sure you want to perform this action?”, enter Y. [CmdletBinding(SupportsShouldProcess=$true,ConfirmImpact = 'High')] Param() $fileLocation = "$env:windir\ADFS\Microsoft.IdentityServer.Servicehost.exe.config" if (-not [System.IO.File]::Exists($fileLocation)) { write-error "Unable to open AD FS configuration file." return } $doc = new-object Xml $doc.Load($fileLocation) $connString = $doc.configuration.'microsoft.identityServer.service'.policystore.connectionString $connString = $connString -replace "Initial Catalog=AdfsConfigurationV[0-9]*", "Initial Catalog=AdfsArtifactStore" if ($PSCmdlet.ShouldProcess($connString, "Executing SQL command sp_addrolemember 'db_owner', 'db_genevaservice' ")) { $cli = new-object System.Data.SqlClient.SqlConnection $cli.ConnectionString = $connString $cli.Open() try { $cmd = new-object System.Data.SqlClient.SqlCommand $cmd.CommandText = "sp_addrolemember 'db_owner', 'db_genevaservice'" $cmd.Connection = $cli $rowsAffected = $cmd.ExecuteNonQuery() if ( -1 -eq $rowsAffected ) { write-host "Success" } } finally { $cli.CLose() } }

Убедитесь, что включено ведение журнала аудита безопасности AD FS

Эта функция использует журналы аудита безопасности, поэтому аудит должен быть включен в AD FS и локальной политике на всех серверах AD FS.

Инструкции по настройке

ESL использует свойство AD FS ExtranetLockoutEnabled. Это свойство ранее использовалось для управления мягкой блокировкой доступа к экстрасети в Server 2012 R2. Если ESL включен, и вы хотите просмотреть текущую конфигурацию свойств, выполните команду Get-AdfsProperties.

Рекомендации по настройке

При настройке ESL следуйте рекомендациям по настройке пороговых значений:

ExtranetObservationWindow (new-timespan -Minutes 30)

ExtranetLockoutThreshold: Half of AD Threshold Value

AD value: 20, ExtranetLockoutThreshold: 10

Блокировка Active Directory работает независимо от ESL. Однако если блокировка Active Directory включена, выберите ExtranetLockoutThreshold в AD FS и порог блокировки учетной записи в AD.

ExtranetLockoutRequirePDC - $false

При включении блокировки экстрасети требуется основной контроллер домена (PDC). Когда функция отключена и настроена как false, блокировка внешней сети переключается на другой контроллер домена, если основной контроллер (PDC) недоступен.

Чтобы задать это свойство, выполните команду:

Set-AdfsProperties -EnableExtranetLockout $true -ExtranetLockoutThreshold 15 -ExtranetObservationWindow (New-TimeSpan -Minutes 30) -ExtranetLockoutRequirePDC $false

Включение режима Log-Only

В режиме только для входа AD FS заполняет знакомую информацию о расположении пользователя и записывает события аудита безопасности, но не блокирует никакие запросы. Этот режим используется для проверки работы смарт-блокировки и чтобы AD FS мог "обучаться распознаванию" знакомых расположений для пользователей перед включением режима принудительного применения. Когда AD FS изучает, оно сохраняет активность входа для пользователя (будь то в режиме только для ведения журнала или в режиме принудительного применения). Задайте для поведения блокировки значение "Только для входа ", выполнив следующий командлет:

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartlockoutLogOnly

Режим только для входа предназначен для временного состояния, чтобы система училась в режиме входа до внедрения принудительного применения блокировки с поведением интеллектуальной блокировки. Рекомендуемая длительность режима "Только для журнала" составляет 3–7 дней. Если учетные записи активно находятся под атакой, режим «Только журнал» должен быть активирован не менее 24 часов.

В AD FS 2016, если функция мягкой блокировки экстрасети 2012 R2 включена перед включением обратимой блокировки экстрасети, режим Журналирование отключает функцию мягкой блокировки экстрасети. Ad FS Smart Lockout не блокирует пользователей в режиме только для входа . Однако локальная служба AD может заблокировать пользователя на основе конфигурации AD. Ознакомьтесь с политиками блокировки AD, чтобы узнать, как локальная служба AD может заблокировать пользователей.

В AD FS 2019 еще одним преимуществом является возможность включения режима смарт-блокировки 'Только запись в журнал', продолжая применять предыдущее поведение обратимой блокировки с помощью следующей команды PowerShell:

Set-AdfsProperties -ExtranetLockoutMode 3

Чтобы новый режим вступил в силу, перезапустите службу AD FS на всех узлах фермы с помощью:

Restart-service adfssrv

После настройки режима можно включить смарт-блокировку с помощью параметра EnableExtranetLockout :

Set-AdfsProperties -EnableExtranetLockout $true

Включение режима принудительного применения

После того как вы освоились с порогом блокировки и окном наблюдения, ESL можно перевести в режим принудительного применения с помощью следующего командлета PSH.

Set-AdfsProperties -ExtranetLockoutMode AdfsSmartLockoutEnforce

Чтобы новый режим вступил в силу, перезапустите службу AD FS на всех узлах фермы с помощью следующей команды.

Restart-service adfssrv

Управление действиями учетной записи пользователя

AD FS предоставляет три командлета для управления данными о действиях учетной записи. Эти командлеты автоматически подключаются к узлу в ферме, который выполняет главную роль.

Замечание

С помощью Just Enough Administration (JEA) можно делегировать командлеты AD FS для сброса блокировок учетных записей. Например, вы можете делегировать разрешения сотрудникам службы технической поддержки для использования командлетов ESL. Дополнительные сведения см. в разделе "Делегирование доступа к командлету AD FS PowerShell пользователям, не являющимся администраторами".

Это поведение можно переопределить, передав -Server параметр.

Get-ADFSAccountActivity -UserPrincipalName

Командлет автоматически подключается к главному узлу фермы, используя REST-узел активности учетной записи. Поэтому все данные всегда должны быть согласованными. Используйте для просмотра активности по текущему счёту пользовательского аккаунта:

Get-ADFSAccountActivity user@contoso.com

Свойства

- BadPwdCountFamiliar: увеличивается при неудачной проверке подлинности из знакомого местоположения.

- BadPwdCountUnknown: увеличивается при неудачной проверке подлинности из неизвестного расположения.

- LastFailedAuthFamiliar: если аутентификация была неудачной из знакомого местоположения, для LastFailedAuthFamiliar устанавливается время неудачной аутентификации.

- LastFailedAuthUnknown: если проверка подлинности не удалась из неизвестного местоположения, LastFailedAuthUnknown устанавливается на время этой неудачной проверки подлинности.

- FamiliarLockout: логическое значение, которое имеет значение True , если BadPwdCountFamiliar>ExtranetLockoutThreshold.

- UnknownLockout: логическое значение, равное True , если значение BadPwdCountUnknown>ExtranetLockoutThreshold.

- Знакомые IP-адреса: не более 20 IP-адресов, знакомых пользователю. При превышении 20 IP-адресов старый IP-адрес в списке удаляется.

Set-ADFSAccountActivity

Set-ADFSAccountActivity добавляет новые знакомые местоположения. Знакомый список IP-адресов содержит не более 20 записей. Если превышено 20 записей, удаляется самый старый IP-адрес в списке.

Set-ADFSAccountActivity user@contoso.com -AdditionalFamiliarIps “1.2.3.4”

Reset-ADFSAccountLockout

Сбрасывает счетчик блокировки для учетной записи пользователя для каждого знакомого расположения (badPwdCountFamiliar) или незнакомого расположения (badPwdCountUnfamiliar). При сбросе счетчика значение ЗнакомыйLockout или НезнакомыйLockout обновляется, так как счетчик сброса меньше порогового значения.

Reset-ADFSAccountLockout user@contoso.com -Location Familiar

Reset-ADFSAccountLockout user@contoso.com -Location Unknown

Ведение журнала событий и сведения о действиях пользователей для блокировки экстрасети AD FS

В следующих разделах описано, как отслеживать ведение журнала событий, действия учетной записи пользователя и блокировки.

Подключение здоровья

Рекомендуемый способ мониторинга активности учетной записи пользователя — через Connect Health. Connect Health создает скачиваемые отчеты о рискованных IP-адресах и неудачных попытках паролей. Каждый элемент в отчете об IP-адресах с повышенным риском показывает агрегированную информацию о неудачных попытках входа через AD FS, которые превышают установленное пороговое значение. Уведомления электронной почты с настраиваемыми параметрами могут быть настроены для оповещения администраторов при возникновении неудачных попыток входа в AD FS. Дополнительные сведения и инструкции по настройке см. в разделе "Мониторинг AD FS" с помощью Microsoft Entra Connect Health.

События Smart Lockout экстрасети AD FS

Замечание

Для устранения неполадок с ESL см. статью "Смягчение атак методом подбора паролей и блокировки учетных записей".

Для записи событий Extranet Smart Lockout (ESL) он должен быть включен в режиме "Только логирование" или "Принудительное применение, а аудит безопасности AD FS должен быть включен. AD FS записывает события блокировки экстрасети в журнал аудита безопасности, когда:

- Пользователь заблокирован, то есть пользователь достигает порогового значения блокировки для неудачных попыток входа.

- AD FS принимает попытку входа от пользователя, который уже находится в состоянии блокировки.

В режиме только для входа можно проверить журнал аудита безопасности для событий блокировки. Для любых обнаруженных событий можно проверить состояние пользователя с помощью командлета Get-ADFSAccountActivity , чтобы определить, произошла ли блокировка с знакомых или незнакомых IP-адресов. Вы также можете использовать Get-ADFSAccountActivity командлет для повторной проверки списка знакомых IP-адресов для этого пользователя.

| Идентификатор события | Описание |

|---|---|

| 1203 | Это событие записывается для каждой неудачной попытки пароля. Как только badPwdCount достигает значения, указанного в ExtranetLockoutThreshold, учетная запись заблокирована в AD FS в течение длительности, указанной в ExtranetObservationWindow. Идентификатор действия: %1XML: %2 |

| 1210 | Это событие записывается каждый раз, когда пользователь заблокирован. Идентификатор действия: %1 XML: %2 |

| 557 (AD FS 2019) | Произошла ошибка при попытке связаться со службой REST хранилища учетных записей на узле %1. Если вы используете ферму WID, главный узел может быть не в сети. Если вы используете кластер SQL, AD FS автоматически выбирает новый узел для выполнения основной функции хранилища пользователей. |

| 562 (AD FS 2019) | При взаимодействии с конечной точкой хранилища учетных записей на сервере %1произошла ошибка. Сообщение об исключении: %2 |

| 563 (AD FS 2019) | Произошла ошибка при вычислении состояния блокировки экстрасети. В связи со значением %1настройка аутентификации разрешена для этого пользователя, а выпуск токенов продолжается. Если вы используете ферму WID, главный узел может быть не в сети. Если вы используете кластер SQL, AD FS автоматически выбирает новый узел для выполнения основной функции хранилища пользователей.

Имя сервера хранилища учетных записей: %2 Идентификатор пользователя: %3 Сообщение об исключении: %4 |

| 512 | Учетная запись для следующего пользователя заблокирована. Попытка входа разрешена из-за конфигурации системы.

Идентификатор действия: %1 Пользователь: %2 IP-адрес клиента: %3 Количество неверных паролей: %4 Последняя неудачная попытка ввода пароля: %5 |

| 515 | Учетная запись пользователя, перечисленная ниже, была заблокирована, и для нее был указан правильный пароль. Эта учетная запись может быть скомпрометирована.

Дополнительные данные Идентификатор действия: %1 Пользователь: %2 IP клиента: %3 |

| 516 | Следующая учетная запись пользователя заблокирована из-за слишком большого количества неудачных попыток пароля.

Идентификатор действия: %1 Пользователь: %2 IP-адрес клиента: %3 Количество неверных паролей: %4 Последняя неудачная попытка ввода пароля: %5 |

Часто задаваемые вопросы о ESL

Будет ли ферма AD FS, использующая режим строгого применения Extranet Smart Lockout, сталкиваться с вредоносными блокировками пользователей?

Если для AD FS Smart Lockout установлено значение "Принудительное применение", вы никогда не видите учетную запись законного пользователя, заблокированную методом подбора или отказом в обслуживании. Единственный способ блокировки вредоносных учетных записей может предотвратить вход пользователя в систему, если неверный субъект имеет пароль пользователя или может отправлять запросы с известного (знакомого) IP-адреса для этого пользователя.

Что произойдет, если ESL включен, а у плохого субъекта есть пароль пользователя?

Типичной целью сценария атаки методом подбора является угадывание пароля и успешный вход. Если пользователь подвергся фишингу или пароль был угадан, функция ESL не блокирует доступ, так как вход соответствует условиям успешного входа с помощью правильного пароля и нового IP-адреса. Затем IP-адрес плохих субъектов будет отображаться как знакомый. Лучший способ устранения рисков в этом сценарии — очистить действие пользователя в AD FS и требовать многофакторную проверку подлинности для пользователей. Необходимо установить защиту паролей Microsoft Entra, чтобы гарантировать, что угадываемые пароли не попадают в систему.

Если мой пользователь никогда не входил успешно с IP-адреса и затем несколько раз попытался это сделать с неправильным паролем, сможет ли он войти, когда наконец введет свой пароль правильно?

Если пользователь несколько раз неправильно вводит пароль (например, опечатавшись), а при следующей попытке вводит правильный пароль, то он успешно войдет в систему. Этот успешный вход очищает число неправильных паролей и добавляет этот IP-адрес в список "Знакомые IP-адреса ". Тем не менее, если они превышают порог неудачных входов из неизвестного местоположения, они вступают в состояние блокировки. Затем они должны подождать за окном наблюдения и войти, используя действительный пароль. Для сброса учетной записи, возможно, потребуется вмешательство администратора.

Работает ли ESL в интрасети?

Если клиенты подключаются непосредственно к серверам AD FS, а не через прокси-серверы веб-приложения, то поведение ESL не применяется.

Я вижу IP-адреса Майкрософт в поле IP-адреса клиента. Блокирует ли ESL проброс проксированных атака брутфорса на EXO?

ESL хорошо подходит для предотвращения атак Exchange Online или других сценариев атак методом перебора устаревшей аутентификации. Устаревшая проверка подлинности имеет идентификатор действия 000000000-0000-0000-0000-0000-000000000000000000. В этих атаках плохой субъект использует базовую проверку подлинности Exchange Online (также называемую устаревшей проверкой подлинности), чтобы IP-адрес клиента отображался как Microsoft One. Серверы Exchange Online в облаке выполняют проверку подлинности от имени клиента Outlook. В этих сценариях IP-адрес вредоносного отправителя находится в ip-адресе x-ms-forwarded-client-ip, а IP-адрес сервера Microsoft Exchange Online находится в значении x-ms-client-ip. Система Smart Lockout экстрасети проверяет IP-адреса сети, переадресованные IP-адреса, IP-адрес x-forwarded-client-IP и значение x-ms-client-IP. Если запрос выполнен успешно, все IP-адреса добавляются в знакомый список. Если запрос поступает, и любой из представленных IP-адресов не находится в знакомом списке, запрос помечается как незнакомый. Знакомый пользователь может успешно войти, в то время как запросы на вход из незнакомых мест блокируются.

Можно ли оценить размер ADFSArtifactStore перед включением ESL?

С включенной функцией ESL AD FS отслеживает активность учетной записи и известные местоположения пользователей в базе данных ADFSArtifactStore. Эта база данных масштабируется по размеру относительно количества пользователей и известных расположений, отслеживаемых. При планировании включения ESL можно оценить, что размер базы данных ADFSArtifactStore может увеличиваться до 1 ГБ на каждые 100 000 пользователей. Если ферма AD FS использует внутреннюю базу данных Windows (WID), расположение по умолчанию для файлов базы данных — C:\Windows\WID\Data. Чтобы предотвратить заполнение этого диска, убедитесь, что у вас есть не менее 5 ГБ свободного хранилища перед включением ESL. В дополнение к дисковому хранилищу, запланируйте увеличение объема общей памяти процесса после включения ESL до 1 ГБ ОЗУ для пользовательской базы численностью 500 000 человек или менее.