Стандартные параметры безопасности в Microsoft Entra ID

По умолчанию безопасность упрощает защиту организации от атак, связанных с удостоверениями, таких как распыление паролей, воспроизведение и фишинг, распространенные в современных средах.

Корпорация Майкрософт делает эти предварительно настроенные параметры безопасности доступными для всех пользователей, так как мы знаем, что управление безопасностью может быть сложной. На основе наших обучения более 99,9% из этих распространенных атак, связанных с удостоверениями, останавливаются с помощью многофакторной проверки подлинности и блокируют устаревшую проверку подлинности. Наша цель заключается в том, чтобы все организации имели по крайней мере базовый уровень безопасности без дополнительных затрат.

Ниже приведены основные элементы управления:

- Требование регистрации всех пользователей для многофакторной проверки подлинности

- Требование администраторам выполнять многофакторную проверку подлинности

- Требование выполнения многофакторной проверки подлинности пользователей при необходимости

- Блокировка устаревших протоколов проверки подлинности

- Защита привилегированных действий, таких как доступ к портал Azure

Для кого они предназначены?

- Для организаций, которые хотят повысить уровень безопасности, но не знают, с чего начать.

- Организации, использующие бесплатный уровень лицензирования Идентификатора Microsoft Entra.

Кто должен использовать условный доступ?

- Если вы являетесь организацией с лицензиями Microsoft Entra ID P1 или P2, по умолчанию безопасности, вероятно, не подходит для вас.

- Если у вашей организации сложные требования к безопасности, следует рассмотреть Условный доступ.

Включение параметров безопасности по умолчанию

Если клиент был создан или после 22 октября 2019 г., в клиенте могут быть включены значения по умолчанию безопасности. В целях защиты всех наших пользователей параметры безопасности по умолчанию развертываются для всех новых клиентов при создании.

Чтобы защитить организации, мы всегда работаем над повышением безопасности служб учетных записей Майкрософт. В рамках этой защиты клиенты периодически уведомляются о автоматическом включении по умолчанию безопасности, если они:

- У вас нет политик условного доступа

- У вас нет лицензий уровня "Премиум"

- Не используют устаревшие клиенты проверки подлинности

После включения этого параметра всем пользователям в организации потребуется зарегистрировать для многофакторной проверки подлинности. Чтобы избежать путаницы, обратитесь к полученному сообщению электронной почты и вы можете отключить значения безопасности по умолчанию после включения.

Чтобы настроить параметры безопасности по умолчанию в каталоге, необходимо назначить по крайней мере роль администратора безопасности. По умолчанию первая учетная запись в любом каталоге назначается более привилегированной ролью, известной как глобальный администратор.

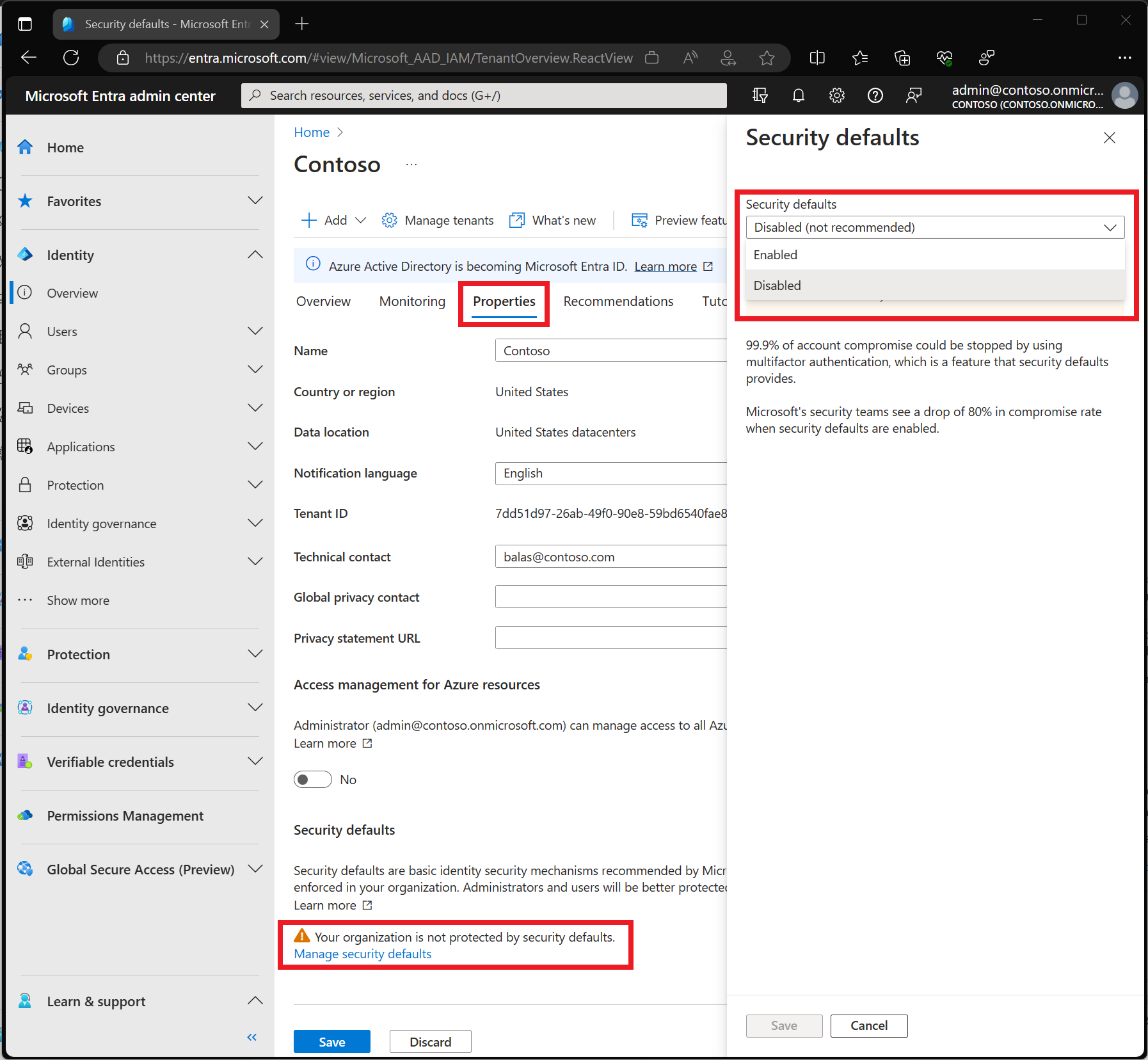

Чтобы включить параметры безопасности по умолчанию, выполните приведенные по умолчанию действия.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

- Перейдите к Удостоверение>Общие сведения>Свойства.

- Выберите Управление параметрами безопасности по умолчанию.

- Задайте для параметра "Безопасность" значение"Включено".

- Выберите Сохранить.

Отзыв активных маркеров

В рамках включения по умолчанию безопасности администраторы должны отозвать все существующие маркеры, чтобы все пользователи могли регистрироваться для многофакторной проверки подлинности. Это событие отзыва заставляет ранее прошедших проверку подлинности пользователей проходить проверку подлинности и регистрироваться для многофакторной проверки подлинности. Эту задачу можно выполнить с помощью командлета Revoke-AzureADUserAllRefreshToken PowerShell.

Принудительные политики безопасности

Требовать, чтобы все пользователи регистрируются для многофакторной проверки подлинности Microsoft Entra

У всех пользователей есть 14 дней для регистрации с помощью приложения Microsoft Authenticator или любого приложения, поддерживающего OATH TOTP. После прохождения 14 дней пользователь не сможет войти до завершения регистрации. 14-дневный период начинается с первого успешного интерактивного входа после включения параметров безопасности по умолчанию.

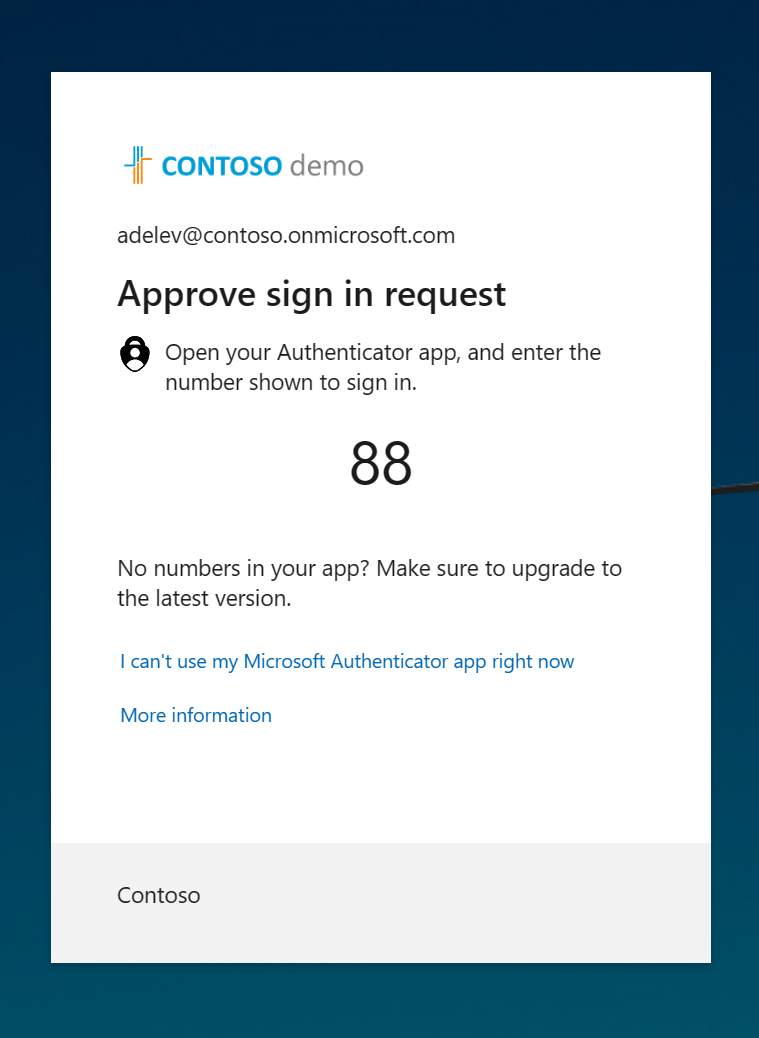

При входе и появлении запроса на многофакторную проверку подлинности пользователи видят экран, предоставляющий им номер для ввода в приложение Microsoft Authenticator. Эта мера помогает предотвратить падение пользователей на атаки на усталость MFA.

Требование выполнения администраторами многофакторной проверки подлинности

Администраторы имеют больше прав доступа к вашей среде. Из-за возможностей этих высоко привилегированных учетных записей при работе с ними следует соблюдать осторожность. Одним из распространенных способов повышения защиты привилегированных учетных записей является требование более строгой формы проверки учетной записи для входа, например требование многофакторной проверки подлинности.

Совет

Рекомендации для администраторов:

- Убедитесь, что все администраторы войдите после включения значений безопасности по умолчанию, чтобы они могли зарегистрировать методы проверки подлинности.

- У вас есть отдельные учетные записи для задач администрирования и стандартной производительности, чтобы значительно сократить количество запросов администраторов на MFA.

После завершения регистрации следующие роли администратора должны выполнять многофакторную проверку подлинности при каждом входе:

- глобальный администратор

- Администратор приложений

- Администратор проверки подлинности

- администратора выставления счетов;

- Администратор облачных приложений

- Администратор условного доступа

- Администратор Exchange

- Администратор службы технической поддержки

- Администратор паролей

- Привилегированный администратор проверки подлинности

- Администратор привилегированных ролей

- Администратор безопасности

- Администратор SharePoint

- Администратор пользователей

- Администратор политики проверки подлинности

- Администратор управления удостоверениями

Требование выполнения пользователями многофакторной проверки подлинности по мере необходимости

Мы часто считаем, что дополнительные уровни проверки подлинности требуются только для учетных записей администратора. Администраторы имеют широкие возможности доступа к конфиденциальным сведениям и могут вносить изменения в параметры, относящиеся к подписке. Но злоумышленники часто выбирают конечных пользователей своими жертвами.

Получив доступ, злоумышленники могут запросить доступ к закрытой информации для владельца исходной учетной записи. Они могут даже загрузить весь каталог, чтобы выполнить фишинговую атаку по всей организации.

Один из распространенных способов улучшения защиты для всех пользователей — требование более надежной проверки учетной записи, например Azure MFA. Когда пользователь зарегистрируется, он будет получать запрос на дополнительную проверку подлинности при необходимости. Корпорация Майкрософт решает, когда пользователю предлагается многофакторная проверка подлинности на основе таких факторов, как расположение, устройство, роль и задача. Эта функция защищает все зарегистрированные приложения, включая приложения SaaS.

Примечание.

Пользователи прямого соединения B2B должны выполнить все требования многофакторной проверки подлинности, которые заданы параметрами безопасности по умолчанию в арендаторе, где расположены используемые ими ресурсы, включая регистрацию для многофакторной проверки подлинности в домашнем арендаторе.

Блокировка устаревших протоколов проверки подлинности

Чтобы предоставить пользователям простой доступ к облачным приложениям, мы поддерживаем различные протоколы проверки подлинности, включая устаревшую проверку подлинности. Устаревшие методы проверки подлинности включают следующие запросы:

- Клиенты, не использующие современную проверку подлинности (например, клиент Office 2010)

- Любой клиент, использующий старые протоколы почты, такие как IMAP, SMTP или POP3

Сегодня большинство попыток входа в систему поступает от устаревших методов проверки подлинности. Устаревшая проверка подлинности не поддерживает многофакторную проверку подлинности. Даже если в каталоге включена политика Azure MFA, злоумышленник может пройти проверку подлинности с помощью старого протокола и обойти защиту.

После включения параметров безопасности по умолчанию в клиенте все запросы проверки подлинности, созданные с помощью старого протокола, будут заблокированы. Параметры безопасности по умолчанию блокируют базовую проверку подлинности Exchange Active Sync.

Предупреждение

Перед включением параметров безопасности по умолчанию убедитесь, что администраторы не используют старые протоколы проверки подлинности. Дополнительные сведения см. в разделе Как отказаться от устаревшей проверки подлинности.

Защита привилегированных действий, таких как доступ к порталу Azure

Организации используют различные службы Azure, управляемые через API Azure Resource Manager, в том числе следующие.

- Портал Azure

- Центр администрирования Microsoft Entra

- Azure PowerShell

- Azure CLI

Использование Azure Resource Manager для управления службами — это действие с высоким уровнем привилегий. Azure Resource Manager может изменять конфигурации на уровне клиента, такие как параметры службы и выставление счетов по подписке. Однофакторная проверка подлинности уязвима к нескольким видам атак, таким как фишинг и подбор.

Важно проверить подлинность пользователей, которые хотят получить доступ к Azure Resource Manager и обновить конфигурацию. Прежде чем разрешить доступ, проводится обязательная дополнительная проверка подлинности.

После настройки параметров безопасности по умолчанию в арендаторе любой пользователь должен будет пройти многофакторную проверку подлинности при обращении к следующим службам:

- Портал Azure

- Центр администрирования Microsoft Entra

- Azure PowerShell

- Azure CLI

Эта политика применяется ко всем пользователям, обращающимся к службам Azure Resource Manager, будь то администратор или простой пользователь. Эта политика применяется к API Azure Resource Manager, таким как доступ к подписке, виртуальным машинам, учетным записям хранения и т. д. Эта политика не включает идентификатор Microsoft Entra или Microsoft Graph.

Примечание.

В клиентах Exchange Online до версии 2017 современная проверка подлинности по умолчанию отключена. Чтобы избежать цикла входа во время проверки подлинности в этих клиентах, необходимо включить современную проверку подлинности.

Примечание.

Учетная запись синхронизации Microsoft Entra Connect исключена из значений по умолчанию безопасности и не будет предложено зарегистрировать или выполнить многофакторную проверку подлинности. Организациям не следует использовать эту учетную запись в других целях.

Рекомендации по развертыванию

Подготовка пользователей

Очень важно информировать пользователей о предстоящих изменениях, требованиях к регистрации и обо всех действиях, которые пользователю необходимо будет предпринять. Мы предоставляем шаблоны сообщений и документацию для пользователей, чтобы подготовить пользователей к новым возможностям и обеспечить успешный выпуск. Отправьте пользователей в https://myprofile.microsoft.com для регистрации, выбрав ссылку Сведения о безопасности на этой странице.

методы проверки подлинности;

Пользователи по умолчанию безопасности должны регистрироваться и использовать многофакторную проверку подлинности с помощью приложения Microsoft Authenticator с помощью уведомлений. Пользователи могут использовать коды проверки из приложения Microsoft Authenticator, но могут регистрироваться только с помощью параметра уведомления. Пользователи также могут использовать любое стороннее приложение с помощью OATH TOTP для создания кодов.

Предупреждение

Не отключайте методы для организации, если используются параметры безопасности по умолчанию. Отключение методов может привести к блокировке вашего клиента. Оставьте все методы, доступные для пользователей, включенными на портале параметров службы MFA.

Пользователи B2B

Ко всем гостевым пользователям B2B и пользователям прямого соединения B2B, которые обращаются к каталогу, будут применяться те же правила, что и к пользователям вашей организации.

Отключенное состояние MFA

Если ваша организация является предыдущим пользователем многофакторной проверки подлинности на основе пользователей, не следует беспокоиться о том, чтобы пользователи в состоянии "Включено " или "Принудительно" , если вы просматриваете страницу состояния многофакторной проверки подлинности. Отключено — это соответствующее состояние для пользователей, использующих параметры безопасности по умолчанию или многофакторную проверку подлинности на основе условного доступа.

Отключение параметров безопасности по умолчанию

Организации, которые решили реализовать политики условного доступа, заменяющие параметры безопасности по умолчанию, должны отключить параметры безопасности по умолчанию.

Чтобы отключить параметры безопасности по умолчанию в каталоге, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор безопасности.

- Перейдите к Удостоверение>Общие сведения>Свойства.

- Выберите Управление параметрами безопасности по умолчанию.

- В пункте Параметры безопасности по умолчанию выберите Отключено (не рекомендуется).

- Выберите Сохранить.

Переход от значений безопасности по умолчанию к условному доступу

Хотя параметры безопасности по умолчанию являются хорошей базовой базой для запуска системы безопасности, они не позволяют настраивать, которые требуются многим организациям. Политики условного доступа предоставляют полный спектр настроек, необходимых более сложным организациям.

| Параметры безопасности по умолчанию | Условный доступ | |

|---|---|---|

| Необходимые лицензии | нет | По крайней мере идентификатор Microsoft Entra ID P1 |

| Настройка | Нет настройки (включено или выключение) | Полные возможности настройки |

| Включен | Корпорация Майкрософт или администратор | Администратор |

| Сложность | Простота в использовании | Полностью настраиваемая на основе ваших требований |

Рекомендуемые шаги при переходе из значений безопасности по умолчанию

Организации, которые хотели бы протестировать функции условного доступа, могут зарегистрироваться для получения бесплатной пробной версии для начала работы.

После отключения по умолчанию безопасности организации должны немедленно включить политики условного доступа для защиты своей организации. Эти политики должны включать по крайней мере эти политики в категорию безопасных фундаментов шаблонов условного доступа. Организации с лицензиями Microsoft Entra ID P2, которые включают Защита идентификации Microsoft Entra могут расширить этот список, чтобы включить пользователей и войти в политики на основе рисков для дальнейшего укрепления их позиции.

Корпорация Майкрософт рекомендует организациям постоянно назначать роль глобального администратора двум учетным записям доступа только в облаке. Такие учетные записи имеют высокий уровень привилегий и не назначаются конкретным лицам. Учетные записи ограничены сценариями аварийного реагирования или "разбиения", когда обычные учетные записи не могут использоваться или все другие администраторы случайно заблокированы. Эти учетные записи должны быть созданы после рекомендаций учетной записи аварийного доступа.

Следующие шаги

- Блог: Ввод параметров безопасности по умолчанию

- Дополнительные сведения о лицензировании можно найти на странице ценообразования Microsoft Entra.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по