Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно предотвратить случайную блокировку вашей учетной записи в организации Microsoft Entra, чтобы избежать невозможности входа или активации роли. Вы можете снизить влияние случайного отсутствия административного доступа, создав две или более учетных записей аварийного доступа в организации.

Учетные записи пользователей с ролью глобального администратора имеют высокие привилегии в системе, в том числе учетные записи аварийного доступа с ролью глобального администратора. Учетные записи экстренного доступа предназначены для использования в чрезвычайных ситуациях, когда обычные административные учетные записи не могут быть задействованы. Мы рекомендуем ставить цель ограничивать использование аварийной учетной записи только в ситуациях, когда это абсолютно необходимо.

В этой статье приведены рекомендации по управлению учетными записями аварийного доступа в идентификаторе Microsoft Entra.

Зачем использовать учетную запись для аварийного доступа?

Организации может потребоваться использовать учетные записи для аварийного доступа в следующих ситуациях.

- Учетные записи пользователей объединяются в федерацию, которая в настоящее время недоступна из-за перебоев в работе сотовой сети или поставщика удостоверений. Например, если узел поставщика удостоверений в вашей среде вышел из строя, пользователи могут не иметь возможности войти, когда Microsoft Entra ID перенаправляет их к своему поставщику удостоверений.

- Администраторы зарегистрированы через многофакторную проверку подлинности Microsoft Entra, и все их отдельные устройства недоступны или служба недоступна. Пользователи могут не выполнить многофакторную проверку подлинности для активации роли. Например, из-за сбоя сотовой сети они не могут отвечать на телефонные звонки или получать текстовые сообщения (два механизма аутентификации, зарегистрированные для устройства).

- Пользователь, которому недавно предоставили права глобального административного доступа, покинул организацию. Идентификатор Microsoft Entra запрещает удаление последней учетной записи глобального администратора, но не предотвращает удаление или отключение учетной записи локальной среды. В этих случаях сбой может привести к тому, что организация не сможет восстановить учетную запись.

- Может возникнуть непредвиденное обстоятельство, такое как чрезвычайная ситуация в случае стихийного бедствия, при котором мобильный телефон или другие сети могут быть недоступны.

- Если назначения ролей для ролей глобального администратора и администраторов привилегированных ролей являются доступными для назначения, требуется одобрение для активации, но утверждающие не выбраны, или все утверждающие удалены из каталога. Активные глобальные администраторы и администраторы привилегированных ролей являются утверждателями по умолчанию. Но активные глобальные администраторы и администраторы привилегированных ролей будут фактически заблокированы, и администрирование клиента будет недоступно, если не используются учетные записи аварийного доступа.

Создание учетных записей для аварийного доступа

Создайте две или больше учетных записей для аварийного доступа. Такие учетные записи должны быть исключительно облачными и использовать домен *.onmicrosoft.com. Они не должны быть федеративными или синхронизированными из локальной среды. На высоком уровне выполните следующие действия.

Найдите существующие учетные записи аварийного доступа или создайте новые учетные записи с ролью глобального администратора.

Выберите один из этих методов проверки подлинности без пароля для учетных записей аварийного доступа. Эти методы удовлетворяют обязательным требованиям многофакторной проверки подлинности.

- Passkey (FIDO2) ( рекомендуется)

- Проверка подлинности на основе сертификатов, если в вашей организации уже настроена инфраструктура открытых ключей (PKI)

Настройте учетные записи аварийного доступа для использования проверки подлинности без пароля.

Требуйте многофакторную аутентификацию с защитой от фишинга для всех учетных записей экстренной помощи.

Требования к конфигурации

При настройке этих учетных записей необходимо выполнить следующие требования:

В большинстве организаций учетные записи аварийного доступа не связаны с отдельным пользователем в организации. Учетные данные находятся в известном безопасном расположении, доступном нескольким членам группы администрирования и не подключены к устройствам, предоставленным сотрудникам, таким как телефоны. Этот подход часто используется для объединения управления учетными записями аварийного доступа: большинство организаций нуждаются в учетных записях аварийного доступа не только для инфраструктуры Microsoft Cloud, но и локальной среды, федеративных приложений SaaS и других критически важных систем.

Кроме того, можно создать отдельные учетные записи аварийного доступа для администраторов. Это решение способствует подотчетности и позволяет администраторам использовать учетные записи аварийного доступа из удаленных расположений.

Используйте надежную проверку подлинности для учетных записей аварийного доступа и убедитесь, что они не используют те же методы проверки подлинности, что и другие учетные записи администратора. Например, если обычная учетная запись администратора использует для строгой проверки подлинности приложение Microsoft Authenticator, то для учетных записей аварийного доступа следует использовать ключ безопасности FIDO2. Рассмотрите зависимости различных методов проверки подлинности, чтобы избежать добавления внешних требований в процесс проверки подлинности.

Устройство или учетные данные не должны истекать или попадать под автоматическую очистку из-за отсутствия использования.

В Microsoft Entra Privileged Identity Management необходимо сделать назначение роли глобального администратора активным постоянным, а не допустимым, для ваших учетных записей аварийного доступа.

Лица, авторизованные для использования этих учетных записей аварийного доступа, должны использовать назначенную, безопасную рабочую станцию или аналогичную среду клиентских вычислений, например рабочую станцию привилегированного доступа. Эти рабочие станции должны использоваться при взаимодействии с учетными записями аварийного доступа. Дополнительные сведения о настройке клиента Microsoft Entra, на котором назначены рабочие станции, см. в статье о развертывании решения с привилегированным доступом.

Руководство по объединению в федерацию

Некоторые организации используют доменные службы Active Directory и службу федерации Active Directory (AD FS) или аналогичного поставщика удостоверений для федерации с Microsoft Entra ID. Аварийный доступ к локальным системам и аварийный доступ для облачных служб должны использоваться отдельно, без зависимости друг от друга. Управление и получение аутентификации для учетных записей с аварийными привилегиями доступа из других систем добавляет лишний риск в случае сбоя этих систем.

Безопасное хранение данных учетной записи

Организации должны обеспечить защиту учетных данных для учетных записей аварийного доступа и предоставить к ним доступ только тем, у кого есть право на их использование. Например, можно использовать ключи безопасности FIDO2 для идентификатора Microsoft Entra или смарт-карт для Windows Server Active Directory. Учетные данные должны храниться в безопасных, огнестойких сейфах, которые находятся в отдельных, защищенных местах.

Мониторинг журналов входа и аудита

Организации должны отслеживать действия входа и ведения журнала аудита из учетных записей для аварийного доступа и запускать уведомления для других администраторов. При мониторинге активности учетных записей экстренного доступа, можно удостовериться, что они используются только для тестирования или в реальных чрезвычайных ситуациях. Вы можете использовать Azure Monitor, Microsoft Sentinel или другие средства для отслеживания журналов входа и активации оповещений электронной почты и SMS для администраторов при входе учетных записей аварийного доступа. В этом разделе показано использование Azure Monitor.

Предварительные условия

- Отправьте журналы входа Microsoft Entra в Azure Monitor.

Получение идентификаторов объектов учетных записей аварийного доступа

Войдите в центр администрирования Microsoft Entra как минимум в качестве Администратора пользователя.

Перейдите к Entra ID>Пользователи.

Найдите учетную запись аварийного доступа и выберите имя пользователя.

Скопируйте и сохраните атрибут идентификатора объекта, чтобы его можно было использовать позже.

Повторите предыдущие шаги для второй учетной записи аварийного доступа.

Создать правило генерации оповещений

Войдите на портал Azure как минимум помощник по мониторингу.

Перейдите к Монитор>рабочим областям Log Analytics.

Выберите рабочую область.

В рабочей области выберитеновое правило генерации оповещений>.

В разделе "Ресурс" убедитесь, что подписка является той, с которой требуется связать правило генерации оповещений.

В разделе "Условие" нажмите кнопку "Добавить".

Выберите "Пользовательский поиск по журналам " в разделе "Имя сигнала".

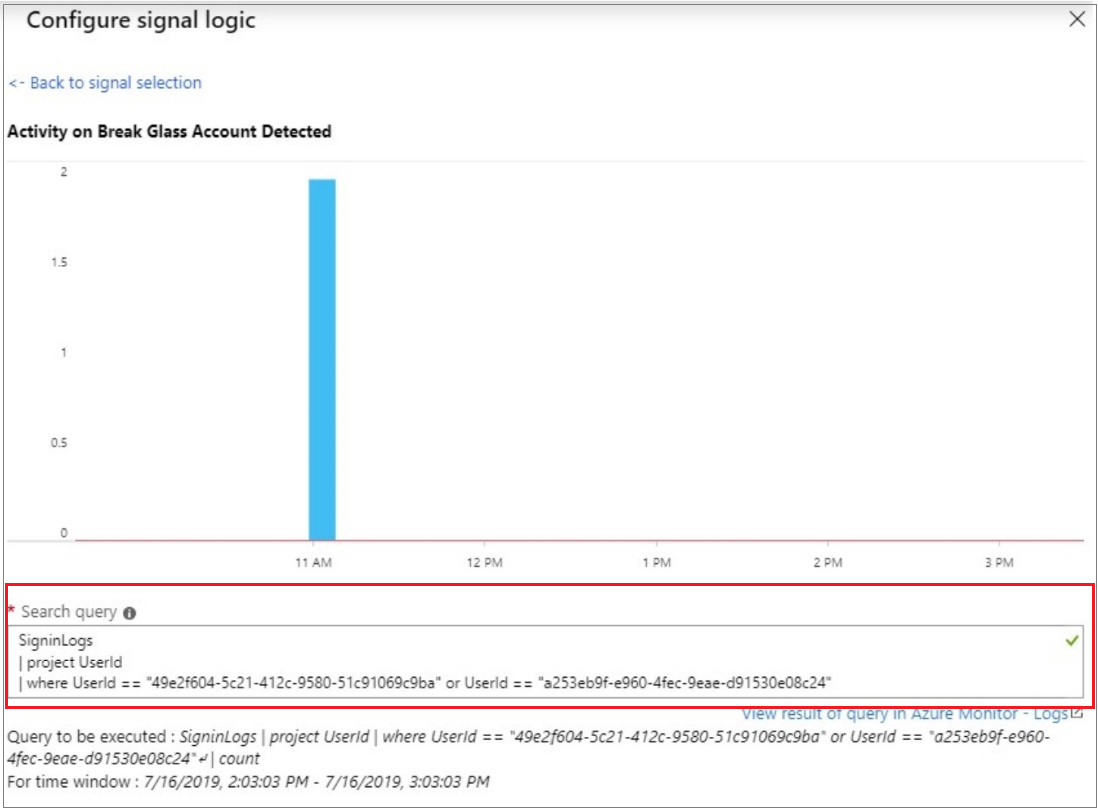

В разделе "Поиск" введите следующий запрос, вставляя идентификаторы объектов двух учетных записей аварийного доступа.

Примечание.

Для каждой дополнительной учетной записи аварийного доступа, которую вы хотите включить, добавьте еще один

or UserId == "ObjectGuid"в запрос.Примеры запросов:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

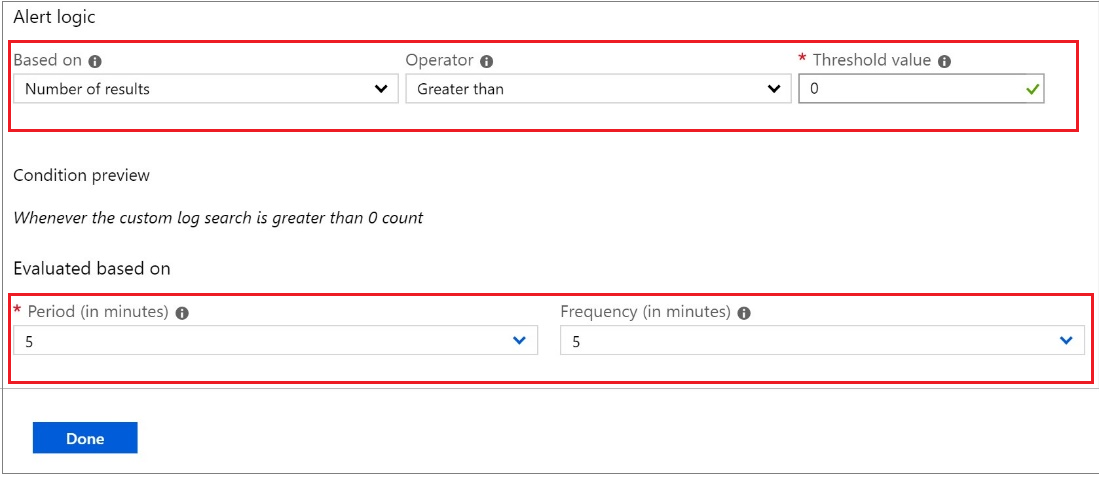

В разделе логика оповещений введите следующее:

- Основа: число результатов.

- Оператор: Больше

- Пороговое значение: 0

В разделе "Оценено на основе" выберите период (в минутах), на который вы хотите, чтобы запрос выполнялся, и частоту (в минутах), с которой вы хотите запускать запрос. Периодичность должна быть меньше или равна периоду.

Нажмите кнопку "Готово". Теперь вы можете просмотреть предполагаемые ежемесячные затраты на это оповещение.

Выберите группу действий пользователей, которые будут уведомлены оповещением. Если вы хотите создать его, см. статью "Создание группы действий".

Чтобы настроить уведомление электронной почты, отправленное членам группы действий, выберите действия в разделе "Настройка действий".

В разделе "Сведения об оповещении" укажите имя правила генерации оповещений и добавьте необязательное описание.

Задайте уровень серьезности события. Мы рекомендуем задать для него значение Critical(Sev 0).

В разделе "Включить правило при создании" оставьте значение "Да".

Чтобы отключить оповещения в течение некоторого времени, установите флажок "Отключить оповещения " и введите длительность ожидания перед повторной оповещением и нажмите кнопку "Сохранить".

Выберите "Создать правило генерации оповещений".

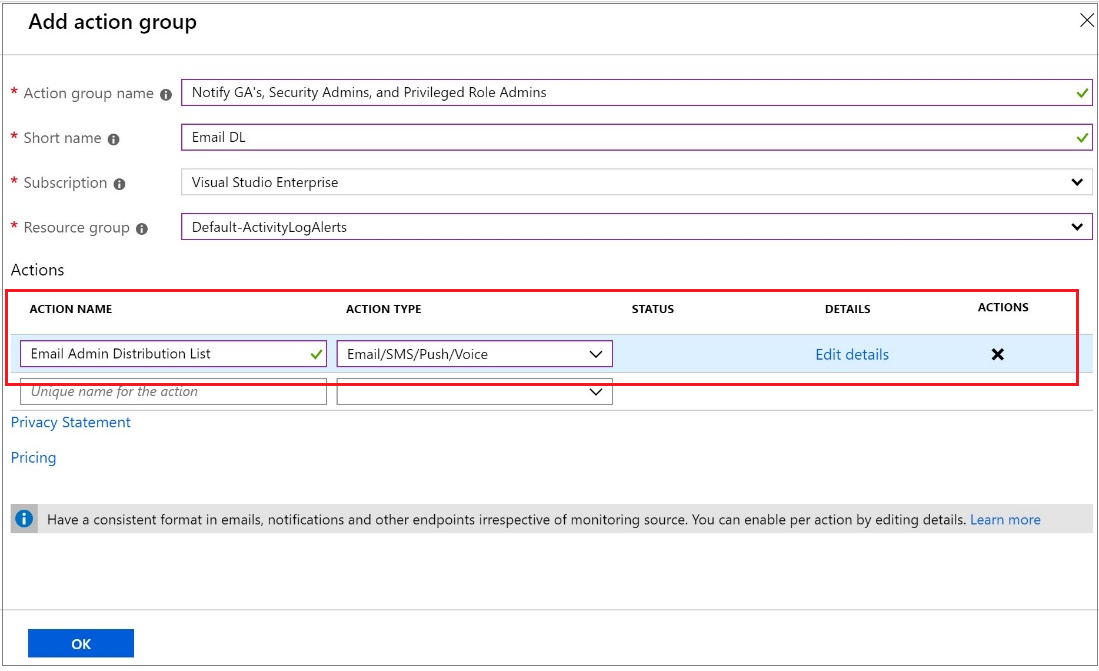

Создание группы действий

Выберите "Создать группу действий".

Введите имя группы действий и короткое имя.

Укажите подписку и группу ресурсов.

В разделе "Тип действия" выберите email/SMS/Push/Voice.

Введите имя действия, например уведомление глобального администратора.

Выберите Тип действия как Сообщение электронной почты, SMS, Push, Голос.

Выберите "Изменить сведения" , чтобы выбрать методы уведомлений, которые вы хотите настроить и ввести необходимые контактные данные, а затем нажмите кнопку "ОК ", чтобы сохранить сведения.

Добавьте дополнительные действия, которые необходимо активировать.

Нажмите кнопку "ОК".

Подготовьте команду для постфактум анализа, чтобы оценить использование учетных данных аварийного доступа.

Если оповещение активируется, сохраните журналы из Microsoft Entra и других рабочих нагрузок. Провести проверку обстоятельств и результаты использования учетной записи аварийного доступа. Эта проверка определяет, использовалась ли учетная запись:

- Для запланированного учения с целью проверки его пригодности

- В ответ на фактические чрезвычайные ситуации, когда администратор не мог использовать свои обычные учетные записи

- Или в результате неправильного использования или несанкционированного использования учетной записи

Затем изучите журналы, чтобы определить, какие действия были приняты отдельным лицом с учетной записью аварийного доступа, чтобы убедиться, что эти действия соответствуют авторизованному использованию учетной записи.

Регулярная проверка учетных записей

Помимо обучения сотрудников для использования учетных записей аварийного доступа, необходимо также провести непрерывный процесс для проверки учетных записей аварийного доступа, которые остаются доступными авторизованным сотрудникам. Регулярные учения должны проводиться для подтверждения работоспособности учетных записей и подтверждения того, что правила мониторинга и оповещения активируются, если учетная запись будет неправильно использована впоследствии. Как минимум, следующие действия должны выполняться через регулярные интервалы:

- Убедитесь, что сотрудники по мониторингу безопасности знают, что действие проверки учетных записей продолжается.

- Просмотрите и обновите список лиц, авторизованных для использования учетных данных учетной записи аварийного доступа.

- Убедитесь, что процесс экстренного использования этих учетных записей документирован и актуален.

- Убедитесь, что администраторы и сотрудники службы безопасности, которым может потребоваться выполнить эти действия в случае чрезвычайной ситуации, прошили соответствующее обучение.

- Убедитесь, что учетные записи аварийного доступа могут выполнять вход и административные задачи.

- Убедитесь, что пользователи не зарегистрировали многофакторную проверку подлинности или самостоятельный сброс пароля (SSPR) на устройство или персональные данные отдельного пользователя.

- Если учетные записи зарегистрированы для многофакторной проверки подлинности на устройстве, для использования во время входа или активации ролей убедитесь, что устройство доступно всем администраторам, которым может потребоваться использовать его во время чрезвычайной ситуации. Также убедитесь, что устройство может передавать данные по крайней мере по двум сетевым путям, которые не имеют общего режима отказа. Например, устройство может осуществлять связь с Интернетом через беспроводную сеть объекта и через сеть сотового оператора.

- Измените комбинации на любых сейфах после того, как кто-то с доступом покидает организацию, и делайте это регулярно.

Приведенные далее действия необходимо выполнять в случае внесения важных изменений и через регулярные промежутки времени.

- По крайней мере каждые 90 дней.

- При недавнем изменении ИТ-персонала, например после прекращения или изменения должности

- Когда подписки Microsoft Entra в организации изменились

Следующие шаги

- Как убедиться, что пользователи настроены для обязательной многофакторной проверки подлинности

- Требовать фишинговую многофакторную проверку подлинности для администраторов

- Защита привилегированного доступа для гибридных и облачных развертываний в идентификаторе Microsoft Entra

- Настройте дополнительные средства защиты для привилегированных ролей в Microsoft 365, если вы используете Microsoft 365

- Запустите проверку доступа привилегированных ролей и переключите существующие назначения привилегированных ролей на более конкретные роли администратора.