Повышение устойчивости гибридной архитектуры

Гибридная проверка подлинности позволяет пользователям получать доступ к облачным ресурсам с использованием удостоверений, размещенных в локальной среде. Гибридная инфраструктура включает как облачные, так и локальные компоненты.

- Облачные компоненты включают идентификатор Microsoft Entra, ресурсы и службы Azure, облачные приложения вашей организации и приложения SaaS.

- локальные компоненты включают локальные приложения, такие ресурсы, как базы данных SQL, и поставщик удостоверений, например Windows Server Active Directory.

Важно!

По мере того как вы планируете устойчивость в гибридной инфраструктуре, это ключ к минимизации зависимостей и отдельных точек сбоя.

Корпорация Майкрософт предлагает три механизма гибридной проверки подлинности. Варианты перечислены в порядке изменения устойчивости. По возможности рекомендуется реализовать синхронизацию хэша паролей.

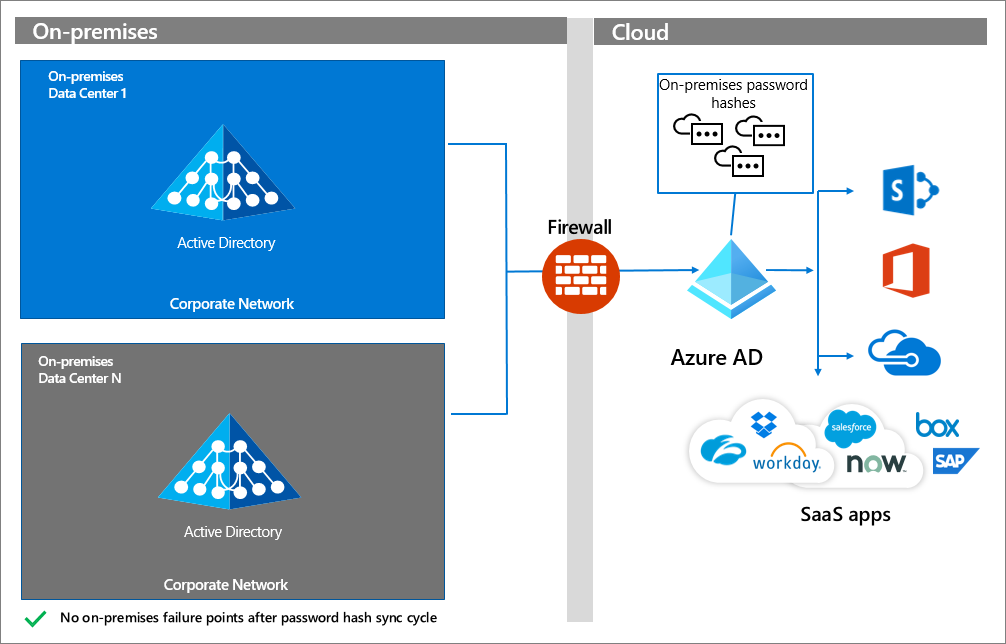

- Синхронизация хэша паролей (PHS) использует Microsoft Entra Подключение для синхронизации удостоверения и хэша пароля с идентификатором Microsoft Entra. Он позволяет пользователям входить в облачные ресурсы с использованием локального хранилища паролей. PHS имеет локальные зависимости только для синхронизации, а не для проверки подлинности.

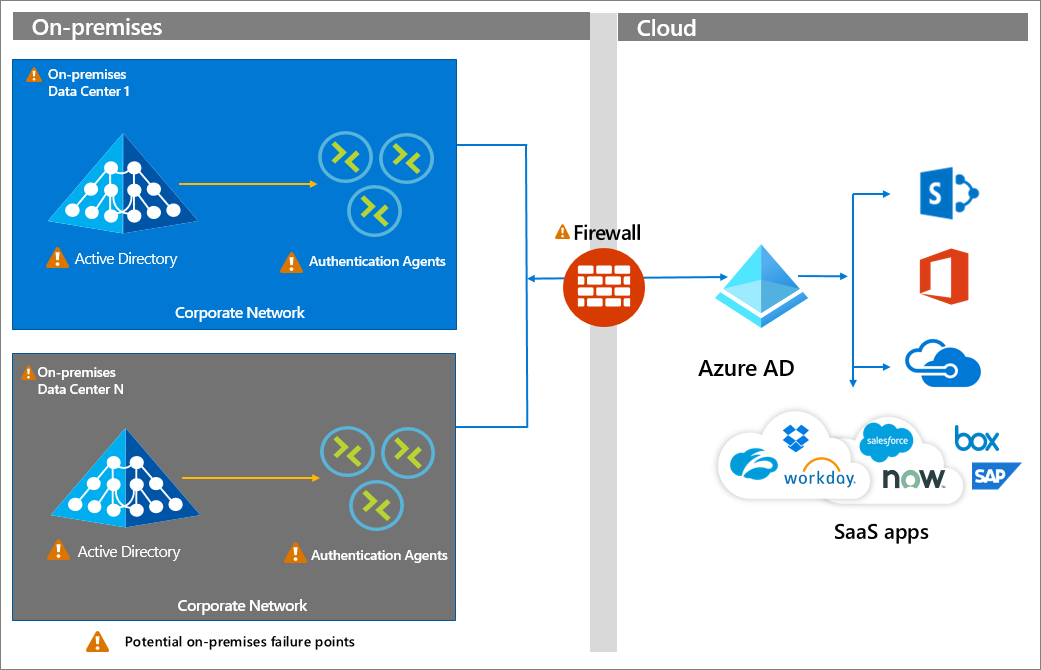

- Сквозная проверка подлинности (PTA) перенаправляет пользователей на идентификатор Microsoft Entra для входа. Затем имя пользователя и пароль проверяются в локальной среде Active Directory с помощью агента, развернутого в корпоративной сети. PTA имеет локальный объем своих агентов Microsoft Entra PTA, которые находятся на локальных серверах.

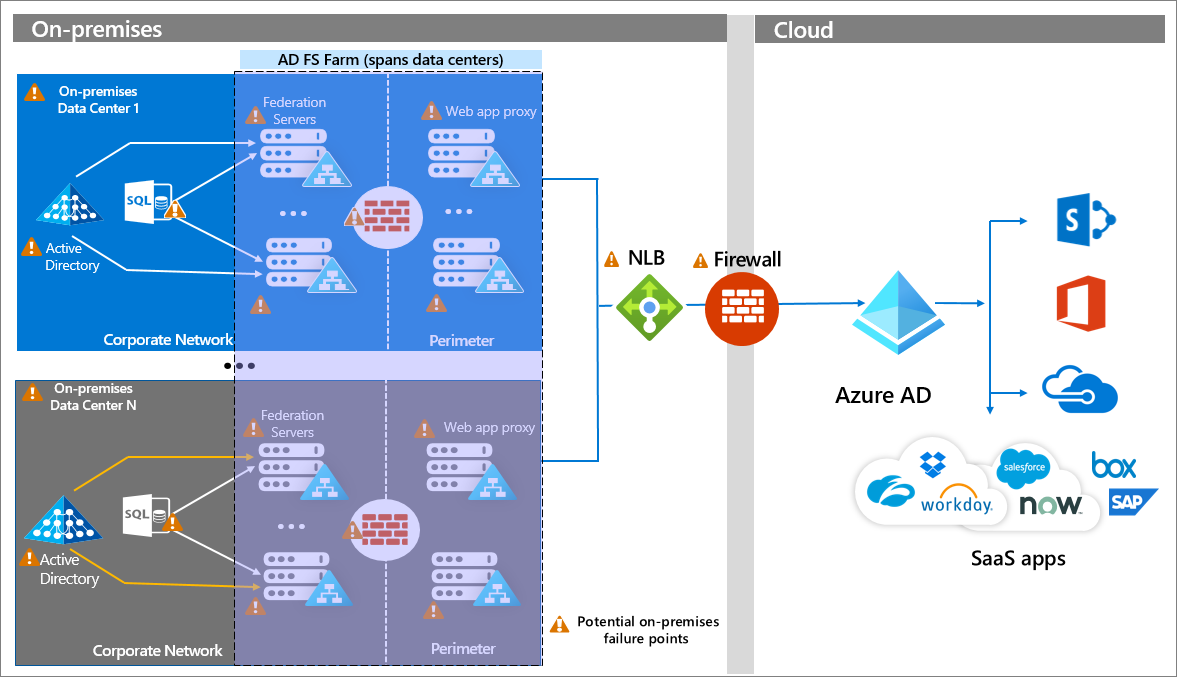

- Клиенты федерации развертывают службу федерации, например службы федерации Active Directory (AD FS) (ADFS). Затем идентификатор Microsoft Entra проверяет утверждение SAML, созданное службой федерации. Федерация имеет самую высокую зависимость от локальной инфраструктуры и, следовательно, больше точек сбоя.

Возможно, вы используете в своей организации один или несколько из этих методов. Дополнительные сведения см. в разделе "Выбор правильного метода проверки подлинности" для решения гибридного удостоверения Microsoft Entra. В этой статье содержится дерево принятия решений, которое поможет принять решение относительно методологии.

Синхронизация хэша паролей

Самый простой и наиболее устойчивый вариант гибридной проверки подлинности для идентификатора Microsoft Entra — синхронизация хэша паролей. При обработке запросов проверки подлинности он не имеет зависимости от локальной инфраструктуры удостоверений. После синхронизации удостоверений с хэшами паролей с идентификатором Microsoft Entra пользователи могут проходить проверку подлинности в облачных ресурсах без зависимости от локальных компонентов удостоверений.

Если вы выберете этот параметр проверки подлинности, то при отсутствии локальных компонентов удостоверений не возникает нарушений. Локальные нарушения могут возникать по многим причинам, в том числе сбой оборудования, сбоев питания, стихийных бедствий и атак вредоносных программ.

Реализация PHS

Чтобы узнать о реализации PHS, см. следующие ресурсы:

- Реализация синхронизации хэша паролей с помощью Microsoft Entra Подключение

- Включение синхронизации хэша паролей

Если ваши требования не могут использовать PHS, используйте сквозную проверку подлинности.

Сквозная проверка подлинности

Сквозная проверка подлинности зависит от агентов проверки подлинности, которые находятся в локальной среде на серверах. Постоянное подключение или служебная шина присутствует между идентификатором Microsoft Entra и локальными агентами PTA. Брандмауэр, серверы, на которых размещаются агенты проверки подлинности, и локальная служба Active Directory в Windows Server (или другой поставщик удостоверений) — это потенциальные точки отказа.

Реализация PTA

Чтобы узнать о реализации сквозной проверки подлинности, ознакомьтесь со следующими ресурсами.

Руководство по безопасности сквозной аутентификации Azure Active Directory

Если вы используете PTA, определите высокодоступную топологию.

Федерация

Федерация включает создание отношения доверия между идентификатором Microsoft Entra и службой федерации, которая включает обмен конечными точками, сертификатами подписи маркеров и другими метаданными. Когда запрос поступает к идентификатору Microsoft Entra, он считывает конфигурацию и перенаправляет пользователя на настроенные конечные точки. На этом этапе пользователь взаимодействует со службой федерации, которая выдает утверждение SAML, проверяемое идентификатором Microsoft Entra.

На следующей схеме показана топология развертывания AD FS предприятия, включающая избыточные серверы федерации и прокси-серверы веб-приложения в нескольких локальных центрах обработки данных. Эта конфигурация зависит от компонентов корпоративной сетевой инфраструктуры, таких как DNS, балансировка нагрузки сети с возможностями географического сопоставления и брандмауэрами. Все локальные компоненты и подключения подвержены сбою. Дополнительные сведения см. в документации по планированию емкости AD FS.

Примечание.

Федерация имеет наибольшее количество локальных зависимостей и, следовательно, наиболее потенциальных точек сбоя. Хотя на этой схеме показаны AD FS, другие локальные поставщики удостоверений имеют аналогичные рекомендации по проектированию для обеспечения высокой доступности, масштабируемости и отработки отказа.

Реализация федерации

Если вы реализуете федеративную стратегию проверки подлинности или хотите сделать ее более устойчивой, ознакомьтесь со следующими ресурсами.

- Общие сведения о федеративной проверке подлинности

- Принцип работы федерации

- Список совместимости федерации Microsoft Entra

- Следуйте указаниям в документации по планированию емкости AD FS

- Развертывание AD FS в Azure IaaS

- Включение PHS вместе с федерацией

Следующие шаги

Ресурсы по устойчивости для администраторов и архитекторов

- Обеспечение устойчивости путем управления учетными данными

- Повышение устойчивости с использованием состояний устройств

- Повышение устойчивости с использованием Непрерывной оценки доступа (CAE)

- Повышение устойчивости при проверке подлинности внешних пользователей

- Повышение устойчивости доступа к приложениям с помощью Application Proxy