Развертывание службы федерации Active Directory (AD FS) в Azure

службы федерации Active Directory (AD FS) (AD FS) предоставляет упрощенную, безопасную федерацию удостоверений и возможности единого входа в Интернете. Федерация с идентификатором Microsoft Entra или Microsoft 365 позволяет пользователям проходить проверку подлинности с помощью локальных учетных данных и получать доступ ко всем облачным ресурсам. В связи с этим требуется высокодоступная инфраструктура AD FS, обеспечивающая доступ к ресурсам как в локальной, так и в облачной средах.

С помощью развертывания AD FS в Azure можно достичь необходимого уровня доступности с минимальными усилиями. Существует несколько преимуществ развертывания AD FS в Azure:

- Высокий уровень доступности — благодаря возможности групп доступности Azure обеспечивает высокодоступную инфраструктуру.

- Простота масштабирования . Простой переход на более мощные компьютеры с несколькими выборами в Azure.

- Избыточность между регионами— с помощью геоизбыточности Azure вы можете быть уверены, что ваша инфраструктура высокодоступна по всему миру.

- Простое управление. С помощью очень упрощенных параметров управления в портал Azure управление инфраструктурой легко и без труда.

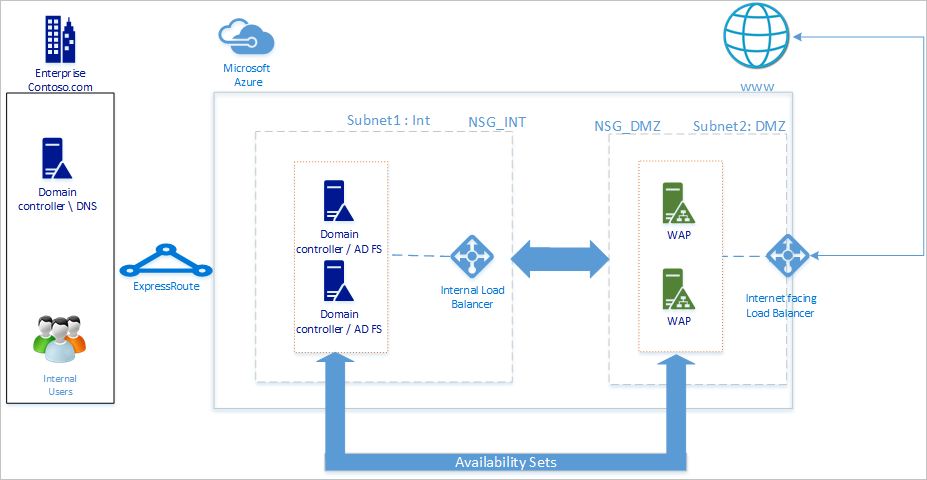

Принципы дизайна

На этой схеме показана рекомендуемая базовая топология для начала развертывания инфраструктуры AD FS в Azure.

Ниже приведены принципы, лежащие в основе различных компонентов топологии:

- Серверы DC/AD FS: если у вас менее 1000 пользователей, можно установить роль AD FS на контроллерах домена (DCs). Если вы не хотите влиять на производительность контроллеров домена или если у вас более 1000 пользователей, разверните AD FS на отдельных серверах.

- WAP-сервер — необходимо развернуть прокси-серверы веб-приложения, чтобы пользователи могли обращаться к AD FS, если они не в корпоративной сети.

- DMZ: прокси-серверы веб-приложения помещаются в dmZ, а между dmZ и внутренней подсетью разрешен доступ только TCP/443.

- Подсистемы балансировки нагрузки. Чтобы обеспечить высокий уровень доступности серверов AD FS и прокси-серверов веб-приложений, рекомендуется использовать внутреннюю подсистему балансировки нагрузки для серверов AD FS и Azure Load Balancer для прокси-серверов веб-приложений.

- Группы доступности. Чтобы обеспечить избыточность развертывания AD FS, рекомендуется группировать две или несколько виртуальных машин в группе доступности для аналогичных рабочих нагрузок. Эта конфигурация гарантирует доступность по крайней мере одной виртуальной машины во время запланированного или незапланированного обслуживания.

- служба хранилища учетные записи. Рекомендуется использовать две учетные записи хранения. Наличие одной учетной записи хранения может привести к созданию единой точки сбоя. Если у вас есть только одна учетная запись хранения, развертывание может стать недоступным в маловероятном случае, когда учетная запись хранения завершается ошибкой. Две учетные записи хранения помогают связать одну учетную запись хранения для каждой линии сбоя.

- Разделение сети: прокси-серверы веб-приложения должны быть развернуты в отдельной сети DMZ. Вы можете разделить одну виртуальную сеть на две подсети, а затем развернуть прокси-серверы веб-приложения в изолированной подсети. Параметры группы безопасности сети можно настроить для каждой подсети и разрешить только необходимую связь между двумя подсетями. Дополнительные сведения приведены в следующем сценарии развертывания.

Действия по развертыванию AD FS в Azure

В этом разделе описаны шаги по развертыванию инфраструктуры AD FS в Azure.

Развертывание сети

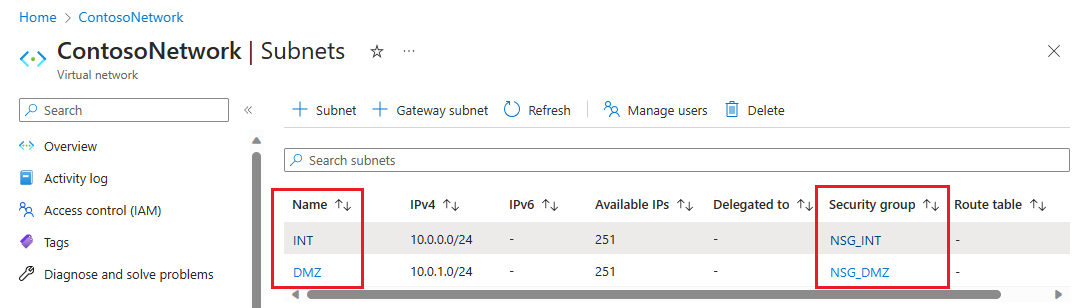

Как описано ранее, можно создать две подсети в одной виртуальной сети или создать две разные виртуальные сети. В этой статье рассматривается развертывание одной виртуальной сети и разделение ее на две подсети. Этот подход в настоящее время проще, так как для обмена данными требуется виртуальная сеть для шлюза виртуальной сети.

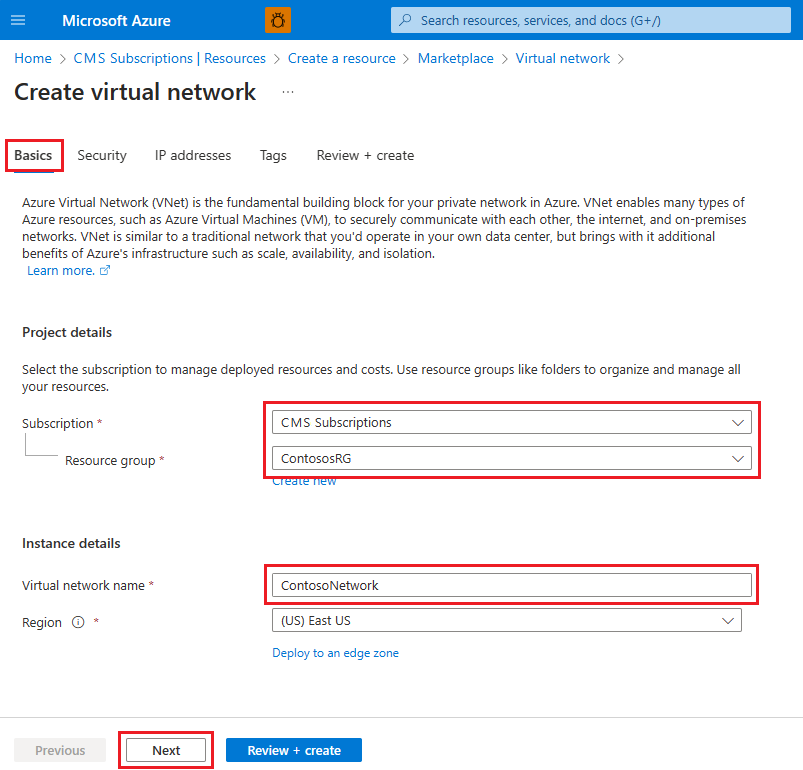

Создание виртуальной сети

Войдите на портал Azure с помощью своей учетной записи Azure.

На портале найдите и выберите "Виртуальные сети".

На странице "Виртуальные сети " нажмите кнопку "Создать".

В подменю Создать виртуальную сеть введите или выберите следующую информацию на вкладке Основные сведения:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре имя виртуальной сети; Укажите имя виртуальной сети. Область/регион Выберите регион. Выберите Далее.

На вкладке "Безопасность" включите любую службу безопасности и нажмите кнопку "Далее".

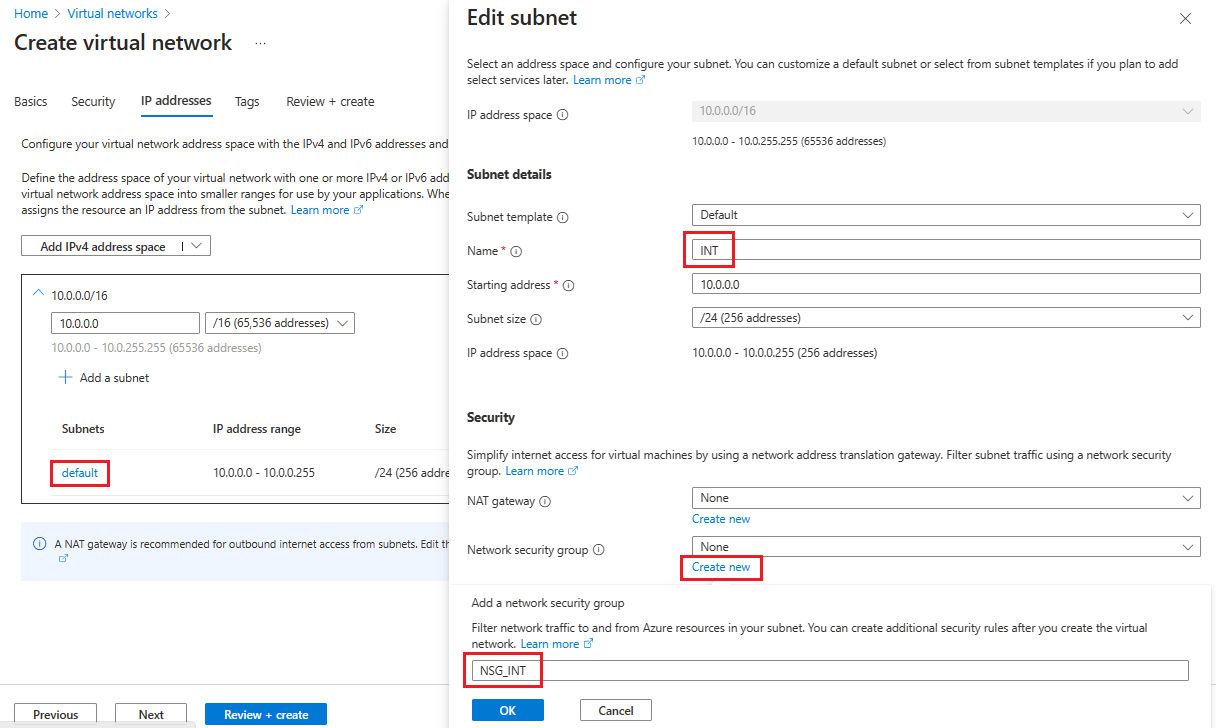

На вкладке IP-адресов уже создается подсеть по умолчанию и готова к добавлению виртуальных машин. В этом примере выберите значение по умолчанию , чтобы изменить подсеть.

- На странице "Изменение подсети" переименуйте подсеть в INT.

- Введите сведения о размере IP-адреса и подсети, чтобы определить пространство IP-адресов.

- Для группы безопасности сети выберите "Создать".

- В этом примере введите имя NSG_INT и нажмите кнопку "ОК", а затем нажмите кнопку "Сохранить". Вы создали первую подсеть.

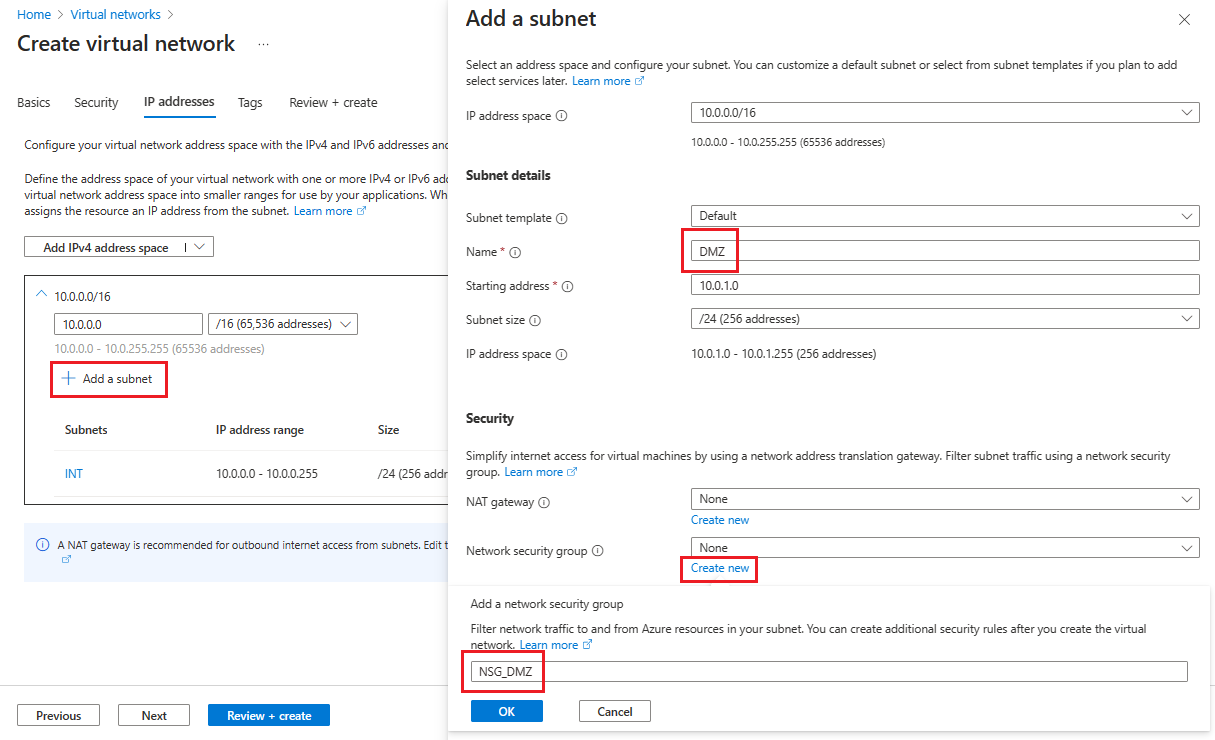

- Чтобы создать вторую подсеть, нажмите кнопку +Добавить подсеть.

- На странице "Добавление подсети" введите dmZ для второго имени подсети и введите сведения, необходимые для определения пространства IP-адресов.

- Для группы безопасности сети выберите "Создать".

- Введите имя NSG_DMZ, нажмите кнопку "ОК", а затем нажмите кнопку "Добавить".

Выберите "Просмотр и создание", а если все выглядит нормально, нажмите кнопку "Создать".

Теперь у вас есть виртуальная сеть, включающая две подсети, каждая из которых содержит связанную группу безопасности сети.

Защита виртуальной сети

Группа безопасности сети (NSG) содержит перечень правил списка управления доступом, которые разрешают или запрещают сетевой трафик на экземпляры виртуальных машин в виртуальной сети. Группы безопасности сети можно связать с подсетями или отдельными экземплярами виртуальных машин в одной из подсетей. Если NSG связана с подсетью, правила ACL применяются ко всем экземплярам виртуальных машин в этой подсети.

Группы безопасности сети, связанные с подсетями, автоматически включают некоторые правила для входящих и исходящих подключений по умолчанию. Правила безопасности по умолчанию невозможно удалить, но их можно переопределить с помощью правил с более высоким приоритетом. И вы можете добавить дополнительные правила для входящего и исходящего трафика в соответствии с уровнем безопасности, который вы хотите.

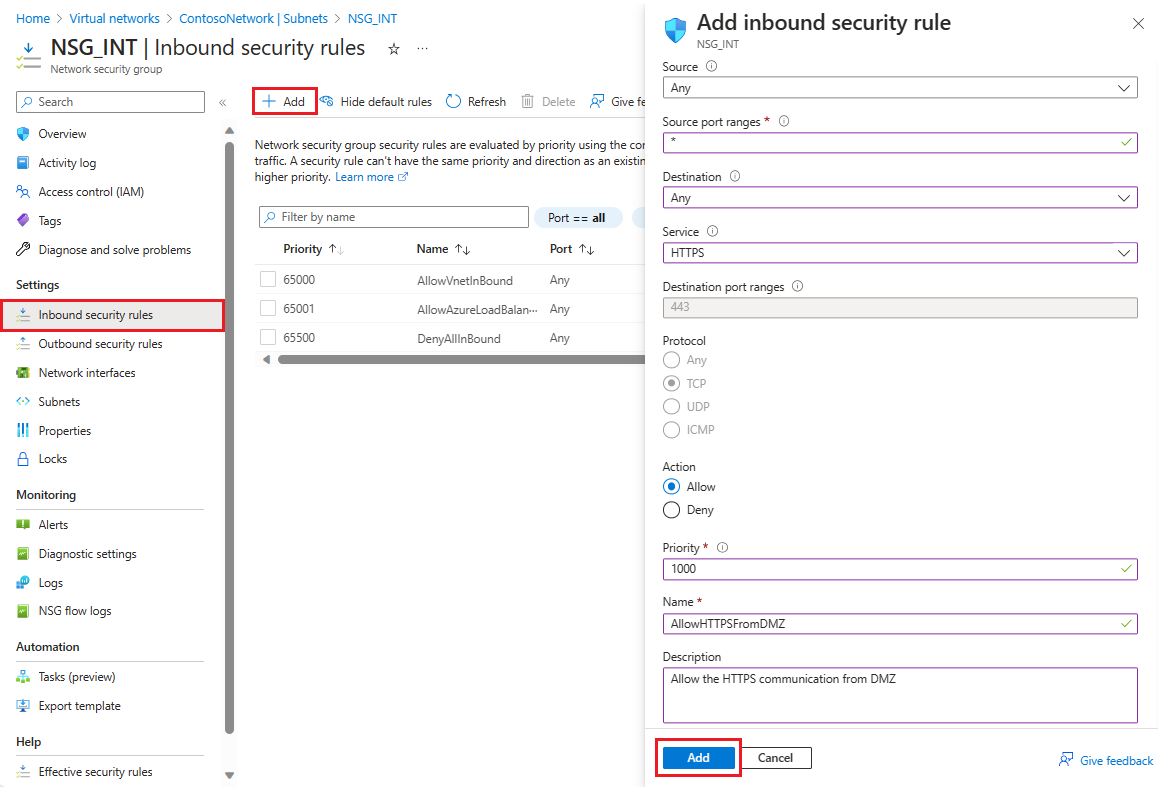

Теперь добавьте несколько правил в каждую из двух групп безопасности. В первом примере давайте добавим правило безопасности для входящего трафика в группу безопасности NSG_INT .

На странице подсетей виртуальной сети выберите NSG_INT.

Слева выберите правила безопасности для входящего трафика, а затем нажмите кнопку +Добавить.

В поле "Добавить правило безопасности для входящего трафика" введите или выберите следующие сведения:

Параметр Значение Оригинал 10.0.1.0/24. Диапазоны исходных портов Оставьте звездочку (или выберите). Звездочка (*) разрешает трафик на любом порту. В этом примере выберите звездочку для всех создаваемых правил. Назначение 10.0.0.0/24. Service Выберите HTTPS.

Параметры для диапазонов портов назначения и протокола автоматически заполняются на основе указанной службы.Действие Нажмите кнопку "Разрешить". Приоритет 1010.

Правила обрабатываются в порядке приоритета; чем ниже число, тем выше приоритет.Имя. AllowHTTPSFromDMZ. Description Разрешить обмен данными HTTPS из DMZ. После выбора нажмите кнопку "Добавить".

Новое правило безопасности для входящего трафика теперь добавляется в начало списка правил для NSG_INT.

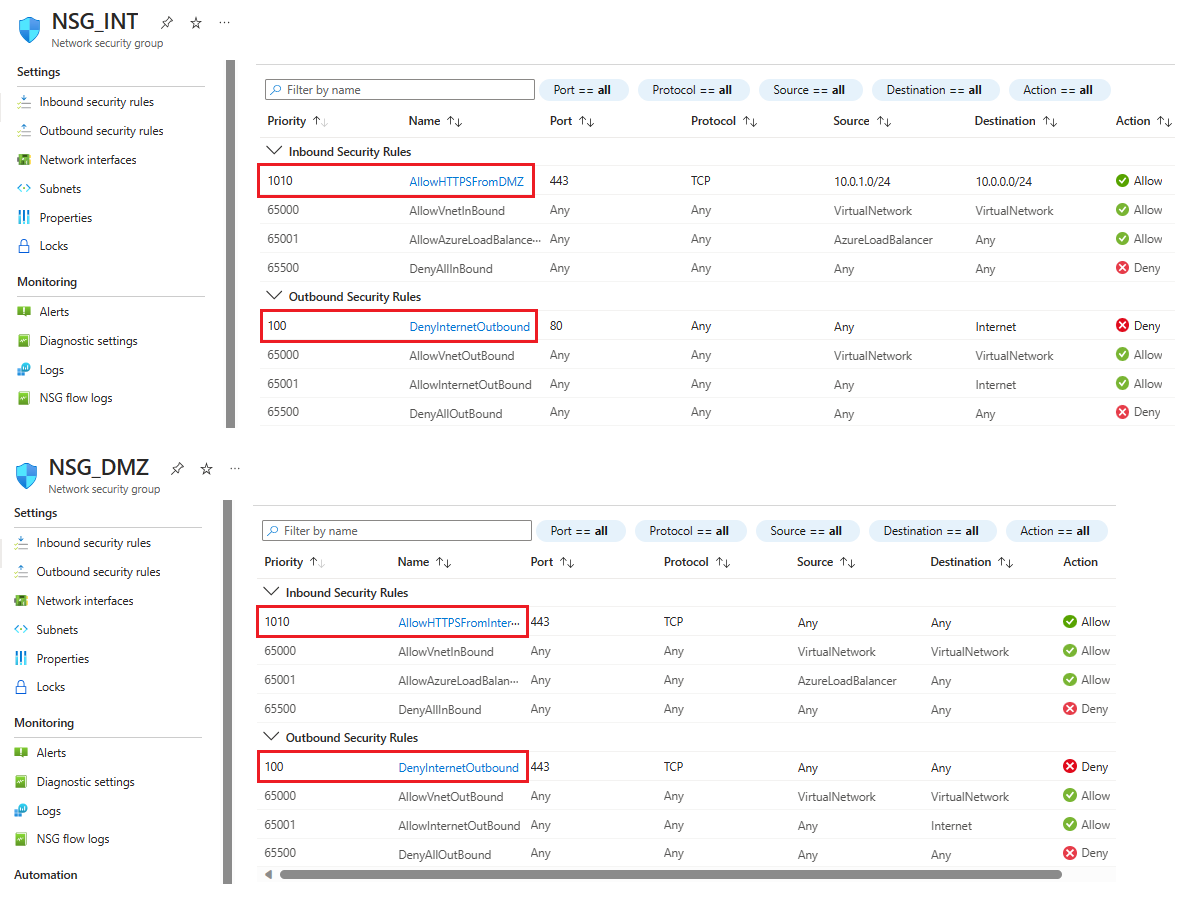

Новое правило безопасности для входящего трафика теперь добавляется в начало списка правил для NSG_INT.Повторите эти действия со значениями, отображаемыми в следующей таблице. В дополнение к созданному правилу необходимо добавить следующие дополнительные правила в порядке приоритета, указанном для защиты внутренней и подсети DMZ.

Группа безопасности сети (NSG) Тип правила Источник Назначение Service Действие Приоритет Имя Описание NSG_INT Исходящие Любое Тег службы или Интернет Custom (80/Any) Запрет 100 DenyInternetOutbound Нет доступа к Интернету. NSG_DMZ Входящий трафик Любой Любой Custom (звездочка (*)/Any) Разрешить 1010 AllowHTTPSFromInternet Разрешить HTTPS из Интернета в DMZ. NSG_DMZ Исходящие Любое Тег службы или Интернет Custom (80/Any) Запрет 100 DenyInternetOutbound Все, кроме HTTPS в Интернет, заблокировано. После ввода значений для каждого нового правила нажмите кнопку "Добавить " и перейдите к следующей, пока не будут добавлены два новых правила безопасности для каждой группы безопасности.

После настройки страницы NSG выглядят следующим образом:

Примечание.

Если требуется проверка подлинности сертификата пользователя клиента (проверка подлинности clientTLS с использованием сертификатов пользователей X.509), то ad FS требует включения tcp-порта 49443 для входящего доступа.

Создание подключения к локальной среде

Для развертывания контроллера домена в Azure требуется подключение к локальной среде. Azure предлагает различные варианты подключения локальной инфраструктуры к инфраструктуре Azure.

- Точка-сеть

- виртуальная сеть типа "сеть — сеть"

- ExpressRoute

Рекомендуется использовать ExpressRoute. ExpressRoute позволяет создавать частные подключения между центрами обработки данных Azure и инфраструктурой, которая находится в локальной среде или в среде совместного размещения. Подключения ExpressRoute не проходят через общедоступный Интернет. Они обеспечивают более надежную, быстрее скорость, низкую задержку и более высокую безопасность, чем типичные подключения через Интернет.

Хотя мы рекомендуем использовать ExpressRoute, вы можете выбрать любой метод подключения, подходящий для вашей организации. Дополнительные сведения об ExpressRoute и различных вариантах подключения с помощью ExpressRoute см. в статье Технический обзор ExpressRoute.

Создание учетных записей хранения

Чтобы обеспечить высокий уровень доступности и избежать зависимости от одной учетной записи хранения, создайте две учетные записи хранения. Разделите компьютеры в каждой группе доступности на две группы, а затем назначьте каждую группу отдельной учетной записи хранения.

Чтобы создать две учетные записи хранения, найдите и выберите служба хранилища учетные записи в портал Azure и нажмите кнопку +Создать

В разделе "Создание учетной записи хранения" введите или выберите эти сведения на вкладке "Основные сведения":

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре Storage account name Введите имя учетной записи хранения. В этом примере введите contososac1. Область/регион Выберите свой регион. Производительность Выберите "Премиум" для уровня производительности. Тип учетной записи "Премиум" Выберите нужный тип учетной записи хранения: блочные BLOB-объекты, общие папки или страничные BLOB-объекты. Избыточность Выберите Локально избыточное хранилище (LRS). Перейдите к оставшимся вкладкам. Когда все готово, нажмите кнопку "Создать " на вкладке "Рецензирование ".

Повторите предыдущие действия, чтобы создать вторую учетную запись хранения с именем contososac2.

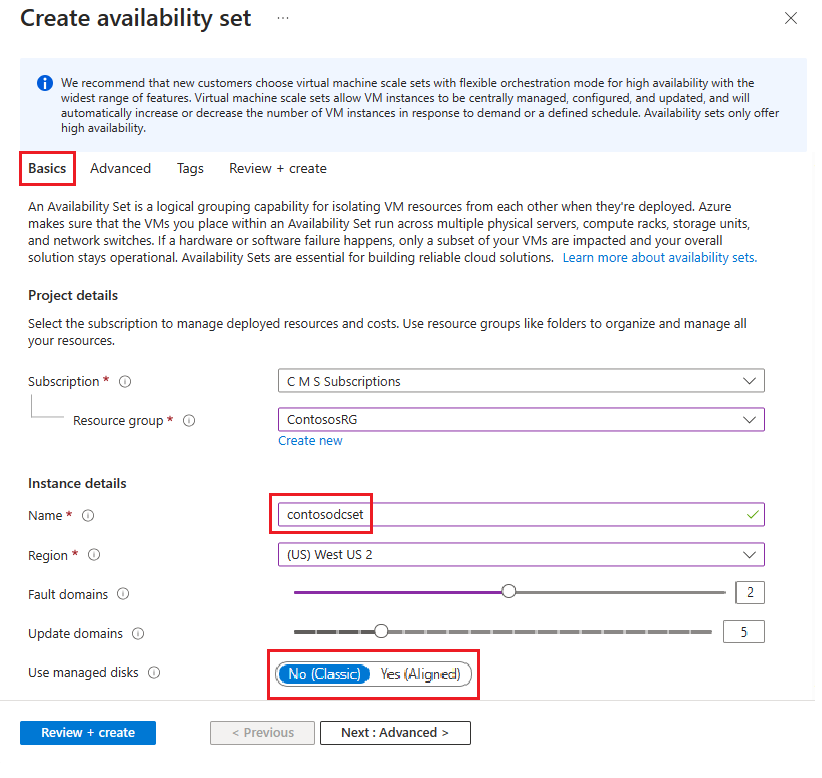

Создание групп доступности

Для каждой роли (DC/AD FS и WAP) создайте группы доступности, содержащие по крайней мере два компьютера. Эта конфигурация помогает повысить доступность для каждой роли. При создании групп доступности необходимо выбрать следующие домены:

- Домены сбоя: виртуальные машины в одном домене сбоя используют один и тот же источник питания и физический сетевой коммутатор. Рекомендуется не менее двух доменов сбоя. Значение по умолчанию — 2, и его можно оставить как есть для этого развертывания.

- Домены обновления. Во время обновления виртуальные машины, принадлежащие к одному домену обновления, перезапускаются вместе. Рекомендуется не менее двух доменов обновления. Значение по умолчанию равно 5, и его можно оставить как для этого развертывания.

Чтобы создать группы доступности, найдите и выберите группы доступности в портал Azure и нажмите кнопку +Создать

В разделе "Создание группы доступности" введите или выберите эти сведения на вкладке "Основные сведения":

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре Имя. Введите имя группы доступности. В этом примере введите contosodcset. Область/регион Выберите свой регион. Домены сбоя 2 Домены обновления 5 Использование управляемых дисков В этом примере выберите "Нет" (классический).< /a0>

После выбора выберите "Просмотр и создание" и "Если все выглядит хорошо", нажмите кнопку "Создать".

Повторите предыдущие шаги, чтобы создать вторую группу доступности с именем contososac2.

Развертывание виртуальных машин

Следующим шагом является развертывание виртуальных машин, на которых размещаются различные роли в инфраструктуре. Рекомендуется не менее двух компьютеров в каждом наборе доступности. Таким образом, в этом примере мы создадим четыре виртуальных машины для базового развертывания.

Чтобы создать виртуальные машины, найдите и выберите виртуальные машины в портал Azure.

На странице "Виртуальные машины " нажмите кнопку "+ Создать", а затем выберите виртуальную машину Azure.

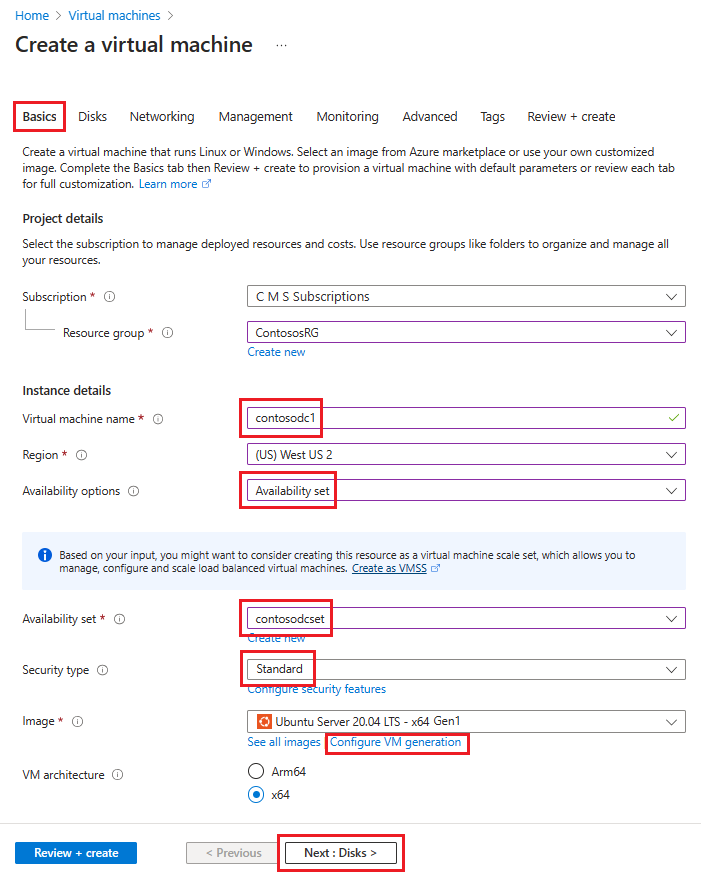

В подменю Создать виртуальную машину введите или выберите следующую информацию на вкладке Основные сведения:

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре Virtual machine name Введите имя виртуальной машины. Для первого компьютера введите contosodc1. Область/регион Выберите свой регион. Параметры доступности Выберите Группа доступности. Группа доступности Выберите contosodcset. Тип безопасности Выберите Стандартное. Изображения Выберите изображение. Затем выберите "Настройка создания виртуальной машины" и выберите 1-е поколение . В этом примере необходимо использовать образ 1-го поколения. Учетная запись администратора Тип аутентификации Выберите Открытый ключ SSH. Username Введите имя пользователя. Key pair name (Имя пары ключей) Введите имя пары ключей. Для всех не указанных значений можно оставить значения по умолчанию и при готовности нажмите кнопку "Далее: диски".

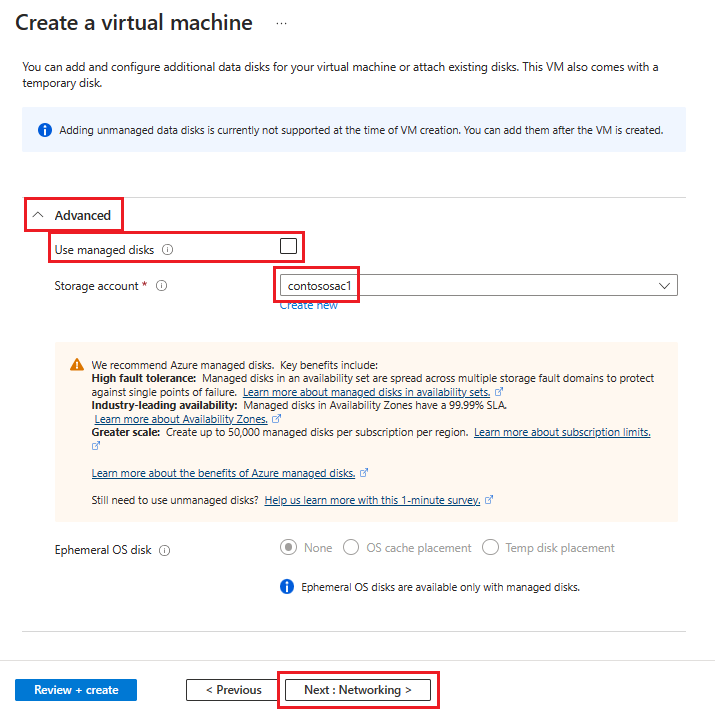

На вкладке "Диски" в разделе "Дополнительно" отмените выбор "Использовать управляемые диски ", а затем выберите созданную ранее учетную запись хранения contososac1 . Когда все готово, нажмите кнопку "Далее: сеть".

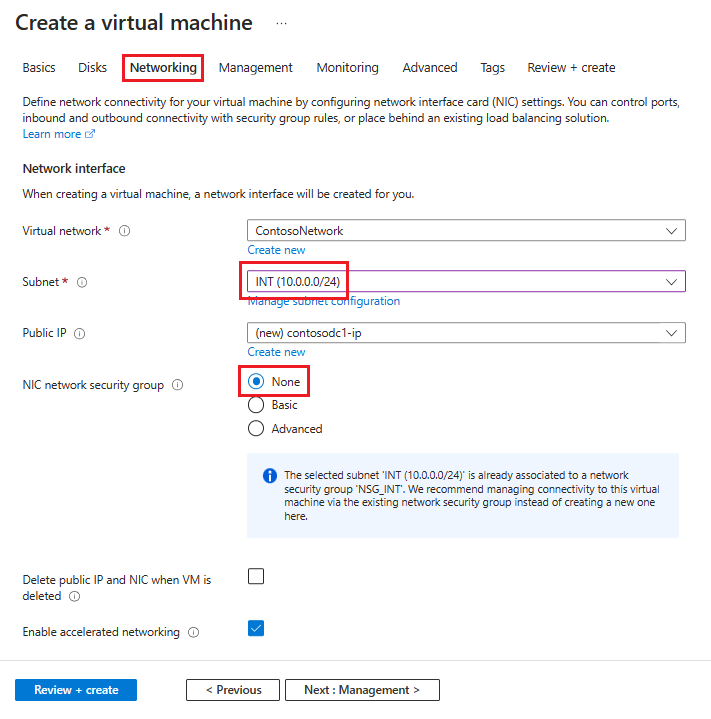

На вкладке Сеть введите или выберите такие значения параметров:

Параметр Значение Виртуальная сеть Выберите виртуальную сеть, содержащую созданные ранее подсети. Подсеть Для этой первой виртуальной машины выберите подсеть INT . Группа безопасности сети сетевого адаптера Выберите Отсутствует. Для всего, что не указано, можно оставить значения по умолчанию.

После выбора выберите "Просмотр и создание" и "Если все выглядит хорошо", нажмите кнопку "Создать".

Повторите эти действия, используя сведения в этой таблице, чтобы создать три оставшихся виртуальных машины:

| Virtual machine name | Подсеть | Параметры доступности | Группа доступности | Storage account |

|---|---|---|---|---|

| contosodc2 | INT | Группа доступности | contosodcset | contososac2 |

| contosowap1 | DMZ | Группа доступности | contosowapset | contososac1 |

| contosowap2 | DMZ | Группа доступности | contosowapset | contososac2 |

Как вы могли заметить, группа безопасности сети не указана, так как Azure позволяет использовать группу безопасности сети на уровне подсети. Затем можно управлять сетевым трафиком компьютера с помощью отдельного NSG, связанного с подсетью или объектом сетевого адаптера. Дополнительные сведения см. в разделе "Что такое группа безопасности сети ( NSG)".

Если вы управляете DNS, рекомендуется использовать статический IP-адрес. Вы можете использовать Azure DNS и ссылаться на новые компьютеры с помощью полных доменных имен Azure в записях DNS для вашего домена. Дополнительные сведения см. в разделе "Изменение частного IP-адреса на статический".

На странице "Виртуальные машины" должны отображаться все четыре виртуальных машины после завершения развертывания.

Настройка серверов DC / AD FS

Для проверки подлинности любого входящего запроса ad FS необходимо связаться с контроллером домена. Чтобы сэкономить затратную поездку из Azure в локальный контроллер домена для проверки подлинности, рекомендуется развернуть реплика контроллера домена в Azure. Чтобы обеспечить высокий уровень доступности, лучше создать группу доступности по крайней мере двух контроллеров домена.

| Контроллер домена | Role | Storage account |

|---|---|---|

| contosodc1 | Реплика | contososac1 |

| contosodc2 | Реплика | contososac2 |

- Повышение уровня двух серверов в качестве реплика контроллеров домена с помощью DNS

- Настройте серверы AD FS, установив роли AD FS с помощью диспетчера серверов.

Создание и развертывание внутренней подсистемы балансировки нагрузки (ILB)

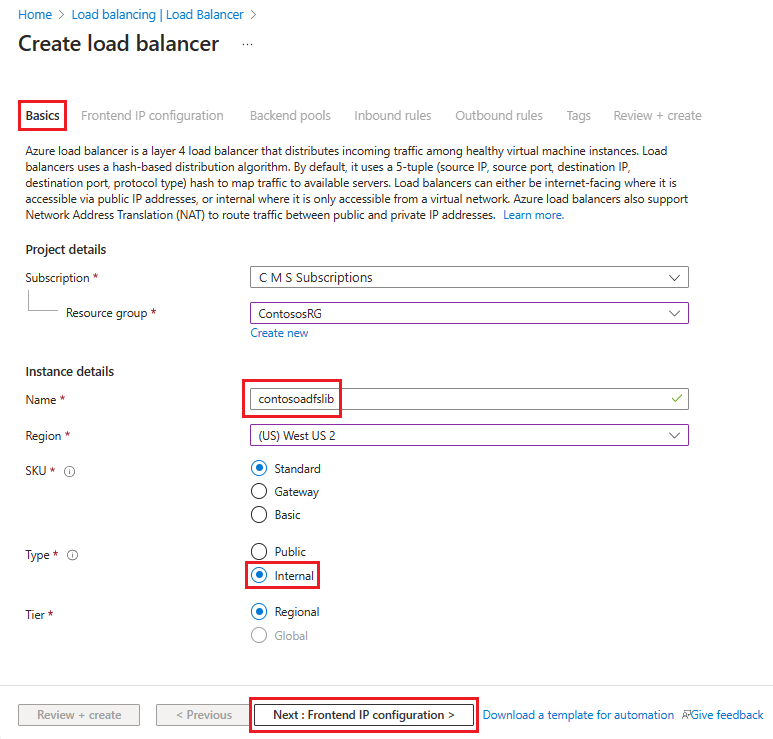

Чтобы создать и развернуть ILB, найдите и выберите Load Balancers в портал Azure и нажмите кнопку +Создать.

В разделе "Создание подсистемы балансировки нагрузки" введите или выберите эти сведения на вкладке "Основные сведения":

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре Имя. Введите имя подсистемы балансировки нагрузки. Область/регион Выберите свой регион. Тип Так как эта подсистема балансировки нагрузки размещается перед серверами AD FS и предназначена только для внутренних сетевых подключений, выберите "Внутренний". Оставьте номер SKU и уровень в качестве значения по умолчанию, а затем нажмите кнопку Next : Frontend IP Configuration

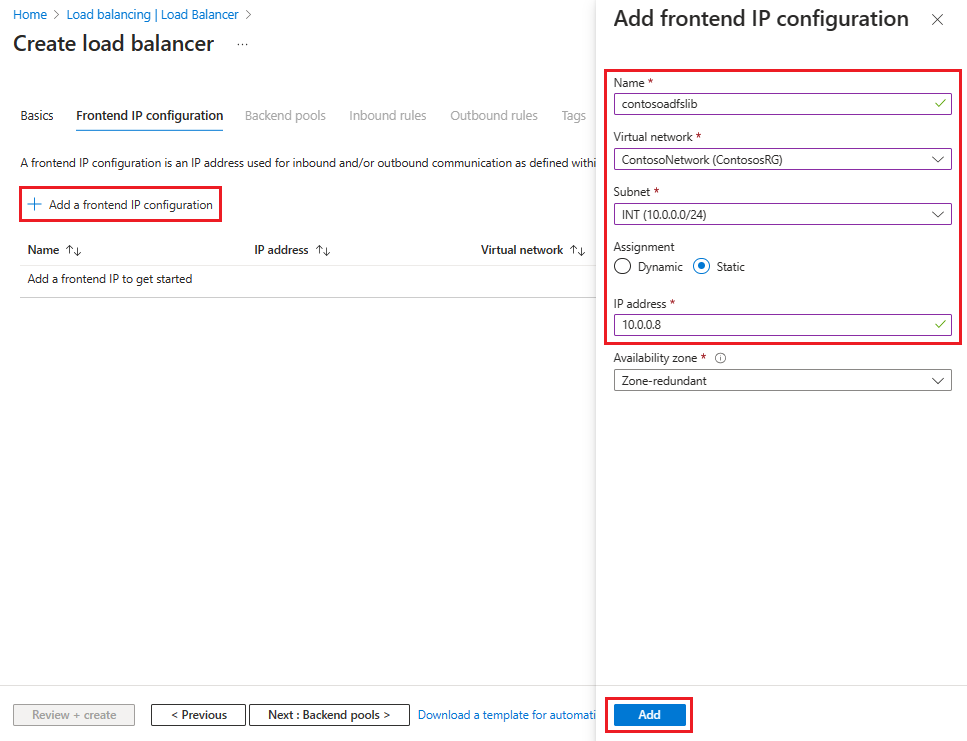

Нажмите кнопку +Добавить интерфейсную IP-конфигурацию, а затем введите или выберите эти сведения на странице настройки внешнего IP-адреса .

Параметр Значение Имя. Введите имя конфигурации внешнего IP-адреса. Виртуальная сеть Выберите виртуальную сеть, в которой выполняется развертывание AD FS. Подсеть Выберите внутреннюю подсеть INT. Передача прав и обязанностей Выберите статический. IP-адрес Введите IP-адрес. Оставьте зону доступности в качестве зоны доступности по умолчанию и нажмите кнопку "Добавить".

Нажмите кнопку Далее: серверные пулы, а затем нажмите кнопку +Добавить внутренний пул.

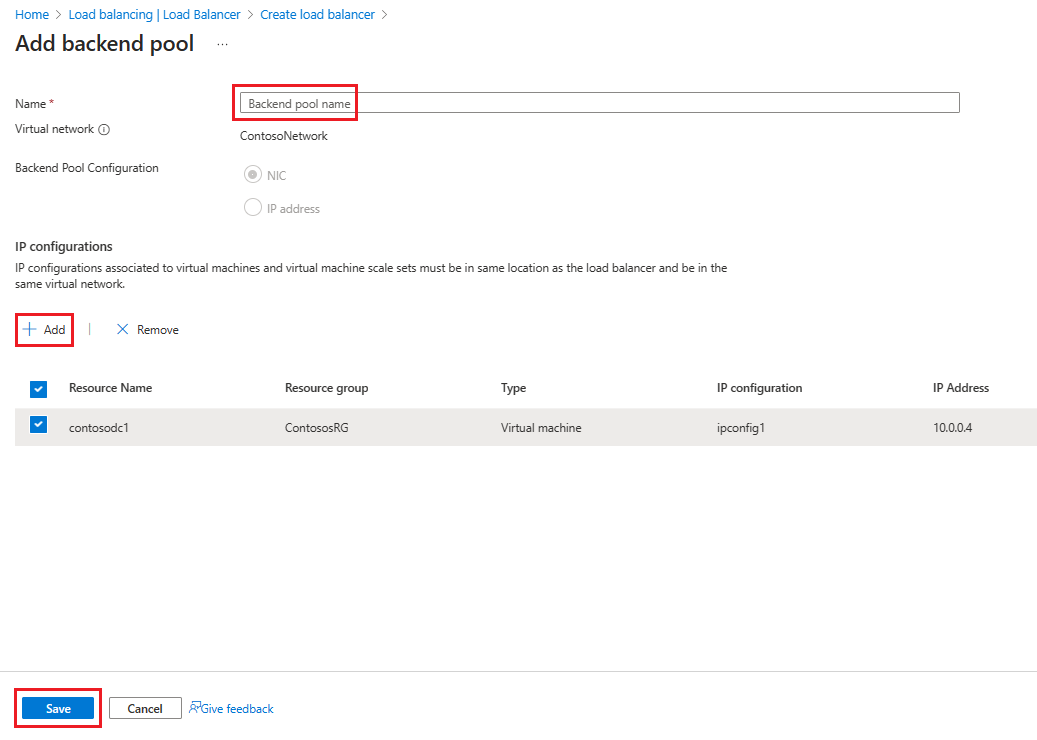

На странице добавления внутреннего пула введите имя, а затем в области конфигураций IP-адресов нажмите кнопку +Добавить.

На странице "Добавить внутренний пул" выберите виртуальную машину, чтобы выровняться с серверным пулом, нажмите кнопку "Добавить", а затем нажмите кнопку "Сохранить".

Нажмите кнопку "Далее" — правила для входящего трафика.

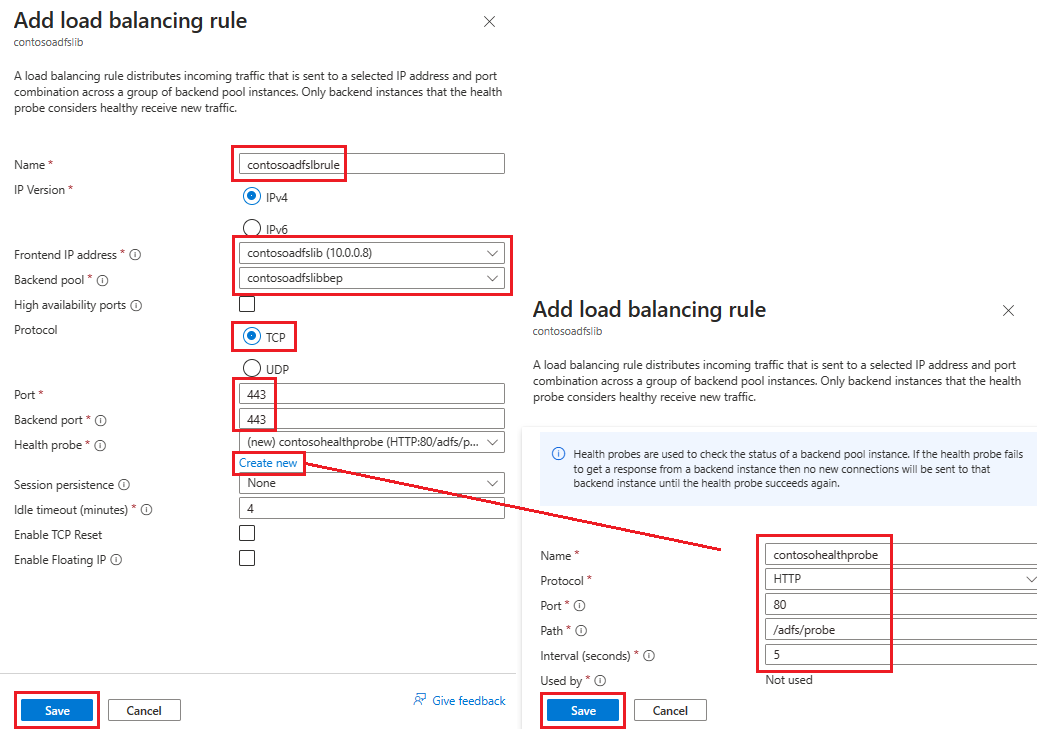

На вкладке "Правила для входящих подключений" выберите " Добавить правило балансировки нагрузки", а затем введите или выберите эти сведения на странице "Добавление правила балансировки нагрузки".

Параметр Значение Имя. Введите имя правила. Интерфейсный IP-адрес Выберите внешний IP-адрес, созданный на предыдущем шаге. Внутренний пул Выберите внутренний пул, созданный на предыдущем шаге. Протокол Выберите TCP. Порт Введите 443. Серверный порт Введите 443. Проба работоспособности Нажмите кнопку "Создать" , а затем введите следующие значения, чтобы создать пробу работоспособности:

Имя: имя пробы работоспособности

Протокол: HTTP

Порт: 80 (HTTP)

Путь: /adfs/probe

Интервал: 5 (значение по умолчанию) — интервал, с помощью которого ILB проверяет компьютеры в серверном пуле.

Выберите Сохранить.Нажмите кнопку "Сохранить", чтобы сохранить правило входящего трафика.

Выберите "Просмотр и создание ", а если все выглядит хорошо, нажмите кнопку "Создать".

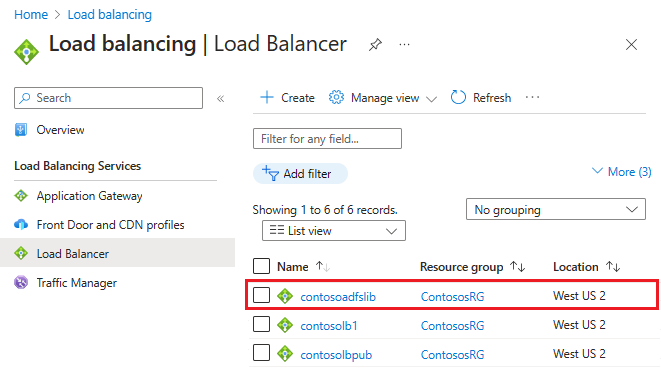

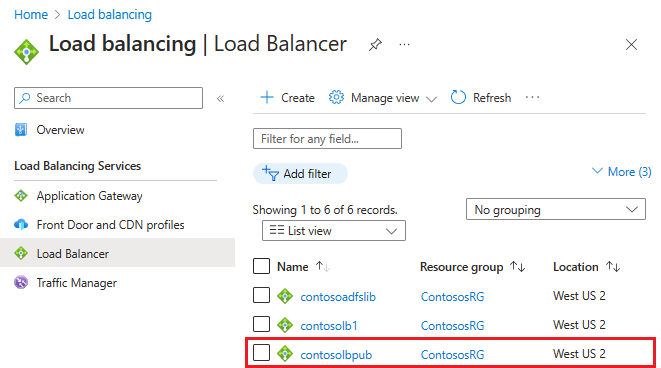

После нажатия кнопки "Создать " и развертывания подсистем балансировки нагрузки вы увидите его в списке подсистем балансировки нагрузки.

Обновление DNS-сервера с помощью подсистемы балансировки нагрузки

С помощью внутреннего DNS-сервера создайте запись A для подсистемы балансировки нагрузки. Запись A должна быть для службы федерации с IP-адресом, указывающим на IP-адрес подсистемы балансировки нагрузки. Например, если IP-адрес ILB равен 10.3.0.8, а служба федерации установлена fs.contoso.com, создайте запись A для fs.contoso.com, указывающую на 10.3.0.8.

Этот параметр гарантирует, что все данные, передаваемые в fs.contoso.com, заканчиваются на подсистеме балансировки нагрузки и направляются соответствующим образом.

Предупреждение

Если вы используете внутренняя база данных Windows (WID) для базы данных AD FS, задайте это значение вместо того, чтобы временно указать на основной сервер AD FS или в противном случае прокси-сервер веб-приложения завершается ошибкой регистрации. После успешной регистрации всех прокси-серверов веб-приложения измените эту запись DNS, чтобы указать подсистему балансировки нагрузки.

Примечание.

Если развертывание также использует IPv6, создайте соответствующую запись AAAA.

Настройка прокси-серверов веб-приложения для доступа к серверам AD FS

Чтобы убедиться, что прокси-серверы веб-приложения могут достичь серверов AD FS за ILB, создайте запись в файле %systemroot%\system32\drivers\etc\hosts для ILB. Различающееся имя (DN) должно быть именем службы федерации, например fs.contoso.com. И ip-адрес должен быть IP-адресом ILB (10.3.0.8, как показано в примере).

Предупреждение

Если вы используете внутренняя база данных Windows (WID) для базы данных AD FS, задайте это значение вместо того, чтобы временно указать на основной сервер AD FS или в противном случае прокси-сервер веб-приложения завершается ошибкой регистрации. После успешной регистрации всех прокси-серверов веб-приложения измените эту запись DNS, чтобы указать подсистему балансировки нагрузки.

Установка роли прокси-сервера веб-приложения

Убедившись, что прокси-серверы веб-приложения смогут получать доступ к серверам AD FS за ILB, можно установить прокси-серверы веб-приложения. Прокси-серверы веб-приложения не должны быть присоединены к домену. Установите роли прокси-сервера веб-приложения на двух прокси-серверах веб-приложения, выбрав роль удаленного доступа . Диспетчер серверов поможет завершить установку WAP.

Дополнительные сведения о развертывании WAP см. в разделе "Установка и настройка прокси-сервера веб-приложения".

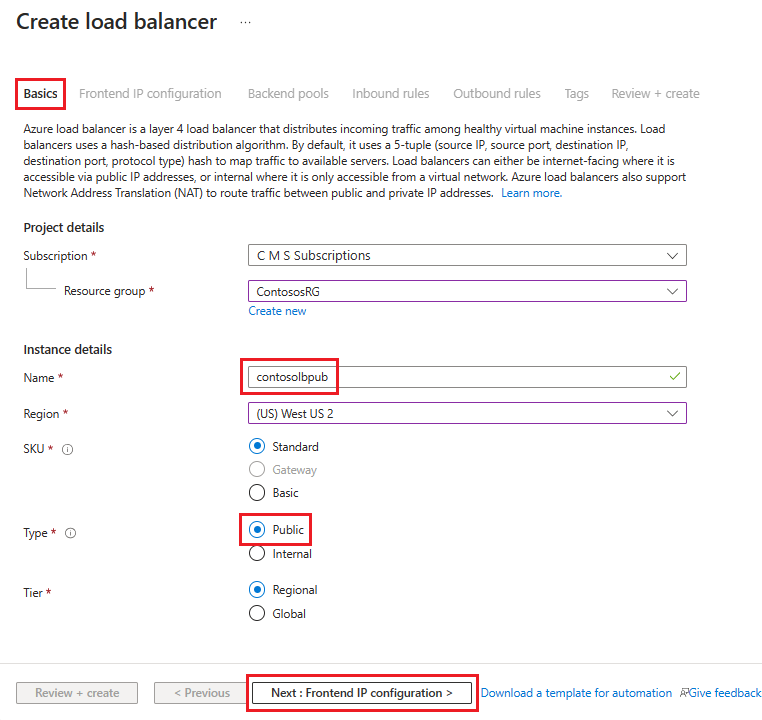

Создание и развертывание подсистемы балансировки нагрузки с подключением к Интернету (общедоступная)

В портал Azure выберите подсистемы балансировки нагрузки и нажмите кнопку "Создать".

В разделе "Создание подсистемы балансировки нагрузки" введите или выберите эти сведения на вкладке "Основные сведения":

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку. Группа ресурсов Выберите группу ресурсов. Или нажмите кнопку "Создать" , чтобы создать ее. Сведения об экземпляре Имя. Введите имя подсистемы балансировки нагрузки. Область/регион Выберите свой регион. Тип Так как для этого подсистемы балансировки нагрузки требуется общедоступный IP-адрес, выберите "Общедоступный". Оставьте номер SKU и уровень в качестве значения по умолчанию, а затем нажмите кнопку Next : Frontend IP Configuration

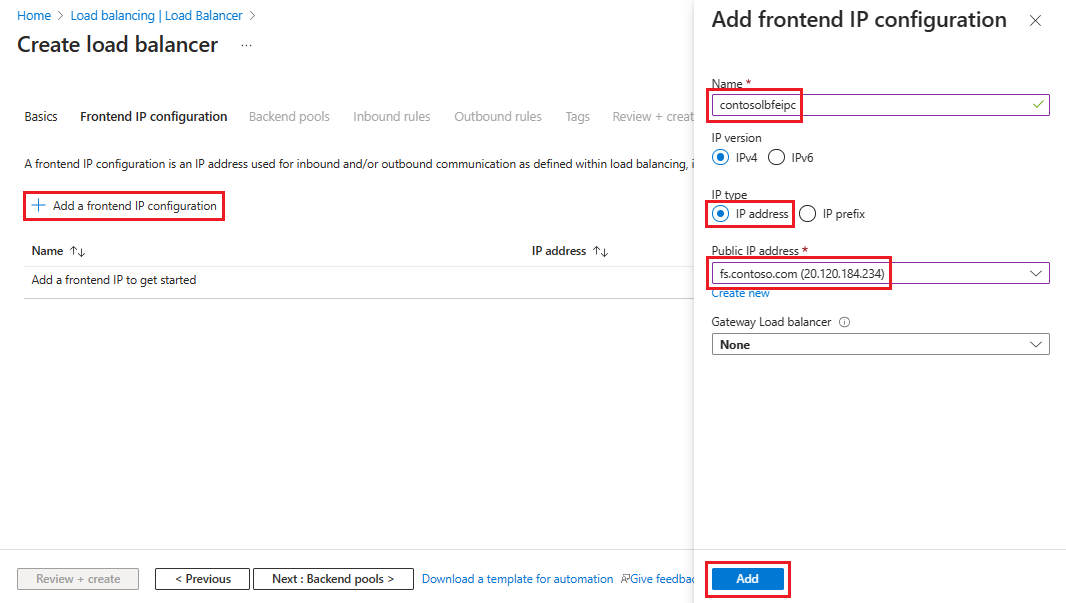

Нажмите кнопку +Добавить интерфейсную IP-конфигурацию, а затем введите или выберите эти сведения на странице настройки внешнего IP-адреса .

Параметр Значение Имя. Введите имя конфигурации внешнего IP-адреса. Тип IP-адреса Выберите IP-адрес. Общедоступный IP-адрес Выберите общедоступный IP-адрес из раскрывающегося списка или создайте новый при необходимости, а затем нажмите кнопку "Добавить".

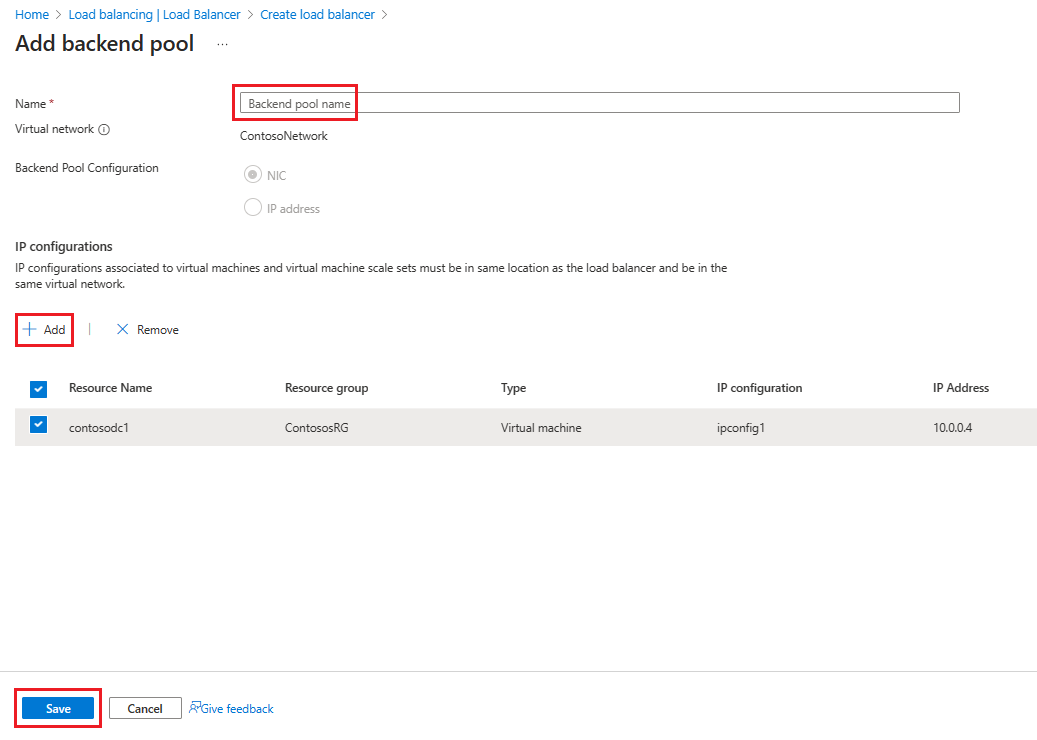

Нажмите кнопку Далее: серверные пулы, а затем нажмите кнопку +Добавить внутренний пул.

На странице добавления внутреннего пула введите имя, а затем в области конфигураций IP-адресов нажмите кнопку +Добавить.

На странице "Добавить внутренний пул" выберите виртуальную машину, чтобы выровняться с серверным пулом, нажмите кнопку "Добавить", а затем нажмите кнопку "Сохранить".

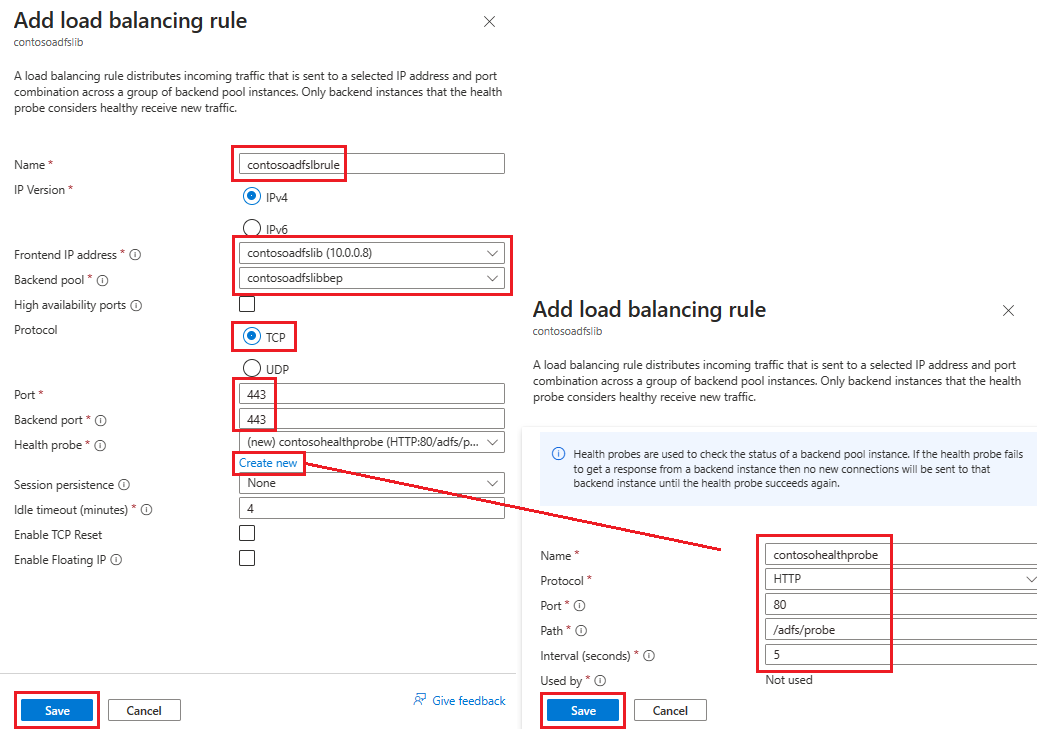

Нажмите кнопку "Далее: правила для входящего трафика", выберите " Добавить правило балансировки нагрузки", а затем введите или выберите эти сведения на странице "Добавить правило балансировки нагрузки".

Параметр Значение Имя. Введите имя правила. Интерфейсный IP-адрес Выберите внешний IP-адрес, созданный на предыдущем шаге. Внутренний пул Выберите внутренний пул, созданный на предыдущем шаге. Протокол Выберите TCP. Порт Введите 443. Серверный порт Введите 443. Проба работоспособности Нажмите кнопку "Создать" , а затем введите следующие значения, чтобы создать пробу работоспособности:

Имя: имя пробы работоспособности

Протокол: HTTP

Порт: 80 (HTTP)

Путь: /adfs/probe

Интервал: 5 (значение по умолчанию) — интервал, с помощью которого ILB проверяет компьютеры в серверном пуле.

Выберите Сохранить.Нажмите кнопку "Сохранить", чтобы сохранить правило входящего трафика.

Выберите "Просмотр и создание ", а если все выглядит хорошо, нажмите кнопку "Создать".

После выбора " Создать " и развертывания общедоступной подсистемы балансировки нагрузки вы увидите его в списке подсистем балансировки нагрузки.

Назначение DNS-метки для общедоступного IP-адреса

Используйте функцию поиска ресурсов и найдите общедоступные IP-адреса. Чтобы настроить метку DNS для общедоступного IP-адреса, выполните следующие действия.

- Выберите ресурс в разделе Параметры выберите "Конфигурация".

- В разделе "Укажите метку DNS(необязательно)" добавьте запись в текстовое поле (например, fs.contoso.com), которая разрешает dns-метку внешней подсистемы балансировки нагрузки (например, contosofs.westus.cloudapp.azure.com).

- Нажмите кнопку "Сохранить", чтобы завершить назначение метки DNS.

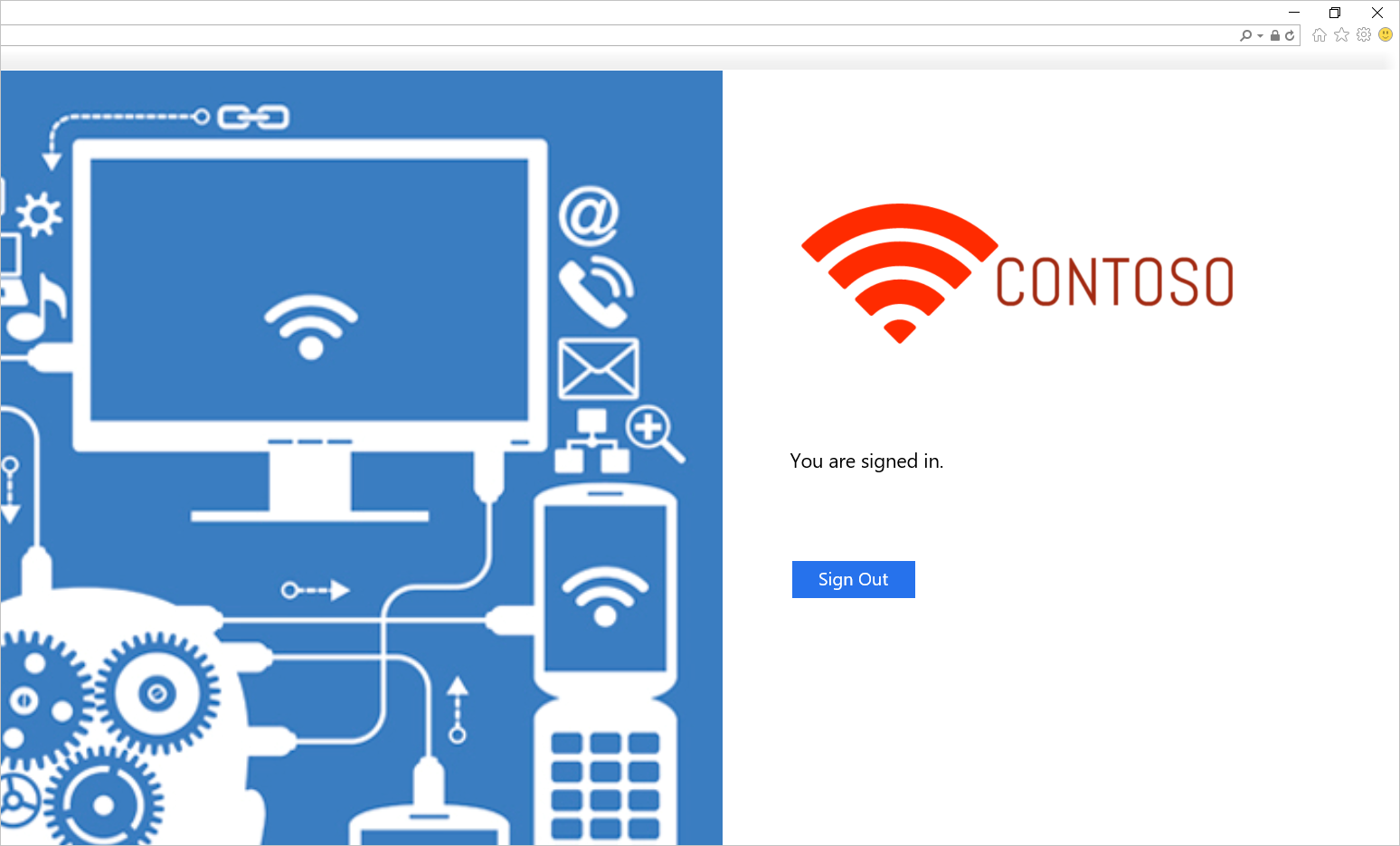

Тестирование входа AD FS

Самый простой способ проверить вход AD FS — использовать страницу IdpInitiatedSignon.aspx. Для этого необходимо включить IdpInitiatedSignOn в свойствах AD FS. Чтобы проверить настройку AD FS, выполните следующие действия.

- В PowerShell выполните следующий командлет на сервере AD FS, чтобы настроить его для включения.

Set-AdfsProperties -EnableIdPInitiatedSignonPage $true - Доступ к любому внешнему компьютеру

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx. - Вы увидите следующую страницу AD FS:

При успешном входе в систему он предоставляет сообщение об успешном выполнении, как показано ниже:

Шаблон для развертывания AD FS в Azure

Шаблон развертывает настройку шести компьютеров, каждый из которых используется для контроллеров домена, AD FS и WAP.

Шаблон для развертывания AD FS в Azure

Вы можете использовать существующую виртуальную сеть или создать новую виртуальную сеть при развертывании этого шаблона. В этой таблице перечислены различные параметры, доступные для настройки развертывания, включая описание использования параметров в процессе развертывания.

| Параметр | Описание |

|---|---|

| Местонахождение | Регион для развертывания ресурсов в, например, восточная часть США |

| служба хранилища AccountType | Тип созданной учетной записи служба хранилища |

| VirtualNetworkUsage | Указывает, создается ли новая виртуальная сеть или используется ли существующую. |

| VirtualNetworkName | Имя виртуальной сети для создания, обязательное для использования существующей или новой виртуальной сети. |

| VirtualNetworkResourceGroupName | Имя группы ресурсов, в которую входит существующая виртуальная сеть. При использовании существующей виртуальной сети этот параметр является обязательным параметром, поэтому развертывание может найти идентификатор существующей виртуальной сети. |

| VirtualNetworkAddressRange | Диапазон адресов новой виртуальной сети, обязательный при создании новой виртуальной сети |

| InternalSubnetName | Имя внутренней подсети, обязательное для обоих вариантов использования виртуальной сети, новых или существующих |

| InternalSubnetAddressRange | Диапазон адресов внутренней подсети, содержащей контроллеры домена и серверы AD FS, обязательный при создании новой виртуальной сети. |

| DMZSubnetAddressRange | Диапазон адресов подсети DMZ, содержащей прокси-серверы приложений Windows, обязательный при создании новой виртуальной сети. |

| DMZSubnetName | Имя внутренней подсети. Это обязательный параметр как при использовании существующей виртуальной сети, так и при создании новой. |

| ADDC01NICIPAddress | Внутренний IP-адрес первого контроллера домена, этот IP-адрес статически назначается контроллеру домена и должен быть допустимым IP-адресом в внутренней подсети. |

| ADDC02NICIPAddress | Внутренний IP-адрес второго контроллера домена, этот IP-адрес статически назначается контроллеру домена и должен быть допустимым IP-адресом в внутренней подсети. |

| ADFS01NICIPAddress | Внутренний IP-адрес первого сервера AD FS, этот IP-адрес статически назначается серверу AD FS и должен быть допустимым IP-адресом в внутренней подсети. |

| ADFS02NICIPAddress | Внутренний IP-адрес второго сервера AD FS, этот IP-адрес статически назначается серверу AD FS и должен быть допустимым IP-адресом в внутренней подсети. |

| WAP01NICIPAddress | Внутренний IP-адрес первого WAP-сервера, этот IP-адрес статически назначается серверу WAP и должен быть допустимым IP-адресом в подсети DMZ. |

| WAP02NICIPAddress | Внутренний IP-адрес второго WAP-сервера, этот IP-адрес статически назначается серверу WAP и должен быть допустимым IP-адресом в подсети DMZ. |

| ADFSLoadBalancerPrivateIPAddress | Внутренний IP-адрес подсистемы балансировки нагрузки AD FS, этот IP-адрес статически назначается подсистеме балансировки нагрузки и должен быть допустимым IP-адресом в внутренней подсети. |

| ADDCVMNamePrefix | Префикс имени виртуальной машины для контроллеров домена |

| ADFSVMNamePrefix | Префикс имени виртуальной машины для серверов AD FS |

| WAPVMNamePrefix | Префикс имени виртуальной машины для серверов WAP |

| ADDCVMSize | Размер виртуальной машины контроллеров домена |

| ADFSVMSize | Размер виртуальной машины серверов AD FS |

| WAPVMSize | Размер виртуальной машины серверов WAP |

| Администратор UserName | Имя локального Администратор istrator виртуальных машин |

| Администратор Password | Пароль для локальной учетной записи Администратор istrator виртуальных машин |

Дополнительные ссылки

- Группы доступности

- Azure Load Balancer

- Внутренняя подсистема балансировки нагрузки

- Подсистема балансировки нагрузки с подключением к Интернету

- Учетные записи хранения

- Виртуальные сети Azure

- Ссылки прокси-сервера AD FS и веб-приложения

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по