Книга отчета о ненадежных IP-адресах

Примечание.

Чтобы использовать книгу с отчетом о ненадежных IP-адресах, необходимо включить ADFSSignInLogs в колонке "Параметры диагностики". Это поток Log Analytics с помощью входов AD FS, отправленных в идентификатор Microsoft Entra с помощью Подключение Работоспособности. Дополнительные сведения о входах AD FS в идентификаторе Microsoft Entra см. здесь.

Клиенты AD FS могут раскрывать конечные точки проверки пароля в Интернете, чтобы предоставлять службы проверки подлинности пользователям для получения доступа к приложениям SaaS, таким как Microsoft 365. В этом случае злоумышленник может попытаться выполнить входы в систему AD FS, чтобы угадать пароль конечного пользователя и получить доступ к ресурсам приложения. AD FS предоставляют функцию блокировки учетной записи экстрасети для предотвращения этих типов атак, начиная с AD FS в Windows Server 2012 R2. Если вы используете более низкую версию, настоятельно рекомендуется обновить систему AD FS до Windows Server 2016.

Кроме того, для одного IP-адреса можно попытаться выполнить несколько имен входа для нескольких пользователей. В этих случаях количество попыток на пользователя может быть ниже порогового значения для защитной блокировки учетной записи в AD FS. Microsoft Entra Подключение Health теперь предоставляет отчет о рискованных IP-адресах, который обнаруживает это условие и уведомляет администраторов. Ниже приведены ключевые преимущества этого отчета:

- обнаружение IP-адресов, превышающих порог неудачных попыток входа на основе пароля;

- поддержка неудачных попыток входа из-за неправильного пароля или состояния блокировки экстрасети;

- поддержка включения оповещений через оповещения Azure;

- настраиваемые параметры порога, которые соответствуют политике безопасности организации;

- настраиваемые запросы и расширенные визуализации для дальнейшего анализа;

- расширенные функции из предыдущего отчета о ненадежных IP-адресах, который будет объявлен нерекомендуемым после 24 января 2022 г.

Requirements

- Установленная служба Connect Health для AD FS с последней версией агента.

- Рабочая область Log Analytics с включенным потоком ADFSSignInLogs.

- Разрешения на использование книг монитора идентификатора Microsoft Entra. Чтобы использовать книги, вам потребуется следующее:

- Клиент Microsoft Entra с лицензией Microsoft Entra ID P1 или P2.

- Доступ к рабочей области Log Analytics и следующим ролям в идентификаторе Microsoft Entra (при доступе к Log Analytics через Центр администрирования Microsoft Entra): администратор безопасности, читатель безопасности, читатель отчетов, глобальный администратор

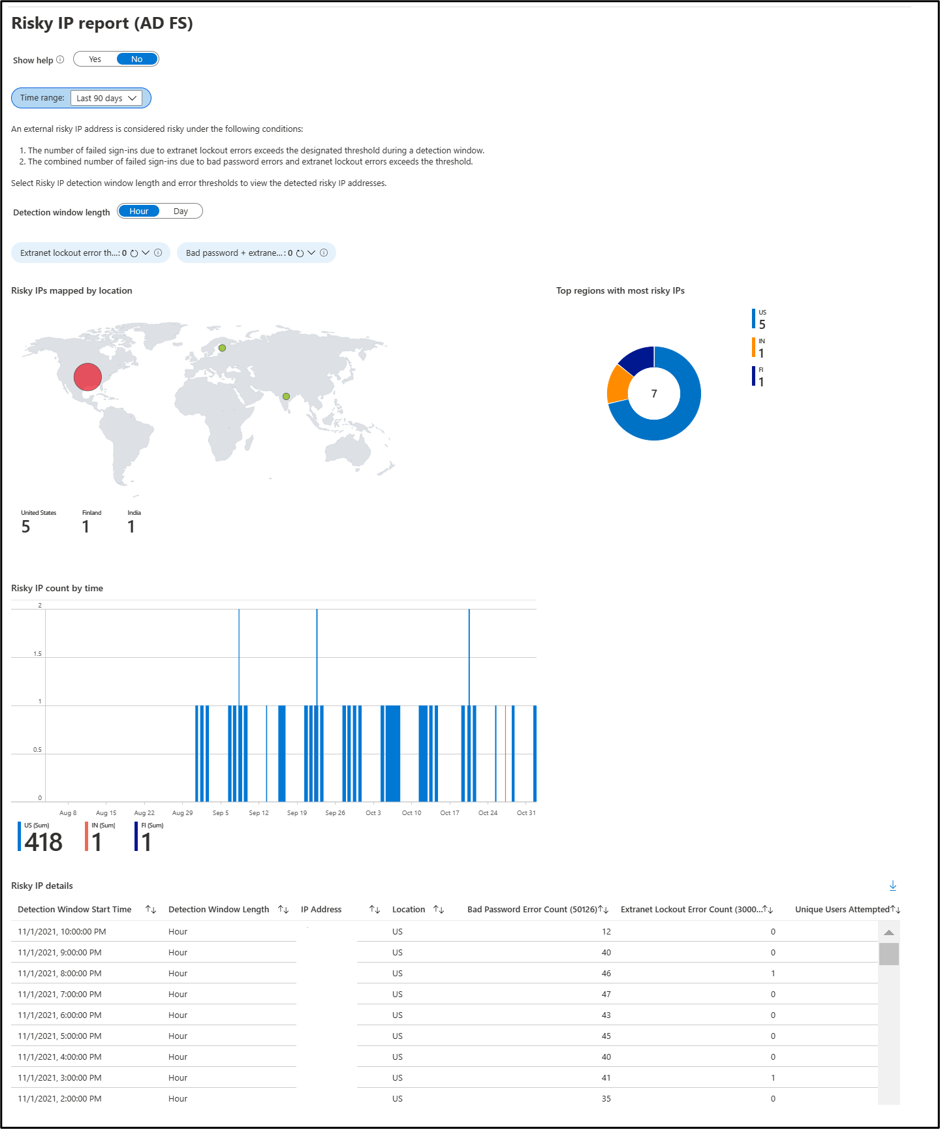

Содержимое этого отчета

Книга отчета о ненадежных IP-адресах использует данные из потока ADFSSignInLogs и позволяет быстро визуализировать и анализировать ненадежные IP-адреса. Вы можете настроить параметры для счетчиков порогов. Книгу также можно настроить на основе запросов, а каждый запрос можно изменить с учетом потребностей организации.

Книга ненадежных IP-адресов анализирует данные из ADFSSignInLogs, чтобы упростить вам обнаружение атак методом подбора или распыления паролей. Книга состоит из двух частей. Первая часть, "Анализ ненадежных IP-адресов", дает определение ненадежным IP-адресам с учетом заданных порогов ошибок и длительности окна обнаружения. Вторая часть предоставляет сведения о входе и счетчики ошибок для выбранных IP-адресов.

- Книга отображает визуализацию карты и разбивку по регионам для быстрого анализа расположений ненадежных IP-адресов.

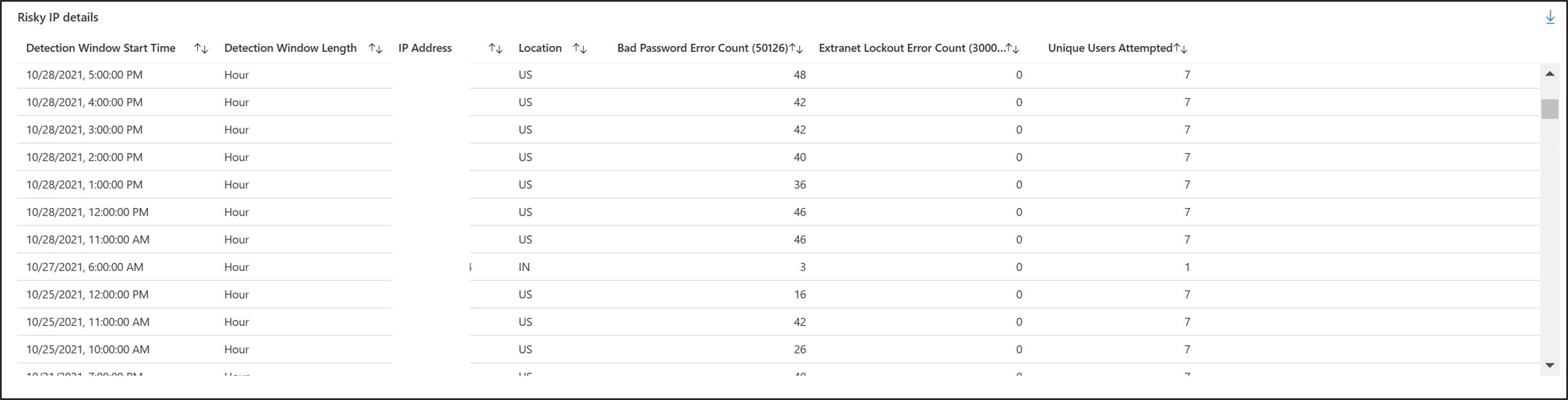

- Таблица со сведениями о ненадежных IP-отчетах имеет ту же функциональность, что и предыдущий отчет о ненадежных IP-адресах. Дополнительные сведения о полях в таблице см. в разделе ниже.

- Временная шкала с ненадежными IP-адресами предоставляет краткий обзор аномалий или всплесков числа запросов.

- Сведения о событиях входа и счетчики ошибок по IP-адресам позволяют получить подробное отфильтрованное представление по IP-адресу или пользователю.

Каждый элемент в отчете о ненадежном IP-адресе показывает статистические данные о неудачных действиях входа AD FS, превышающих указанный порог. В ней приведены следующие сведения:

| Элемент отчета | Description |

|---|---|

| Время начала окна обнаружения | Отображает метку времени на основе локального времени Центра администрирования Microsoft Entra при запуске периода обнаружения. Все ежедневные события создаются до полуночи в формате UTC. У почасовых событий есть метка времени, округленная до начала часа. Время начала первого действия можно найти в firstAuditTimestamp в экспортированном файле. |

| Длительность окна обнаружения | Показывает тип окна времени обнаружения. Есть почасовые и ежедневные типы триггеров агрегации. Это может быть полезно для обнаружения быстрых атак методом подбора и медленных атак, в которых число попыток распределяется на весь день. |

| IP-адрес | Один ненадежный IP-адрес, по которому выполнено одно из таких действий входа: неправильный пароль или блокировка экстрасети. Это может быть IPv4- или IPv6-адрес. |

| Число ошибок с неправильным вводом пароля (50126) | Число ошибок с неправильным вводом пароля по IP-адресу в течение временного окна обнаружения. Ошибки с неправильным вводом пароля могут возникать несколько раз для определенных пользователей. Обратите внимание, что это не включает неудачные попытки из-за просроченных паролей. |

| Число ошибок блокировки экстрасети (300030) | Число ошибок с блокировкой экстрасети по IP-адресу в течение временного окна обнаружения. Ошибки блокировки экстрасети могут происходить несколько раз для определенных пользователей. Они обнаруживаются, только если блокировка экстрасети настроена в AD FS (версии 2012 R2 или более поздние). Примечание. Настоятельно рекомендуется включить эту возможность, если вы разрешаете вход в экстрасеть с использованием паролей. |

| Попытки уникальных пользователей | Число попыток использования учетных записей уникальных пользователей по IP-адресу в течение временного окна обнаружения. При этом предоставляется механизм для различения шаблона атаки одного пользователя и нескольких пользователей. |

Отфильтруйте данные в отчете по IP-адресу или имени пользователя, чтобы просмотреть расширенное представление сведений об операциях входа для каждого события с ненадежным IP-адресом.

Доступ к книге

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Чтобы получить доступ к книге, сделайте следующее:

- Войдите в Центр администрирования Microsoft Entra как минимум гибридное удостоверение Администратор istrator.

- Перейдите к гибридному управлению > удостоверениями *Мониторинг и работоспособности>>книг.

- Выберите книгу с отчетом о рискованных IP-адресах.

IP-адреса подсистемы балансировки нагрузки в списке

Вычисления подсистемы балансировки нагрузки помешали действиям по выполнению входа и достигли порога оповещений. Если вы видите IP-адреса подсистемы балансировки нагрузки, скорее всего, внешний балансировщик нагрузки не отправляет IP-адрес клиента при передаче запроса на прокси-сервер веб-приложения. Для отправки IP-адреса клиента необходимо правильно настроить подсистему балансировки нагрузки.

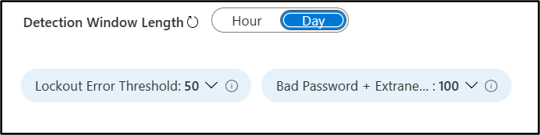

Настроить пороговые значения

Порог оповещений можно обновить с помощью параметров порогового значения. Для начала в системе есть пороговое значение, установленное по умолчанию. Параметры порогов можно задать со временем обнаружения по часу или дню, а также настроить в фильтрах.

| Элемент порогового значения | Description |

|---|---|

| Порог для числа неверных паролей и блокировок экстрасети | Параметр порога, позволяющий сообщить о действии и активировать уведомление об оповещении, когда число неверных паролей и блокировок экстрасети превышает его значение за час или день. |

| Порог для числа ошибок блокировки экстрасети | Параметр порога, позволяющий сообщить о действии и активировать уведомление об оповещении, когда число блокировок экстрасети превышает его значение за час или день. Значение по умолчанию — 50. |

Длительность окна обнаружения за час или день можно настроить с помощью переключателя над фильтрами для настройки порогов.

Настройка оповещений уведомлений с помощью оповещений Azure Monitor через Центр администрирования Microsoft Entra:

В Центре администрирования Microsoft Entra найдите "Монитор" в строке поиска, чтобы перейти к службе Azure "Monitor". Выберите"Оповещения" в меню слева, а затем "+ Новое правило генерации оповещений".

В колонке "Создание правила генерации оповещений" сделайте следующее:

- Область. Щелкните "Выбрать ресурс" и выберите рабочую область Log Analytics, которая содержит ADFSSignInLogs для мониторинга.

- Условие. Щелкните "Добавить условие". Выберите значение "Журнал" для типа "Сигнал" и значение "Log Analytics" для службы Monitor. Выберите "Поиск по пользовательским журналам".

Настройте условие для срабатывания оповещения. Чтобы сопоставить уведомления по электронной почте в отчете о ненадежных IP-адресах для Connect Health, выполните инструкции ниже.

- Скопируйте и вставьте следующий запрос и укажите пороги для числа ошибок. Этот запрос создает несколько IP-адресов, число которых превышает назначенные пороги ошибок.

ADFSSignInLogs

| extend ErrorCode = ResultType

| where ErrorCode in ("50126", "300030")

| summarize badPasswordErrorCount = countif(ErrorCode == "50126"), extranetLockoutErrorCount = countif(ErrorCode == "300030") by IPAddress

| where extranetLockoutErrorCount > [TODO: put error count threshold here]

Или для объединенного порога:

badPasswordErrorCount + extranetLockoutErrorCount > [TODO: put error count threshold here] // Customized thresholds

Примечание.

Логика оповещений предусматривает, что оповещение сработает в том случае, если по меньшей один IP-адрес из числа ошибок блокировки экстрасети или объединенного числа неверных паролей и ошибок блокировки экстрасети приведет к превышению назначенных порогов. Вы можете выбрать частоту для оценки запроса для обнаружения рискованных IP-адресов.

Вопросы и ответы

Почему в отчете отображаются IP-адреса подсистемы балансировки нагрузки?

Если вы видите IP-адреса подсистемы балансировки нагрузки, скорее всего, внешний балансировщик нагрузки не отправляет IP-адрес клиента при передаче запроса на прокси-сервер веб-приложения. Для отправки IP-адреса клиента необходимо правильно настроить подсистему балансировки нагрузки.

Что делать, чтобы заблокировать IP-адрес?

Следует добавить идентифицированный вредоносный IP-адрес в брандмауэр или заблокировать в Exchange.

Почему в этом отчете нет элементов?

- Поток Log Analytics "ADFSSignInLogs" не включен в диагностических Параметры.

- Ошибки при действиях входа не превышают параметры пороговых значений.

- Убедитесь, что оповещение "Служба работоспособности не обновлена" в списке серверов AD FS. Дополнительные сведения о разрешении этого оповещения см. здесь.

- Аудиты не включены в фермах AD FS.