Установка агентов работоспособности Microsoft Entra Подключение

В этой статье вы узнаете, как установить и настроить агенты Microsoft Entra Подключение Health.

Узнайте, как скачать агенты.

Примечание.

Microsoft Entra Подключение Health недоступна в национальном облаке Китая.

Требования

В следующей таблице перечислены требования к использованию Microsoft Entra Подключение Health:

| Требование | Description |

|---|---|

| У вас есть подписка Microsoft Entra ID P1 или P2. | Microsoft Entra Подключение Health — это функция Microsoft Entra ID P1 или P2. Дополнительные сведения см. в разделе "Регистрация для Microsoft Entra ID P1 или P2". Чтобы запустить бесплатную 30-дневную пробную версию, перейдите в раздел Запуск пробной версии. |

| Вы являетесь глобальным администратором в идентификаторе Microsoft Entra. | В настоящее время только глобальные учетные записи Администратор istrator могут устанавливать и настраивать агенты работоспособности. Дополнительные сведения см. в статье Администратор istering каталог Microsoft Entra. С помощью управления доступом на основе ролей Azure (Azure RBAC) вы можете разрешить другим пользователям в организации доступ к Microsoft Entra Подключение Health. Дополнительные сведения см. в статье Azure RBAC для Microsoft Entra Подключение Health. Важно!. Для установки агентов используйте рабочую или учебную учетную запись. Для установки агентов нельзя использовать учетную запись Майкрософт. Дополнительные сведения см. в статье Подписка на службу Azure для организации. |

| Агент Microsoft Entra Подключение Health устанавливается на каждом целевом сервере. | На целевых серверах следует установить и настроить агентов работоспособности, чтобы серверы могли получать данные и предоставлять возможности мониторинга и аналитики. Например, чтобы получить данные из инфраструктуры службы федерации Active Directory (AD FS) (AD FS), необходимо установить агент на сервере AD FS и на прокси-сервере веб-приложения. Аналогичным образом, чтобы получить данные из локальной инфраструктуры доменных служб AD, необходимо установить агент на контроллерах домена. |

| Конечные точки службы Azure имеют исходящее подключение. | Во время установки и выполнения агенту требуется подключение к конечным точкам службы работоспособности Microsoft Entra Подключение. Если брандмауэры блокируют исходящее подключение, добавьте конечные точки исходящего подключения в список разрешений. |

| Исходящее подключение основано на IP-адресах. | Сведения о фильтрации брандмауэра по IP-адресам см. в разделе Диапазоны IP-адресов Azure. |

| Проверка TLS для исходящего трафика фильтруется или отключена. | Операции отправки данных или регистрация агента могут завершиться ошибкой в случае проверки TLS или завершения исходящего трафика на уровне сети. Дополнительные сведения см. в статье Настройка проверки TLS. |

| Порты брандмауэра на сервере запускают агент. | Агенту требуется открыть следующие порты брандмауэра, чтобы он смог взаимодействовать с конечными точками службы работоспособности Microsoft Entra Подключение: — TCP-порт 443 — TCP-порт 5671 Для последней версии агента не требуется порт 5671. Обновите до последней версии, чтобы требовался только порт 443. Дополнительные сведения см. в статье Порты и протоколы, необходимые для гибридной идентификации. |

| Если включена функция усиленной безопасности Internet Explorer, разрешите указанные веб-сайты. | Если включена расширенная безопасность в Интернете Обозреватель, разрешите следующие веб-сайты на сервере, на котором установлен агент: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net — Сервер федерации для вашей организации, доверенный идентификатором Microsoft Entra (например, https://sts.contoso.com). Дополнительные сведения см. в статье Настройка Internet Explorer. Если у вас есть прокси-сервер в сети, обратите внимание, которое отображается в конце этой таблицы. |

| Устанавливается PowerShell версии 5.0 или более поздней. | Windows Server 2016 содержит службу PowerShell 5.0. |

Внимание

Windows Server Core не поддерживает установку агента Microsoft Entra Подключение Health.

Примечание.

Если у вас есть высоко заблокированная и ограниченная среда, необходимо добавить дополнительные URL-адреса, чем URL-адреса, списки таблиц для Интернета Обозреватель повышенной безопасности. Кроме того, добавьте URL-адреса, перечисленные в таблице в следующем разделе.

Новые версии агента и автоматическое обновление

Если выпущена новая версия агента работоспособности, все существующие агенты будут автоматически обновлены.

Исходящее подключение к конечным точкам службы Azure

Во время установки и выполнения агенту требуется подключение к конечным точкам службы работоспособности Microsoft Entra Подключение. Если брандмауэры блокируют исходящие подключения, убедитесь, что URL-адреса, указанные в следующей таблице, не заблокированы по умолчанию.

Не отключайте контроль безопасности и проверку этих URL-адресов. Вместо этого разрешите их также, как и другой интернет-трафик.

Эти URL-адреса позволяют обмен данными с конечными точками службы работоспособности Microsoft Entra Подключение. Далее в этой статье описан способ проверки исходящих подключений с помощью Test-MicrosoftEntraConnectHealthConnectivity.

| Доменная среда | Требуемые конечные точки службы Azure |

|---|---|

| Общедоступная сеть | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net — Порт: 5671 (если 5671 заблокирован, агент возвращается до 443, но рекомендуется использовать порт 5671. Эта конечная точка не требуется в последней версии агента.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Эта конечная точка используется только для обнаружения во время регистрации.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure для государственных организаций | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Эта конечная точка используется только для обнаружения во время регистрации.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Скачивание агентов

Чтобы скачать и установить агент работоспособности Microsoft Entra Подключение:

- Убедитесь, что выполнены требования для установки Microsoft Entra Подключение Health.

- Начало работы с Microsoft Entra Подключение Health for AD FS:

- Начало работы с Microsoft Entra Подключение Health для синхронизации:

- Скачайте и установите последнюю версию Microsoft Entra Подключение. Агент работоспособности для синхронизации устанавливается как часть установки Microsoft Entra Подключение (версия 1.0.9125.0 или более поздней версии).

- Начало работы с Microsoft Entra Подключение Health for AD Domain Services:

Установка агента для AD FS

Сведения об установке и мониторинге AD FS с помощью агента работоспособности Microsoft Entra Подключение см. в статье Microsoft Entra Подключение Health agent for AD FS.

Установка агента для синхронизации

Агент Microsoft Entra Подключение Health для синхронизации устанавливается автоматически в последней версии Microsoft Entra Подключение. Чтобы использовать Microsoft Entra Подключение для синхронизации, скачайте последнюю версию Microsoft Entra Подключение и установите ее.

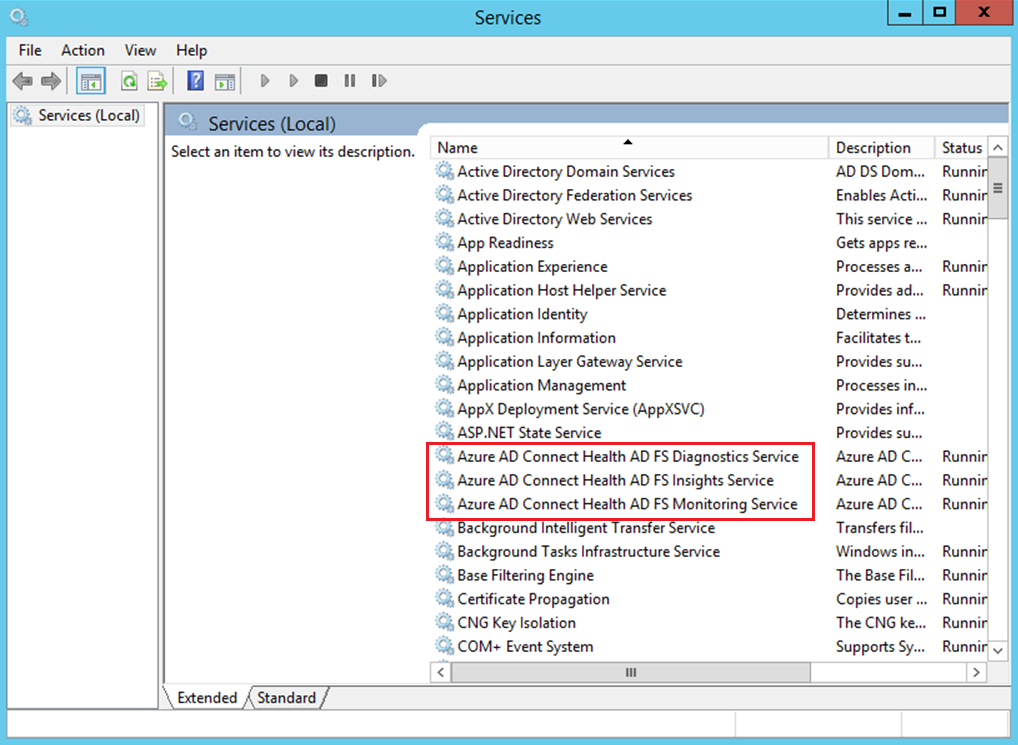

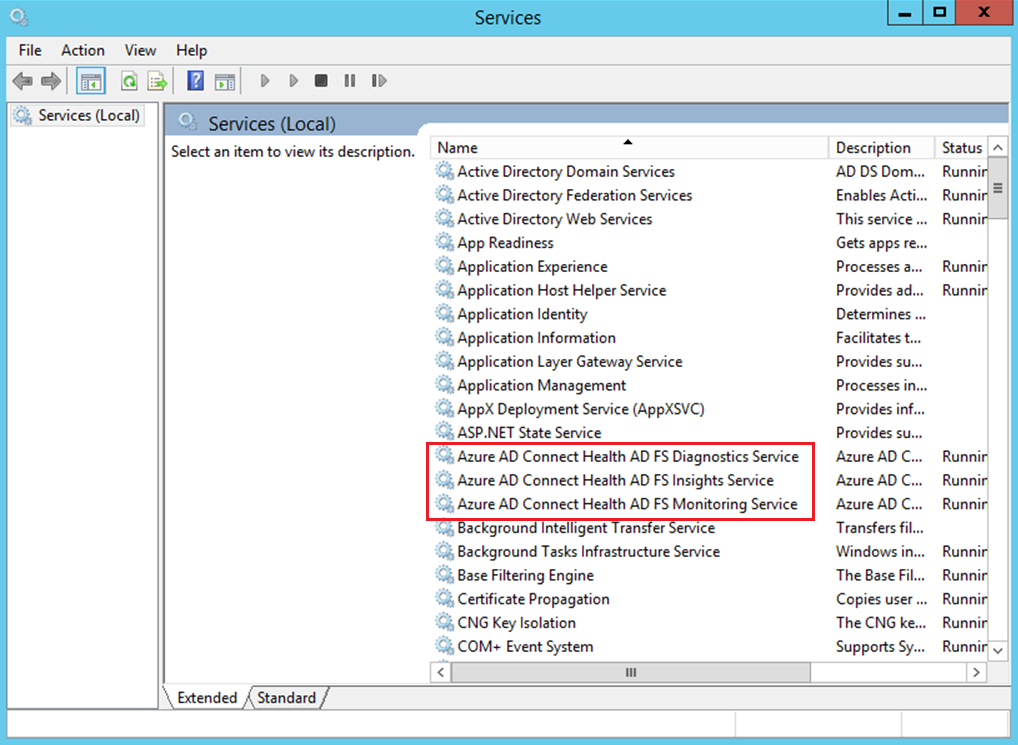

Чтобы убедиться, что агент установлен, найдите следующие службы на сервере. Если вы выполнили настройку, эти службы уже должны работать. В противном случае они не запустятся, пока не будет выполнена настройка.

- Microsoft Entra Подключение Agent Updater

- Агент работоспособности Microsoft Entra Подключение

Примечание.

Помните, что для использования Microsoft Entra ID P1 или P2 необходимо использовать Microsoft Entra Подключение Health. Если у вас нет идентификатора Microsoft Entra ID P1 или P2, вы не можете завершить настройку в Центре администрирования Microsoft Entra. Дополнительные сведения см. на странице требований.

Вручную зарегистрируйте Microsoft Entra Подключение Health для синхронизации

Если после успешной установки Microsoft Entra entra Подключение Health для регистрации агента синхронизации происходит сбой после успешной установки Microsoft Entra Подключение, можно использовать команду PowerShell для ручной регистрации агента.

Внимание

Используйте эту команду PowerShell, только если регистрация агента завершается ошибкой после установки Microsoft Entra Подключение.

Вручную зарегистрируйте агент Microsoft Entra Подключение Health для синхронизации с помощью следующей команды PowerShell. Службы работоспособности Microsoft Entra Подключение начнутся после успешной регистрации агента.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

Команда принимает следующие параметры:

AttributeFiltering:$true(по умолчанию), если Microsoft Entra Подключение не синхронизирует набор атрибутов по умолчанию и настроен для использования отфильтрованного набора атрибутов. Или используйте$false.StagingMode:$false(по умолчанию), если сервер Microsoft Entra Подключение не находится в промежуточном режиме. Если сервер настроен для работы в промежуточном режиме, используйте параметр$true.

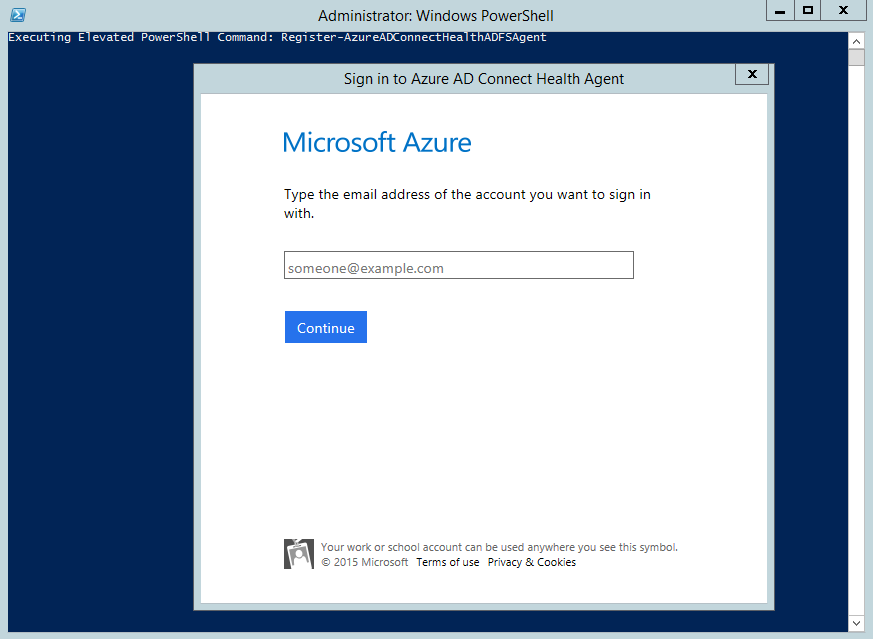

При появлении запроса на проверку подлинности используйте ту же учетную запись глобального Администратор istrator (напримерadmin@domain.onmicrosoft.com), которую вы использовали для настройки Подключение Microsoft Entra.

Установка агента для доменных служб AD

Дважды щелкните скачанный .exe-файл, чтобы начать установку агента. В первом окне выберите Install.

При появлении запроса войдите с помощью учетной записи Microsoft Entra с разрешениями на регистрацию агента. По умолчанию у учетной записи гибридного удостоверения Администратор istrator есть разрешения.

После входа процесс установки завершится и вы можете закрыть окно.

На этом этапе службы агента должны начать автоматически разрешать агенту безопасно отправлять необходимые данные в облачную службу.

Чтобы проверить, установлен ли агент, найдите приведенные ниже службы в контроллере домена. Если вы выполнили настройку, эти службы должны работать. В противном случае они не запустятся, пока не будет выполнена настройка.

- Microsoft Entra Подключение Agent Updater

- Агент работоспособности Microsoft Entra Подключение

Быстрая установка агента на нескольких серверах

Создайте учетную запись пользователя в идентификаторе Microsoft Entra. Защита учетной записи с помощью пароля.

Назначьте роль владельца для этой локальной учетной записи Microsoft Entra в Microsoft Entra Подключение Health с помощью портала. Назначьте роль всем экземплярам службы.

Для установки загрузите файл MSI .exe на локальном контроллере домена.

Запустите указанный ниже скрипт. Замените параметры новой учетной записью пользователя и ее паролем.

AdHealthAddsAgentSetup.exe /quiet AddsMonitoringEnabled=1 SkipRegistration=1 Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Microsoft Azure AD Connect Health Agent\Modules\AdHealthConfiguration" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

По завершении можно удалить доступ к локальной учетной записи, выполнив одну или несколько следующих задач:

- Удалите назначение ролей для локальной учетной записи microsoft Entra Подключение Health.

- Замените пароль для локальной учетной записи.

- Отключите локальную учетную запись Microsoft Entra.

- Удалите локальную учетную запись Microsoft Entra.

Регистрация агента с помощью PowerShell

После установки соответствующего агента setup.exe файл можно зарегистрировать агент с помощью следующих команд PowerShell в зависимости от роли. Откройте PowerShell от имени администратора и выполните соответствующую команду:

Register-MicrosoftEntraConnectHealthAgent

Примечание.

Для регистрации в национальных облаках используйте следующие командные строки:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Эти команды принимают Credential в качестве параметра, чтобы завершить регистрацию неинтерактивно или завершить регистрацию на компьютере с серверным ядром. Имейте в виду следующие факторы:

- Вы можете захватить

Credentialв переменную PowerShell, которая передается в качестве параметра. - Вы можете указать любое удостоверение Microsoft Entra, которое имеет разрешения на регистрацию агентов и не имеет многофакторной проверки подлинности.

- Глобальные администраторы имеют разрешения на регистрацию агентов по умолчанию. Также можно разрешить выполнение этого шага другим пользователям с меньшими привилегиями. Дополнительные сведения см. в разделе Azure RBAC.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Настройка агентов работоспособности Microsoft Entra Подключение для использования прокси-сервера HTTP

Вы можете настроить агенты работоспособности Microsoft Entra Подключение для работы с прокси-сервером HTTP.

Примечание.

Netsh WinHttp set ProxyServerAddressне поддерживается. Чтобы выполнять веб-запросы, агент использует System.Net вместо служб HTTP Windows.- Настроенный прокси-адрес HTTP используется для передачи зашифрованных сообщений HTTPS.

- Прокси-серверы с проверкой подлинности (с помощью HTTPBasic) не поддерживаются.

Изменение конфигурации прокси-сервера агента

Чтобы настроить агент работоспособности Microsoft Entra Подключение для использования прокси-сервера HTTP, можно:

- импортировать имеющиеся параметры прокси-сервера;

- указать адреса прокси-сервера вручную;

- очистить имеющуюся конфигурацию прокси-сервера.

Примечание.

Чтобы обновить параметры прокси-сервера, необходимо перезапустить все службы агента Microsoft Entra Подключение Health. Чтобы перезапустить все агенты, выполните следующую команду:

Restart-Service AzureADConnectHealthAgent*

Импорт имеющихся параметров прокси-сервера

Параметры прокси-сервера HTTP можно импортировать в Интернет Обозреватель, чтобы агенты работоспособности Microsoft Entra Подключение могли использовать эти параметры. Для этого на каждом сервере с работающим агентом работоспособности выполните следующую команду PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

Вы можете импортировать параметры прокси-сервера WinHTTP, чтобы агенты работоспособности Microsoft Entra Подключение могли использовать их. Для этого на каждом сервере с работающим агентом работоспособности выполните следующую команду PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Задание адресов прокси-сервера в ручном режиме

Прокси-сервер можно задать в ручном режиме. Для этого на каждом сервере с работающим агентом работоспособности выполните следующую команду PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Приведем пример:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

В этом примере:

- Параметр

addressможет быть именем сервера, разрешимым в DNS, или адресом IPv4. - Значение

portможно опустить. Если это сделать, 443 является портом по умолчанию.

Очистка текущей конфигурации прокси-сервера

Чтобы очистить текущую конфигурацию прокси-сервера, выполните следующую команду:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Считывание текущих параметров прокси-сервера

Текущие параметры прокси-сервера можно считать с помощью следующей команды:

Get-MicrosoftEntraConnectHealthProxySettings

Проверка подключения к службе работоспособности Microsoft Entra Подключение

Иногда агент работоспособности Microsoft Entra Подключение теряет подключение к службе работоспособности Microsoft Entra Подключение Health. Причины этой потери подключения могут включать проблемы сети, проблемы с разрешениями и различные другие проблемы.

Если агент не может отправлять данные в службу работоспособности Microsoft Entra Подключение в течение более двух часов, на портале появится следующее оповещение: служба работоспособности данные не актуальны.

Вы можете узнать, может ли затронутый агент Microsoft Entra Подключение Health отправлять данные в службу работоспособности Microsoft Entra Подключение, выполнив следующую команду PowerShell:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

В настоящее время параметр Role принимает следующие значения:

ADFSSyncADDS

Примечание.

Чтобы использовать средство подключения, сначала необходимо зарегистрировать агента. Если вы не можете завершить регистрацию агента, убедитесь, что выполнены все требования для Microsoft Entra Подключение Health. По умолчанию подключение проверяется в процессе регистрации агента.

Следующие шаги

Ознакомьтесь с указанными ниже статьями по этой теме.

- Microsoft Entra Подключение Health

- Операции microsoft Entra Подключение Health

- Использование Microsoft Entra Подключение Health с AD FS

- Использование Microsoft Entra Подключение Health для синхронизации

- Использование Microsoft Entra Подключение Health с доменными службами AD

- Вопросы и ответы о работоспособности Microsoft Entra Подключение

- Журнал версий microsoft Entra Подключение Health

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по