Порты и протоколы, необходимые для гибридной идентификации

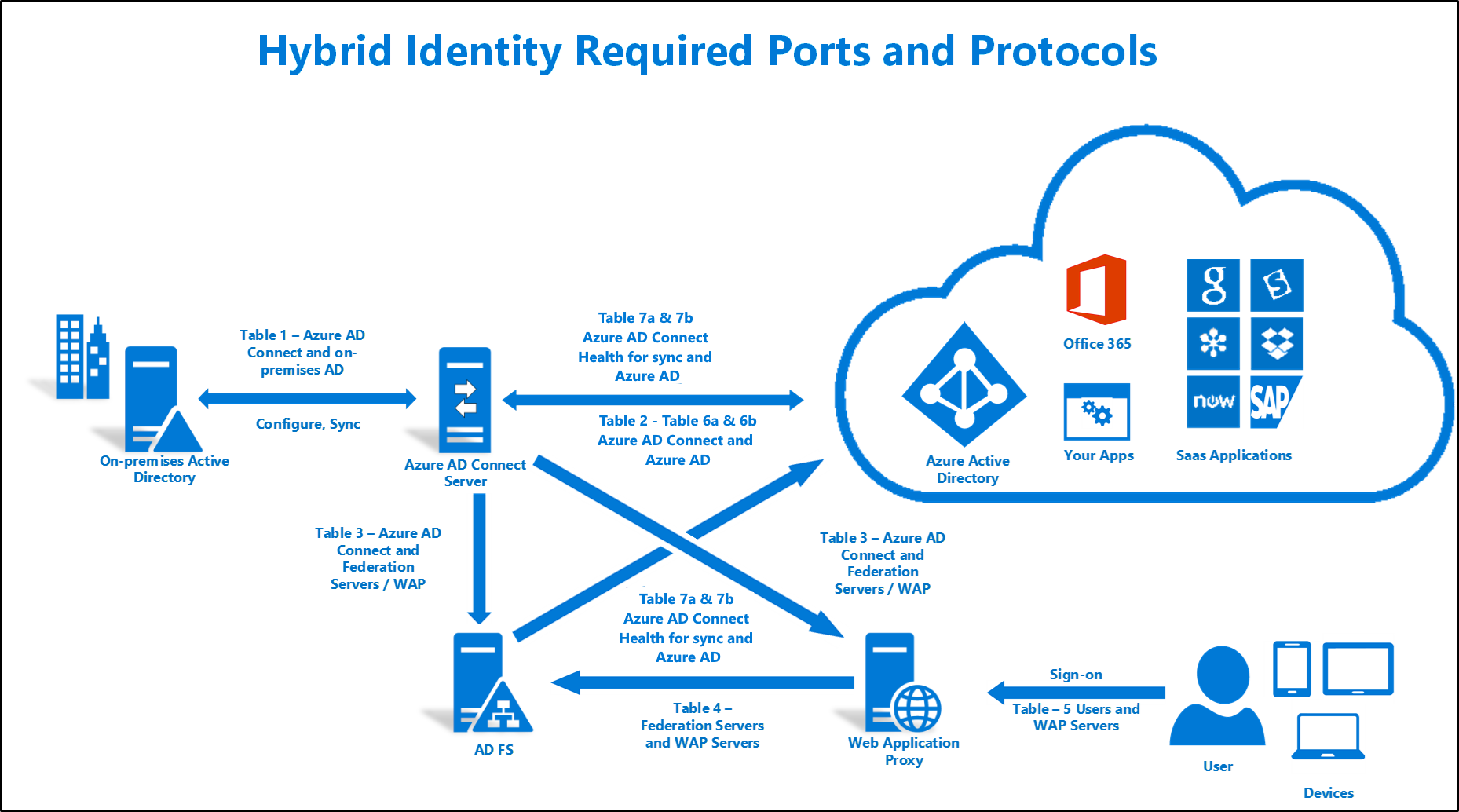

Следующий документ представляет собой технический справочник по портам и протоколам, которые необходимы для реализации решения для гибридной идентификации. Используйте приведенный ниже рисунок и соответствующую таблицу.

Таблица 1. Microsoft Entra Подключение и локальная служба AD

В этой таблице описываются порты и протоколы, необходимые для обмена данными между сервером Microsoft Entra Подключение и локальным AD.

| Протокол | Порты | Description |

|---|---|---|

| DNS | 53 (TCP или UDP) | Поиски DNS в лесу назначения. |

| Kerberos | 88 (TCP или UDP) | Проверка подлинности Kerberos для леса AD. |

| MS-RPC | 135 (TCP) | Используется во время начальной настройки мастера Microsoft Entra Подключение при привязке к лесу AD, а также во время синхронизации паролей. |

| LDAP | 389 (TCP или UDP) | Используется для импорта данных из AD. Данные шифруются с помощью функции подписи и запечатывания Kerberos. |

| SMB | 445 (TCP) | Используется функцией простого единого входа для создания учетной записи компьютера в лесу AD и во время обратной записи паролей. Дополнительные сведения см. в статье Изменение пароля учетной записи пользователя. |

| LDAP или SSL | 636 (TCP или UDP) | Используется для импорта данных из AD. Передача данных подписывается и шифруется. Используется только с SSL. |

| RPC | 49152- 65535 (произвольные верхние порты RPC) (TCP) | Используется во время начальной настройки Microsoft Entra Подключение при привязке к лесам AD и во время синхронизации паролей. Если динамический порт был изменен, необходимо открыть этот порт. Дополнительную информацию см. в статьях базы знаний KB929851, KB832017 и KB224196. |

| WinRM | 5985 (TCP) | Используется только при установке AD FS с gMSA мастером Microsoft Entra Подключение |

| Веб-службы AD DS | 9389 (TCP) | Используется только при установке AD FS с gMSA мастером Microsoft Entra Подключение |

| Глобальный каталог | 3268 (TCP) | Используется функцией простого единого входа для запроса глобального каталога в лесу перед созданием учетной записи компьютера в домене. |

Таблица 2. Идентификатор Microsoft Entra Подключение и Microsoft Entra

В этой таблице описываются порты и протоколы, необходимые для обмена данными между сервером Microsoft Entra Подключение и идентификатором Microsoft Entra.

| Протокол | Порты | Description |

|---|---|---|

| HTTP | 80 (TCP) | Используется для скачивания CRL (списки отзыва сертификатов) для проверки сертификатов TLS/SSL. |

| HTTPS | 443 (TCP) | Используется для синхронизации с идентификатором Microsoft Entra. |

Список URL-адресов и IP-адресов, которые необходимо открыть в брандмауэре, см. в разделе URL-адреса Office 365 и диапазоны IP-адресов, а также устранение неполадок с подключением Microsoft Entra Подключение.

Таблица 3. Microsoft Entra Подключение и серверы федерации AD FS/WAP

В этой таблице описываются порты и протоколы, необходимые для обмена данными между сервером Microsoft Entra Подключение и серверами федерации AD FS или WAP.

| Протокол | Порты | Description |

|---|---|---|

| HTTP | 80 (TCP) | Используется для скачивания CRL (списки отзыва сертификатов) для проверки сертификатов TLS/SSL. |

| HTTPS | 443 (TCP) | Используется для синхронизации с идентификатором Microsoft Entra. |

| WinRM | 5985 | Прослушиватель WinRM |

Таблица 4. Серверы WAP и серверы федерации

В этой таблице описываются порты и протоколы, необходимые для взаимодействия между серверами федерации и серверами WAP.

| Протокол | Порты | Description |

|---|---|---|

| HTTPS | 443 (TCP) | Используется для проверки подлинности. |

Таблица 5. WAP и пользователи

В этой таблице описываются порты и протоколы, необходимые для взаимодействия между пользователями и серверами WAP.

| Протокол | Порты | Description |

|---|---|---|

| HTTPS | 443 (TCP) | Используется для проверки подлинности устройств. |

| TCP | 49443 (TCP) | Используется для проверки подлинности с помощью сертификата. |

Таблицы 6a и 6b. Сквозная аутентификация с помощью единого входа (SSO) и синхронизация хэша паролей с помощью единого входа (SSO)

В следующих таблицах описываются порты и протоколы, необходимые для обмена данными между microsoft Entra Подключение и идентификатором Microsoft Entra.

Таблица 6a. Сквозная аутентификация с помощью SSO

| Протокол | Порты | Description |

|---|---|---|

| HTTP | 80 (TCP) | Используется для скачивания CRL (списки отзыва сертификатов) для проверки сертификатов TLS/SSL. Оно также требуется для правильной работы автоматического обновления соединителя. |

| HTTPS | 443 (TCP) | Используется для включения и отключения функции, регистрации соединителей, загрузки обновлений соединителя и обработки всех запросов пользователей на вход. |

Кроме того, Microsoft Entra Подключение должны иметь возможность выполнять прямые IP-подключения к диапазонам IP-адресов центра обработки данных Azure.

Таблица 6b. Синхронизация хэша паролей с помощью SSO

| Протокол | Порты | Description |

|---|---|---|

| HTTPS | 443 (TCP) | Используется для включения регистрации единого входа (требуется только для процесса регистрации единого входа). |

Кроме того, Microsoft Entra Подключение должны иметь возможность выполнять прямые IP-подключения к диапазонам IP-адресов центра обработки данных Azure. Опять же, это необходимо только для процесса регистрации единого входа.

Таблица 7a и 7b — агент работоспособности Microsoft Entra Подключение для (AD FS/Sync) и идентификатор Microsoft Entra

В следующих таблицах описываются конечные точки, порты и протоколы, необходимые для обмена данными между агентами Работоспособности Microsoft Entra Подключение и идентификатором Microsoft Entra.

Таблица 7a. Порты и протоколы для агента работоспособности Microsoft Entra Подключение для (AD FS/Sync) и идентификатора Microsoft Entra

В этой таблице описаны следующие исходящие порты и протоколы, необходимые для обмена данными между агентами Microsoft Entra Подключение Health и идентификатором Microsoft Entra.

| Протокол | Порты | Description |

|---|---|---|

| Служебная шина Azure | 5671 (TCP) | Используется для отправки сведений о работоспособности в идентификатор Microsoft Entra. (рекомендуется, но не требуется в последних версиях) |

| HTTPS | 443 (TCP) | Используется для отправки сведений о работоспособности в идентификатор Microsoft Entra. (восстановление размещения) |

Если порт 5671 заблокирован, агент возвращается к 443, но рекомендуется использовать 5671. Эта конечная точка не требуется в последней версии агента. Для последних версий агента работоспособности Microsoft Entra Подключение требуется только порт 443.

7b. Конечные точки для агента работоспособности Microsoft Entra Подключение для (AD FS/Sync) и идентификатора Microsoft Entra

Список конечных точек см. в разделе "Требования" для агента Microsoft Entra Подключение Health.