Руководство по настройке простого входа F5 BIG-IP для единого входа в SAP ERP

Из этой статьи вы узнаете, как защитить SAP ERP с помощью идентификатора Microsoft Entra ID с помощью клавиши F5 BIG-IP Easy Button 16.1. Интеграция BIG-IP с идентификатором Microsoft Entra ID имеет множество преимуществ:

- Модель "Никому не доверяй" для удаленной работы

- Что представляет собой условный доступ?

- Единый вход между опубликованными службами Microsoft Entra ID и BIG-IP

- Управление удостоверениями и доступом из Центра администрирования Microsoft Entra

Подробнее:

- Интеграция F5 BIG-IP с идентификатором Microsoft Entra

- Включите единый вход для корпоративного приложения.

Описание сценария

Этот сценарий включает приложение SAP ERP с помощью проверки подлинности Kerberos для управления доступом к защищенному содержимому.

Устаревшие приложения не имеют современных протоколов для поддержки интеграции с идентификатором Microsoft Entra. Модернизация является дорогостоящим, требует планирования и приводит к потенциальному риску простоя. Вместо этого используйте контроллер доставки приложений F5 BIG-IP (ADC), чтобы преодолеть разрыв между устаревшим приложением и современной плоскостей управления идентификаторами путем перехода протокола.

Big-IP перед приложением включает наложение службы с помощью предварительной проверки подлинности Microsoft Entra и единого входа на основе заголовков. Эта конфигурация улучшает общую безопасность приложений.

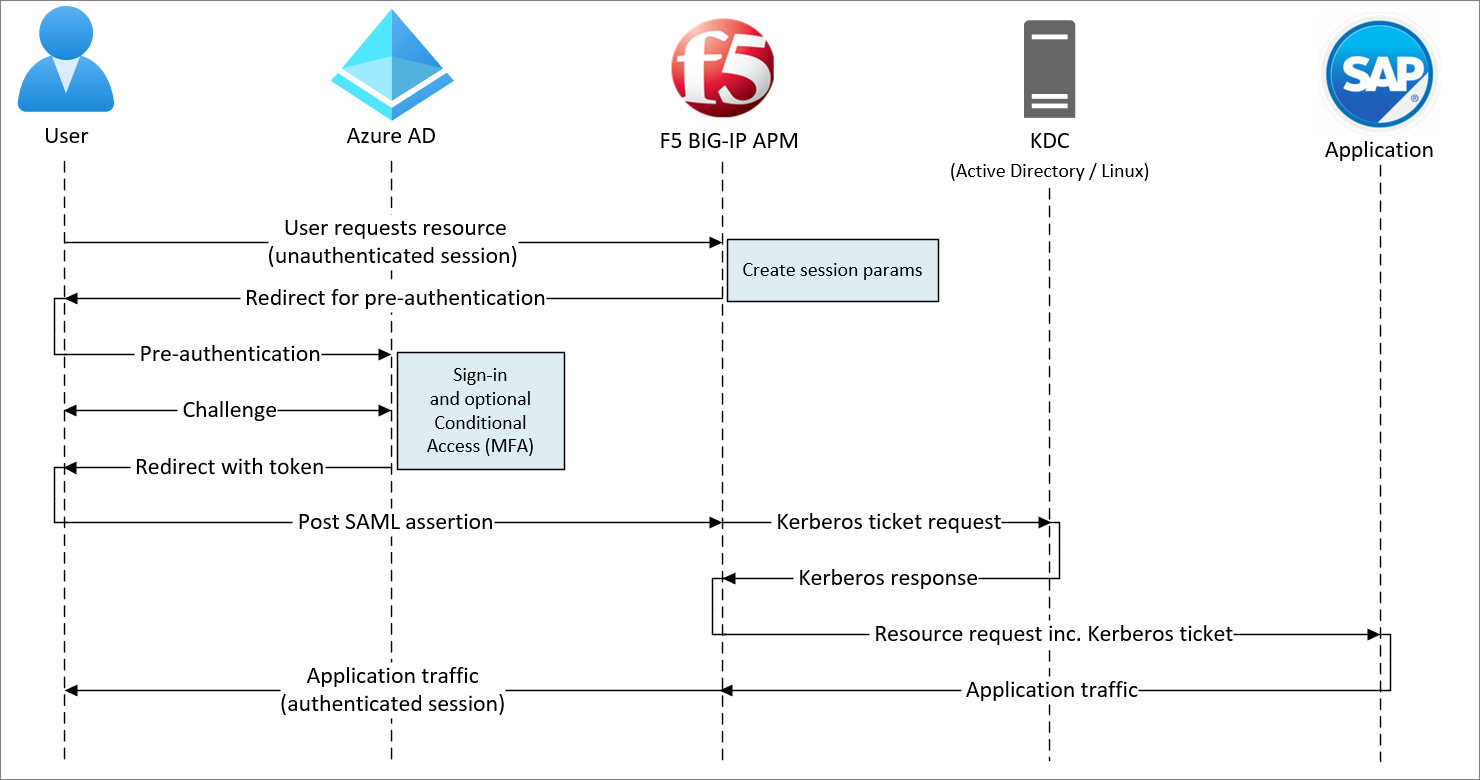

Архитектура сценария

Решение для безопасного гибридного доступа (SHA) содержит следующие компоненты:

- Приложение SAP ERP — опубликованная служба BIG-IP, защищенная Microsoft Entra SHA

- Идентификатор Microsoft Entra — поставщик удостоверений языка разметки утверждений безопасности (SAML), который проверяет учетные данные пользователя, условный доступ и единый вход на основе SAML в BIG-IP

- BIG-IP — обратный прокси-сервер и поставщик служб SAML (SP) в приложение. Делегирование проверки подлинности BIG-IP для поставщика удостоверений SAML затем выполняет единый вход на основе заголовков в службу SAP.

SHA поддерживает потоки, инициированные поставщиком услуг и поставщиком удостоверений. На следующем рисунке показан поток, инициированный поставщиком службы.

- Пользователь подключается к конечной точке приложения (BIG-IP).

- Политика доступа APM BIG-IP перенаправляет пользователя на идентификатор Microsoft Entra ID (SAML IdP)

- Идентификатор Microsoft Entra ID предварительно проходит проверку подлинности пользователя и применяет примененные политики условного доступа

- Пользователь перенаправляется на BIG-IP (SAML SP) и единый вход возникает с выданным токеном SAML

- BIG-IP-запрашивает билет Kerberos у KDC

- BIG-IP отправляет запрос в серверное приложение с билетом Kerberos на единый вход

- Приложение авторизует запрос и возвращает полезные данные.

Необходимые компоненты

- Бесплатная учетная запись Microsoft Entra ID Free или более поздняя

- Если у вас нет учетной записи Azure, получите бесплатную учетную запись Azure.

- Большой IP-адрес или виртуальный выпуск BIG-IP (VE) в Azure

- Любая из следующих лицензий F5 BIG-IP:

- Пакет F5 BIG-IP® Best

- Отдельная лицензия F5 BIG-IP APM

- Дополнительная лицензия F5 BIG-IP APM на имеющийся BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-дневная лицензия на полную пробную версию BIG-IP.

- Удостоверения пользователей, синхронизированные из локального каталога с идентификатором Microsoft Entra ID, или созданные в идентификаторе Microsoft Entra и перетекаются обратно в локальный каталог.

- Одна из следующих ролей: глобальный администратор, администратор облачных приложений или администратор приложений.

- Ssl-веб-сертификат для публикации служб по протоколу HTTPS или использования сертификатов BIG-IP по умолчанию для тестирования

- Среда SAP ERP, настроенная для проверки подлинности Kerberos

Методы настройки BIG-IP

В этом руководстве используется интерактивная конфигурация 16.1 с шаблоном easy Button. С помощью кнопки Easy администраторы не переходят между идентификатором Microsoft Entra и BIG-IP, чтобы включить службы для SHA. Мастер интерактивной настройки APM и Microsoft Graph обрабатывают развертывание и управление политиками. Эта интеграция гарантирует, что приложения поддерживают федерацию удостоверений, единый вход и условный доступ.

Примечание.

Замените примеры строк или значений в этом руководстве этими строками в вашей среде.

Регистрация Easy Button

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Прежде чем клиент или служба обращается к Microsoft Graph, платформа удостоверений Майкрософт должен доверять ему.

См. краткое руководство. Регистрация приложения с помощью платформа удостоверений Майкрософт

Зарегистрируйте клиент Easy Button в идентификаторе Microsoft Entra ID, а затем можно установить доверие между экземплярами SAML SP опубликованного приложения BIG-IP и идентификатором Microsoft Entra в качестве поставщика удостоверений SAML.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к регистрации приложений> удостоверений>Регистрация приложений> New.

Введите имя нового приложения.

В учетных записях в этом каталоге организации укажите, кто может использовать приложение.

Выберите Зарегистрировать.

Перейдите к разрешениям API.

Авторизуйте следующие разрешения приложения Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Предоставьте согласие администратора для вашей организации.

В сертификатах и секретах создайте новый секрет клиента.

Обратите внимание, что секрет будет использоваться позже.

В обзоре обратите внимание на идентификатор клиента и идентификатор клиента.

Настройка простой кнопки

- Инициируйте интерактивную конфигурацию APM.

- Запустите шаблон Easy Button.

- В браузере войдите в консоль управления F5 BIG-IP.

- Перейдите к интеграции Microsoft с помощью интерактивной конфигурации>.>

- Выберите приложение Microsoft Entra.

- Просмотрите список конфигураций.

- Выберите Далее.

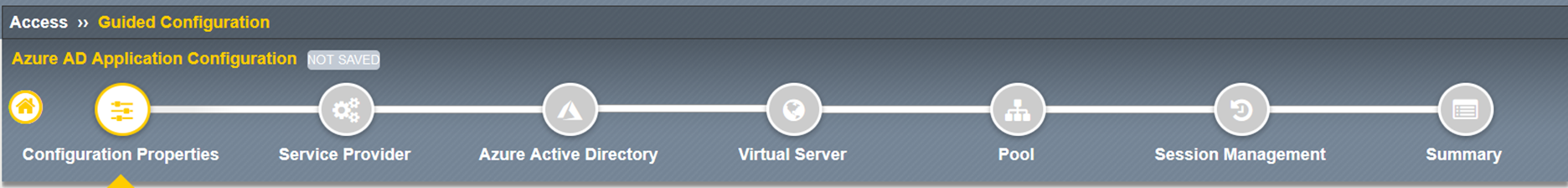

- Следуйте последовательности конфигурации в разделе "Конфигурация приложения Microsoft Entra".

Свойства конфигурации

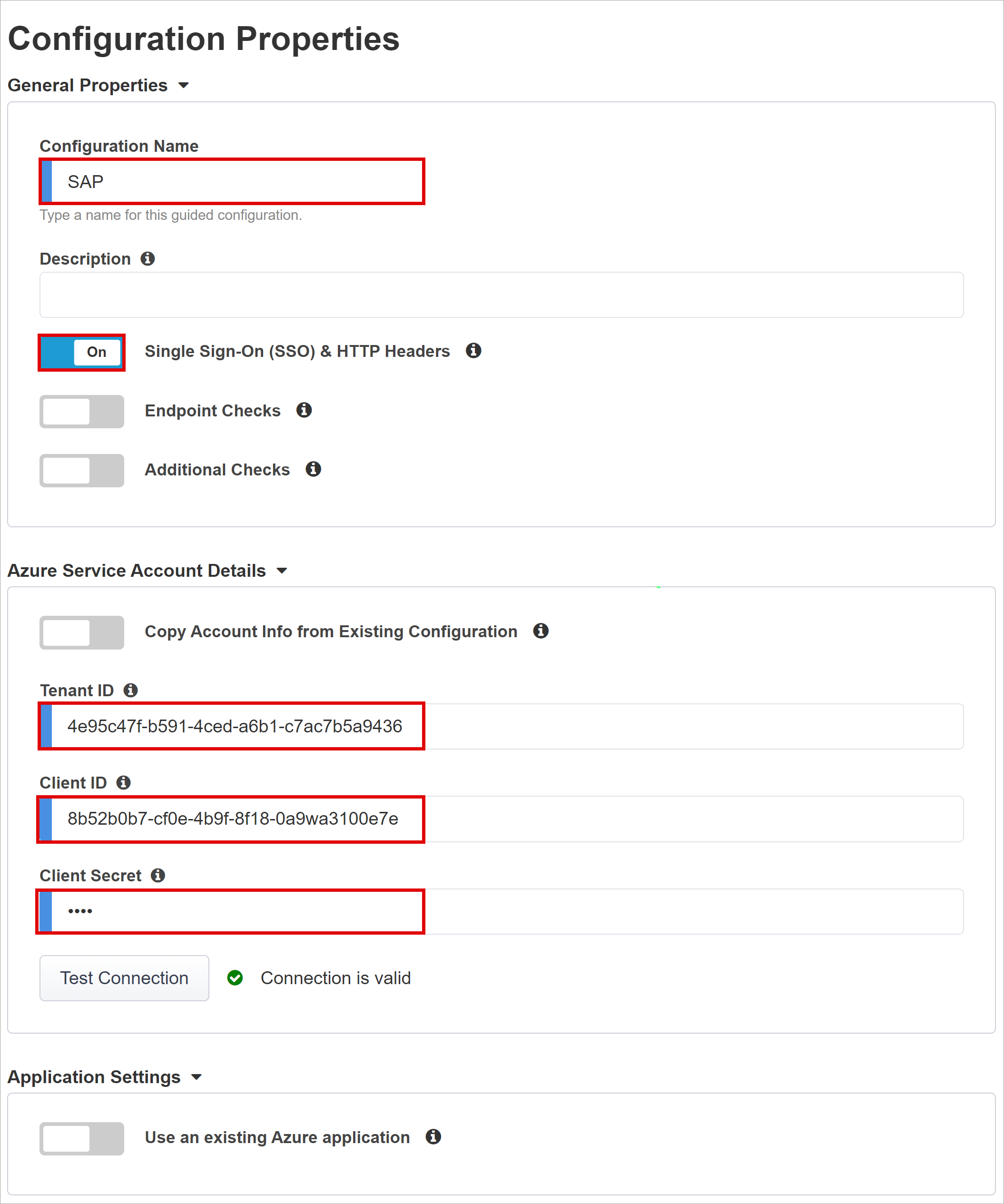

Вкладка "Свойства конфигурации" содержит свойства учетной записи службы и создает конфигурацию приложения BIG-IP и объект единого входа. Раздел сведений о учетной записи службы Azure представляет клиент, зарегистрированный в качестве приложения, в клиенте Microsoft Entra. Используйте параметры клиента OAuth BIG-IP для отдельной регистрации samL SP в клиенте со свойствами единого входа. Easy Button делает это действие для служб BIG-IP, опубликованных и включенных для SHA.

Примечание.

Некоторые параметры являются глобальными и могут использоваться повторно для публикации дополнительных приложений.

Введите имя конфигурации. Уникальные имена отличают конфигурации Easy Button.

Для заголовков единого входа и HTTP нажмите кнопку "Вкл.".

Для идентификатора клиента, идентификатора клиента и секрета клиента введите идентификатор клиента, идентификатор клиента и секрет клиента, который вы указали во время регистрации клиента.

Выберите Проверить подключение. Это действие подтверждает подключение BIG-IP к клиенту.

Выберите Далее.

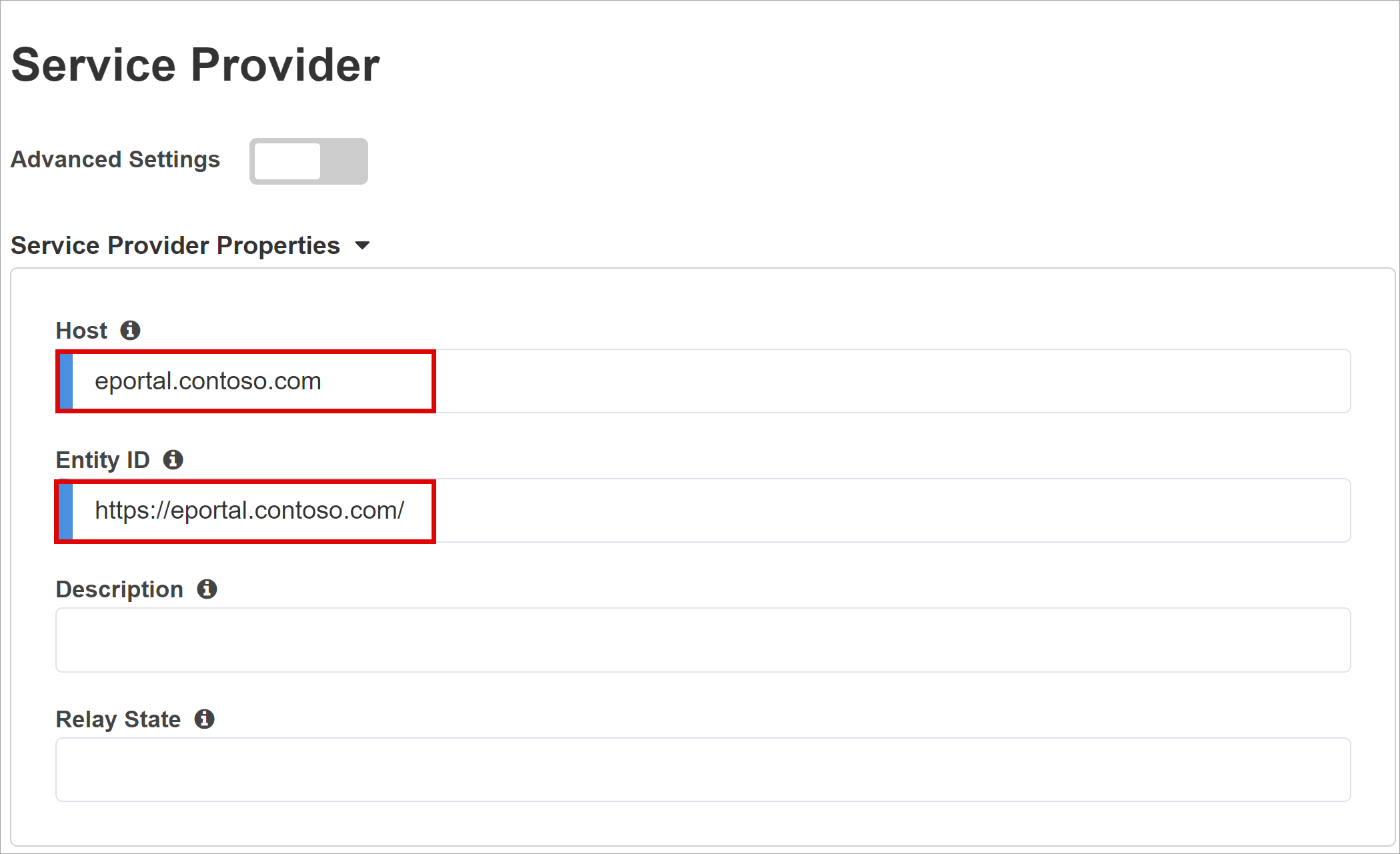

Поставщик услуг

Используйте параметры поставщика услуг, чтобы определить свойства экземпляра SAML SP приложения, защищенного SHA.

Для узла введите полное доменное имя (FQDN) приложения, защищенного.

Для идентификатора сущности введите идентификатор Microsoft Entra ID, который используется для идентификации samL SP, запрашивающей токен.

(Необязательно) Используйте Параметры безопасности, чтобы указать идентификатор Microsoft Entra ID, который шифрует утверждения SAML. Утверждения, зашифрованные между идентификатором Microsoft Entra ID и APM BIG-IP, повышают уверенность в том, что маркеры содержимого не перехватываются и не скомпрометированы.

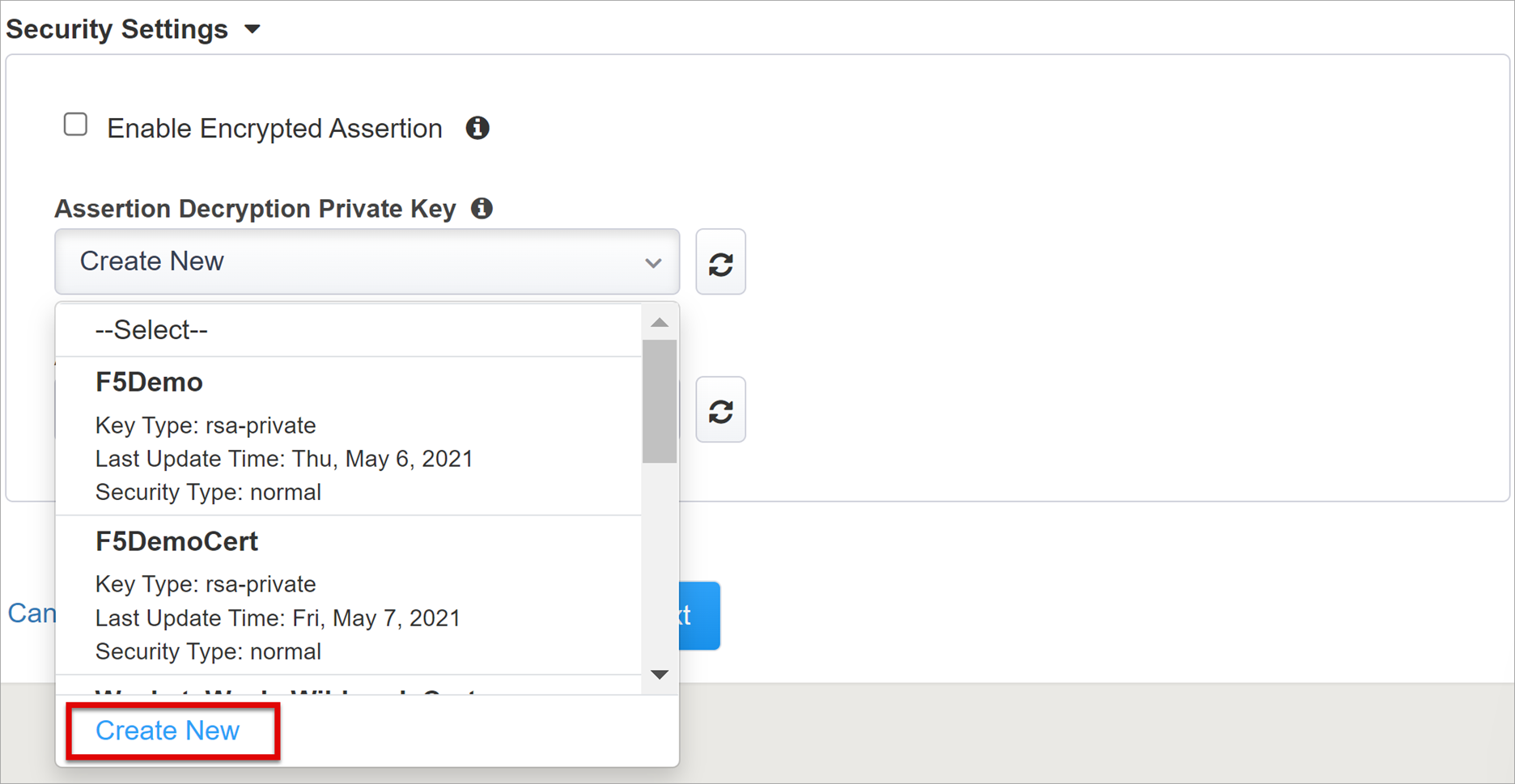

В закрытом ключе расшифровки утверждений выберите "Создать".

Нажмите ОК.

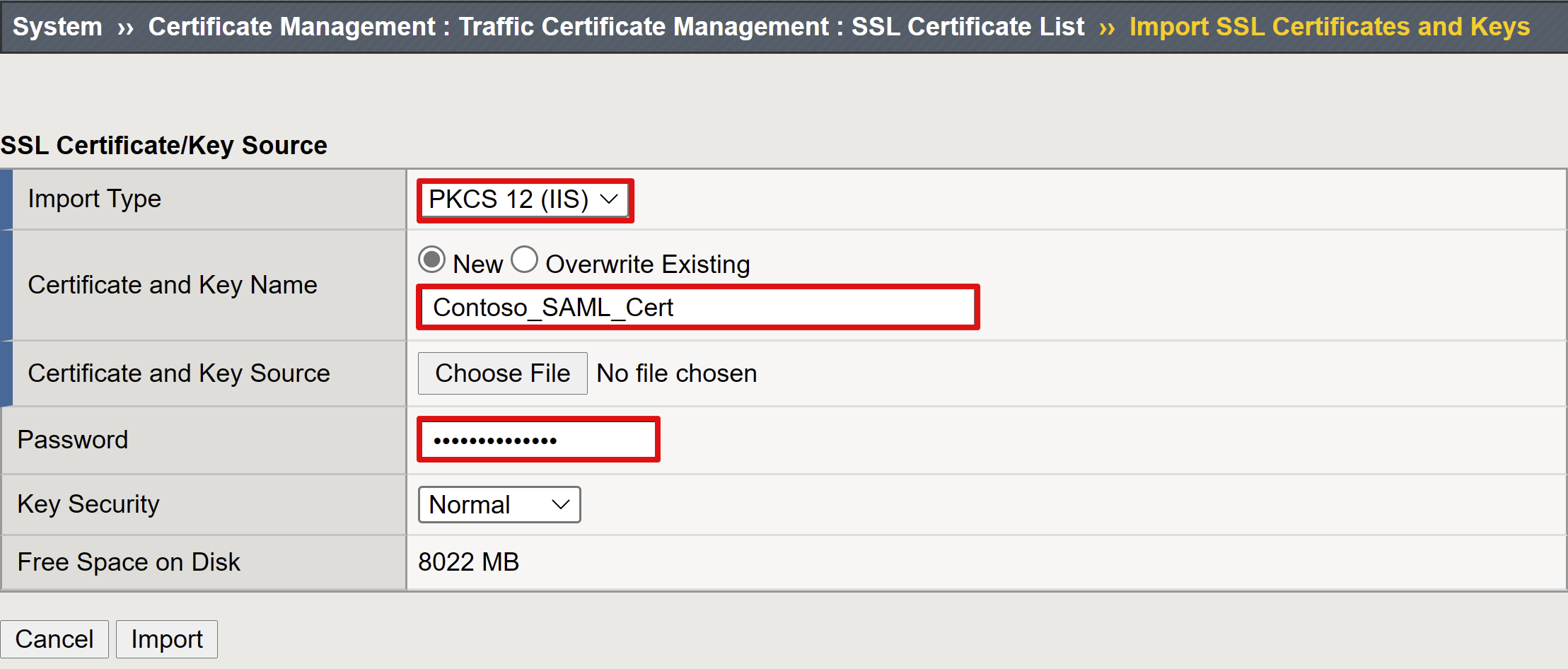

Диалоговое окно импорта SSL-сертификата и ключей отображается на новой вкладке.

Чтобы импортировать сертификат и закрытый ключ, выберите PKCS 12 (IIS).

Закройте вкладку браузера, чтобы вернуться на главную вкладку.

Для включения зашифрованного утверждения проверка поле.

Если вы включили шифрование, в списке закрытых ключей утверждения расшифровки выберите закрытый ключ для сертификата BIG-IP APM, который используется для расшифровки утверждений Microsoft Entra.

Если вы включили шифрование, в списке сертификатов расшифровки утверждений выберите сертификат BIG-IP, отправленный в идентификатор Microsoft Entra, чтобы зашифровать выданные утверждения SAML.

Microsoft Entra ID

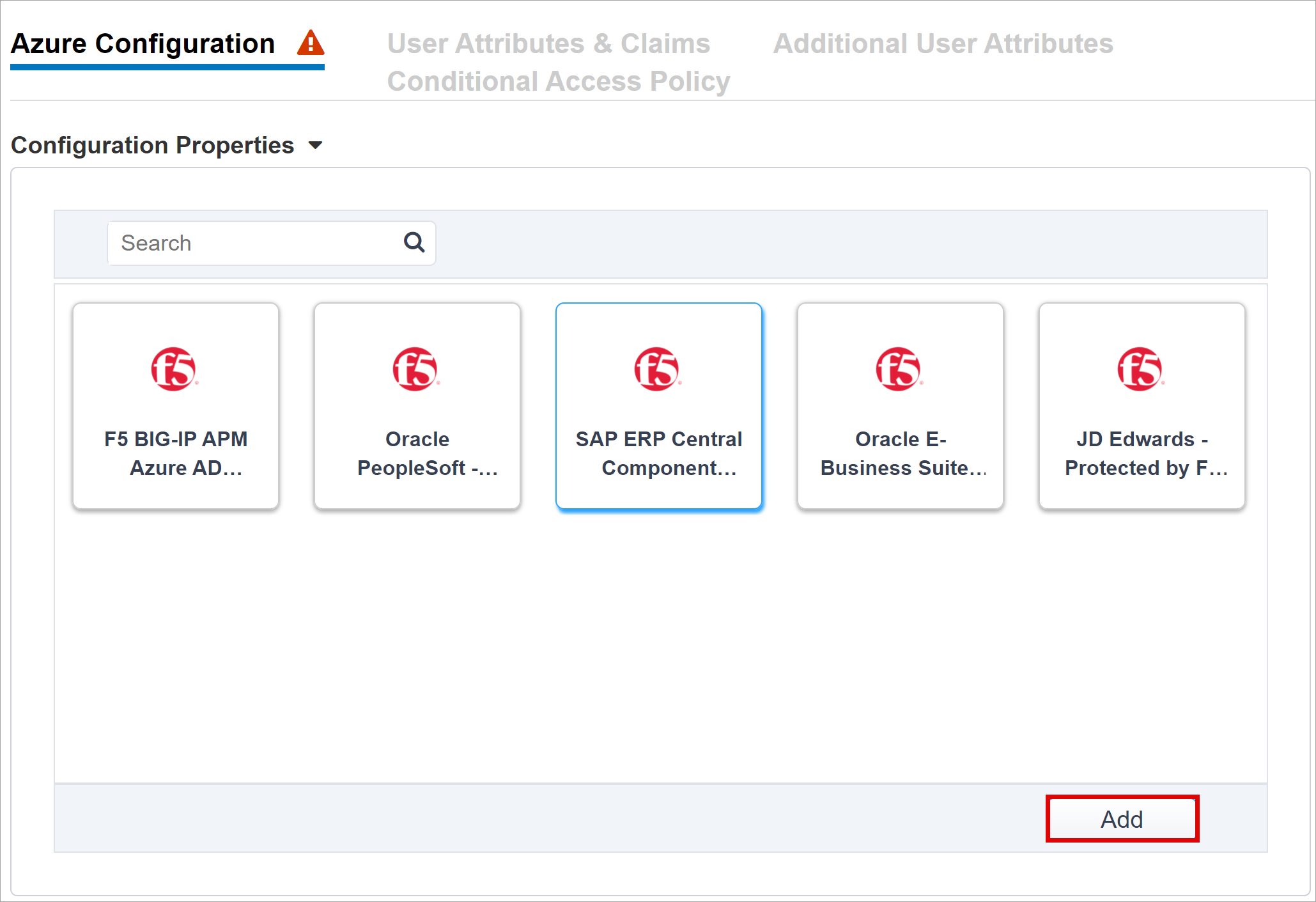

Easy Button содержит шаблоны приложений для Oracle Люди Soft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP и универсального шаблона SHA.

Чтобы начать настройку Azure, выберите "Добавить компонент > SAP ERP Central".

Примечание.

Сведения в следующих разделах можно использовать при настройке нового приложения BIG-IP SAML в клиенте Microsoft Entra.

Конфигурация Azure

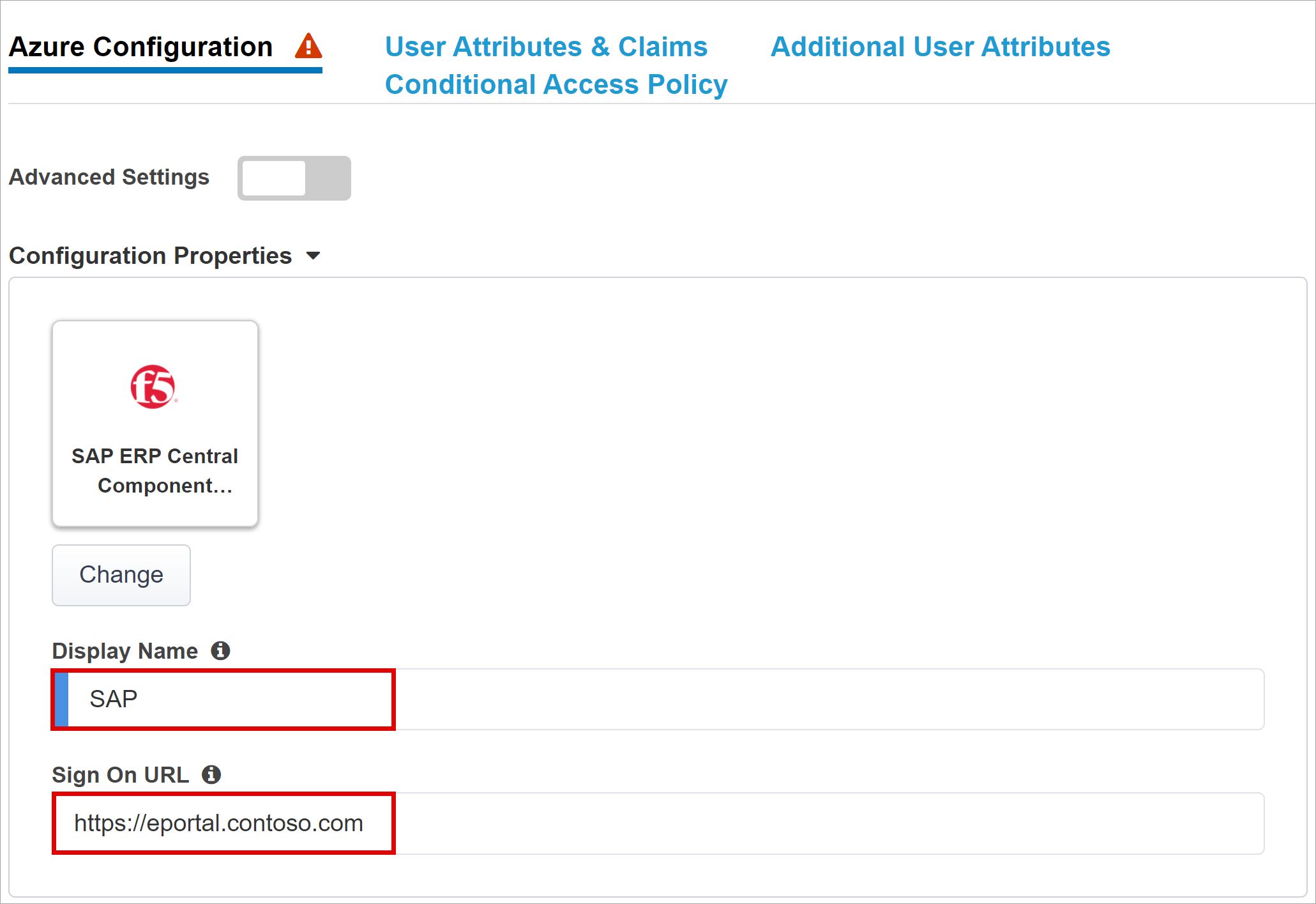

Для отображаемого имени введите приложение BIG-IP, создаваемое в клиенте Microsoft Entra. Имя отображается на значке на портале Мои приложения.

(Необязательно) оставьте URL-адрес входа (необязательно) пустым.

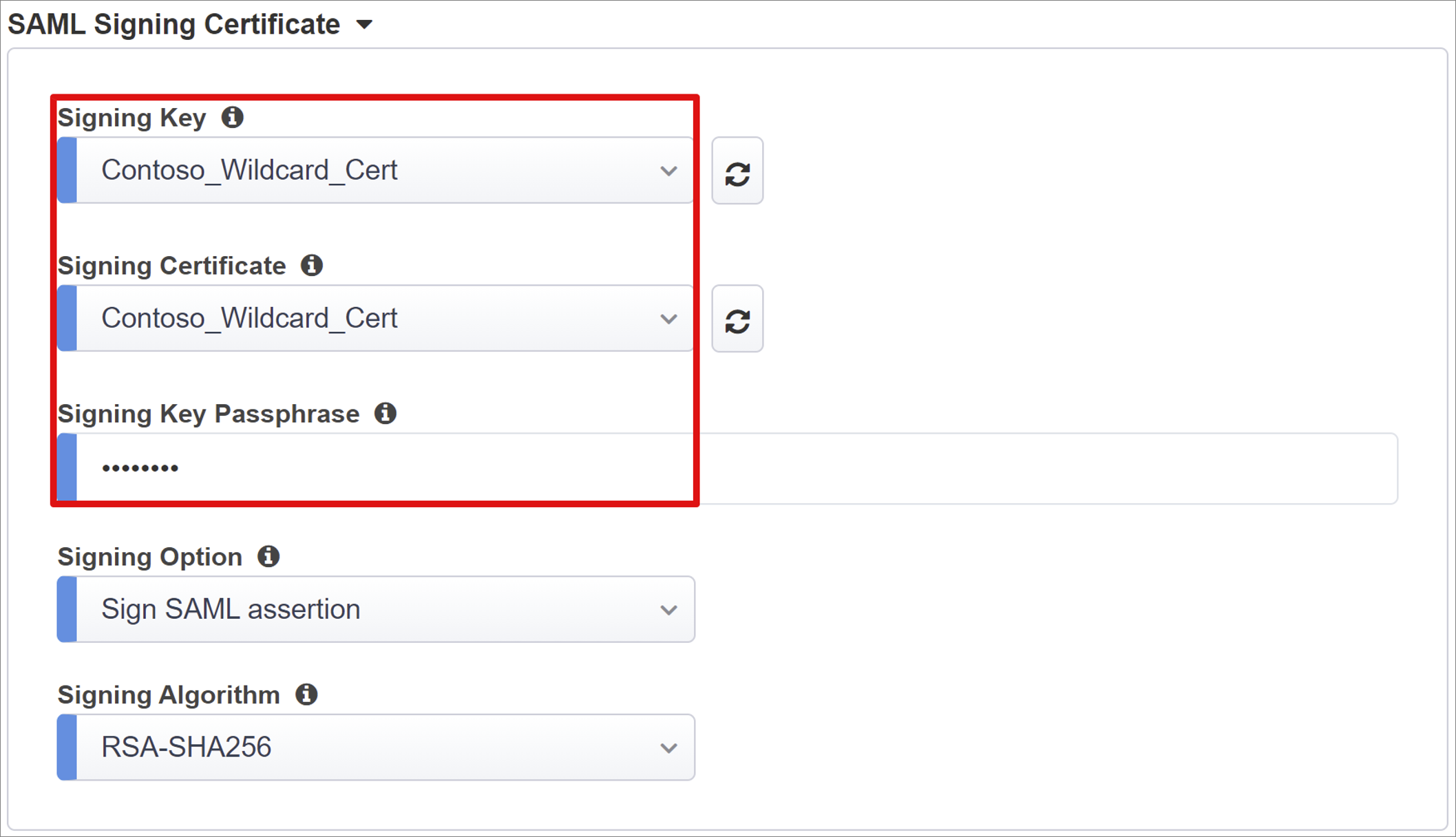

Рядом с ключом подписывания выберите обновление.

Выберите сертификат подписи. Это действие находит введенный сертификат.

Для парольной фразы ключа подписи введите пароль сертификата.

(Необязательно) Включите параметр подписывания. Этот параметр гарантирует, что BIG-IP принимает маркеры и утверждения, подписанные идентификатором Microsoft Entra

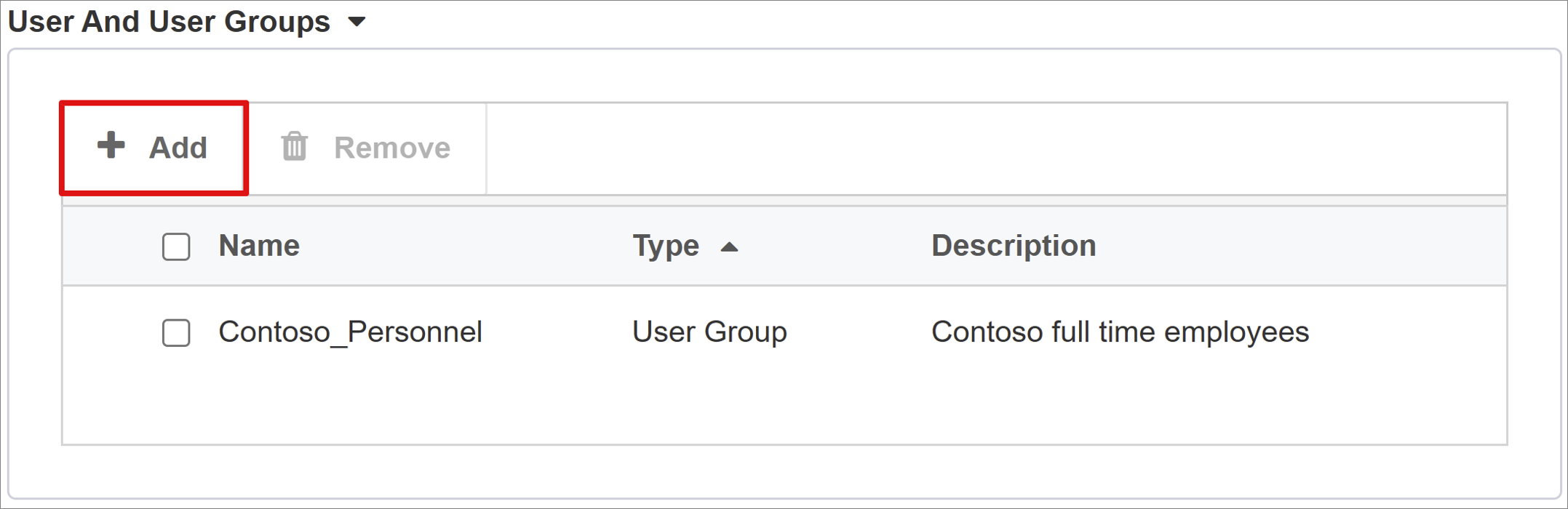

Группы пользователей и пользователей динамически запрашиваются из клиента Microsoft Entra. Группы помогают авторизовать доступ к приложению.

Добавьте пользователя или группу для тестирования, в противном случае доступ запрещен.

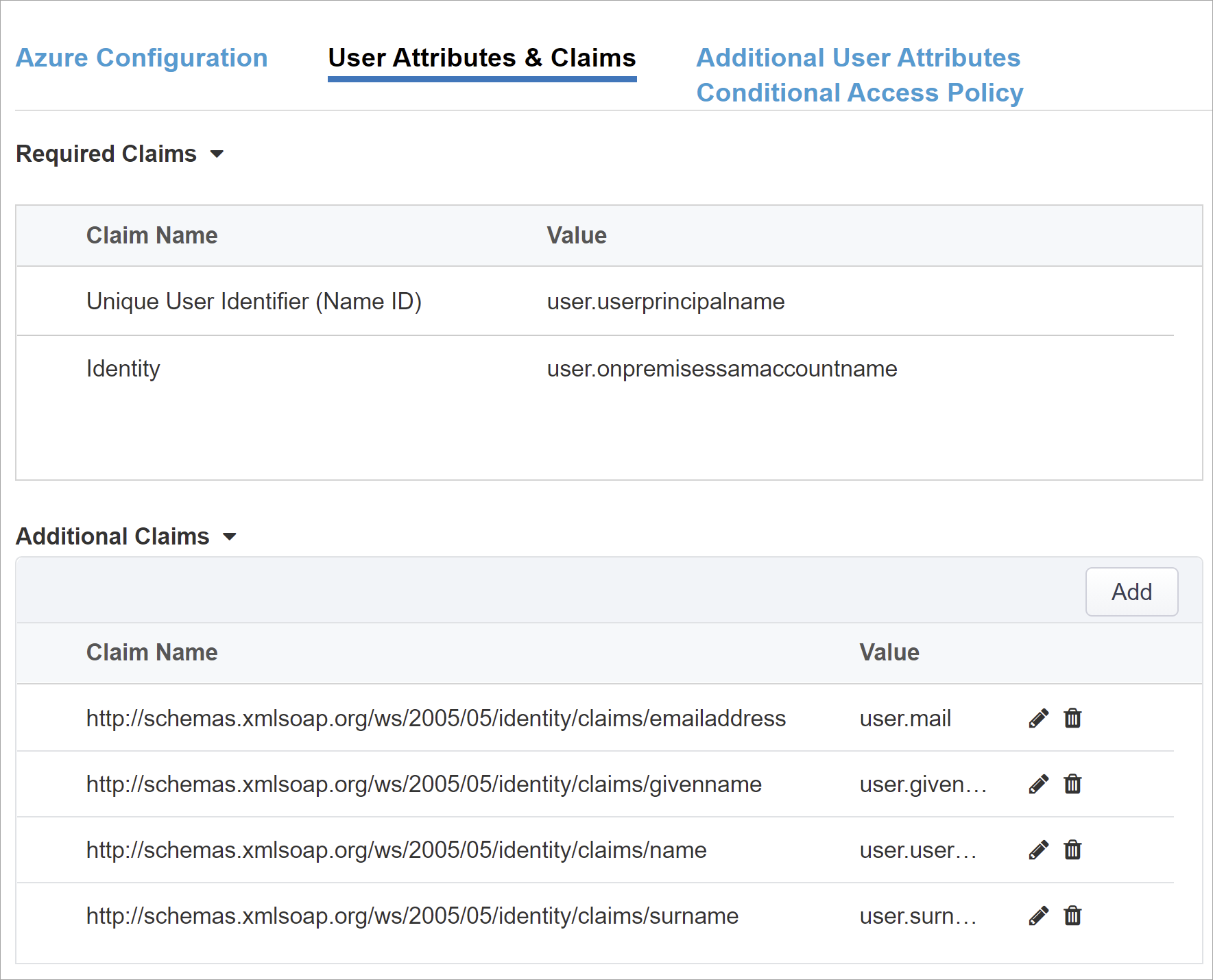

Утверждения и атрибуты пользователя

Когда пользователи проходят проверку подлинности в идентификаторе Microsoft Entra, он выдает токен SAML с утверждениями и атрибутами по умолчанию, определяющими пользователя. На вкладке "Атрибуты пользователя" и "Утверждения" отображаются утверждения по умолчанию, которые будут выдаваться для нового приложения. Используйте его для настройки дополнительных утверждений.

Это руководство основано на суффиксе домена .com, используемом внутри и вне страны. Для реализации функционального единого входа Kerberos (KCD) не требуются другие атрибуты.

Вы можете включить дополнительные атрибуты Microsoft Entra. В этом руководстве sap ERP требуются атрибуты по умолчанию.

Дополнительные сведения. Руководство. Настройка диспетчера политик доступа F5 BIG-IP для проверки подлинности Kerberos. См. инструкции по нескольким доменам или входу пользователя с помощью альтернативных суффиксов.

Дополнительные атрибуты пользователя

Вкладка "Дополнительные атрибуты пользователя" поддерживает распределенные системы, требующие атрибутов, хранящихся в других каталогах, для расширения сеанса. Таким образом, атрибуты из источника LDAP внедряются как дополнительные заголовки единого входа для управления доступом на основе ролей, идентификаторами партнеров и т. д.

Примечание.

Эта функция не имеет корреляции с идентификатором Microsoft Entra, но является другим источником атрибутов.

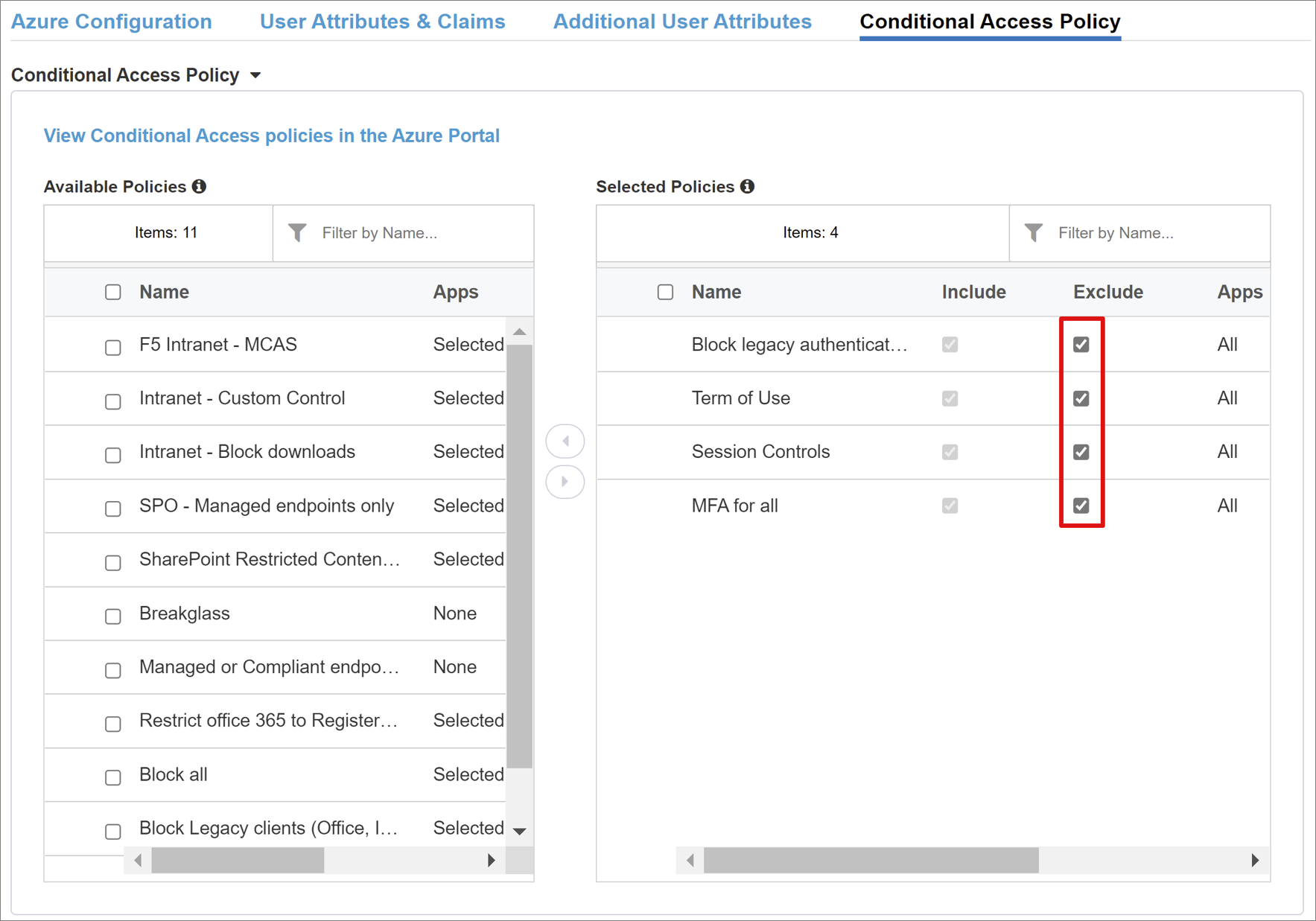

Политика условного доступа

Политики условного доступа применяются после предварительной проверки подлинности Microsoft Entra. Это действие управляет доступом на основе устройств, приложений, расположений и сигналов риска.

В представлении "Доступные политики" перечислены политики условного доступа без действий на основе пользователей.

В представлении "Выбранные политики" перечислены политики , предназначенные для облачных приложений. Вы не можете отменить выбор этих политик и не переместить их в список доступных политик, так как они применяются на уровне клиента.

Чтобы выбрать политику для опубликованного приложения, выполните следующие действия.

- В списке доступных политик выберите политику.

- Щелкните стрелку вправо.

- Переместите политику в список выбранных политик .

Выбранные политики имеют параметр "Включить" или "Исключить" проверка. Если оба варианта проверка, выбранная политика не применяется.

Примечание.

При первоначальном выборе этой вкладки отображается список политик. Используйте кнопку обновления для запроса клиента. Обновление появляется при развертывании приложения.

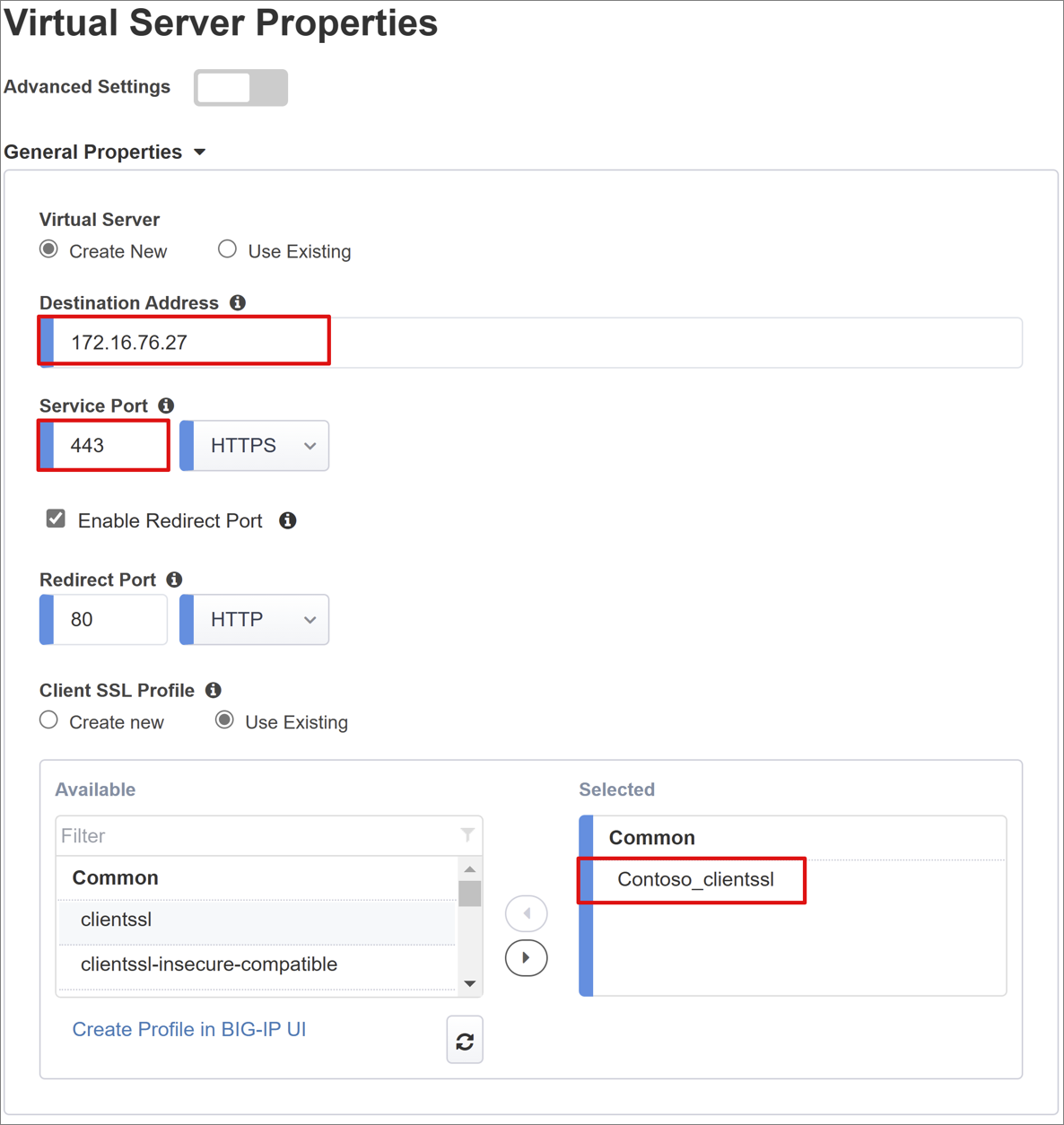

Свойства виртуального сервера

Виртуальный сервер — это объект плоскости данных BIG-IP, представленный виртуальным IP-адресом. Этот сервер прослушивает клиентские запросы к приложению. Полученный трафик обрабатывается и оценивается в профиле APM, связанном с виртуальным сервером. Затем трафик направляется в соответствии с политикой.

- Введите адрес назначения. Используйте IPv4/IPv6-адрес BIG-IP, используемый для получения трафика клиента. Соответствующая запись находится в DNS, которая позволяет клиентам разрешать внешний URL-адрес опубликованного приложения BIG-IP для этого IP-адреса. Для тестирования можно использовать DNS локального узла компьютера тестирования.

- Для порта службы введите 443.

- Выберите HTTPS.

- Для включения порта перенаправления проверка поле.

- Для порта перенаправления введите номер и выберите HTTP. Этот параметр перенаправляет входящий трафик КЛИЕНТА HTTP на HTTPS.

- Выберите созданный профиль SSL клиента. Или оставьте значение по умолчанию для тестирования. Профиль SSL клиента включает виртуальный сервер для HTTPS, поэтому клиентские подключения шифруются по протоколу TLS.

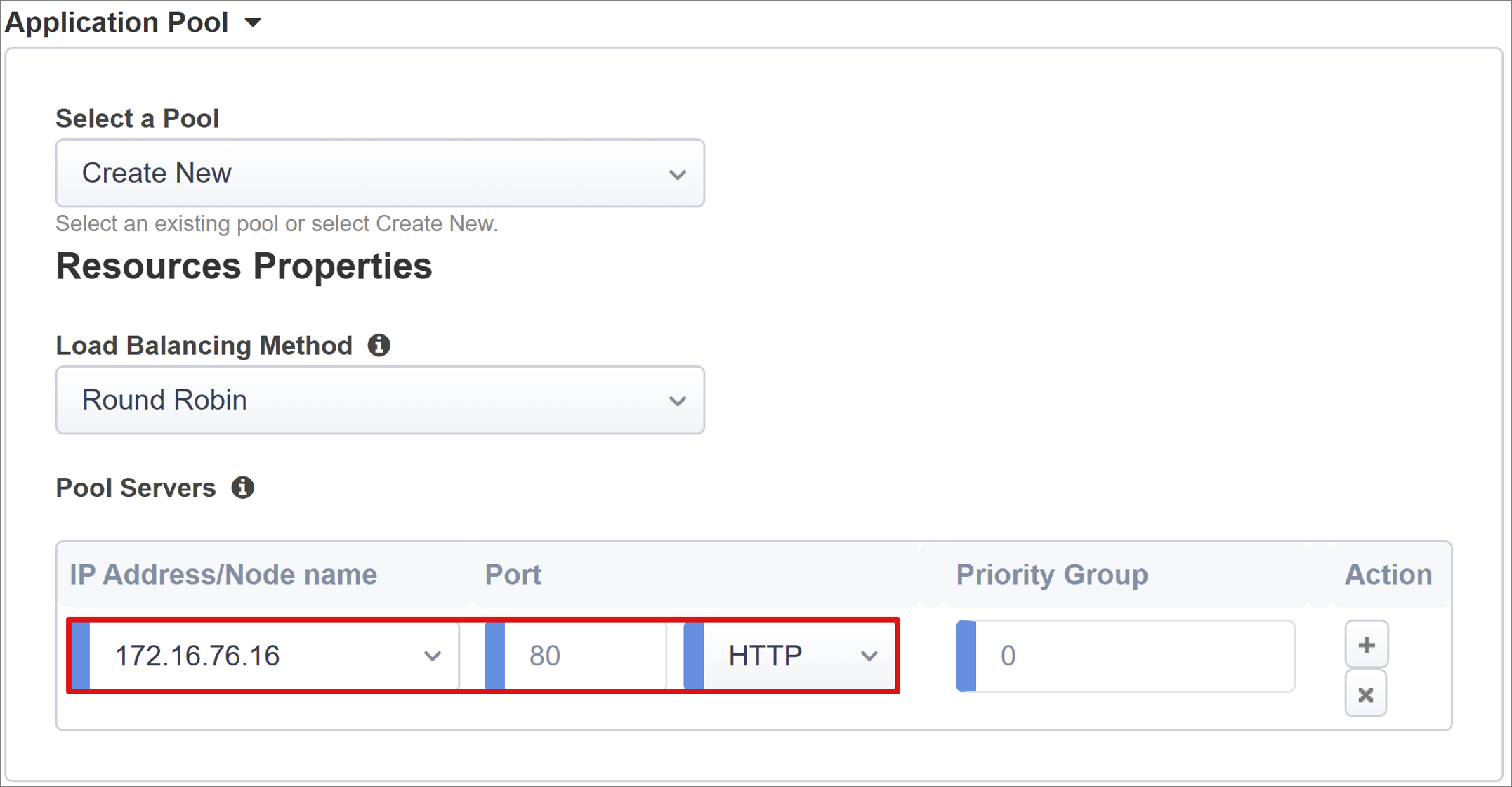

Свойства пула

На вкладке "Пул приложений" есть службы за BIG-IP, представленные в виде пула с серверами приложений.

Для выбора пула нажмите кнопку "Создать" или выберите пул.

Для метода балансировки нагрузки выберите циклический робин.

Для серверов пула выберите узел сервера или введите IP-адрес и порт для внутреннего узла, в котором размещено приложение на основе заголовков.

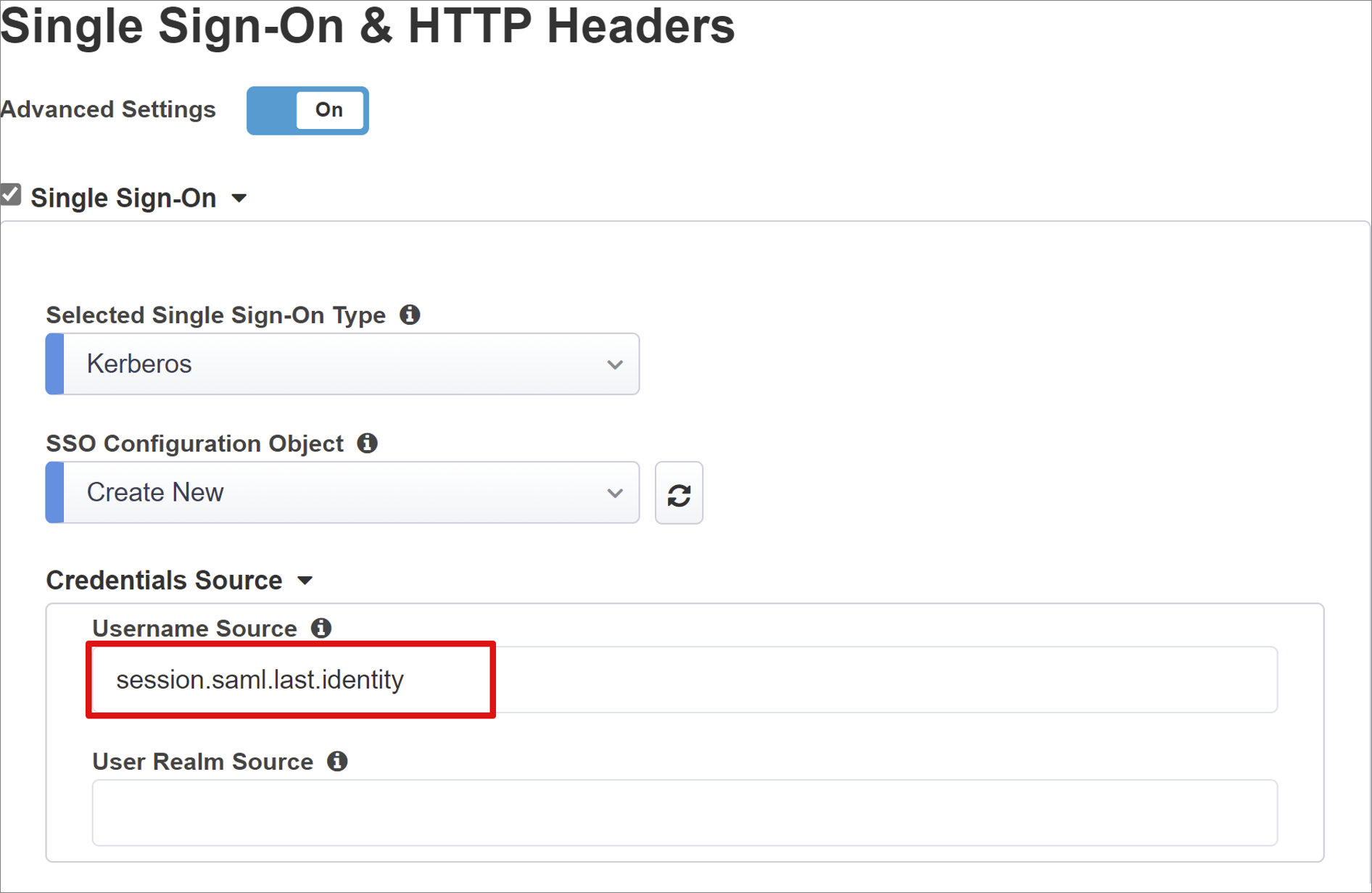

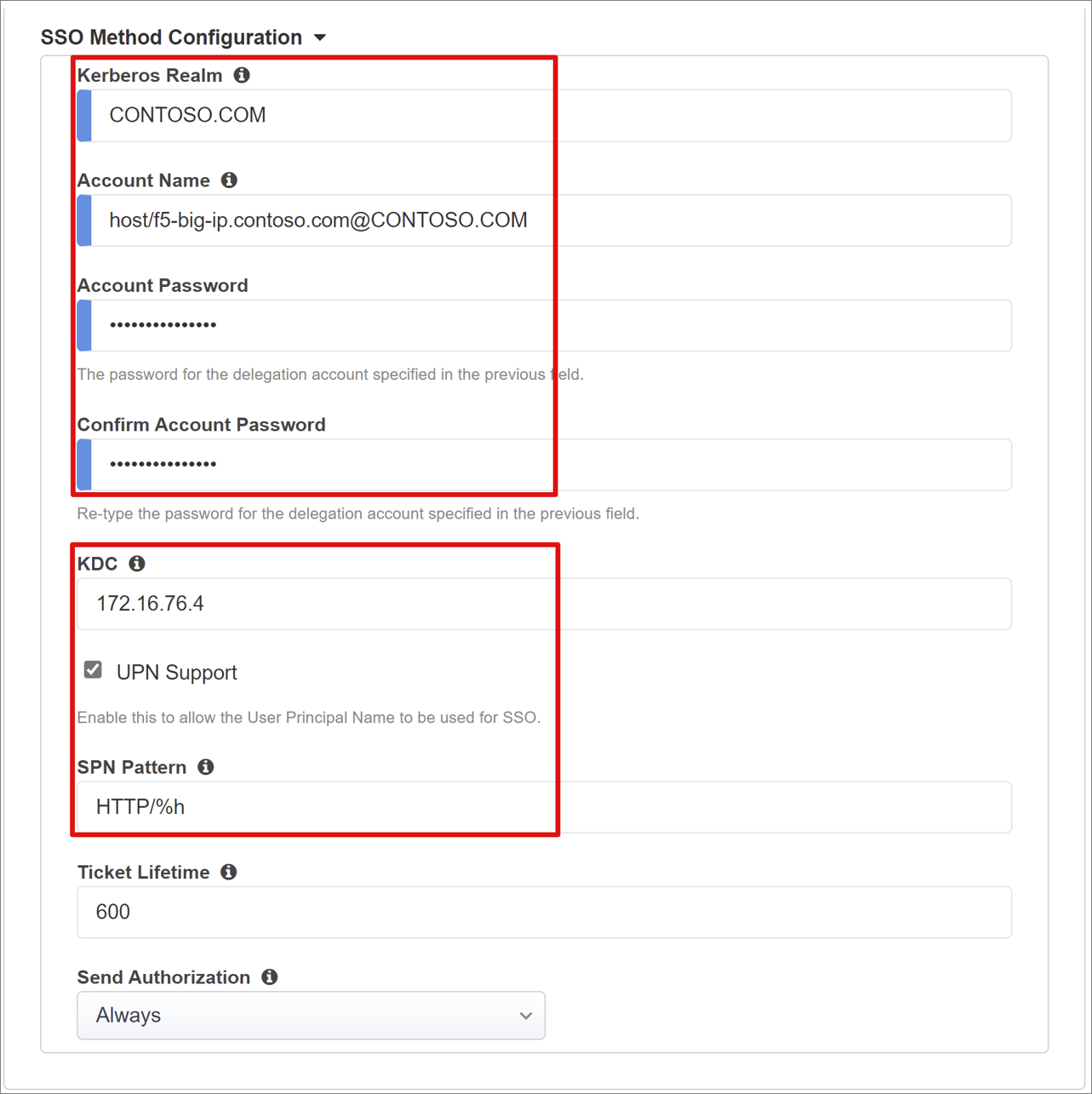

Заголовки единого входа и HTTP

Используйте единый вход, чтобы включить доступ к опубликованным службам BIG-IP без ввода учетных данных. Мастер Easy Button поддерживает Kerberos, носитель OAuth и заголовки авторизации HTTP для единого входа. Для выполнения следующих инструкций требуется созданная учетная запись делегирования Kerberos.

В заголовках единого входа и HTTP для расширенных Параметры нажмите кнопку "Вкл.".

Для выбранного типа единого входа выберите Kerberos.

В качестве источника имени пользователя введите переменную сеанса в качестве источника идентификатора пользователя.

session.saml.last.identityсодержит утверждение Microsoft Entra с идентификатором пользователя, выполнившего вход.Параметр источника пользовательской области необходим, если домен пользователя отличается от области kerberos BIG-IP. Таким образом, переменная сеанса APM содержит вошедшего в систему домена пользователя. Например,

session.saml.last.attr.name.domain.

Для KDC введите IP-адрес контроллера домена или полное доменное имя, если dns настроен.

Для поддержки имени участника-участника проверка поле. APM использует имя участника-участника для билетов kerberos.

Для шаблона имени участника-службы введите HTTP/%h. Это действие сообщает APM об использовании заголовка узла запроса клиента и сборке имени участника-службы, для которого он запрашивает маркер kerberos.

Для авторизации отправки отключите параметр для приложений, которые согласовывают проверку подлинности. Например, Tomcat.

Управление сеансом

Используйте параметры управления сеансами BIG-IP, чтобы определить условия, когда сеансы пользователей завершаются или продолжаются. Условия включают ограничения для пользователей и IP-адресов, а также соответствующие сведения о пользователе.

Дополнительные сведения см. в my.f5.com для K18390492: безопасность | Руководство по операциям APM BIG-IP

Руководство по операциям не охватывает единый выход (SLO). Эта функция гарантирует, что сеансы между idP, BIG-IP и агентом пользователя завершаются при выходе пользователей. Кнопка Easy Button развертывает приложение SAML в клиенте Microsoft Entra. Он заполняет URL-адрес выхода конечной точкой APM SLO. Выход, инициированный поставщиком удостоверений, на портале Мои приложения завершает сеанс BIG-IP и клиентский сеанс.

Во время развертывания метаданные федерации SAML из опубликованного приложения импортируются из клиента. Это действие предоставляет APM конечную точку выхода SAML для идентификатора Microsoft Entra ID и помогает выйти, инициированный поставщиком служб, завершает работу клиента и сеанса Microsoft Entra.

Развертывание

- Выберите Развернуть.

- Убедитесь, что приложение находится в списке приложений Enterprise клиента.

- В браузере подключитесь к внешнему URL-адресу приложения или выберите значок приложения в Мои приложения.

- Проверка подлинности в идентификаторе Microsoft Entra.

- Вы перенаправляетесь на виртуальный сервер BIG-IP и вошли через единый вход.

Для повышения безопасности можно заблокировать прямой доступ к приложению, тем самым применяя путь через BIG-IP.

Расширенное развертывание

Шаблоны управляемой конфигурации иногда не имеют гибкости.

Дополнительные сведения. Руководство. Настройка диспетчера политик доступа F5 BIG-IP для проверки подлинности Kerberos.

Отключение строгого режима управления

Кроме того, в BIG-IP можно отключить строгий режим управления управляемой конфигурацией. Конфигурации можно изменить вручную, хотя большинство конфигураций автоматизированы с помощью шаблонов мастера.

Перейдите к интерактивной конфигурации.>

В конце строки конфигурации приложения выберите блокировку.

Объекты BIG-IP, связанные с опубликованным приложением, разблокируются для управления. Изменения с помощью пользовательского интерфейса мастера больше не возможны.

Примечание.

Чтобы повторно включить строгий режим управления и развернуть конфигурацию, которая перезаписывает параметры за пределами пользовательского интерфейса управляемой конфигурации, рекомендуется использовать расширенный метод конфигурации для рабочих служб.

Устранение неполадок

Если вам не удается получить доступ к защищенному SHA-приложению, ознакомьтесь со следующим руководством по устранению неполадок.

- Kerberos зависит от времени, Убедитесь, что серверы и клиенты задают правильное время и синхронизируются с надежным источником времени.

- Убедитесь, что контроллер домена и имя узла веб-приложения разрешаются в DNS.

- Убедитесь, что в среде нет повторяющихся имен субъектов-служб.

- На компьютере домена в командной строке используйте запрос:

setspn -q HTTP/my_target_SPN

- На компьютере домена в командной строке используйте запрос:

Сведения о проверке конфигурации KCD приложения IIS см. в разделе "Устранение неполадок конфигураций KCD для прокси приложения"

Перейдите к techdocs.f5.com для метода единого входа Kerberos

Анализ журнала

Детализация журнала

Ведение журнала BIG-IP изолирует проблемы с подключением, единым входом, нарушениями политики или неправильно настроенными сопоставлениями переменных. Чтобы начать устранение неполадок, увеличьте детализацию журнала.

- Перейдите к обзору политики > доступа.

- Выберите журналы событий.

- Выберите Параметры.

- Выберите строку опубликованного приложения.

- Выберите Изменить.

- Выбор журналов системы доступа

- В списке единого входа выберите "Отладка".

- Нажмите ОК.

- Воспроизведите условия, при которых возникает проблема.

- Проверьте журналы.

По завершении проверки отменить изменения детализации журнала, так как этот режим создает чрезмерные данные.

Сообщение об ошибке BIG-IP

Если сообщение об ошибке BIG-IP появляется после предварительной проверки подлинности Microsoft Entra, проблема может быть связана с идентификатором Microsoft Entra и единым входом BIG-IP.

- Перейдите к обзору access>.

- Выберите отчеты Access.

- Запустите отчет за последний час.

- Проверьте журналы.

Используйте ссылку для просмотра переменных сеанса текущего сеанса, чтобы узнать, получает ли APM ожидаемые утверждения Microsoft Entra.

Нет сообщения об ошибке BIG-IP

Если сообщение об ошибке BIG-IP не появилось, проблема может быть связана с серверным запросом или BIG-IP для единого входа в приложение.

- Перейдите к обзору политики > доступа.

- Выберите активные сеансы.

- Выберите ссылку для текущего сеанса.

- Используйте ссылку "Переменные представления" для выявления проблем KCD, особенно если APM BIG-IP не получает правильные идентификаторы пользователя и домена из переменных сеанса.

Подробнее:

- Перейдите к devcentral.f5.com для переменной APM, чтобы назначить примеры

- Перейти к techdocs.f5.com для переменных сеанса