Руководство. Перенос политик входа Okta в условный доступ Microsoft Entra

В этом руководстве описано, как перенести организацию из глобальных политик входа на уровне приложений в Okta Условного доступа в Идентификаторе Microsoft Entra. Политики условного доступа защищают доступ пользователей в идентификаторе Microsoft Entra и подключенных приложениях.

Дополнительные сведения: Что такое условный доступ?

Для выполнения действий, описанных в этом учебнике, вам необходимо следующее.

- Клиент Office 365, федеративный с Okta для входа и многофакторной проверки подлинности

- Сервер Microsoft Entra Подключение или агенты подготовки облака Microsoft Entra Подключение, настроенные для подготовки пользователей к идентификатору Microsoft Entra

Необходимые компоненты

Дополнительные сведения о лицензировании и учетных данных см. в следующих двух разделах.

Лицензирование

Существуют требования к лицензированию при переключении входа в Okta в условный доступ. Для этого процесса требуется лицензия Microsoft Entra ID P1 для включения регистрации для многофакторной проверки подлинности Microsoft Entra.

Дополнительные сведения. Назначение или удаление лицензий в Центре администрирования Microsoft Entra

Учетные данные корпоративного Администратор istrator

Чтобы настроить запись точки подключения службы (SCP), убедитесь, что у вас есть учетные данные enterprise Администратор istrator в локальном лесу.

Оценка политик входа Okta для перехода

Найдите и оцените политики входа Okta, чтобы определить, что будет перенесено на идентификатор Microsoft Entra.

В okta перейдите к входу проверки подлинности безопасности>>.

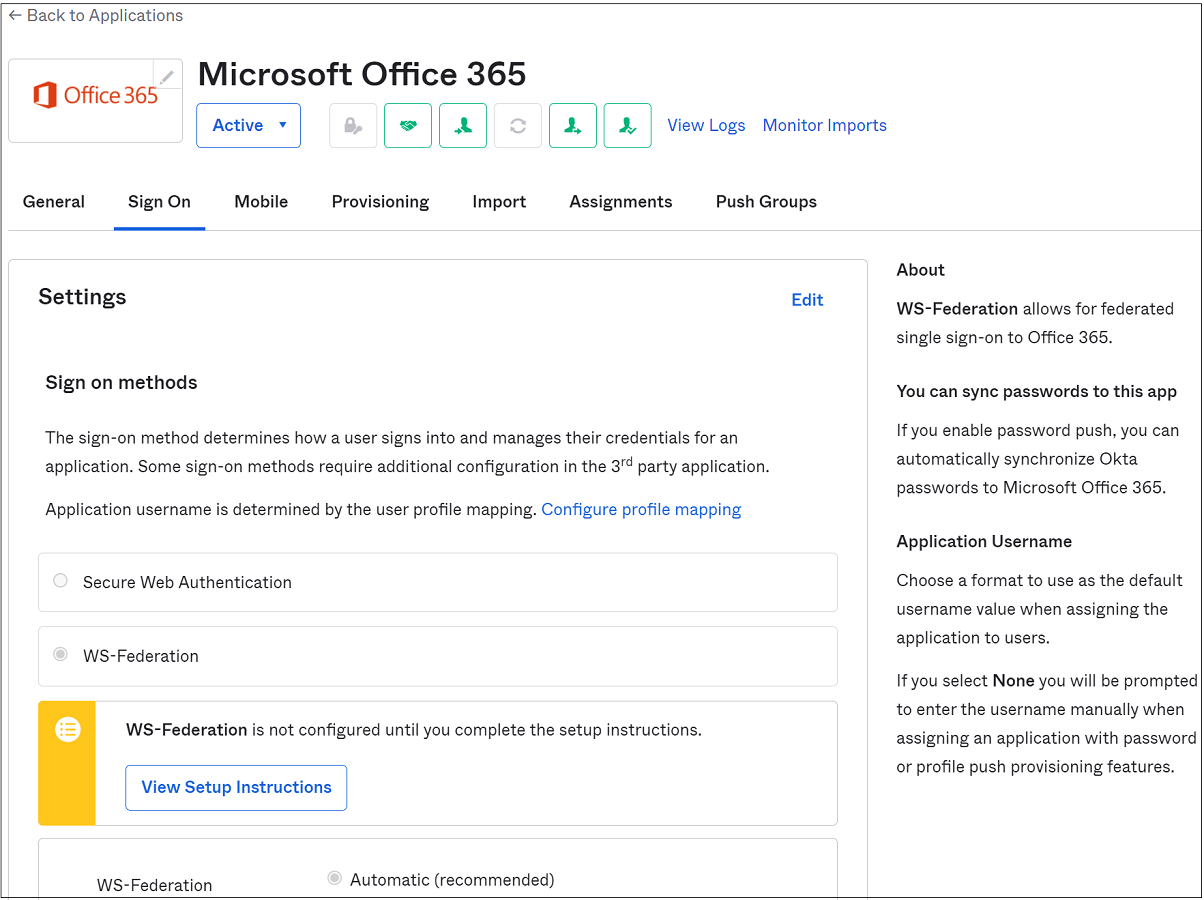

Перейдите в раздел Приложения.

В подменю выберите "Приложения"

В списке "Активные приложения" выберите подключенный экземпляр Microsoft Office 365.

Выберите вход.

Прокрутите до нижней части страницы.

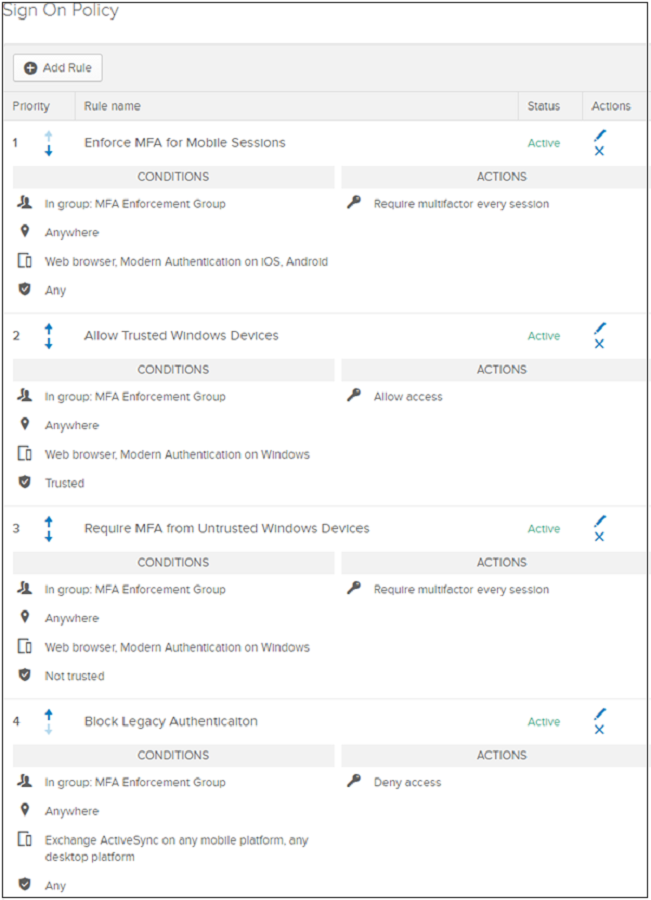

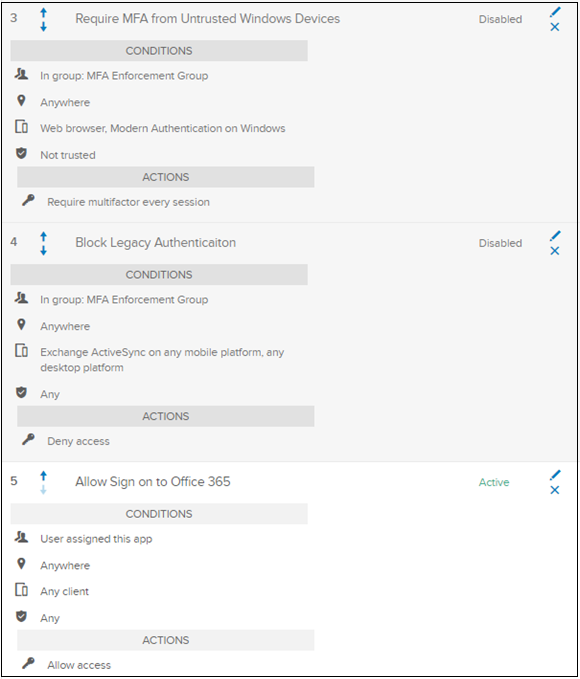

Политика входа в приложение Microsoft Office 365 имеет четыре правила:

- Принудительное применение MFA для мобильных сеансов — требуется многофакторная проверка подлинности или сеансы браузера в iOS или Android

- Разрешить доверенные устройства Windows— предотвращает ненужные запросы проверки или фактора для доверенных устройств Okta

- Требовать многофакторную проверку подлинности на ненадежных устройствах Windows— требуется многофакторная проверка подлинности или сеансы браузера на ненадежных устройствах Windows

- Блокировка устаревшей проверки подлинности— не позволяет устаревшим клиентам проверки подлинности подключаться к службе.

Снимок экрана ниже: условия и действия для четырех правил на экране политики входа.

Настраивать политики условного доступа

Настройте политики условного доступа для соответствия условиям Okta. Однако в некоторых сценариях может потребоваться дополнительная настройка:

- Сетевые расположения Okta для именованных расположений в идентификаторе Microsoft Entra

- Доверие устройств Okta к условному доступу на основе устройств (два варианта для оценки пользовательских устройств):

- См. следующий раздел: конфигурация гибридного соединения Microsoft Entra для синхронизации устройств Windows, таких как Windows 10, Windows Server 2016 и 2019, с идентификатором Microsoft Entra

- См. следующий раздел: настройка соответствия устройств

- См. раздел "Использование гибридного соединения Microsoft Entra", функции на сервере Microsoft Entra Подключение, который синхронизирует устройства Windows, такие как Windows 10, Windows Server 2016 и Windows Server 2019, с идентификатором Microsoft Entra

- Ознакомьтесь с разделом " Регистрация устройства в Microsoft Intune " и назначение политики соответствия требованиям

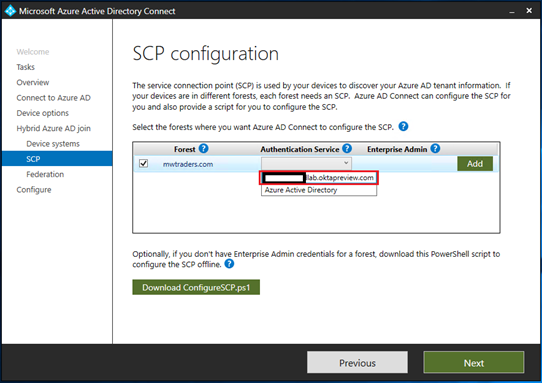

Конфигурация гибридного соединения Microsoft Entra

Чтобы включить гибридное соединение Microsoft Entra на сервере Microsoft Entra Подключение, запустите мастер настройки. После настройки зарегистрируйте устройства.

Примечание.

Гибридное соединение Microsoft Entra не поддерживается с агентами подготовки облака Microsoft Entra Подключение.

Настройка гибридного соединения Microsoft Entra.

На странице Конфигурация точки подключения службы выберите раскрывающийся список Служба проверки подлинности.

Выберите URL-адрес поставщика федерации Okta.

Выберите Добавить.

Введите учетные данные локального предприятия Администратор istrator

Выберите Далее.

Совет

Если вы заблокировали устаревшую проверку подлинности на клиентах Windows в глобальной или политике входа на уровне приложений, сделайте правило, позволяющее завершить процесс гибридного соединения Microsoft Entra. Разрешить устаревший стек проверки подлинности для клиентов Windows.

Чтобы включить пользовательские строки клиента в политиках приложений, обратитесь в Центр справки Okta.

Настройка соответствия устройств

Гибридное соединение Microsoft Entra — это замена доверия устройств Okta в Windows. Политики условного доступа распознают соответствие устройств, зарегистрированных в Microsoft Intune.

Политика соответствия устройства

- Использование политик соответствия, позволяющих установить правила для устройств, управляемых с помощью Intune

- Создание политики соответствия требованиям в Microsoft Intune

Регистрация Windows 10/11, iOS, iPadOS и Android

При развертывании гибридного соединения Microsoft Entra можно развернуть другую групповую политику для завершения автоматической регистрации этих устройств в Intune.

- Регистрация в Microsoft Intune

- Краткое руководство. Настройка автоматической регистрации для устройств Windows 10/11

- Регистрация устройств Android

- Регистрация устройств iOS/iPadOS в Intune

Настройка параметров клиента многофакторной проверки подлинности Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Перед преобразованием в условный доступ подтвердите базовые параметры клиента MFA для вашей организации.

Войдите в Центр администрирования Microsoft Entra в качестве глобального Администратор istrator.

Перейдите ко всем пользователям удостоверений>>.

Выберите MFA для каждого пользователя в верхнем меню панели "Пользователи ".

Откроется устаревший портал многофакторной проверки подлинности Microsoft Entra. Или выберите портал многофакторной проверки подлинности Microsoft Entra.

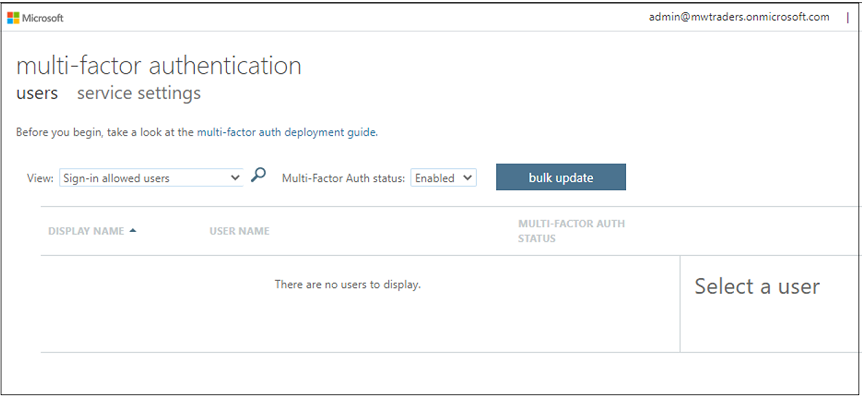

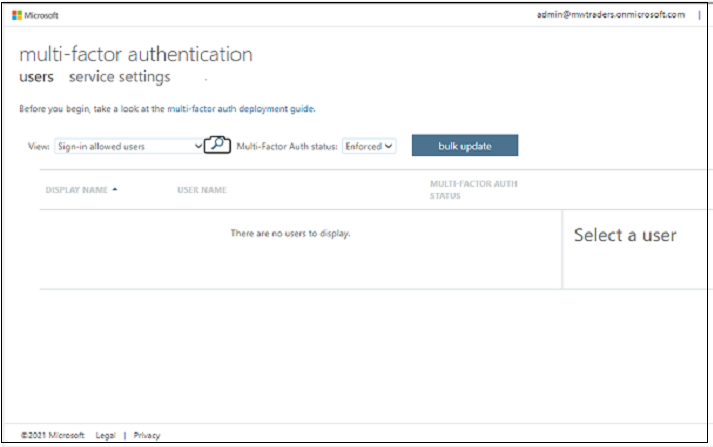

Убедитесь, что пользователи не включены для устаревшей MFA: в меню многофакторной проверки подлинности в состоянии многофакторной проверки подлинности выберите "Включено" и "Принудительно". Если у клиента есть пользователи в следующих представлениях, отключите их в устаревшем меню.

Убедитесь, что поле "Принудительное " пусто.

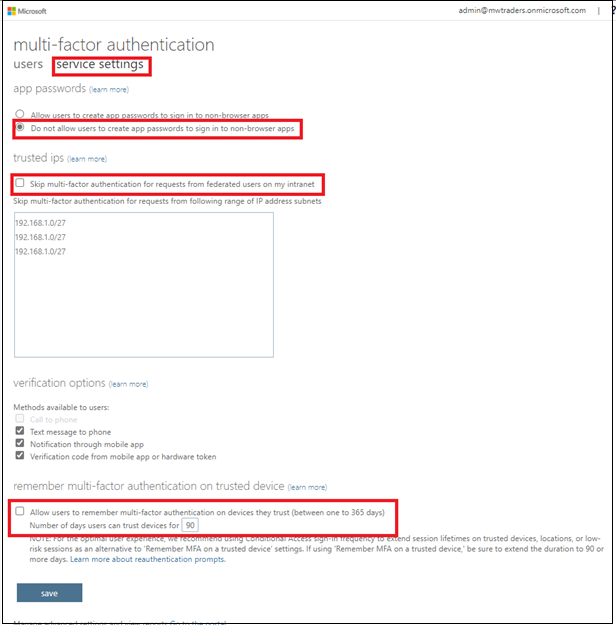

Выберите параметр Параметры службы.

Для параметра Пароли приложений задайте значение Запретить пользователям создавать пароли приложений для входа в приложения, не относящиеся к браузеру.

Снимите флажки проверка boxes для пропуска многофакторной проверки подлинности для запросов от федеративных пользователей в моей интрасети и разрешить пользователям запоминать многофакторную проверку подлинности на устройствах, которым они доверяют (от одного до 365 дней).

Выберите Сохранить.

Примечание.

См. статью "Оптимизация запросов повторной проверки подлинности" и сведения о времени существования сеанса для многофакторной проверки подлинности Microsoft Entra.

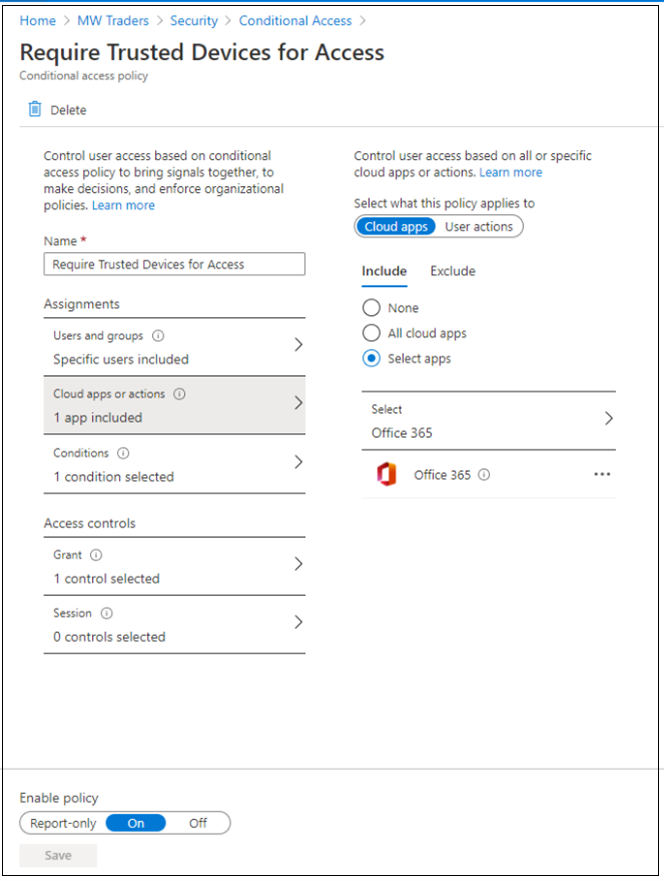

Создание политики условного доступа

Сведения о настройке политик условного доступа см. в рекомендациях по развертыванию и проектированию условного доступа.

После настройки необходимых компонентов и установленных базовых параметров можно создать политику условного доступа. Политика может быть нацелена на приложение, тестовую группу пользователей или обоих пользователей.

Необходимые условия:

Войдите в центр администрирования Microsoft Entra.

Перейдите к удостоверению.

Чтобы узнать, как создать политику в идентификаторе Microsoft Entra. См. политику общего условного доступа: требуется многофакторная проверка подлинности для всех пользователей.

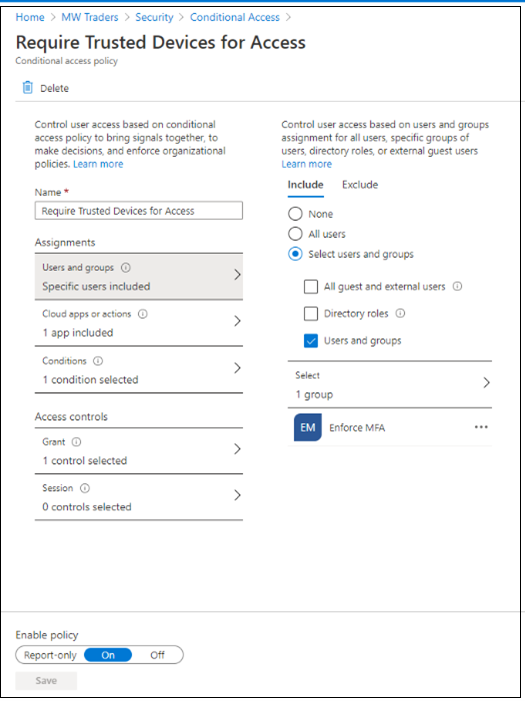

Создайте правило условного доступа на основе доверия устройств.

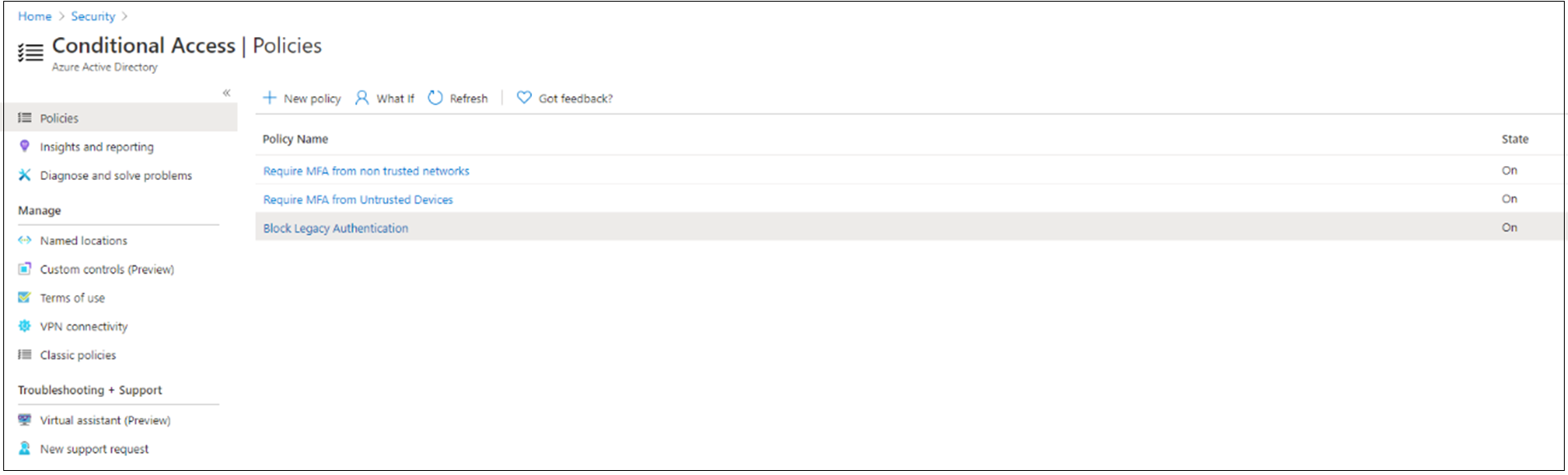

После настройки политики на основе расположения и политики доверия устройств блокировка устаревшей проверки подлинности с помощью идентификатора Microsoft Entra с помощью условного доступа.

С этими тремя политиками условного доступа исходный интерфейс политик входа Okta реплика в идентификаторе Microsoft Entra.

Регистрация пилотных участников в MFA

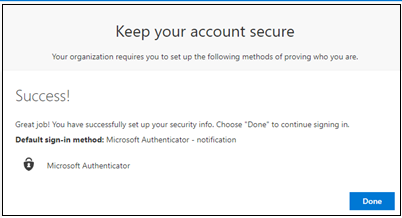

Пользователи регистрируются для методов MFA.

Для индивидуальной регистрации пользователи перейдите в область входа Майкрософт.

Для управления регистрацией пользователи отправляются в Microsoft My Sign-Ins | Сведения о безопасности.

Дополнительные сведения: включение объединенной регистрации сведений о безопасности в идентификаторе Microsoft Entra.

Примечание.

Если пользователи зарегистрированы, они перенаправляются на страницу "Моя безопасность " после удовлетворения MFA.

Включение политик условного доступа

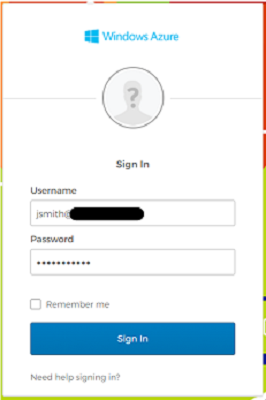

Чтобы проверить, измените созданные политики на "Включено тестовое имя входа пользователя".

На панели входа в Office 365 тестовый пользователь Джон Смит запрашивает вход с помощью Okta MFA и многофакторной проверки подлинности Microsoft Entra.

Завершите проверку MFA в Okta.

Пользователю предлагается условный доступ.

Убедитесь, что политики настроены для активации MFA.

Добавление участников организации в политики условного доступа

После проведения тестирования на пилотных членах добавьте остальных участников организации в политики условного доступа после регистрации.

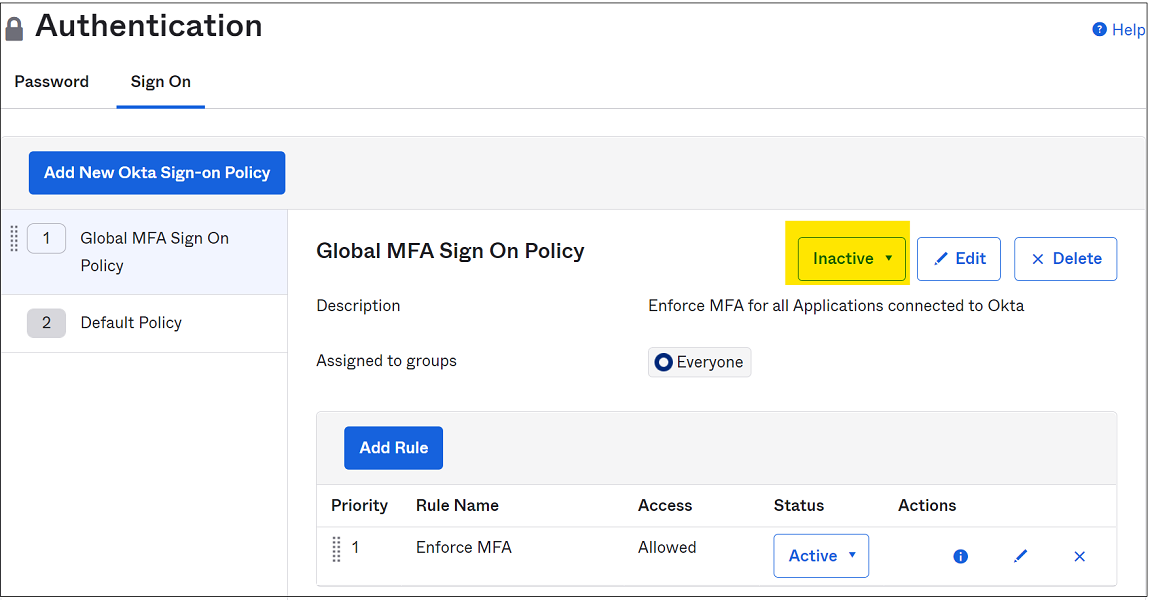

Чтобы избежать двойного запроса между многофакторной проверкой подлинности Microsoft Entra и Okta MFA, отказаться от Okta MFA: измените политики входа.

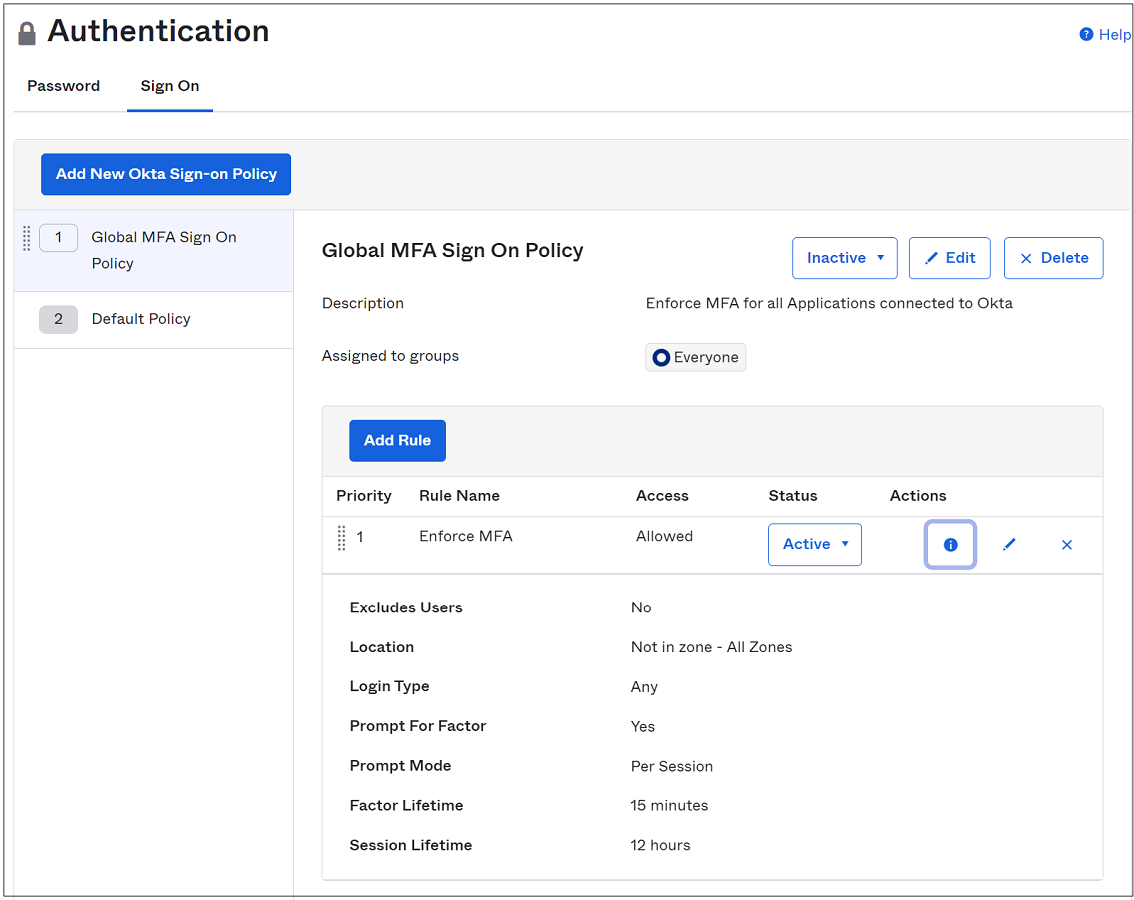

Перейдите в консоль администрирования Okta

Выбор проверки подлинности безопасности>

Перейдите к политике входа.

Примечание.

Установите для глобальных политик значение Inactive , если все приложения из Okta защищены политиками входа в приложение.

Для политики Enforce MFA (Применение MFA) задайте состояние Inactive (Неактивная). Политику можно назначить новой группе, которая не включает пользователей Microsoft Entra.

В области политики входа на уровне приложения выберите параметр "Отключить правило ".

Выберите "Неактивный". Политику можно назначить новой группе, которая не включает пользователей Microsoft Entra.

Убедитесь, что для приложения включена по крайней мере одна политика входа на уровне приложения, которая разрешает доступ без MFA.

Пользователям предлагается условный доступ при следующем входе.