Руководство по интеграции единого входа Microsoft Entra с Workday Mobile Application

В этом руководстве вы узнаете, как интегрировать идентификатор Microsoft Entra, условный доступ и Intune с мобильным приложением Workday. При интеграции мобильных приложений Workday с платформой Майкрософт можно выполнить указанные ниже действия.

- Перед входом убедитесь, что устройства соответствуют политикам.

- Добавьте элементы управления в мобильное приложение Workday, чтобы пользователи могли безопасно получать доступ к корпоративным данным.

- Контроль доступа к Workday с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Workday с помощью учетных записей Microsoft Entra.

- Централизованное управление учетными записями через портал Azure.

Необходимые компоненты

Чтобы начать работу:

- Интеграция Workday с идентификатором Microsoft Entra.

- Ознакомьтесь с интеграцией единого входа Microsoft Entra с Workday.

Описание сценария

В этом руководстве описана настройка и проверка политик условного доступа Microsoft Entra и Intune с помощью мобильного приложения Workday.

Для включения единого входа можно настроить федеративное приложение Workday с идентификатором Microsoft Entra. Дополнительные сведения см. в статье об интеграции единого входа Microsoft Entra с Workday.

Примечание.

Workday не поддерживает политики защиты приложений Intune. Чтобы применять условный доступ, необходимо использовать управление мобильными устройствами.

Убедитесь, что пользователи имеют доступ к мобильному приложению Workday.

Настройте Workday, чтобы разрешить доступ к мобильным приложениям. Необходимо настроить указанные ниже политики для мобильных приложений Workday.

- Получите доступ к отчету о политиках безопасности домена для функциональной области.

- Выберите соответствующую политику безопасности:

- Использование мобильных устройств — Android

- Использование мобильных устройств — iPad

- Использование мобильных устройств — iPhone

- Выберите Изменить разрешения.

- Установите флажок Просмотреть или Изменить, чтобы предоставить группам безопасности доступ к защищаемым элементам отчета или задачи.

- Установите флажок Получить или Поместить, чтобы предоставить группам безопасности доступ к интеграции, а также к действиям, выполняемым в отчетах или задачах.

Активируйте ожидающие изменения политики безопасности, запустив соответствующую задачу.

Открытие страницы входа Workday в браузере мобильных приложений Workday

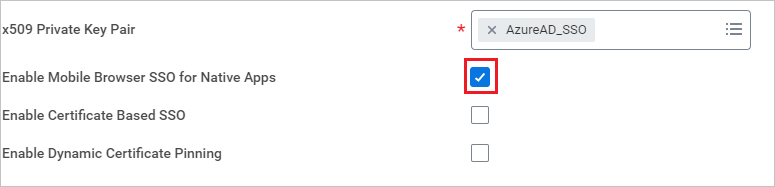

Чтобы применить условный доступ к мобильному приложению Workday, необходимо открыть приложение во внешнем браузере. В разделе Edit Tenant Setup — Security (Изменение настройки клиента — безопасность) выберите Enable Mobile Browser SSO for Native Apps (Включить единый вход браузера мобильного устройства для собственных приложений). Для этого на устройстве iOS и в рабочем профиле для Android будет установлен браузер, утвержденный Intune.

Настройка политики условного доступа

Эта политика влияет только на вход на устройстве iOS или Android. Если вы хотите расширить ее на всех платформах, выберите Любое устройство. Эта политика потребует, чтобы устройство соответствовало ей, и проверит это с помощью Intune. Так как в Android есть рабочие профили, вход пользователей в Workday блокируется, если они не выполняют вход с помощью своего рабочего профиля и не установили приложение с помощью корпоративного портала Intune. Есть еще один дополнительный шаг для iOS, чтобы убедиться в том, что будет применен тот же подход.

Workday поддерживает указанные ниже элементы управления доступом.

- Требование многофакторной проверки подлинности

- Требовать, чтобы устройство было отмечено как соответствующее

Приложение Workday не поддерживает указанные ниже действия.

- Требовать утвержденное клиентское приложение

- Требовать политику защиты приложений (предварительная версия)

Чтобы настроить Workday в качестве управляемого устройства, выполните указанные ниже действия.

Выберите Главная>Microsoft Intune>Политики условного доступа. Затем щелкните Managed Devices Only (Только управляемые устройства).

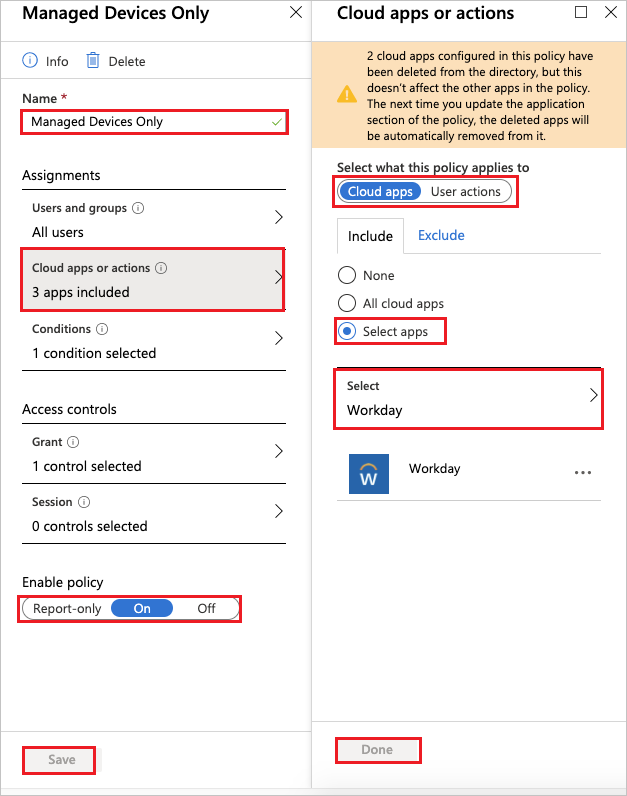

Для параметра Managed Devices Only (Только управляемые устройства) в разделе Имя выберите Managed Devices Only (Только управляемые устройства), а затем — Облачные приложения или действия.

В разделе Облачные приложения или действия выполните указанные ниже действия.

Для параметра Выбрать объект, к которому будет применяться эта политика выберите значение Облачные приложения.

В списке Включить щелкните Выбрать приложения.

В списке Выбор выберите Workday.

Нажмите кнопку Готово.

В разделе Применить политику выберите Вкл.

Выберите Сохранить.

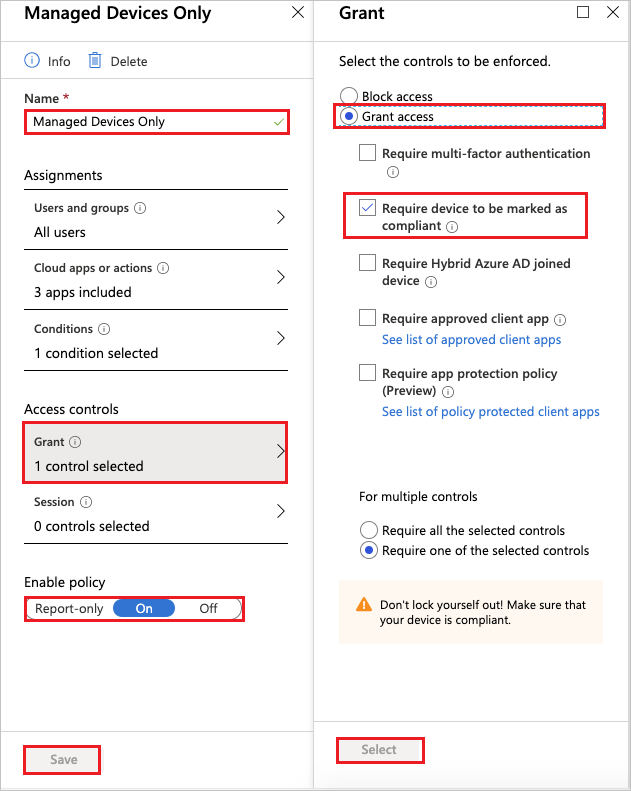

В колонке Предоставить выполните следующие действия:

Выберите Главная>Microsoft Intune>Политики условного доступа. Затем щелкните Managed Devices Only (Только управляемые устройства).

Для параметра Managed Devices Only (Только управляемые устройства) в разделе Имя выберите Managed Devices Only (Только управляемые устройства). В разделе Элементы управления доступом выберите Предоставление.

В разделе Предоставить сделайте следующее:

Выберите элементы управления, которые следует применять принудительно в качестве параметра Предоставить доступ.

Выберите " Требовать, чтобы устройство было помечено как соответствующее".

Выберите Требовать один из выбранных элементов управления.

Выберите Выбрать.

В разделе Применить политику выберите Вкл.

Выберите Сохранить.

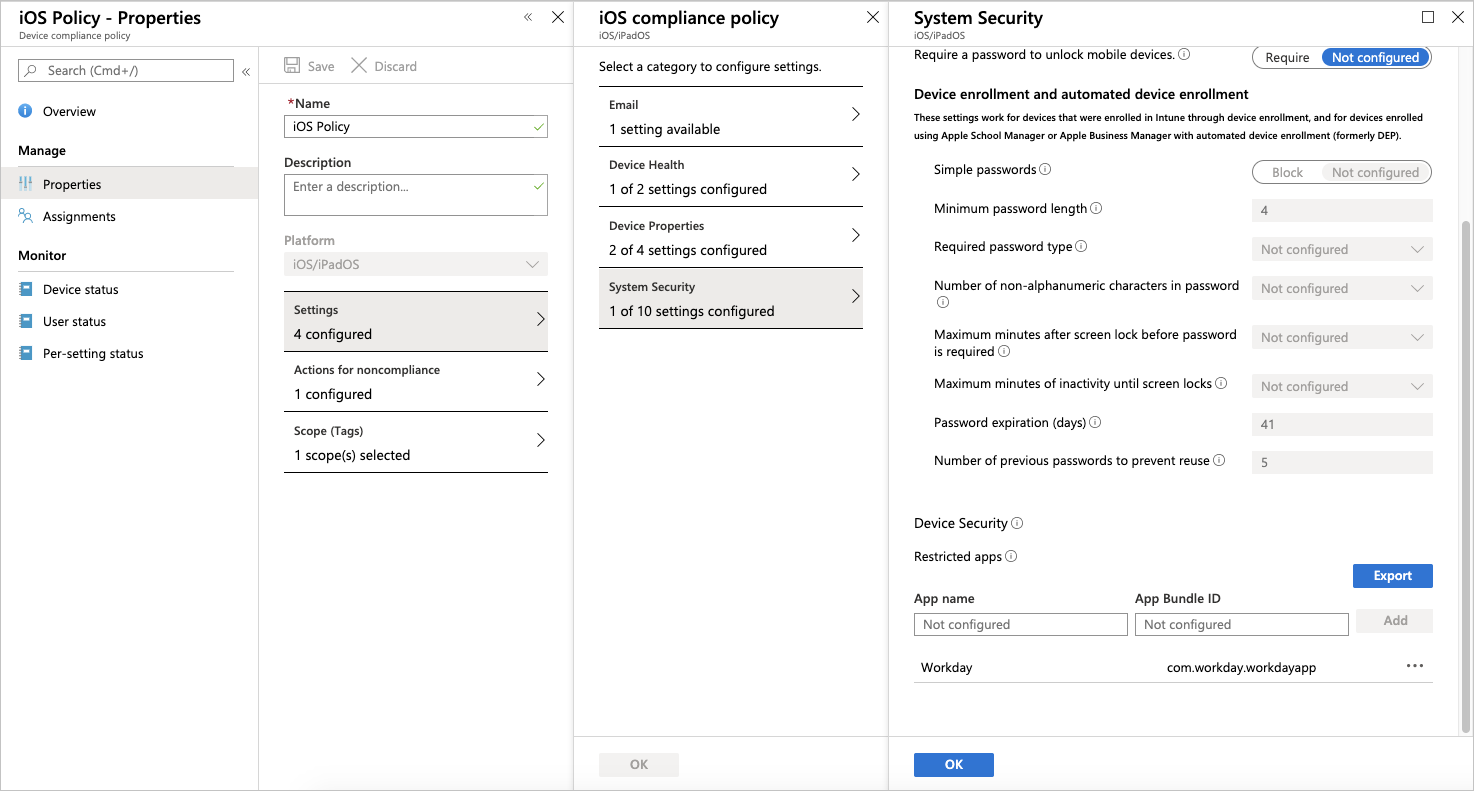

Настройка политики соответствия устройств

Чтобы устройства iOS могли входить только через приложение Workday, управляемое MDM, необходимо заблокировать приложение App Store, добавив com.workday.workdayapp в список ограниченных приложений. Это обеспечит доступ к Workday только для устройств, на которых установлено приложение Workday, скачанное с помощью корпоративного портала. При использовании браузера устройства смогут получить доступ к Workday только в том случае, если устройством управляет Intune и работа осуществляется через управляемый браузер.

Настройка политик конфигурации приложений Intune

| Сценарий | Пары "ключ — значение" |

|---|---|

| Автоматически заполните поля "Клиент" и "Веб-адрес" для: ● Workday на Android при включении профилей Android for Work. ● Workday на iPad и iPhone. |

Используйте эти значения для настройки клиента: ● Ключ конфигурации = UserGroupCode.● Тип значения = строка ● Значение конфигурации = имя_арендатора Пример: gmsИспользуйте эти значения для настройки веб-адреса: ● Ключ конфигурации = AppServiceHost.● Тип значения = String ● Значение конфигурации = базовый_URL-адрес_арендатора Пример: https://www.myworkday.com |

| Отключите эти действия для Workday на iPad и iPhone: ● Команды вырезки, копирования и вставки. ● Печать. |

Чтобы отключить эту функцию, установите для этих ключей значение False (логическое):● AllowCutCopyPaste● AllowPrint |

| Отключите снимки экрана для Workday на Android. | Чтобы отключить эту функцию, установите значение False (логическое) для ключа AllowScreenshots. |

| Отключите предлагаемые обновления для пользователей. | Чтобы отключить эту функцию, установите значение False (логическое) для ключа AllowSuggestedUpdates. |

| Настройте URL-адрес магазина приложений, чтобы пользователи мобильных устройств могли выбрать магазин приложений. | Используйте эти значения, чтобы изменить URL-адрес магазина приложений: ● Ключ конфигурации = AppUpdateURL.● Тип значения = String ● Значение конфигурации = URL-адрес_магазина_приложений |

Политики конфигурации iOS

Войдите на портал Azure.

Найдите Intune или щелкните мини-приложение в списке.

Последовательно выберите Клиентские приложения>Приложения>Политики конфигурации приложений. Затем выберите + Добавить>Управляемые устройства.

Введите имя.

В разделе Платформа выберите iOS/iPadOS.

В разделе Связанное приложение выберите добавленное приложение Workday для iOS.

Выберите Параметры конфигурации. В разделе Формат параметров конфигурации выберите Введите данные XML.

Ниже приведен пример XML-файла. Добавьте конфигурации, которые вы хотите применить. Замените

STRING_VALUEстрокой, которую вы хотите использовать. Замените<true /> or <false />на<true />или<false />. Если вы не добавите конфигурацию, этот пример работает так, как будто задано значениеTrue.<dict> <key>UserGroupCode</key> <string>STRING_VALUE</string> <key>AppServiceHost</key> <string>STRING_VALUE</string> <key>AllowCutCopyPaste</key> <true /> or <false /> <key>AllowPrint</key> <true /> or <false /> <key>AllowSuggestedUpdates</key> <true /> or <false /> <key>AppUpdateURL</key> <string>STRING_VALUE</string> </dict>Выберите Добавить.

Обновите страницу и щелкните только что созданную политику.

Щелкните Назначения и выберите к кому нужно применить приложение.

Выберите Сохранить.

Политики конфигурации Android

- Войдите на портал Azure.

- Найдите Intune или щелкните мини-приложение в списке.

- Последовательно выберите Клиентские приложения>Приложения>Политики конфигурации приложений. Затем выберите + Добавить>Управляемые устройства.

- Введите имя.

- В разделе Платформа выберите Android.

- В разделе Связанное приложение выберите добавленное приложение Workday для Android.

- Выберите Параметры конфигурации. В разделе Формат параметров конфигурации выберите Ввод данных JSON.