Краткое руководство. Добавление проверки подлинности приложения в веб-приложение, работающее в службе приложение Azure

Примечание.

Начиная с 1 июня 2024 г. все созданные Служба приложений приложения будут иметь возможность создать уникальное имя узла по умолчанию с помощью соглашения <app-name>-<random-hash>.<region>.azurewebsites.netоб именовании. Существующие имена приложений останутся неизменными.

Пример: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Дополнительные сведения см. в разделе "Уникальное имя узла по умолчанию" для ресурса Служба приложений.

Узнайте, как включить проверку подлинности в веб-приложении, работающем в Службе приложений Azure, и ограничить доступ для пользователей в организации.

В этом руководстве описано следующее:

- настроить проверку подлинности для веб-приложения;

- Ограничение доступа к веб-приложению пользователям в организации с помощью Microsoft Entra в качестве поставщика удостоверений.

Автоматическая проверка подлинности, предоставляемая Службой приложений

Служба приложений обеспечивает встроенную поддержку проверки подлинности и авторизации, поэтому для входа пользователей в систему не придется писать код в веб-приложении. Необязательный модуль проверки подлинности и авторизации Службы приложений упрощает проверку подлинности и авторизацию для вашего приложения. Когда вы будете готовы к пользовательской проверке подлинности и авторизации, вы используете эту архитектуру.

Преимущества проверки подлинности в службе приложений:

- Легко включить и настроить с помощью портала Azure и параметров приложения.

- Для кода приложения не нужны пакеты SDK, определенные языки или изменения.

- Поддерживаются несколько поставщиков удостоверений:

- Microsoft Entra

- Учетная запись Майкрософт

- X

Если включен модуль проверки подлинности или авторизации, каждый входящий HTTP-запрос проходит через этот модуль до обработки кодом приложения. Дополнительные сведения см. в статье Проверка подлинности и авторизация в Службе приложений Azure.

1. Предварительные требования

Если у вас еще нет подписки Azure, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

2. Создание и публикация веб-приложения в Службе приложений

Для работы с этим учебником потребуется развернуть веб-приложение в Службе приложений. Вы можете использовать существующее веб-приложение или создать и опубликовать веб-приложение в Службе приложений, выполнив инструкции из одного из кратких руководств:

При создании нового приложения или использовании существующего запишите следующие данные:

- Имя веб-приложения.

- Группа ресурсов, в которую развертывается веб-приложение.

Эти имена вам понадобятся при дальнейшей работе с этим учебником.

3. Настройка проверки подлинности и авторизации

Теперь, когда у вас есть веб-приложение, работающее в Службе приложений, включите проверку подлинности и авторизацию. Microsoft Entra используется в качестве поставщика удостоверений. Дополнительные сведения см. в разделе "Настройка проверки подлинности Microsoft Entra" для приложения Служба приложений.

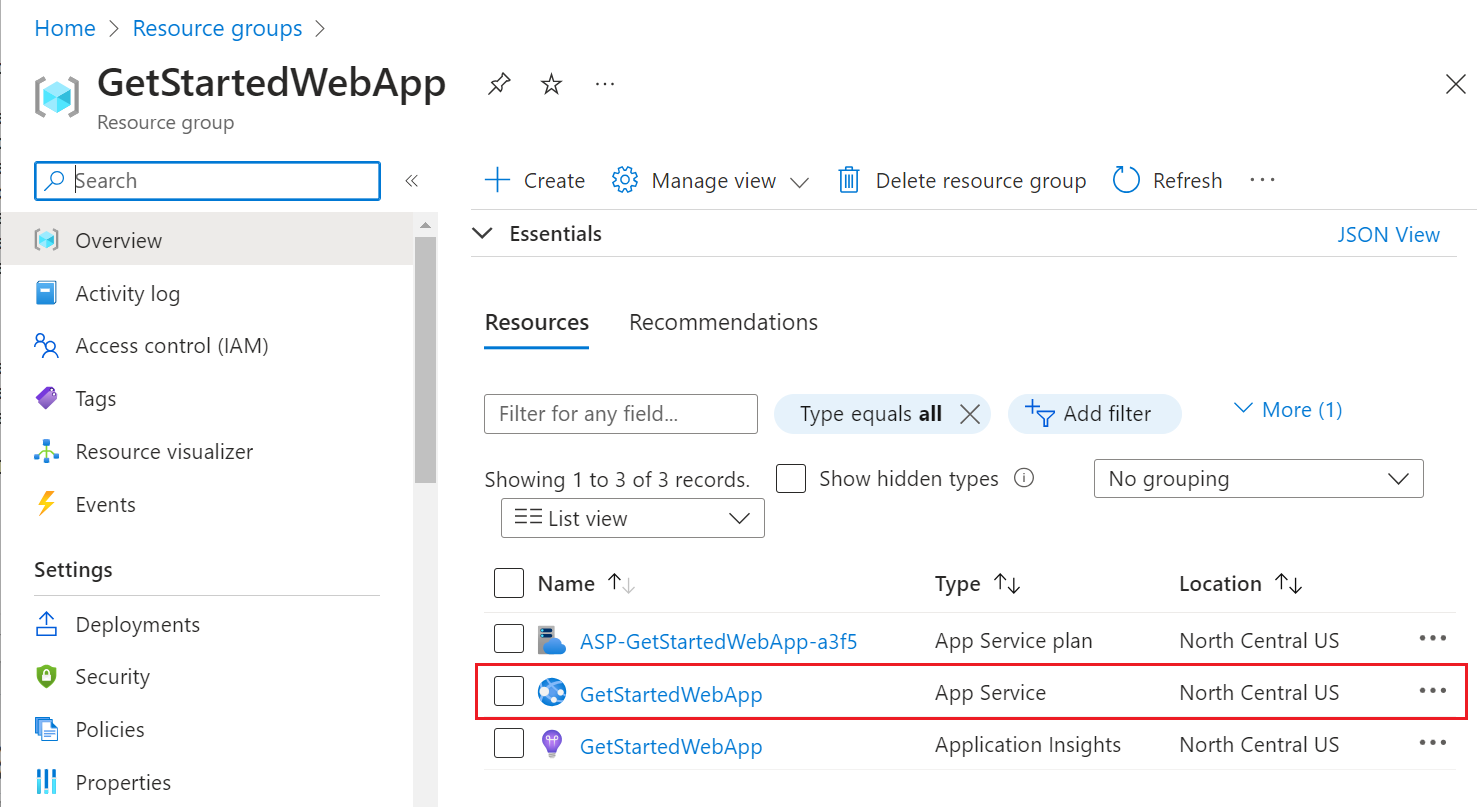

В меню портала Azure выберите Группы ресурсов или выполните поиск по запросу Группы ресурсов на любой странице и выберите этот пункт.

В разделе Группы ресурсов найдите и выберите свою группу ресурсов. В разделе Обзор выберите страницу управления приложения.

В меню слева приложения выберите "Проверка подлинности" и выберите " Добавить поставщика удостоверений".

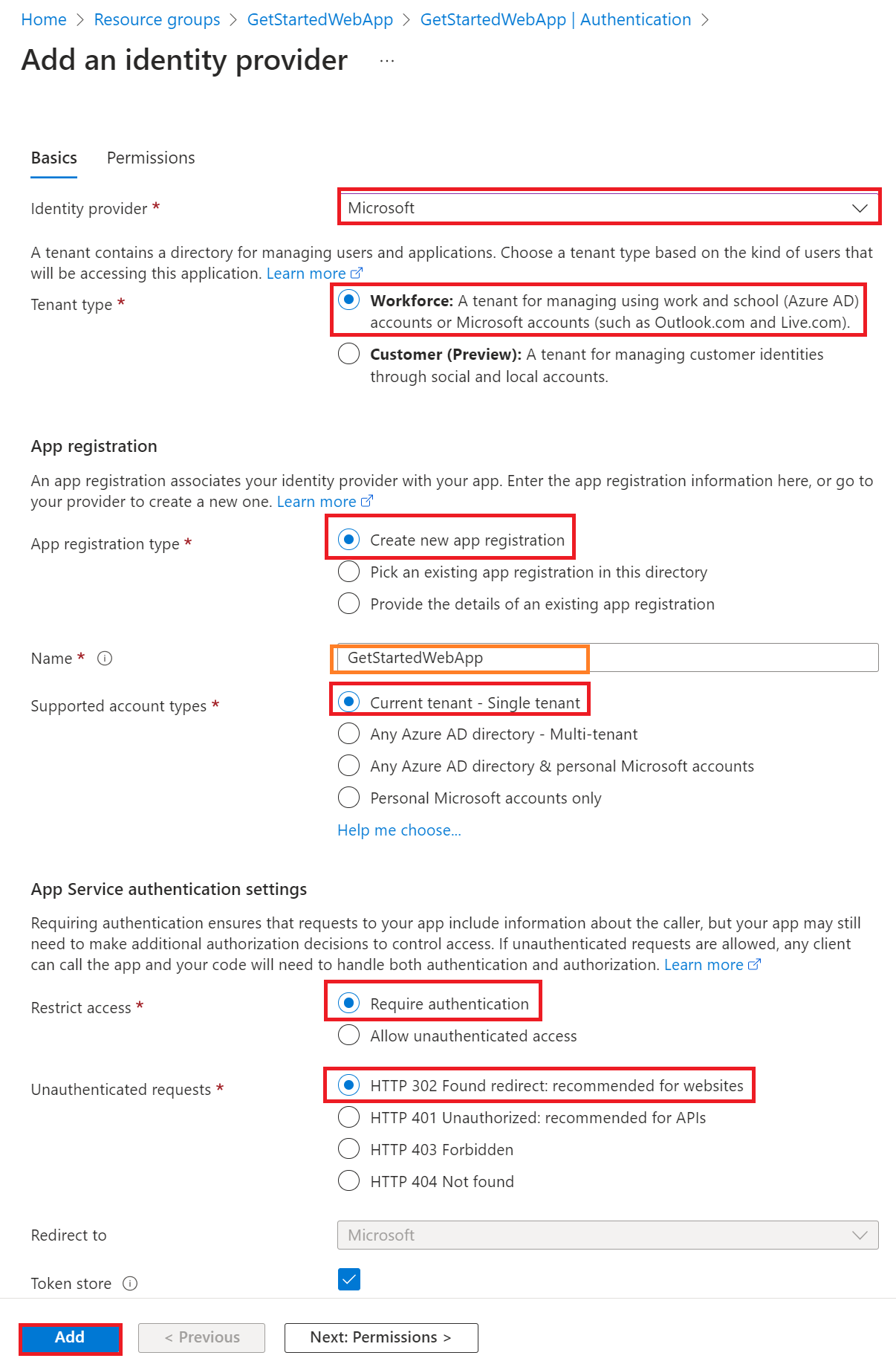

На странице "Добавление поставщика удостоверений" выберите Корпорацию Майкрософт в качестве поставщика удостоверений для входа в удостоверения Майкрософт и Microsoft Entra.

Для типа клиента выберите конфигурацию рабочей силы (текущий клиент) для сотрудников и бизнес-гостей.

>Для типа регистрации приложения регистрации приложений выберите "Создать регистрацию приложения", чтобы создать новую регистрацию приложения в Microsoft Entra.

Введите отображаемое имя приложения. Пользователи приложения могут видеть отображаемое имя при использовании приложения, например во время входа.

Для типов поддерживаемых учетных записей регистрации>приложений выберите текущий клиент с одним клиентом, чтобы только пользователи в организации могли войти в веб-приложение.

В разделе "Дополнительные проверки" выберите:

- Разрешить запросы только из этого приложения для требования клиентского приложения

- Разрешить запросы от любого удостоверения для требования удостоверения

- Разрешить запросы только от клиента издателя для требования клиента

В разделе параметров проверки подлинности Служба приложений задайте следующие параметры:

- Требовать проверку подлинности для проверки подлинности

- Http 302 Найдено перенаправление: рекомендуется для веб-сайтов для запросов, не прошедших проверку подлинности

- Поле хранилища маркеров

В нижней части страницы "Добавление поставщика удостоверений" выберите "Добавить ", чтобы включить проверку подлинности для веб-приложения.

Теперь у вас есть приложение, которое защищено функциями проверки подлинности и авторизации в Службе приложений.

Примечание.

Чтобы разрешить доступ учетным записям от других клиентов, измените "URL-адрес издателя" на "https://login.microsoftonline.com/common/v2.0" путем изменения поставщика удостоверений в колонке "Проверка подлинности".

4. Проверка ограниченного доступа к веб-приложению

Если вы включили модуль проверки подлинности и авторизации Служба приложений в предыдущем разделе, регистрация приложения была создана в рабочей силе или внешнем клиенте. Регистрация приложения имеет отображаемое имя, созданное на предыдущем шаге.

Чтобы проверить параметры, войдите в Центр администрирования Microsoft Entra как минимум разработчик приложений. Если вы выбрали внешнюю конфигурацию, используйте значок "Параметры" в верхнем меню, чтобы переключиться на внешний клиент с веб-приложением из меню подписок каталогов + . Если вы находитесь в правильном клиенте:

Перейдите к приложениям удостоверений>Регистрация приложений и выберите "Приложения>> Регистрация приложений в меню.

Выберите созданную регистрацию приложения.

На странице обзора убедитесь, что для параметра Поддерживаемые типы учетных записей задано значение Только моя организация.

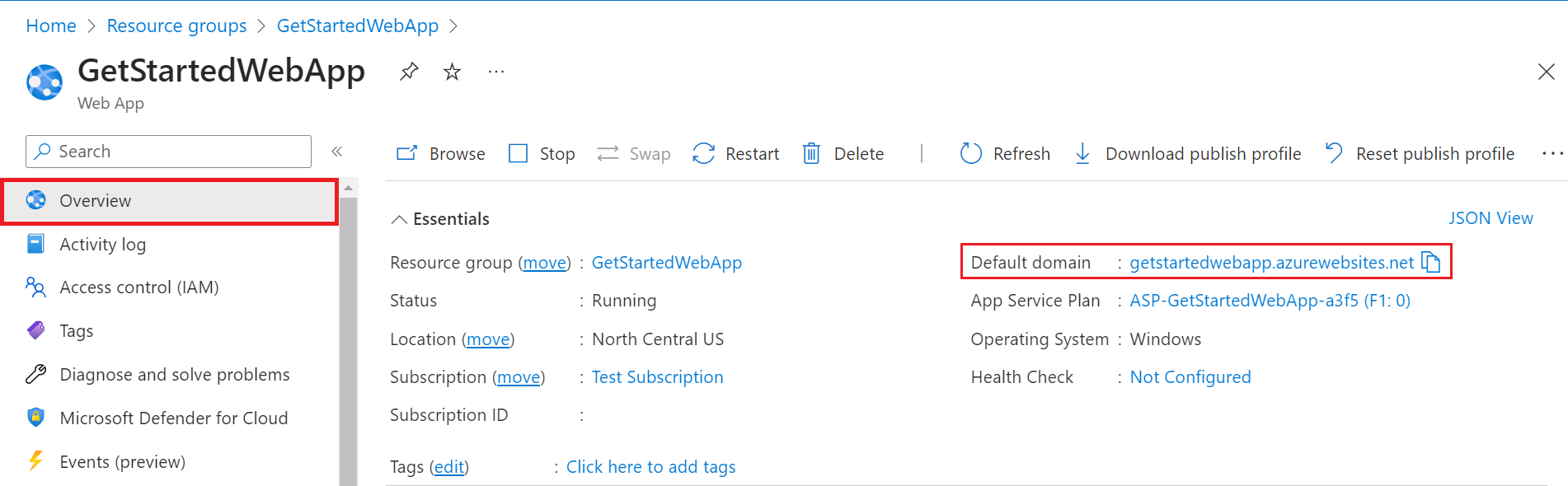

Чтобы убедиться, что доступ к приложению ограничен пользователями в организации, перейдите к обзору веб-приложения и выберите ссылку на домен по умолчанию. Или запустите браузер в инкогнито или частном режиме и перейдите к

https://<app-name>.azurewebsites.net(см . заметку сверху).

Вы должны быть перенаправлены на защищенную страницу входа. Это доказывает, что пользователи, которые не прошли проверку подлинности, не имеют доступа к сайту.

Войдите в систему как пользователь организации, чтобы получить доступ к сайту. Вы также можете открыть новый браузер и попытаться войти с помощью личной учетной записи, чтобы убедиться, что у пользователей за пределами организации нет доступа.

5. Очистка ресурсов

Если вы выполнили все действия, описанные в этом многопартийном руководстве, вы создали Служба приложений, Служба приложений план размещения и учетную запись хранения в группе ресурсов. Вы также создали регистрацию приложения в идентификаторе Microsoft Entra. Если вы выбрали внешнюю конфигурацию, возможно, вы создали новый внешний клиент. Если ресурсы и регистрация приложения больше не нужны, удалите их, чтобы за них не взималась плата.

В этом руководстве описано следующее:

- удалять ресурсы Azure, созданные при работе с этим учебником.

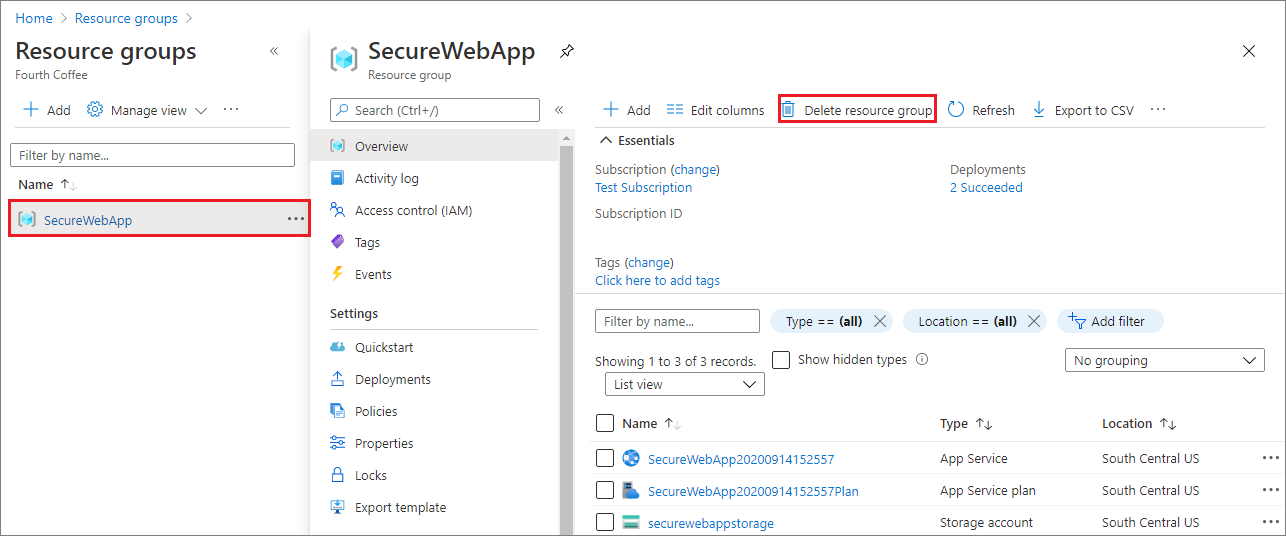

Удаление группы ресурсов

В портал Azure выберите группы ресурсов в меню портала и выберите группу ресурсов, содержащую Служба приложений и план Служба приложений.

Щелкните Удалить группу ресурсов. Одновременно с группой ресурсов удаляются все содержащиеся в ней ресурсы.

Выполнение этой команды может занять несколько минут.

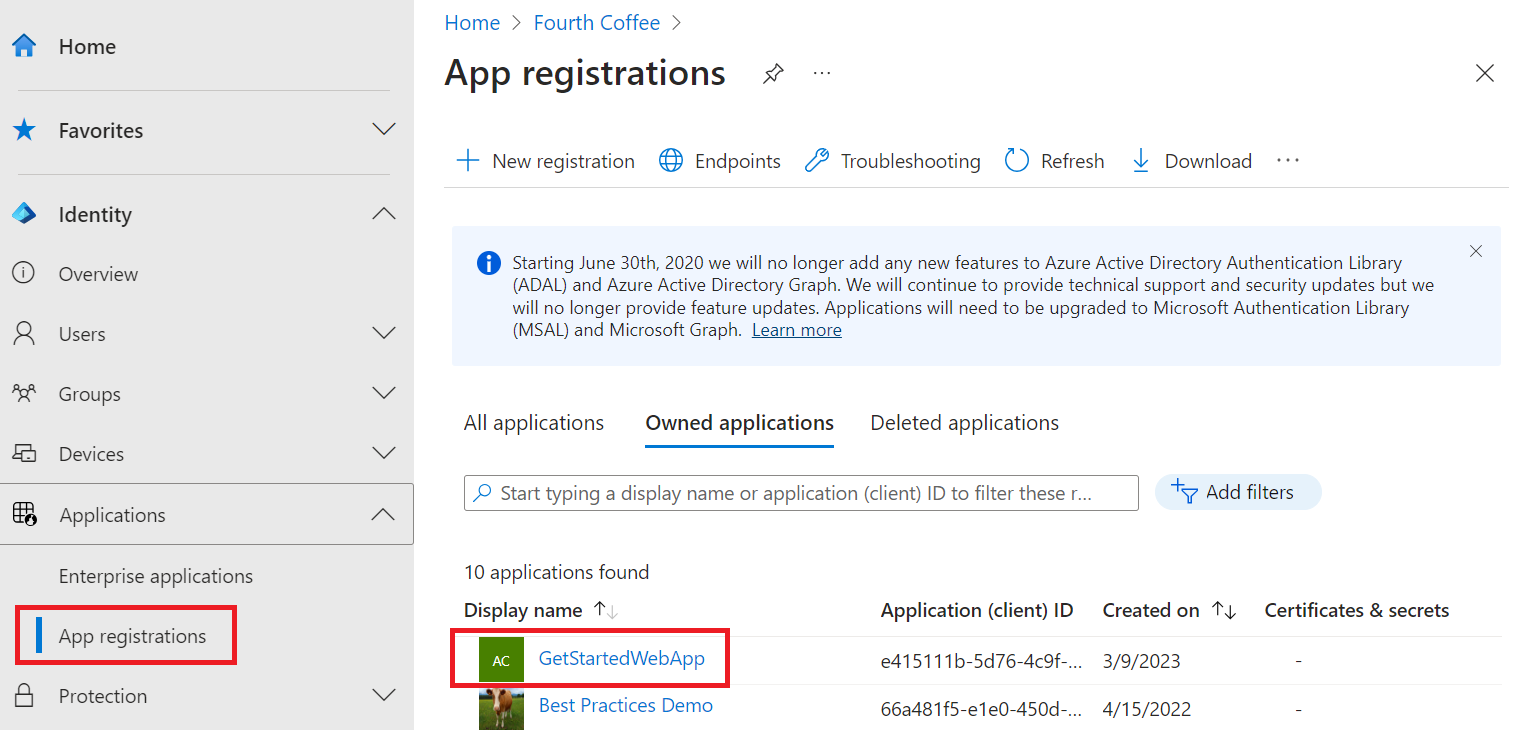

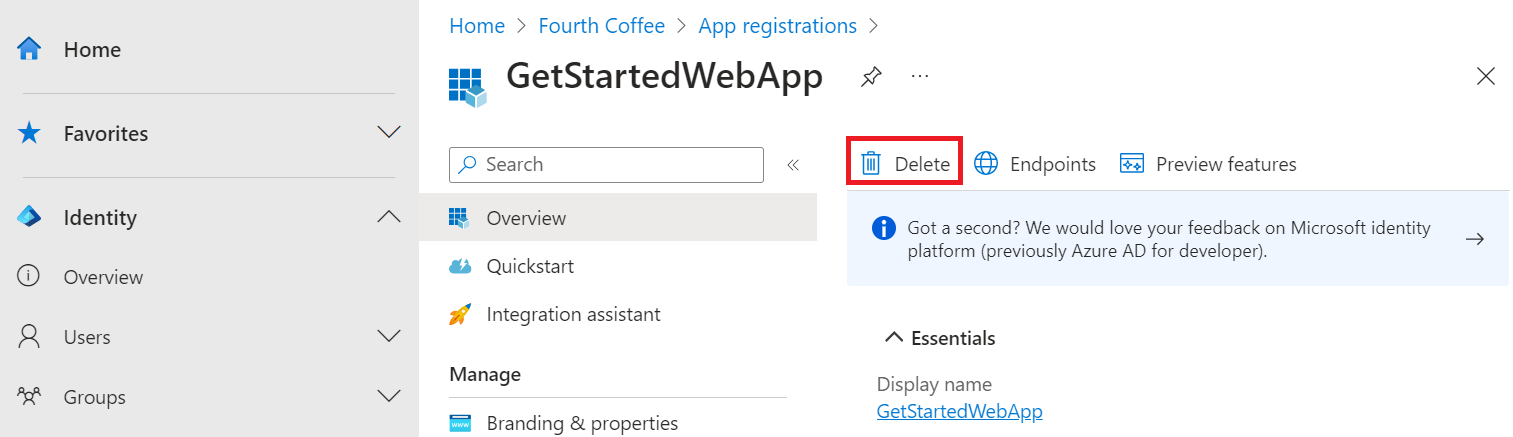

Удаление регистрации приложения

В Центре администрирования Microsoft Entra выберите "Приложения> Регистрация приложений". Затем выберите созданное вами приложение.

В разделе общих сведений регистрации приложения выберите Удалить.

Удаление внешнего клиента

Если вы создали новый внешний клиент, его можно удалить. В Центре администрирования Microsoft Entra перейдите к статье "Обзор>удостоверений>", чтобы управлять клиентами.

Выберите клиент, который нужно удалить, и нажмите кнопку "Удалить".

Перед удалением клиента может потребоваться выполнить необходимые действия. Например, может потребоваться удалить все потоки пользователей и регистрации приложений в клиенте.

Если вы готовы удалить клиент, нажмите кнопку "Удалить".

Следующие шаги

Из этого руководства вы узнали, как:

- настроить проверку подлинности для веб-приложения;

- ограничить доступ к веб-приложению для пользователей в организации.