Архитектуру, описанную в этой статье, применяет международная производственная компания. Отделы рабочих технологий и информационных технологий этой компании тесно интегрированы, поэтому им необходима одна внутренняя сеть. Однако у двух сред сильно различаются требования к безопасности и производительности. По соображениям конфиденциальности, связанным с деятельностью компании, весь ее трафик должен быть защищен брандмауэром и необходима система для обнаружения вторжений и защиты (IDPS). У отдела информационных технологий меньшие требования к ресурсам с точки зрения безопасности сети, однако ему нужно оптимизировать производительность, чтобы обеспечить низкую задержку при доступе пользователей к ИТ-приложениям.

Лица, принимающие решения в компании, выбрали Виртуальную глобальную сеть Azure в качестве решения для создания единой сети с различными требованиями к безопасности и производительности. У них также есть решение, простое в управлении, развертывании и масштабировании. По мере добавления регионов они могут и далее легко расширяться благодаря сети, оптимизированной для их потребностей.

Потенциальные варианты использования

Типичные сценарии использования этой архитектуры:

- Международная организация, для которой требуется централизованное решение для работы с файлами в критически важных для бизнеса процессах.

- Высокопроизводительные файловые рабочие нагрузки, требующие использования файлов в локальном кэше.

- Гибкая среда удаленной работы с пользователями как в офисе, так и за его пределами.

Архитектура

Скачайте файл Visio этой архитектуры.

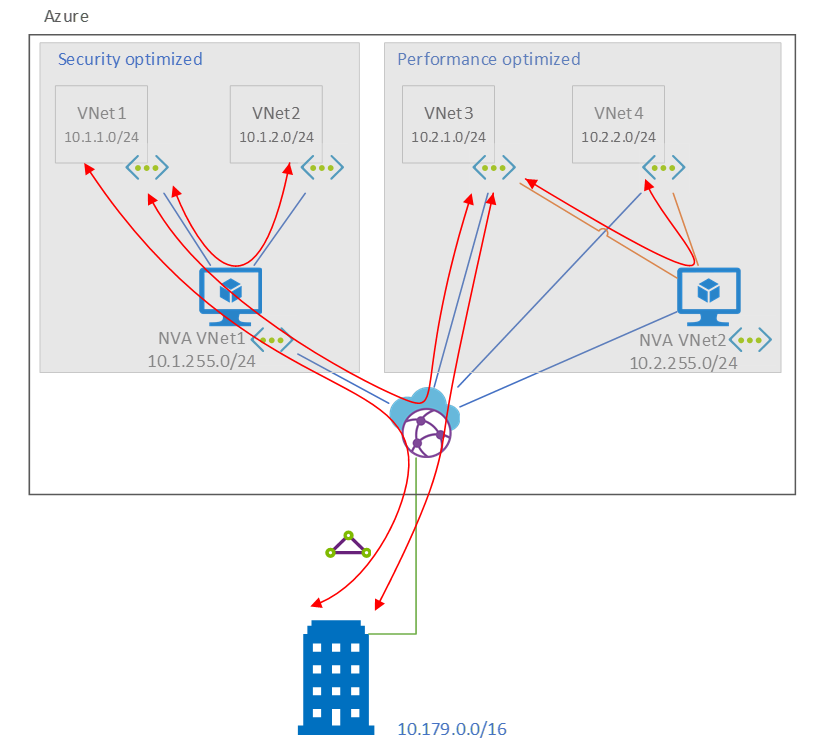

Далее приведено краткое описание этой архитектуры.

- Пользователи обращаются к виртуальным сетям из филиала.

- Azure ExpressRoute расширяет локальные сети на облако Microsoft с помощью частного подключения от поставщика услуг подключения.

- Концентратор Виртуальной глобальной сети маршрутизирует трафик с учетом требований к безопасности и производительности. Концентратор содержит различные конечные точки служб для обеспечения возможности подключения.

- Пользовательские маршруты принудительно перенаправляют трафик в NVA при необходимости.

- Каждый NVA проверяет трафик, поступающий в виртуальную сеть.

- Пиринг между виртуальными сетями обеспечивает проверку на сегменте "виртуальная сеть — виртуальная сеть" в оптимизированной для производительности среде.

У компании несколько регионов, и она продолжает развертывание новых регионов в своей модели. Компания развертывает оптимизированную для безопасности или производительности среду только при необходимости. Среды направляют через виртуальный сетевой модуль (NVA) следующий трафик:

Маршруты трафика

| Назначения | |||||||

|---|---|---|---|---|---|---|---|

| Виртуальная сеть1 | Виртуальная сеть2 | VNet3 | VNet4 | Ветвь | Интернет | ||

| Источник, оптимизированный для безопасности | Виртуальная сеть1 | Внутренняя виртуальная сеть | NVA1 — VNet2 | NVA1 — концентратор — VNet3 | NVA1 — концентратор — VNet4 | NVA1 — концентратор — филиал | NVA1 — Интернет |

| Источник, оптимизированный для производительности | VNet3 | Концентратор — NVA1 — VNet1 | Концентратор — NVA1 — VNet2 | Внутренняя виртуальная сеть | NVA2 — VNet4 | Концентратор — филиал | NVA2 — Интернет |

| Источник филиала | Ветвь | Концентратор — NVA1 — VNet1 | Концентратор — NVA1 — VNet2 | Концентратор — VNet3 | Концентратор — VNet4 | Неприменимо | Неприменимо |

Как показано на предыдущей схеме, архитектура NVA и маршрутизации заставляет весь трафик в среде, оптимизированной для безопасности, использовать NVA между виртуальными сетями и концентратором в рамках общей многоуровневой архитектуры.

В среде, оптимизированной для производительности, применяется более настраиваемая схема маршрутизации. Эта схема обеспечивает использование брандмауэра и проверку трафика там, где это необходимо. Там, где брандмауэр не нужен, он не используется. Трафик между виртуальными сетями в среде, оптимизированной для производительности, принудительно пропускается через NVA2, но трафик из филиала в виртуальную сеть может проходить непосредственно через концентратор. И аналогично: весь трафик, направляемый в защищенную среду, не требуется пропускать через NVA VNet2, так как он проверяется на границе защищенной среды с помощью NVA VNet1. Это обеспечивает высокую скорость доступа к филиалу. Архитектура по-прежнему обеспечивает проверку на сегменте "виртуальная сеть — виртуальная сеть" в оптимизированной для производительности среде. Это не является обязательным требованием для всех клиентов, но может быть реализовано через пиринг, как можно увидеть в архитектуре.

Сопоставление и распространение для концентратора Виртуальной глобальной сети

Настройте маршруты для концентратора Виртуальной глобальной сети, как описано ниже.

| Имя. | Сопоставлено с | Направление распространения |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

Требования к маршрутизации

Пользовательский маршрут в таблице маршрутов по умолчанию на концентраторе Виртуальной глобальной сети для маршрутизации всего трафика для VNet1 и VNet2 в secOptConnection.

Имя маршрута Тип назначения Префикс получателя Следующий прыжок IP-адрес следующего прыжка Маршрут, оптимизированный для безопасности CIDR 10.1.0.0/16 secOptConnection <IP-адрес NVA1> Статический маршрут в secOptConnection пересылает трафик для VNet1 и VNet2 на IP-адрес NVA1.

Имя. Префикс адреса Тип следующего прыжка IP-адрес следующего прыжка rt-to-secOptimized 10.1.0.0/16 Виртуальный модуль <IP-адрес NVA1> Таблица пользовательских маршрутов на концентраторе Виртуальной глобальной сети под названием perfOptimizedRouteTable. Эта таблица позволяет гарантировать, что оптимизированные для производительности виртуальные сети не смогут взаимодействовать друг с другом через концентратор и должны использовать пиринг к NVA VNet2.

Пользовательский маршрут, связанный со всеми подсетями в VNet1 и VNet2 для маршрутизации всего трафика обратно в NVA1.

Имя. Префикс адреса Тип следующего прыжка IP-адрес следующего прыжка rt-all 0.0.0.0/0 Виртуальный модуль <IP-адрес NVA1> Пользовательский маршрут, связанный со всеми подсетями в VNet3 и VNet4 для маршрутизации трафика между виртуальными сетями и интернет-трафика в NVA2.

Имя. Префикс адреса Тип следующего прыжка IP-адрес следующего прыжка rt-to-internet 0.0.0.0/0 Виртуальный модуль <IP-адрес NVA2> vnet-to-vnet 10.2.0.0/16 Виртуальный модуль <IP-адрес NVA2>

Примечание.

IP-адреса NVA в маршрутизации можно заменить IP-адресами подсистемы балансировки нагрузки, если вы развертываете архитектуру с высоким уровнем доступности с несколькими NVA за подсистемой балансировки нагрузки.

Компоненты

- Виртуальная глобальная сеть Azure. Виртуальная глобальная сеть — это сетевая служба, которая объединяет разные возможности сетевого взаимодействия, обеспечения безопасности и маршрутизации в единый рабочий интерфейс. В этом случае она упрощает и масштабирует маршрутизацию в подключенные виртуальные сети и филиалы.

- Azure ExpressRoute. ExpressRoute расширяет локальные сети на облако Майкрософт с помощью частного подключения.

- Что такое виртуальная сеть Azure? Виртуальная сеть — это стандартный строительный блок для вашей частной сети в Azure. Виртуальная сеть позволяет ресурсам Azure различных типов (например, виртуальным машинам Azure) обмениваться данными друг с другом с повышенным уровнем безопасности через Интернет и локальные сети.

- Концентратор Виртуальной глобальной сети. Виртуальный концентратор — это виртуальная сеть, управляемая Майкрософт. Концентратор содержит различные конечные точки служб для обеспечения возможности подключения.

- Виртуальное сетевое подключение концентратора. Ресурс виртуального сетевого подключения концентратора используется для беспрепятственного подключения концентратора к виртуальной сети.

- Статические маршруты. Статические маршруты служат механизмом направления трафика через IP-адрес следующего прыжка.

- Таблицы маршрутизации концентратора. Вы можете создать маршрут виртуального концентратора и добавить его в таблицу маршрутов виртуального концентратора.

- Пиринг между виртуальными сетями. Пиринг между виртуальными сетями позволяет эффективно соединить две или несколько виртуальных сетей Azure.

- Пользовательские маршруты. Пользовательские маршруты — это статические маршруты, переопределяющие системные маршруты Azure по умолчанию или добавляющие новые маршруты в таблицу маршрутизации подсети. Они используются здесь для принудительного перенаправления трафика в NVA при необходимости.

- Виртуальные сетевые модули. Виртуальные сетевые модули (network virtual appliance, NVA) — это сетевые устройства, предлагаемые на Marketplace. В данном случае компания развернула NVA от Palo Alto, однако здесь подойдет любой брандмауэр NVA.

Альтернативные варианты

Чтобы развернуть только среду NVA с высоким уровнем безопасности, можно использовать модель с маршрутизацией трафика через NVA.

Сведения о развертывании пользовательской модели NVA, поддерживающей маршрутизацию интернет-трафика на выделенный брандмауэр, а трафика филиала — через NVA, см. в статье Маршрутизация трафика через NVA с помощью пользовательских параметров.

В предыдущем варианте развертывается защищенная NVA среда с высоким уровнем безопасности и поддерживаются определенные возможности для развертывания пользовательской среды. Однако он отличается от описанного в этой статье сценария по двум параметрам. Во первых, в нем две модели изолированы, а не объединены. Во-вторых, он не поддерживает трафик между виртуальными сетями в пользовательской среде (которую мы здесь называем средой, оптимизированной для производительности).

Рекомендации

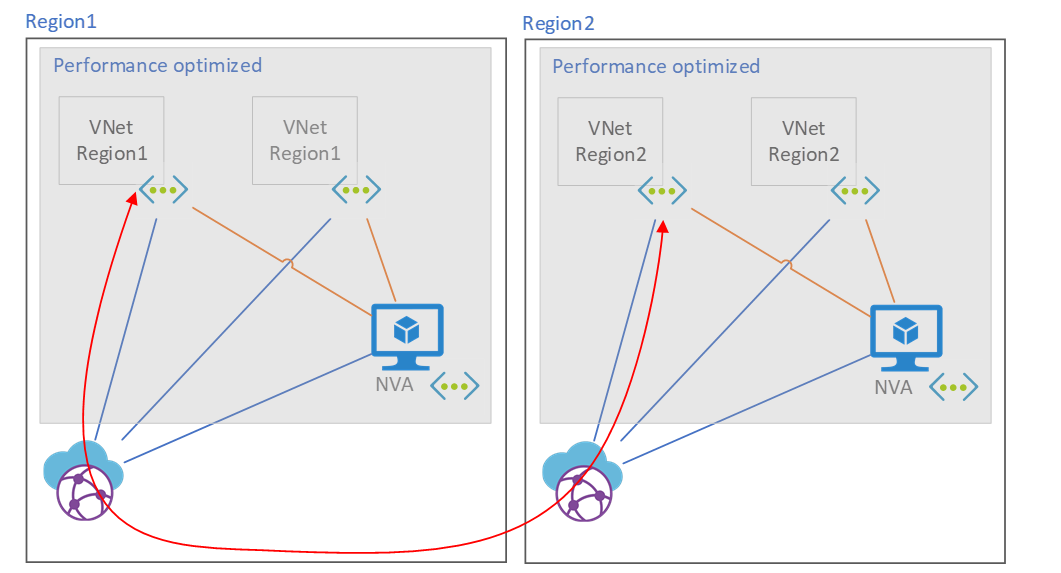

При таком развертывании маршруты, проходящие через концентратор Виртуальной глобальной сети в оптимизированную для производительности среду, не проходят через NVA в этой среде. Это может стать источником проблемы с трафиком между регионами, которая проиллюстрирована здесь:

Трафик между регионами и оптимизированными для производительности средами не проходит через NVA. Это ограничение прямой маршрутизации трафика концентратора к виртуальным сетям.

Availability

Виртуальная глобальная сеть — это высокодоступная сетевая служба. Вы можете настроить дополнительные подключения или маршруты из филиала для формирования нескольких маршрутов к службе Виртуальной глобальной сети. Однако добавлять что-либо в службу Виртуальной глобальной сети не требуется.

Следует настроить NVA в высокодоступной архитектуре, которая подобна описанной здесь.

Производительность

Это решение оптимизирует производительность сети там, где это необходимо. Вы можете перенастроить маршрутизацию в соответствии со своими потребностями, разрешив трафику к филиалу проходить через NVA, а трафику между виртуальными сетями — выбирать любой маршрут или использовать один брандмауэр для выхода в Интернет.

Масштабируемость

Эту архитектуру можно масштабировать на несколько регионов. При настройке меток маршрутизации для группировки маршрутов и перенаправления трафика филиала между виртуальными концентраторами учитывайте собственные потребности.

Безопасность

NVA позволяет использовать с виртуальной глобальной сетью такие функции, как IDPS.

Устойчивость

Сведения об устойчивости см. в разделе Доступность выше в этой статье.

Оптимизация затрат

Расценки на эту архитектуру в значительной степени зависят от развертываемых NVA. Для подключения ER на 2 Гбит/с и концентратора Виртуальной глобальной сети, обрабатывающего 10 ТБ в месяц, можно ориентироваться на эту оценку стоимости.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участник.

Автор субъекта:

- Джон Поэтзингер | Старший архитектор облачных решений

Следующие шаги

- Общие сведения о Виртуальной глобальной сети Azure

- Что такое Azure ExpressRoute?

- Как настроить маршрутизацию виртуальных концентраторов: Виртуальная глобальная сеть

- Брандмауэр и Шлюз приложений для виртуальных сетей

- Azure Виртуальная глобальная сеть и поддержка удаленной работы