Эта периферийная архитектура концентратора предоставляет альтернативное решение для эталонной архитектуры топологии центральной сети в Azure и реализации безопасной гибридной сети.

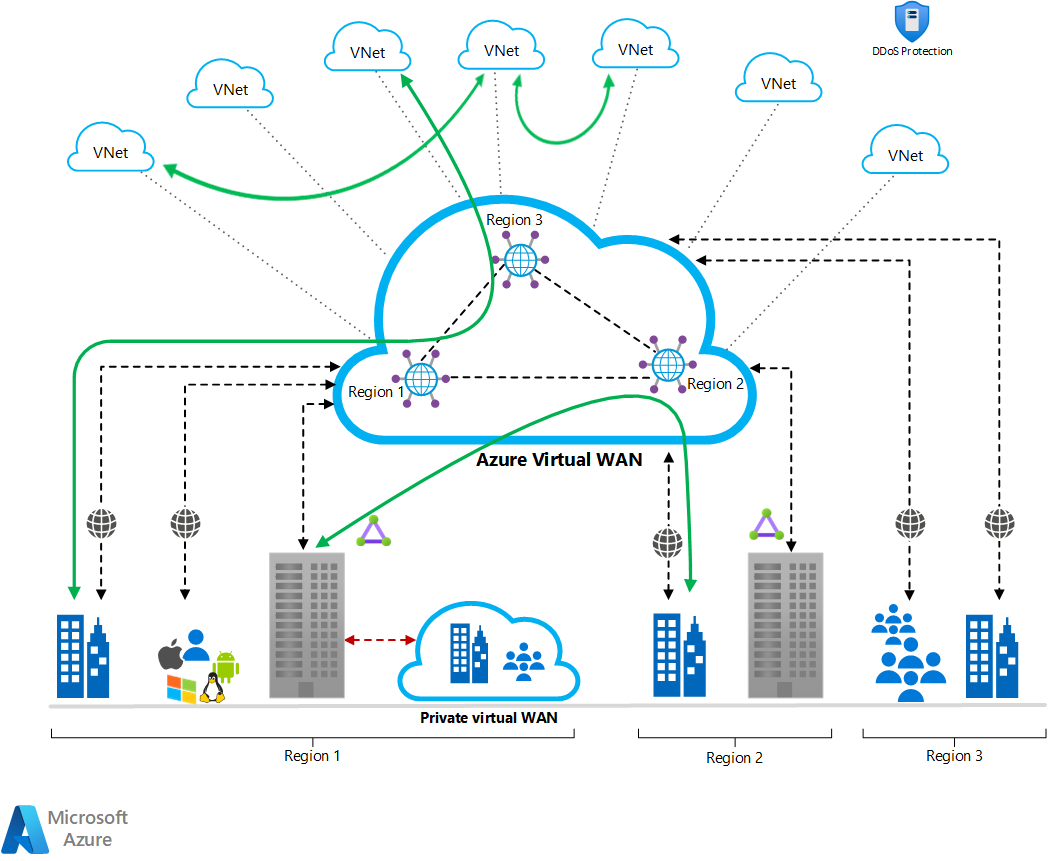

Концентратор — это виртуальная сеть в Azure, которая выступает в качестве центральной точки подключения к локальной сети. Периферийные устройства — это виртуальные сети, одноранговые узлы с концентратором и которые можно использовать для изоляции рабочих нагрузок. Трафик между локальными центрами обработки данных и концентратором в этой топологии проходит через подключение ExpressRoute или VPN-шлюз. Основным отличием этого подхода является использование Azure Виртуальная глобальная сеть (VWAN) для замены концентраторов в качестве управляемой службы.

Такая архитектура объединяет преимущества стандартной звездообразной топологии сети с целым рядом новых:

снижение эксплуатационной нагрузки благодаря замене существующих концентраторов полностью управляемой службой;

экономия за счет использования управляемой службы и избавления от сетевого виртуального устройства;

повышение безопасности благодаря применению Брандмауэра Azure и Виртуальной глобальной сети Azure для защиты концентраторов, что снижает угрозы безопасности, связанных с ошибками в настройке.

Разделение областей ответственности между центральным ИТ-отделом (SecOps, InfraOps) и рабочими нагрузками (DevOps).

Потенциальные варианты использования

Для этой архитектуры можно привести следующие типичные примеры использования:

подключение между несколькими рабочими нагрузками, для которых требуется централизованное управление и доступ к общим службам;

централизованное управление аспектами безопасности в организации, такими как брандмауэр, с разделением управления рабочими нагрузками на несколько периферийных зон.

Архитектура

Скачайте файл Visio для этой архитектуры.

Архитектура состоит из следующих элементов:

Локальная сеть. Частная локальная сеть (LAN), выполняющаяся в организации.

VPN-устройство. Устройство или служба, предоставляющая возможность внешнего подключения к локальной сети.

Сетевой шлюз виртуальной сети VPN или шлюз ExpressRoute. Шлюз виртуальной сети позволяет виртуальной сети подключаться к VPN-устройству или каналу ExpressRoute , используемому для подключения к локальной сети.

Концентратор Виртуальной глобальной сети. Виртуальная глобальная сеть используется в качестве концентратора в звездообразной топологии. Концентратор — это центральная точка подключения к вашей локальной сети и место для размещения служб, которые могут использоваться различными рабочими нагрузками, размещенными в периферийных виртуальных сетях.

Защищенный виртуальный концентратор. Центр Виртуальная глобальная сеть со связанными политиками безопасности и маршрутизации, настроенными диспетчером Брандмауэр Azure. Защищенный виртуальный концентратор поставляется со встроенной маршрутизацией, поэтому не требуется настраивать определяемые пользователем маршруты.

Подсеть шлюза. Шлюзы виртуальных сетей хранятся в одной подсети.

Периферийные виртуальные сети. Одна или несколько виртуальных сетей, которые используются в качестве периферийной топологии концентратора. Периферийные компоненты можно использовать для изоляции рабочих нагрузок в собственных виртуальных сетях и управляться отдельно от других периферийных компонентов. Каждая рабочая нагрузка может содержать несколько уровней с несколькими подсетями, подключенными через подсистемы балансировки нагрузки Azure.

Пиринг между виртуальными сетями. Две виртуальные сети можно подключить с помощью пирингового подключения виртуальной сети. Пиринговые подключения являются нетрансляционными, низкой задержкой между виртуальными сетями. После пиринга виртуальные сети обменивают трафик с помощью магистрали Azure без необходимости маршрутизатора. В звездообразной топологии сети вы используете пиринг между виртуальными сетями для подключения концентратора к каждому периферийному компоненту. Azure Виртуальная глобальная сеть обеспечивает транзитивность между центрами, что невозможно исключительно с помощью пиринга.

Компоненты

- Виртуальная сеть Azure

- Виртуальная глобальная сеть Azure

- VPN-шлюз Azure

- Azure ExpressRoute

- Брандмауэр Azure

Альтернативные варианты

Звездообразная архитектура может быть построена на основе инфраструктуры центральной сети (концентратора) двух типов: управляемой клиентом или управляемой корпорацией Майкрософт. В любом из вариантов периферийные сети подключаются к концентратору с помощью пиринга между виртуальными сетями.

Достоинства

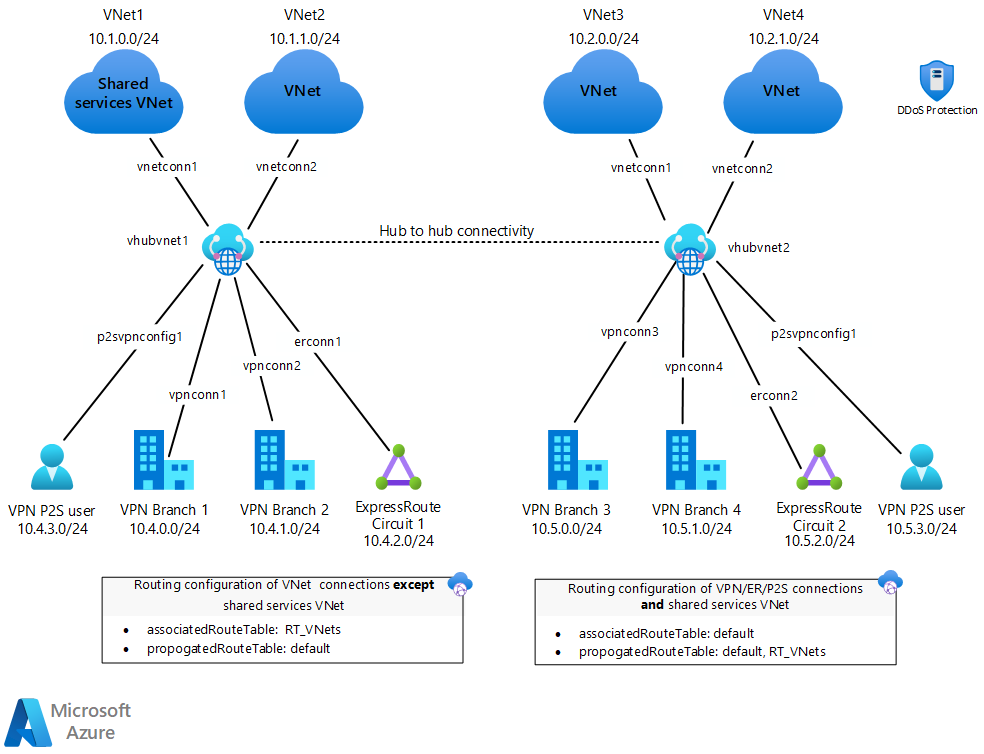

Скачайте файл Visio для этой архитектуры.

На этой схеме показаны некоторые преимущества, которые может предоставить такая архитектура:

- полная сетка подключений между концентраторами в виртуальных сетях Azure;

- возможность подключения ветвей к Azure;

- возможность подключения между ветвями;

- смешанное использование VPN и Express Route;

- смешанное использование пользовательских VPN-подключений к сайтам;

- возможность подключения между несколькими виртуальными сетями.

Рекомендации

Следующие рекомендации применяются к большинству сценариев. Следуйте за ними, если у вас нет определенного требования, которое переопределяет их.

Группы ресурсов

Концентратор и каждый из них можно реализовать в разных группах ресурсов и, даже лучше, в разных подписках. При одноранговых виртуальных сетях в разных подписках обе подписки могут быть связаны с тем же или другим клиентом Microsoft Entra. Это позволяет децентрализованное управление каждой рабочей нагрузкой, а также совместное использование служб, поддерживаемых в центре.

Виртуальная глобальная сеть

Создайте стандартную Виртуальная глобальная сеть, если у вас есть требования к любому из следующих элементов:

Масштабирование для повышения пропускной способности

Частная Подключение тивность (требуется канал Premium в расположении Global Reach)

Межсоединение VPN ExpressRoute

Интегрированный мониторинг с помощью Azure Monitor (метрики и Работоспособность ресурсов)

Стандартные Виртуальная глобальная сеть по умолчанию подключены к полной сетке. Стандартная Виртуальная глобальная сеть поддерживает любое подключение (VPN типа "сеть — сеть", "виртуальная сеть", "ExpressRoute", "Точка — сеть") в одном концентраторе, а также в разных центрах. Базовая виртуальная глобальная сеть поддерживает только VPN-подключение типа "сеть — сеть", подключение "филиал — ветвь" и подключение "сеть — виртуальная сеть" в одном концентраторе.

Концентратор Виртуальной глобальной сети

Виртуальный концентратор — это виртуальная сеть, управляемая корпорацией Майкрософт. Концентратор содержит различные конечные точки служб для обеспечения возможности подключения. Этот концентратор является ядром вашей сети в регионе. В каждом регионе Azure может быть несколько центров. Дополнительные сведения см. в Виртуальная глобальная сеть часто задаваемых вопросов.

При создании концентратора с помощью портал Azure создается виртуальная сеть виртуального концентратора и VPN-шлюз виртуального концентратора. Для центра Виртуальная глобальная сеть требуется диапазон адресов не менее /24. Это пространство IP-адресов будет использоваться для резервирования подсети для шлюза и других компонентов.

Защищенный виртуальный концентратор

Виртуальный концентратор можно создать как защищенный виртуальный концентратор или преобразовать его в безопасный в любой момент после создания. Дополнительные сведения см. в статье "Защита виртуального концентратора с помощью диспетчера Брандмауэр Azure".

Подсеть шлюза

Дополнительные сведения о настройке шлюза см. в следующих статьях с данными об эталонных архитектурах в зависимости от типа подключения:

Connect an on-premises network to Azure using ExpressRoute (Подключение локальной сети к Azure с помощью ExpressRoute).

Для повышения доступности можно использовать ExpressRoute и VPN для отработки отказа. Ознакомьтесь со статьей Connect an on-premises network to Azure using ExpressRoute with VPN failover (Подключение локальной сети к Azure с помощью ExpressRoute с отработкой отказа VPN).

Звездообразная топология не может использоваться без шлюза, даже если подключение к локальной сети не требуется.

Пиринг между виртуальными сетями

Пиринг между виртуальными сетями — это нетрансляционная связь между двумя виртуальными сетями. Однако azure Виртуальная глобальная сеть позволяет периферийным устройствам подключаться друг к другу, не имея выделенного пиринга среди них.

Однако если у вас есть несколько периферийных устройств, которые должны подключаться друг к другу, вы будете из-за ограничения количества пиринговых подключений виртуальной сети на каждую виртуальную сеть. (Дополнительные сведения см. в разделе Ограничения сети.) В этом сценарии виртуальная сеть Azure решает эту проблему с помощью встроенных функций. Дополнительные сведения см. в статье "Глобальная транзитная сеть" и Виртуальная глобальная сеть.

Вы также можете настроить периферийные устройства для обмена данными с удаленными сетями с помощью шлюза концентратора. Чтобы разрешить передачу трафика шлюза из периферийной зоны в концентратор и подключение к удаленным сетям, требуется сделать следующее:

Настройте пиринговое подключение в концентраторе, чтобы разрешить транзит шлюза.

Настройте пиринговое подключение в каждой периферийной сети для использования удаленных шлюзов.

Настройте все пиринговые подключения, чтобы разрешить переадресованный трафик.

Дополнительные сведения см. в разделе "Выбор между пирингом виртуальной сети" и VPN-шлюзами.

Расширения концентратора

Для поддержки общих служб на уровне сети, таких как ресурсы DNS, пользовательские NVAs, Бастион Azure и другие, реализуйте каждую службу после шаблона расширения виртуального концентратора. После этой модели можно создавать и управлять расширениями с одной ответственностью, чтобы отдельно предоставлять эти критически важные для бизнеса общие службы, которые в противном случае не удается развернуть непосредственно в виртуальном концентраторе.

Рекомендации

Операции

Виртуальная сеть Azure — это управляемая служба, предоставляемая корпорацией Майкрософт. С точки зрения технологии, это не совсем отличается от инфраструктуры, управляемой клиентом. Azure Виртуальная глобальная сеть упрощает общую сетевую архитектуру, предлагая топологию сети сетки с транзитивным сетевым подключением между периферийными узлами. Мониторинг виртуальной глобальной сети Azure можно достичь с помощью Azure Monitor. Конфигурация типа "сеть — сеть" и подключение между локальными сетями и Azure могут быть полностью автоматизированы.

Надежность

Azure Виртуальная глобальная сеть обрабатывает маршрутизацию, которая помогает оптимизировать задержку сети между периферийными узлами, а также обеспечить прогнозируемость задержки. Azure Виртуальная глобальная сеть также обеспечивает надежное подключение между различными регионами Azure для рабочих нагрузок, охватывающих несколько регионов. Благодаря этой настройке комплексный поток в Azure становится более видимым.

Производительность

С помощью Azure Виртуальная глобальная сеть можно достичь более низкой задержки между периферийными устройствами и регионами. Azure Виртуальная глобальная сеть позволяет масштабировать до 20 Гбит/с агрегированной пропускной способности.

Масштабируемость

Azure Виртуальная глобальная сеть обеспечивает полное подключение сетки между периферийными узлами, сохраняя возможность ограничения трафика в зависимости от потребностей. Благодаря этой архитектуре можно обеспечить масштабируемую производительность типа "сеть — сеть". Кроме того, вы можете создать глобальную сетевую архитектуру транзитной сети, включив подключение между глобально распределенными наборами облачных рабочих нагрузок.

Безопасность

Центры в виртуальной глобальной сети Azure можно преобразовать в безопасные ХУБ, используя Брандмауэр Azure. Определяемые пользователем маршруты (UDR) по-прежнему могут использоваться таким же образом, чтобы обеспечить изоляцию сети. Виртуальная сеть Azure обеспечивает шифрование трафика между локальными сетями и виртуальными сетями Azure через ExpressRoute.

Защита от атак DDoS Azure в сочетании с рекомендациями по проектированию приложений предоставляет расширенные функции защиты от атак DDoS. Необходимо включить защиту от атак DDOS Azure в любой виртуальной сети периметра.

Периферийные подключения и общие службы

Подключение тивность между периферийными компонентами уже достигается с помощью Azure Виртуальная глобальная сеть. Однако использование определяемых пользователем пользователей в периферийном трафике полезно для изоляции виртуальных сетей. Любая общая служба также может размещаться в той же Виртуальная глобальная сеть, что и периферийный сервер.

Пиринг между виртуальными сетями — подключение концентратора

Пиринг между виртуальными сетями — это нетрансляционная связь между двумя виртуальными сетями. При использовании Azure Виртуальная глобальная сеть пиринг между виртуальными сетями управляется корпорацией Майкрософт. Каждое подключение, добавленное в концентратор, также будет настраивать пиринг виртуальной сети. С помощью Виртуальная глобальная сеть все периферийные элементы будут иметь транзитивную связь.

Оптимизация затрат

Инфраструктура, управляемая клиентом, представляет затраты на управление базовыми ресурсами Azure. Чтобы достичь транзитивного подключения с прогнозируемой задержкой, необходимо иметь сетевое виртуальное устройство (NVA) или Брандмауэр Azure развернутые в каждом концентраторе. Использование Брандмауэр Azure с любой из этих вариантов приведет к снижению затрат по сравнению с NVA. Брандмауэр Azure затраты одинаковы для обоих вариантов. Существует дополнительная стоимость для Azure Виртуальная глобальная сеть; однако это гораздо менее затратно, чем управление собственной инфраструктурой концентратора.

Дополнительные сведения см. в Виртуальная глобальная сеть ценах.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участник.

Автор субъекта:

- Юнус Эмре Альпозен | Перекрестная рабочая нагрузка архитектора программы

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

Подробнее:

Проектирование гибридного решения системы доменных имен с помощью Azure

Защита рабочих нагрузок и управление ими с помощью сегментации уровня сети