Управление аутентификацией в Azure Maps

При создании учетной записи Azure Карты идентификатор клиента и общие ключи создаются автоматически. Эти значения необходимы для проверки подлинности при использовании идентификатора Microsoft Entra или проверки подлинности общего ключа.

Необходимые компоненты

Войдите на портал Azure. Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

- Знакомство с управляемыми удостоверениями для ресурсов Azure. Не забудьте изучить различия двух типов управляемых удостоверений.

- Учетная запись Azure Maps.

- Знакомство с проверкой подлинности Azure Maps.

Просмотр сведений об аутентификации

Важно!

Первичный ключ рекомендуется использовать в качестве ключа подписки при использовании проверки подлинности с помощью общего ключа для вызова Azure Maps. Вторичный ключ лучше использовать, например, при смене ключа.

Чтобы просмотреть сведения о проверке подлинности Azure Maps, выполните приведенные ниже шаги.

Войдите на портал Azure.

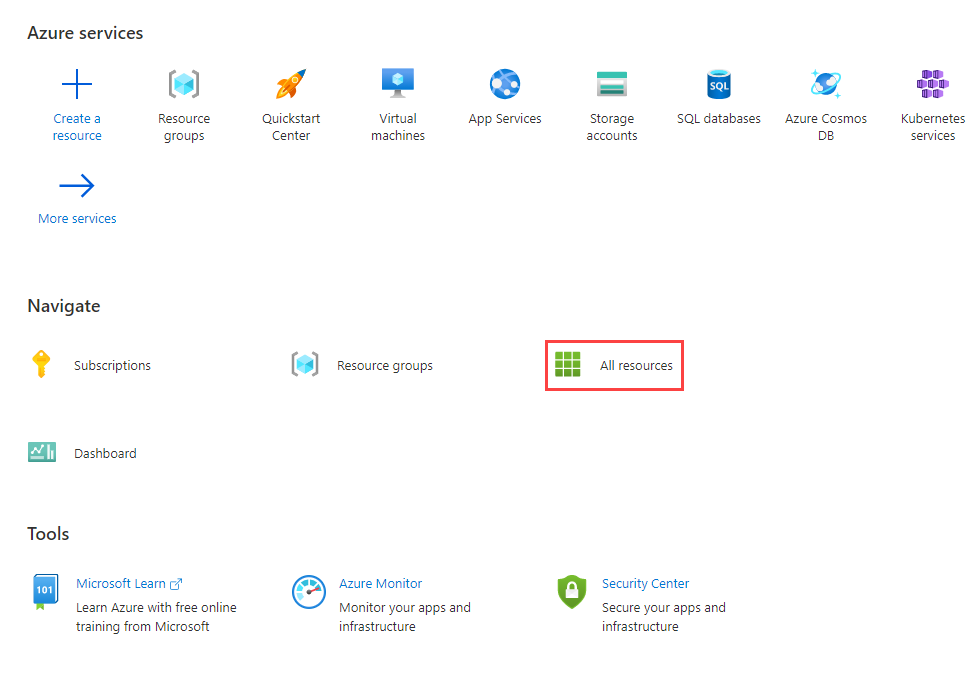

В разделе Службы Azure выберите все ресурсы, а затем выберите учетную запись Azure Maps.

В разделе "Параметры" на панели слева выберите Проверка подлинности.

Выбор категории проверки подлинности

В зависимости от нужд приложения существуют определенные пути обеспечения безопасности приложения. Идентификатор Microsoft Entra определяет определенные категории проверки подлинности для поддержки широкого спектра потоков проверки подлинности. Чтобы выбрать наиболее подходящую категорию для вашего приложения, ознакомьтесь с категориями приложений.

Примечание.

Общие сведения о категориях и сценариях помогут защитить приложение Azure Карты, используете ли вы идентификатор Microsoft Entra или проверку подлинности с общим ключом.

Добавление и удаление управляемых удостоверений

Чтобы включить проверку подлинности маркера подписанного URL-адреса (SAS) с помощью REST API azure Карты, необходимо добавить управляемое удостоверение, назначаемое пользователем, в учетную запись Azure Карты.

Создание управляемого удостоверения

Вы можете создать назначаемое пользователем управляемое удостоверение до или после создания учетной записи Maps. Управляемое удостоверение можно добавить с помощью портала, пакетов SDK для управления Azure или шаблона Azure Resource Manager (ARM). Чтобы добавить назначаемое пользователем управляемое удостоверение с помощью шаблона ARM, укажите идентификатор ресурса назначаемого пользователем управляемого удостоверения.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Удаление управляемого удостоверения

Вы можете удалить назначаемое системой удостоверение, отключив эту функцию на портале или с помощью шаблона Azure Resource Manager так же, как при его создании. Назначаемые пользователем удостоверения можно удалить по отдельности. Чтобы удалить все удостоверения, задайте для типа удостоверения значение "None".

Удаление назначаемого системой удостоверения таким образом также удаляет его из идентификатора Microsoft Entra. Удостоверения, назначаемые системой, также автоматически удаляются из идентификатора Microsoft Entra при удалении учетной записи azure Карты.

Чтобы удалить все удостоверения с помощью шаблона Azure Resource Manager, обновите этот раздел:

"identity": {

"type": "None"

}

Выбор сценария проверки подлинности и авторизации

В этой таблице описаны распространенные сценарии проверки подлинности и авторизации в Azure Maps. Каждый сценарий описывает тип приложения, которое можно использовать для доступа к Azure Карты REST API. Воспользуйтесь ссылками для получения подробных сведений о конфигурации для каждого сценария.

Важно!

Для рабочих приложений рекомендуется реализовать идентификатор Microsoft Entra с помощью управления доступом на основе ролей Azure (Azure RBAC).

| Сценарий | Аутентификация | Авторизация | Трудозатраты на разработку | Трудозатраты на эксплуатацию |

|---|---|---|---|---|

| Доверенная управляющее приложение или неинтерактивное клиентское приложение | Общий ключ | Н/П | Средняя | Высокая |

| Доверенное управляющее или неинтерактивное клиентское приложение | Microsoft Entra ID | Высокая | Низкая | Средняя |

| Одностраничное веб-приложение с интерактивным единым входом | Microsoft Entra ID | Высокий | Средний | Средняя |

| Одностраничное веб-приложение с неинтерактивным входом | Microsoft Entra ID | Высокий | Средний | Средняя |

| Веб-приложение, приложение управляющей программы или неинтерактивное приложение для входа | Маркер SAS | Высокий | Средний | Низкий |

| Веб-приложение с интерактивным единым входом | Microsoft Entra ID | Высокая | Высокий | Средний |

| Устройство IoT или приложение с ограничением на ввод данных | Microsoft Entra ID | Высокий | Средний | Средняя |

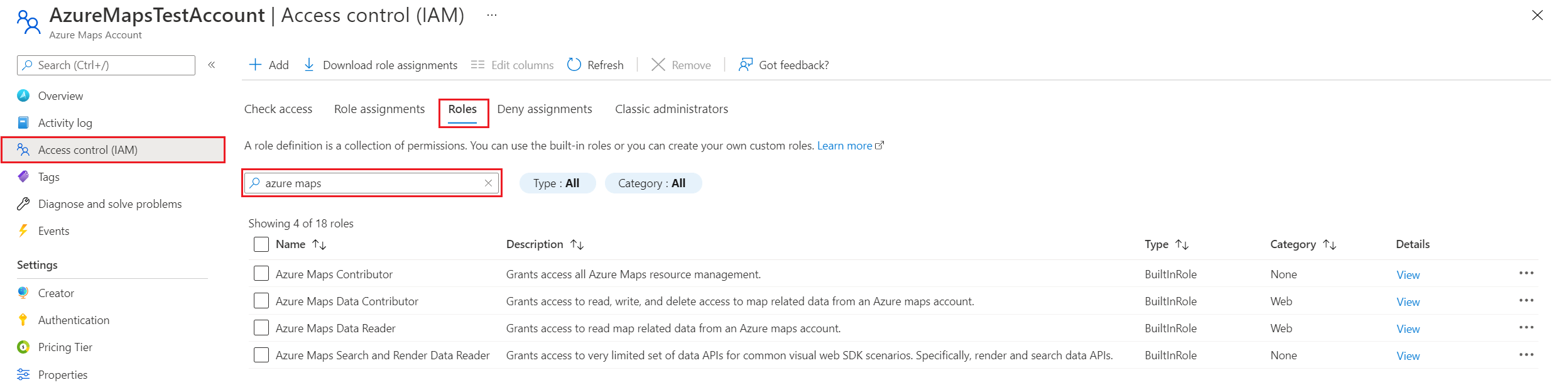

Просмотр встроенных определений ролей Azure Maps

Чтобы просмотреть встроенные определения ролей Azure Maps, выполните приведенные ниже шаги.

В области слева выберите Управление доступом (IAM).

Выберите вкладку Роли.

В поле поиска введите Azure Maps.

В результатах отображаются доступные определения встроенных ролей для Azure Maps.

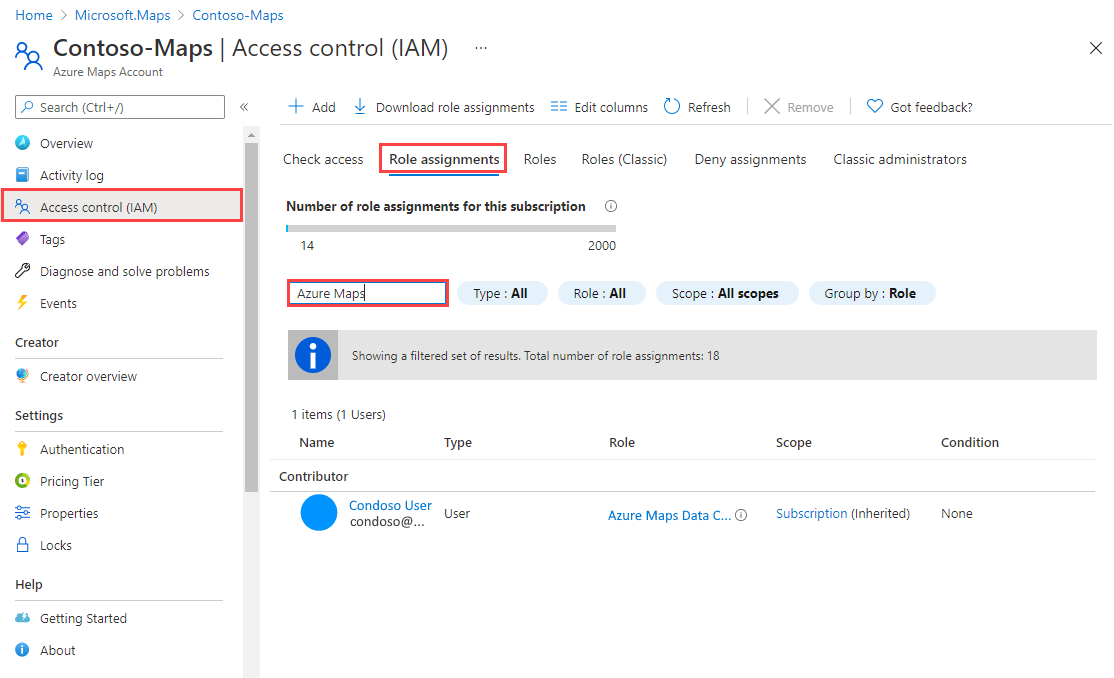

Просмотр назначений ролей

Для просмотра пользователей и приложений, которым предоставлен доступ для Azure Maps, перейдите в раздел Контроль доступа (IAM). Выберите Назначения ролей, а затем выполните фильтрацию по Azure Maps.

В области слева выберите Управление доступом (IAM).

Выберите вкладку Назначения ролей.

В поле поиска введите Azure Maps.

В результатах отображаются текущие назначения ролей Azure Maps.

Запрос маркеров для Azure Maps

Запросите маркер из конечной точки токена Microsoft Entra. В запросе идентификатора Microsoft Entra используйте следующие сведения:

| Среда Azure | Конечная точка токена Microsoft Entra | Идентификатор ресурса Azure |

|---|---|---|

| Общедоступное облако Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Облако Azure для государственных организаций | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Дополнительные сведения о запросе маркеров доступа из идентификатора Microsoft Entra для пользователей и субъектов-служб см. в сценариях проверки подлинности для идентификатора Microsoft Entra. Чтобы просмотреть конкретные сценарии, ознакомьтесь с таблицей сценариев.

Управление общими ключами и их замена

Ключи подписки Azure Maps похожи на корневой пароль для учетной записи Azure Maps. Не забудьте защитить ключи подписки. Для безопасного управления ключами и их замены используйте Azure Key Vault. Старайтесь не распространять ключи доступа среди других пользователей, жестко программировать их или где бы то ни было сохранять в виде обычного текста в открытом доступе для других пользователей. Если вы считаете, что ключи были скомпрометированы, их можно заменить.

Примечание.

По возможности рекомендуется использовать идентификатор Microsoft Entra вместо общего ключа для авторизации запросов. Идентификатор Microsoft Entra имеет более высокую безопасность, чем общий ключ, и его проще использовать.

Замена ключей подписки вручную

Чтобы обеспечить безопасность учетной записи Azure Maps, рекомендуется периодически менять ключи подписки. По возможности рекомендуется использование Azure Key Vault для управления ключами доступа. Если вы не используете Key Vault, необходимо вручную повернуть ключи.

Таким образом, чтобы можно было осуществлять замену ключей, назначаются два ключа доступа. Использование двух ключей помогает удостовериться в том, что приложение сохраняет доступ к службе Azure Maps на протяжении всего процесса.

Чтобы заменить ключи подписки Azure Maps на портале Azure, выполните следующие действия.

- Обновите код приложения, чтобы он ссылался на вторичный ключ для учетной записи Azure Maps, и выполните развертывание.

- Перейдите в свою учетную запись Azure Maps на портале Azure.

- В разделе Параметры выберите Проверка подлинности.

- Чтобы повторно создать первичный ключ для учетной записи Azure Maps, нажмите кнопку Повторно создать рядом с первичным ключом.

- Обновите код приложения, чтобы он ссылался на новый первичный ключ, и выполните развертывание.

- Повторите процедуру, чтобы повторно создать вторичный ключ доступа.

Предупреждение

Мы рекомендуем использовать один и тот же ключ во всех приложениях. Если вы используете первичный ключ в некоторых местах и вторичный ключ в других случаях, вы не сможете повернуть ключи без потери доступа к некоторым приложениям.

Следующие шаги

Узнайте о метриках использования API для учетной записи Azure Maps:

Ознакомьтесь с примерами, в которые показано, как интегрировать идентификатор Microsoft Entra с Azure Карты: